Soluzioni comuni per la gestione degli utenti multi-tenant

Questo è il quarto di una serie di articoli che forniscono materiale sussidiario per la configurazione e la gestione del ciclo di vita degli utenti negli ambienti multi-tenant di Microsoft Entra. Gli articoli seguenti della serie forniscono altre informazioni, come descritto.

- Introduzione alla gestione degli utenti multi-tenant è il primo articolo della serie.

- Scenari di gestione degli utenti multi-tenant descrive tre scenari per i quali è possibile usare le funzionalità di gestione degli utenti multi-tenant: avviato dall'utente finale, con script e automatizzato.

- Considerazioni comuni per la gestione degli utenti multi-tenant fornisce materiale sussidiario relativo a: sincronizzazione tra tenant, oggetto directory, accesso condizionale di Microsoft Entra, controllo di accesso aggiuntivo e Office 365.

Il materiale sussidiario aiuta a ottenere uno stato coerente della gestione del ciclo di vita degli utenti. La gestione del ciclo di vita include il provisioning, la gestione e il deprovisioning degli utenti tra tenant usando gli strumenti di Azure disponibili che includono la collaborazione B2B di Microsoft Entra e la sincronizzazione tra tenant.

Laddove possibile, Microsoft consiglia un tenant singolo. Se il tenancy singolo non funziona per lo scenario, fare riferimento alle soluzioni seguenti implementate con successo dai clienti di Microsoft per queste problematiche:

- Gestione automatica del ciclo di vita degli utenti e allocazione delle risorse tra tenant

- Condivisione di app locali tra tenant

Gestione automatica del ciclo di vita degli utenti e allocazione delle risorse tra tenant

Un cliente acquisisce un concorrente con cui in precedenza aveva stretti rapporti commerciali. Le organizzazioni vogliono mantenere le identità aziendali.

Stato corrente

Attualmente, le organizzazioni sincronizzano gli utenti degli altri come oggetti contatto di posta elettronica in modo da essere visualizzati nelle rispettive directory. Ogni tenant di risorse ha abilitato gli oggetti contatto di posta elettronica per tutti gli utenti nell'altro tenant. Nei tenant non è possibile accedere alle applicazioni.

Obiettivi

Il cliente ha gli obiettivi seguenti.

- Ogni utente viene visualizzato nell'elenco indirizzi globale di ogni organizzazione.

- Le modifiche del ciclo di vita dell'account utente nel tenant principale si riflettono automaticamente nell'elenco indirizzi globale del tenant delle risorse.

- Le modifiche apportate agli attributi nei tenant principali (ad esempio reparto, nome, indirizzo Simple Mail Transfer Protocol - SMTP) si riflettono automaticamente nell'elenco indirizzi globale del tenant delle risorse e nell'elenco indirizzi globale del tenant principale.

- Gli utenti possono accedere alle applicazioni e alle risorse nel tenant delle risorse.

- Gli utenti possono richiedere di accedere in modalità self-service alle risorse.

Architettura della soluzione

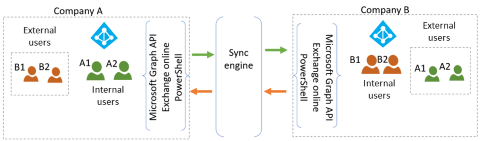

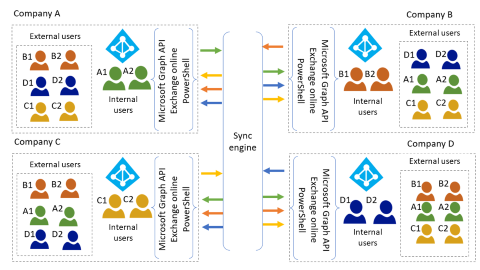

Le organizzazioni usano un'architettura da punto a punto con un motore di sincronizzazione come Microsoft Identity Manager (MIM). Il diagramma seguente mostra un esempio di architettura punto a punto per questa soluzione.

Ogni amministratore tenant esegue i passaggi seguenti per creare gli oggetti utente.

- Assicurarsi che il database utente sia aggiornato.

- Distribuire e configurare Microsoft Identity Manager (MIM).

- Indirizzare gli oggetti contatto esistenti.

- Creare oggetti utenti membri esterni per gli utenti membri interni dell'altro tenant.

- Sincronizzare gli attributi dell'oggetto utente.

- Distribuire e configurare i pacchetti di accesso di Gestione entitlement.

- Risorse da condividere.

- Criteri di verifica della scadenza e dell'accesso.

Condivisione di app locali tra tenant

Un cliente con più organizzazioni peer deve condividere applicazioni locali da uno dei tenant.

Stato corrente

Le organizzazioni peer sincronizzano gli utenti esterni in una topologia mesh, consentendo l'allocazione delle risorse alle applicazioni cloud tra tenant. Il cliente offre le funzionalità seguenti.

- Condividere applicazioni in Microsoft Entra ID.

- Gestione automatica del ciclo di vita degli utenti nel tenant delle risorse del tenant principale (poiché riflette aggiunte, modifiche ed eliminazioni).

Il diagramma seguente mostra uno scenario, in cui solo gli utenti interni della società A accedono alle app locali della società A.

Obiettivi

Oltre alle funzionalità correnti, vogliono offrire quanto segue.

- Fornire l'accesso alle risorse locali della società A per gli utenti esterni.

- App con autenticazione SAML (Security Assertion Markup Language).

- App con autenticazione integrata di Windows e Kerberos.

Architettura della soluzione

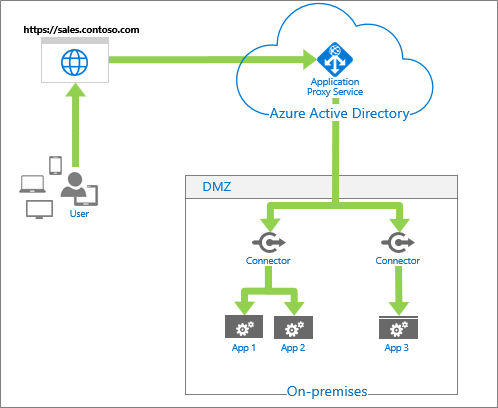

La società A fornisce l'accesso Single Sign-On (SSO) alle app locali per i propri utenti interni usando Application Proxy di Azure, come mostrato nel diagramma seguente.

Titolo diagramma: soluzione di architettura di Application Proxy di Azure. In alto a sinistra, una casella denominata 'https://sales.constoso.com' contiene un'icona a forma di globo che rappresenta un sito Web. Al di sotto, un gruppo di icone rappresenta l'utente e una freccia collega l'utente al sito Web. In alto a destra, un’icona a forma di nuvola denominata Microsoft Entra ID contiene un'icona denominata Application Proxy Service. Una freccia collega il sito Web all’icona a forma di nuvola. In basso a destra, una casella denominata Rete perimetrale ha il sottotitolo Locale. Una freccia collega l’icona a forma di nuvola alla casella della rete perimetrale, dividendosi in due per puntare verso le icone denominate Connettore. A sinistra sotto l'icona Connettore, una freccia punta in basso e si divide in due per puntare verso le icone denominate App 1 e App 2. A destra sotto l'icona Connettore, una freccia punta in basso verso un'icona denominata App 3.

Gli amministratori nel tenant A eseguono i passaggi seguenti per consentire agli utenti esterni di accedere alle stesse applicazioni locali.

- Configurare l'accesso alle app SAML.

- Configurare l'accesso ad altre applicazioni.

- Creare utenti locali tramite Microsoft Identity Manager o PowerShell.

Gli articoli seguenti offrono informazioni aggiuntive sulla collaborazione B2B.

- Concedere l'accesso alle risorse locali agli utenti della collaborazione B2B in Microsoft Entra ID descrive come fornire agli utenti della collaborazione B2B l'accesso alle app locali.

- Collaborazione B2B di Microsoft Entra per le organizzazioni ibride descrive come concedere ai partner esterni l'accesso alle app e alle risorse dell'organizzazione.

Passaggi successivi

- Introduzione alla gestione degli utenti multi-tenant è il primo di una serie di articoli che forniscono materiale sussidiario per la configurazione e la gestione del ciclo di vita degli utenti negli ambienti multi-tenant di Microsoft Entra.

- Scenari di gestione degli utenti multi-tenant descrive tre scenari per i quali è possibile usare le funzionalità di gestione degli utenti multi-tenant: avviato dall'utente finale, con script e automatizzato.

- Considerazioni comuni per la gestione degli utenti multi-tenant fornisce materiale sussidiario relativo a: sincronizzazione tra tenant, oggetto directory, accesso condizionale di Microsoft Entra, controllo di accesso aggiuntivo e Office 365.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per