Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

È possibile ottenere molti scenari di separazione all'interno di un singolo tenant. Se possibile, è consigliabile delegare l'amministrazione ad ambienti separati all'interno di un singolo tenant per offrire la migliore produttività ed esperienza di collaborazione.

Risultati

Separazione delle risorse - È possibile limitare l'accesso alle risorse a utenti, gruppi ed Entità servizio utilizzando i ruoli della directory Microsoft Entra, i gruppi di sicurezza, i criteri di Accesso condizionale, i gruppi di risorse di Azure, i gruppi di gestione di Azure, le unità amministrative (AU) e altri controlli. Abilitare amministratori differenti per gestire le risorse. Usare utenti, autorizzazioni e requisiti di accesso differenti.

Usare l'isolamento in più tenant in questi casi:

- I set di risorse richiedono impostazioni a livello di tenant

- Tolleranza minima ai rischi per l'accesso non autorizzato da parte dei membri del tenant

- Le modifiche alla configurazione causano effetti indesiderati

Separazione della configurazione: in alcuni casi, le risorse come le applicazioni hanno dipendenze da configurazioni a livello di tenant, ad esempio metodi di autenticazione o percorsi denominati. Prendere in considerazione queste dipendenze quando si isolano le risorse. Gli amministratori globali possono configurare le impostazioni delle risorse e le impostazioni a livello di tenant che influiscono sulle risorse.

Se un set di risorse richiede impostazioni univoche a livello di tenant o se le impostazioni del tenant sono gestite da un'entità diversa, usare l'isolamento con più tenant.

Separazione amministrativa - Con l'amministrazione delegata di Microsoft Entra ID, è possibile separare l'amministrazione delle risorse, ad esempio applicazioni e API, utenti e gruppi, gruppi di risorse e i criteri di accesso condizionale.

Gli amministratori globali possono individuare e ottenere l'accesso alle risorse attendibili. Configurare il controllo e gli avvisi per le modifiche amministrative autenticate a una risorsa.

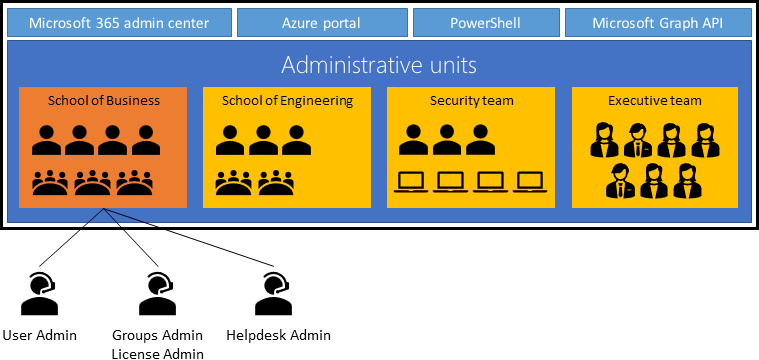

Usare le unità amministrative (AU) in Microsoft Entra ID per la separazione amministrativa. Le unità amministrative limitano le autorizzazioni di un ruolo a una parte dell'organizzazione definita dall'utente. Usare le AU per delegare il ruolo di amministratore di supporto tecnico agli specialisti del supporto tecnico locale. Potranno quindi gestire gli utenti nell'area supportata.

Usare le unità amministrative per separare utenti, gruppi e oggetti dispositivo. Assegnare le unità con le regole per i gruppi di appartenenza dinamica.

Con Privileged Identity Management (PIM), selezionare una persona per approvare le richieste di ruoli con privilegi elevati. Ad esempio, scegliere amministratori che richiedono l'accesso amministratore di autenticazione per apportare modifiche al metodo di autenticazione utente.

Nota

L'uso di PIM richiede la licenza Microsoft Entra ID P2 per ogni utente.

Per verificare che gli amministratori di autenticazione non possano gestire una risorsa, isolare la risorsa in un tenant separato con amministratori di autenticazione separati. Usare questo metodo per i backup. Vedere le linee guida per l'autorizzazione multiutente per alcuni esempi.

Utilizzo comune

Uno degli usi più comuni per più ambienti in un singolo tenant consiste nel separare la produzione dalle risorse non di produzione. All'interno di un singolo tenant, i team di sviluppo e i proprietari di applicazioni possono creare e gestire un ambiente separato con app di test, utenti e gruppi di test e criteri di test per tali oggetti. Analogamente, i team creano istanze non di produzione di risorse di Azure e app attendibili.

Usare risorse di Azure non di produzione e istanze non di produzione di applicazioni integrate di Microsoft Entra con oggetti directory non di produzione equivalenti. Le risorse non di produzione nella directory vengono usate a scopo di test.

Nota

Non è possibile avere più di un ambiente Microsoft 365 in un singolo tenant di Microsoft Entra. Tuttavia, è possibile avere più ambienti Dynamics 365 in un tenant di Microsoft Entra.

Un altro scenario per l'isolamento in un singolo tenant è una separazione tra posizioni, filiali o amministrazione a livelli. Vedere il modello di accesso aziendale.

Usare le assegnazioni di controllo degli accessi in base al ruolo di Azure (Azure RBAC) per l'amministrazione con ambito delle risorse di Azure. Analogamente, è possibile abilitare la gestione di Microsoft Entra ID delle applicazioni attendibili di Microsoft Entra ID tramite più funzionalità. Gli esempi includono l'accesso condizionale, il filtro di utenti e gruppi, le assegnazioni di unità amministrative e le assegnazioni di applicazioni.

Per garantire l'isolamento completo dei servizi di Microsoft 365, inclusa la gestione temporanea della configurazione a livello di organizzazione, selezionare un isolamento a più tenant.

Gestione con ambito per le risorse di Azure

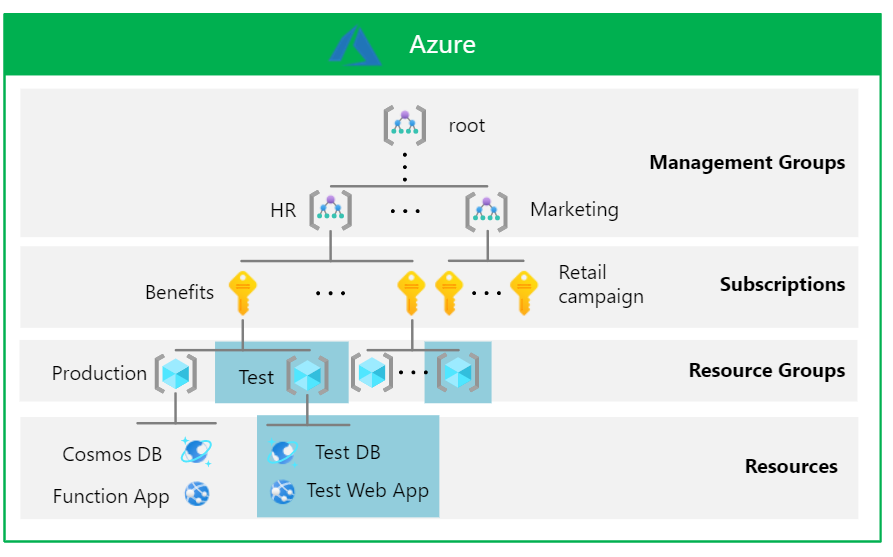

Usare il controllo degli accessi in base al ruolo di Azure per progettare un modello di amministrazione con ambiti granulari e superficie di attacco. Si consideri la gerarchia di gestione nell'esempio seguente:

Nota

È possibile definire la gerarchia di gestione in base ai requisiti, ai vincoli e agli obiettivi di un'organizzazione. Per altre informazioni, vedere le indicazioni di Cloud Adoption Framework su come organizzare le risorse di Azure.

- Gruppo di gestione - Assegnare ruoli a gruppi di gestione in modo che non influiscano su altri gruppi di gestione. Nello scenario precedente, il team delle risorse umane definisce criteri di Azure per controllare le aree in cui vengono distribuite le risorse in tutte le sottoscrizioni HR.

- Sottoscrizione - Assegnare ruoli a una sottoscrizione per impedire che influisca su altri gruppi di risorse. Nell'esempio precedente, il team delle risorse umane assegna il ruolo Lettore per la sottoscrizione vantaggi, senza leggere altre sottoscrizioni HR o una sottoscrizione da un altro team.

- Gruppo di risorse - Assegnare ruoli a gruppi di risorse in modo che non influiscano su altri gruppi di risorse. Il team di progettazione benefit assegna il ruolo Collaboratore a qualcuno per gestire il database di test e l'app Web di test o aggiungere altre risorse.

- Singole risorse - Assegnare ruoli a risorse in modo che non influiscano su altre risorse. Il team di progettazione benefit assegna a un analista dei dati il ruolo Lettore dell'account Cosmos DB per l'istanza di test del database Azure Cosmos DB. Questa operazione non interferisce con l'app Web di test o con la risorsa di produzione.

Per altre informazioni, vedere Ruoli predefiniti di Azure e Che cos'è il controllo degli accessi in base al ruolo di Azure?.

La struttura è gerarchica. Pertanto, più la posizione è alta nella gerarchia, più ampio è l'ambito, la visibilità e l'effetto sui livelli inferiori. Gli ambiti di primo livello influiscono sulle risorse di Azure nel limite del tenant di Microsoft Entra. È possibile applicare autorizzazioni a più livelli. Questa azione introduce il rischio. L'assegnazione di ruoli in alto nella gerarchia potrebbe offrire un accesso più basso rispetto all'ambito previsto. Microsoft Entra offre visibilità e soluzioni per ridurre il rischio.

- Il gruppo di gestione radice definisce i criteri di Azure e le assegnazioni di ruolo Controllo degli accessi in base al ruolo applicate alle sottoscrizioni e alle risorse.

- Gli amministratori globali possono elevare l'accesso alle sottoscrizioni e ai gruppi di gestione.

Monitorare gli ambiti di primo livello. È importante pianificare altre dimensioni dell'isolamento delle risorse, ad esempio la rete. Per indicazioni generali sulla rete di Azure, vedere Procedure consigliate di Azure per la sicurezza di rete. I carichi di lavoro Infrastructure as a Service (IaaS) hanno scenari in cui l'isolamento delle identità e delle risorse deve far parte della progettazione e della strategia.

Prendere in considerazione l'isolamento delle risorse sensibili o di test in base all'architettura concettuale della zona di destinazione di Azure. Ad esempio, assegnare sottoscrizioni di identità a gruppi di gestione separati. Sottoscrizioni separate per lo sviluppo nei gruppi di gestione sandbox. Sono disponibili dettagli nella documentazione su scala aziendale. La separazione a scopo di test all'interno di un tenant viene considerata nella gerarchia dei gruppi di gestione dell'architettura di riferimento.

Gestione con ambito per le applicazioni attendibili per Microsoft Entra ID

Il modello per la gestione dell'ambito delle applicazioni attendibili per MICROSOFT Entra ID è descritto nella sezione seguente.

Microsoft Entra ID supporta la configurazione di più istanze di app personalizzate e SaaS, ma non della maggior parte dei servizi Microsoft, rispetto alla stessa directory con assegnazioni di utenti indipendenti. L'esempio precedente prevede una versione di produzione e una versione di test dell'app di viaggio. Per ottenere la configurazione e la separazione dei criteri specifici dell'app, distribuire le versioni di preproduzione nel tenant aziendale. Questa azione consente ai proprietari del carico di lavoro di eseguire test con le credenziali aziendali. Gli oggetti directory non di produzione, ad esempio gli utenti di test e i gruppi di test, sono associati all'applicazione non di produzione con proprietà separata di tali oggetti.

Esistono aspetti a livello di tenant che influiscono sulle applicazioni attendibili nel limite del tenant di Microsoft Entra:

- Gli amministratori globali gestiscono tutte le impostazioni a livello di tenant.

- Altri ruoli della directory, ad esempio Amministratore utenti, Amministratore applicazioni e Amministratori dell'Accesso condizionale, gestiscono la configurazione a livello di tenant nell'ambito del ruolo.

Le impostazioni di configurazione, ad esempio i metodi di autenticazione, le configurazioni ibride, la collaborazione B2B, consentono l'elenco di domini e le posizioni denominate sono a livello di tenant.

Nota

Le autorizzazioni per l'API di Microsoft Graph e le autorizzazioni di consenso non possono essere limitati a un gruppo o a membri di unità amministrative. Tali autorizzazioni vengono assegnate a livello di directory. Solo il consenso specifico della risorsa consente l'ambito a livello di risorsa (attualmente limitato alle autorizzazioni di Chat di Microsoft Teams).

Importante

Il ciclo di vita dei servizi SaaS Microsoft, ad esempio Office 365, Microsoft Dynamics e Microsoft Exchange, è associato al tenant di Microsoft Entra. Di conseguenza, più istanze di questi servizi richiedono più tenant di Microsoft Entra.