Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Un'architettura a tenant singolo di Microsoft Entra con amministrazione delegata spesso è adeguata per separare gli ambienti. L'organizzazione potrebbe richiedere un grado di isolamento non possibile in un singolo tenant.

Per questo articolo, è importante comprendere quanto segue:

- Funzionamento e funzione del tenant singolo

- Unità amministrative (UNITÀ organizzative) in Microsoft Entra ID

- Relazioni tra le risorse di Azure e i tenant di Microsoft Entra

- Requisiti che determinano l'isolamento

Tenant di Microsoft Entra come limite di sicurezza

Un tenant di Microsoft Entra offre funzionalità di gestione delle identità e degli accessi (IAM) per applicazioni e risorse per un'organizzazione.

Un'identità è un oggetto directory autenticato e autorizzato per l'accesso a una risorsa. Esistono oggetti di identità per le identità umane e non umane. Per differenziare, le identità umane vengono definite identità e identità non umane sono identità del carico di lavoro. Le entità non disumane includono oggetti applicazione, entità servizio, identità gestite e dispositivi. In genere, un'identità del carico di lavoro è destinata a un'entità software per l'autenticazione con un sistema.

- Identità - Oggetti che rappresentano gli esseri umani

-

Identità del carico di lavoro: le identità del carico di lavoro sono applicazioni, entità servizio e identità gestite.

- L'identità del carico di lavoro autentica e accede ad altri servizi e risorse

Per altre informazioni, vedere Identità del carico di lavoro.

Il tenant di Microsoft Entra è un limite di sicurezza delle identità controllato dagli amministratori. In questo limite di sicurezza, l'amministrazione di sottoscrizioni, gruppi di gestione e gruppi di risorse può essere delegata al controllo amministrativo segmentato delle risorse di Azure. Questi gruppi dipendono dalle configurazioni a livello di tenant di criteri e impostazioni.

Microsoft Entra ID concede agli oggetti l'accesso alle applicazioni e alle risorse di Azure. Le risorse e le applicazioni di Azure che considerano attendibile l'ID Microsoft Entra possono essere gestite con Microsoft Entra ID. Seguendo le procedure consigliate, configurare l'ambiente con un ambiente di test.

Accesso alle app che usano Microsoft Entra ID

Concedere alle identità l'accesso alle applicazioni:

- Servizi di produttività Microsoft come Exchange Online, Microsoft Teams e SharePoint Online

- Servizi IT Microsoft come Azure Sentinel, Microsoft Intune e Microsoft Defender Advanced Threat Protection (ATP)

- Strumenti di sviluppo Microsoft, ad esempio Azure DevOps e API Microsoft Graph

- Soluzioni SaaS come Salesforce e ServiceNow

- Applicazioni locali integrate con funzionalità di accesso ibrido, ad esempio Microsoft Entra Application Proxy

- Applicazioni personalizzate

Le applicazioni che usano Microsoft Entra ID richiedono la configurazione e la gestione degli oggetti directory nel tenant Microsoft Entra attendibile. Esempi di oggetti directory includono registrazioni dell'applicazione, entità servizio, gruppi ed estensioni degli attributi dello schema.

Accesso alle risorse di Azure

Concedere ruoli a utenti, gruppi e oggetti entità servizio (identità del carico di lavoro) nel tenant di Microsoft Entra. Per altre informazioni, vedere Controllo degli accessi in base al ruolo di Azure e Controllo degli accessi in base all'attributo di Azure.

Usare il controllo degli accessi in base al ruolo di Azure per fornire l'accesso, in base al ruolo determinato dall'entità di sicurezza, dalla definizione del ruolo e dall'ambito. Il controllo degli accessi in base al ruolo di Azure aggiunge condizioni di assegnazione dei ruoli, in base agli attributi per le azioni. Per un controllo di accesso più granulare, aggiungere una condizione di assegnazione di ruolo. Accedere a risorse di Azure, gruppi di risorse, sottoscrizioni e gruppi di gestione con ruoli RBAC assegnati.

Le risorse di Azure che supportano le identità gestite consentono alle risorse di eseguire l'autenticazione, ottenere l'accesso e ottenere ruoli assegnati ad altre risorse nel limite del tenant di Microsoft Entra.

Le applicazioni che usano Microsoft Entra ID per l'accesso possono usare risorse di Azure, ad esempio calcolo o archiviazione. Ad esempio, un'applicazione personalizzata eseguita in Azure e considera attendibile Microsoft Entra ID per l'autenticazione ha oggetti directory e risorse di Azure. Le risorse di Azure nel tenant Di Microsoft Entra influiscono sulle quote e sui limiti di Azure a livello di tenant.

Accesso agli oggetti directory

Le identità, le risorse e le relative relazioni sono rappresentate come oggetti directory in un tenant di Microsoft Entra. Gli esempi includono utenti, gruppi, entità servizio e registrazioni di app. Disporre di un set di oggetti directory nel limite del tenant di Microsoft Entra per le funzionalità seguenti:

Visibilità: le identità possono individuare o enumerare risorse, utenti, gruppi, report sull'utilizzo di accesso e log di controllo in base alle autorizzazioni. Ad esempio, un membro della directory può individuare gli utenti nella directory con le autorizzazioni utente predefinite di Microsoft Entra ID.

Effetti sulle applicazioni: come parte della logica di business, le applicazioni possono modificare gli oggetti directory tramite Microsoft Graph. Gli esempi tipici includono la lettura o l'impostazione degli attributi utente, l'aggiornamento del calendario utente, l'invio di messaggi di posta elettronica per conto degli utenti e così via. Il consenso è necessario per consentire alle applicazioni di influire sul tenant. Gli amministratori possono fornire il consenso per tutti gli utenti. Per altre informazioni, vedere Autorizzazioni e consenso in Microsoft Identity Platform.

Limitazioni e limiti del servizio: il comportamento di runtime di una risorsa potrebbe attivare la limitazione per evitare un sovraccarico o una riduzione delle prestazioni del servizio. La limitazione può verificarsi a livello di applicazione, tenant o intero servizio. In genere, si verifica quando un'applicazione ha un numero elevato di richieste in o tra tenant. Analogamente, esistono limiti e restrizioni del servizio Microsoft Entra che potrebbero influire sul comportamento del runtime dell'applicazione.

Nota

Prestare attenzione con le autorizzazioni dell'applicazione. Ad esempio, con Exchange Online, definire l'ambito delle autorizzazioni dell'applicazione per cassette postali e autorizzazioni.

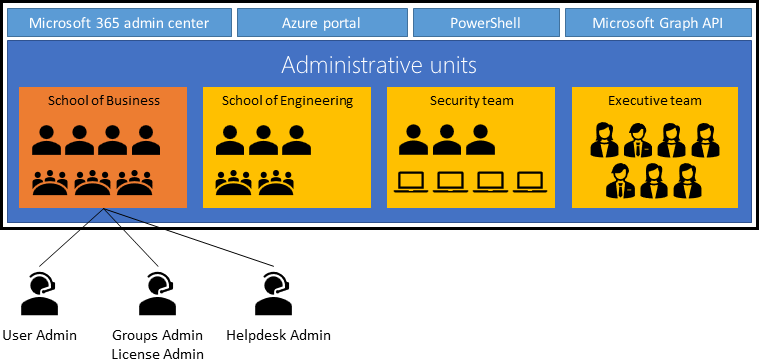

Unità amministrative per la gestione dei ruoli

Le unità amministrative limitano le autorizzazioni in un ruolo a una parte dell'organizzazione. È possibile usare le unità amministrative per delegare il ruolo di amministratore del supporto tecnico agli specialisti del supporto regionale, in modo che possano gestire gli utenti nell'area che supportano. Un'unità amministrativa è una risorsa Microsoft Entra che può essere un contenitore per altre risorse di Microsoft Entra. Un'unità amministrativa può contenere:

- Utenti

- Gruppi

- Dispositivi

Nel diagramma seguente, le unità organizzative segmentano il tenant di Microsoft Entra in base alla struttura organizzativa. Questo approccio è utile quando le business unit o i gruppi allocano il personale di supporto IT dedicato. Usare le unità organizzative per fornire autorizzazioni con privilegi limitati a un'unità amministrativa.

Per altre informazioni, vedere Unità amministrative in Microsoft Entra ID.

Motivi comuni per l'isolamento delle risorse

In alcuni casi si isola un gruppo di risorse da altre risorse per motivi di sicurezza, ad esempio le risorse con requisiti di accesso univoci. Questa azione è un buon caso d'uso per le UR. Determinare gli utenti e l'accesso alle risorse dell'entità di sicurezza e in quali ruoli. Motivi per isolare le risorse:

- I team di sviluppo devono eseguire l'iterazione in modo sicuro. Tuttavia, lo sviluppo e il test delle app che scrivono in Microsoft Entra ID possono influire sul tenant di Microsoft Entra tramite operazioni di scrittura:

- Nuove applicazioni che possono modificare il contenuto di Office 365, ad esempio siti di SharePoint, OneDrive, Microsoft Teams e così via

- Applicazioni personalizzate che possono modificare i dati utente con MS Graph o API simili su larga scala. Ad esempio, alle applicazioni concesse Directory.ReadWrite.All.

- Script DevOps che aggiornano set di oggetti di grandi dimensioni

- Gli sviluppatori di app integrate di Microsoft Entra devono creare oggetti utente per il test. Gli oggetti utente non hanno accesso alle risorse di produzione.

- Risorse e applicazioni di Azure non di produzione che possono influire su altre risorse. Ad esempio, una nuova app SaaS richiede l'isolamento dall'istanza di produzione e dagli oggetti utente

- Risorse segrete da proteggere dall'individuazione, dall'enumerazione o dall'acquisizione da parte degli amministratori

Configurazione in un tenant

Le impostazioni di configurazione in Microsoft Entra ID possono influire sulle risorse nel tenant di Microsoft Entra tramite azioni di gestione mirate o a livello di tenant:

-

Identità esterne: gli amministratori identificano e controllano le identità esterne di cui eseguire il provisioning nel tenant

- Indica se consentire identità esterne nel tenant

- Da quali domini vengono aggiunte identità esterne

- Indica se gli utenti possono invitare utenti da altri tenant

-

Località denominate: gli amministratori creano posizioni denominate per:

- Bloccare l'accesso da posizioni

- Attivare criteri di accesso condizionale, ad esempio l'autenticazione a più fattori

- Aggira requisiti di sicurezza

- Opzioni self-service: gli amministratori impostano la reimpostazione della password self-service e creano gruppi di Microsoft 365 a livello di tenant

Se non è sottoposto a override da criteri globali, è possibile definire l'ambito di alcune configurazioni a livello di tenant:

- La configurazione del tenant consente identità esterne. Un amministratore delle risorse può escludere tali identità dall'accesso.

- La configurazione del tenant consente la registrazione del dispositivo personale. Un amministratore delle risorse può escludere i dispositivi dall'accesso.

- I percorsi denominati sono configurati. Un amministratore delle risorse può configurare i criteri per consentire o escludere l'accesso.

Motivi comuni per l'isolamento della configurazione

Le configurazioni controllate dagli amministratori influiscono sulle risorse. Anche se è possibile definire l'ambito di una configurazione a livello di tenant con criteri non applicabili o parzialmente applicabili a una risorsa, altri non possono. Se una risorsa ha una configurazione univoca, isolarla in un tenant separato. Alcuni esempi:

- Risorse con requisiti in conflitto con il comportamento di sicurezza o collaborazione a livello di tenant

- Ad esempio, tipi di autenticazione consentiti, criteri di gestione dei dispositivi, self-service, correzione delle identità per identità esterne e così via.

- Requisiti di conformità che rientrano nell'ambito della certificazione per l'intero ambiente

- Questa azione include tutte le risorse e il tenant di Microsoft Entra, in particolare quando i requisiti sono in conflitto con, o escludi, altre risorse dell'organizzazione

- Requisiti di accesso degli utenti esterni in conflitto con i criteri di produzione o di risorse sensibili

- Organizzazioni che si estendono su più paesi o aree geografiche e aziende ospitate in un tenant di Microsoft Entra.

- Ad esempio, impostazioni e licenze usate in paesi, aree geografiche o filiali aziendali

Amministrazione del tenant

Le identità con ruoli con privilegi in un tenant di Microsoft Entra hanno la visibilità e le autorizzazioni per eseguire le attività di configurazione descritte nelle sezioni precedenti. L'amministrazione include la proprietà di oggetti identity, ad esempio utenti, gruppi e dispositivi. Include anche l'implementazione con ambito di configurazioni a livello di tenant per l'autenticazione, l'autorizzazione e così via.

Amministrazione degli oggetti directory

Gli amministratori gestiscono il modo in cui gli oggetti identity accedono alle risorse e in quali circostanze. Disabilitano, eliminano o modificano anche gli oggetti directory in base ai relativi privilegi. Gli oggetti Identity includono:

-

Le identità dell'organizzazione, ad esempio le seguenti, sono rappresentate dagli oggetti utente:

- Amministratori

- Utenti dell'organizzazione

- Developer dell'organizzazione

- Account di servizio

- Utenti di test

-

Le identità esterne rappresentano gli utenti esterni all'organizzazione:

- Partner, fornitori o fornitori di cui è stato effettuato il provisioning con account nell'ambiente dell'organizzazione

- Partner, fornitori o fornitori di cui è stato effettuato il provisioning con Collaborazione B2B di Azure

-

I gruppi sono rappresentati da oggetti :

- Gruppi di sicurezza

- Gruppi di Microsoft 365

- Gruppi dinamici

- Unità amministrative

-

I dispositivi sono rappresentati da oggetti:

- Dispositivi ibridi aggiunti a Microsoft Entra. Computer locali sincronizzati dall'ambiente locale.

- Dispositivi aggiunti a Microsoft Entra

- Dispositivi mobili registrati da Microsoft Entra usati dai dipendenti per accedere all'applicazione aziendale

- Microsoft Entra ha registrato dispositivi di livello inferiore (legacy). Ad esempio, Windows 2012 R2.

-

Identità del carico di lavoro

- Identità gestite

- Entità servizio

- Applicazioni

In un ambiente ibrido le identità vengono in genere sincronizzate dall'ambiente locale usando Microsoft Entra Connect.

Amministrazione dei servizi di gestione delle identità

Gli amministratori con determinate autorizzazioni gestiscono la modalità di implementazione dei criteri a livello di tenant per gruppi di risorse, gruppi di sicurezza o applicazioni. Quando si valuta l'amministrazione delle risorse, tenere presenti i motivi seguenti per raggruppare le risorse o isolarle.

- Gli amministratori globali controllano le sottoscrizioni di Azure collegate al tenant

- Le identità assegnate a un ruolo di amministratore di autenticazione richiedono che i non amministratori riregistrino per l'autenticazione a più fattori o l'autenticazione FIDO (Fast IDentity Online).

- Gli amministratori dell'accesso condizionale creano criteri di accesso condizionale per l'accesso utente alle app, dai dispositivi di proprietà dell'organizzazione. Queste configurazioni di ambito degli amministratori. Ad esempio, se nel tenant sono consentite identità esterne, è possibile escludere l'accesso alle risorse.

- Consenso degli amministratori di applicazioni cloud alle autorizzazioni dell'applicazione per conto degli utenti

Motivi comuni per l'isolamento amministrativo

Chi deve amministrare l'ambiente e le relative risorse? In alcuni casi, gli amministratori di un ambiente non hanno accesso a un altro ambiente:

- Separazione delle responsabilità amministrative a livello di tenant per ridurre il rischio di errori operativi e di sicurezza che interessano le risorse critiche

- Normative che vincolano chi può amministrare l'ambiente, in base a condizioni quali cittadinanza, residenza, livello di autorizzazione e così via

Considerazioni sulla sicurezza e sulle operazioni

Data l'interdipendenza tra un tenant di Microsoft Entra e le relative risorse, è importante comprendere la sicurezza e i rischi operativi di compromissione o errore. Se si opera in un ambiente federato con account sincronizzati, una compromissione locale può causare una compromissione di Microsoft Entra ID.

- Compromissione dell'identità: nel limite del tenant, alle identità viene assegnato qualsiasi ruolo, se l'amministratore che fornisce l'accesso dispone di privilegi sufficienti. Sebbene l'effetto delle identità non privilegiate compromesse sia in gran parte contenuto, gli amministratori compromessi possono causare problemi generali. Ad esempio, se un account con privilegi elevati viene compromesso, le risorse di Azure possono diventare compromesse. Per ridurre il rischio di compromissione dell'identità o di utenti malintenzionati, implementare l'amministrazione a livelli e seguire i principi dei privilegi minimi per i ruoli di amministratore di Microsoft Entra. Creare criteri di accesso condizionale che escludono gli account di test e testare le entità servizio dall'accesso alle risorse esterne alle applicazioni di test. Per altre informazioni sulla strategia di accesso con privilegi, vedere Accesso con privilegi: strategia.

- Compromissione dell'ambiente federato

- Compromissione della risorsa attendibile: qualsiasi componente compromesso di un tenant di Microsoft Entra influisce sull'attendibilità delle risorse, in base alle autorizzazioni a livello di tenant e risorse. I privilegi di una risorsa determinano l'effetto di un componente compromesso. Le risorse integrate per eseguire operazioni di scrittura possono influire sull'intero tenant. Seguendo il materiale sussidiario Zero Trust è possibile limitare gli effetti della compromissione.

- Sviluppo di applicazioni: c'è rischio nelle prime fasi del ciclo di vita dello sviluppo di applicazioni con privilegi di scrittura in Microsoft Entra ID. I bug possono scrivere modifiche involontariamente in oggetti Microsoft Entra. Per altre informazioni, vedere Procedure consigliate di Microsoft Identity Platform.

- Errore operativo: gli attori malintenzionati e gli errori operativi da parte degli amministratori tenant o dei proprietari delle risorse aiutano a causare eventi imprevisti di sicurezza. Questi rischi si verificano in qualsiasi architettura. Usare la separazione dei compiti, l'amministrazione a livelli, i principi dei privilegi minimi e le procedure consigliate seguenti. Evitare di usare un tenant separato.

Principi Zero Trust

Incorporare i principi Zero Trust nella strategia di progettazione di Microsoft Entra ID per guidare la progettazione sicura. È possibile adottare la sicurezza proattiva con Zero Trust.