Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Si applica a:  Tenant delle risorse

Tenant delle risorse  Tenant esterni (altre informazioni)

Tenant esterni (altre informazioni)

La connessione diretta B2B è una funzionalità di Microsoft Entra per ID esterno che consente di configurare una relazione di trust reciproca con un'altra organizzazione di Microsoft Entra per una collaborazione senza problemi. Questa funzionalità funziona attualmente con i canali condivisi di Microsoft Teams. Con la connessione diretta B2B, gli utenti di entrambe le organizzazioni possono collaborare usando le credenziali home e un canale condiviso in Teams, senza dover essere aggiunti tra loro come guest. Usare la connessione diretta B2B per condividere le risorse con organizzazioni esterne di Microsoft Entra. In alternativa, usarla per condividere le risorse tra più tenant di Microsoft Entra all'interno della propria organizzazione.

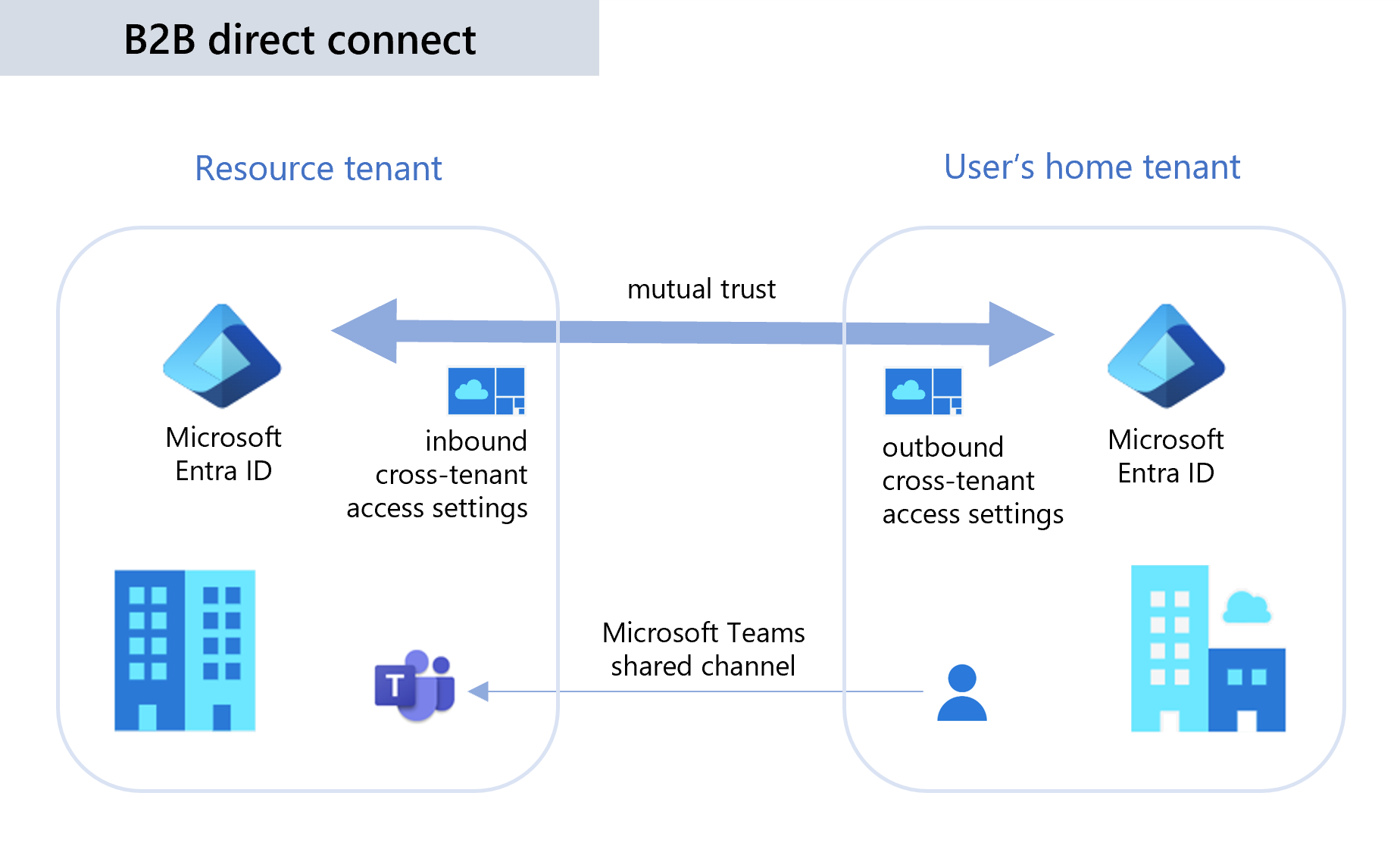

Connessione diretta B2B richiede una relazione di trust reciproca tra due organizzazioni di Microsoft Entra per consentire l'accesso alle risorse reciproche. Sia l'organizzazione delle risorse che l'organizzazione esterna devono abilitare a vicenda Connessione diretta B2B nelle impostazioni di accesso tra tenant. Quando viene stabilita l'attendibilità, l'utente di Connessione diretta B2B ottiene l'accesso Single Sign-On alle risorse esterne all'organizzazione usando le credenziali della propria organizzazione di Microsoft Entra.

Attualmente, le funzionalità di Connessione diretta B2B funzionano con i canali condivisi di Teams. Quando viene stabilita la connessione diretta B2B tra due organizzazioni, gli utenti di un'organizzazione possono creare un canale condiviso in Teams e invitare un utente esterno di Connessione diretta B2B. Dall'interno di Teams l'utente di Connessione diretta B2B può quindi accedere facilmente al canale condiviso nell'istanza di Teams del tenant principale, senza dover accedere manualmente all'organizzazione che ospita il canale condiviso.

Gestione dell'accesso tra tenant per la connessione diretta B2B

Le organizzazioni Microsoft Entra possono gestire le relazioni di trust con altre organizzazioni di Microsoft Entra definendo le impostazioni di accesso tra tenant in ingresso e in uscita. Le impostazioni di accesso tra tenant consentono di controllare in modo granulare come collaborare con le altre organizzazioni (accesso in ingresso) e come gli utenti collaborano con altre organizzazioni (accesso in uscita).

Le impostazioni di accesso in ingresso controllano se gli utenti di organizzazioni esterne possono accedere alle risorse nell'organizzazione dell'utente. È possibile applicare queste impostazioni a tutti o specificare singoli utenti, gruppi e applicazioni.

Le impostazioni di accesso in uscita controllano se gli utenti possono accedere alle risorse in un'organizzazione esterna. È possibile applicare queste impostazioni a tutti o specificare singoli utenti, gruppi e applicazioni.

Le restrizioni del tenant determinano come gli utenti possono accedere a un'organizzazione esterna quando usano i dispositivi e la rete, ma hanno eseguito l'accesso usando un account rilasciato dall'organizzazione esterna.

Le impostazioni di attendibilità determinano se i criteri di accesso condizionale considerano attendibile l'autenticazione a più fattori (MFA), i dispositivi conformi e le attestazioni dei dispositivi ibridi aggiunti a Microsoft Entra da un'organizzazione esterna quando gli utenti accedono alle risorse.

Importante

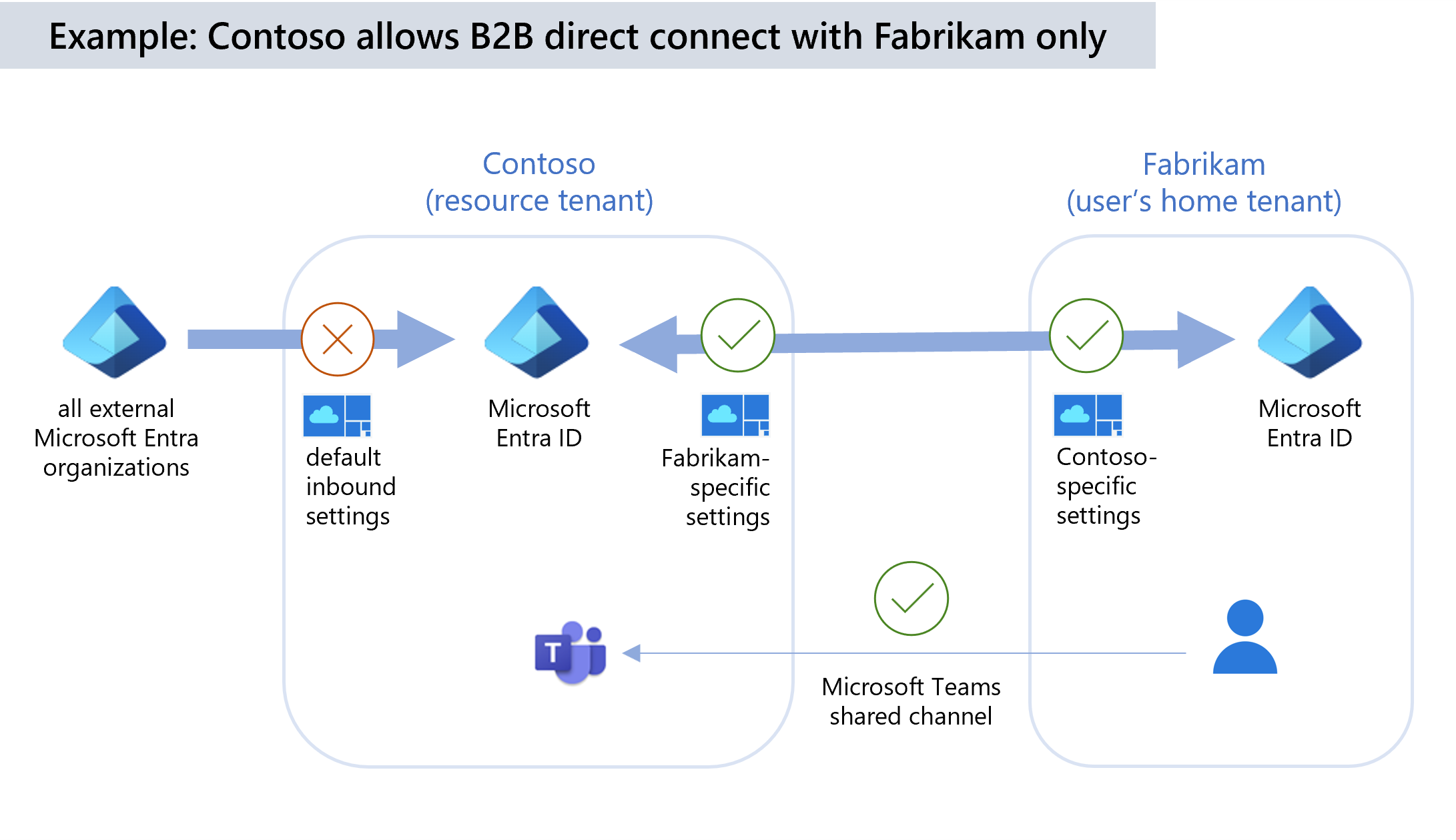

La connessione diretta B2B è possibile solo quando entrambe le organizzazioni consentono l'accesso da e verso l'altra organizzazione. Ad esempio, Contoso può consentire la connessione diretta B2B in ingresso da Fabrikam, ma la condivisione non è possibile finché Fabrikam non abilita anche la connessione diretta B2B in uscita con Contoso. Sarà quindi necessario coordinarsi con l'amministratore dell'organizzazione esterna per assicurarsi che le impostazioni di accesso tra tenant consentano la condivisione con l'utente. Questo contratto reciproco è importante perché la connessione diretta B2B consente la condivisione limitata dei dati per gli utenti abilitati per la connessione diretta B2B.

Impostazioni predefinite

Le impostazioni di accesso tra tenant predefinite si applicano a tutte le organizzazioni esterne di Microsoft Entra, ad eccezione delle organizzazioni per le quali sono state configurate le singole impostazioni. Inizialmente, Microsoft Entra ID blocca tutte le funzionalità di connessione diretta B2B in ingresso e in uscita per impostazione predefinita per tutti i tenant esterni di Microsoft Entra. È possibile modificare queste impostazioni predefinite, ma in genere è possibile lasciarle così come sono e abilitare la connessione diretta B2B con le singole organizzazioni.

Impostazioni specifiche dell'organizzazione

È possibile configurare impostazioni specifiche dell'organizzazione aggiungendo l'organizzazione e modificando le impostazioni di accesso tra tenant. Queste impostazioni hanno quindi la precedenza sulle impostazioni predefinite per questa organizzazione.

Esempio 1: Consentire la connessione diretta B2B con Fabrikam e bloccare tutte le altre

In questo esempio, Contoso vuole bloccare la connessione diretta B2B con tutte le organizzazioni esterne per impostazione predefinita, ma consentire la connessione diretta B2B per tutti gli utenti, i gruppi e le app in Fabrikam.

Contoso imposta le impostazioni predefinite seguenti per l'accesso tra tenant:

- Bloccare l'accesso in ingresso alla connessione diretta B2B per tutti gli utenti e i gruppi esterni.

- Bloccare l'accesso in uscita alla connessione diretta B2B per tutti gli utenti e i gruppi Contoso.

Contoso aggiunge quindi l'organizzazione Fabrikam e configura le impostazioni organizzative seguenti per Fabrikam:

- Consentire l'accesso in ingresso alla connessione diretta B2B per tutti gli utenti e i gruppi di Fabrikam.

- Consentire l'accesso in ingresso a tutte le applicazioni interne Contoso da parte degli utenti con connessione diretta B2B di Fabrikam.

- Consentire a tutti gli utenti di Contoso o selezionare utenti e gruppi che hanno accesso in uscita a Fabrikam usando la connessione diretta B2B.

- Consentire agli utenti con connessione diretta B2B a Contoso di avere accesso in uscita a tutte le applicazioni Fabrikam.

Per il funzionamento di questo scenario, Fabrikam deve anche consentire la connessione diretta B2B con Contoso configurando queste stesse impostazioni di accesso tra tenant per Contoso e per i propri utenti e applicazioni. Al termine della configurazione, gli utenti di Contoso che gestiscono i canali condivisi di Teams potranno aggiungere utenti di Fabrikam cercando gli indirizzi e-mail Fabrikam completi.

Esempio 2: Abilitare la connessione diretta B2B solo con il gruppo marketing di Fabrikam

Partendo dall'esempio precedente, Contoso potrebbe anche scegliere di consentire solo al gruppo Marketing di Fabrikam di collaborare con gli utenti di Contoso tramite la connessione diretta B2B. In questo caso, Contoso deve ottenere l'ID oggetto del gruppo Marketing da Fabrikam. Invece di consentire l'accesso in ingresso a tutti gli utenti di Fabrikam, si configurano le impostazioni di accesso specifiche di Fabrikam come indicato di seguito:

- Consentire l'accesso in ingresso alla connessione diretta B2B solo per il gruppo Marketing di Fabrikam. Contoso specifica l'ID oggetto del gruppo Marketing di Fabrikam nell'elenco utenti e gruppi consentiti.

- Consentire l'accesso in ingresso a tutte le applicazioni interne Contoso da parte degli utenti con connessione diretta B2B di Fabrikam.

- Consentire a tutti gli utenti e i gruppi Contoso di avere accesso in uscita a Fabrikam usando la connessione diretta B2B.

- Consentire agli utenti con connessione diretta B2B a Contoso di avere accesso in uscita a tutte le applicazioni Fabrikam.

Fabrikam dovrà anche configurare le impostazioni di accesso tra tenant in uscita in modo che il gruppo Marketing possa collaborare con Contoso tramite la connessione diretta B2B. Al termine della configurazione, gli utenti di Contoso che gestiscono i canali condivisi di Teams potranno aggiungere solo gli utenti del gruppo Marketing di Fabrikam cercando gli indirizzi e-mail Fabrikam completi.

Autenticazione

In uno scenario di connessione diretta B2B, l'autenticazione implica un utente di un'organizzazione di Microsoft Entra (tenant principale dell'utente) che tenta di accedere a un file o a un'app in un'altra organizzazione di Microsoft Entra (il tenant della risorsa). L'utente accede con le credenziali di Microsoft Entra dal tenant principale. Il tentativo di accesso viene valutato rispetto alle impostazioni di accesso tra tenant sia nel tenant principale dell'utente che nel tenant delle risorse. Se vengono soddisfatti tutti i requisiti di accesso, viene rilasciato un token all'utente che consente di accedere alla risorsa. Questo token è valido solo per 1 ora.

Per informazioni dettagliate sul funzionamento dell'autenticazione in uno scenario tra tenant con i criteri di accesso condizionale, vedere Autenticazione e accesso condizionale in scenari tra tenant.

Autenticazione a più fattori (MFA)

Se si vuole consentire la connessione diretta B2B con un'organizzazione esterna e i criteri di accesso condizionale richiedono l'autenticazione a più fattori, è necessario configurare le impostazioni di attendibilità in ingresso in modo che i criteri di accesso condizionale accettino le attestazioni MFA dall'organizzazione esterna. Questa configurazione garantisce che gli utenti con connessione diretta B2B dell'organizzazione esterna siano conformi ai criteri di accesso condizionale e forniscano un'esperienza utente più semplice.

Si supponga, ad esempio, che Contoso (il tenant delle risorse) consideri attendibili le attestazioni MFA da Fabrikam. Contoso ha un criterio di accesso condizionale che richiede l'autenticazione a più fattori. Questo criterio ha come ambito tutti i guest, gli utenti esterni e SharePoint Online. Come prerequisito per la connessione diretta B2B, Contoso deve configurare le impostazioni di attendibilità nelle impostazioni di accesso tra tenant per accettare attestazioni MFA da Fabrikam. Quando un utente di Fabrikam accede a un'app abilitata per la connessione diretta B2B (ad esempio, un canale condiviso di Teams Connect), l'utente è soggetto al requisito MFA applicato da Contoso:

- Se l'utente Fabrikam ha già eseguito l'autenticazione a più fattori nel tenant principale, sarà in grado di accedere alla risorsa all'interno del canale condiviso.

- Se l'utente Fabrikam non ha completato l'autenticazione a più fattori, l'accesso alla risorsa verrà bloccato.

Per informazioni sull'accesso condizionale e su Teams, vedere Panoramica della sicurezza e della conformità nella documentazione di Microsoft Teams.

Impostazioni di attendibilità per la conformità del dispositivo

Nelle impostazioni di accesso tra tenant è possibile usare le impostazioni di attendibilità per considerare attendibili le attestazioni del tenant principale di un utente esterno sul fatto che il dispositivo dell'utente soddisfi i criteri di conformità del dispositivo o sia aggiunto a Microsoft Entra ibrido. Quando le impostazioni di attendibilità del dispositivo sono abilitate, Microsoft Entra ID controlla la sessione di autenticazione di un utente per un'attestazione del dispositivo. Se la sessione contiene un'attestazione del dispositivo che indica che i criteri sono già stati soddisfatti nel tenant principale dell'utente, all'utente esterno viene concesso l'accesso facile alla risorsa condivisa. È possibile abilitare le impostazioni di attendibilità dei dispositivi per tutte le organizzazioni Microsoft Entra o le singole organizzazioni. Altre informazioni

Esperienza utente con connessione diretta B2B

Attualmente, la connessione diretta B2B abilita la funzionalità canali condivisi di Teams Connect. Gli utenti esterni con connessione diretta B2B possono accedere al canale condiviso di Teams dell'organizzazione esterna senza dover cambiare tenant o accedere con un account diverso. L'accesso dell'utente con connessione diretta B2B è determinato dai criteri del canale condiviso.

Nell'organizzazione della risorsa, il proprietario del canale condiviso di Teams può cercare in Teams gli utenti dall'organizzazione esterna e aggiungerli al canale condiviso. Dopo l'aggiunta, gli utenti con connessione diretta B2B possono accedere al canale condiviso dall'interno dell'istanza home di Teams, in cui collaborano usando funzionalità come chat, chiamate, condivisione file e condivisione di app. Per dettagli, consultare Panoramica dei team e dei canali in Microsoft Teams. Per informazioni dettagliate su risorse, file e applicazioni disponibili per l'utente con connessione diretta B2B tramite il canale condiviso di Teams, vedere Chat, team, canali e app in Microsoft Teams.

Gestione dell'accesso degli utenti

Gli utenti con connessione diretta B2B collaborano tramite una connessione reciproca tra due organizzazioni, mentre gli utenti di Collaborazione B2B vengono invitati a un'organizzazione e gestiti tramite un oggetto utente.

La connessione diretta B2B consente di collaborare con gli utenti di un'altra organizzazione di Microsoft Entra tramite una connessione bidirezionale reciproca configurata dagli amministratori di entrambe le organizzazioni. Gli utenti hanno accesso Single Sign-On alle applicazioni Microsoft abilitate per la connessione diretta B2B. Attualmente, la connessione diretta B2B supporta i canali condivisi di Teams Connect.

Collaborazione B2B consente di invitare partner esterni ad accedere alle app Microsoft, SaaS o personalizzate. La collaborazione B2B è particolarmente utile quando il partner esterno non usa Microsoft Entra ID o non è pratico o non è possibile configurare la connessione diretta B2B. Collaborazione B2B consente agli utenti esterni di accedere usando l'identità preferita, compreso l'account di Microsoft Entra, l'account Microsoft utente o l'identità social abilitate, ad esempio Google. Con Collaborazione B2B, è possibile consentire agli utenti esterni di accedere alle applicazioni Microsoft, alle app SaaS, alle app sviluppate in modo personalizzato e così via.

Uso di Teams con connessione diretta B2B rispetto a Collaborazione B2B

Nel contesto di Teams, esistono differenze nel modo nel modo in cui le risorse possono essere condivise a seconda che si stia collaborando con un utente che usa la connessione diretta B2B o Collaborazione B2B.

Con la connessione diretta B2B, si aggiunge l'utente esterno a un canale condiviso all'interno di un team. Questo utente può accedere alle risorse all'interno del canale condiviso, ma non ha accesso all'intero team o ad altre risorse esterne al canale condiviso. Ad esempio, non si ha accesso al portale di Azure. Tuttavia, si ha accesso al portale App personali. Gli utenti con connessione diretta B2B non hanno una presenza nell'organizzazione di Microsoft Entra, quindi vengono gestiti nel client Teams dal proprietario del canale condiviso. Per ulteriori informazioni, consultare Assegnare proprietari e membri del team in Microsoft Teams.

Con Collaborazione B2B, è possibile invitare l'utente guest a un team. L'utente guest di Collaborazione B2B accede al tenant della risorsa con l'indirizzo e-mail usato per invitarlo. L'accesso è determinato dalle autorizzazioni assegnate agli utenti guest nel tenant delle risorse. Gli utenti guest non possono visualizzare o partecipare a canali condivisi nel team.

Per altre informazioni sulle differenze tra Collaborazione B2B e connessione diretta B2B in Teams, consultare Accesso guest in Microsoft Teams.

Monitoraggio e controllo

La creazione di report per il monitoraggio e il controllo dell'attività di connessione diretta B2B è disponibile sia nel portale di Azure che nell'interfaccia di amministrazione di Microsoft Teams.

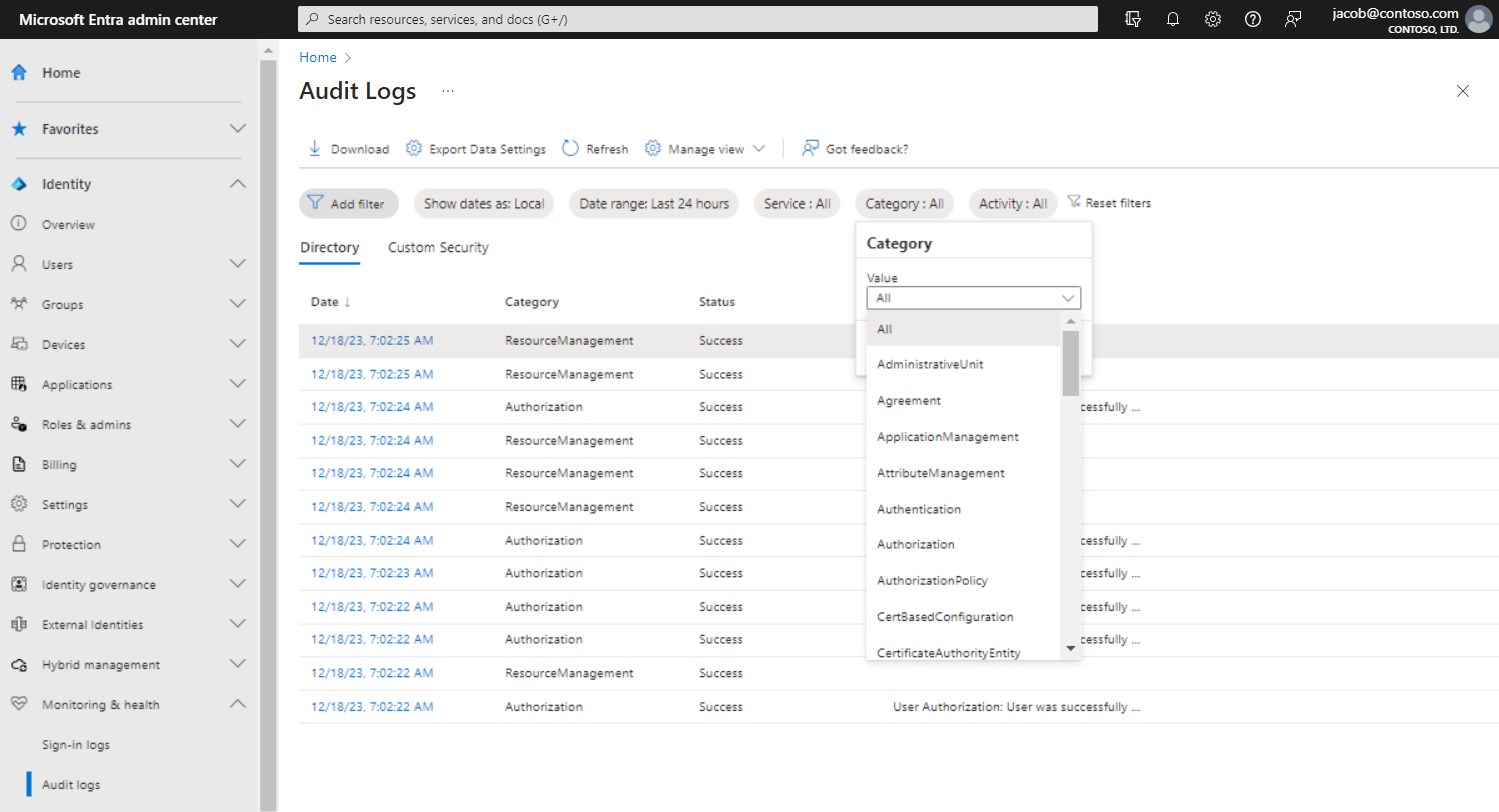

Esaminare e monitorare i log di controllo di Microsoft Entra

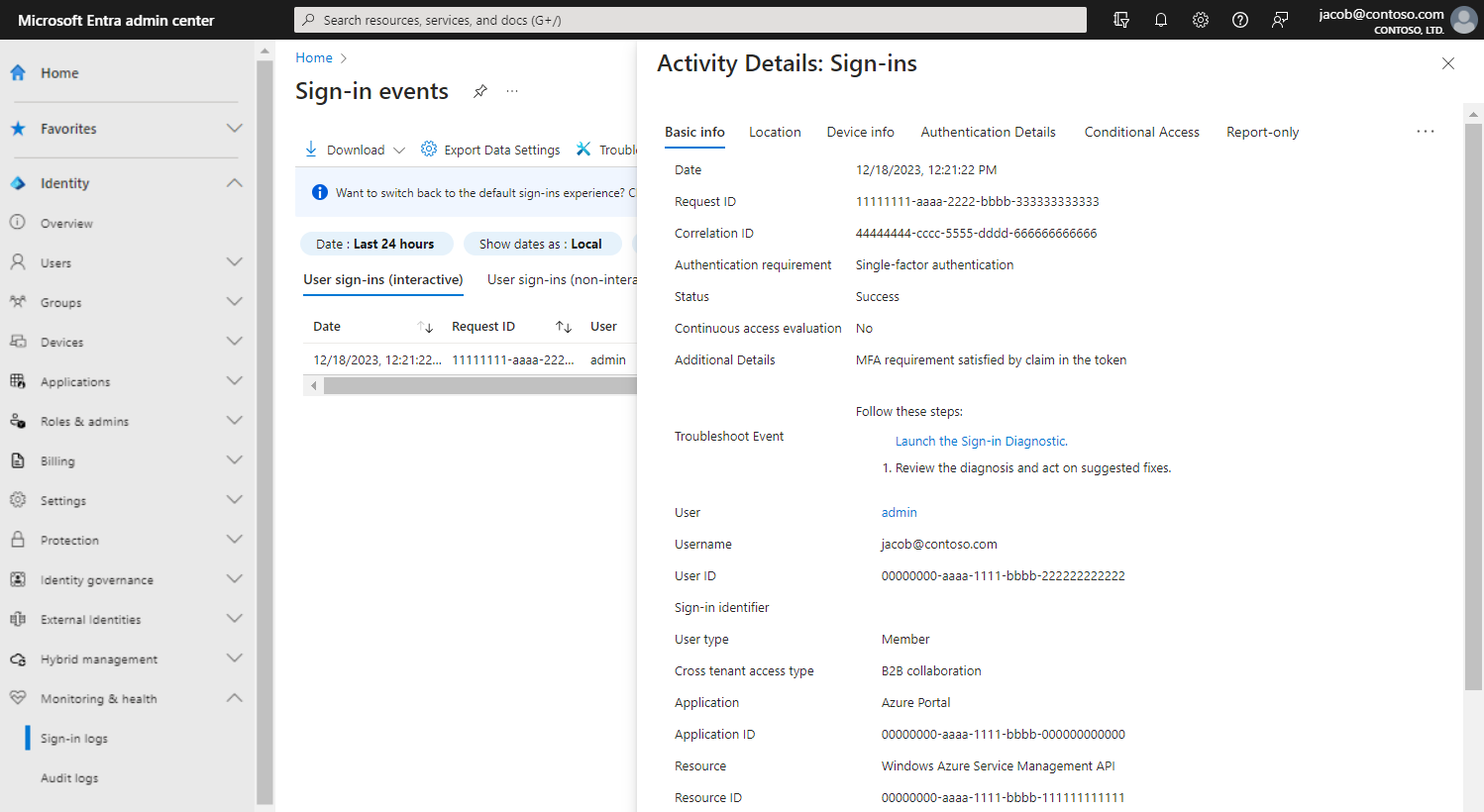

Microsoft Entra ID include informazioni sull'accesso tra tenant e la connessione diretta B2B nei log di controllo e nei log di accesso dell'organizzazione. Questi log possono essere visualizzati nel portale di Azure in Monitoraggio.

Log di controllo di Microsoft Entra: i log di controllo di Microsoft Entra mostrano quando vengono creati, aggiornati o eliminati i criteri in ingresso e in uscita.

I log di accesso di Microsoft Entra I log di accesso di Microsoft Entra sono disponibili sia nell'organizzazione principale che nell'organizzazione delle risorse. Dopo aver abilitato la connessione diretta B2B, i log di accesso inizieranno ad includere gli ID oggetto utente per gli utenti con connessione diretta B2B da altri tenant. Le informazioni segnalate in ogni organizzazione variano, ad esempio:

In entrambe le organizzazioni, gli accessi con connessione diretta B2B vengono etichettati con un tipo di accesso tra tenant di connessione diretta B2B. Un evento di accesso viene registrato quando un utente con connessione diretta B2B accede per la prima volta a un'organizzazione di risorse e di nuovo quando viene rilasciato un token di aggiornamento per l'utente. Gli utenti possono accedere ai propri log di accesso. Gli amministratori possono visualizzare gli accessi per l'intera organizzazione per vedere come gli utenti con connessione diretta B2B accedono alle risorse nel tenant.

Nell'organizzazione principale i log includono informazioni sull'applicazione client.

Nell'organizzazione delle risorse i log includono conditionalAccessPolicies nella scheda di accesso condizionale.

Verifiche di accesso di Microsoft Entra: con le verifiche di accesso di Microsoft Entra, un amministratore tenant può garantire che gli utenti guest esterni non abbiano accesso alle app e alle risorse più a lungo di quanto necessario configurando una verifica di accesso una tantum o ricorrente degli utenti esterni. Altre informazioni sulle verifiche di accesso.

Log di controllo e monitoraggio di Microsoft Teams

L'interfaccia di amministrazione di Microsoft Teams visualizza la creazione di report per i canali condivisi, inclusi i membri di connessione diretta B2B esterni per ogni team.

Log di controllo di Teams: Teams supporta i seguenti eventi di controllo nel tenant che ospita il canale condiviso: ciclo di vita del canale condiviso (crea/elimina canale), ciclo di vita del membro nel tenant/tra tenant (aggiungi/rimuovi/promuovi/abbassa il livello del membro). Questi log di controllo sono disponibili nel tenant della risorsa, in modo che gli amministratori possano determinare chi ha accesso al canale condiviso di Teams. Non sono presenti log di controllo nel tenant principale dell'utente esterno relativi alla sua attività in un canale condiviso esterno.

Verifiche di accesso di Teams: le verifiche di accesso dei gruppi appartenenti a Teams sono ora in grado di rilevare gli utenti della connessione diretta B2B che usano i canali condivisi di Teams. Quando viene creata una verifica di accesso, è possibile definirne l'ambito includendo tutti gli utenti interni, gli utenti guest e gli utenti esterni della connessione diretta B2B che sono stati aggiunti direttamente a un canale condiviso. Al revisore vengono quindi presentati gli utenti che dispongono dell'accesso diretto al canale condiviso.

Limitazioni correnti: una verifica di accesso può rilevare gli utenti interni e gli utenti esterni della connessione diretta B2B, ma non altri team che sono stati aggiunti a un canale condiviso. Per visualizzare e rimuovere i team aggiunti a un canale condiviso, il proprietario del canale condiviso può gestire l'appartenenza da Teams.

Per ulteriori informazioni sui log di controllo di Microsoft Teams, consultare la documentazione sul controllo di Microsoft Teams.

Privacy e gestione dei dati

La connessione diretta B2B consente agli utenti e ai gruppi di accedere ad applicazioni e risorse ospitate da un'organizzazione esterna. Per stabilire una connessione, un amministratore dell'organizzazione esterna deve anche abilitare la connessione diretta B2B.

Se si abilita la connessione B2B a organizzazioni esterne a cui sono state abilitate le impostazioni in uscita, si consente a queste organizzazioni di accedere a dati di contatto limitati relativi agli utenti. Microsoft condivide questi dati con tali organizzazioni per consentire loro di inviare una richiesta di connessione agli utenti. I dati raccolti dalle organizzazioni esterne, inclusi i dati di contatto limitati, sono soggetti ai criteri e alle procedure di privacy di tali organizzazioni.

Quando si configura un criterio con un tenant di risorse di destinazione specifico, si dà il consenso affinché il criterio sia archiviato sia nel proprio tenant sia nel tenant della risorsa di destinazione. Ciò include il consenso per l'archiviazione della tua politica all'esterno della tua area geografica se il tenant delle risorse di destinazione si trova in una regione diversa rispetto al tuo tenant. Quando si configura un criterio di accesso tra tenant predefinito, si concede il consenso per l'accesso a tali criteri da parte di altri tenant. Ciò significa che i criteri saranno archiviati per la disponibilità generale ad altri tenant Microsoft e saranno archiviati al di fuori dei confini del tuo tenant. Segue un modello replicato a livello interregionale per garantire l'accesso da parte di eventuali tenant partner di collaborazione con prestazioni adeguate. Possono essere implementati in modo indipendente sia il criterio del tenant per il tenant specifico che il criterio predefinito, con le rispettive condizioni di condivisione dei criteri elencate in precedenza.

Accesso in uscita

Quando la connessione diretta B2B è abilitata con un'organizzazione esterna, gli utenti di quest'ultima potranno cercare gli utenti in base all'indirizzo e-mail completo. I risultati della ricerca corrispondenti restituiranno dati limitati relativi agli utenti, inclusi nome e cognome. Gli utenti dovranno fornire il consenso ai criteri di privacy dell'organizzazione esterna prima che vengano condivisi altri dati. Si consiglia di esaminare le informazioni sulla privacy che verranno fornite dall'organizzazione e presentate agli utenti.

Accesso in ingresso

È consigliabile aggiungere sia il contatto privacy globale sia l'informativa sulla privacy della propria organizzazione, così da consentire a dipendenti interni e utenti guest esterni di leggere le informative. Attenersi alla procedura per aggiungere le informazioni sulla privacy dell'organizzazione.

Limitare l'accesso a utenti e gruppi

È possibile considerare l'uso delle impostazioni di accesso tra tenant per limitare la connessione diretta B2B a utenti e gruppi specifici all'interno dell'organizzazione e dell'organizzazione esterna.

Passaggi successivi

- Configurare le impostazioni di accesso tra tenant

- Per informazioni dettagliate sulla prevenzione della perdita dei dati, sui criteri di conservazione e su eDiscovery, vedere la documentazione di Microsoft Teams.