Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Si applica a:  Tenant della forza lavoro

Tenant della forza lavoro  Tenant esterni (altre informazioni)

Tenant esterni (altre informazioni)

Nota

Alcune funzionalità descritte in questo articolo sono funzionalità di anteprima. Per altre informazioni sulle anteprime, vedere Condizioni per l'utilizzo supplementari per le anteprime di Microsoft Azure.

Per migliorare la sicurezza, è possibile limitare ciò a cui gli utenti possono accedere quando usano un account esterno per l'accesso da reti o dispositivi. Le impostazioni delle restrizioni del tenant , incluse nelle impostazioni di accesso tra tenant, consentono di creare criteri per controllare l'accesso alle app esterne.

Si supponga, ad esempio, che un utente dell'organizzazione abbia creato un account separato in un tenant sconosciuto o che un'organizzazione esterna abbia assegnato all'utente un account che consenta loro di accedere all'organizzazione. È possibile usare le restrizioni di tenant per impedire all'utente di usare alcune o tutte le app esterne durante l'accesso con l'account esterno alla rete o ai dispositivi.

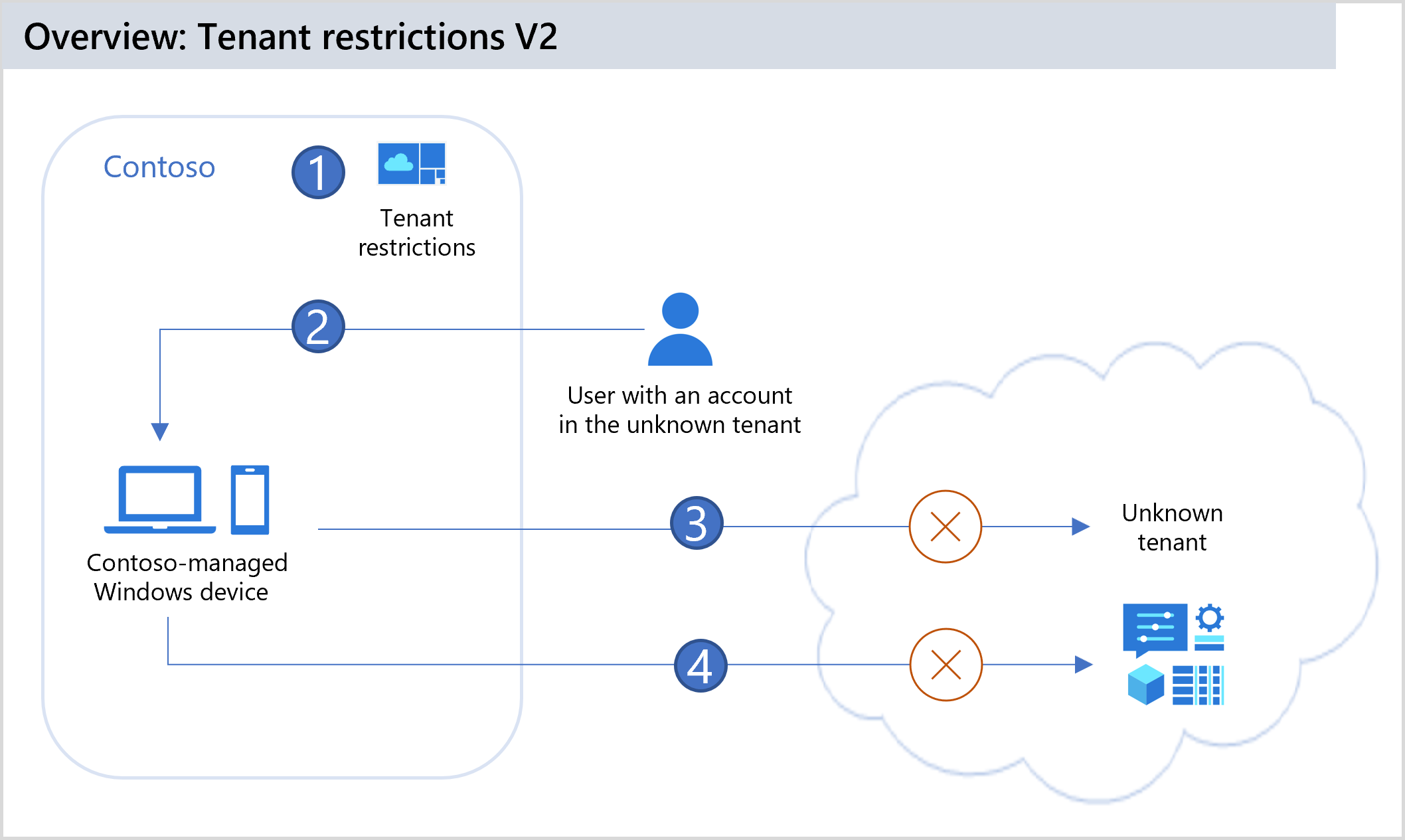

Il diagramma seguente illustra i passaggi impiegato da un'organizzazione di esempio per impedire l'accesso degli utenti usando le restrizioni del tenant v2.

| Passo | Descrizione |

|---|---|

| 1 | Contoso configura le restrizioni del tenant nelle impostazioni di accesso tra tenant per bloccare tutti gli account esterni e le app esterne. Contoso aggiunge la segnalazione dell'applicazione con l'intestazione delle restrizioni universali dei tenant v2 tramite un proxy aziendale. Microsoft Entra id applica i criteri di restrizioni per i tenant v2 quando l'intestazione è presente nella richiesta. |

| 2 | L'utente di un dispositivo gestito da Contoso tenta di accedere a un'app esterna usando un account da un tenant sconosciuto. L'intestazione HTTP delle restrizioni del tenant v2, con l'ID tenant di Contoso e l'ID dei criteri per le restrizioni del tenant, viene aggiunta alla richiesta di autenticazione. |

| 3 | Protezione del piano di autenticazione: Microsoft Entra ID applica i criteri di restrizione del tenant di Contoso v2 e impedisce agli account esterni di accedere ai tenant esterni durante l'autenticazione. |

| 4 | Protezione del piano dati (anteprima): Microsoft Entra ID blocca qualsiasi accesso anonimo alle riunioni di Microsoft Forms, di SharePoint o di Microsoft Teams. Microsoft Entra ID blocca anche l'accesso utente alla risorsa con un token infiltrato. |

Le restrizioni del tenant v2 offrono opzioni per entrambe le tipologie di protezione.

La protezione del piano di autenticazione si riferisce all'uso di un criterio di restrizioni del tenant v2 per bloccare gli accessi che usano identità esterne. Ad esempio, è possibile impedire a un utente malintenzionato di divulgare dati tramite la posta elettronica esterna impedendone l'accesso al loro tenant fraudolento. La protezione del livello di autenticazione nelle restrizioni del tenant v2 è ora generalmente disponibile.

La protezione del piano dati si riferisce alla prevenzione degli attacchi che ignorano l'autenticazione. Ad esempio, un utente malintenzionato potrebbe tentare di consentire l'accesso alle app di un tenant dannoso partecipando in modo anonimo a una riunione di Teams o accedendo in modo anonimo ai file di SharePoint. In alternativa, l'utente malintenzionato potrebbe copiare un token di accesso da un dispositivo in un tenant pericoloso e importarlo nel dispositivo aziendale. La protezione del piano dati nelle restrizioni del tenant v2 impone all'utente di eseguire l'autenticazione per i tentativi di accesso a una risorsa. La protezione del piano dati blocca l'accesso se l'autenticazione non riesce.

Le restrizioni del tenant v1 forniscono la protezione del piano di autenticazione tramite una lista di autorizzazione del tenant configurata sul proxy aziendale. Le restrizioni del tenant v2 offrono opzioni per l'autenticazione granulare e la protezione del piano dati, con o senza un proxy aziendale. Se usi un proxy aziendale per l'iniezione di intestazioni, le opzioni includono solo la protezione del livello di autenticazione.

Panoramica delle restrizioni dei tenant v2

Nelle impostazioni di accesso tra tenant dell'organizzazione è possibile configurare i criteri di restrizione del tenant v2. Dopo aver creato i criteri, esistono tre modi per applicare i criteri nell'organizzazione:

- Restrizioni generali del locatario. Questa opzione fornisce la protezione del piano di autenticazione senza un proxy aziendale. Le restrizioni del tenant universale usano l'accesso sicuro globale per contrassegnare tutto il traffico indipendentemente dal fattore di forma del sistema operativo, del browser o del dispositivo. Questa opzione consente il supporto per la connettività di rete remota e client.

- Piano di autenticazione. È possibile distribuire un proxy aziendale nell'organizzazione e configurare il proxy per impostare i segnali di restrizioni del tenant v2 su tutto il traffico verso gli account Microsoft Entra ID e Microsoft.

- finestre. Per i dispositivi Windows di proprietà dell'azienda, è possibile applicare la protezione sia del piano di autenticazione che del piano dati applicando le restrizioni di tenant direttamente nei dispositivi. Le restrizioni del tenant vengono applicate all'accesso alle risorse per offrire una copertura del flusso di dati e una protezione contro l'infiltrazione dei token. Non è richiesto un proxy aziendale per l'imposizione dei criteri. I dispositivi possono essere gestiti da Microsoft Entra ID oppure possono essere aggiunti a un dominio e gestiti tramite Criteri di gruppo.

Nota

Questo articolo descrive come configurare le restrizioni del tenant v2 usando l'interfaccia di amministrazione di Microsoft Entra. È anche possibile usare l'API Microsoft Graph per le impostazioni di accesso tra tenant per creare questi stessi criteri di restrizione del tenant.

Scenari supportati

È possibile definire l'ambito delle restrizioni del tenant v2 per utenti, gruppi, organizzazioni o app esterne specifiche. Le app basate sullo stack di rete per il sistema operativo Windows sono protette. Sono supportati gli scenari che seguono:

- Tutte le app di Office (tutte le versioni/canali di rilascio)

- Applicazioni .NET UWP (Universal Windows Platform)

- Protezione del piano di autenticazione per tutte le applicazioni che eseguono l'autenticazione con Microsoft Entra ID, incluse tutte le applicazioni Microsoft e tutte le applicazioni partner che usano Microsoft Entra ID per l'autenticazione

- Protezione del piano dati per SharePoint Online, Exchange Online e Microsoft Graph

- Protezione degli accessi anonimi per moduli, SharePoint Online, OneDrive e Teams (con controlli federativa configurati)

- Protezione dell'autenticazione e del piano di dati per i tenant o gli account dei consumatori Microsoft

- Quando si utilizzano restrizioni universali del tenant in Accesso Globale Sicuro, tutti i browser e le piattaforme

- Quando si usano Criteri di gruppo di Windows, Microsoft Edge e tutti i siti Web in Microsoft Edge

- Scenari con autenticazione basata su dispositivo (incluse le applicazioni personalizzate integrate con Microsoft Graph)

Scenari non supportati

- Blocco anonimo agli account OneDrive consumer. È possibile aggirare questa limitazione a livello di proxy bloccando

https://onedrive.live.com/. - Quando un utente accede a un'app partner, ad esempio Slack, usando un collegamento anonimo o un account non Microsoft Entra.

- Quando un utente copia un token rilasciato da Microsoft Entra ID da un computer principale a un computer aziendale e lo usa per accedere a un'app di terze parti come Slack.

- Restrizioni per tenant per utente per gli account Microsoft.

Confronta le restrizioni dei tenant v1 e v2

La tabella seguente confronta le caratteristiche di ogni versione.

| Caratteristica / Funzionalità | Le restrizioni del tenant versione 1 | Restrizioni di Tenant v2 |

|---|---|---|

| Applicazione dei criteri | Il proxy aziendale applica il criterio di restrizione del tenant nel piano di controllo di Microsoft Entra ID. | Opzioni: - Le restrizioni dei tenant universali in Accesso sicuro globale forniscono il supporto del livello di autenticazione su tutte le piattaforme. - Nell'iniezione dell'intestazione del proxy aziendale, il proxy aziendale imposta i segnali delle restrizioni del tenant v2 su tutto il traffico. - La gestione dei dispositivi Windows fornisce sia il piano di autenticazione che la protezione del piano dati. I dispositivi sono configurati per indirizzare il traffico Microsoft ai criteri di restrizioni del tenant. I criteri vengono applicati nel cloud. |

| Limitazione dell'applicazione dei criteri | È possibile gestire i proxy aziendali aggiungendo tenant alla lista di accesso consentito al traffico di Microsoft Entra. Il limite di caratteri del valore dell'intestazione in Restrict-Access-To-Tenants: <allowed-tenant-list> limita il numero di tenant che puoi aggiungere. |

Questa funzionalità viene gestita da criteri cloud nei criteri di accesso tra tenant. Viene creato un criterio predefinito a livello di tenant e viene creato un criterio partner per ogni tenant esterno. |

| Richieste dannose da parte di tenant | Microsoft Entra ID blocca le richieste di autenticazione del tenant malevolo per fornire protezione dell'ambiente di autenticazione. | Microsoft Entra ID blocca le richieste di autenticazione del tenant malevolo per fornire protezione dell'ambiente di autenticazione. |

| Granularità | Questa funzionalità è limitata ai tenant e a tutti gli account Microsoft. | Questa funzionalità include la granularità del tenant, dell'utente, del gruppo e dell'applicazione. La granularità a livello di utente non è supportata con gli account Microsoft. |

| Accesso anonimo | È consentito l'accesso anonimo alle riunioni di Teams e alla condivisione file. | L'accesso anonimo alle riunioni di Teams è bloccato. L'accesso alle risorse condivise in modo anonimo (chiunque abbia il collegamento) viene bloccato. L'accesso anonimo ai moduli è bloccato. |

| Account Microsoft | Questa funzionalità usa un'intestazione Restrict-MSA per bloccare l'accesso agli account consumer. |

Questa funzionalità consente il controllo dell'autenticazione dell'account Microsoft sia nei piani di identità che nei piani dati. Ad esempio, se si applicano le restrizioni del tenant per impostazione predefinita, è possibile creare un criterio che consenta agli utenti di accedere alle app specifiche seguenti con i propri account Microsoft: Microsoft Learn (ID app 18fbca16-2224-45f6-85b0-f7bf2b39b3f3) o Initiative di competenze aziendali di Microsoft (ID app 195e7f27-02f9-4045-9a91-cd2fa1c2af2f). |

| Gestione proxy | È possibile gestire i proxy aziendali aggiungendo tenant alla lista di accesso consentito al traffico di Microsoft Entra. | Per proteggere il livello di autenticazione su un proxy aziendale, configurare il proxy per impostare segnali di restrizioni del tenant v2 su tutto il traffico. |

| Supporto della piattaforma | Questa funzionalità è supportata in tutte le piattaforme. Fornisce solo la protezione del livello di autenticazione. | Le restrizioni di tenant universali in Accesso globale sicuro supportano qualsiasi sistema operativo, browser o forma del dispositivo. La protezione del piano di autenticazione in un proxy aziendale supporta applicazioni macOS, browser Chrome e .NET. La gestione dei dispositivi Windows supporta i sistemi operativi Windows e Microsoft Edge. |

| Supporto del portale | Non esiste un'interfaccia utente nell'interfaccia di amministrazione di Microsoft Entra per la configurazione dei criteri. | Un'interfaccia utente è disponibile nell'interfaccia di amministrazione di Microsoft Entra per configurare i criteri cloud. |

| Applicazioni non supportate | Non applicabile. | Blocca l'uso di app non supportate con gli endpoint Microsoft usando Controllo app per le aziende in Windows (in precedenza Windows Defender Application Control [WDAC]) o Windows Firewall (ad esempio, per Chrome o Firefox). Vedere Bloccare applicazioni Chrome, Firefox e .NET come PowerShell più avanti in questo articolo. |

Eseguire la migrazione dei criteri delle restrizioni di tenant v1 alla versione 2 nel proxy

La migrazione dei criteri di restrizioni del tenant dalla versione 1 alla versione 2 è un'operazione una tantum. Dopo la migrazione, non sono necessarie modifiche sul lato client. È possibile apportare eventuali modifiche ai criteri sul lato server successive tramite l'interfaccia di amministrazione di Microsoft Entra.

Quando si abilitano le restrizioni del tenant v2 in un proxy, è possibile applicare restrizioni del tenant v2 solo nel piano di autenticazione. Per abilitare le restrizioni del tenant v2 sia per l'autenticazione che per il piano dati, è necessario abilitare la segnalazione lato client per le restrizioni del tenant v2 usando un oggetto dei Criteri di gruppo di Windows.

Passaggio 1: Configurare un elenco consentito di tenant partner

Le restrizioni del tenant v1 consentono di creare un elenco di ID tenant e/o endpoint di accesso Microsoft per garantire che gli utenti accingano ai tenant esterni autorizzati dall'organizzazione. Le restrizioni del tenant v1 hanno raggiunto l'elenco consenti aggiungendo l'intestazione Restrict-Access-To-Tenants: <allowed-tenant-list> nel proxy. Ad esempio: Restrict-Access-To-Tenants: "contoso.com, fabrikam.com, northwindtraders.com".

Scopri di più sulle restrizioni del tenant v1

Con le restrizioni del tenant v2, la configurazione viene spostata nella policy cloud lato server. Non è necessario il v1 header delle restrizioni del tenant, quindi rimuovere questo header dal proxy aziendale. Per ogni tenant nell'intestazione allowed-tenant-list, creare un criterio per il tenant partner. Seguire queste linee guida:

- Mantenere i criteri predefiniti delle restrizioni del tenant v2 che bloccano l'accesso a tutti i tenant esterni da identità esterne (ad esempio,

user@<externaltenant>.com). - Creare un criterio del tenant partner per ogni tenant elencato nell'elenco di restrizioni del tenant v1 seguendo la procedura descritta in Passaggio 2: Configurare le restrizioni del tenant v2 per partner specifici più avanti in questo articolo.

- Consentire solo a utenti specifici di accedere ad applicazioni specifiche. Questa progettazione aumenta la postura di sicurezza limitando l'accesso solo agli utenti necessari.

Passaggio 2: Bloccare gli account consumer o i tenant dell'account Microsoft

Per non consentire agli utenti di accedere alle applicazioni consumer, le restrizioni del tenant v1 devono essere inserite nell'intestazione sec-Restrict-Tenant-Access-Policy nel traffico che visita login.live.com, ad esempio sec-Restrict-Tenant-Access-Policy: restrict-msa.

Con le restrizioni del tenant v2, la configurazione viene spostata nella policy cloud lato server. Non è necessaria l'intestazione delle restrizioni del tenant v1. Nel proxy aziendale, rimuovi le restrizioni del tenant nell'intestazione v1 sec-Restrict-Tenant-Access-Policy: restrict-msa.

Creare una politica del tenant partner per il tenant dell'account Microsoft seguendo il passaggio 2: configurare le restrizioni del tenant v2 per partner specifici esposto successivamente in questo articolo. Poiché l'assegnazione a livello di utente non è disponibile per i tenant di account Microsoft, i criteri si applicano a tutti gli utenti degli account Microsoft. Tuttavia, è disponibile la granularità a livello di applicazione. È consigliabile limitare le applicazioni a cui gli account Microsoft o gli account consumer possono accedere solo alle applicazioni necessarie.

Nota

Il blocco del tenant dell'account Microsoft non blocca il traffico del dispositivo da origini diverse dagli utenti, tra cui:

- Traffico per Autopilot, Windows Update e raccolta dati organizzativa.

- Autenticazione business-to-business (B2B) degli account dei consumatori o autenticazione pass-through, in cui le app di Azure e le app di Office.com usano l'ID Microsoft Entra per consentire agli utenti consumer di accedere in un contesto di consumo.

Passaggio 3: Abilitare le restrizioni del tenant v2 nel proxy aziendale

È possibile configurare il proxy aziendale per abilitare il tagging dal lato client dell'intestazione delle restrizioni del tenant v2 utilizzando la seguente impostazione del proxy aziendale: sec-Restrict-Tenant-Access-Policy: <DirectoryID>:<policyGUID>.

In questa impostazione sostituire <DirectoryID> con l'ID tenant di Microsoft Entra. Sostituire <policyGUID> con l'ID oggetto per i criteri di accesso tra tenant.

Restrizioni per tenant rispetto alle impostazioni di traffico in ingresso e in uscita

Anche se sono configurate insieme alle impostazioni di accesso tra tenant, le restrizioni di tenant funzionano separatamente rispetto alle impostazioni di accesso in ingresso e in uscita. Le impostazioni di accesso tra tenant consentono di controllare quando gli utenti accedono con un account dall'organizzazione. Al contrario, le restrizioni di tenant consentono di controllare quando gli utenti usano un account esterno. Le impostazioni in ingresso e in uscita per la collaborazione B2B e le connessioni dirette B2B non influiscono né sono influenzate dalle impostazioni delle restrizioni del tenant.

Si considerino le impostazioni di accesso in questo modo:

- Le impostazioni in ingresso controllano l'accesso dell'account esterno alle app interne .

- Le impostazioni in uscita controllano l'accesso dell'account interno alle app esterne .

- Le restrizioni del locatario controllano l'accesso degli account esterni alle app esterne.

Restrizioni dei tenant rispetto alla collaborazione B2B

Quando gli utenti devono accedere a organizzazioni e app esterne, è consigliabile abilitare le restrizioni del tenant per bloccare gli account esterni e usare invece collaborazione B2B. La collaborazione B2B offre la possibilità di:

- Usare l'accesso condizionale e forzare l'autenticazione a più fattori per gli utenti di Collaborazione B2B.

- Gestire l'accesso in ingresso e in uscita.

- Terminare sessioni e credenziali quando lo stato di occupazione di un utente di Collaborazione B2B cambia o le credenziali vengono violate.

- Usare i log di accesso per visualizzare i dettagli sugli utenti di Collaborazione B2B.

Prerequisiti

Per configurare le restrizioni di tenant, è necessario:

- Microsoft Entra ID P1 o P2.

- Un account che abbia il ruolo di almeno Amministratore della sicurezza per configurare i criteri di restrizioni del tenant versione 2.

- Per la configurazione di Windows GpO, i dispositivi Windows che eseguono Windows 10 o Windows 11 con gli aggiornamenti più recenti.

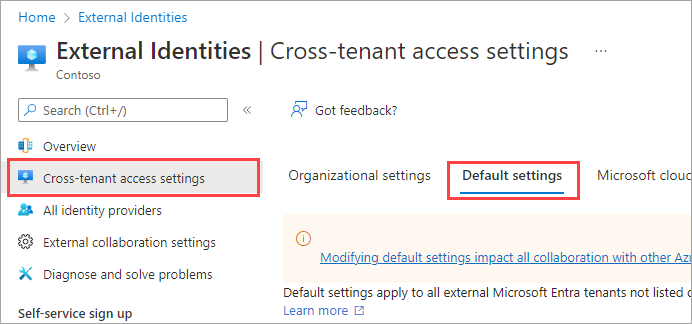

Configurare una politica cloud server per le restrizioni del tenant, v2

Passaggio 1: Configurare le restrizioni predefinite del tenant

Le impostazioni per le restrizioni del tenant v2 si trovano nell'interfaccia di amministrazione di Microsoft Entra, in Impostazioni di accesso tra tenant. Configurare prima di tutto le restrizioni del tenant predefinite da applicare a tutti gli utenti, i gruppi, le app e le organizzazioni. Se sono necessarie configurazioni specifiche dei partner, è possibile aggiungere l'organizzazione di un partner e personalizzare le impostazioni che differiscono dalle impostazioni predefinite.

Per configurare le restrizioni predefinite del tenant:

Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un amministratore della sicurezza.

Passare a Entra ID>Identità esterne>Impostazioni di accesso tra tenant.

Selezionare la scheda Impostazioni predefinite .

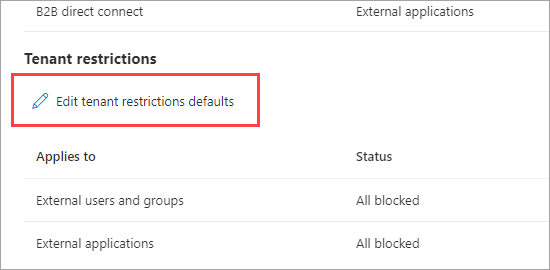

Scorrere fino alla sezione Restrizioni sul tenant.

Selezionare il collegamento Modifica restrizioni tenant predefinite .

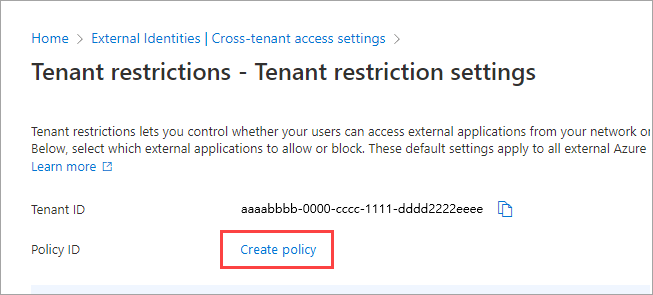

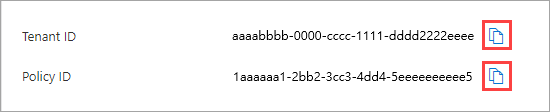

Se non esiste ancora un criterio predefinito nel tenant, accanto all'ID criterio viene visualizzato un collegamento Crea criteri. Selezionare il collegamento.

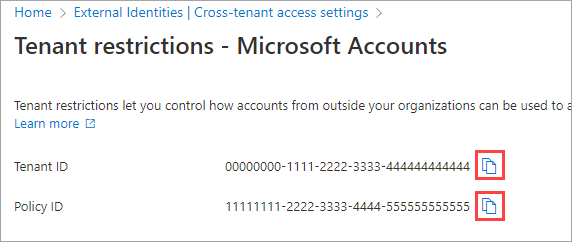

Il riquadro Restrizioni tenant visualizza sia il valore ID tenant che il valore ID della politica per le restrizioni del tenant. Usare le icone di copia per copiare entrambi questi valori. Verranno usati in un secondo momento quando si configurano i client Windows per abilitare le restrizioni del tenant.

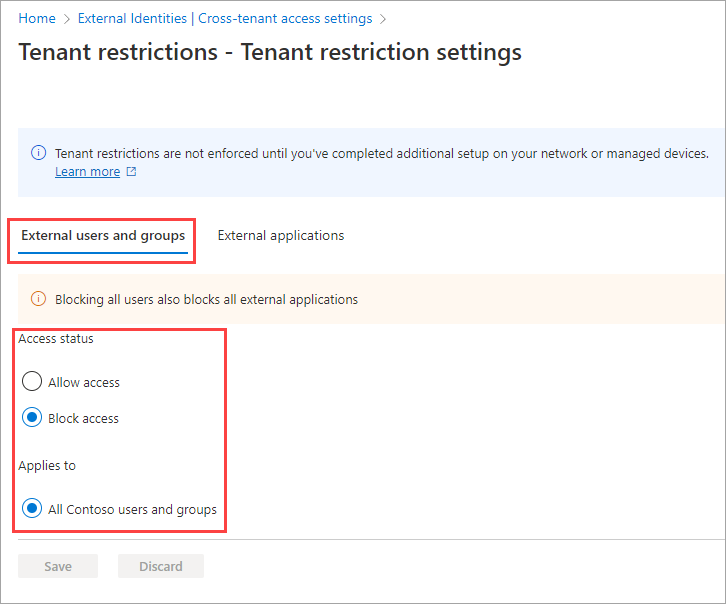

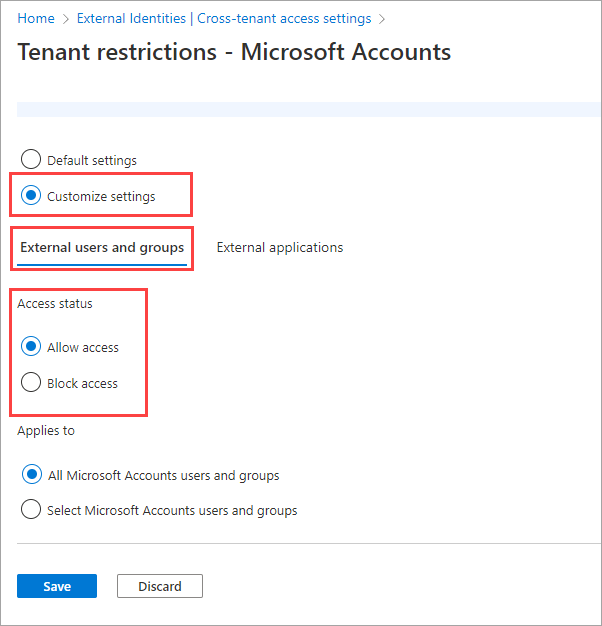

Selezionare la scheda Utenti e gruppi esterni . In Stato di accesso scegliere una delle opzioni seguenti:

- Consenti accesso: consente a tutti gli utenti che hanno eseguito l'accesso con account esterni di accedere alle app esterne (specificate nella scheda Applicazioni esterne).

- Blocca accesso: impedisce a tutti gli utenti che hanno eseguito l'accesso con account esterni di accedere alle app esterne (specificate nella scheda Applicazioni esterne ).

Nota

Non è possibile definire l'ambito delle impostazioni predefinite per singoli account o gruppi, quindi si applica a è sempre uguale a Tutti gli <utenti e i gruppi del tenant>. Tenere presente che se si blocca l'accesso per tutti gli utenti e i gruppi, è anche necessario bloccare l'accesso a tutte le applicazioni esterne (nella scheda Applicazioni esterne).

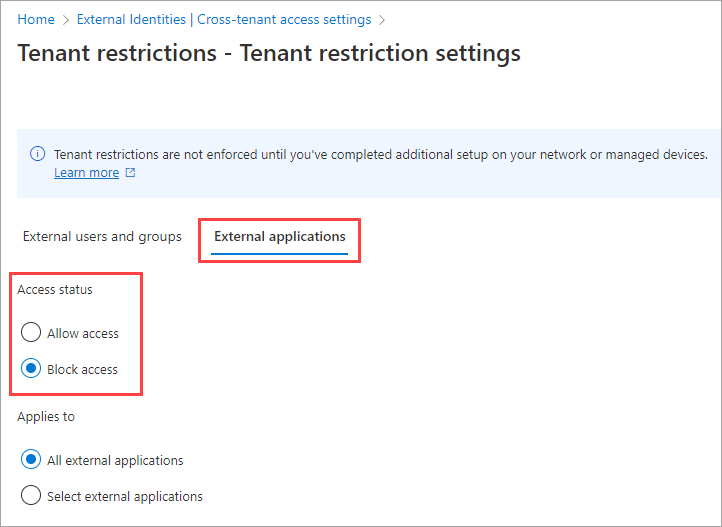

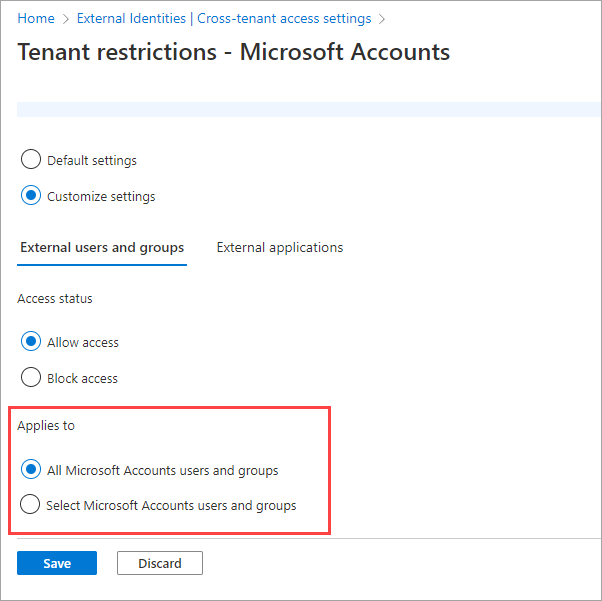

Selezionare la scheda Applicazioni esterne . In Stato di accesso scegliere una delle opzioni seguenti:

- Consenti accesso: consente a tutti gli utenti che hanno eseguito l'accesso con account esterni di accedere alle app specificate nella sezione Si applica a .

- Blocca l'accesso: impedisce a tutti gli utenti che hanno eseguito l'accesso con account esterni di accedere alle app specificate nella sezione Si applica a .

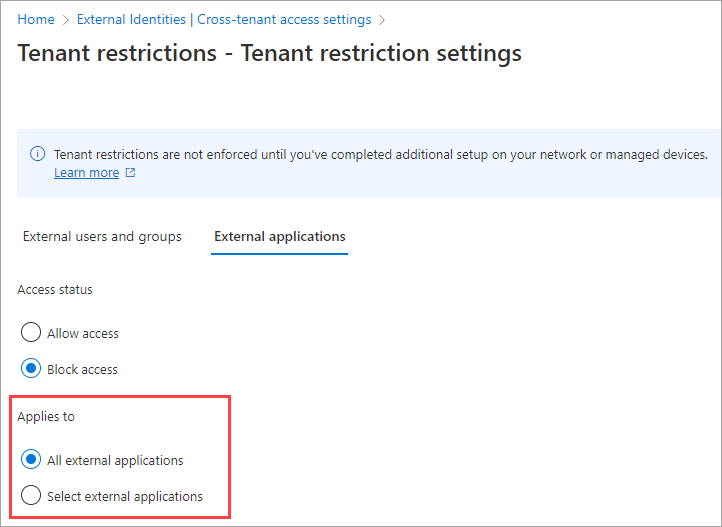

In Si applica a selezionare una delle opzioni seguenti:

Tutte le applicazioni esterne: applica l'azione scelta in Stato di accesso a tutte le applicazioni esterne. Se si blocca l'accesso a tutte le applicazioni esterne, è anche necessario bloccare l'accesso per tutti gli utenti e i gruppi (nella scheda Utenti e gruppi esterni ).

Selezionare applicazioni esterne: consente di scegliere le applicazioni esterne a cui applicare l'azione in Stato di accesso .

Per selezionare le applicazioni, scegliere Aggiungi applicazioni Microsoft o Aggiungi altre applicazioni. Cercare quindi in base al nome dell'applicazione o all'ID applicazione ( ID app client o ID app risorsa) e selezionare l'app. Vedere un elenco di ID per le applicazioni Microsoft di uso comune. Se vuoi aggiungere altre app, usa il pulsante Aggiungi. Al termine, selezionare Invia.

Selezionare Salva.

Passaggio 2: Configurare le restrizioni di tenant v2 per partner specifici

Si supponga di usare le restrizioni del tenant per bloccare l'accesso per impostazione predefinita, ma si vuole consentire agli utenti di accedere a determinate applicazioni usando i propri account esterni. Ad esempio, si vuole che gli utenti possano accedere a Microsoft Learn con i propri account Microsoft. Le istruzioni in questa sezione descrivono come aggiungere impostazioni specifiche dell'organizzazione che hanno la precedenza sulle impostazioni predefinite.

Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un amministratore della sicurezza o un amministratore dell'accesso condizionale.

Passare a Entra ID>Identità esterne>Impostazioni di accesso tra tenant.

Selezionare Impostazioni organizzative.

Nota

Se l'organizzazione da aggiungere è già stata aggiunta all'elenco, è possibile ignorarla e passare direttamente alla modifica delle impostazioni.

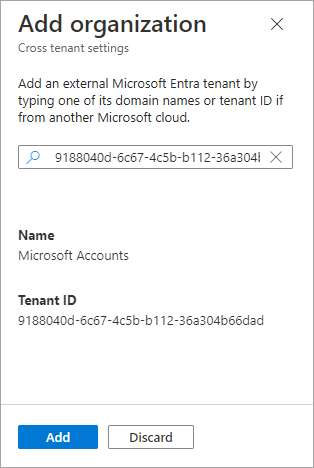

Selezionare Aggiungi organizzazione.

Nel riquadro Aggiungi organizzazione immettere il nome di dominio completo (o l'ID tenant) per l'organizzazione.

Ad esempio, cercare l'ID tenant seguente per un account Microsoft:

9188040d-6c67-4c5b-b112-36a304b66dad

Selezionare l'organizzazione nei risultati della ricerca e quindi selezionare Aggiungi.

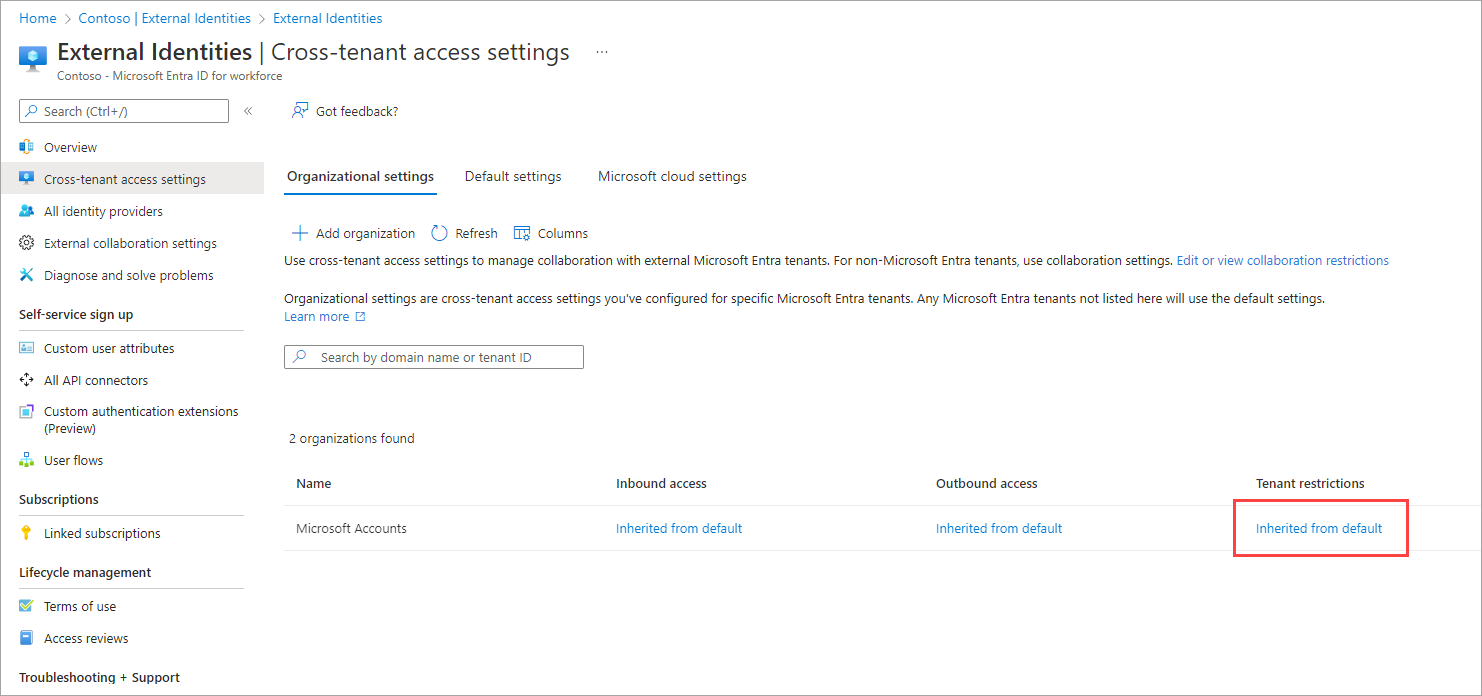

Modificare le impostazioni. Individua l'organizzazione nell'elenco Impostazioni dell'organizzazione e quindi scorri orizzontalmente per vedere la colonna Restrizioni noleggio. A questo punto, tutte le impostazioni delle restrizioni di tenant per questa organizzazione vengono ereditate dalle impostazioni predefinite. Per modificare le impostazioni per questa organizzazione, selezionare il link Ereditato dalle impostazioni predefinite.

Viene visualizzato il riquadro Restrizioni del locatario per l'organizzazione. Copiare i valori per ID del tenant e ID politica. Verranno usati in un secondo momento quando si configurano i client Windows per abilitare le restrizioni del tenant.

Selezionare Personalizza impostazioni e quindi selezionare la scheda Utenti e gruppi esterni. In Stato di accesso scegliere un'opzione:

- Consenti accesso: consente agli utenti e ai gruppi specificati in Si applica a chi ha eseguito l'accesso con account esterni per accedere alle app esterne (specificate nella scheda Applicazioni esterne ).

- Blocca l'accesso: impedisce agli utenti e ai gruppi specificati in Si applica a che hanno eseguito l'accesso con account esterni di accedere alle app esterne (specificato nella scheda Applicazioni esterne).

Per l'esempio di account Microsoft in questo articolo, selezionare Consenti l'accesso.

In Si applica a selezionare Tutti gli utenti e i <gruppi dell'organizzazione>.

Nota

La granularità degli utenti non è supportata con gli account Microsoft, quindi la funzionalità Seleziona <utenti e gruppi dell'organizzazione> non è disponibile. Per altre organizzazioni, è possibile scegliere Seleziona <utenti e gruppi dell'organizzazione> e quindi seguire questa procedura:

- Selezionare Aggiungi utenti e gruppi esterni.

- Nel riquadro Seleziona immettere il nome utente o il nome del gruppo nella casella di ricerca.

- Selezionare l'utente o il gruppo nei risultati della ricerca.

- Per aggiungere altro, selezionare Aggiungi e ripetere questi passaggi.

- Al termine della selezione di utenti e gruppi da aggiungere, selezionare Invia.

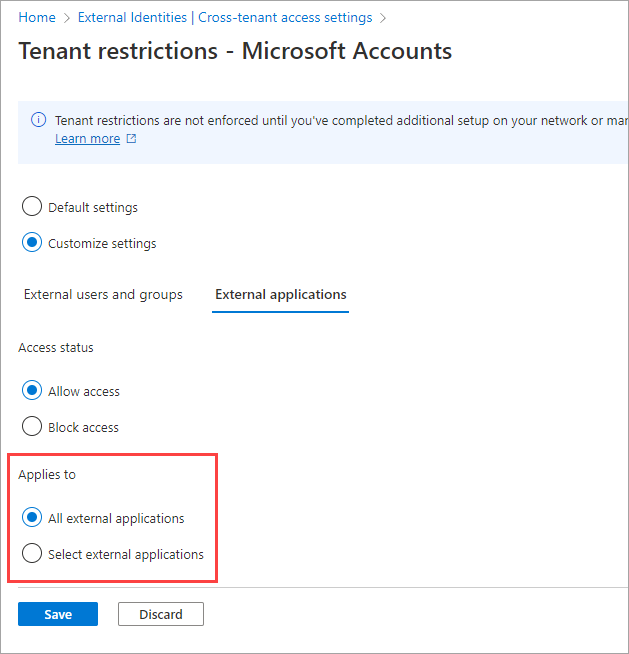

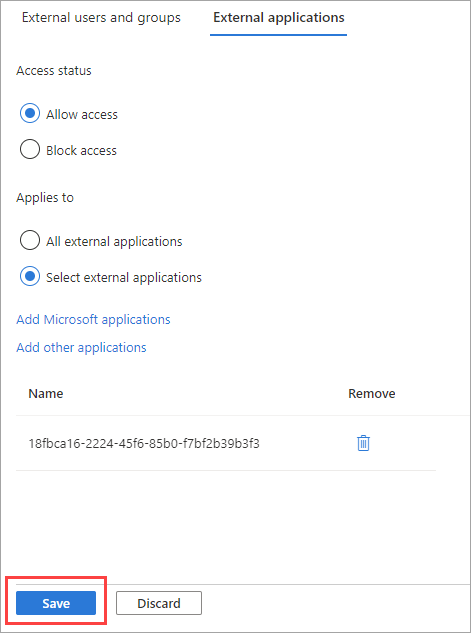

Selezionare la scheda Applicazioni esterne . In Stato di accesso scegliere se consentire o bloccare l'accesso alle applicazioni esterne:

- Consenti accesso: consente agli utenti di accedere alle applicazioni esterne specificate in Si applica a quando gli utenti usano account esterni.

- Blocca l'accesso: impedisce agli utenti di accedere alle applicazioni esterne specificate in Si applica a quando gli utenti usano account esterni.

Per l'esempio di account Microsoft in questo articolo, selezionare Consenti l'accesso.

In Si applica a selezionare una delle opzioni seguenti:

- Tutte le applicazioni esterne: applica l'azione scelta in Stato di accesso a tutte le applicazioni esterne.

- Selezionare applicazioni esterne: applica l'azione scelta in Stato di accesso a tutte le applicazioni esterne.

Per l'esempio di account Microsoft in questo articolo, si sceglie Seleziona applicazioni esterne.

Nota

Se si blocca l'accesso a tutte le applicazioni esterne, è anche necessario bloccare l'accesso per tutti gli utenti e i gruppi (nella scheda Utenti e gruppi esterni ).

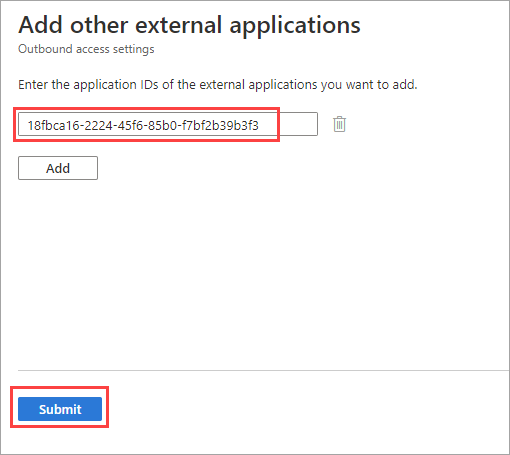

Se si sceglie Seleziona applicazioni esterne, seguire questa procedura:

- Selezionare Aggiungi applicazioni Microsoft o Aggiungi altre applicazioni. Per l'esempio di Microsoft Learn in questo articolo, si sceglie Aggiungi altre applicazioni.

- Nella casella di ricerca immettere il nome dell'applicazione o l'ID applicazione ( ID app client o ID app risorsa).

Vedere un elenco di ID per le applicazioni Microsoft di uso comune. Per l'esempio di Microsoft Learn in questo articolo, immetti l'ID dell'applicazione

18fbca16-2224-45f6-85b0-f7bf2b39b3f3. - Selezionare l'applicazione nei risultati della ricerca e quindi selezionare Aggiungi.

- Ripetere i passaggi precedenti per ogni applicazione da aggiungere.

- Al termine della selezione delle applicazioni, selezionare Invia.

Le applicazioni selezionate sono elencate nella scheda Applicazioni esterne . Selezionare Salva.

Nota

Il blocco del tenant dell'account Microsoft non blocca:

- Traffico del dispositivo che non proviene dagli utenti. Gli esempi includono il traffico per Autopilot, Windows Update e la raccolta di dati dell'organizzazione.

- Autenticazione B2B degli account consumatore.

- Autenticazione pass-through, utilizzata da molte app di Azure e Office.com, in cui le app usano l'ID Microsoft Entra per autenticare gli utenti consumer in un contesto consumer.

Configurare le restrizioni del tenant v2 sul lato client

Sono disponibili tre opzioni per l'applicazione delle restrizioni di tenant v2 per i client:

- Usare le restrizioni del tenant universale v2 come parte di Microsoft Entra Global Secure Access

- Configurare le restrizioni del tenant v2 nel proxy aziendale

- Abilitare le restrizioni del tenant nei dispositivi gestiti da Windows (anteprima)

Opzione 1: Usare le restrizioni universali del tenant v2 come parte integrante di Microsoft Entra Global Secure Access

Le restrizioni dei tenant universali v2 come parte di Microsoft Entra Global Secure Access forniscono la protezione del piano di autenticazione per tutti i dispositivi e le piattaforme.

Opzione 2: configurare le restrizioni di tenant v2 nel proxy aziendale

Per assicurarsi che gli accessi siano limitati a tutti i dispositivi e le app nella rete aziendale, configurare il proxy aziendale per applicare le restrizioni del tenant v2. Sebbene la configurazione delle restrizioni per i tenant nel proxy aziendale non fornisca protezione del livello dati, fornisce protezione del livello di autenticazione.

Importante

Se in precedenza sono state configurate restrizioni per i tenant, è necessario interrompere l'invio di restrict-msa a login.live.com. In caso contrario, le nuove impostazioni saranno in conflitto con le istruzioni esistenti per il servizio di accesso dell'account Microsoft.

Configurare l'intestazione delle restrizioni dei tenant v2 come indicato di seguito:

Nome dell'intestazione Valore intestazione Valore di esempio sec-Restrict-Tenant-Access-Policy<TenantId>:<policyGuid>aaaabbbb-0000-cccc-1111-dddd2222eeee:1aaaaaa1-2bb2-3cc3-4dd4-5eeeeeeeeee5-

TenantIDè l'ID tenant di Microsoft Entra. Per trovare questo valore, accedere all'interfaccia di amministrazione di Microsoft Entra e andare a Entra ID>Panoramica> e Proprietà. -

policyGUIDè l'ID oggetto per la policy di accesso tra tenant. Trovare questo valore chiamando/crosstenantaccesspolicy/defaulte usando il campo restituitoid.

-

Sul tuo proxy aziendale, invia l'intestazione delle restrizioni del tenant v2 ai seguenti domini di accesso Microsoft.

- login.live.com

- login.microsoft.com

- login.microsoftonline.com

- login.windows.net

Questa intestazione applica i criteri delle restrizioni di tenant v2 a tutti gli accessi nella tua rete. Questa intestazione non blocca l'accesso anonimo alle riunioni di Teams, ai file di SharePoint o ad altre risorse che non richiedono l'autenticazione.

Importante

Le restrizioni del tenant v1 e v2 nel proxy richiedono la decrittografia delle richieste agli URL di accesso, ad esempio login.microsoftonline.com. Microsoft supporta la decrittografia del traffico per quei domini di autenticazione ai fini dell'inserimento di intestazioni per le restrizioni dei tenant. Questa decrittografia è un'eccezione valida ai criteri in Usare dispositivi di rete o soluzioni di terze parti con Microsoft 365.

Restrizioni di tenant v2 senza supporto per l'interruzione e l'ispezione

Per le piattaforme non Windows, è possibile interrompere e ispezionare il traffico per aggiungere i parametri delle restrizioni di tenant v2 nell'intestazione tramite proxy. Tuttavia, alcune piattaforme non supportano interruzioni e ispezione, quindi le restrizioni del tenant v2 non funzionano. Per queste piattaforme, le funzionalità seguenti di Microsoft Entra ID possono fornire protezione:

- Accesso condizionale: consente l'uso solo di dispositivi gestiti o conformi

- Accesso condizionale: gestire l'accesso per utenti guest o esterni

- Collaborazione B2B: limitare le regole in uscita per l'accesso tra tenant diversi per gli stessi tenant elencati nel parametro Restrict-Access-To-Tenants

- Collaborazione B2B: limitare gli inviti agli utenti B2B agli stessi domini elencati nel parametro Restrict-Access-To-Tenants

- Gestione delle applicazioni: limitare il modo in cui gli utenti acconsentono alle applicazioni

- Intune: applicare criteri di app tramite Intune per limitare l'utilizzo delle app gestite solo all'UPN dell'account che ha registrato il dispositivo (in Consenti solo account dell'organizzazione configurati nelle app)

Sebbene queste alternative forniscano protezione, è possibile coprire determinati scenari solo tramite restrizioni per l'inquilino. Gli esempi includono l'uso di un browser per accedere ai servizi di Microsoft 365 tramite il Web anziché l'app dedicata.

Opzione 3: Abilitare le restrizioni del tenant nei dispositivi gestiti da Windows (anteprima)

Dopo aver creato un criterio di restrizioni del tenant v2, è possibile applicare i criteri in ogni dispositivo Windows 10 o Windows 11 aggiungendo l'ID tenant e l'ID criterio alla configurazione delle restrizioni del tenant del dispositivo.

Quando si abilitano le restrizioni del tenant in un dispositivo Windows, i proxy aziendali non sono necessari per l'imposizione dei criteri. I dispositivi non devono essere gestiti da Microsoft Entra ID per applicare le restrizioni del tenant v2. Sono supportati anche i dispositivi aggiunti a un dominio gestiti con Criteri di gruppo.

Nota

Le restrizioni del tenant v2 in Windows sono una soluzione parziale che consente di proteggere l'autenticazione e i piani dati per alcuni scenari. Funziona su dispositivi Windows gestiti. Non fornisce protezione allo stack .NET, Chrome o Firefox.

Usare Criteri di gruppo per distribuire le restrizioni del tenant

È possibile usare Criteri di gruppo per distribuire la configurazione delle restrizioni di tenant nei dispositivi Windows. Fare riferimento a queste risorse:

- Modelli amministrativi per l'aggiornamento di novembre 2021 di Windows 10 (21H2)

- Foglio di lavoro delle impostazioni di riferimento dei criteri di gruppo per l'aggiornamento di Windows 10 di novembre 2021 (21H2)

Testare la politica su un dispositivo

Per testare i criteri delle restrizioni di tenant v2 in un dispositivo, seguire questa procedura.

Nota

Il dispositivo deve eseguire Windows 10 o Windows 11 con gli aggiornamenti più recenti.

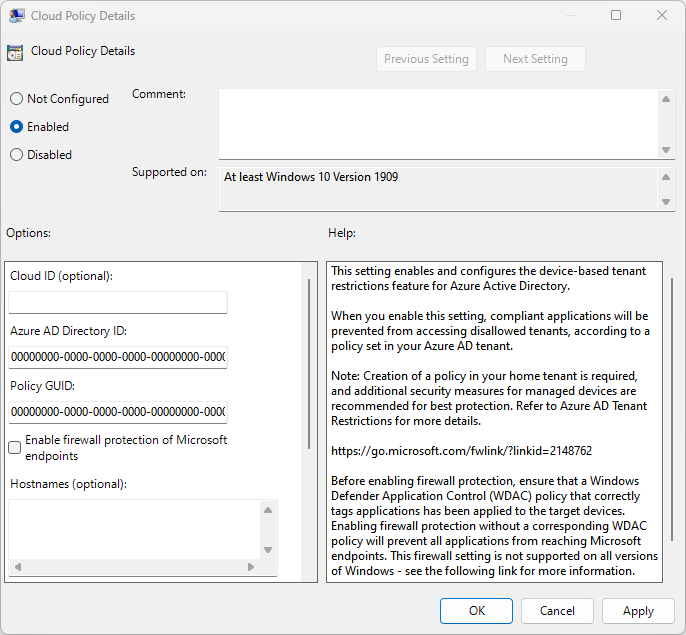

Nel computer Windows selezionare il tasto logo Windows, immettere gpedit e quindi selezionare Modifica criteri di gruppo (Pannello di controllo).

Passare a Configurazione computer>Modelli amministrativi>Componenti di Windows>Limitazioni del tenant.

Fare clic con il pulsante destro del mouse su Dettagli criteri cloud nel riquadro destro e quindi scegliere Modifica.

Recupera i valori ID tenant e ID criterio registrati in precedenza (nel passaggio 7 sotto Passaggio 1: Configurare le restrizioni predefinite del tenant) e immettili nei campi seguenti. Lascia vuoti tutti gli altri campi.

Microsoft Entra Directory ID: Inserisci il valore dell'ID tenant registrato in precedenza accedendo all'interfaccia di amministrazione di Microsoft Entra e passando a Entra ID, > e Proprietà.

GUID della politica: L'ID per la politica di accesso tra tenant. Si tratta del valore dell'ID politica che hai registrato in precedenza.

Selezionare OK.

Visualizzare gli eventi delle restrizioni di tenant v2

Visualizzare gli eventi correlati alle restrizioni del tenant nel Visualizzatore eventi:

- Nel Visualizzatore eventi aprire Registri applicazioni e servizi.

- Passare a Microsoft>Windows>TenantRestrictions>Operational e cercare gli eventi.

Bloccare le applicazioni Chrome, Firefox e .NET come PowerShell

Per bloccare le applicazioni, è necessario configurare Controllo app per le aziende in Windows (in precedenza Windows Defender Application Control [WDAC]) e abilitare un'impostazione di Windows Firewall.

Configurare il Controllo delle app per le aziende per controllare l'accesso alle risorse Microsoft

Controllo app per le aziende è un motore di criteri integrato in Windows che consente di controllare quali applicazioni possono essere eseguite nei dispositivi dell'utente. Per le restrizioni del tenant v2, è necessario usare Controllo app per le aziende per impedire alle app non abilitate (app che non forniscono restrizioni del tenant v2) di accedere alle risorse Microsoft. Questo requisito consente di continuare a usare i browser e le app di propria scelta, sapendo che i dati protetti da Microsoft Entra possono essere accessibili solo tramite mezzi sicuri.

Le app non evidenziate non usano lo stack di rete di Windows, quindi non traggono vantaggio dalle restrizioni del tenant v2 aggiunte a Windows. Non possono inviare il segnale a login.live.com per Microsoft Entra o alle risorse Microsoft che indicano che è necessaria la protezione delle restrizioni del tenant v2. Di conseguenza, non è possibile fare affidamento su app non avanzate per garantire la protezione dello strato dati.

È possibile usare App Control for Business in due modi per proteggere contro le app non gestite:

- Impedisci completamente l'uso di app non abilitate, ovvero blocca completamente l'esecuzione di PowerShell o Chrome. È possibile usare un criterio standard di Controllo app per le aziende che controlla quali app possono essere eseguite.

- Consenti l'uso di app non ottimizzate, ma impedisci loro di accedere alle risorse Microsoft. Per questo metodo, si usa una speciale politica di controllo delle app aziendale denominata politica di tagging ID app (

AppIdTaggingPolicy).

Per entrambe le opzioni, è prima necessario creare un criterio di controllo delle app per le aziende. Quindi, facoltativamente, convertirlo in un criterio di assegnazione di tag con ID app. Infine, applicarlo ai dispositivi dopo averlo testato in un computer di test.

Per ulteriori informazioni, vedere Creazione delle politiche di tagging AppId per il controllo delle app.

Nota

I passaggi seguenti richiedono un dispositivo Windows up-to-date per l'accesso ai cmdlet di PowerShell più recenti necessari per creare i criteri.

Passaggio 1: Usare la Creazione guidata criteri di controllo delle app per creare i criteri.

Installare l'app Creazione guidata dei criteri di controllo.

Selezionare Crea un criterio e scegliere il formato dei criteri. Il valore predefinito è Criteri multipli, criteri di base.

Scegliere il modello di base (scelta consigliata: Windows predefinito o Consenti Microsoft). Per i passaggi dettagliati, vedere Criteri di base dei modelli.

Quando si convertono i criteri in un criterio di assegnazione di tag ID app, la procedura guidata presuppone che le regole dei criteri siano già impostate. È possibile impostarli qui, ma non è obbligatorio. Queste regole di criteri includono il Menu Opzioni di Avvio Avanzate, Disabilita Applicazione degli Script, Applicazione delle Applicazioni dello Store, Modalità di Audit e Integrità del Codice in Modalità Utente.

Scegliere il percorso di salvataggio del file XML della policy e creare la policy.

Passaggio 2: Convertire il criterio in una politica di etichettatura degli ID dell'app

Dopo aver creato i criteri nella procedura guidata o aver creato un criterio personalizzato usando PowerShell, converti l'output .xml in un criterio per il tag degli ID delle app. Il criterio di assegnazione di tag contrassegna le app per le quali si vuole consentire l'accesso alle risorse Microsoft. L'output GUID è il tuo nuovo ID politica.

Set-CIPolicyIdInfo -ResetPolicyID .\policy.xml -AppIdTaggingPolicy -AppIdTaggingKey "M365ResourceAccessEnforced" -AppIdTaggingValue "True"

Passaggio 3: Compilare e distribuire i criteri per il test

Dopo aver modificato il criterio e convertirlo in un criterio di assegnazione di tag ID app, compilarlo utilizzando l'ID criterio corrispondente al nome del file:

ConvertFrom-CIPolicy .\policy.xml ".\{PolicyID}.cip"

Distribuire quindi i criteri nella CiPolicies\Active directory:

copy ".\{Policy ID}.cip" c:\windows\system32\codeintegrity\CiPolicies\Active\

Aggiornare i criteri nel sistema chiamando RefreshPolicy.exe.

Abilitare l'impostazione di Windows Firewall

È possibile usare la funzionalità Windows Firewall per impedire alle app non protette di accedere alle risorse Microsoft tramite Chrome, Firefox e applicazioni .NET come PowerShell, Queste applicazioni vengono bloccate o consentite conformemente alla politica delle restrizioni del tenant v2.

Ad esempio, se si aggiunge PowerShell al criterio CIP (Customer Identification Program) per le restrizioni del tenant v2 e si dispone di graph.microsoft.com nell'elenco di endpoint dei criteri delle restrizioni del tenant v2, PowerShell dovrebbe essere in grado di accedervi con il firewall abilitato.

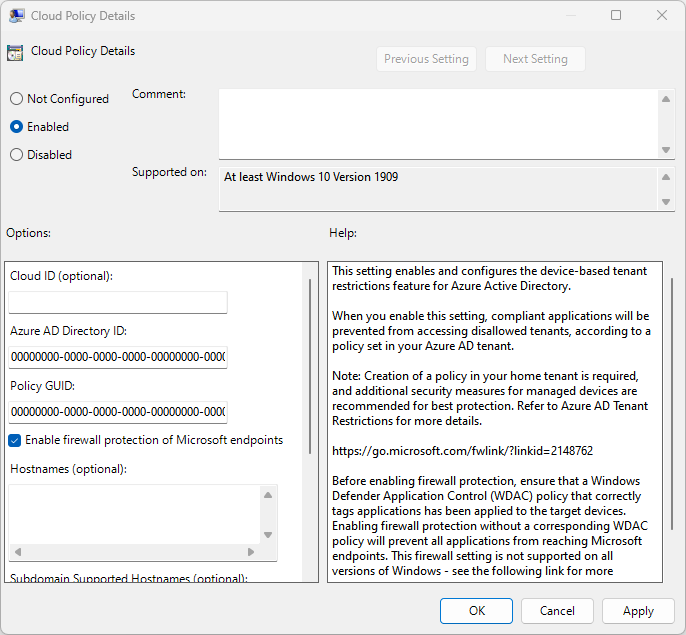

Nel computer Windows selezionare il tasto logo Windows, immettere gpedit e quindi selezionare Modifica criteri di gruppo (Pannello di controllo).

Passare a Configurazione computer>Modelli amministrativi>Componenti di Windows>Limitazioni del tenant.

Fare clic con il pulsante destro del mouse su Dettagli criteri cloud nel riquadro destro e quindi scegliere Modifica.

Selezionare la casella di controllo Abilita protezione firewall degli endpoint Microsoft e quindi selezionare OK.

Aggiornare i criteri di gruppo sul dispositivo eseguendo

gpudate:gupdate /forceRiavviare il dispositivo.

Verificare che le restrizioni v2 del tenant blocchino l'accesso

Dopo aver abilitato il firewall e l'impostazione Controllo app per le aziende, provare ad accedere usando un browser Chrome e accedere office.com. L'accesso dovrebbe fallire con il seguente messaggio.

Restrizioni dei tenant e supporto del data plane (anteprima)

Le risorse seguenti applicano le restrizioni del tenant v2. Queste risorse indirizzano gli scenari di infiltrazione del token in cui un attore non valido accede direttamente alla risorsa con un token infiltrato o in modo anonimo.

- Squadre

- SharePoint Online, ad esempio un'app OneDrive

- Exchange Online, come un'app di Outlook

- Office.com e app di Office

Restrizioni del cliente e Microsoft Forms (anteprima)

Quando vengono applicate restrizioni del tenant v2, blocca automaticamente l'accesso alle identità anonime o non autenticate ai moduli ospitati esternamente da Microsoft Forms.

Restrizioni dei locatari e Microsoft Teams (anteprima)

Teams, per impostazione predefinita, ha una federazione aperta. Non impedisce a nessuno di partecipare a una riunione ospitata da un tenant esterno. Per un maggiore controllo sull'accesso alle riunioni di Teams, è possibile usare i controlli federativi in Teams per consentire o bloccare tenant specifici. È anche possibile usare questi controlli federativi insieme alle restrizioni del tenant v2 per bloccare l'accesso anonimo alle riunioni di Teams.

Per applicare le restrizioni di tenant per Teams, è necessario configurare le restrizioni di tenant v2 nelle impostazioni di accesso tra tenant di Microsoft Entra. È anche necessario configurare i controlli federativi nel portale di amministrazione di Teams e riavviare Teams. Le restrizioni del tenant v2 implementate nel proxy aziendale non bloccano l'accesso anonimo alle riunioni di Teams, ai file di SharePoint e ad altre risorse che non richiedono l'autenticazione.

Valutando l'uso delle restrizioni del tenant per Teams, è importante tenere a mente i seguenti punti sull'identità:

- Teams consente attualmente agli utenti di partecipare a qualsiasi riunione ospitata esternamente usando l'identità fornita dall'azienda o fornita da casa. È possibile usare le impostazioni di accesso tra tenant in uscita per controllare quali utenti con un'identità fornita dall'azienda o fornita da casa possono partecipare alle riunioni di Teams ospitate esternamente.

- Le restrizioni di tenant impediscono agli utenti di usare un'identità rilasciata esternamente per partecipare alle riunioni di Microsoft Teams.

Nota

L'app Microsoft Teams ha una dipendenza dalle app di SharePoint Online ed Exchange Online. È consigliabile impostare i criteri di restrizioni del tenant v2 nell'app di Office 365 anziché impostare i criteri nei servizi di Microsoft Teams, SharePoint Online o Exchange Online separatamente. Se si consente o blocca una delle applicazioni (SharePoint Online, Exchange Online e così via) che fanno parte di Office 365, influisce anche sulle app come Microsoft Teams. Analogamente, se l'app Microsoft Teams è consentita o bloccata, SharePoint Online ed Exchange Online all'interno dell'app Teams saranno interessati.

Partecipazione puramente anonima a una riunione

Le restrizioni del tenant v2 bloccano automaticamente tutti gli accessi all'identità non autenticati ed esternamente rilasciati alle riunioni di Teams ospitate esternamente.

Si supponga, ad esempio, che Contoso usi i controlli di federazione di Teams per bloccare il tenant di Fabrikam. Se un utente con un dispositivo Contoso usa un account Fabrikam per partecipare a una riunione di Contoso in Teams, l'utente può partecipare alla riunione come utente anonimo. Se Contoso abilita anche le restrizioni del tenant v2, Teams blocca l'accesso anonimo e l'utente non può partecipare alla riunione.

Partecipare alla riunione tramite un'identità rilasciata esternamente

È possibile configurare i criteri delle restrizioni di tenant v2 per consentire a utenti o gruppi specifici con identità rilasciate esternamente di partecipare a specifiche riunioni di Teams ospitate esternamente. Con questa configurazione, gli utenti possono accedere a Teams con le identità rilasciate esternamente e partecipare alle riunioni di Teams ospitate esternamente dal tenant specificato.

| Identità di autenticazione | Sessione autenticata | Risultato |

|---|---|---|

| Utente membro del locatario Esempio: un utente usa la propria identità principale come utente membro ,ad esempio user@<mytenant>.com. |

Autenticato | Le restrizioni del tenant v2 consentono l'accesso alla riunione di Teams. Le restrizioni del tenant v2 non vengono applicate agli utenti membri del tenant. Si applicano i criteri in ingresso/in uscita per l'accesso tra tenant. |

| Anonimo Esempio: un utente tenta di usare una sessione non autenticata in una finestra del browser InPrivate per accedere a una riunione di Teams. |

Non autenticato | Le restrizioni del tenant v2 bloccano l'accesso alla riunione su Teams. |

| Identità rilasciata esternamente Esempio: un utente usa qualsiasi identità diversa dall'identità principale , ad esempio user@<externaltenant>.com. |

Autenticato come identità rilasciata esternamente | I criteri di restrizione del tenant v2 consentono o bloccano l'accesso alla riunione di Teams. L'utente può partecipare alla riunione se il criterio lo consente. In caso contrario, l'accesso è bloccato. |

Restrizioni del locatario versione 2 e SharePoint Online (anteprima)

SharePoint Online supporta le restrizioni di tenant v2 a livello sia di piano di autenticazione che di piano dati.

Sessioni autenticate

Quando le restrizioni del tenant v2 sono abilitate in un tenant, l'accesso non autorizzato viene bloccato durante l'autenticazione. Se un utente accede direttamente a una risorsa di SharePoint Online senza una sessione autenticata, verrà richiesto di eseguire l'accesso. Se i criteri di restrizione del tenant v2 consentono l'accesso, l'utente può accedere alla risorsa. In caso contrario, l'accesso è bloccato.

Accesso anonimo (anteprima)

Se un utente tenta di accedere a un file anonimo usando il tenant principale o l'identità aziendale, l'utente può accedere al file. Tuttavia, se l'utente tenta di accedere al file anonimo usando qualsiasi identità rilasciata esternamente, l'accesso viene bloccato.

Si supponga, ad esempio, che un utente usi un dispositivo gestito configurato con restrizioni del tenant v2 per tenant A. Se l'utente seleziona un collegamento di accesso anonimo generato per una risorsa Tenant A, dovrebbe essere in grado di accedere alla risorsa in modo anonimo. Tuttavia, se l'utente seleziona un collegamento di accesso anonimo generato per SharePoint Online nel tenant B, viene richiesto di eseguire l'accesso. L'accesso anonimo alle risorse tramite un'identità rilasciata esternamente viene sempre bloccato.

Restrizioni per tenant (versione 2) e OneDrive (anteprima)

Sessioni autenticate

Quando le restrizioni del tenant v2 sono abilitate in un tenant, l'accesso non autorizzato viene bloccato durante l'autenticazione. Se un utente accede direttamente a una risorsa di OneDrive senza una sessione autenticata, viene richiesto di eseguire l'accesso. Se i criteri di restrizione del tenant v2 consentono l'accesso, l'utente può accedere alla risorsa. In caso contrario, l'accesso è bloccato.

Accesso anonimo (anteprima)

Analogamente a SharePoint, OneDrive supporta le restrizioni di tenant v2 a livello sia di piano di autenticazione che di piano dati. È supportato anche il blocco dell'accesso anonimo a OneDrive. Ad esempio, l'attivazione delle politiche di restrizione del tenant v2 funziona nell'endpoint di OneDrive (microsoft-my.sharepoint.com).

Fuori dall'ambito

OneDrive per gli account consumer (tramite onedrive.live.com) non supporta le restrizioni di tenant v2. Alcuni URL (come onedrive.live.com) non sono convergenti e utilizzano lo stack legacy. Quando un utente accede al tenant consumer di OneDrive tramite questi URL, i criteri non vengono applicati. Come soluzione alternativa, è possibile bloccare https://onedrive.live.com/ a livello di proxy.

Restrizioni del tenant v2 e entità servizio

Le restrizioni del tenant v2 bloccano l'accesso da un'entità servizio. È possibile abilitare la segnalazione client usando:

Un firewall o un proxy aziendale. Accedi utilizzando il principale del servizio:

$client_id = "00001111-aaaa-2222-bbbb-3333cccc4444" $clientSecret = Get-Credential -Username $client_id Connect-MgGraph -TenantId "aaaabbbb-0000-cccc-1111-dddd2222eeee" -ClientSecretCredential $clientSecretL'accesso non riesce a causa di:

Connect-MgGraph : ClientSecretCredential authentication failed: AADSTS5000211: A tenant restrictions policy added to this request by a device or network administrator does not allow access to 'tenant'.Oggetto Criteri di gruppo di Windows. È necessario attivare la protezione firewall degli endpoint Microsoft e abilitare il Controllo app per le aziende. Vedere Bloccare applicazioni Chrome, Firefox e .NET come PowerShell in precedenza in questo articolo.

Restrizioni del tenant con il plug-in Microsoft Enterprise SSO per i dispositivi Apple

Il plug-in Microsoft Enterprise SSO per i dispositivi Apple fornisce l'accesso Single Sign-On (SSO) per gli account Microsoft Entra in macOS, iOS e iPadOS in tutte le applicazioni che supportano la funzionalità SSO aziendale di Apple. Per usare il plug-in Microsoft Enterprise SSO per i dispositivi Apple, è necessario escludere determinati URL da proxy di rete, intercettazione e altri sistemi aziendali.

Se l'organizzazione usa le versioni del sistema operativo Apple rilasciate dopo il 2022, non è necessario escludere gli URL di accesso Microsoft dall'ispezione TLS. Se si utilizza la funzionalità di restrizioni del tenant, è possibile eseguire l'ispezione TLS sugli URL di accesso di Microsoft e aggiungere le intestazioni necessarie nella richiesta. Per altre informazioni, vedere Plug-in Microsoft Enterprise SSO per i dispositivi Apple.

È possibile convalidare la configurazione di rete in un dispositivo macOS per assicurarsi che la configurazione dell'accesso Single Sign-On non venga interrotta a causa dell'ispezione TLS.

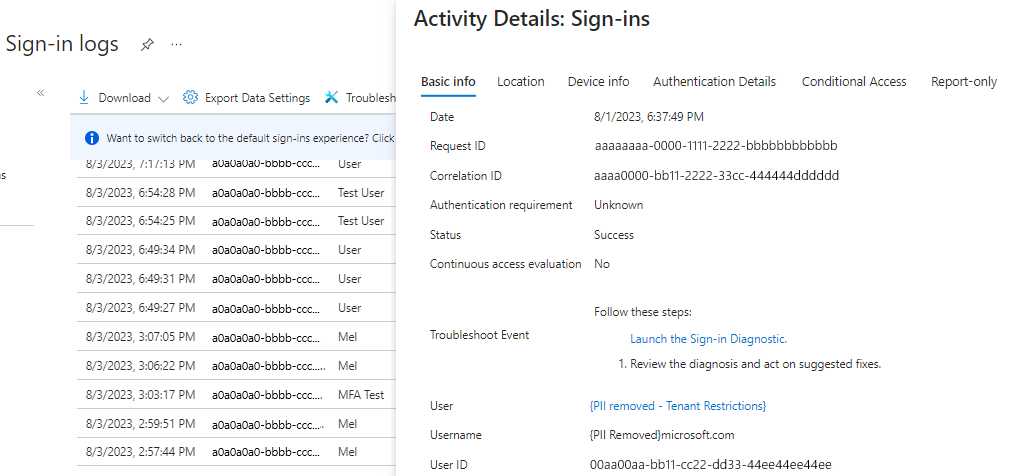

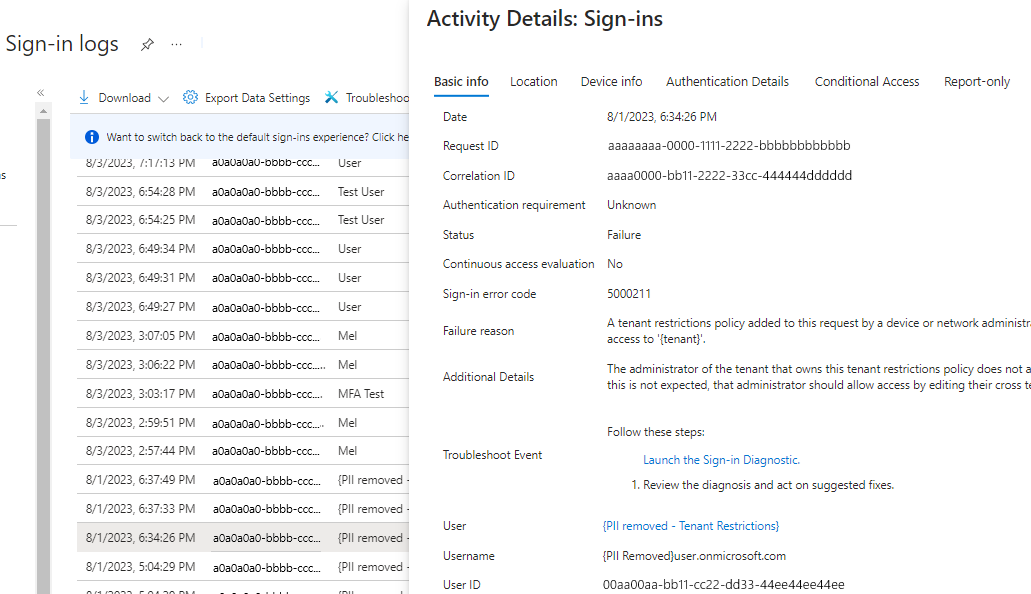

Registri di accesso

I registri degli accessi di Microsoft Entra consentono di visualizzare i dettagli degli accessi con una policy di restrizioni tenant v2 in atto. Quando un utente B2B accede a un tenant di risorse per collaborare, viene generato un log di accesso sia nel tenant principale che nel tenant delle risorse. Questi log includono informazioni come l'applicazione usata, gli indirizzi di posta elettronica, il nome del tenant e l'ID tenant sia per il tenant principale che per il tenant delle risorse. L'esempio seguente mostra un accesso riuscito.

Se l'accesso non riesce, i dettagli dell'attività forniscono informazioni sul motivo dell'errore.

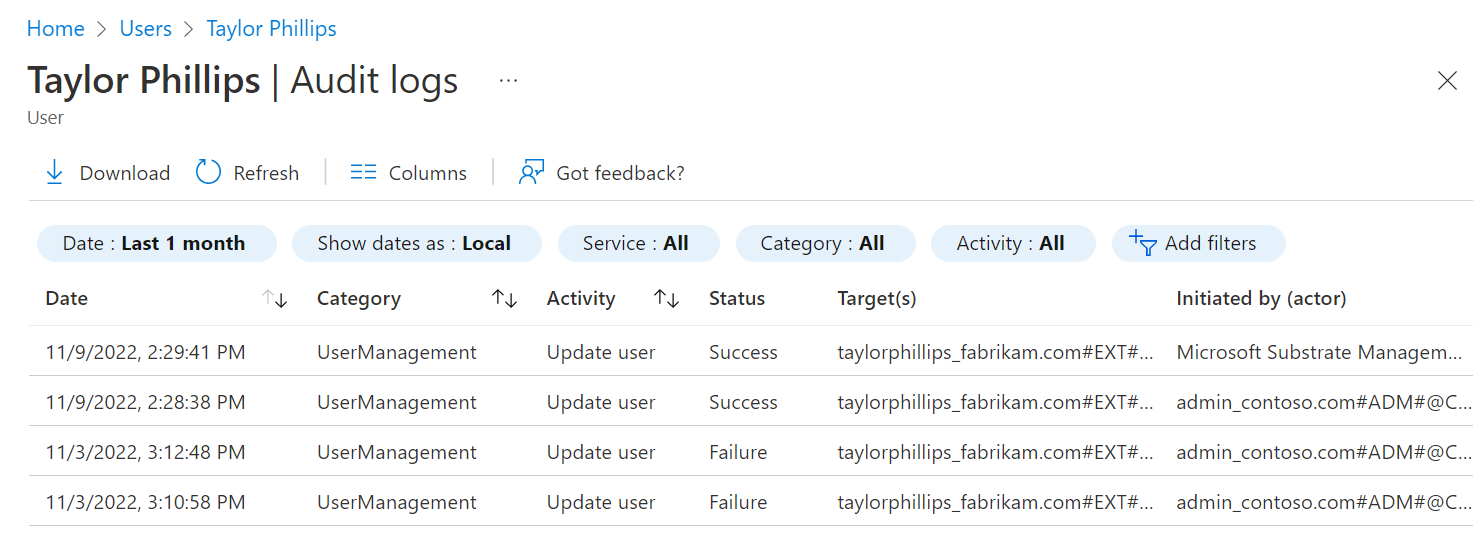

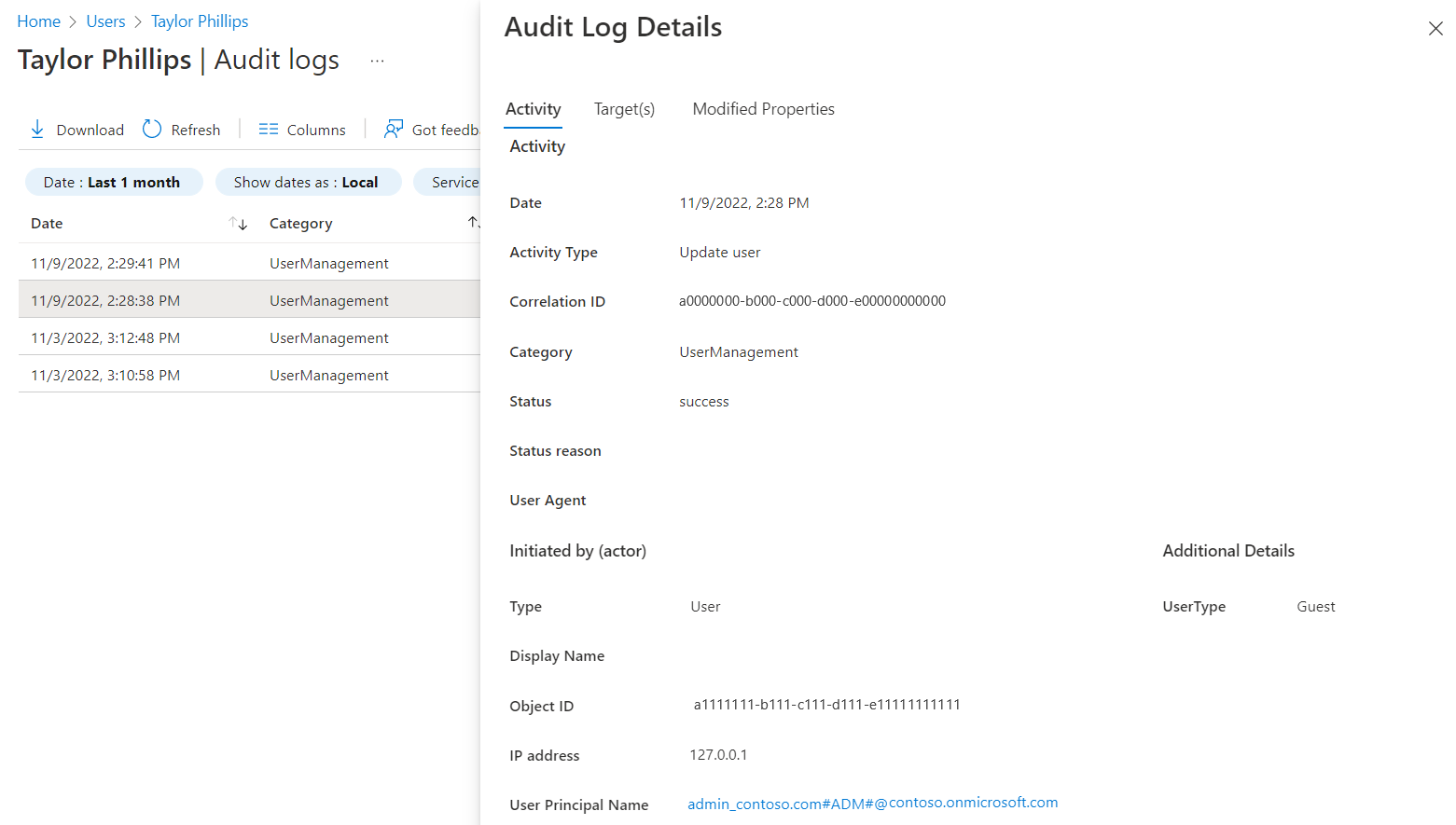

Log di audit

I log di controllo forniscono i record delle attività di sistema e utente, incluse le attività avviate dagli utenti guest. È possibile visualizzare i log di controllo per il tenant in Monitoraggio oppure visualizzare i log di controllo per un utente specifico passando al profilo dell'utente.

Per ottenere altri dettagli sull'evento, selezionare l'evento nel log.

È anche possibile esportare i log da Microsoft Entra ID e usare lo strumento di creazione di report per ottenere report personalizzati.

Microsoft Graph

Usare Microsoft Graph per ottenere informazioni sui criteri.

Richiesta HTTP

Ottenere i criteri predefiniti:

GET https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/defaultRipristinare l'impostazione predefinita del sistema:

POST https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/default/resetToSystemDefaultOttenere le configurazioni dei partner:

GET https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/partnersOttenere una configurazione partner specifica:

GET https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/partners/9188040d-6c67-4c5b-b112-36a304b66dadAggiornare un partner specifico:

PATCH https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/partners/9188040d-6c67-4c5b-b112-36a304b66dad

Testo della richiesta

"tenantRestrictions": {

"usersAndGroups": {

"accessType": "allowed",

"targets": [

{

"target": "AllUsers",

"targetType": "user"

}

]

},

"applications": {

"accessType": "allowed",

"targets": [

{

"target": "AllApplications",

"targetType": "application"

}

]

}

}

Limitazioni note

Le restrizioni del tenant v2 sono supportate in tutti i cloud. Tuttavia, le restrizioni del tenant v2 non vengono applicate con richieste tra cloud.

Le restrizioni del tenant v2 non funzionano con la funzionalità SSO di macOS Platform con segnalazione client tramite proxy aziendale. I clienti che usano le restrizioni del tenant v2 e SSO della Piattaforma devono usare le restrizioni universali del tenant v2 con la segnalazione del client di Accesso Globale Sicuro. Si tratta di una limitazione Apple in cui il Single Sign-On della piattaforma non è compatibile con le restrizioni del tenant quando una soluzione di rete intermedia inserisce degli header. Un esempio di tale soluzione è un proxy che usa una catena di attendibilità dei certificati all'esterno dei certificati radice del sistema Apple.