Panoramica: Accesso tra tenant con Microsoft Entra per ID esterno

Si applica a:  Tenant della forza lavoro

Tenant della forza lavoro  Tenant esterni (altre informazioni)

Tenant esterni (altre informazioni)

Le organizzazioni di Microsoft Entra possono usare le impostazioni di accesso tra tenant con ID esterno per gestire la modalità di collaborazione con altre organizzazioni di Microsoft Entra e altri cloud di Microsoft Azure tramite collaborazione B2B e connessione diretta B2B. Le impostazioni di accesso tra tenant offrono un controllo granulare sulla collaborazione con organizzazioni esterne di Microsoft Entra. Controllano l'accesso in ingresso, che è il modo in cui gli altri collaborano con l'utente e l'accesso in uscita, ovvero il modo in cui gli utenti collaborano con organizzazioni esterne di Microsoft Entra. Inoltre, queste impostazioni consentono di considerare attendibili le attestazioni di autenticazione a più fattori (MFA) e del dispositivo, incluse le attestazioni conformi e le attestazioni aggiunte ibride di Microsoft Entra, da altre organizzazioni di Microsoft Entra.

Questo articolo descrive le impostazioni di accesso tra tenant, usate per gestire la collaborazione B2B e la connessione diretta B2B con organizzazioni esterne di Microsoft Entra, inclusi i cloud Microsoft. Sono disponibili altre impostazioni per la collaborazione B2B con identità non Microsoft Entra (ad esempio, identità di social networking o account esterni non gestiti dall'IT). Queste impostazioni di collaborazione esterna includono opzioni per limitare l'accesso degli utenti guest, specificando chi può invitare utenti guest e consentendo o bloccando i domini.

Importante

Microsoft ha iniziato a spostare i clienti usando le impostazioni di accesso tra tenant a un nuovo modello di archiviazione il 30 agosto 2023. È possibile notare una voce nei log di controllo che informano che le impostazioni di accesso tra tenant sono state aggiornate quando l'attività automatizzata esegue la migrazione delle impostazioni. Per una breve finestra durante i processi di migrazione, non sarà possibile apportare modifiche alle impostazioni. Se non è possibile apportare una modifica, attendere alcuni istanti e riprovare. Al termine della migrazione, non sarà più possibile aggiungere 25 KB di spazio di archiviazione e non saranno previsti altri limiti per il numero di partner che è possibile aggiungere.

Gestire l'accesso esterno con le impostazioni in ingresso e in uscita

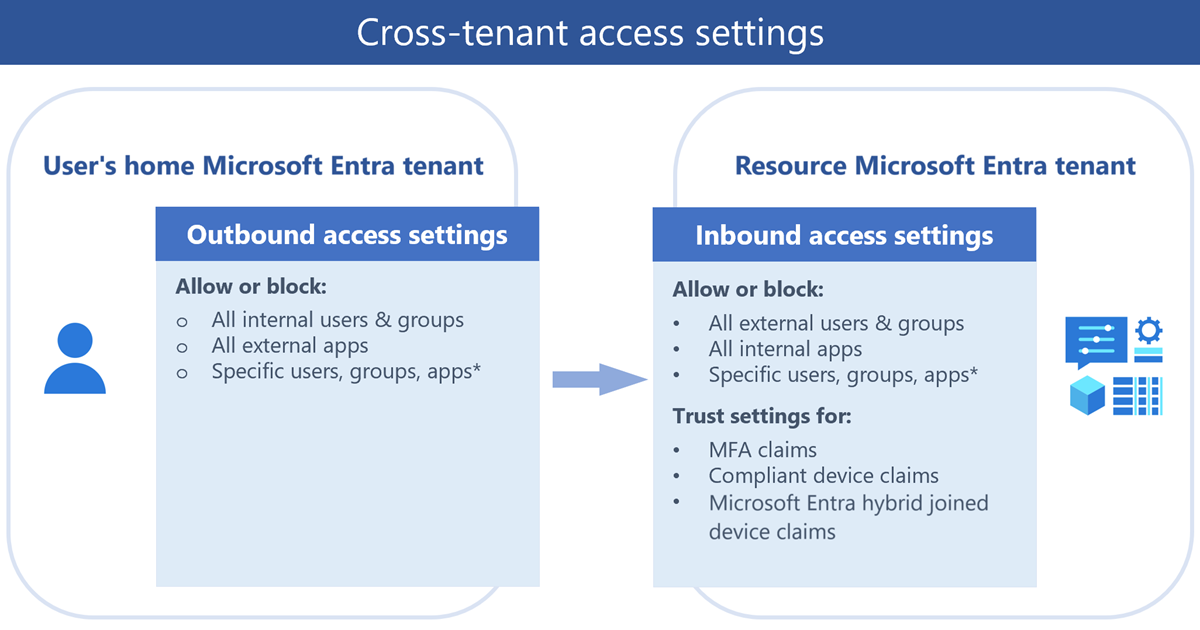

Le impostazioni di accesso tra tenant delle identità esterne gestiscono la modalità di collaborazione con altre organizzazioni di Microsoft Entra. Queste impostazioni determinano sia il livello di accesso in ingresso che gli utenti di organizzazioni esterne a Microsoft Entra hanno verso le risorse interne sia il livello di accesso in uscita che gli utenti interni hanno verso organizzazioni esterne.

Il diagramma seguente illustra le impostazioni di accesso tra tenant in ingresso e in uscita. Il tenant Di Microsoft Entra della risorsa è il tenant contenente le risorse da condividere. Per la collaborazione B2B, il tenant delle risorse è il tenant che invita (ad esempio, il tenant aziendale, in cui si vogliono invitare gli utenti esterni). Il tenant microsoft Entra di casa dell'utente è il tenant in cui vengono gestiti gli utenti esterni.

Per impostazione predefinita, la collaborazione B2B con altre organizzazioni di Microsoft Entra è abilitata, mentre la connessione diretta B2B è bloccata. Entrambe queste funzionalità sono tuttavia gestibili attraverso le impostazioni di amministrazione globale indicate di seguito.

Le impostazioni di accesso in uscita controllano se gli utenti possono accedere alle risorse in un'organizzazione esterna. È possibile applicare le impostazioni a tutti o specificare singoli utenti, gruppi e applicazioni.

Le impostazioni di accesso in ingresso controllano se gli utenti di organizzazioni esterne di Microsoft Entra possono accedere alle risorse dell'organizzazione. È possibile applicare le impostazioni a tutti o specificare singoli utenti, gruppi e applicazioni.

Le impostazioni di attendibilità (in ingresso) determinano se i criteri di accesso condizionale considerano attendibile l'autenticazione a più fattori (MFA), il dispositivo conforme e le attestazioni dei dispositivi aggiunti all'ambiente ibrido di Microsoft Entra da un'organizzazione esterna se gli utenti hanno già soddisfatto questi requisiti nei tenant home. Ad esempio, quando si configurano le impostazioni di attendibilità per considerare attendibile l'autenticazione a più fattori, i criteri di autenticazione a più fattori vengono ancora applicati agli utenti esterni, ma gli utenti che hanno già completato l'autenticazione a più fattori nei tenant home non devono completare nuovamente l'autenticazione a più fattori nel tenant.

Impostazioni predefinite

Le impostazioni di accesso tra tenant predefinite si applicano a tutte le organizzazioni di Microsoft Entra esterne al tenant, ad eccezione delle organizzazioni per cui si configurano le impostazioni personalizzate. È possibile modificare le impostazioni predefinite, ma le impostazioni predefinite iniziali per collaborazione B2B e connessione diretta B2B sono le seguenti:

Collaborazione B2B: tutti gli utenti interni sono abilitati per la collaborazione B2B per impostazione predefinita. Questa impostazione significa che gli utenti possono invitare utenti guest esterni ad accedere alle risorse e possono essere invitati a organizzazioni esterne come guest. Le attestazioni MFA e dei dispositivi di altre organizzazioni di Microsoft Entra non sono attendibili.

Connessione diretta B2B: nessuna relazione di trust con connessione diretta B2B viene stabilita per impostazione predefinita. Microsoft Entra ID blocca tutte le funzionalità di connessione diretta B2B in ingresso e in uscita per tutti i tenant Esterni di Microsoft Entra.

Impostazioni organizzative: nessuna organizzazione viene aggiunta alle impostazioni dell'organizzazione per impostazione predefinita. Pertanto, tutte le organizzazioni Esterne di Microsoft Entra sono abilitate per la collaborazione B2B con l'organizzazione.

Sincronizzazione tra tenant: nessun utente di altri tenant viene sincronizzato nel tenant con la sincronizzazione tra tenant.

Queste impostazioni predefinite si applicano alla collaborazione B2B con altri tenant di Microsoft Entra nello stesso cloud di Microsoft Azure. Negli scenari tra cloud, le impostazioni predefinite funzionano in modo leggermente diverso. Vedere Impostazioni cloud Microsoft più avanti in questo articolo.

Impostazioni dell'organizzazione

È possibile configurare impostazioni specifiche dell'organizzazione aggiungendo un'organizzazione e modificando le impostazioni in ingresso e in uscita per tale organizzazione. Le impostazioni dell'organizzazione hanno la precedenza sulle impostazioni predefinite.

Collaborazione B2B: usare le impostazioni di accesso tra tenant per gestire la collaborazione B2B in ingresso e in uscita e l'accesso con ambito a utenti, gruppi e applicazioni specifici. È possibile impostare una configurazione predefinita che si applica a tutte le organizzazioni esterne e quindi creare impostazioni specifiche dell'organizzazione in base alle esigenze. Usando le impostazioni di accesso tra tenant, è anche possibile considerare attendibili le attestazioni multifactoring (MFA) e dispositivo (attestazioni conformi e attestazioni aggiunte ibride di Microsoft Entra) da altre organizzazioni di Microsoft Entra.

Suggerimento

È consigliabile escludere gli utenti esterni dai criteri di registrazione dell'autenticazione a più fattori di Identity Protection, se si intende considerare attendibile L'autenticazione a più fattori per gli utenti esterni. Quando sono presenti entrambi i criteri, gli utenti esterni non saranno in grado di soddisfare i requisiti per l'accesso.

Connessione diretta B2B: per la connessione diretta B2B, usare le impostazioni dell'organizzazione per configurare una relazione di trust reciproca con un'altra organizzazione di Microsoft Entra. Sia l'organizzazione che l'organizzazione esterna devono abilitare a vicenda la connessione diretta B2B configurando le impostazioni di accesso tra tenant in ingresso e in uscita.

È possibile usare le impostazioni di collaborazione esterna per limitare chi può invitare utenti esterni, consentire o bloccare domini specifici B2B e impostare restrizioni sull'accesso degli utenti guest alla directory.

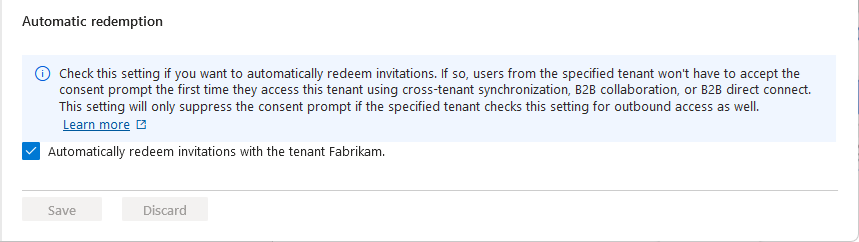

Impostazione di riscatto automatico

L'impostazione di riscatto automatico è un'impostazione di attendibilità aziendale in ingresso e in uscita per riscattare automaticamente gli inviti in modo che gli utenti non devono accettare la richiesta di consenso la prima volta che accedono al tenant di risorsa/destinazione. Questa impostazione è una casella di controllo con il nome seguente:

- Riscattare automaticamente gli inviti con il tenant del tenant<>

Confrontare l'impostazione per scenari diversi

L'impostazione di riscatto automatico si applica alla sincronizzazione tra tenant, collaborazione B2B e connessione diretta B2B nelle situazioni seguenti:

- Quando gli utenti vengono creati in un tenant di destinazione usando la sincronizzazione tra tenant.

- Quando gli utenti vengono aggiunti a un tenant di risorse tramite Collaborazione B2B.

- Quando gli utenti accedono alle risorse in un tenant di risorse usando la connessione diretta B2B.

La tabella seguente illustra il confronto di questa impostazione quando è abilitata per questi scenari:

| Articolo | Sincronizzazione tra tenant | Collaborazione B2B | Connessione diretta B2B |

|---|---|---|---|

| Impostazione di riscatto automatico | Obbligatorio | Facoltativo | Facoltativo |

| Gli utenti ricevono un messaggio di posta elettronica di invito di Collaborazione B2B | No | No | N/D |

| Gli utenti devono accettare una richiesta di consenso | No | No | No |

| Gli utenti ricevono un messaggio di posta elettronica di notifica di collaborazione B2B | No | Sì | N/D |

Questa impostazione non influisce sulle esperienze di consenso dell'applicazione. Per altre informazioni, vedere Esperienza di consenso per le applicazioni in Microsoft Entra ID. Questa impostazione non è supportata per le organizzazioni in diversi ambienti cloud Microsoft, ad esempio azure commerciale e Azure per enti pubblici.

Quando viene eliminata la richiesta di consenso?

L'impostazione di riscatto automatico elimina la richiesta di consenso e il messaggio di posta elettronica di invito solo se il tenant principale/di origine (in uscita) e il tenant di risorsa/destinazione (in ingresso) controlla questa impostazione.

La tabella seguente illustra il comportamento della richiesta di consenso per gli utenti del tenant di origine quando l'impostazione di riscatto automatico viene verificata per diverse combinazioni di impostazioni di accesso tra tenant.

| Tenant principale/di origine | Tenant di risorsa/destinazione | Comportamento della richiesta di consenso per gli utenti tenant di origine |

|---|---|---|

| In uscita | In entrata | |

| Soppresso | ||

| Non eliminato | ||

| Non eliminato | ||

| Non eliminato | ||

| In entrata | In uscita | |

| Non eliminato | ||

| Non eliminato | ||

| Non eliminato | ||

| Non eliminato |

Per configurare questa impostazione usando Microsoft Graph, vedere l'API Update crossTenantAccessPolicyConfigurationPartner . Per informazioni sulla creazione di un'esperienza di onboarding personalizzata, vedere B2B Collaboration Invitation Manager.

Per altre informazioni, vedere Configurare la sincronizzazione tra tenant, Configurare le impostazioni di accesso tra tenant per collaborazione B2B e Configurare le impostazioni di accesso tra tenant per la connessione diretta B2B.

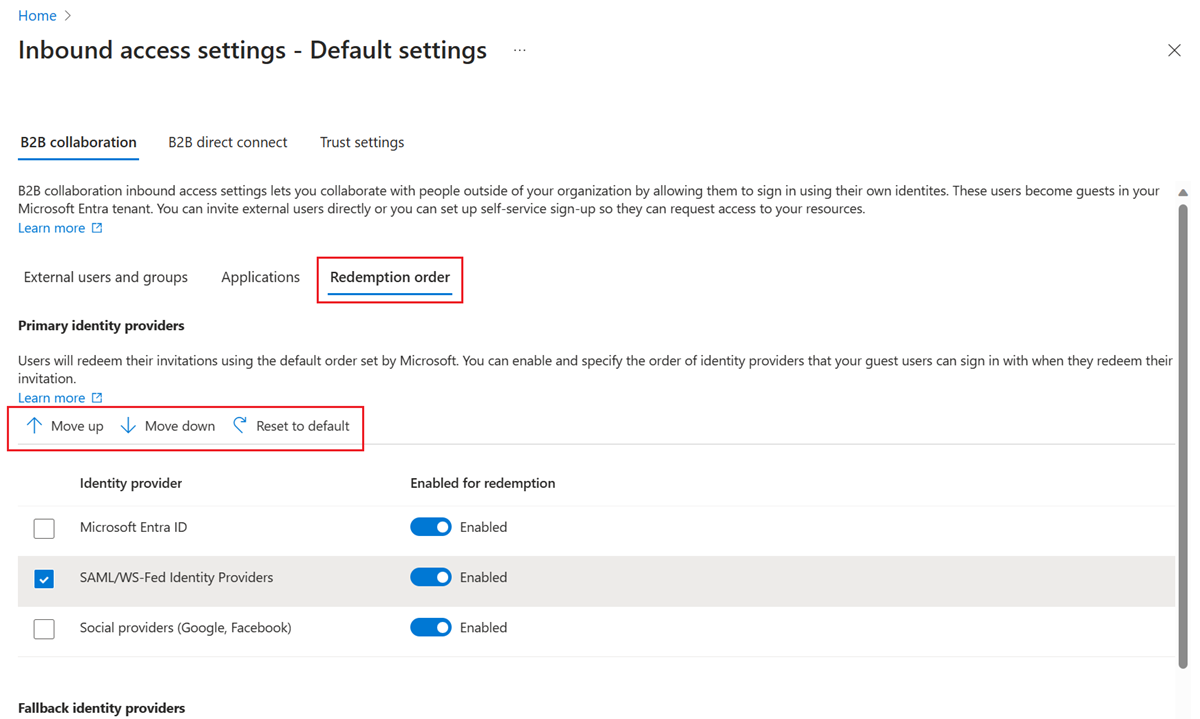

Riscatto configurabile

Con il riscatto configurabile, è possibile personalizzare l'ordine dei provider di identità con cui gli utenti guest possono accedere quando accettano l'invito. È possibile abilitare la funzionalità e specificare l'ordine di riscatto nella scheda Ordine di riscatto.

Quando un utente guest seleziona il collegamento Accetta invito in un messaggio di posta elettronica di invito, Microsoft Entra ID riscatta automaticamente l'invito in base all'ordine di riscatto predefinito. Quando si modifica l'ordine del provider di identità nella nuova scheda Ordine di riscatto, il nuovo ordine sostituisce l'ordine di riscatto predefinito.

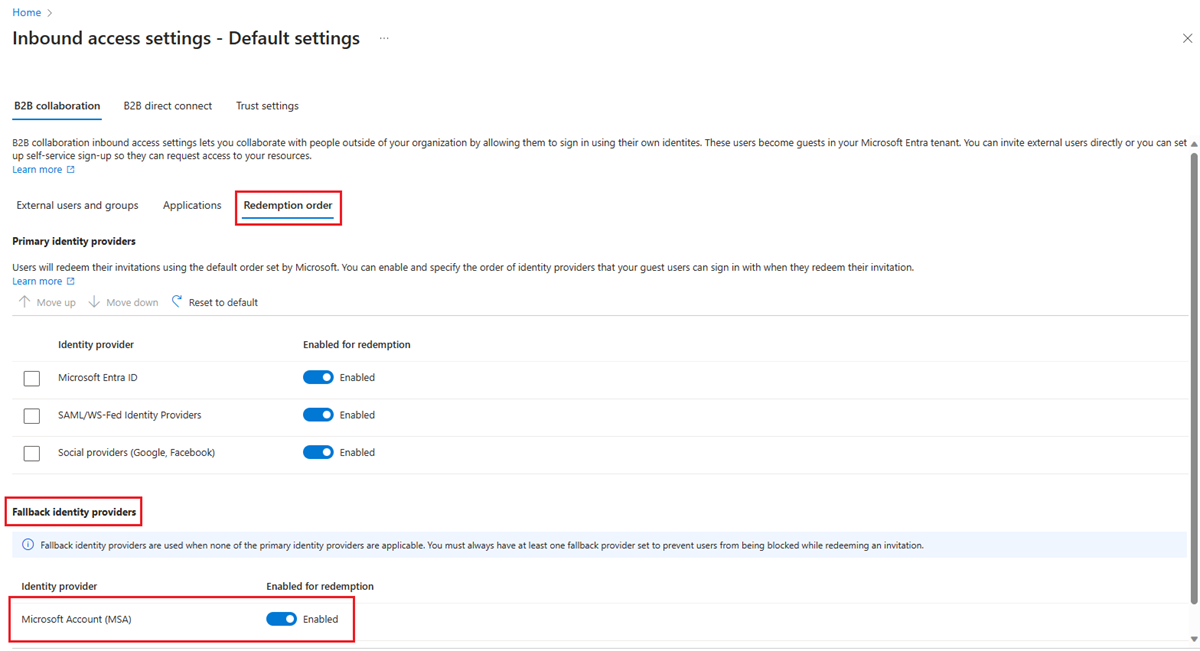

I provider di identità primari e i provider di identità di fallback sono disponibili nella scheda Ordine di riscatto.

I provider di identità primari sono quelli con federazione con altre origini di autenticazione. I provider di identità di fallback sono quelli usati, quando un utente non corrisponde a un provider di identità primario.

I provider di identità di fallback possono essere account Microsoft (MSA), passcode monouso tramite posta elettronica o entrambi. Non è possibile disabilitare entrambi i provider di identità di fallback, ma è possibile disabilitare tutti i provider di identità primari e usare solo i provider di identità di fallback per le opzioni di riscatto.

Quando si usa questa funzionalità, considerare le limitazioni note seguenti:

Se un utente di Microsoft Entra ID che ha una sessione esistente di Single Sign-On (SSO) esegue l'autenticazione tramite passcode monouso (OTP), deve scegliere Usa un altro account e immettere nuovamente il proprio nome utente per attivare il flusso OTP. In caso contrario, l'utente riceve un errore che indica che l'account non esiste nel tenant della risorsa.

Quando un utente ha lo stesso indirizzo di posta elettronica negli account Microsoft Entra ID e Microsoft, viene richiesto di scegliere tra l'uso dell'ID Microsoft Entra o il proprio account Microsoft anche dopo che l'amministratore disabilita l'account Microsoft come metodo di riscatto. La scelta dell'account Microsoft come opzione di riscatto è consentita, anche se il metodo è disabilitato.

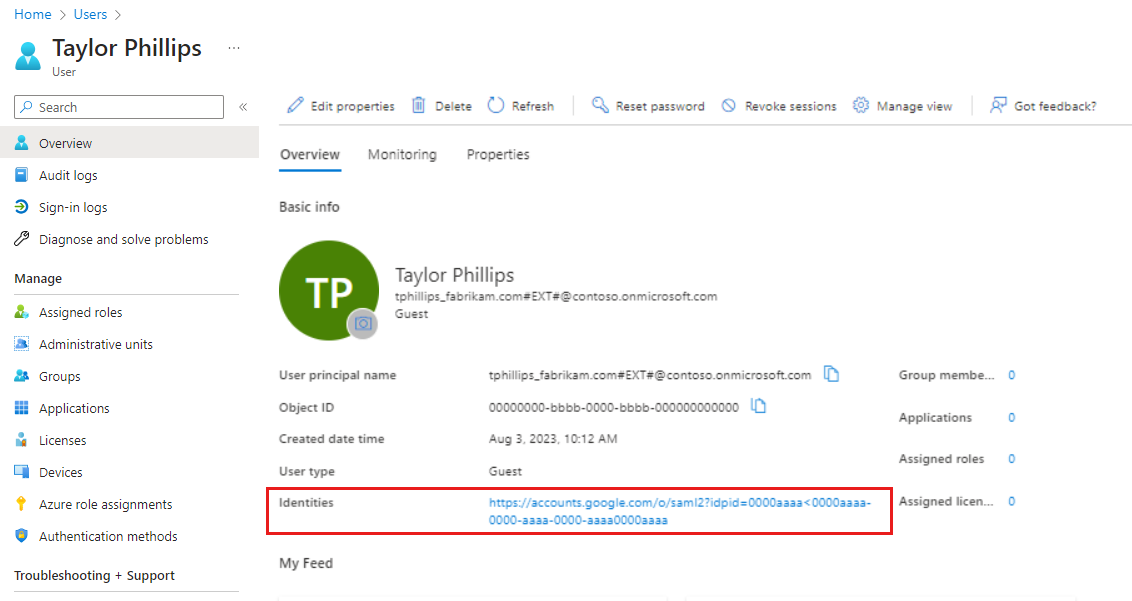

Federazione diretta per i domini verificati di Microsoft Entra ID

SAML/WS-Fed Identity Provider Federation (federazione diretta) è ora supportato per i domini verificati di Microsoft Entra ID. Questa funzionalità consente di configurare una federazione diretta con un provider di identità esterno per un dominio verificato in Microsoft Entra.

Nota

Assicurarsi che il dominio non sia verificato nello stesso tenant in cui si sta tentando di configurare la configurazione della federazione diretta. Dopo aver configurato una federazione diretta, è possibile configurare la preferenza di riscatto del tenant e spostare il provider di identità SAML/WS-Fed su Microsoft Entra ID tramite le nuove impostazioni di accesso tra tenant configurabili.

Quando l'utente guest riscatta l'invito, visualizza una schermata di consenso tradizionale e viene reindirizzato alla pagina App personali. Nel tenant della risorsa, il profilo per questo utente federativo diretto mostra che l'invito è stato riscattato correttamente, con la federazione esterna elencata come autorità di certificazione.

Impedire agli utenti B2B di riscattare un invito usando account Microsoft

È ora possibile impedire agli utenti guest B2B di usare gli account Microsoft per riscattare gli inviti. Usano invece un passcode monouso inviato al proprio messaggio di posta elettronica come provider di identità di fallback. Non è consentito usare un account Microsoft esistente per riscattare gli inviti, né viene richiesto di crearne uno nuovo. È possibile abilitare questa funzionalità nelle impostazioni dell'ordine di riscatto disattivando gli account Microsoft nelle opzioni del provider di identità di fallback.

È necessario avere sempre almeno un provider di identità di fallback attivo. Pertanto, se si decide di disabilitare gli account Microsoft, è necessario abilitare l'opzione passcode monouso tramite posta elettronica. Gli utenti guest esistenti che eseguono già l'accesso con gli account Microsoft continuano a farlo per gli accessi futuri. Per applicare le nuove impostazioni, è necessario reimpostare lo stato di riscatto.

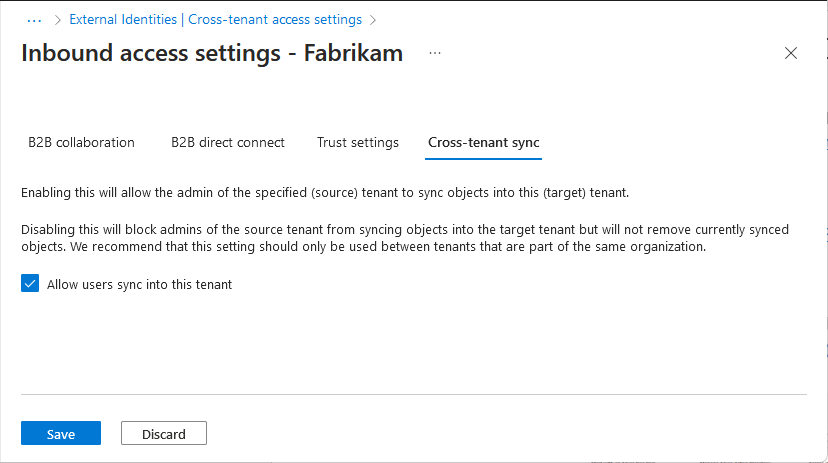

Impostazione di sincronizzazione tra tenant

L'impostazione di sincronizzazione tra tenant è un'impostazione organizzativa solo in ingresso per consentire all'amministratore di un tenant di origine di sincronizzare gli utenti in un tenant di destinazione. Questa impostazione è una casella di controllo con il nome Consenti sincronizzazione utenti in questo tenant specificato nel tenant di destinazione. Questa impostazione non influisce sugli inviti B2B creati tramite altri processi, ad esempio l'invito manuale o la gestione entitlement di Microsoft Entra.

Per configurare questa impostazione usando Microsoft Graph, vedere l'API Update crossTenantIdentitySyncPolicyPartner . Per altre informazioni, vedere Configurare la sincronizzazione tra tenant.

Restrizioni relative ai tenant

Con le impostazioni Restrizioni tenant, è possibile controllare i tipi di account esterni che gli utenti possono usare nei dispositivi gestiti, tra cui:

- Account creati dagli utenti in tenant sconosciuti.

- Account che le organizzazioni esterne hanno dato agli utenti in modo che possano accedere alle risorse dell'organizzazione.

È consigliabile configurare le restrizioni del tenant per impedire questi tipi di account esterni e usare invece collaborazione B2B. La collaborazione B2B offre la possibilità di:

- Usare l'accesso condizionale e forzare l'autenticazione a più fattori per gli utenti di Collaborazione B2B.

- Gestire l'accesso in ingresso e in uscita.

- Terminare sessioni e credenziali quando lo stato di occupazione di un utente di Collaborazione B2B cambia o le credenziali vengono violate.

- Usare i log di accesso per visualizzare i dettagli sull'utente di Collaborazione B2B.

Le restrizioni del tenant sono indipendenti da altre impostazioni di accesso tra tenant, pertanto le impostazioni di accesso in ingresso, in uscita o attendibilità configurate non influiscono sulle restrizioni del tenant. Per informazioni dettagliate sulla configurazione delle restrizioni del tenant, vedere Configurare le restrizioni del tenant V2.

Impostazioni di Microsoft Cloud

Le impostazioni cloud Microsoft consentono di collaborare con organizzazioni di diversi cloud di Microsoft Azure. Con le impostazioni del cloud Microsoft, è possibile stabilire una collaborazione B2B reciproca tra i cloud seguenti:

- Cloud commerciale di Microsoft Azure e Microsoft Azure per enti pubblici

- Cloud commerciale di Microsoft Azure e Microsoft Azure gestito da 21Vianet (gestito da 21Vianet)

Nota

Microsoft Azure per enti pubblici include i cloud Office GCC-High e DoD.

Per configurare collaborazione B2B, entrambe le organizzazioni configurano le impostazioni del cloud Microsoft per abilitare il cloud del partner. Ogni organizzazione usa quindi l'ID tenant del partner per trovare e aggiungere il partner alle impostazioni dell'organizzazione. Da qui, ogni organizzazione può consentire le impostazioni di accesso cross-tenant predefinite si applicano al partner oppure possono configurare impostazioni in ingresso e in uscita specifiche del partner. Dopo aver stabilito la collaborazione B2B con un partner in un altro cloud, sarà possibile:

- Usare Collaborazione B2B per invitare un utente nel tenant partner ad accedere alle risorse dell'organizzazione, incluse app line-of-business Web, app SaaS e siti, documenti e file di SharePoint Online.

- Usare Collaborazione B2B per condividere il contenuto di Power BI a un utente nel tenant partner.

- Applicare i criteri di accesso condizionale all'utente di Collaborazione B2B e scegliere di considerare attendibile l'autenticazione a più fattori o le attestazioni del dispositivo (attestazioni conformi e attestazioni aggiunte ibride di Microsoft Entra) dal tenant principale dell'utente.

Nota

La connessione diretta B2B non è supportata per la collaborazione con i tenant di Microsoft Entra in un cloud Microsoft diverso.

Per i passaggi di configurazione, vedere Configurare le impostazioni cloud Microsoft per Collaborazione B2B.

Impostazioni predefinite negli scenari tra cloud

Per collaborare con un tenant partner in un cloud di Microsoft Azure diverso, entrambe le organizzazioni devono abilitare reciprocamente la collaborazione B2B tra loro. Il primo passaggio consiste nell'abilitare il cloud del partner nelle impostazioni tra tenant. Quando si abilita un altro cloud per la prima volta, la collaborazione B2B viene bloccata per tutti i tenant nel cloud. È necessario aggiungere il tenant con cui si vuole collaborare alle impostazioni dell'organizzazione e a questo punto le impostazioni predefinite diventano effettive solo per tale tenant. È possibile consentire che le impostazioni predefinite rimangano effettive oppure è possibile modificare le impostazioni dell'organizzazione per il tenant.

Considerazioni importanti

Importante

La modifica delle impostazioni predefinite in ingresso o in uscita per bloccare l'accesso potrebbe bloccare l'accesso business critical esistente alle app nell'organizzazione o nelle organizzazioni partner. Assicurarsi di usare gli strumenti descritti in questo articolo e consultare gli stakeholder aziendali per identificare l'accesso necessario.

Per configurare le impostazioni di accesso tra tenant nella portale di Azure, è necessario un account con almeno amministratore della sicurezza o un ruolo personalizzato.

Per configurare le impostazioni di attendibilità o applicare le impostazioni di accesso a utenti, gruppi o applicazioni specifici, è necessaria una licenza Microsoft Entra ID P1. La licenza è necessaria nel tenant configurato. Per la connessione diretta B2B, in cui è necessaria una relazione di trust reciproca con un'altra organizzazione di Microsoft Entra, è necessaria una licenza Microsoft Entra ID P1 in entrambi i tenant.

Le impostazioni di accesso tra tenant vengono usate per gestire la collaborazione B2B e la connessione diretta B2B con altre organizzazioni di Microsoft Entra. Per la collaborazione B2B con identità non Microsoft Entra (ad esempio, identità di social networking o account esterni non IT gestiti), usare le impostazioni di collaborazione esterna. Le impostazioni di collaborazione esterna includono opzioni di collaborazione B2B per limitare l'accesso degli utenti guest, specificando chi può invitare utenti guest e consentendo o bloccando i domini.

Per applicare le impostazioni di accesso a utenti, gruppi o applicazioni specifici in un'organizzazione esterna, è necessario contattare l'organizzazione per informazioni prima di configurare le impostazioni. Ottenere gli ID oggetto utente, gli ID oggetto gruppo o gli ID applicazione (ID app client o ID app delle risorse) in modo da poter impostare correttamente le impostazioni.

Suggerimento

È possibile trovare gli ID applicazione per le app nelle organizzazioni esterne controllando i log di accesso. Vedere la sezione Identificare gli accessi in ingresso e in uscita.

Le impostazioni di accesso configurate per utenti e gruppi devono corrispondere alle impostazioni di accesso per le applicazioni. Le impostazioni in conflitto non sono consentite e i messaggi di avviso vengono visualizzati se si tenta di configurarli.

Esempio 1: se si blocca l'accesso in ingresso per tutti gli utenti e i gruppi esterni, è necessario bloccare anche l'accesso a tutte le applicazioni.

Esempio 2: se si consente l'accesso in uscita per tutti gli utenti (o per utenti o gruppi specifici), non è possibile bloccare l'accesso a tutte le applicazioni esterne. È necessario consentire l'accesso ad almeno un'applicazione.

Se si vuole consentire la connessione diretta B2B con un'organizzazione esterna e i criteri di accesso condizionale richiedono l'autenticazione a più fattori, è necessario configurare le impostazioni di attendibilità per accettare attestazioni MFA dall'organizzazione esterna.

Se si blocca l'accesso a tutte le app per impostazione predefinita, gli utenti non riescono a leggere i messaggi di posta elettronica crittografati con Microsoft Rights Management Service, noto anche come Office 365 Message Encryption (OME). Per evitare questo problema, è consigliabile configurare le impostazioni in uscita per consentire agli utenti di accedere a questo ID app: 00000012-0000-0000-c000-000000000000000. Se si consente solo questa applicazione, l'accesso a tutte le altre app viene bloccato per impostazione predefinita.

Ruoli personalizzati per la gestione delle impostazioni di accesso tra tenant

L'organizzazione può definire ruoli personalizzati per gestire le impostazioni di accesso tra tenant. Questi ruoli consentono un controllo preciso senza basarsi sui ruoli di gestione predefiniti.

Ruoli personalizzati consigliati

Amministratore di accesso tra tenant

Questo ruolo può gestire tutti gli elementi nelle impostazioni di accesso tra tenant, incluse le impostazioni predefinite e basate sull'organizzazione. Questo ruolo deve essere assegnato agli utenti che devono gestire tutte le impostazioni nelle impostazioni di accesso tra tenant.

Per questo ruolo sono consigliate le azioni seguenti.

| Azioni |

|---|

| microsoft.directory.tenantRelationships/standard/read |

| microsoft.directory/crossTenantAccessPolicy/standard/read |

| microsoft.directory/crossTenantAccessPolicy/allowedCloudEndpoints/update |

| microsoft.directory/crossTenantAccessPolicy/basic/update |

| microsoft.directory/crossTenantAccessPolicy/default/b2bCollaboration/update |

| microsoft.directory/crossTenantAccessPolicy/default/b2bDirectConnect/update |

| microsoft.directory/crossTenantAccessPolicy/default/crossCloudMeetings/update |

| microsoft.directory/crossTenantAccessPolicy/default/standard/read |

| microsoft.directory/crossTenantAccessPolicy/default/tenantRestrictions/update |

| microsoft.directory/crossTenantAccessPolicy/partners/b2bCollaboration/update |

| microsoft.directory/crossTenantAccessPolicy/partners/b2bDirectConnect/update |

| microsoft.directory/crossTenantAccessPolicy/partners/create |

| microsoft.directory/crossTenantAccessPolicy/partners/crossCloudMeetings/update |

| microsoft.directory/crossTenantAccessPolicy/partners/delete |

| microsoft.directory/crossTenantAccessPolicy/partners/identitySynchronization/basic/update |

| microsoft.directory/crossTenantAccessPolicy/partners/identitySynchronization/create |

| microsoft.directory/crossTenantAccessPolicy/partners/identitySynchronization/standard/read |

| microsoft.directory/crossTenantAccessPolicy/partners/standard/read |

| microsoft.directory/crossTenantAccessPolicy/partners/tenantRestrictions/update |

Lettore di accesso tra tenant

Questo ruolo può leggere tutti gli elementi nelle impostazioni di accesso tra tenant, incluse le impostazioni predefinite e basate sull'organizzazione. Questo ruolo deve essere assegnato agli utenti che devono esaminare solo le impostazioni nelle impostazioni di accesso tra tenant, ma non gestirle.

Per questo ruolo sono consigliate le azioni seguenti.

| Azioni |

|---|

| microsoft.directory.tenantRelationships/standard/read |

| microsoft.directory/crossTenantAccessPolicy/standard/read |

| microsoft.directory/crossTenantAccessPolicy/default/standard/read |

| microsoft.directory/crossTenantAccessPolicy/partners/identitySynchronization/standard/read |

| microsoft.directory/crossTenantAccessPolicy/partners/standard/read |

Amministratore partner di accesso tra tenant

Questo ruolo può gestire tutti gli elementi relativi ai partner e leggere le impostazioni predefinite. Questo ruolo deve essere assegnato agli utenti che devono gestire le impostazioni basate sull'organizzazione, ma non possono modificare le impostazioni predefinite.

Per questo ruolo sono consigliate le azioni seguenti.

| Azioni |

|---|

| microsoft.directory.tenantRelationships/standard/read |

| microsoft.directory/crossTenantAccessPolicy/standard/read |

| microsoft.directory/crossTenantAccessPolicy/basic/update |

| microsoft.directory/crossTenantAccessPolicy/default/standard/read |

| microsoft.directory/crossTenantAccessPolicy/partners/b2bCollaboration/update |

| microsoft.directory/crossTenantAccessPolicy/partners/b2bDirectConnect/update |

| microsoft.directory/crossTenantAccessPolicy/partners/create |

| microsoft.directory/crossTenantAccessPolicy/partners/crossCloudMeetings/update |

| microsoft.directory/crossTenantAccessPolicy/partners/delete |

| microsoft.directory/crossTenantAccessPolicy/partners/identitySynchronization/basic/update |

| microsoft.directory/crossTenantAccessPolicy/partners/identitySynchronization/create |

| microsoft.directory/crossTenantAccessPolicy/partners/identitySynchronization/standard/read |

| microsoft.directory/crossTenantAccessPolicy/partners/standard/read |

| microsoft.directory/crossTenantAccessPolicy/partners/tenantRestrictions/update |

Proteggere le azioni amministrative di accesso tra tenant

Tutte le azioni che modificano le impostazioni di accesso tra tenant vengono considerate azioni protette e possono essere protette anche con i criteri di accesso condizionale. Per altre informazioni sui passaggi di configurazione, vedere Azioni protette.

Identificare gli accessi in ingresso e in uscita

Sono disponibili diversi strumenti per identificare l'accesso necessario agli utenti e ai partner prima di impostare le impostazioni di accesso in ingresso e in uscita. Per assicurarsi di non rimuovere l'accesso necessario agli utenti e ai partner, è necessario esaminare il comportamento di accesso corrente. L'esecuzione di questo passaggio preliminare consente di evitare la perdita di accesso desiderato per gli utenti finali e gli utenti partner. Tuttavia, in alcuni casi questi log vengono conservati solo per 30 giorni, quindi è consigliabile parlare con gli stakeholder aziendali per garantire che l'accesso richiesto non venga perso.

Script di PowerShell per l'attività di accesso tra tenant

Per esaminare l'attività di accesso utente associata alle organizzazioni esterne, usare lo script di PowerShell per l'attività di accesso utente tra tenant. Ad esempio, per visualizzare tutti gli eventi di accesso disponibili per l'attività in ingresso (utenti esterni che accedono alle risorse nel tenant locale) e l'attività in uscita (utenti locali che accedono alle risorse in un'organizzazione esterna), eseguire il comando seguente:

Get-MSIDCrossTenantAccessActivity -SummaryStats -ResolveTenantId

L'output è un riepilogo di tutti gli eventi di accesso disponibili per l'attività in ingresso e in uscita, elencati in base all'ID organizzazione esterno e al nome dell'organizzazione esterna.

Script di PowerShell per i log di accesso

Per determinare l'accesso degli utenti alle organizzazioni esterne di Microsoft Entra, usare il cmdlet Get-MgAuditLogSignIn in Microsoft Graph PowerShell SDK per visualizzare i dati dai log di accesso degli ultimi 30 giorni. Ad esempio, eseguire il comando seguente:

#Initial connection

Connect-MgGraph -Scopes "AuditLog.Read.All"

Select-MgProfile -Name "beta"

#Get external access

$TenantId = "<replace-with-your-tenant-ID>"

Get-MgAuditLogSignIn -Filter "ResourceTenantId ne '$TenantID'" -All:$True |

Group-Object ResourceTenantId,AppDisplayName,UserPrincipalName |

Select-Object count,@{n='Ext TenantID/App User Pair';e={$_.name}}

L'output è un elenco di accessi in uscita avviati dagli utenti alle app nelle organizzazioni esterne.

Monitoraggio di Azure

Se l'organizzazione sottoscrive il servizio Monitoraggio di Azure, usare la cartella di lavoro attività di accesso tra tenant (disponibile nella raccolta Cartelle di lavoro di monitoraggio nella portale di Azure) per esplorare visivamente gli accessi in ingresso e in uscita per periodi di tempo più lunghi.

Sistemi SIEM (Security Information and Event Management)

Se l'organizzazione esporta i log di accesso in un sistema SIEM (Security Information and Event Management), è possibile recuperare le informazioni necessarie dal sistema SIEM.

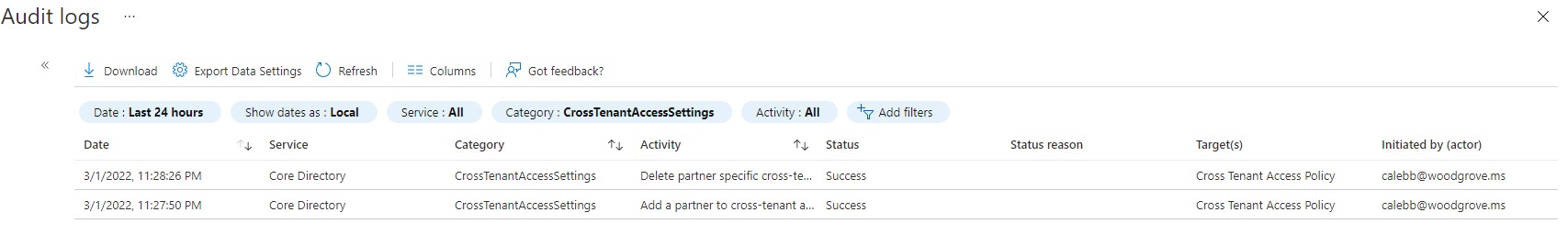

Identificare le modifiche alle impostazioni di accesso tra tenant

I log di controllo di Microsoft Entra acquisiscano tutte le attività relative alle modifiche e alle attività dell'impostazione di accesso tra tenant. Per controllare le modifiche apportate alle impostazioni di accesso tra tenant, usare la categoria CrossTenantAccessSettings per filtrare tutte le attività per visualizzare le modifiche alle impostazioni di accesso tra tenant.

Passaggi successivi

Configurare le impostazioni di accesso tra tenant per Collaborazione B2BConfigurare le impostazioni di accesso tra tenant per la connessione diretta B2B

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per