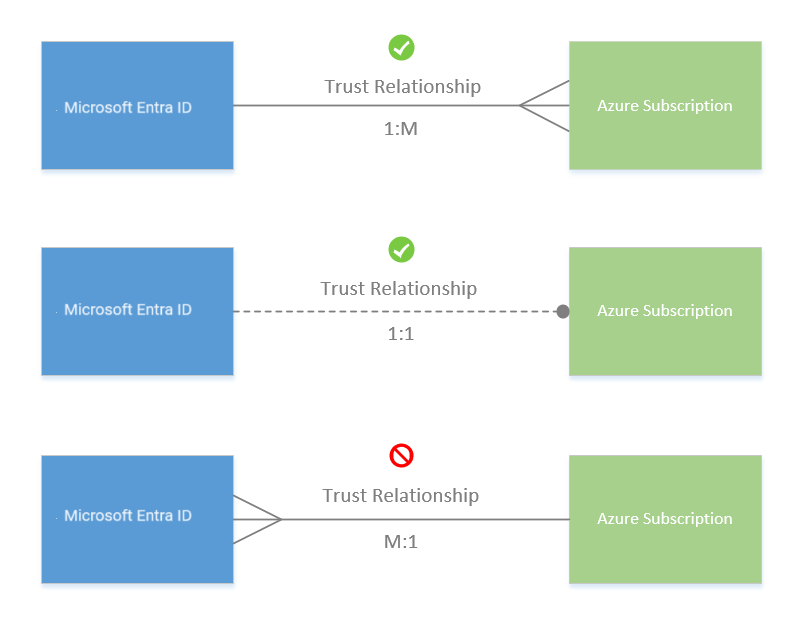

Tutte le sottoscrizioni di Azure hanno una relazione di trust con un tenant di Microsoft Entra. Le sottoscrizioni si basano su questo tenant (directory) per autenticare e autorizzare entità di sicurezza e dispositivi. Quando una sottoscrizione scade, l'istanza attendibile rimane, ma le entità di sicurezza perdono l'accesso alle risorse di Azure. Le sottoscrizioni possono considerare attendibile una singola directory mentre un tenant di Microsoft Entra può essere considerato attendibile da più sottoscrizioni.

Quando un utente effettua l'iscrizione a un servizio cloud Microsoft, viene creato un nuovo tenant di Microsoft Entra e l'utente viene creato un Amministrazione istrator globale. Tuttavia, quando un proprietario di una sottoscrizione aggiunge la sottoscrizione a un tenant esistente, il proprietario non viene assegnato al ruolo Amministratore globale.

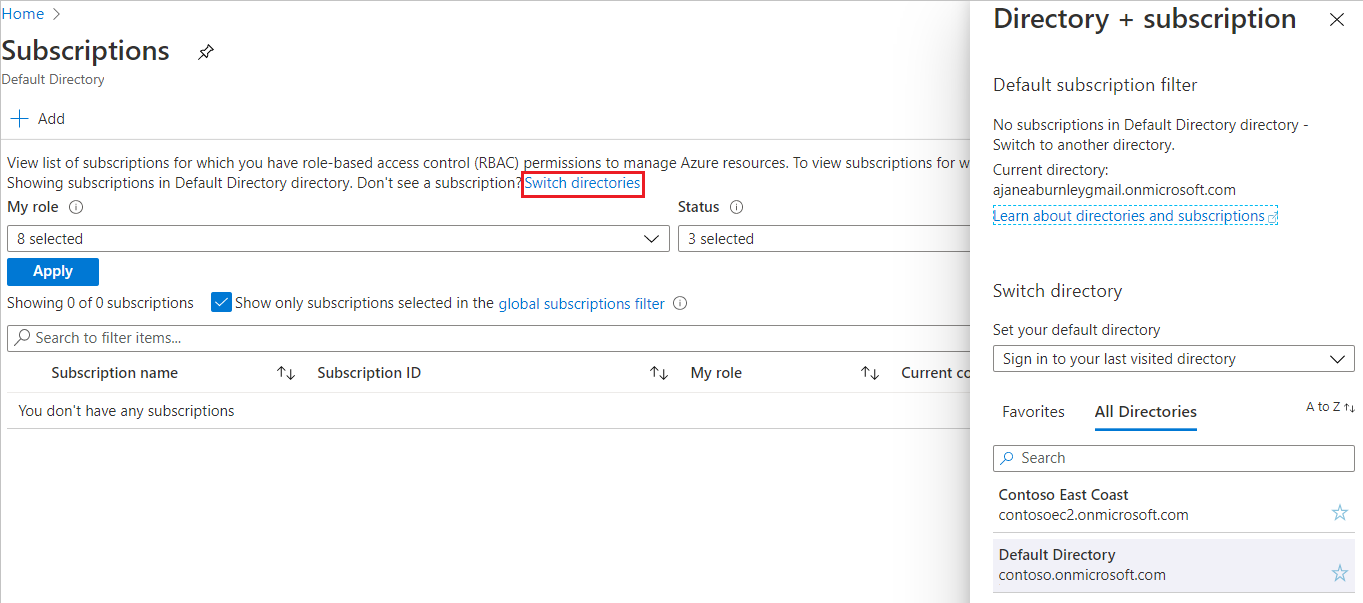

Anche se gli utenti possono avere una singola home directory di autenticazione, gli utenti possono partecipare come guest in più directory. È possibile visualizzare sia la home directory che la directory guest per ogni utente in Microsoft Entra ID.

Importante

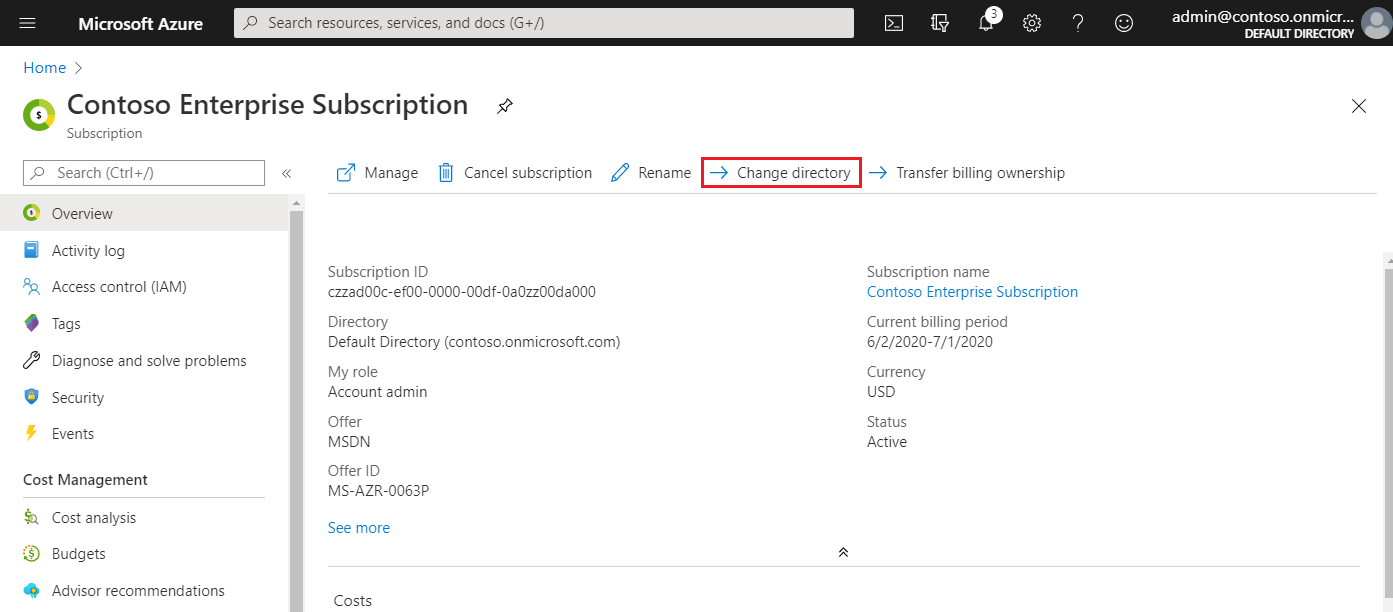

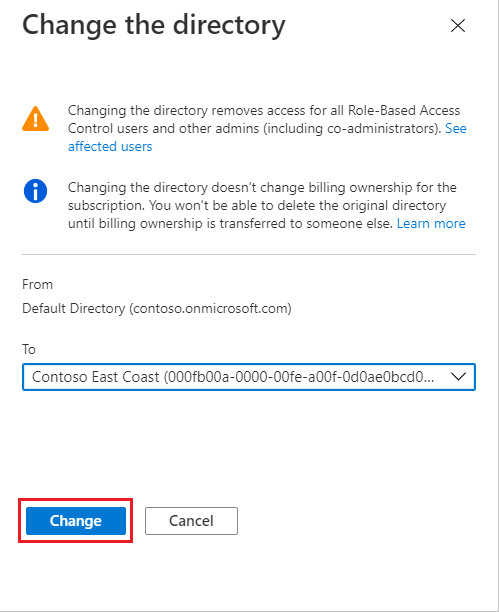

Quando una sottoscrizione è associata a una directory diversa, gli utenti con ruoli assegnati tramite il controllo degli accessi in base al ruolo di Azure perdono l'accesso. Anche gli amministratori delle sottoscrizioni classiche, tra cui l'amministratore del servizio e i coamministratori, perdono l'accesso.

Lo spostamento del cluster del servizio Azure Kubernetes (AKS) in una sottoscrizione diversa o lo spostamento della sottoscrizione proprietaria del cluster in un nuovo tenant causa la perdita della funzionalità del cluster a causa di assegnazioni di ruolo e diritti dell'entità servizio persi. Per altre informazioni sul servizio Azure Kubernetes, vedere Servizio Azure Kubernetes.