Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

I connettori sono agenti leggeri che si trovano in un server in una rete privata e facilitano la connessione in uscita al servizio Accesso globale sicuro. I connettori devono essere installati in un Windows Server che ha accesso alle risorse e alle applicazioni back-end. È possibile organizzare i connettori in gruppi di connettori, con ogni gruppo che gestisce il traffico per applicazioni specifiche. Per ulteriori informazioni sui connettori, vedere Comprendere i connettori di rete privata di Microsoft Entra.

Prerequisiti

Per aggiungere le risorse private e le applicazioni a Microsoft Entra ID sono necessari:

- Il prodotto richiede una licenza. Per altre informazioni sulle licenze, vedere la sezione relativa alle licenze Che cos'è l'accesso sicuro globale. Se necessario è possibile acquistare licenze o ottenere licenze di test.

- Un account amministratore di applicazioni.

Le identità utente devono essere sincronizzate da una directory in locale o create direttamente all'interno dei tenant di Microsoft Entra. La sincronizzazione delle identità consente a Microsoft Entra ID di pre-autenticare gli utenti prima di concedere loro l'accesso alle applicazioni pubblicate da Application Proxy e di avere le informazioni necessarie sull'ID utente per eseguire il Single Sign-On (SSO).

Windows Server

Il connettore di rete privata Microsoft Entra richiede un server che esegue Windows Server 2016 o versione successiva. Installare il connettore di rete privata nel server. Questo server connettore deve connettersi al servizio Accesso privato Microsoft Entra o al servizio proxy dell'applicazione e alle risorse o alle applicazioni private che si prevede di pubblicare.

- Per la disponibilità elevata nell'ambiente in uso, è consigliabile avere più di un server Windows.

- La versione minima di .NET necessaria per il connettore è v4.7.2+.

- Per altre informazioni, vedere connettori di reti private.

- Per ulteriori informazioni,vedere Determina quali versioni di .NET Framework sono installate.

Importante

Si tenga presente che quando si usa Kerberos Single Sign On (SSO) con il servizio Proxy per le applicazioni Microsoft, disabilitare HTTP 2.0 sul connettore di rete privata Entra su Windows Server 2019 o versioni successive. Non è necessario disabilitare quando si usa Entra Private Network Connector con Accesso privato.

Disabilitare il supporto del protocollo HTTP2 nel componente WinHttp affinché la delega vincolata Kerberos funzioni correttamente. Questo supporto è disabilitato per impostazione predefinita nelle versioni precedenti dei sistemi operativi supportati. Aggiungere la chiave del Registro di sistema seguente e riavviare il server per disabilitarlo in Windows Server 2019 e versione successiva. Si tratta di una chiave del Registro di sistema a livello di computer.

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp]

"EnableDefaultHTTP2"=dword:00000000

La chiave può essere impostata da PowerShell con il comando seguente:

Set-ItemProperty 'HKLM:\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp\' -Name EnableDefaultHTTP2 -Value 0

Avviso

Se hai distribuito Microsoft Entra Password Protection Proxy, non installare Microsoft Entra Application Proxy e Microsoft Entra Password Protection Proxy insieme nello stesso computer. L'application proxy di Microsoft Entra e il Proxy di protezione password di Microsoft Entra installano versioni diverse del servizio di aggiornamento dell'agente di Microsoft Entra Connect. Queste diverse versioni sono incompatibili se installate insieme nello stesso computer.

Requisiti di Transport Layer Security (TLS)

È necessario abilitare TLS 1.2 per il server del connettore Windows prima di installare il connettore di rete privata.

Per abilitare TLS 1.2:

Impostare le chiavi del Registro di sistema.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319] "SchUseStrongCrypto"=dword:00000001È possibile usare lo script di PowerShell seguente per applicare TLS 1.2 nel server del connettore.

If (-Not (Test-Path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client')) { New-Item 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client' -Force | Out-Null } New-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client' -Name 'Enabled' -Value '1' -PropertyType 'DWord' -Force | Out-Null New-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client' -Name 'DisabledByDefault' -Value '0' -PropertyType 'DWord' -Force | Out-Null If (-Not (Test-Path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server')) { New-Item 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server' -Force | Out-Null } New-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server' -Name 'Enabled' -Value '1' -PropertyType 'DWord' -Force | Out-Null New-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server' -Name 'DisabledByDefault' -Value '0' -PropertyType 'DWord' -Force | Out-Null If (-Not (Test-Path 'HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319')) { New-Item 'HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319' -Force | Out-Null } New-ItemProperty -Path 'HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319' -Name 'SystemDefaultTlsVersions' -Value '1' -PropertyType 'DWord' -Force | Out-Null New-ItemProperty -Path 'HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319' -Name 'SchUseStrongCrypto' -Value '1' -PropertyType 'DWord' -Force | Out-Null Write-Host 'TLS 1.2 has been enabled. You must restart the Windows Server for the changes to take effect.' -ForegroundColor CyanRiavviare il server.

Nota

Microsoft sta aggiornando i servizi di Azure per l'uso di certificati TLS emessi da un set diverso di autorità di certificazione (CA) radice. Questa modifica viene apportata perché i certificati della CA corrente non sono conformi a uno dei requisiti correnti di CA/Browser Forum Baseline. Per altre informazioni, vedere Modifiche ai certificati TLS di Azure.

Raccomandazioni per il server del connettore

- Ottimizzare le prestazioni tra il connettore e l'applicazione. Individuare fisicamente il server connettore vicino ai server applicazioni. Per ulteriori informazioni, consultare la sezione Ottimizzare il flusso del traffico con il proxy delle applicazioni di Microsoft Entra.

- Assicurati che il server del connettore e i server delle applicazioni web siano nello stesso dominio di Active Directory o in domini che hanno una relazione di fiducia. Avere i server nello stesso dominio o in domini trusting è un requisito per l'uso di Single Sign-On (SSO) con l'autenticazione integrata di Windows (IWA) e la delega vincolata Kerberos (KCD). Se il server del connettore e i server applicazioni Web risiedono in domini di Active Directory diversi,utilizzare la delega basata su risorse per Single Sign-On.

- Prendere in considerazione le prestazioni e la scalabilità della distribuzione del connettore, inclusa l'estensione delle porte temporanee TCP e UDP nel server del connettore. Per altre informazioni, vedere Informazioni sul connettore di rete privata Microsoft Entra .

- Valutare la possibilità di creare una baseline di prestazioni per i connettori di rete privata.

Preparare l'ambiente locale

Per iniziare, abilitare la comunicazione ai data center di Azure per preparare l'ambiente per l'Application Proxy di Microsoft Entra. Se nel percorso è presente un firewall, assicurarsi che sia aperto. Un firewall aperto consente al connettore di eseguire richieste HTTPS (TCP) al proxy di applicazione.

Importante

Se si installa il connettore per il cloud di Azure per enti pubblici, seguire i prerequisiti e la procedura di installazione. In questo caso, saranno necessari l'abilitazione dell'accesso a un set diverso di URL e un parametro aggiuntivo per eseguire l'installazione.

Aprire le porte

Aprire le porte seguenti al traffico in uscita.

| Numero di porta | Come viene utilizzato |

|---|---|

| 80 | Download degli elenchi di revoche di certificati (CRL) durante la convalida del certificato TLS/SSL |

| 443 | Tutte le comunicazioni in uscita con il servizio proxy di applicazione |

Se il firewall regola il traffico in base agli utenti di origine, aprire anche le porte 80 e 443 per il traffico proveniente da servizi di Windows in esecuzione come servizio di rete.

Consentire l'accesso agli URL

Consentire l'accesso agli URL seguenti:

| URL | Porta | Come viene utilizzato |

|---|---|---|

*.msappproxy.net *.servicebus.windows.net |

443/HTTPS | Comunicazione tra il connettore e il servizio cloud proxy di applicazione |

crl3.digicert.com crl4.digicert.com ocsp.digicert.com crl.microsoft.com oneocsp.microsoft.com ocsp.msocsp.com |

80/HTTP | Il connettore usa questi URL per verificare i certificati. |

login.windows.net secure.aadcdn.microsoftonline-p.com *.microsoftonline.com *.microsoftonline-p.com *.msauth.net *.msauthimages.net *.msecnd.net *.msftauth.net *.msftauthimages.net *.phonefactor.net enterpriseregistration.windows.net management.azure.com ctldl.windowsupdate.com www.microsoft.com/pkiops |

443/HTTPS | Il connettore usa questi URL durante e oltre il processo di registrazione. |

ctldl.windowsupdate.com www.microsoft.com/pkiops |

80/HTTP | Il connettore usa questi URL durante e oltre il processo di registrazione. |

È possibile consentire le connessioni a *.msappproxy.net, *.servicebus.windows.net e ad altri URL sopra, se il firewall o il proxy consente di configurare le regole di accesso in base ai suffissi di dominio. In caso contrario, è necessario consentire l'accesso agli intervalli di indirizzi IP e ai tag di servizio di Azure - Cloud pubblico. Gli intervalli di indirizzi IP vengono aggiornati ogni settimana.

Importante

Evitare tutte le forme di ispezione e interruzione inline sulle comunicazioni TLS in uscita tra i connettori di rete privata di Microsoft Entra e i servizi cloud Microsoft Entra Application Proxy.

Installare e registrare un connettore

Per usare l'accesso privato, installare un connettore in ogni server Windows usato per Accesso privato Microsoft Entra. Il connettore è un agente che gestisce la connessione in uscita dai server applicazioni locali all'accesso globale sicuro. È possibile installare un connettore nei server in cui sono installati anche altri agenti di autenticazione come ad esempio Microsoft Entra Connect.

Nota

La versione minima del connettore necessaria per l'accesso privato è 1.5.3417.0. A partire dalla versione 1.5.3437.0, è necessaria la versione .NET 4.7.1 o successiva per l'installazione corretta (aggiornamento).

Nota

Distribuire il connettore di rete privata per i carichi di lavoro di Azure, AWS e GCP dai rispettivi marketplace (anteprima)

Il connettore di rete privata è ora disponibile in Azure Marketplace, AWS Marketplace e GCP Marketplace (in anteprima), oltre all'interfaccia di amministrazione di Microsoft Entra. Le offerte del Marketplace consentono agli utenti di distribuire una macchina virtuale Windows con un connettore di rete privata preinstallato tramite un modello semplificato. Il processo automatizza l'installazione e la registrazione, migliorando così la facilità e l’efficienza.

Per installare il connettore dall’interfaccia di amministrazione di Microsoft Entra:

Accedere all’interfaccia di amministrazione di Microsoft Entra come Amministratore di Applicazione della directory che usa l’Application Proxy.

- Se, ad esempio, il dominio del tenant è contoso.com, l'amministratore può essere

admin@contoso.como qualsiasi altro alias amministratore di tale dominio.

- Se, ad esempio, il dominio del tenant è contoso.com, l'amministratore può essere

Selezionare il nome utente nell'angolo superiore destro. Assicurati di aver effettuato l'accesso a una directory che utilizza il Proxy delle applicazioni. Se è necessario cambiare directory, selezionare Cambia directory e scegliere una directory che usa il proxy di applicazione.

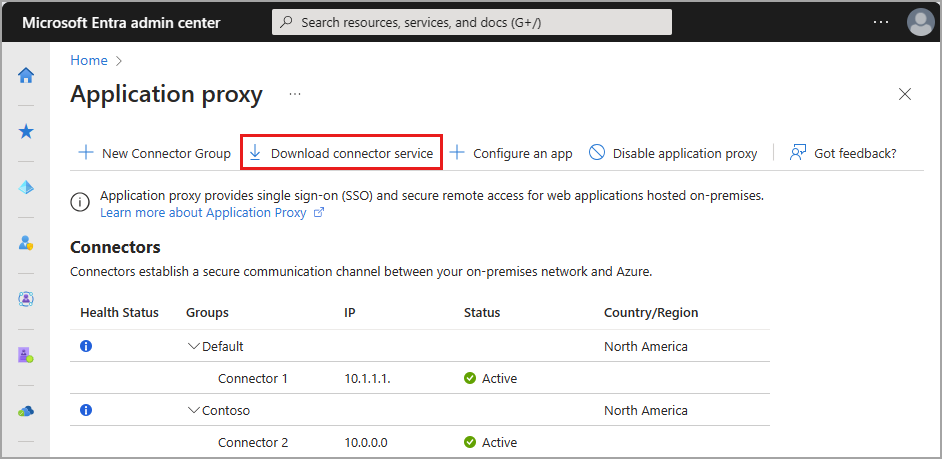

Passare ad Accesso globale sicuro>Connetti>Connettori.

Seleziona Scarica il servizio del connettore.

Leggere le condizioni d'uso. Al termine, selezionare Accetta le condizioni e scarica.

Nella parte inferiore della finestra selezionare Esegui per installare il connettore. Viene visualizzata l'installazione guidata.

Seguire le istruzioni della procedura guidata per installare il servizio. Quando viene chiesto di registrare il connettore con il proxy di applicazione per il tenant di Microsoft Entra, fornire le credenziali di amministratore di applicazioni.

- Per Internet Explorer (IE), se l'opzione Configurazione sicurezza avanzata IE è impostata su Sì, è possibile che la schermata di registrazione non venga visualizzata. Per ottenere l'accesso, seguire le istruzioni contenute nel messaggio di errore. Verificare che la Configurazione di Sicurezza Avanzata di Internet Explorer sia impostata su Disattivata.

Informazioni utili

Se in precedenza è stato installato un connettore, reinstallarlo per ottenere la versione più recente. Durante l'aggiornamento, disinstallare il connettore esistente ed eliminare eventuali cartelle correlate. Per informazioni sulle versioni rilasciate in precedenza e le modifiche incluse, vedere Cronologia delle versioni del proxy di applicazione.

Se si sceglie di avere più server Windows per le applicazioni locali, è necessario installare e registrare il connettore in ogni server. È possibile organizzare i connettori in gruppi di connettori. Per altre informazioni, vedere Gruppi di connettori.

Per informazioni sui connettori, sulla pianificazione della capacità e su come vengono mantenuti aggiornati i connettori, vedere Comprendere i connettori di rete privata di Microsoft Entra.

Nota

Il supporto di Microsoft Entra Private Access per i connettori multi-geo è attualmente disponibile in ANTEPRIMA. Per impostazione predefinita, le istanze del servizio cloud per il connettore vengono scelte nella stessa area del tenant di Microsoft Entra (o l'area più vicina) anche se sono installati connettori in aree diverse dall'area predefinita. Il supporto multi-geografico consente ai clienti di ottimizzare il flusso del traffico assegnando gruppi di connettori in base alle posizioni geografiche preferite anziché basarsi esclusivamente sulla posizione geografica del tenant.

Verificare l'installazione e la registrazione

È possibile usare il portale Global Secure Access o il server Windows per confermare che un nuovo connettore sia stato installato correttamente.

Per informazioni sulla risoluzione dei problemi relativi al proxy dell'applicazione, consultare Eseguire il debug dei problemi con l'applicazione Application Proxy.

Verificare l'installazione tramite l'interfaccia di amministrazione di Microsoft Entra

Per verificare che il connettore sia stato installato e registrato correttamente:

Accedere all’interfaccia di amministrazione di Microsoft Entra come Amministratore di Applicazione della directory che usa l’Application Proxy.

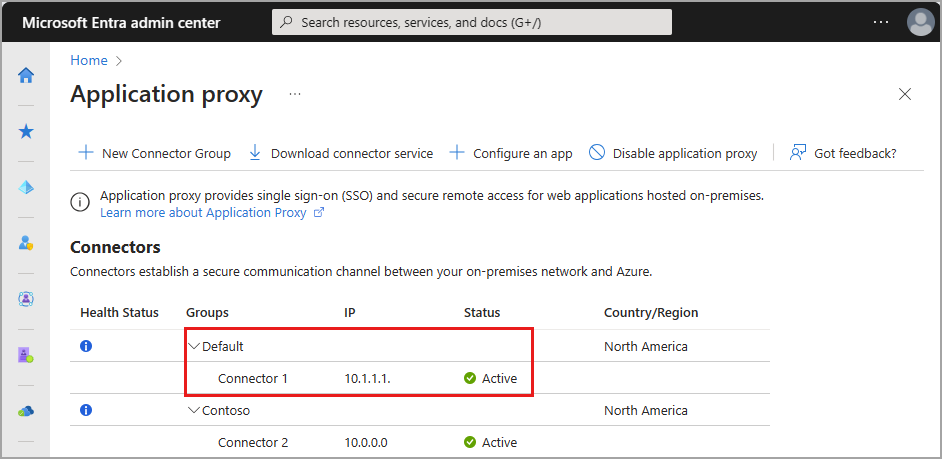

Passare a Global Secure Access>Connessione>Connettori

- Tutti i connettori e i gruppi di connettori vengono visualizzati in questa pagina.

Visualizzare un connettore per verificarne i dettagli.

- Espandere il connettore per visualizzare i dettagli se non è già espanso.

- Un'etichetta verde (Attivo) indica che il connettore può connettersi al servizio. Tuttavia, anche se l'etichetta è verde, un problema di rete potrebbe comunque impedire al connettore di ricevere messaggi.

Per altre informazioni sull'installazione di un connettore, consultare Risolvere i problemi relativi ai connettori.

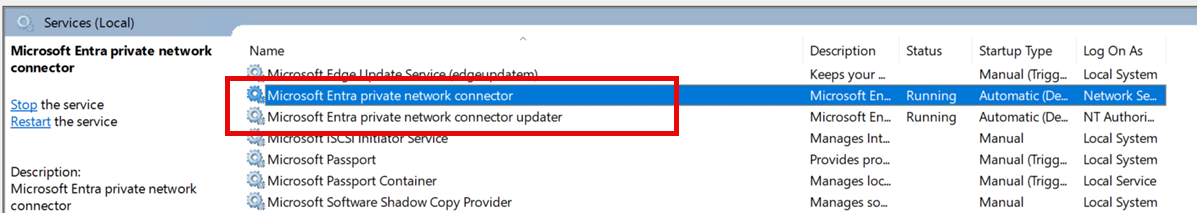

Verificare l'installazione tramite il server di Windows

Per verificare che il connettore sia stato installato e registrato correttamente:

Selezionare la chiave di Windows e immettere

services.mscper aprire Windows Services Manager.Verificare se lo stato dei servizi seguenti è In esecuzione.

- Il connettore della rete privata di Microsoft Entra abilita la connettività.

- Aggiornamento automatico del connettore di rete privata di Microsoft Entra è un servizio automatizzato di aggiornamento.

- Lo strumento di aggiornamento controlla la presenza di nuove versioni del connettore e aggiorna il connettore in base alle esigenze.

Se lo stato dei servizi non è In esecuzione, fare clic con il pulsante destro del mouse su ogni servizio e scegliere Avvia.

Creare gruppi di connettori

È possibile creare tutti i gruppi di connettori desiderati.

- Passare ad Accesso globale sicuro>Connetti>Connettori.

- Selezionare Nuovo gruppo di connettori.

- Assegnare un nome al nuovo gruppo di connettori, quindi usare il menu a discesa per selezionare i connettori appartenenti a questo gruppo.

- Seleziona Salva.

Per altre informazioni sui gruppi di connettori, vedere Informazioni sui gruppi connettori di rete privata di Microsoft Entra.

Passaggi successivi

Il passaggio successivo per iniziare a usare Accesso privato di Microsoft Entra consiste nel configurare l'applicazione Accesso rapido o Accesso sicuro globale: