Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Microsoft Entra Private Access consente di accedere in modo sicuro alle risorse interne dell'organizzazione consentendo di controllare e proteggere l'accesso a destinazioni di rete specifiche nella rete privata. In questo modo è possibile fornire un accesso di rete granulare in base alle esigenze degli utenti. A tale scopo, creare un'applicazione Enterprise e aggiungere il segmento di applicazione utilizzato dalla risorsa interna privata che vuoi proteggere. Le richieste di rete inviate dai dispositivi che eseguono il client Di accesso sicuro globale al segmento di applicazione aggiunto all'applicazione Enterprise verranno acquisite e indirizzate all'applicazione interna dal servizio cloud Global Secure Access senza alcuna possibilità di connettersi ad altre risorse nella rete. Configurando un'applicazione Aziendale, si crea l'accesso per app alle risorse interne. Le applicazioni aziendali offrono una possibilità granulare e segmentata di gestire l'accesso alle risorse in base alle app.

Questo articolo descrive come configurare l'accesso per app usando le applicazioni aziendali.

Prerequisiti

Per configurare un'app Global Secure Access Enterprise, è necessario disporre di:

- I ruoli Amministratore accesso sicuro globale e Amministratore applicazioni in Microsoft Entra ID

- Il prodotto richiede licenze. Per informazioni dettagliate, vedere la sezione relativa alle licenze di Che cos'è l'accesso sicuro globale. Se necessario, è possibile acquistare licenze o ottenere licenze di valutazione.

Per gestire i gruppi di connettori di rete privata Di Microsoft Entra, necessari per le app di accesso sicuro globale, è necessario disporre di:

- Un ruolo di amministratore dell'applicazione in Microsoft Entra ID

- Licenze Microsoft Entra ID P1 o P2

Limitazioni note

Per informazioni dettagliate su problemi noti e limitazioni, vedere Limitazioni note per l'accesso sicuro globale.

Passaggi di livello elevato

L'accesso per app viene configurato creando una nuova app Di accesso sicuro globale. Si crea l'app, si seleziona un gruppo di connettori e si aggiungono segmenti di accesso alla rete. Queste impostazioni costituiscono la singola app a cui è possibile assegnare utenti e gruppi.

Per configurare Per-App Access, è necessario disporre di un gruppo di connettori con almeno un connettore proxy applicazione Microsoft Entra attivo. Questo gruppo di connettori gestisce il traffico verso questa nuova applicazione. Con i connettori è possibile isolare le app per rete e connettore.

Per riepilogare, il processo generale è il seguente:

Creare un gruppo di connettori con almeno un connettore di rete privata attivo.

- Se si dispone già di un gruppo di connettori, assicurarsi di essere nella versione più recente.

Creare un gruppo di connettori di rete privata

Per configurare un'app Di accesso sicuro globale, è necessario disporre di un gruppo di connettori con almeno un connettore di rete privata attivo.

Se non è già stato configurato un connettore, vedere Configurare i connettori.

Nota

Se in precedenza è stato installato un connettore, reinstallarlo per ottenere la versione più recente. Durante l'aggiornamento, disinstallare il connettore esistente ed eliminare eventuali cartelle correlate.

La versione minima del connettore necessaria per l'accesso privato è 1.5.3417.0.

Creare un'applicazione Global Secure Access Enterprise

Per creare una nuova app, specificare un nome, selezionare un gruppo di connettori e quindi aggiungere segmenti di applicazione. I segmenti dell'app includono i nomi di dominio completi (FQDN) e gli indirizzi IP che si desidera tunnelizzare tramite il servizio. È possibile completare tutti e tre i passaggi contemporaneamente oppure aggiungerli al termine dell'installazione iniziale.

Scegliere il nome e il gruppo di connettori

Accedere all'interfaccia di amministrazione di Microsoft Entra con i ruoli appropriati.

Passare a Accesso sicuro globale>Applicazioni>le applicazioni aziendali.

Selezionare Nuova applicazione.

Immetti il nome per l'app.

Selezionare un gruppo di connettori dal menu a discesa.

Importante

Per creare un'applicazione, è necessario disporre di almeno un connettore attivo. Per altre informazioni sui connettori, vedere Informazioni sul connettore di rete privata Microsoft Entra.

Selezionare il pulsante Salva nella parte inferiore della pagina per creare l'app senza aggiungere risorse private.

Aggiungere un segmento di applicazione

Un segmento di applicazione è definito da 3 campi: destinazione, porta e protocollo. Se due o più segmenti dell'applicazione includono la stessa destinazione, porta e protocollo, vengono considerati sovrapposti. Il processo Aggiungi segmento di applicazione è il punto in cui si definiscono i nomi di dominio completi e gli indirizzi IP che si vuole che il client di accesso sicuro globale faccia instradare all'applicazione privata di destinazione. È possibile aggiungere segmenti di applicazione quando si crea l'app e in un secondo momento è possibile tornare per aggiungerli o modificarli.

È possibile aggiungere nomi di dominio completi (FQDN), indirizzi IP e intervalli di indirizzi IP. All'interno di ogni segmento di applicazione è possibile aggiungere più porte e intervalli di porte.

Accedere all'interfaccia di amministrazione di Microsoft Entra.

Passare a Accesso sicuro globale>Applicazioni>le applicazioni aziendali.

Selezionare Nuova applicazione.

Selezionare Aggiungi segmento di applicazione.

Nel pannello Crea segmento di applicazione visualizzato selezionare un tipo di destinazione.

Immettere i dettagli appropriati per il tipo di destinazione selezionato. I successivi campi cambieranno in base alla selezione.

-

Indirizzo IP:

- Indirizzo Internet Protocol versione 4 (IPv4), come ad esempio 192.168.2.1, che identifica un dispositivo in rete.

- Specificare le porte da includere.

-

Nome di dominio completo qualificato (inclusi nomi di dominio completi qualificati jolly):

- Nome di dominio che specifica la posizione esatta di un computer o di un host nel DNS (Domain Name System).

- Specificare le porte da includere.

- NetBIOS non è supportato. Ad esempio, usare

contoso.local/app1anzichécontoso/app1.

-

Intervallo di indirizzi IP (CIDR):

- CiDR (Classless Inter-Domain Routing) rappresenta un intervallo di indirizzi IP in cui un indirizzo IP è seguito da un suffisso che indica il numero di bit di rete nella subnet mask.

- Ad esempio, 192.168.2.0/24 indica che i primi 24 bit dell'indirizzo IP rappresentano l'indirizzo di rete, mentre gli altri 8 bit rappresentano l'indirizzo host.

- Specificare l'indirizzo iniziale, la maschera di rete e le porte.

-

Intervallo di indirizzi IP (da IP a IP):

- Intervallo di indirizzi IP dall'IP iniziale (ad esempio 192.168.2.1) all'IP finale (ad esempio 192.168.2.10).

- Specificare l'inizio, la fine e le porte dell'indirizzo IP.

-

Indirizzo IP:

Immettere le porte e selezionare il pulsante Applica .

- Separare più porte con una virgola.

- Specificare gli intervalli di porte con un trattino.

- Gli spazi tra i valori vengono rimossi quando si applicano le modifiche.

- Ad esempio:

400-500, 80, 443.

Screenshot del pannello per la creazione di un segmento di app con più porte aggiunte.

La tabella seguente indica le porte usate più di frequente e i protocolli di rete associati:

Porto Protocollo 22Secure Shell (SSH)80Hypertext Transfer Protocol (HTTP)443Hypertext Transfer Protocol Secure (HTTPS)445Server Message Block (SMB) file sharing3389Remote Desktop Protocol (RDP)Selezionare Salva.

Nota

È possibile aggiungere fino a 500 segmenti di applicazioni all'app, ma nessuno di questi segmenti di applicazione può avere FQDN sovrapposti, indirizzi IP o intervalli IP all'interno o tra qualsiasi app di Accesso privato. È consentita un'eccezione speciale per i segmenti sovrapposti tra le app di Accesso privato e l'accesso rapido per consentire la sostituzione della VPN. Se un segmento definito in un'app aziendale (ad esempio, 10.1.1.1:3389) si sovrappone a un segmento definito in Accesso rapido (ad esempio 10.1.1.0/24:3389), il segmento definito nell'app aziendale verrà assegnato alla priorità dal servizio GSA. Nessun traffico da nessun utente verso un segmento di applicazione definito come App aziendale verrà elaborato da Quick Access. Ciò significa che qualsiasi utente che tenta di eseguire RDP alla versione 10.1.1.1 verrà valutato e indirizzato in base alla configurazione dell'app aziendale, incluse le assegnazioni utente e i criteri di accesso condizionale. Come procedura consigliata, rimuovere i segmenti di applicazione definiti in App aziendali da Accesso rapido, suddividendo le subnet IP in intervalli più piccoli in modo che l'esclusione sia possibile.

Assegnare utenti e gruppi

È necessario concedere l'accesso all'app creata assegnando utenti e/o gruppi all'app. Per altre informazioni, vedere Assegnare utenti e gruppi a un'applicazione.

- Accedere all'interfaccia di amministrazione di Microsoft Entra.

- Passare a Accesso sicuro globale>Applicazioni>le applicazioni aziendali.

- Cerca e seleziona la tua applicazione.

- Selezionare Utenti e gruppi dal menu laterale.

- Aggiungere utenti e gruppi in base alle esigenze.

Nota

Devi assegnare gli utenti direttamente all'app o al gruppo assegnato all'app. I gruppi annidati non sono supportati. Si noti anche che le assegnazioni di accesso non vengono trasferite automaticamente a un'app aziendale appena creata anche quando è presente un segmento di applicazione esistente (sovrapposto) definito in Accesso rapido. Questo è importante perché è possibile riscontrare un problema a causa del quale gli utenti che hanno eseguito correttamente l'accesso a un segmento di app tramite Accesso rapido verranno bloccati quando il segmento di app viene spostato in App aziendali fino a quando non si assegna loro l'accesso in modo specifico all'app aziendale. Attendere 15 minuti per la sincronizzazione della modifica della configurazione con i client di accesso sicuro globale.

Aggiornare i segmenti dell'applicazione

È possibile aggiungere o aggiornare gli FQDN e gli indirizzi IP inclusi nell'app in qualsiasi momento.

- Accedere all'interfaccia di amministrazione di Microsoft Entra.

- Passare a Accesso sicuro globale>Applicazioni>le applicazioni aziendali.

- Cerca e seleziona la tua applicazione.

- Selezionare Proprietà di accesso alla rete dal menu laterale.

- Per aggiungere un nuovo FQDN o un nuovo indirizzo IP, selezionare Aggiungi segmento di applicazione.

- Per modificare un'app esistente, selezionarla dalla colonna Tipo di destinazione .

Abilitare o disabilitare l'accesso con il client di accesso sicuro globale

È possibile abilitare o disabilitare l'accesso all'app Accesso sicuro globale usando il client di accesso sicuro globale. Questa opzione è selezionata per impostazione predefinita, ma può essere disabilitata, quindi i nomi di dominio completo e gli indirizzi IP inclusi nei segmenti dell'app non vengono sottoposti a tunneling attraverso il servizio.

Assegnare criteri di accesso condizionale

I criteri di accesso condizionale per l'accesso per app vengono configurati a livello di applicazione per ogni app. I criteri di Accesso condizionale possono essere creati e applicati all'applicazione da due posizioni:

- Vai a Accesso Sicuro Globale>Applicazioni>Applicazioni aziendali. Selezionare un'applicazione e quindi selezionare Accesso condizionale dal menu laterale.

- Passare a Entra ID>Criteri di accesso condizionale>. Selezionare + Crea nuovo criterio.

Per altre informazioni, vedere Applicare criteri di accesso condizionale alle app di accesso privato.

Abilitare Accesso privato Microsoft Entra

Dopo aver configurato l'app, le risorse private aggiunte, gli utenti assegnati all'app, è possibile abilitare il profilo di inoltro del traffico di accesso privato. È possibile abilitare il profilo prima di configurare un'app Di accesso sicuro globale, ma senza l'app e il profilo configurati, non è previsto alcun traffico da inoltrare.

- Accedere all'interfaccia di amministrazione di Microsoft Entra.

- Passare a Global Secure Access>Connect>Traffic forwarding (Inoltro del traffico di connessione sicura globale).

- Selezionare l’opzione per Profilo di accesso privato.

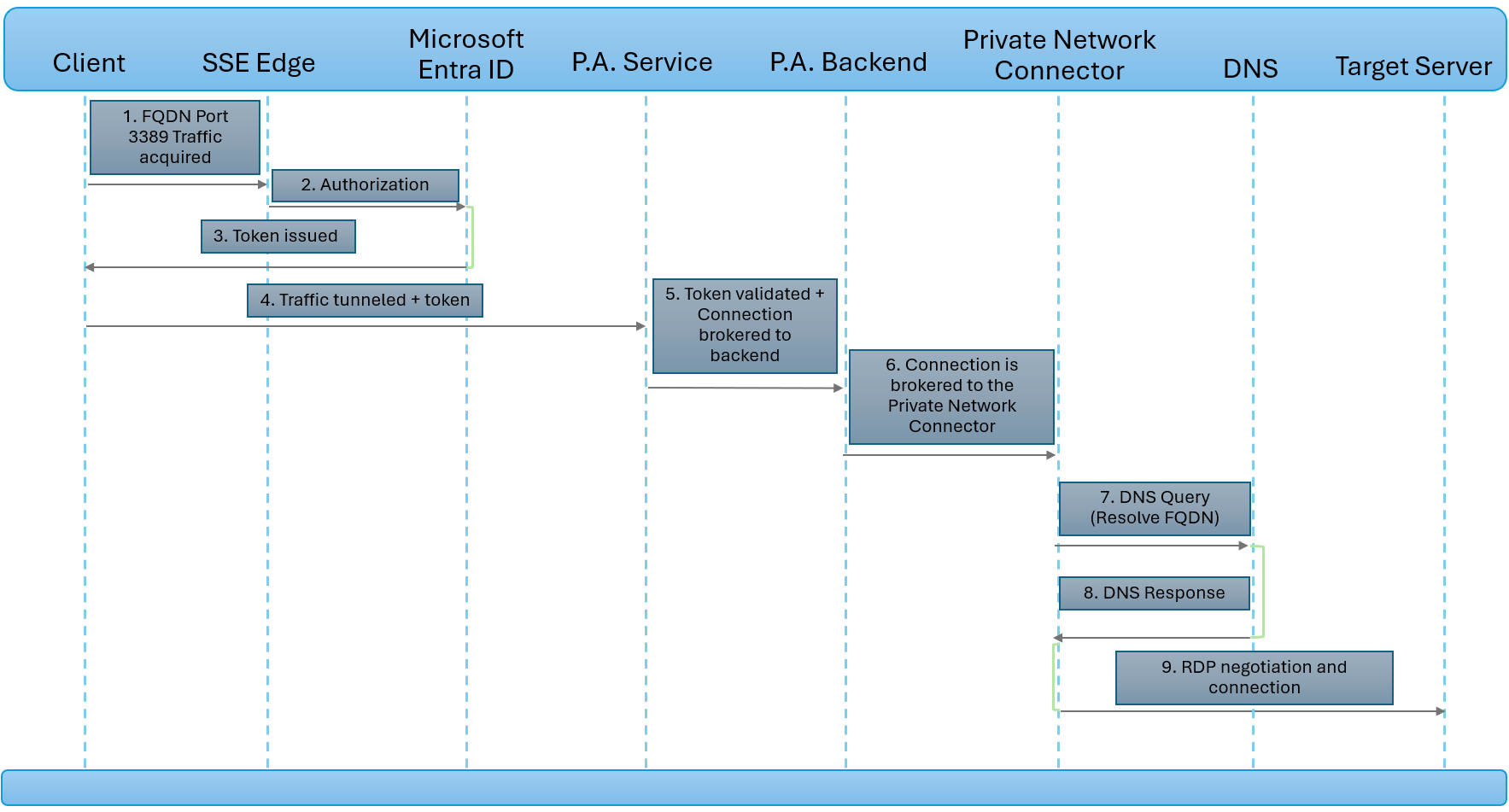

Questo diagramma illustra come funziona Accesso privato Microsoft Entra quando si tenta di usare Remote Desktop Protocol per connettersi a un server in una rete privata.

| Passo | Descrizione |

|---|---|

| 1 | L'utente avvia una sessione RDP verso un FQDN che corrisponde al server di destinazione. Il client GSA intercetta il traffico e lo tunnela verso SSE Edge. |

| 2 | SSE Edge valuta i criteri archiviati in Microsoft Entra ID, ad esempio se l'utente viene assegnato all'applicazione e ai criteri di accesso condizionale. |

| 3 | Dopo che l'utente è stato autorizzato, Microsoft Entra ID rilascia un token per l'applicazione Accesso privato. |

| 4 | Il traffico viene autorizzato a continuare verso il servizio Private Access insieme al token di accesso dell'applicazione. |

| 5 | Il servizio Private Access convalida il token di accesso e la connessione viene negoziata con il servizio Back-End Private Access. |

| 6 | La connessione viene gestita attraverso il connettore per la rete privata. |

| 7 | Il connettore di rete privata esegue una query DNS per identificare l'indirizzo IP del server di destinazione. |

| 8 | Il servizio DNS nella rete privata invia la risposta. |

| 9 | Il connettore di rete privata inoltra il traffico al server di destinazione. La sessione RDP viene negoziata (inclusa l'autenticazione RDP) e viene quindi stabilita. |

Passaggi successivi

Il passaggio successivo per iniziare a usare Microsoft Entra Private Access consiste nell'abilitare il profilo di inoltro del traffico di accesso privato.

Per altre informazioni sull’Accesso privato, vedere gli articoli seguenti: