Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Il filtro dei contenuti Web consente di implementare controlli di accesso a Internet granulari per l'organizzazione in base alla categorizzazione dei siti Web.

Le prime funzionalità di SWG (Secure Web Gateway) di Accesso a Internet Microsoft Entra includono il filtro dei contenuti Web in base ai nomi di dominio. Microsoft integra criteri di filtraggio granulari con Microsoft Entra ID e Accesso condizionale Microsoft Entra, per dei criteri di filtraggio che tengono conto dell’utente e del contesto e sono facili da gestire.

La funzionalità di filtro Web attualmente supporta il filtro delle categorie Web basato su URL, il filtro degli URL (preview) e il filtro FQDN basato su utenti e contesto.

Prerequisiti

Gli amministratori che interagiscono con le funzionalità di accesso sicuro globale devono avere una o più delle assegnazioni di ruolo seguenti a seconda delle attività eseguite.

- Ruolo Amministratore accesso sicuro globale per gestire le funzionalità di accesso sicuro globale.

- Amministratore dell'accesso condizionale per creare e interagire con i criteri di accesso condizionale.

Completare la Guida introduttiva all'accesso sicuro globale .

Installare il client Accesso sicuro globale nei dispositivi degli utenti finali.

Per eseguire il tunneling del traffico di rete, è necessario disabilitare il Domain Name System (DNS) su HTTPS (Secure DNS). Utilizzare le regole dei nomi di dominio completi (FQDN) nel profilo di inoltro del traffico. Per altre informazioni, vedere Configurare il client DNS per supportare DoH.

Disabilitare il client DNS predefinito in Chrome e Microsoft Edge.

Il traffico IPv6 non viene acquisito dal client e viene quindi trasferito direttamente alla rete. Per consentire il tunneling di tutto il traffico pertinente, impostare le proprietà della scheda di rete su IPv4 preferite.

Il traffico UDP (User Datagram Protocol), ovvero QUIC, non è supportato nell'anteprima corrente di Accesso a Internet. La maggior parte dei siti web supporta il ripiego sul Transmission Control Protocol (TCP) quando non è possibile stabilire una connessione QUIC. Per migliorare l'esperienza utente, è possibile distribuire una regola di Windows Firewall che blocca UDP 443 in uscita:

@New-NetFirewallRule -DisplayName "Block QUIC" -Direction Outbound -Action Block -Protocol UDP -RemotePort 443.Esaminare i concetti relativi al filtro del contenuto Web. Per altre informazioni, vedere Filtro del contenuto Web.

Passaggi di livello elevato

Esistono diversi passaggi per configurare il filtro del contenuto Web. Prendere nota di dove è necessario configurare un criterio di Accesso condizionale.

- Abilitare l'inoltro del traffico Internet.

- Creare un criterio di filtro del contenuto Web.

- Creare un profilo di sicurezza.

- Collegare il profilo di sicurezza a un criterio di accesso condizionale.

- Assegna utenti o gruppi al profilo di instradamento del traffico.

Abilitare l'inoltro del traffico Internet

Il primo passaggio consiste nell'abilitare il profilo di inoltro del traffico di Accesso Internet. Per altre informazioni sul profilo e su come abilitarlo, vedere Come gestire il profilo di inoltro del traffico di Accesso Internet.

Creare un criterio di filtro contenuto Web

- Passare a Global Secure Access>protezione>criteri di filtro dei contenuti web.

- Selezionare Crea politica.

- Immettere un nome e una descrizione per il criterio e selezionare Avanti.

- Selezionare Aggiungi regola.

- Immettere un nome, selezionare una categoria Web, un URL valido (anteprima) o un nome di dominio completo valido e quindi selezionare Aggiungi.

- Gli URL e i nomi di dominio completi validi in questa funzionalità possono includere anche caratteri jolly usando il simbolo asterisco, *e possono essere elenchi delimitati da virgole.

- Si noti che l'anteprima dei filtri URL supporta un massimo di 1.000 URL per ogni tenant.

- Selezionare Avanti per esaminare i criteri e quindi selezionare Crea criterio.

Creare un profilo di sicurezza

I profili di sicurezza sono un raggruppamento dei criteri di filtro. È possibile assegnare o collegare profili di sicurezza con i criteri di Accesso condizionale di Microsoft Entra. Un profilo di sicurezza può contenere molteplici criteri di filtro. Inoltre, è possibile associare un profilo di sicurezza a più criteri di Accesso condizionale.

In questo passaggio viene creato un profilo di sicurezza per raggruppare i criteri di filtro. Quindi si assegnano o si collegano i profili di sicurezza con un criterio di Accesso condizionale in modo che tengano conto dell'utente o del contesto.

Nota

Per altre informazioni sui criteri di accesso condizionale di Microsoft Entra, vedere Creazione di criteri di accesso condizionale.

- Passare a Global Secure Access>Secure>Security profiles (Profili di sicurezza).

- Selezionare Crea profilo.

- Immettere un nome e una descrizione per il criterio e selezionare Avanti.

- Selezionare Collega un criterio e quindi selezionare Criteri esistenti.

- Selezionare i criteri di filtro del contenuto Web già creati e selezionare Aggiungi.

- Selezionare Avanti per esaminare il profilo di sicurezza e i criteri associati.

- Selezionare Crea un profilo.

- Selezionare Aggiorna per aggiornare la pagina dei profili e visualizzare il nuovo profilo.

Creare e collegare una Politica di Accesso Condizionale

Creare criteri di accesso condizionale per utenti o gruppi e fornire il profilo di sicurezza tramite i controlli della sessione di accesso condizionale. L'Accesso condizionale è il meccanismo che permette di utilizzare criteri di Accesso a Internet che tengano conto dell’utente e del contesto. Per altre informazioni sui controlli sessione, vedere Accesso condizionale: Sessione.

- Vai a Entra ID>Accesso condizionale.

- Selezionare Crea nuovo criterio.

- Immettere un nome e assegnare un utente o un gruppo.

- Selezionare Risorse di destinazione e Tutte le risorse Internet con Accesso sicuro globale.

- Selezionare Session>Usa il profilo di sicurezza di Accesso Sicuro Globale e scegliere un profilo di sicurezza.

- Seleziona.

- Nella sezione Enable policy (Abilita criterio ) verificare che l'opzione Sì sia selezionata.

- Selezionare Crea.

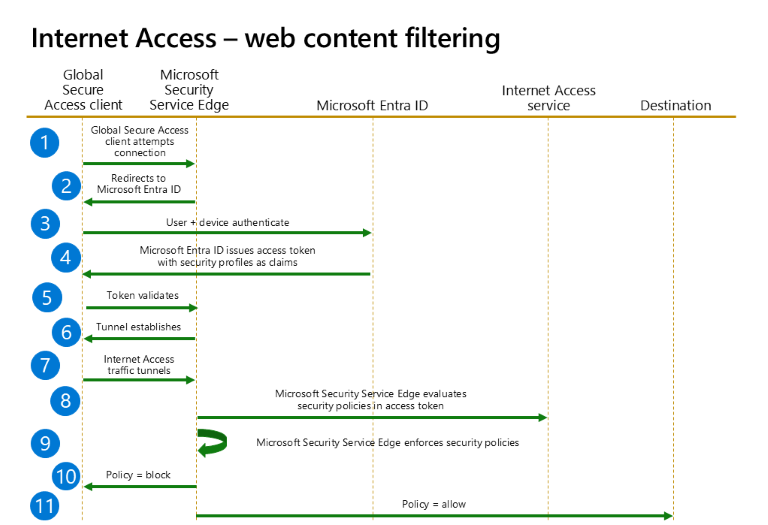

Diagramma di flusso di Accesso a Internet

Questo esempio illustra il flusso del traffico di Microsoft Entra Internet Access quando vengono applicati criteri di filtraggio dei contenuti web.

Il diagramma di flusso seguente illustra i criteri di filtro dei contenuti Web che bloccano o consentono l'accesso alle risorse Internet.

| Passo | Descrizione |

|---|---|

| 1 | Il client Accesso sicuro globale tenta di connettersi alla soluzione Microsoft Security Service Edge. |

| 2 | Il client viene reindirizzato a Microsoft Entra ID per l'autenticazione e l'autorizzazione. |

| 3 | L'utente e il dispositivo eseguono l'autenticazione. L'autenticazione viene eseguita senza problemi quando l'utente ha un token di aggiornamento primario valido. |

| 4 | Dopo l'autenticazione dell'utente e del dispositivo, l'accesso condizionale corrisponde alle regole di accesso condizionale di Accesso a Internet e aggiunge i profili di sicurezza applicabili al token. Applica i criteri di autorizzazione applicabili. |

| 5 | Microsoft Entra ID presenta il token a Microsoft Security Service Edge per la convalida. |

| 6 | Il tunnel viene stabilito tra il client di Accesso sicuro globale e Microsoft Security Service Edge. |

| 7 | Il traffico inizia a essere acquisito e instradato attraverso il tunnel di accesso a Internet. |

| 8 | Microsoft Security Service Edge valuta i criteri di sicurezza nel token di accesso in ordine di priorità. Dopo che il contenuto corrisponde a una regola di filtro Web, la valutazione della politica di filtro del contenuto Web si arresta. |

| 9 | Microsoft Security Service Edge applica i criteri di sicurezza. |

| 10 | Policy = blocca genera un errore per il traffico HTTP o si verifica un'eccezione di reimpostazione della connessione per il traffico HTTPS. |

| 11 | Policy = allow consente l'inoltro del traffico verso la destinazione. |

Nota

L'applicazione di un nuovo profilo di sicurezza può richiedere fino a 60-90 minuti a causa dell'imposizione del profilo di sicurezza con token di accesso. L'utente deve ricevere un nuovo token di accesso con un nuovo ID profilo di sicurezza come attestazione prima che diventi effettivo. Le modifiche ai profili di sicurezza esistenti iniziano a essere applicate molto più rapidamente.

Assegnazioni di utenti e gruppi

È possibile definire l'ambito del profilo di Accesso a Internet a utenti e gruppi specifici. Per altre informazioni sull'assegnazione di utenti e gruppi, vedere Come assegnare e gestire utenti e gruppi con profili di inoltro del traffico.

Verificare l'applicazione dei criteri dell'utente finale

Quando il traffico raggiunge la Microsoft Secure Service Edge, Microsoft Entra Internet Access esegue i controlli di sicurezza in due modi. Per il traffico HTTP non crittografato, usa l'URL (Uniform Resource Locator). Per il traffico HTTPS crittografato con Transport Layer Security (TLS), usa l'indicazione del nome del server (SNI).

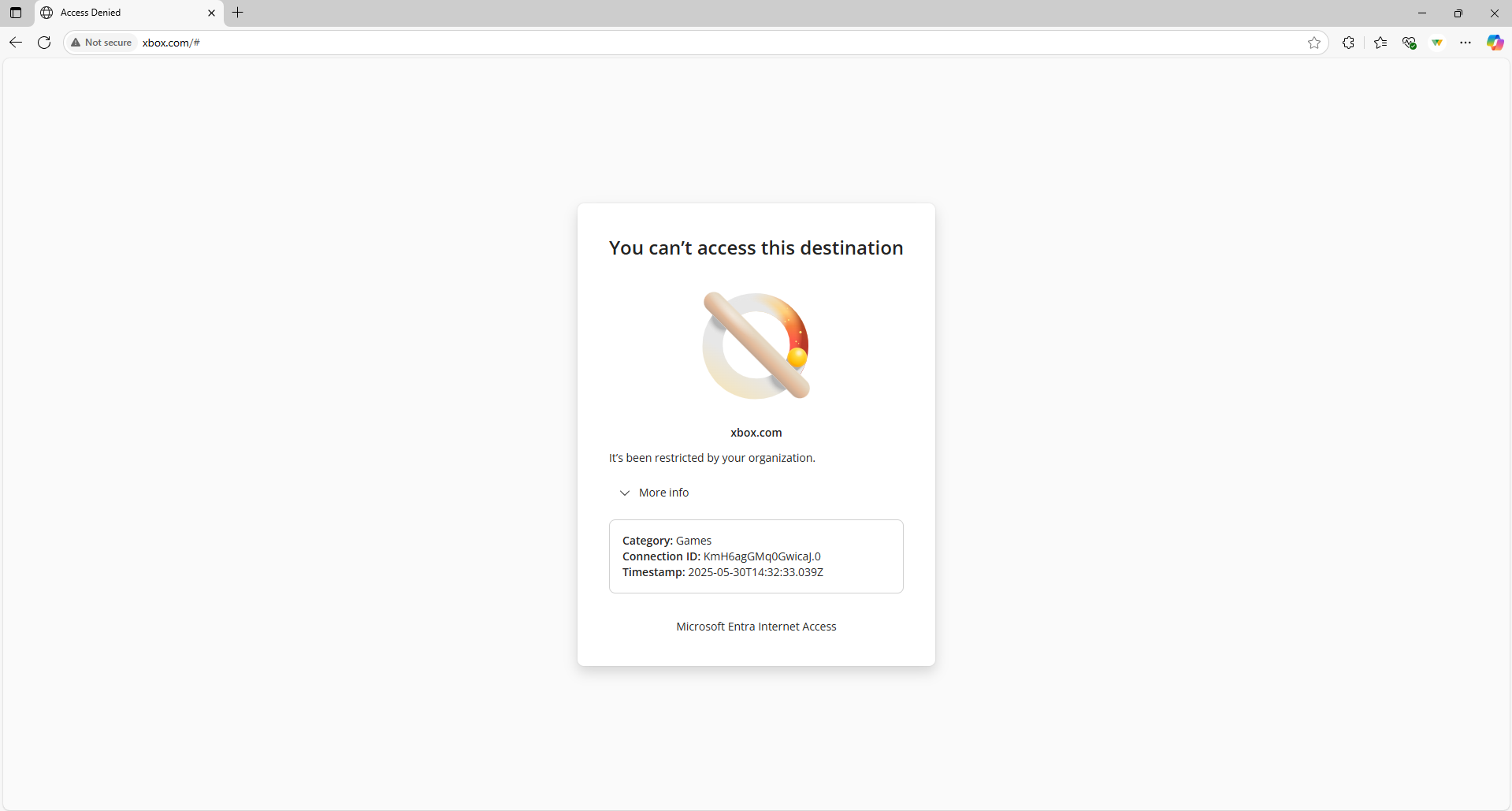

Usare un dispositivo Windows con il client Accesso globale sicuro installato. Accedere come utente a cui è assegnato il profilo di acquisizione del traffico Internet. Verificare che il passaggio ai siti Web sia consentito o limitato come previsto.

Fare clic con il pulsante destro del mouse sull'icona del client Accesso sicuro globale nell'area di notifica e aprire Diagnostica avanzata>profilo di inoltro. Assicurarsi che siano presenti le regole di acquisizione dell'accesso a Internet. Controllare inoltre se l'acquisizione del nome host e i flussi di traffico Internet degli utenti vengono acquisiti durante la navigazione.

Passare a siti consentiti e bloccati e verificare se si comportano correttamente. Passare a Global Secure Access>Monitor>Log del traffico per verificare che il traffico sia bloccato o consentito in modo appropriato.

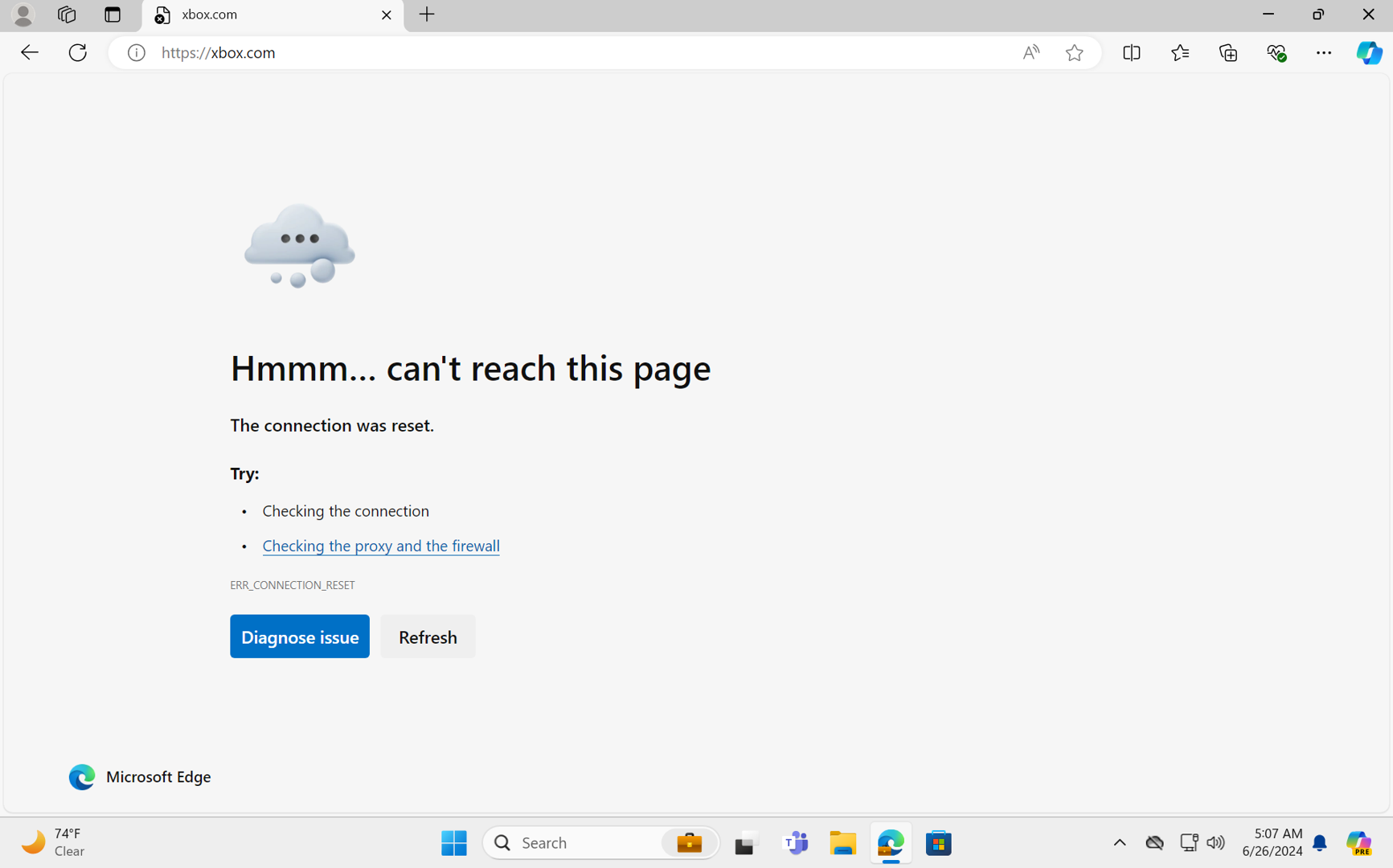

L'esperienza di blocco corrente per tutti i browser include un errore del browser in testo non crittografato per il traffico HTTP e un errore del browser "Reimpostazione collegamento" per il traffico HTTPS.

Nota

Le modifiche alla configurazione nell'esperienza di Accesso Globale Sicuro relative al filtro dei contenuti web in genere hanno effetto in meno di 5 minuti. Le modifiche di configurazione nell'Accesso condizionale correlato al filtro contenuto Web diventano effettive in circa un'ora.