Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

È probabile che il software e i servizi SAP eseguano funzioni critiche, ad esempio HR e ERP, per l'organizzazione. Allo stesso tempo, l'organizzazione si basa su Microsoft per vari servizi di Azure, Microsoft 365 e Microsoft Entra ID Governance per la gestione dell'accesso alle applicazioni. Questo articolo descrive come usare Identity Governance per gestire le identità nelle applicazioni SAP.

Eseguire la migrazione da SAP Identity Management

Se si usa SAP Identity Management (IDM), è possibile eseguire la migrazione degli scenari di gestione delle identità da SAP IDM a Microsoft Entra. Per altre informazioni, vedere Eseguire la migrazione degli scenari di gestione delle identità da SAP IDM a Microsoft Entra.

Trasferire le identità dalle risorse umane in Microsoft Entra ID

Il tutorial per distribuire Microsoft Entra per il provisioning degli utenti con app SAP come sorgente e destinazione illustra come connettere Microsoft Entra con fonti autorevoli per l'elenco dei lavoratori in un'organizzazione, come SAP SuccessFactors. Viene inoltre mostrato come usare Microsoft Entra per configurare le identità per tali lavoratori. Si apprenderà quindi come usare Microsoft Entra per fornire ai lavoratori l'accesso a una o più applicazioni SAP, ad esempio SAP ECC o SAP S/4HANA.

SuccessFactors

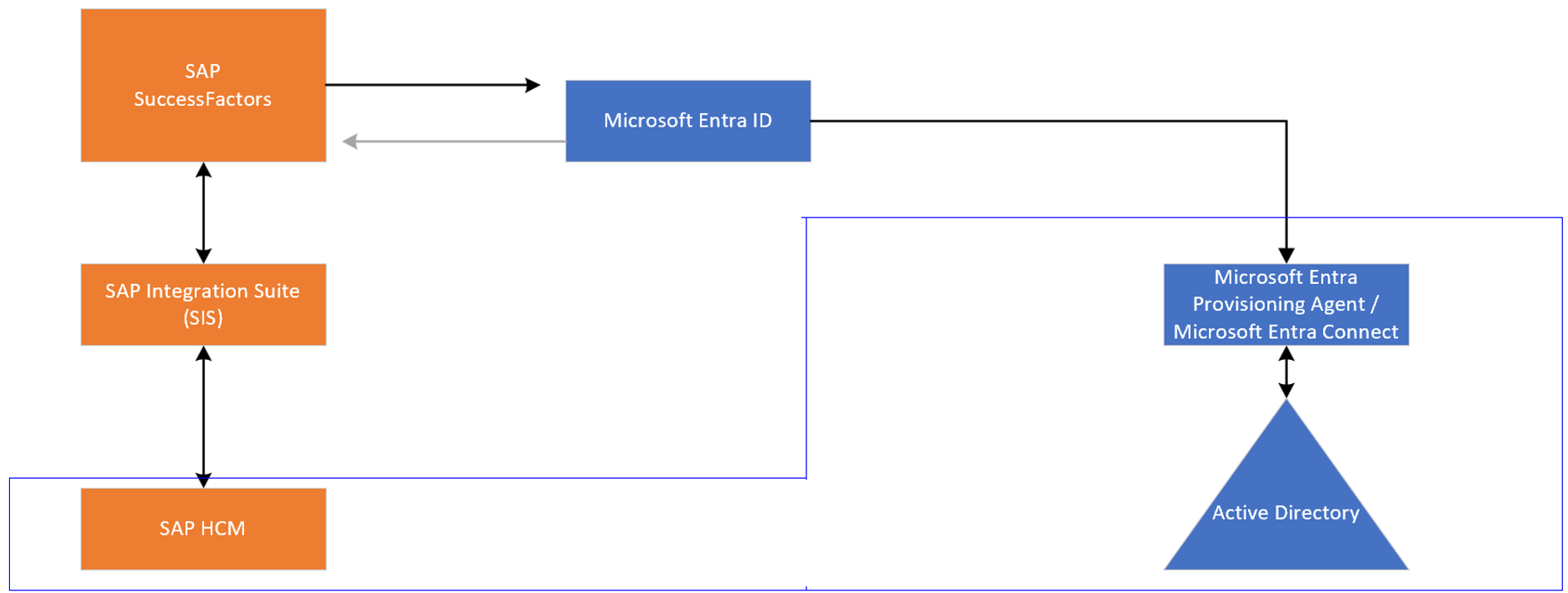

I clienti che usano SAP SuccessFactors possono trasferire facilmente le identità da SuccessFactors in Microsoft Entra ID o da SuccessFactors in Active Directory locale usando connettori nativi. I connettori supportano gli scenari seguenti:

- Assunzione di nuovi dipendenti: quando un nuovo dipendente viene aggiunto a SuccessFactors, un account utente viene creato automaticamente in Microsoft Entra ID e facoltativamente in Microsoft 365 e altre applicazioni Software as a Service (SaaS) supportate da Microsoft Entra ID. Questo processo include il reinserimento dell'indirizzo di posta elettronica su SuccessFactors.

- Aggiornamenti di attributi e profili dei dipendenti: se il record di un dipendente viene aggiornato in SuccessFactors (ad esempio, il nome, la qualifica o il manager), il relativo account utente verrà aggiornato automaticamente in Microsoft Entra ID e, facoltativamente, in Microsoft 365 e in altre applicazioni SaaS supportate da Microsoft Entra ID.

- Termine del rapporto con i dipendenti: quando un dipendente viene eliminato da SuccessFactors, il relativo account utente viene disabilitato automaticamente in Microsoft Entra ID e, facoltativamente, in Microsoft 365 e in altre applicazioni SaaS supportate da Microsoft Entra ID.

- Riassunzioni di dipendenti: quando un dipendente viene nuovamente aggiunto in SuccessFactors, il relativo account utente precedente può essere automaticamente riattivato o sottoposto di nuovo a provisioning (a seconda delle preferenze) in Microsoft Entra ID e, facoltativamente, in Microsoft 365 e in altre applicazioni SaaS supportate da Microsoft Entra ID.

È anche possibile eseguire il writeback da Microsoft Entra ID in SAP SuccessFactors.

SAP HCM

I clienti che usano ancora SAP Human Capital Management (HCM) possono anche inserire identità nell'ID Microsoft Entra. Con SAP Integration Suite è possibile sincronizzare gli elenchi di ruoli di lavoro tra SAP HCM e SAP SuccessFactors. Da qui, è possibile inserire le identità direttamente in Microsoft Entra ID o eseguirne il provisioning in Active Directory Domain Services usando le integrazioni di provisioning native menzionate prima.

Fornire l'accesso alle applicazioni SAP

Oltre alle integrazioni di provisioning native che consentono di gestire l'accesso alle applicazioni SAP, Microsoft Entra ID supporta un set completo di integrazioni con tali applicazioni.

Abilitare SSO

Oltre a configurare il provisioning per le applicazioni SAP, è possibile abilitare l'accesso SSO per tali applicazioni. Microsoft Entra ID può fungere da provider di identità e fungere da autorità di autenticazione per le applicazioni SAP. Microsoft Entra ID può essere integrato con SAP NetWeaver usando SAML o OAuth. Per le app SAP SaaS e moderne, informazioni su come configurare Microsoft Entra ID come provider di identità aziendale per le applicazioni SAP tramite SAP Cloud Identity Services.

Per altre informazioni su come configurare l'accesso Single Sign-On da Microsoft Entra ID, vedere la documentazione e le esercitazioni seguenti:

- SAP Cloud Identity Services

- SAP SuccessFactors

- SAP Analytics Cloud

- SAP Fiori

- SAP Ariba

- SAP Concur Travel and Expense

- SAP Business Technology Platform

- SAP Business ByDesign

- SAP HANA

- SAP Cloud for Customer

- SAP Fieldglass

Vedere anche i post di blog e le risorse SAP seguenti:

- MFA GUI SAP con integrazione di Microsoft Entra con SAP Secure Login Service e integrazione di con Microsoft Entra Private Access

- Gestione dell'accesso a SAP BTP

- Configurazione di Azure Application Gateway per l'accesso Single Sign-On SAML per gli URL SAP pubblici e interni

- Single Sign-On con Microsoft Entra Domain Services e Kerberos

Configurare le identità nelle applicazioni SAP moderne

Dopo che gli utenti si trovano in Microsoft Entra ID, è possibile effettuare il provisioning degli account nelle varie applicazioni SaaS e SAP locali a cui devono accedere. A tale scopo, sono disponibili due modi:

- Usare l'applicazione per le aziende SAP Cloud Identity Services in Microsoft Entra ID per fornire le identità in SAP Cloud Identity Services. Dopo aver portato tutte le identità in SAP Cloud Identity Services, è possibile usare SAP Cloud Identity Services - Identity Provisioning per effettuare il provisioning degli account da questa posizione nelle applicazioni quando necessario.

- Usare l'integrazione di SAP Cloud Identity Services - Identity Provisioning per esportare direttamente le identità da Microsoft Entra ID in applicazioni integrate di SAP Cloud Identity Services. Quando si utilizzano i servizi SAP Cloud Identity - Provisioning delle identità per importare gli utenti in queste applicazioni, tutte le configurazioni di provisioning per queste applicazioni vengono gestite direttamente in SAP. È comunque possibile usare l'applicazione aziendale in Microsoft Entra ID per gestire l'accesso SSO e usare l'ID Microsoft Entra come provider di identità aziendale.

Effettuare il provisioning delle identità nei sistemi SAP locali

Dopo aver creato gli utenti in Microsoft Entra ID, è possibile effettuare il provisioning di tali utenti da Microsoft Entra ID a SAP Cloud Identity Services o SAP ECC, per consentire loro di accedere alle applicazioni SAP. Se disponi di SAP S/4HANA On-premise, effettua il provisioning degli utenti da Microsoft Entra ID a SAP Cloud Identity Directory. SAP Cloud Identity Services effettua quindi il provisioning degli utenti provenienti da Microsoft Entra ID che si trovano nella directory SAP Cloud Identity nelle applicazioni SAP downstream in SAP S/4HANA On-Premise tramite SAP Cloud Connector.

I clienti che devono ancora passare da applicazioni come SAP R/3 e SAP ERP Central Component (SAP ECC) a SAP S/4HANA possono comunque basarsi sul servizio di provisioning di Microsoft Entra per effettuare il provisioning degli account utente. All'interno di SAP R/3 e SAP ECC, si espongono le interfacce di programmazione delle applicazioni aziendali necessarie (BAPI) per la creazione, l'aggiornamento e l'eliminazione degli utenti. All'interno di Microsoft Entra ID sono disponibili due opzioni:

- Usare l'agente di provisioning Microsoft Entra leggero e il connettore di servizi web per effettuare il provisioning degli utenti nelle app come SAP ECC.

- Negli scenari in cui è necessario eseguire operazioni di gestione di gruppi e ruoli più complessi, usare Microsoft Identity Manager per gestire l'accesso alle applicazioni SAP legacy.

È anche possibile usare Microsoft Entra ID per gestire l'identità e l'accesso dei lavoratori in Active Directory, così come in altri sistemi locali non supportati da SAP Cloud Identity Services per il provisioning.

Attivare flussi di lavoro personalizzati

Quando un nuovo dipendente viene assunto nell'organizzazione, potrebbe essere necessario attivare un flusso di lavoro all'interno dei sistemi locali SAP per attività aggiuntive oltre il provisioning degli utenti. Usando l'estendibilità delle app per la logica del ciclo di vita di Microsoft Entra o l'estendibilità delle app per la logica di gestione delle assegnazioni di Microsoft Entra con il connettore SAP in Azure Logic Apps, puoi attivare azioni personalizzate in SAP al momento dell'assunzione di un nuovo assunto.

Verificare la separazione dei compiti

Grazie ai controlli di separazione dei compiti nella gestione delle autorizzazioni di Microsoft Entra, i clienti possono garantire che gli utenti non assumano diritti di accesso eccessivi:

- Gli amministratori e i responsabili degli accessi possono impedire agli utenti di richiedere pacchetti di accesso aggiuntivi se sono già assegnati ad altri pacchetti di accesso o sono membri di altri gruppi incompatibili con l'accesso richiesto.

- Le aziende con requisiti normativi critici per le app SAP hanno una singola visualizzazione coerente dei controlli di accesso. Possono quindi applicare controlli di separazione dei compiti tra le applicazioni finanziarie e altre applicazioni critiche per l'azienda, insieme alle applicazioni integrate di Microsoft Entra.

- Con le integrazioni di Microsoft Entra alla governance dell'accesso SAP, a Pathlock e ad altri prodotti partner, i clienti possono beneficiare di controlli aggiuntivi sui rischi e di valutazioni dettagliate della separazione dei compiti applicate in tali prodotti, grazie ai pacchetti di accesso disponibili in Microsoft Entra ID Governance.

Indicazioni aggiuntive

Per altre informazioni sulle integrazioni SAP con Microsoft Entra ID, vedere la documentazione seguente:

- Proteggere l'accesso con SAP Cloud Identity Services e Microsoft Entra ID

- Sicurezza del carico di lavoro SAP - Framework ben progettato per Microsoft Azure

- Servizi e partner di integrazione per la distribuzione di Microsoft Entra con applicazioni SAP

Passaggi successivi

- Pianificare la distribuzione di Microsoft Entra per il provisioning degli utenti con app di origine e destinazione SAP

- Trasferire le identità da SAP SuccessFactors in Microsoft Entra ID

- Effettuare il provisioning degli account in SAP Cloud Identity Services

- Introduzione agli scenari di integrazione sap e Microsoft