Eseguire la migrazione degli scenari di gestione delle identità da SAP IDM a Microsoft Entra

Oltre alle applicazioni aziendali, SAP offre una gamma di tecnologie di gestione delle identità e degli accessi, tra cui SAP Cloud Identity Services e SAP Identity Management (SAP IDM) per aiutare i clienti a mantenere le identità nelle applicazioni SAP. SAP IDM, che le organizzazioni distribuiscono in locale, in passato forniva la gestione delle identità e degli accessi per le distribuzioni SAP R/3. SAP terminerà la manutenzione per SAP Identity Management. Per le organizzazioni che usano SAP Identity Management, Microsoft e SAP collaborano per sviluppare material sussidiario per tali organizzazioni per eseguire la migrazione dei relativi scenari di gestione delle identità da SAP Identity Management a Microsoft Entra.

La modernizzazione delle identità è un passo fondamentale ed essenziale per migliorare il comportamento di sicurezza di un'organizzazione e proteggere gli utenti e le risorse dalle minacce per le identità. Si tratta di un investimento strategico che può offrire vantaggi sostanziali oltre a un comportamento di sicurezza più forte, come migliorare l'esperienza utente e ottimizzare l'efficienza operativa. Gli amministratori di molte organizzazioni hanno espresso interesse per spostare completamente il centro degli scenari di gestione delle identità e degli accessi nel cloud. Alcune organizzazioni non avranno più un ambiente locale, mentre altre integrano la gestione delle identità e degli accessi ospitata nel cloud con le applicazioni, le directory e i database locali rimanenti. Per altre informazioni sulla trasformazione cloud per i servizi di gestione delle identità, vedere Comportamento di trasformazione del cloud e transizione verso il cloud.

Microsoft Entra offre una piattaforma di identità ospistata su cloud universale che fornisce a utenti, partner e clienti una singola identità per accedere alle applicazioni locali e cloud e collaborare da qualsiasi piattaforma e dispositivo. Questo documento fornisce materiale sussidiario sulle opzioni di migrazione e sugli approcci per la migrazione di scenari di gestione delle identità e degli accessi (IAM) da SAP Microsoft Identity Manager ai servizi ospitati nel cloud di Microsoft Entra e sarà aggiornato man mano che saranno disponibili nuovi scenari da migrare.

Panoramica di Microsoft Entra e delle relative integrazioni di prodotti SAP

Microsoft Entra è una famiglia di prodotti, tra cui Microsoft Entra ID (in precedenza Azure Active Directory) e Microsoft Entra ID Governance. Microsoft Entra ID è un servizio di gestione delle identità e degli accessi basato sul cloud che consente ai dipendenti di accedere alle risorse. Offre autenticazione avanzata e accesso adattivo sicuro e si integra sia con le app legacy locali che con migliaia di applicazioni SaaS (Software-as-a-Service), offrendo un'esperienza utente finale senza problemi. Microsoft Entra ID Governance offre funzionalità aggiuntive per stabilire automaticamente le identità utente nelle app a cui gli utenti devono accedere e aggiornare e rimuovere le identità utente quando cambiano lo stato o i ruoli del processo.

Microsoft Entra fornisce interfacce utente, tra cui l'interfaccia di amministrazione di Microsoft Entra, i portali myapps e myaccess e fornisce un'API REST per le operazioni di gestione delle identità e self-service dell'utente finale delegato. Microsoft Entra ID include integrazioni per SuccessFactors, SAP ERP Central Component (SAP ECC) e tramite SAP Cloud Identity Services, può fornire il provisioning e l'accesso Single Sign-On a S/4HANA e molte altre applicazioni SAP. Per altre informazioni sulle integrazioni SAP, vedere Gestire l'accesso alle applicazioni SAP. Microsoft Entra implementa anche protocolli standard come SAML, SCIM, SOAP e OpenID Connect per l'integrazione diretta con molte altre applicazioni per l'accesso Single Sign-On e il provisioning. Microsoft Entra include anche agenti, tra cui la sincronizzazione cloud di Microsoft Entra Connect e un agente di provisioning per connettere i servizi cloud di Microsoft Entra con le applicazioni, le directory e i database locali di un'organizzazione.

Il diagramma seguente illustra una topologia di esempio per il provisioning utenti e l'accesso Single Sign-On. In questa topologia i lavoratori sono rappresentati in SuccessFactors e devono avere gli account in un dominio di Windows Server Active Directory (Windows Server AD), in Microsoft Entra, SAP ECC e nelle applicazioni cloud SAP. Questo esempio illustra un'organizzazione con un dominio di Windows Server AD; tuttavia, Windows Server AD non è obbligatorio.

Pianificazione di una migrazione degli scenari di gestione delle identità a Microsoft Entra

Dall'introduzione di SAP IDM, il panorama di gestione delle identità e degli accessi si è evoluto con nuove applicazioni e nuove priorità aziendali, quindi gli approcci consigliati per affrontare i casi d'uso IAM saranno in molti casi diversi rispetto a quelli implementati in precedenza per SAP IDM. Pertanto, le organizzazioni devono pianificare un approccio a fasi per la migrazione dello scenario. Ad esempio, un'organizzazione può classificare in ordine di priorità la migrazione di uno scenario di reimpostazione della password self-service dell'utente finale come un passaggio e quindi, una volta completato, lo spostamento di uno scenario di provisioning. Per un altro esempio, l'organizzazione può scegliere di distribuire prima le funzionalità di Microsoft Entra in un tenant di gestione temporanea separato, gestito in parallelo con il sistema di gestione delle identità esistente e il tenant di produzione, quindi portare le configurazioni per scenari uno alla volta dal tenant di gestione temporanea al tenant di produzione e rimuovere tale scenario dal sistema di gestione delle identità esistente. L'ordine in cui un'organizzazione sceglie di spostare gli scenari dipenderà dalle priorità IT complessive e dall'impatto su altri stakeholder, ad esempio gli utenti finali che necessitano di un aggiornamento di formazione o dei proprietari di applicazioni. Le organizzazioni possono anche strutturare la migrazione dello scenario IAM insieme ad altre modernizzazioni IT, ad esempio lo spostamento di altri scenari all'esterno della gestione delle identità dalla tecnologia SAP locale a SuccessFactors, S/4HANA o altri servizi cloud. È anche possibile usare questa opportunità per pulire e rimuovere integrazioni obsolete, diritti di accesso o ruoli e consolidare laddove necessario.

Per iniziare a pianificare la migrazione,

- Identificare i casi d'uso IAM correnti e pianificati nella strategia di modernizzazione IAM.

- Analizzare i requisiti dei casi d'uso e soddisfare tali requisiti alle funzionalità dei servizi Microsoft Entra.

- Determinare gli intervalli di tempo e gli stakeholder per l'implementazione delle nuove funzionalità di Microsoft Entra per supportare la migrazione.

- Determinare il processo di cutover per le applicazioni per spostare i controlli single sign-on, del ciclo di vita delle identità e dell'accesso a Microsoft Entra.

Poiché una migrazione sap IDM includerà probabilmente integrazioni con applicazioni SAP esistenti, esaminare le integrazioni con le origini SAP e le indicazioni sulle destinazioni per determinare la sequenza di onboarding delle applicazioni e il modo in cui le applicazioni si integreranno con Microsoft Entra.

Servizi e partner di integrazione per la distribuzione di Microsoft Entra con applicazioni SAP

I partner possono anche aiutare l'organizzazione con la pianificazione e la distribuzione per Microsoft Entra con applicazioni SAP come SAP S/4HANA. I clienti possono coinvolgere i partner elencati nel finder Microsoft Solution Partner oppure possono scegliere tra questi servizi e partner di integrazione elencati nella tabella seguente. Le descrizioni e le pagine collegate vengono fornite dai partner stessi. È possibile usare la descrizione per identificare un partner per la distribuzione di Microsoft Entra con applicazioni SAP che è possibile contattare e ottenere altre informazioni.

| Nome | Descrizione |

|---|---|

| Accenture e Avanade | "Accenture e Avanade sono leader globali nei servizi di sicurezza Microsoft e SAP. Grazie alla straordinaria combinazione di competenze Microsoft e SAP, siamo in grado di comprendere e pianificare con successo la migrazione da SAP IdM a Microsoft Entra ID. Grazie alle risorse e alle competenze, Avanade e Accenture supportano i clienti nell'accelerare la migrazione e nel raggiungimento degli obiettivi prefissati con un minore livello di rischio. Accenture assiste le grandi imprese globali, avvalendosi dell'esperienza approfondita di Avanade nel supportare medie e grandi aziende nel loro percorso di migrazione. La vasta conoscenza ed esperienza consentono di supportare i clienti nell'accelerare il percorso di sostituzione di SAP IdM, massimizzando l'investimento in Microsoft Entra ID". |

| Campana & Schott | "Campana & Schott è un'azienda internazionale di consulenza gestionale e tecnologica, con oltre 600 dipendenti tra Europa e Stati Uniti. Vanta oltre 30 anni di esperienza nella gestione e trasformazione di progetti, oltre a una profonda competenza nelle tecnologie Microsoft, nella strategia IT e nell'organizzazione IT. In qualità di partner di soluzioni Microsoft per Microsoft Cloud, offre soluzioni di sicurezza moderna per Microsoft 365, applicazioni SaaS e applicazioni legacy locali". |

| DXC Technology | "DXC Technology supporta le aziende globali nella gestione di sistemi e operazioni strategiche, modernizzando l'IT, ottimizzando le architetture dei dati e assicurando sicurezza e scalabilità su cloud pubblici, privati e ibridi. Con oltre 30 anni di partnership strategica globale con Microsoft e SAP, DXC possiede una vasta esperienza nell'implementazione di SAP IdM in diversi settori". |

| Edgile, un'azienda Wipro | "Edgile, un'azienda Wipro, sfrutta 25 anni di esperienza con SAP e Microsoft 365 per gestire in modo efficace la migrazione IDM (gestione delle identità e degli accessi) per i propri clienti. In qualità di Microsoft Entra Launch Partner e di SAP Global Strategic Services Partner (GSSP), ci distinguiamo nel campo della modernizzazione e della gestione del cambiamento IAM. Il team di esperti Edgile e Wipro adotta un approccio distintivo, garantendo ai clienti trasformazioni di successo nell'ambito dell'identità e della sicurezza nel cloud". |

| IB Solution | "IBsolution è una delle aziende di consulenza più esperte nel campo gestione delle identità SAP a livello globale, con oltre 20 anni di esperienza. Grazie a un approccio strategico e a soluzioni predefinite, l'azienda accompagna i clienti nella transizione da SAP IdM verso Microsoft Entra ID Governance, il successore di IdM più raccomandato da SAP". |

| IBM Consulting | "IBM Consulting è leader globale nei servizi di trasformazione Microsoft Security and SAP. Siamo ben posizionati per supportare la migrazione SAP IdM dei clienti a Microsoft Entra ID. Le nostre conoscenze e l'esperienza nel supportare grandi clienti aziendali globali, combinati con una profonda esperienza nella cybersecurity, nell'intelligenza artificiale e nei servizi SAP, consentono di offrire un percorso di transizione senza problemi con interruzioni minime ai servizi e alle funzioni aziendali critici". |

| KPMG | "KPMG e Microsoft rafforzano ulteriormente la propria alleanza offrendo una proposta completa di Identity Governance. Affrontando abilmente le complessità di Identity Governance, la combinazione degli strumenti avanzati di Microsoft Entra con KPMG Powered Enterprise contribuisce a guidare la trasformazione funzionale. Questa sinergia può accelerare le capacità digitali, migliorare l'efficienza operativa, rafforzare la sicurezza e garantire la conformità". |

| ObjektKultur | "In qualità di partner di lunga data di Microsoft, Objektkultur digitalizza i processi aziendali attraverso consulenza, sviluppo e gestione di soluzioni IT innovative. Con una profonda esperienza nell'implementazione di soluzioni di gestione delle identità e degli accessi all'interno delle tecnologie Microsoft e nell'integrazione di applicazioni, i clienti vengono guidati senza interruzioni dalla dismessa SAP IDM al solido Microsoft Entra, garantendo una gestione delle identità e degli accessi sicura, governata e semplificata nel cloud". |

| Patecco | "PATECCO è un'azienda tedesca di consulenza IT specializzata nello sviluppo, supporto e implementazione di soluzioni di gestione delle identità e degli accessi basate sulle tecnologie più recenti. Grazie a un'elevata competenza in IAM e a partnership con leader del settore, offre servizi personalizzati a clienti di vari settori, tra cui bancario, assicurativo, farmaceutico, energetico, chimico e utilità". |

| Protiviti | "In qualità di Microsoft AI Cloud Solutions Partner e SAP Gold Partner, Protiviti vanta un'esperienza senza pari nelle soluzioni Microsoft e SAP nel settore. L'integrazione di queste partnership strategiche consente di offrire ai clienti soluzioni complete per la gestione centralizzata delle identità e la governance dei ruoli". |

| PwC | "I servizi di PwC per la gestione delle identità e degli accessi coprono tutte le fasi operative, permettendo di valutare le capacità esistenti implementate in SAP IDM e di sviluppare strategie e piani per lo stato futuro con Microsoft Entra ID Governance. Inoltre, PwC offre supporto e gestione dell'ambiente come servizio gestito dopo il passaggio allo stato live". |

| SAP | "Con un'ampia esperienza nella progettazione e nell'implementazione di SAP IDM, il team di consulenza SAP offre competenze complete per la migrazione da SAP IDM a Microsoft Entra. Con connessioni solide e dirette allo sviluppo SAP, è possibile promuovere i requisiti dei clienti e implementare idee innovative. La nostra esperienza nell'integrazione con Microsoft Entra consente di fornire soluzioni personalizzate. Sono inoltre disponibili procedure consigliate per la gestione di SAP Cloud Identity Services e l'integrazione di SAP con prodotti cloud non SAP. Fidatevi delle nostre competenze e lasciate che il team di consulenza SAP supporti la migrazione a Microsoft Entra ID". |

| SITS | "SITS, leader nel settore della cybersecurity nella regione DACH, supporta i clienti attraverso consulenza, ingegneria, tecnologie cloud e servizi gestiti di alto livello. In qualità di Microsoft Solutions Partner per la sicurezza, il lavoro moderno e l'infrastruttura di Azure, SITS fornisce consulenza, implementazione, supporto e servizi gestiti in ambito sicurezza, conformità, identità e privacy". |

| Traxion | "Traxion, parte del gruppo SITS, opera nella regione BeNeLux. Con 160 dipendenti e oltre 24 anni di esperienza, Traxion è un'azienda di sicurezza informatica specializzata in soluzioni di gestione delle identità. In qualità di Microsoft Partner, l'azienda offre servizi di consulenza, implementazione e supporto IAM di alto livello, garantendo relazioni solide e durature con i clienti". |

Indicazioni sulla migrazione per ciascun scenario SAP IDM

Le sezioni seguenti forniscono i collegamenti alle linee guida per la migrazione di ciascun scenario SAP IDM a Microsoft Entra. La pertinenza di ciascuna sezione può variare in base agli scenari SAP IDM implementati dall'organizzazione.

Assicurarsi di monitorare regolarmente questo articolo, la documentazione di Microsoft Entra e la relativa documentazione di SAP per eventuali aggiornamenti, poiché le funzionalità di entrambi i prodotti continuano a evolversi per supportare ulteriori migrazioni e creare nuovi scenari, incluse le integrazioni di Microsoft Entra con SAP AC (SAP Access Control) e SAP IAG (SAP Cloud Identity Access Governance).

Eseguire la migrazione di un archivio delle identità a un tenant di Microsoft Entra ID

In SAP IDM, un archivio delle identità è un repository di informazioni sull'identità, inclusi utenti, gruppi e audit trail. Un tenant di Microsoft Entra è un'istanza di Microsoft Entra ID in cui risiedono le informazioni relative a una singola organizzazione, ad esempio utenti, gruppi, dispositivi. Un tenant contiene anche criteri di accesso e conformità per le risorse, ad esempio le applicazioni registrate nella directory. Le funzioni principali gestite da un tenant includono l'autenticazione delle identità e la gestione degli accessi alle risorse. I tenant contengono dati aziendali con privilegi e sono isolati in modo sicuro da altri tenant. Inoltre, i tenant possono essere configurati per rendere persistenti ed elaborati i dati di un'organizzazione in un'area o in un cloud specifico, che consente alle organizzazioni di usare i tenant come meccanismo per soddisfare i requisiti di residenza e gestione della conformità dei dati.

Le organizzazioni che dispongono di Microsoft 365, Microsoft Azure o altri servizi online Microsoft avranno già un tenant di Microsoft Entra ID alla base di tali servizi. Inoltre, un'organizzazione può avere tenant aggiuntivi, ad esempio un tenant con applicazioni specifiche e configurato per soddisfare standard come PCI-DSS applicabili a tali applicazioni. Per altre informazioni su come determinare se un tenant esistente è adatto, vedere Isolamento delle risorse con più tenant. Se l'organizzazione non ha ancora un tenant, esaminare i piani di distribuzione di Microsoft Entra.

Prima di eseguire la migrazione degli scenari a un tenant di Microsoft Entra, è necessario esaminare il materiale sussidiario dettagliato per:

- Definire i criteri dell'organizzazione con i prerequisiti utente e altri vincoli per l'accesso a un'applicazione

- Decidere la topologia di provisioning e autenticazione. Analogamente alla gestione del ciclo di vita delle identità SAP IDM, un singolo tenant di Microsoft Entra ID può connettersi a più applicazioni cloud e locali per il provisioning e l'accesso Single Sign-On.

- Assicurarsi che i prerequisiti dell'organizzazione siano soddisfatti nel tenant, inclusa la presenza delle licenze Microsoft Entra appropriate in tale tenant per le funzionalità che verranno usate.

Eseguire la migrazione dei dati IAM esistenti in un tenant di Microsoft Entra ID

In SAP IDM, l'archivio delle identità rappresenta i dati di identità tramite tipi di voci, ad esempio MX_PERSON,MX_ROLE o MX_PRIVILEGE.

Una persona è rappresentata in un tenant di Microsoft Entra ID come utente. Se si dispone di utenti esistenti che non sono ancora in Microsoft Entra ID, è possibile inserirli in Microsoft Entra ID. Innanzitutto, se si dispone di attributi per gli utenti esistenti che non fanno parte dello schema Microsoft Entra ID, estendere lo schema utente di Microsoft Entra con attributi di estensione per gli attributi aggiuntivi. Successivamente, eseguire un caricamento per creare in blocco gli utenti in Microsoft Entra ID da un'origine, ad esempio un file CSV. Quindi, rilasciare le credenziali a questi nuovi utenti in modo che possano eseguire l'autenticazione in Microsoft Entra ID.

Un ruolo aziendale può essere rappresentato in Microsoft Entra ID Governance come pacchetto di accesso a Gestione Entitlement. È possibile gestire l'accesso alle applicazioni eseguendo la migrazione di un modello di ruolo aziendale a Microsoft Entra ID Governance, che comporta un pacchetto di accesso per ogni ruolo aziendale. Per automatizzare il processo di migrazione, è possibile usare PowerShell per creare pacchetti di accesso.

Un privilegio o un ruolo tecnico in un sistema di destinazione può essere rappresentato in Microsoft Entra come ruolo dell'app o come gruppo di sicurezza, a seconda dei requisiti del sistema di destinazione per il modo in cui usa i dati di Microsoft Entra ID per l'autorizzazione. Per altre informazioni, fare riferimento a Integrazione delle applicazioni con Microsoft Entra ID e definizione di una liena di base di accesso verificato.

Un gruppo dinamico ha possibili rappresentazioni separate in Microsoft Entra. In Microsoft Entra è possibile gestire automaticamente le raccolte di utenti, ad esempio tutti con un particolare valore di un attributo del centro di costo, usando i gruppi di appartenenze dinamici di Microsoft Entra ID o la gestione entitlement di Microsoft Entra ID Governance con i criteri di assegnazione automatica dei pacchetti di accesso. È possibile usare i cmdlet di PowerShell per creare gruppi di appartenenze dinamici o creare criteri di assegnazione automatica in blocco.

Eseguire la migrazione degli scenari di gestione degli utenti

Tramite l'interfaccia di amministrazione di Microsoft Entra, l'API di Microsoft Graph e PowerShell, gli amministratori possono eseguire facilmente attività quotidiane di gestione delle identità, tra cui la creazione di un utente, il blocco dell'accesso di un utente, l'aggiunta di un utente a un gruppo o l'eliminazione di un utente.

Per abilitare l'operazione su larga scala, Microsoft Entra consente alle organizzazioni di automatizzare i processi del ciclo di vita delle identità.

In Microsoft Entra ID e Microsoft Entra ID Governance è possibile automatizzare i processi del ciclo di vita delle identità usando:

- Il provisioning in ingresso dalle fonti delle risorse umane (HR) della propria organizzazione recupera le informazioni sul dipendente da Workday e SuccessFactors per mantenere automaticamente le identità dell’utente sia in Active Directory che in Microsoft Entra ID.

- Gli utenti già presenti in Active Directory possono essere creati e gestiti automaticamente in Microsoft Entra ID tramite il provisioning tra directory.

- I flussi di lavoro del ciclo di vita di Microsoft Entra ID Governance automatizzano le attività del flusso di lavoro eseguite in determinati eventi chiave, ad esempio prima che un nuovo dipendente inizi a lavorare all'interno dell'organizzazione, man mano che cambia lo stato durante la sua permanenza nell'organizzazione e quando lascia l'organizzazione. Ad esempio, un flusso di lavoro può essere configurato per inviare un messaggio di posta elettronica con un pass di accesso temporaneo al manager di un nuovo utente o un messaggio di posta elettronica di benvenuto all'utente, che ricevono il primo giorno di lavoro.

- Criteri di assegnazione automatica nella gestione entitlement per aggiungere e rimuovere le appartenenze dinamiche ai gruppi, i ruoli nelle applicazioni e i ruoli nel sito di SharePoint di un utente, in base alle modifiche degli attributi dell'utente. Sotto richiesta, gli utenti possono anche essere assegnati a gruppi, Teams, ruoli di Microsoft Entra, ruoli delle risorse di Azure e siti di SharePoint Online, usando la gestione entitlement e Privileged Identity Management, come mostrato nella sezione gestione del ciclo di vita di accesso.

- Quando gli utenti si troveranno in Microsoft Entra ID con le appartenenze dinamiche ai gruppi e le assegnazioni di ruolo dell'app corrette, il provisioning utenti può creare, aggiornare e rimuovere gli account utente in altre applicazioni, con connettori a centinaia di applicazioni cloud e locali tramite SCIM, LDAP e SQL.

- Per il ciclo di vita dei guest, è possibile specificare nella gestione entitlement le altre organizzazioni i cui utenti sono autorizzati a richiedere l'accesso alle risorse dell'organizzazione. Quando una delle richieste di questi utenti viene approvata, queste vengono aggiunte automaticamente dalla gestione entitlement come partecipante B2B alla directory dell'organizzazione e gli viene assegnato l'accesso appropriato. La gestione entitlement rimuove automaticamente l'utente guest B2B dalla directory dell'organizzazione quando i diritti di accesso scadono o vengono revocati.

- Le verifiche di accesso automatizzano le verifiche ricorrenti dei guest esistenti già presenti nella directory dell'organizzazione e li rimuove dalla directory dell'organizzazione quando non hanno più bisogno dell’accesso.

Quando si esegue la migrazione da un altro prodotto IAM, tenere presente che le implementazioni dei concetti di IAM in Microsoft Entra possono essere diverse dalle implementazioni di tali concetti in altri prodotti IAM. Ad esempio, le organizzazioni possono esprimere un processo aziendale per eventi relativi al ciclo di vita, ad esempio l'onboarding dei nuovi dipendenti e alcuni prodotti IAM hanno implementato tale processo tramite un flusso di lavoro in una base del flusso di lavoro. Al contrario, Microsoft Entra include molte procedure di automazione predefinite e non richiede la definizione dei flussi di lavoro per la maggior parte delle attività di automazione della gestione delle identità. Ad esempio, Microsoft Entra può essere configurato in modo che quando viene rilevato un nuovo ruolo di lavoro in un sistema di risorse umane di record, ad esempio SuccessFactors, Microsoft Entra crea automaticamente gli account utente per quel nuovo ruolo di lavoro in Windows Server AD, Microsoft Entra ID, li effettua il provisioning alle applicazioni, li aggiunge ai gruppi e assegna loro le licenze appropriate. Analogamente, l'elaborazione dell'approvazione della richiesta di accesso non richiede la definizione di un flusso di lavoro. In Microsoft Entra, i flussi di lavoro sono necessari solo per le situazioni seguenti:

- I flussi di lavoro possono essere usati nel processo di ingresso, spostamento e uscita per un ruolo di lavoro, disponibile con le attività predefinite del ciclo di lavoro del ciclo di vita di Microsoft Entra. Ad esempio, un amministratore può definire un flusso di lavoro con un'attività per l'invio di un messaggio di posta elettronica con un pass di accesso temporaneo per un nuovo ruolo di lavoro. Un amministratore può anche aggiungere callout dai flussi di lavoro del ciclo di vita a App per la logica di Azure durante i flussi di lavoro di ingresso, spostamento e uscita.

- I flussi di lavoro possono essere usati per aggiungere passaggi nella richiesta di accesso e nel processo di assegnazione dell'accesso. I passaggi per l'approvazione in più fasi, la separazione dei controlli dei compiti e la scadenza sono già implementati nella gestione entitlement di Microsoft Entra. Un amministratore può definire callout dalla gestione entitlement durante l'elaborazione delle richieste di assegnazione dei pacchetti di accesso, la concessione di assegnazioni e la rimozione dell'assegnazione ai flussi di lavoro di App per la logica di Azure.

Eseguire l'integrazione con le origini SAP HR

Le organizzazioni con SAP SuccessFactors possono usare SAP IDM per inserire dati dei dipendenti da SAP SuccessFactors. Queste organizzazioni con SAP SuccessFactors possono eseguire facilmente la migrazione delle identità per i dipendenti da SuccessFactors in Microsoft Entra ID o da SuccessFactors in Active Directory locale, usando i connettori Microsoft Entra ID. I connettori supportano gli scenari seguenti:

- Assunzione di nuovi dipendenti: quando un nuovo dipendente viene aggiunto a SuccessFactors, un account utente viene creato automaticamente in Microsoft Entra ID e facoltativamente in Microsoft 365 e altre applicazioni Software as a Service (SaaS) supportate da Microsoft Entra ID.

- Aggiornamenti di attributi e profili dei dipendenti: se il record di un dipendente viene aggiornato in SuccessFactors (ad esempio, il nome, la qualifica o il manager), il relativo account utente verrà aggiornato automaticamente in Microsoft Entra ID e, facoltativamente, in Microsoft 365 e in altre applicazioni SaaS supportate da Microsoft Entra ID.

- Termine del rapporto con i dipendenti: quando un dipendente viene eliminato da SuccessFactors, il relativo account utente viene disabilitato automaticamente in Microsoft Entra ID e, facoltativamente, in Microsoft 365 e in altre applicazioni SaaS supportate da Microsoft Entra ID.

- Riassunzioni di dipendenti: quando un dipendente viene nuovamente aggiunto in SuccessFactors, il relativo account utente precedente può essere automaticamente riattivato o sottoposto di nuovo a provisioning (a seconda delle preferenze) in Microsoft Entra ID e, facoltativamente, in Microsoft 365 e in altre applicazioni SaaS supportate da Microsoft Entra ID.

È anche possibile eseguire il writeback da Microsoft Entra ID in proprietà SAP SuccessFactors, ad esempio l'indirizzo di posta elettronica.

Per il material sussidiario sul ciclo di vita delle identità con SAP SuccessFactors come origine, inclusa la configurazione di nuovi utenti con credenziali appropriate in Windows Server AD o Microsoft Entra ID, vedere Pianificare la distribuzione di Microsoft Entra per il provisioning utenti con applicazioni di origine e destinazione SAP.

Alcune organizzazioni usano anche SAP IDM per leggere da SAP Gestione del capitale umano (HCM). Anche le organizzazioni che usano SAP SuccessFactors e SAP Gestione del capitale umano (HCM) possono portare le identità in Microsoft Entra ID. Con SAP Integration Suite è possibile sincronizzare gli elenchi di ruoli di lavoro tra SAP HCM e SAP SuccessFactors. Da qui, è possibile inserire le identità direttamente in Microsoft Entra ID o eseguirne il provisioning in Active Directory Domain Services usando le integrazioni di provisioning native menzionate prima.

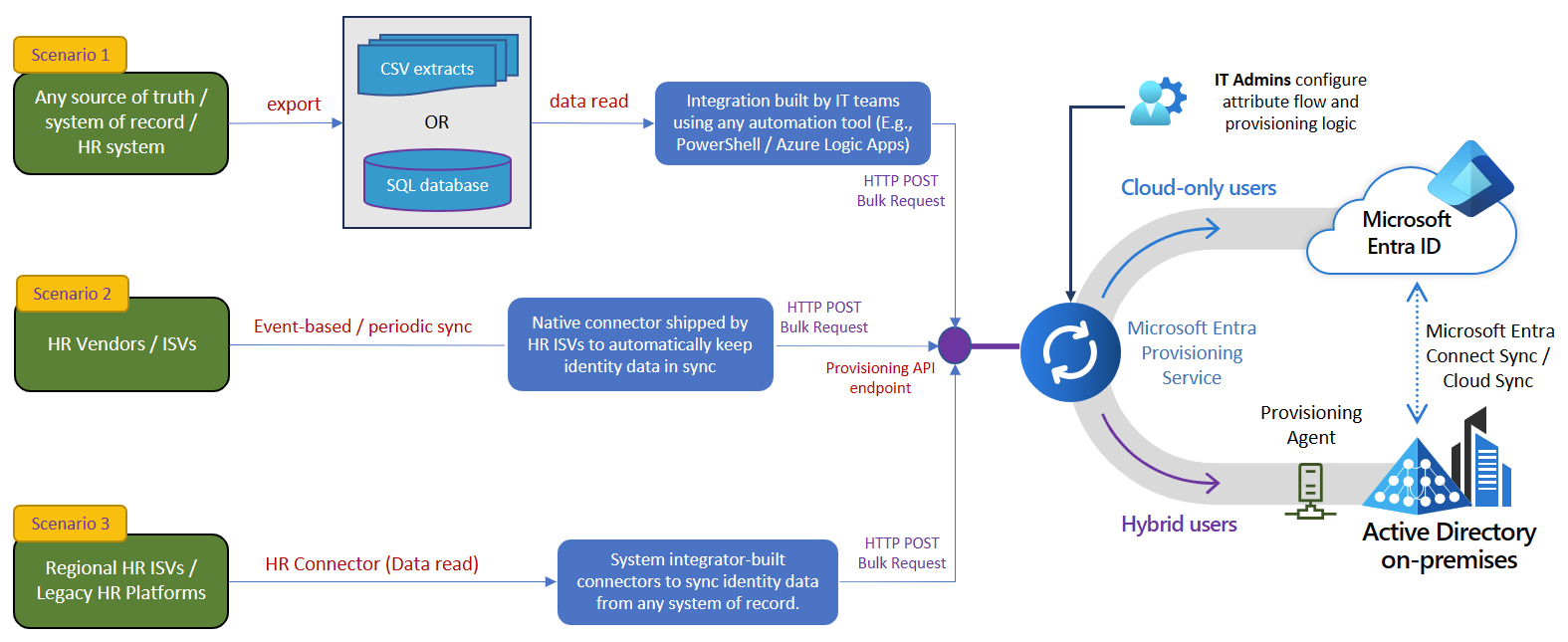

Se si dispone di altri sistemi di origini di record oltre a SuccessFactors o SAP HCM, è possibile usare l'API di provisioning in ingresso di Microsoft Entra per portare i lavoratori da tale sistema di record come utenti in Windows Server o Microsoft Entra ID.

Effettuare il provisioning nei sistemi SAP

La maggior parte delle organizzazioni con SAP IDM lo utilizzerà per effettuare il provisioning degli utenti in SAP ECC, SAP IAS, SAP S/4HANA o altre applicazioni SAP. Microsoft Entra include connettori per SAP ECC, SAP Cloud Identity Services e SAP SuccessFactors. Il provisioning in SAP S/4HANA o in altre applicazioni richiede che gli utenti siano presenti per la prima volta in Microsoft Entra ID. Dopo aver creato gli utenti in Microsoft Entra ID, è possibile effettuare il provisioning di tali utenti da Microsoft Entra ID a SAP Cloud Identity Services o SAP ECC, per consentire loro di accedere alle applicazioni SAP. SAP Cloud Identity Services effettua quindi il provisioning degli utenti provenienti da Microsoft Entra ID che si trovano nella SAP Cloud Identity Directory nelle applicazioni SAP downstream, tra cui SAP S/4HANA Cloud, SAP S/4HANA On-premise tramite SAP cloud connector, AS ABAP e altri.

Per indicazioni dettagliate sul ciclo di vita delle identità con applicazioni SAP come destinazione, vedere Pianificare la distribuzione di Microsoft Entra per il provisioning utenti con applicazioni di origine e destinazione SAP.

Per preparare il provisioning degli utenti in applicazioni SAP integrate con SAP Cloud Identity Services, verificare che SAP Cloud Identity Services disponga dei mapping dello schema necessari per tali applicazioni ed eseguire il provisioning degli utenti da Microsoft Entra ID a SAP Cloud Identity Services. SAP Cloud Identity Services eseguirà successivamente il provisioning degli utenti nelle applicazioni SAP downstream in base alle esigenze. È quindi possibile usare le risorse umane in ingresso da SuccessFactors per mantenere aggiornato l'elenco di utenti in Microsoft Entra ID nel processo di inserimento, trasferimento e uscita dei dipendenti. Se il tenant dispone di una licenza di Microsoft Entra ID Governance, è anche possibile automatizzare le modifiche alle assegnazioni di ruolo dell'applicazione per SAP Cloud Identity Services in Microsoft Entra ID. Per altre informazioni sull'esecuzione della separazione dei compiti e di altri controlli di conformità prima del provisioning, vedere Eseguire la migrazione degli scenari di gestione del ciclo di vita dell'accesso.

Per indicazioni su come effettuare il provisioning degli utenti in SAP ECC, verificare che le API business (BAPI) necessarie per SAP ECC siano pronte per l'uso di Microsoft Entra per la gestione delle identità, quindi effettuare il provisioning degli utenti da Microsoft Entra ID a SAP ECC.

Per indicazioni su come aggiornare il record del lavoratore SAP SuccessFactor, vedere writeback da Microsoft Entra ID a SAP SuccessFactors.

Se si usa SAP NetWeaver AS per Java con Windows Server Active Directory come origine dati, è possibile usare Microsoft Entra SuccessFactors in ingresso per creare e aggiornare automaticamente gli utenti in Windows Server AD.

Se si usa SAP NetWeaver AS per Java con un'altra directory LDAP come origine dati, è possibile configurare Microsoft Entra ID per effettuare il provisioning degli utenti nelle directory LDAP.

Dopo aver configurato il provisioning per gli utenti nelle applicazioni SAP, è necessario abilitare Single Sign-On per tali applicazioni. Microsoft Entra ID può fungere da provider di identità e autorità di autenticazione per le applicazioni SAP. Microsoft Entra ID può essere integrato con SAP NetWeaver usando SAML o OAuth. Per altre informazioni su come configurare l'accesso Single Sign-On per SAP SaaS e le app moderne, vedere Abilitare l'accesso SSO.

Effettuare il provisioning in sistemi non SAP

Le organizzazioni possono anche usare SAP IDM per effettuare il provisioning degli utenti in sistemi non SAP, tra cui Windows Server AD e altri database, directory e applicazioni. È possibile eseguire la migrazione di questi scenari in Microsoft Entra ID in modo che effettui il provisioning della copia di tali utenti in tali repository.

Per le organizzazioni con Windows Server AD, l'organizzazione potrebbe aver usato Windows Server AD come origine per utenti e gruppi per SAP IDM per l'inserimento in SAP R/3. È possibile usare Microsoft Entra Connect Sync o Microsoft Entra Cloud Sync per trasferire utenti e gruppi da Windows Server AD in Microsoft Entra ID. Inoltre, Microsoft Entra SuccessFactors in ingresso può essere usato per creare e aggiornare automaticamente gli utenti in Windows Server AD ed è possibile gestire le appartenenze dei gruppi in AD usate dalle applicazioni basate su AD. Le cassette postali di Exchange Online possono essere create automaticamente per gli utenti tramite un'assegnazione delle licenze, usando licenze basate sui gruppi.

Per le organizzazioni con applicazioni che si basano su altre directory, è possibile configurare Microsoft Entra ID per effettuare il provisioning degli utenti in directory LDAP, tra cui OpenLDAP, Microsoft Active Directory Lightweight Directory Services, 389 Directory Server, Apache Directory Server, IBM Tivoli DS, Isode Directory, NetIQ eDirectory, Novell eDirectory, Open DJ, Open DS, Oracle (in precedenza Sun ONE) Directory Server Enterprise Edition e RadiantOne Virtual Directory Server (VDS). È possibile eseguire il mapping degli attributi degli utenti in Microsoft Entra ID agli attributi dell'utente in tali directory e impostare una password iniziale, se necessario.

Per le organizzazioni con applicazioni che si basano su un database SQL, è possibile configurare Microsoft Entra ID per effettuare il provisioning degli utenti in un database SQL tramite il driver ODBC del database. I database supportati includono Microsoft SQL Server, Azure SQL, IBM DB2 9.x, IBM DB2 10.x, IBM DB2 11.5, Oracle 10g e 11g, Oracle 12c e 18c, MySQL 5.x, MySQL 8.x e Postgres. È possibile eseguire il mapping degli attributi degli utenti in Microsoft Entra ID alle colonne della tabella o ai parametri della stored procedure per tali database. Per SAP HANA, vedere SAP Cloud Identity Services SAP HANA Database Connector (beta).

Se sono presenti utenti in una directory o in un database non AD di cui è stato effettuato il provisioning da SAP IDM e non sono già presenti in Microsoft Entra ID e non possono essere correlati a un ruolo di lavoro in SAP SuccessFactors o in un'altra origine HR, vedere Gestire gli utenti esistenti di un'applicazione per indicazioni su come trasferire tali utenti in Microsoft Entra ID.

Microsoft Entra include integrazioni di provisioning predefinite con centinaia di applicazioni SaaS; per un elenco completo delle applicazioni che supportano il provisioning, vedere Integrazioni di Microsoft Entra ID Governance. I partner Microsoft offrono anche integrazioni basate sui partner con applicazioni specializzate aggiuntive.

Per altre applicazioni sviluppate internamente, Microsoft Entra può effettuare il provisioning nelle applicazioni cloud tramite SCIM e nelle applicazioni locali tramite SCIM, SOAP o REST, PowerShell o connettori forniti dai partner che implementano l'API ECMA. Se in precedenza si usava SPML per il provisioning da SAP IDM, è consigliabile aggiornare le applicazioni per supportare il protocollo SCIM più recente.

Per le applicazioni senza interfaccia di provisioning, è consigliabile usare la funzionalità Microsoft Entra ID Governance per automatizzare la creazione di ticket ServiceNow per assegnare un ticket a un proprietario dell'applicazione quando un utente viene assegnato o perde l'accesso a un pacchetto di accesso.

Eseguire la migrazione dell'autenticazione e dell'accesso Single Sign-On

Microsoft Entra ID funge da servizio token di sicurezza, consentendo agli utenti di eseguire l'autenticazione in Microsoft Entra ID con l'autenticazione a più fattori e senza password e quindi avere l'accesso Single Sign-On a tutte le applicazioni. L'accesso Single Sign-On di Microsoft Entra ID usa protocolli standard, tra cui SAML, OpenID Connect e Kerberos. Per altre informazioni sull'accesso Single Sign-On alle applicazioni cloud SAP o alle applicazioni in SAP BTP, vedere 'integrazione dell'accesso Single Sign-On di Microsoft Entra con SAP Cloud Identity Services.

Le organizzazioni che dispongono di un provider di identità esistente, ad esempio Windows Server AD, per i propri utenti possono configurare l'autenticazione delle identità ibrida, in modo che Microsoft Entra ID si basi su un provider di identità esistente. Per altre informazioni sui modelli di integrazione, vedere Scegliere il metodo di autenticazione appropriato per la soluzione di gestione delle identità ibrida di Microsoft Entra.

Se si dispone di sistemi SAP locali, è possibile modernizzare il modo in cui gli utenti dell'organizzazione si connettono a tali sistemi con il client di Accesso sicuro globale di Accesso privato Microsoft Entra. I ruoli di lavoro remoti non hanno bisogno di usare una VPN per accedere a queste risorse se il client di Accesso globale sicuro è installato. Il client si connette in modo silenzioso e senza problemi alle risorse necessarie. Per altre informazioni, vedere Accesso privato Microsoft Entra.

Eseguire la migrazione della funzionalità self-service per gli utenti finali

Le organizzazioni potrebbero aver usato la Guida di accesso SAP IDM per consentire agli utenti finali di reimpostare la password di Windows Server AD.

La reimpostazione della password self-service di Microsoft Entra (SSPR) consente agli utenti di cambiare o reimpostare la password, senza intervento dell'amministratore o dell'help desk. Dopo aver configurato la reimpostazione della password self-service di Microsoft Entra SSPR, è possibile richiedere agli utenti di registrarsi quando accedono. Se un utente dimentica la password o ha l'account bloccato, può seguire le istruzioni per sbloccarlo autonomamente e tornare al lavoro. In questa configurazione, quando gli utenti modificano o reimpostano le proprie password usando SSPR nel cloud, le password aggiornate vengono anche scritte nell'ambiente AD DS locale. Per altre informazioni su SSPR, fare riferimento a Come funziona: reimpostazione della password self-service di Microsoft Entra. Se è necessario inviare modifiche alle password ad altri sistemi locali oltre a Microsoft Entra ID e Windows Server AD, è possibile farlo usando uno strumento come il Servizio di notifica delle modifiche delle password (PCNS) con Microsoft Identity Manager (MIM). Per trovare informazioni su questo scenario, vedere l'articolo Distribuire il Servizio di notifica delle modifiche delle password MIM.

Microsoft Entra supporta anche il self-service degli utenti finali per la gestione dei gruppi e le richieste di accesso self-service, l'approvazione e le revisioni. Per altre informazioni sulla gestione degli accessi self-service tramite Microsoft Entra ID Governance, vedere la sezione seguente sulla gestione del ciclo di vita di accesso.

Eseguire la migrazione degli scenari di gestione del ciclo di vita di accesso

Le organizzazioni possono avere integrato SAP IDM con SAP AC, in precedenza SAP GRC, o SAP IAG per le approvazioni di accesso, le valutazioni dei rischi, la separazione dei compiti e altre operazioni.

Microsoft Entra include più tecnologie di gestione del ciclo di vita di accesso per consentire alle organizzazioni di portare al cloud gli scenari di gestione delle identità e degli accessi. La scelta delle tecnologie dipende dai requisiti dell'applicazione dell'organizzazione e dalle licenze di Microsoft Entra.

Gestione degli accessi tramite la gestione dei gruppi di sicurezza di Microsoft Entra ID. Le applicazioni tradizionali basate su Windows Server AD si basavano sul controllo dell'appartenenza ai gruppi di sicurezza per l'autorizzazione. Microsoft Entra rende disponibile un gruppo di appartenenze dinamico alle applicazioni tramite attestazioni SAML, provisioning o scrivendo gruppi a Windows Server AD. È possibile gestire l'accesso alle applicazioni SAP BTP usando le appartenenze di gruppo inviate come dichiarazioni in OpenID Connect a SAP Cloud Identity Services. SAP Cloud Identity Services può anche leggere i gruppi da Microsoft Entra ID tramite Graph ed effettuare il provisioning di tali gruppi in altre applicazioni SAP.

In Microsoft Entra, gli amministratori possono gestire gruppi di appartenenze dinamici, creare richieste di accesso del gruppo di appartenenza dinamica e abilitare la gestione di gruppi self-service. Con il self-service, il proprietario del gruppo può approvare o negare le richieste di appartenenza e può delegare il controllo di gruppi di appartenenze dinamici. In Microsoft Entra ID, è possibile usare Privileged Identity Management (PIM) per gestire l'appartenenza JIT al gruppo o la proprietà JIT del gruppo.

Gestione degli accessi tramite pacchetti di accesso di gestione entitlement. La gestione entitlement è una funzionalità di governance delle identità che consente alle organizzazioni di gestire il ciclo di vita di identità e accessi su larga scala, automatizzando i flussi di lavoro delle richieste di accesso, le assegnazioni, le verifiche e la scadenza degli accessi. La gestione entitlement può essere usata per le assegnazioni di accesso con granularità fine alle applicazioni che usano gruppi, assegnazioni di ruolo dell'applicazione o che dispongono di connettori per App per la logica di Azure.

La gestione entitlement consente alle organizzazioni di implementare le procedure per il modo in cui agli utenti viene assegnato l'accesso tra più risorse, usando una raccolta standardizzata di diritti di accesso denominati pacchetti di accesso. Ogni pacchetto di accesso concede l'appartenenza a gruppi, l'assegnazione ai ruoli dell'applicazione o l'appartenenza ai siti di SharePoint Online. I pacchetti di accesso possono essere usati per rappresentare i ruoli aziendali, che includono ruoli tecnici o privilegi in una o più applicazioni. È possibile configurare la gestione entitlement in modo che gli utenti ricevano automaticamente le assegnazioni dei pacchetti di accesso in base alle proprietà utente, ad esempio il reparto o il centro di costo. È anche possibile configurare i flussi di lavoro del ciclo di vita per aggiungere o rimuovere assegnazioni quando gli utenti si uniscono e lasciano. Gli amministratori possono anche richiedere che gli utenti abbiano assegnazioni per accedere ai pacchetti e che gli utenti possano anche richiedere di avere un pacchetto di accesso. I pacchetti di accesso disponibili per un utente da richiedere sono determinati dal gruppo di appartenenze dinamiche di sicurezza dell'utente. Gli utenti possono richiedere l'accesso immediatamente o richiedere l'accesso in futuro, possono specificare un limite di tempo di ore o giorni e possono includere risposte alle domande o fornire valori per attributi aggiuntivi. Una richiesta può essere configurata per l'approvazione automatica o passare attraverso più fasi di approvazione da parte di un responsabile, un proprietario del ruolo o altri responsabili approvazione, con responsabili approvazione escalation nel caso in cui un responsabile approvazione non sia disponibile o non risponda. Dopo l'approvazione, i richiedenti ricevono una notifica di accesso assegnato. Le assegnazioni a un pacchetto di accesso possono essere limitate nel tempo ed è possibile configurare verifiche di accesso ricorrenti in modo che un responsabile, un proprietario delle risorse o altri responsabili approvazione ricertificano o testano di nuovo la necessità di un accesso continuo dell'utente. Per altre informazioni su come eseguire la migrazione dei criteri di autorizzazione rappresentati in un modello di ruolo alla gestione entitlement, vedere Eseguire la migrazione di un modello di ruolo dell'organizzazione. Per automatizzare il processo di migrazione, è possibile usare PowerShell per creare pacchetti di accesso.

Gestione degli accessi tramite la gestione entitlement e un prodotto GRC esterno. Con le integrazioni di Microsoft Entra alla governance dell'accesso SAP, a Pathlock e ad altri prodotti partner, i clienti possono sfruttare i rischi aggiuntivi e i controlli di separazione dei compiti applicati in tali prodotti, con pacchetti di accesso in Microsoft Entra ID Governance.

Creazione di report con Microsoft Entra

Microsoft Entra include report predefiniti, nonché cartelle di lavoro che vengono visualizzate in Monitoraggio di Azure in base ai dati di log di controllo, accesso e provisioning. Le opzioni di creazione report disponibili in Microsoft Entra includono:

- Report predefiniti di Microsoft Entra nell'interfaccia di amministrazione, inclusi i report di utilizzo e informazioni dettagliate per una visualizzazione incentrata sull'applicazione sui dati di accesso. È possibile usare questi report per monitorare la creazione e l'eliminazione di account insoliti e l'utilizzo insolito degli account.

- È possibile esportare i dati dall'interfaccia di amministrazione di Microsoft Entra per l'uso nella generazione di report personalizzati. Ad esempio, è possibile scaricare un elenco di utenti e i relativi attributi o scaricare i log, inclusi i log di provisioning, dall'interfaccia di amministrazione di Microsoft Entra.

- È possibile eseguire query su Microsoft Graph per ottenere i dati da usare in un report. Ad esempio, è possibile recuperare un elenco di account utente inattivi in Microsoft Entra ID.

- È possibile usare i cmdlet di PowerShell in cima alle API di Microsoft Graph per esportare e ristrutturare il contenuto adatto per la creazione di report. Ad esempio, se si usano pacchetti di accesso alla gestione entitlement di Microsoft Entra, è possibile recuperare un elenco di assegnazioni a un pacchetto di accesso in PowerShell.

- È possibile esportare raccolte di oggetti, ad esempio utenti o gruppi, da Microsoft Entra a Esplora dati di Azure. Per altre informazioni, vedere Report personalizzati in Esplora dati di Azure (ADX) usando i dati di Microsoft Entra ID.

- È possibile ottenere avvisi e usare cartelle di lavoro, query personalizzate e report sui log di controllo, accesso e provisioning inviati a Monitoraggio di Azure. Ad esempio, è possibile archiviare i log e creare report sulla gestione entitlement in Monitoraggio di Azure dall'interfaccia di amministrazione di Microsoft Entra o tramite PowerShell. I log di controllo includono informazioni dettagliate su chi ha creato e modificato oggetti in Microsoft Entra. Monitoraggio di Azure offre anche opzioni per la conservazione dei dati a lungo termine.

Eseguire la migrazione dello scambio di informazioni sull'identità tra i limiti dell'organizzazione

Alcune organizzazioni possono usare la federazione delle identità SAP IDM per scambiare informazioni sull'identità sugli utenti attraverso i limiti aziendali.

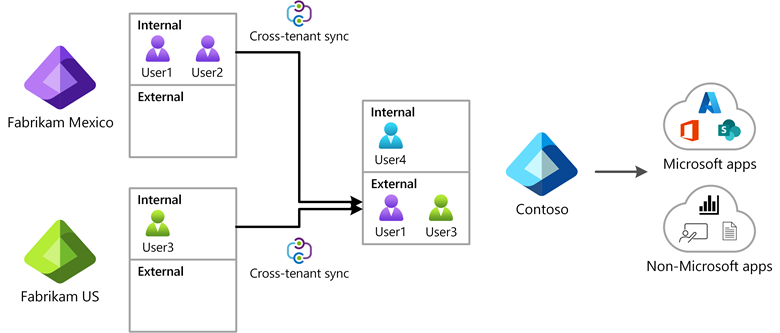

Microsoft Entra include funzionalità per un'organizzazione multi-tenant, ovvero più tenant di Microsoft Entra ID, per riunire gli utenti da un tenant per l'accesso alle applicazioni o la collaborazione in un altro tenant. Il diagramma seguente illustra come usare la funzionalità di sincronizzazione multi-tenant dell'organizzazione per consentire agli utenti di un tenant di avere accesso alle applicazioni in un altro tenant dell'organizzazione.

Microsoft Entra per ID esterno include Funzionalità di collaborazione B2B che consentono alla forza lavoro di lavorare in modo sicuro con organizzazioni e guest partner aziendali e condividere le applicazioni aziendali con loro. Gli utenti guest accedono alle app e ai servizi dell'organizzazione con le proprie identità aziendali, dell'istituto di istruzione o di social networking. Per le organizzazioni partner aziendali che dispongono del proprio tenant Microsoft Entra ID in cui gli utenti eseguono l'autenticazione, è possibile configurare le impostazioni di accesso tra tenant. E per le organizzazioni partner commerciali che non dispongono di un tenant di Microsoft Entra, ma hanno i propri provider di identità, è possibile configurare la federazione con i provider di identità SAML/WS-Fed per gli utenti guest. La gestione entitlement di Microsoft Entra consente di gestire il ciclo di vita dell'identità e dell'accesso per tali utenti esterni, configurando il pacchetto di accesso con le approvazioni prima che un guest possa essere inserito in un tenant e rimuovendo automaticamente gli utenti guest quando viene negato l'accesso in corso durante una verifica di accesso.

Eseguire la migrazione di applicazioni che richiedono servizi directory

Alcune organizzazioni possono usare SAP IDM come servizio directory, per consentire alle applicazioni di accedere per leggere e scrivere identità. Microsoft Entra ID fornisce un servizio directory per le applicazioni moderne, consentendo alle applicazioni di accedere tramite l'API di Microsoft Graph per eseguire query e aggiornare utenti, gruppi e altre informazioni sull'identità.

Per le applicazioni che richiedono ancora un'interfaccia LDAP per leggere utenti o gruppi, Microsoft Entra offre diverse opzioni:

Microsoft Entra Domain Services fornisce servizi di gestione delle identità alle applicazioni e alle macchine virtuali nel cloud ed è completamente compatibile con un ambiente di AD DS tradizionale per operazioni quali aggiunta a un dominio e LDAP sicuro. Microsoft Entra Domain Services replica le informazioni sull'identità da Microsoft Entra ID, quindi interagisce con i tenant di Microsoft Entra che sono solo cloud o sincronizzati con un ambiente di AD DS locale.

Se si usa Microsoft Entra per popolare i ruoli di lavoro da SuccessFactors in Active Directory locale, le applicazioni possono leggere gli utenti da Windows Server Active Directory. Se le applicazioni richiedono anche un gruppo di appartenenza dinamica, è possibile popolare i gruppi di Windows Server AD dai gruppi corrispondenti in Microsoft Entra. Per altre informazioni, fare riferimento a Writeback dei gruppi con la sincronizzazione cloud si Microsoft Entra.

Se l'organizzazione usa un'altra directory LDAP, è possibile configurare Microsoft Entra ID per effettuare il provisioning degli utenti in tale directory LDAP.

Estendere Microsoft Entra tramite interfacce di integrazione

Microsoft Entra include più interfacce per l'integrazione e l'estensione nei servizi, tra cui:

- Le applicazioni possono chiamare Microsoft Entra tramite l'API di Microsoft Graph per eseguire query e aggiornare informazioni sull'identità, configurazione e criteri e recuperare log, stato e report.

- Gli amministratori possono configurare il provisioning nelle applicazioni tramite SCIM, SOAP o REST e l'API ECMA.

- Gli amministratori possono usare l'API di provisioning in ingresso per inserire record di ruolo di lavoro da altri sistemi di origini record per fornire aggiornamenti utente a Windows Server AD e Microsoft Entra ID.

- Gli amministratori in un tenant con Microsoft Entra ID Governance possono anche configurare chiamate a App per la logica di Azure personalizzate da gestione entitlement e flussi di lavoro del ciclo di vita. Questi consentono la personalizzazione dei processi di onboarding, offboarding e accesso alle richieste e alle assegnazioni degli utenti.

Passaggi successivi

- Pianificare la distribuzione di Microsoft Entra per il provisioning dell'identità degli utenti con app di origine e destinazione SAP

- Gestire l'accesso alle applicazioni SAP

- Materiale sussidiario per la migrazione da ADFS

- Materiale sussidiario per la migrazione da MIM

- Distribuire SAP NetWeaver AS ABAP 7.51

- Creare un modello SAP ECC 7 per ECMA2Host

- Configurazione Microsoft Entra ID perché effettui il provisioning degli utenti a SAP ECC con NetWeaver AS ABAP 7.0 o versioni successive