Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

In passato, il personale IT faceva affidamento su metodi manuali per creare, aggiornare ed eliminare dipendenti. Usava metodi come il caricamento di file CSV o l'esecuzione di script personalizzati per sincronizzare i dati dei dipendenti. Questi processi di provisioning sono soggetti a errori, non sono sicuri e sono difficili da gestire.

Per gestire il ciclo di vita delle identità di dipendenti, fornitori o lavoratori occasionali, il servizio di provisioning utenti di Microsoft Entra offre l'integrazione con applicazioni di risorse umane (HR) basate sul cloud. Esempi di applicazioni includono Workday e SuccessFactors.

Microsoft Entra ID usa questa integrazione per abilitare i seguenti processi di applicazioni cloud HR:

- Effettuare il provisioning degli utenti in Active Directory: Effettuare il provisioning di set selezionati di utenti da un'app HR cloud a uno o più domini di Active Directory.

- Effettuare il provisioning degli utenti esclusivamente cloud in Microsoft Entra ID: negli scenari in cui Active Directory non è usato, effettuare il provisioning degli utenti direttamente dall'app HR cloud all'ID Microsoft Entra.

- Eseguire il writeback all'app HR cloud: eseguire il writeback degli attributi di indirizzo e-mail e nome utente da Microsoft Entra all'app HR cloud.

Il video seguente fornisce indicazioni sulla pianificazione di integrazioni di provisioning basate su HR.

Nota

Questo piano di distribuzione illustra come distribuire la propria app HR cloud con il provisioning utenti di Microsoft Entra. Per informazioni su come distribuire il provisioning utenti automatico nelle app Software as a Service (SaaS), vedere Pianificare una distribuzione automatica del provisioning utenti.

Provisioning basato su API da qualsiasi sistema HR

Con il provisioning basato su API, è possibile trasferire le identità da qualsiasi sistema di record in Microsoft Entra ID. È possibile usare qualsiasi strumento di automazione desiderato per recuperare i dati del personale dal sistema di registrazione e inserirli in Microsoft Entra ID. L'amministratore IT ha il controllo completo sulle modalità di elaborazione e trasformazione dei dati con mapping degli attributi.

Scenari HR abilitati

Il servizio di provisioning utenti di Microsoft Entra consente l'automazione dei seguenti scenari di gestione del ciclo di vita delle identità basati su HR:

- Assunzione di nuovi dipendenti: l'aggiunta di un dipendente all'app HR cloud crea automaticamente un utente in Active Directory e Microsoft Entra ID. L'aggiunta di un account utente include l'opzione di eseguire il writeback degli attributi di indirizzo e-mail e nome utente nell'app HR cloud.

- Aggiornamenti di attributi e profili dei dipendenti: quando un record dipendente, ad esempio nome, titolo o responsabile viene aggiornato nell'app HR cloud, l’account utente viene aggiornato automaticamente in Active Directory e in Microsoft Entra ID.

- Cessazione di dipendenti: Quando un dipendente viene licenziato nell'app cloud HR, il suo account utente viene disabilitato automaticamente in Active Directory e Microsoft Entra ID.

- Riassuzione di dipendenti: Quando un dipendente viene riassunto nell'app cloud HR, il suo vecchio account può essere automaticamente riattivato o sottoposto nuovamente a provisioning in Active Directory e Microsoft Entra ID.

Per chi è più adatta questa integrazione?

L'integrazione dell'app HR cloud con il provisioning utenti di Microsoft Entra è ideale per organizzazioni che:

- Vogliono una soluzione predefinita basata sul cloud per il provisioning degli utenti nell'app HR basata sul cloud.

- Hanno l'esigenza di effettuare il provisioning utenti direttamente dall'app HR basata sul cloud ad Active Directory o Microsoft Entra ID.

- Hanno l'esigenza di effettuare il provisioning degli utenti usando i dati ottenuti dall'app HR basata sul cloud.

- Sincronizzazione di utenti che vengono aggiunti, spostati o rimossi. La sincronizzazione avviene tra una o più foreste, domini e unità organizzative di Active Directory basandosi esclusivamente sulle informazioni sulle modifiche rilevate nell'app HR cloud.

- Usare Microsoft 365 per posta elettronica.

Apprendere

Il provisioning utenti crea una base per la governance delle identità in corso. Migliora la qualità dei processi aziendali basati su dati di identità autorevoli.

Termini

Questo articolo usa i seguenti termini:

- Sistema di origine: repository di utenti da cui Microsoft Entra ID effettua il provisioning. Un esempio è un'app HR cloud come Workday o SuccessFactors.

- Sistema di destinazione: repository di utenti a cui Microsoft Entra ID effettua il provisioning. Alcuni esempi sono Active Directory, Microsoft Entra ID, Microsoft 365 o altre app SaaS.

- Processo joiners-Movers-Leavers: termine usato per nuove assunzioni, trasferimenti e cessazioni, usando un'app HR cloud come sistema di record. Il processo viene completato quando il servizio effettua correttamente il provisioning degli attributi necessari al sistema di destinazione.

Vantaggi chiave

Il provisioning IT basato su risorse umane offre alle aziende gli importanti vantaggi seguenti:

- Aumento della produttività: è ora possibile automatizzare l'assegnazione di account utente e licenze di Microsoft 365 e fornire accesso a gruppi di chiavi. L'automazione delle assegnazioni consente ai nuovi assunti di accedere immediatamente ai propri strumenti di lavoro, aumentando la produttività.

- Gestione dei rischi: automatizzare le modifiche in base allo stato dei dipendenti o all'appartenenza a gruppi per aumentare la sicurezza. Questa automazione garantisce che le identità utente e l'accesso ad app chiave vengano aggiornati automaticamente. Ad esempio, un aggiornamento viene eseguito automaticamente nell’app HR quando un utente effettua una transizione o lascia l'organizzazione.

- Conformità e governance degli indirizzi: Microsoft Entra ID supporta log di provisioning nativi per richieste di provisioning degli utenti eseguite dalle app di sistemi di origine e di destinazione. La funzionalità di controllo consente di monitorare chi ha accesso alle app da un'unica schermata.

- Gestire i costi: Il provisioning automatico riduce i costi evitando inefficienze ed errori umani associati al provisioning manuale. Riduce inoltre la necessità di usare soluzioni di provisioning utenti personalizzate sviluppate nel tempo usando piattaforme legacy e obsolete.

Licenze

Per configurare l'app HR cloud per l'integrazione del provisioning utenti di Microsoft Entra, è necessaria una licenza valida di Microsoft Entra ID P1 o P2 e una licenza per l'app HR cloud, ad esempio Workday o SuccessFactors.

È necessaria anche una licenza di sottoscrizione valida di Microsoft Entra ID P1 o superiore per ogni utente proveniente dall'app HR cloud e di cui è stato effettuato il provisioning in Active Directory o Microsoft Entra ID.

L'uso di flussi di lavoro del ciclo di vita e di altre funzionalità di governance di Microsoft Entra ID nel processo di provisioning richiede una licenza di governance di Microsoft Entra ID.

Prerequisiti

- Ruolo di Amministratore delle identità ibride per configurare l'agente di provisioning Connect.

- Ruolo di Amministratore applicazione per configurare l'app di provisioning.

- Istanza di test e produzione dell'app HR cloud.

- Autorizzazioni di amministratore nell’app HR cloud per creare un utente di integrazione dei sistemi e apportare modifiche ai dati dei dipendenti di prova a scopo di testaggio.

- Per il provisioning utenti in Active Directory, è necessario un server con Windows Server 2016 o versioni successivi per ospitare l'agente di provisioning di Microsoft Entra Connect. Questo server deve essere un server di livello 0 basato sul modello di livello amministrativo di Active Directory.

- Microsoft Entra Connect per la sincronizzazione degli utenti tra Active Directory e Microsoft Entra ID.

Risorse di formazione

Architettura della soluzione

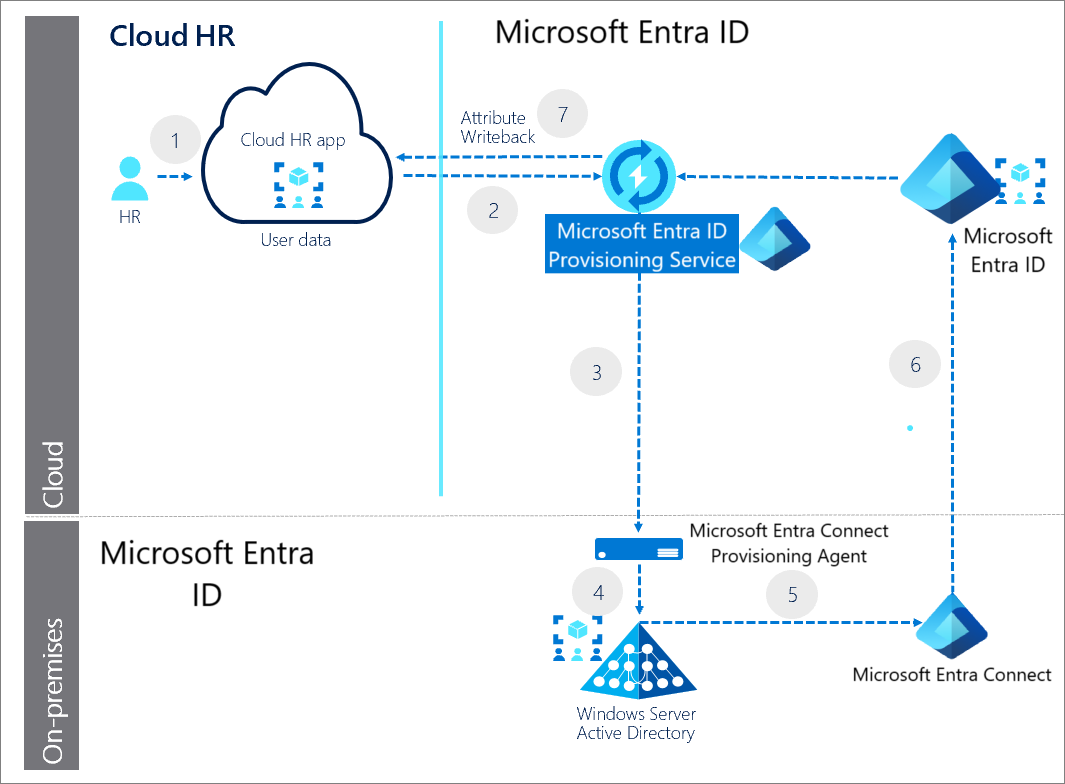

L'esempio seguente descrive l'architettura della soluzione di provisioning utenti end-to-end per ambienti ibridi comuni e include:

- Flusso autorevole dei dati HR dall'app HR cloud ad Active Directory. In questo flusso, l'evento HR (processo Joiners-Movers-Leavers) viene avviato nel tenant dell'app HR cloud. Il servizio di provisioning Microsoft Entra e l'agente di provisioning Microsoft Entra Connect effettuano il provisioning dei dati utente dal tenant dell'app HR cloud in Active Directory. A seconda dell'evento, ciò potrebbe causare operazioni di creazione, aggiornamento, abilitazione e disabilitazione in Active Directory.

- Eseguire la sincronizzazione con Microsoft Entra ID ed eseguire il writeback di indirizzo e-mail e nome utente da Active Directory locale all'app HR cloud. Dopo l'aggiornamento degli account in Active Directory, viene sincronizzato con Microsoft Entra ID tramite Microsoft Entra Connect. Può essere eseguito il writeback degli attributi di indirizzi e-mail e nome utente al tenant dell'app HR cloud.

Descrizione del processo di provisioning

I passaggi chiave seguenti sono indicati nel diagramma:

- Il team HR esegue le transazioni nel tenant dell'app HR cloud.

- Il servizio di provisioning Microsoft Entra esegue i cicli pianificati dal tenant dell'app HR cloud e identifica le modifiche da elaborare per la sincronizzazione con Active Directory.

- Il servizio di provisioning Microsoft Entra richiama l'agente di provisioning Microsoft Entra Connect con un payload di richiesta che contiene operazioni di creazione, aggiornamento, abilitazione e disabilitazione dell'account Active Directory.

- L’agente di provisioning di Microsoft Entra Connect usa un account del servizio per gestire i dati dell'account Active Directory.

- Microsoft Entra Connect esegue la sincronizzazione delta per eseguire il pull degli aggiornamenti in Active Directory.

- Gli aggiornamenti di Active Directory vengono sincronizzati con Microsoft Entra ID.

- Il servizio di provisioning Microsoft Entra esegue il writeback dell'attributo di e-mail e del nome utente da Microsoft Entra ID al tenant dell'app HR cloud.

Pianificare il progetto di distribuzione

Considerare le esigenze organizzative quando si determina la strategia per la distribuzione nell'ambiente in uso.

Coinvolgere gli stakeholder appropriati

Quando i progetti tecnologici non hanno successo, la causa è generalmente legata alle diverse aspettative in merito a conseguenze, risultati e responsabilità. Per evitare questi inconvenienti, assicurarsi di coinvolgere gli stakeholder appropriati. Assicurarsi anche che i ruoli degli stakeholder all’interno del progetto siano ben definiti. Documentare gli stakeholder e i relativi input e responsabilità all’interno del progetto.

Coinvolgere un rappresentante dell'organizzazione HR che possa fornire input su processi aziendali HR esistenti e sull'identità dei lavoratori, oltre ai requisiti di elaborazione dei dati dei processi.

Pianificare le comunicazioni

La comunicazione è fondamentale per il successo di un nuovo servizio. Comunicare in modo proattivo con gli utenti su quando e come la loro esperienza stia cambiando. Comunicare loro come ottenere supporto se dovessero riscontrare problemi.

Pianificare un progetto pilota

L'integrazione di processi aziendali HR e flussi di lavoro di identità dall'app HR cloud ai sistemi di destinazione richiede una notevole quantità di convalida dei dati, trasformazione dei dati, pulizia dei dati e test end-to-end prima che la soluzione possa essere distribuita nell'ambiente di produzione.

Eseguire la configurazione iniziale in un ambiente pilota prima di estenderla a tutti gli utenti nell'ambiente di produzione.

Pianificare il flusso di dati HR e il mapping degli attributi

Per assicurarsi che i record HR corretti vengano mappati agli utenti in Microsoft Entra ID (Entra ID) / Active Directory (AD) locale, collaborare con i team HR e IT per garantire la coerenza dei dati e pianificare le attività di pulizia dei dati. Ecco un elenco delle procedure consigliate per iniziare.

Presenza e univocità degli identificatori corrispondenti: il servizio di provisioning usa un attributo corrispondente per identificare e collegare in modo univoco i record utente nel sistema HR con gli account utente corrispondenti in AD/Entra ID. L'attributo di corrispondenza predefinito è basato sull'ID dipendente. Assicurarsi che il valore dell'ID dipendente sia popolato in Entra ID (per utenti solo del cloud) e in locale (per utenti ibridi) e che identifichi un utente in modo univoco prima di avviare la sincronizzazione completa.

Usare i filtri di definizione dell'ambito per ignorare record HR non più rilevanti: i sistemi HR contengono diversi anni di dati sull'occupazione, probabilmente arrivando fino agli anni '70. D'altra parte, il team IT potrebbe essere interessato solo all'elenco di dipendenti attualmente attivi e dei record di terminazione arrivati dopo la messa online. Per filtrare i record HR che non sono più rilevanti per il team IT, collaborare con il team HR per aggiungere flag al record HR che possano essere usati nei filtri di ambito per il provisioning di Microsoft Entra.

Pianificare la gestione di caratteri speciali nel nome utente: è consuetudine usare il nome e il cognome del lavoratore per creare un

userPrincipalNameunivoco per l'utente.userPrincipalNamenon consente caratteri accentati; solo i caratteri seguenti sono consentiti: A - Z, a - z, 0 - 9, ' . - _ ! # ^ ~. Usare la funzione NormalizeDiacritics per gestire i caratteri accento e costruire iluserPrincipalNameappropriato.Pianificare la gestione di stringhe lunghe: controllare se i dati HR abbiano valori stringa lunghi associati ai campi HR che verranno usati per popolare gli attributi Entra ID/AD locale. Ogni attributo Entra ID ha una lunghezza massima della stringa. Se il valore nel campo HR mappato all'attributo Entra ID contiene più caratteri, l'aggiornamento dell'attributo potrebbe non riuscire. Un'opzione consiste nell’esaminare il mapping degli attributi e verificare se sia possibile troncare o aggiornare valori di stringa lunghi nel sistema HR. Se ciò non fosse possibile, si possono usare funzioni come Mid per troncare stringhe lunghe o funzioni come Switch per eseguire il mapping di valori lunghi a valori più brevi/abbreviazioni.

Gestire valori null/vuoti per attributi obbligatori: è obbligatorio popolare determinati attributi come

firstName,lastNameCN, oUPNquando si crea un account in Entra ID/AD locale. Se il campo HR corrispondente mappato a tali attributi è null, l'operazione di creazione dell'utente avrà esito negativo. Ad esempio, se si esegue il mapping dell'attributo ADCNa "nome visualizzato" e se il "nome visualizzato" non è impostato per tutti gli utenti, si verificherà un errore. Un'opzione consiste nell'esaminare questi mapping obbligatori degli attributi e assicurarsi che i campi corrispondenti siano popolati in HR. È anche possibile controllare la presenza di eventuali valori null in un mapping di espressioni. Ad esempio, se il nome visualizzato è vuoto, concatenare il nome e il cognome per formare il nome visualizzato.

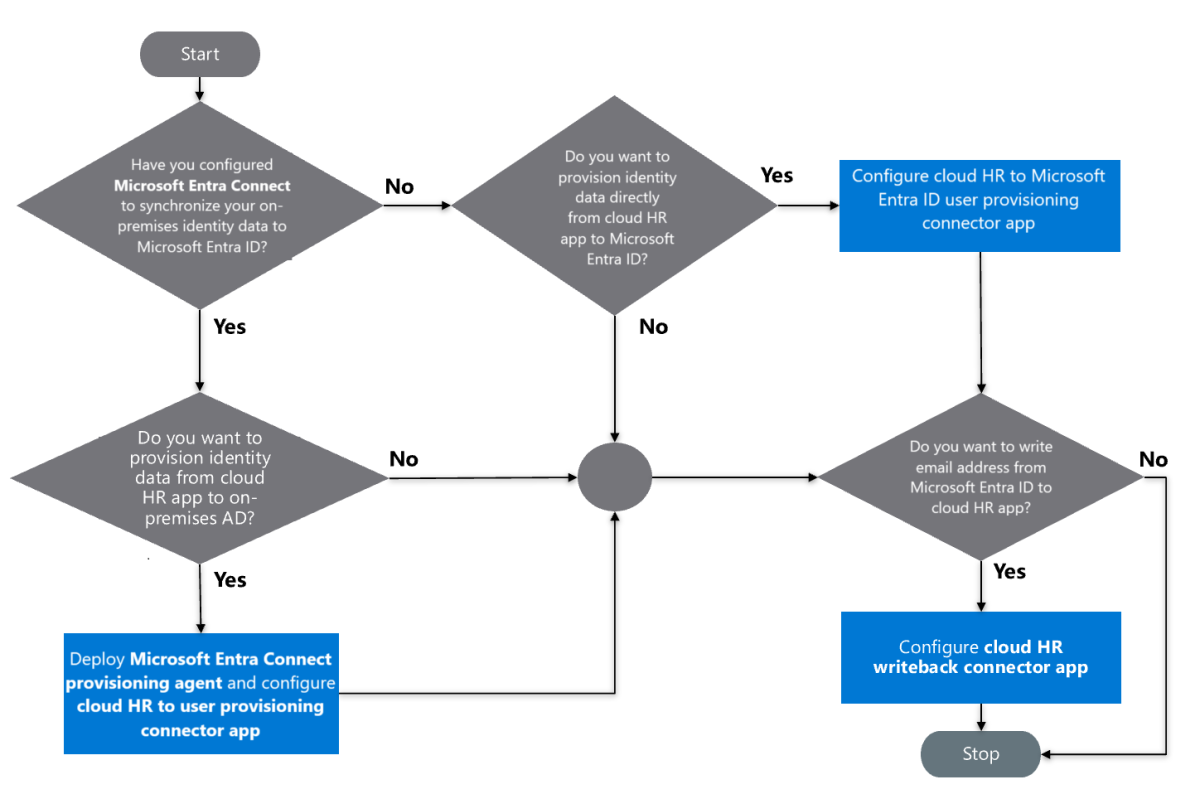

Selezionare le app del connettore di provisioning di HR cloud

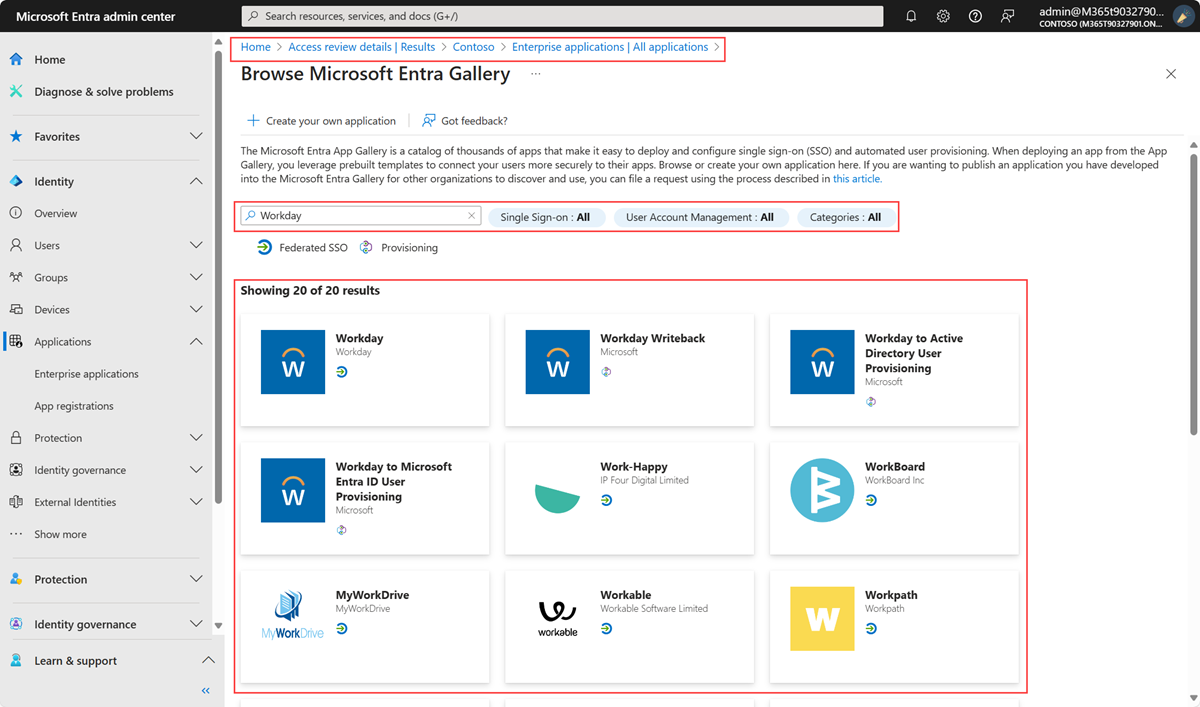

Per facilitare il provisioning di Microsoft Entra dall'app HR cloud ad Active Directory, è possibile aggiungere più app connettore di provisioning dalla raccolta di app Microsoft Entra:

- Provisioning utenti da app HR cloud ad Active Directory: questa app connettore di provisioning facilita il provisioning degli account utente dall'app HR cloud a un singolo dominio di Active Directory. Se si dispone di più domini, è possibile aggiungere un'istanza di questa app dalla raccolta di app Microsoft Entra per ogni dominio di Active Directory a cui è necessario effettuare il provisioning.

- Provisioning utenti da app HR cloud a Microsoft Entra: Microsoft Entra Connect è lo strumento usato per sincronizzare gli utenti locali di Active Directory con Microsoft Entra ID. Il provisioning utenti da app HR cloud a Microsoft Entra è un connettore usato per effettuare il provisioning di utenti solo del cloud dall'app HR cloud a un singolo tenant di Microsoft Entra.

- Writeback di app HR cloud: questa app connettore di provisioning semplifica l’esecuzione del writeback degli indirizzi di posta elettronica dell'utente da Microsoft Entra ID all'app HR cloud.

Ad esempio, l'immagine seguente elenca le app del connettore Workday disponibili nella raccolta di app Microsoft Entra.

Grafico di flusso decisionale

Usare il grafico di flusso decisionale seguente per identificare le app di provisioning HR cloud rilevanti per lo scenario in uso.

Progettare la topologia di distribuzione dell'agente di provisioning di Microsoft Entra Connect

L'integrazione del provisioning tra l'app HR cloud e Active Directory richiede quattro componenti:

- Tenant dell'app HR cloud

- App connettori di provisioning

- Microsoft Entra Connect Provisioning Agent

- Dominio di Active Directory

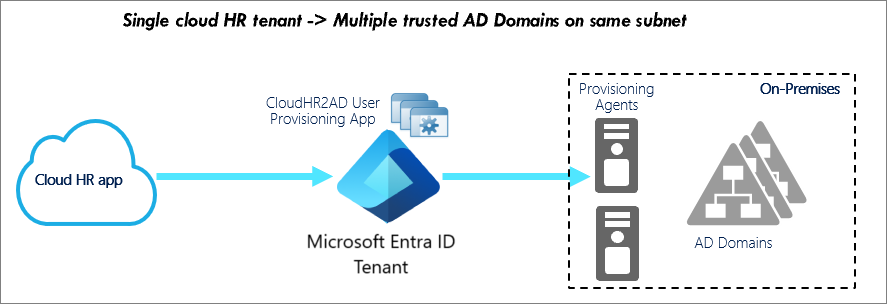

La topologia di distribuzione dell'agente di provisioning di Microsoft Entra Connect dipende dal numero di tenant dell'app HR cloud e dai domini figlio di Active Directory che si prevede di integrare. Se sono presenti più domini di Active Directory, dipende dal fatto che i domini di Active Directory siano contigui o non contigui.

In base alla propria decisione, scegliere uno degli scenari di distribuzione:

- Tenant dell'app HR cloud singolo: > specificare come destinazione più domini figlio di Active Directory in una foresta attendibile

- Tenant dell'app HR cloud singolo: > specificare come destinazione più domini figlio in una foresta Active Directory non contigua

Tenant dell'app HR cloud singolo: > specificare come destinazione più domini figlio di Active Directory in una foresta attendibile

È consigliabile eseguire la configurazione di produzione seguente:

| Requisito | Elemento consigliato |

|---|---|

| Numero di agenti di provisioning di Microsoft Entra Connect da distribuire. | Due (per disponibilità elevata e failover). |

| Numero di app connettore di provisioning da configurare. | Un'app per ciascun dominio figlio. |

| Host server per l'agente di provisioning Microsoft Entra Connect. | Windows Server 2016 con visuale per controller di dominio di Active Directory geolocalizzati.

Può coesistere con il servizio Microsoft Entra Connect. |

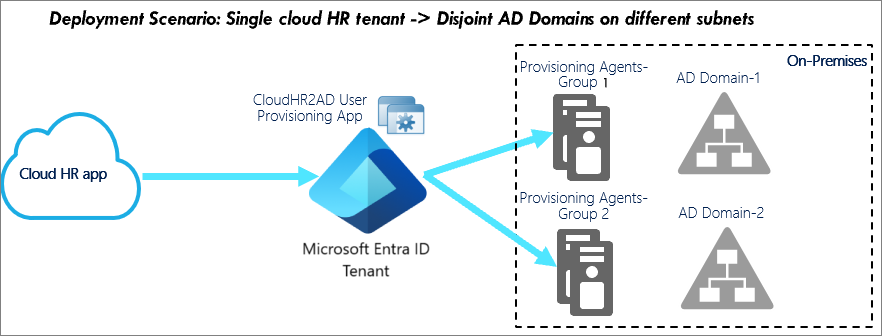

Tenant dell'app HR cloud singolo: > specificare come destinazione più domini figlio in una foresta Active Directory non contigua

Questo scenario comporta il provisioning di utenti dall'app HR cloud a domini nelle foreste Active Directory non contigue.

È consigliabile eseguire la configurazione di produzione seguente:

| Requisito | Elemento consigliato |

|---|---|

| Numero di agenti di provisioning di Microsoft Entra Connect da distribuire in locale | Due per foresta Active Directory non contigua. |

| Numero di app connettore di provisioning da configurare | Un'app per ciascun dominio figlio. |

| Host server per l'agente di provisioning Microsoft Entra Connect. | Windows Server 2016 con visuale per controller di dominio di Active Directory geolocalizzati.

Può coesistere con il servizio Microsoft Entra Connect. |

Requisiti dell'agente di provisioning di Microsoft Entra Connect

L'app HR cloud per la soluzione di provisioning utenti di Active Directory richiede la distribuzione di uno o più agenti di provisioning di Microsoft Entra Connect. Questi agenti devono essere distribuiti in server che eseguono Windows Server 2016 o versioni successive. I server devono avere almeno 4 GB di RAM e runtime .NET 4.7.1+. Assicurarsi che il server host disponga dell'accesso di rete al dominio di Active Directory di destinazione.

Per preparare l'ambiente locale, la configurazione guidata dell'agente di provisioning di Microsoft Entra Connect registra l'agente con il tenant di Microsoft Entra, apre le porte,consente l'accesso agli URL e supporta la configurazione proxy HTTPS in uscita.

L'agente di provisioning configura un account del servizio gestito globale (GMSA) per comunicare con i domini di Active Directory.

È possibile selezionare i controller di dominio che devono gestire le richieste di provisioning. Se si dispone di diversi controller di dominio distribuiti geograficamente, installare l'agente di provisioning nello stesso sito dei controller di dominio di scelta. Questo posizionamento migliora l'affidabilità e le prestazioni della soluzione end-to-end.

Per disponibilità elevata, è possibile distribuire più agenti di provisioning di Microsoft Entra Connect. Registrare l'agente perché gestisca lo stesso set di domini Active Directory locali.

Progettare la topologia di distribuzione dell'app di provisioning HR

A seconda del numero di domini di Active Directory coinvolti nella configurazione del provisioning utenti in ingresso, valutare una delle topologie di distribuzione seguenti. Ogni diagramma di topologia usa uno scenario di distribuzione di esempio per evidenziare gli aspetti di configurazione. Usare l'esempio più simile al proprio requisito di distribuzione per determinare la configurazione che soddisfi le proprie esigenze.

Topologia di distribuzione 1: singola app per effettuare il provisioning di tutti gli utenti da Cloud HR a un singolo dominio di Active Directory locale

La prima topologia di distribuzione è quella più comune. Usare questa topologia se si necessita di eseguire il provisioning di tutti gli utenti da Cloud HR a un singolo dominio di Active Directory e le stesse regole di provisioning si applicano a tutti gli utenti.

Aspetti di configurazione salienti

- Configurare due nodi dell'agente di provisioning per disponibilità elevata e failover.

- Usare la configurazione guidata dell'agente di provisioning per registrare il dominio di AD con il tenant di Microsoft Entra.

- Quando si configura l'app di provisioning, selezionare il dominio di AD dall'elenco a discesa dei domini registrati.

- Se si usano filtri di ambito, configurare ignorare flag di eliminazione fuori ambito per impedire la disattivazione fortuita dell'account.

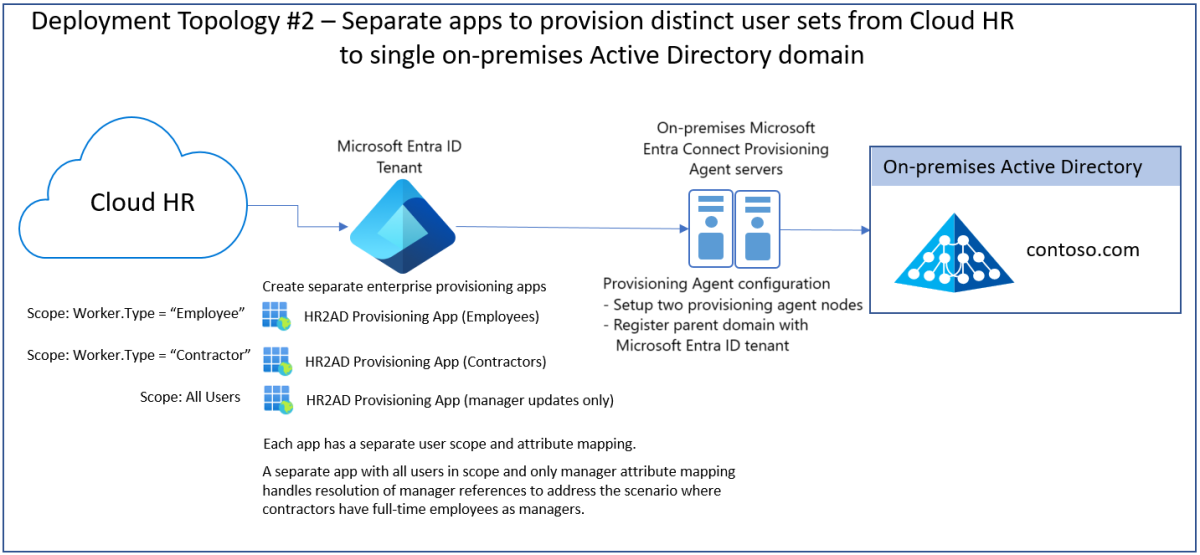

Topologia di distribuzione due: app diverse per effettuare il provisioning di diversi set di utenti da Cloud HR a un singolo dominio di Active Directory locale

Questa topologia supporta requisiti aziendali in cui il mapping degli attributi e la logica di provisioning differiscono in base al tipo di utente (dipendente/terzista), alla posizione dell'utente o alla sua unità aziendale. È anche possibile usare questa topologia per delegare l'amministrazione e la manutenzione del provisioning utenti in ingresso in base alla divisione o al paese/area geografica.

Aspetti di configurazione salienti

- Configurare due nodi dell'agente di provisioning per disponibilità elevata e failover.

- Creare un'app di provisioning HR2AD per ogni diverso set di utenti di cui si vuole eseguire il provisioning.

- Usare filtri di ambito nell'app di provisioning per definire gli utenti per elaborare ogni app.

- Nello scenario in cui referenze del manager debbano essere risolte in set di utenti diversi, creare un’app di provisioning HR2AD diversa. Ad esempio, i terzisti rendono conto a manager, i quali sono dipendenti. Usare l'app separata per aggiornare solo l'attributo manager. Impostare l'ambito di questa app su tutti gli utenti.

- Configurare ignorare flag di eliminazione fuori ambito per impedire la disattivazione fortuita dell'account.

Nota

Se non si dispone di un dominio AD di test e si usa un contenitore TEST OU in AD, è possibile usare questa topologia per creare due app diverse HR2AD (Prod) e HR2AD (Test). Usare l'app HR2AD (Test) per testare le modifiche al mapping degli attributi prima di promuoverla all'app HR2AD (Prod).

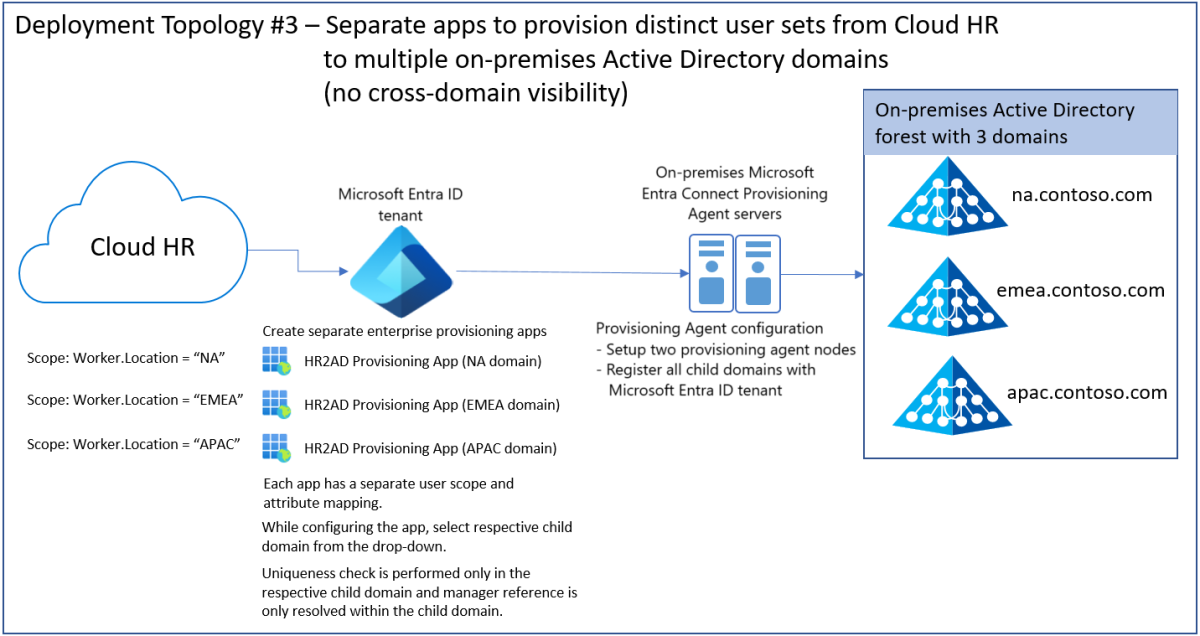

Topologia di distribuzione tre: app diversi per effettuare il provisioning di set di utenti distinti da Cloud HR a più domini di Active Directory locali (nessuna visibilità tra domini)

Usare la topologia tre per gestire più domini di Active Directory figlio indipendenti appartenenti alla stessa foresta. Assicurarsi che i manager esistano sempre nello stesso dominio dell'utente. Assicurarsi anche che le regole di generazione di ID univoci per attributi come userPrincipalName, samAccountNamee mail non richiedano una ricerca a livello di foresta. La topologia tre offre la flessibilità di delegare l'amministrazione di ogni processo di provisioning in base al limite del dominio.

Ad esempio, nel diagramma le app di provisioning vengono configurate per ogni area geografica: America del Nord (NA), Europa, Medio Oriente e Africa (EMEA) e Asia Pacifico (APAC). A seconda della posizione, viene effettuato il provisioning degli utenti nel rispettivo dominio AD. L'amministrazione con delega dell'app di provisioning è possibile, in modo che gli amministratori EMEA possano gestire in modo indipendente la configurazione del provisioning di utenti appartenenti all'area EMEA.

Aspetti di configurazione salienti

- Configurare due nodi dell'agente di provisioning per disponibilità elevata e failover.

- Usare la configurazione guidata dell'agente di provisioning per registrare tutti i domini di AD figlio con il tenant di Microsoft Entra.

- Creare un'app di provisioning HR2AD diversa per ogni dominio di destinazione.

- Quando si configura l'app di provisioning, selezionare il rispettivo dominio AD figlio nell'elenco a discesa dei domini di Active Directory disponibili.

- Usare filtri di ambito nell'app di provisioning per definire gli utenti elaborati da ogni app.

- Configurare ignorare flag di eliminazione fuori ambito per impedire la disattivazione fortuita dell'account.

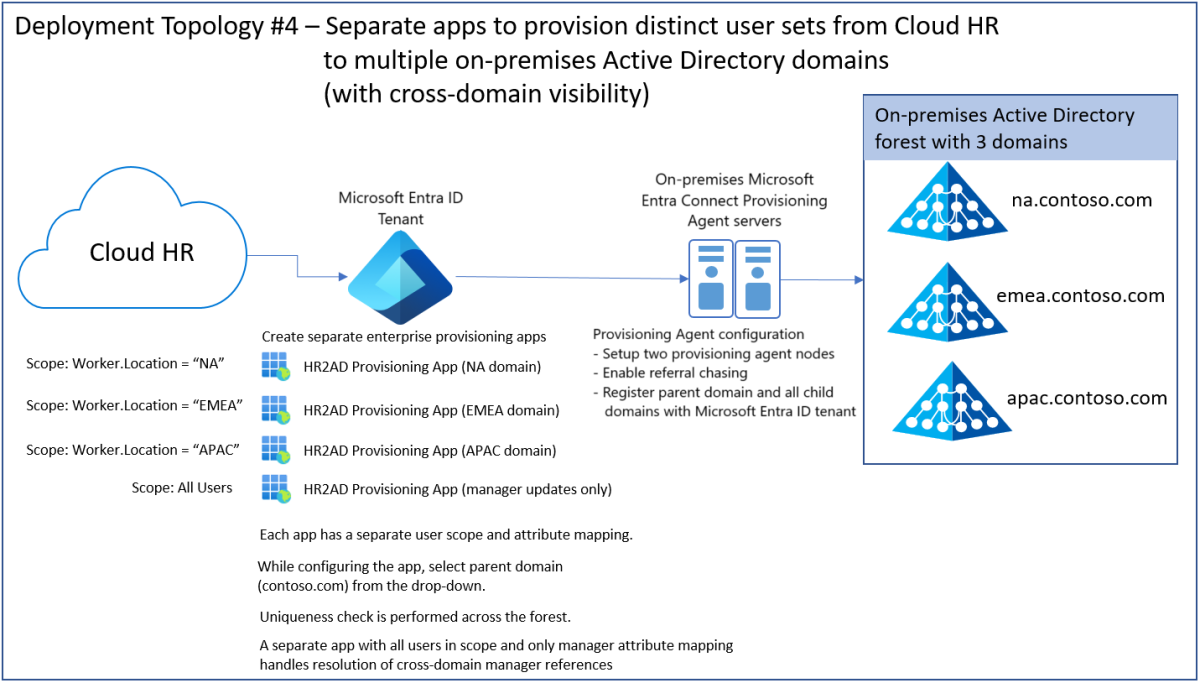

Topologia di distribuzione quattro: app diverse per effettuare il provisioning di set di utenti distinti da Cloud HR a più domini di Active Directory locali (con visibilità tra domini)

Usare la topologia quattro per gestire più domini AD figlio indipendenti appartenenti alla stessa foresta. Il manager di un utente può esistere in un dominio diverso. Inoltre, le regole di generazione di ID univoci per attributi come userPrincipalName, samAccountName e mail richiedono una ricerca a livello di foresta.

Ad esempio, nel diagramma le app di provisioning vengono configurate per ogni area geografica: America del Nord (NA), Europa, Medio Oriente e Africa (EMEA) e Asia Pacifico (APAC). A seconda della posizione, viene effettuato il provisioning degli utenti nel rispettivo dominio AD. I riferimenti tra gestori di domini e la ricerca a livello di foresta vengono gestiti abilitando l'individuazione di segnalazioni sull'agente di provisioning.

Aspetti di configurazione salienti

- Configurare due nodi dell'agente di provisioning per disponibilità elevata e failover.

- Configurare l’individuazione di segnalazioni sull'agente di provisioning.

- Usare la configurazione guidata dell'agente di provisioning per registrare il dominio AD padre e tutti i domini AD figlio con il tenant di Microsoft Entra.

- Creare un'app di provisioning HR2AD diversa per ogni dominio di destinazione.

- Quando si configura ciascuna app di provisioning, selezionare il dominio AD padre nell'elenco a discesa dei domini AD disponibili. La selezione del dominio padre garantisce la ricerca a livello di foresta durante la generazione di valori univoci per attributi come userPrincipalName, samAccountName e mail.

- Usare parentDistinguishedName con il mapping delle espressioni per creare dinamicamente utenti nel dominio figlio e nel contenitore dell'unità organizzativa corretti.

- Usare filtri di ambito nell'app di provisioning per definire gli utenti elaborati da ogni app.

- Per risolvere i riferimenti a gestori tra domini, creare un'app di provisioning HR2AD diversa per aggiornare solo l'attributo manager. Impostare l'ambito di questa app su tutti gli utenti.

- Configurare ignorare flag di eliminazione fuori ambito per impedire la disattivazione fortuita dell'account.

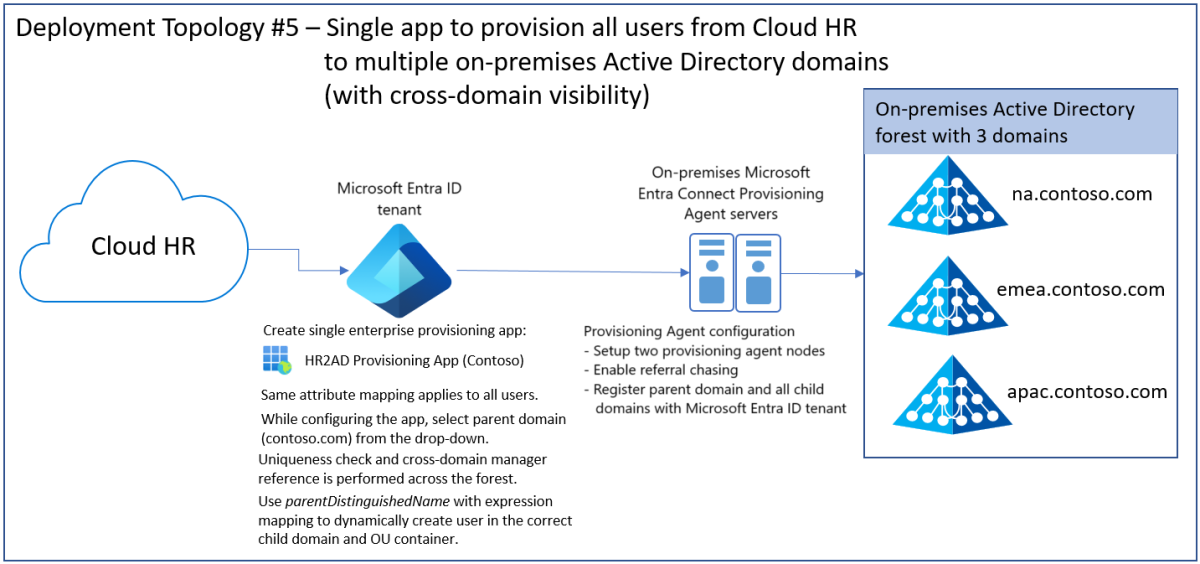

Topologia di distribuzione 5: una sola app per effettuare il provisioning di tutti gli utenti da HR cloud a più domini di Active Directory locali (con visibilità tra domini)

Usare questa topologia se si vuole usare una singola app di provisioning per gestire gli utenti appartenenti a tutti i domini di Active Directory padre e figlio. Questa topologia è consigliata se le regole di provisioning sono coerenti in tutti i domini e l'amministrazione delegata dei processi di provisioning non è necessaria. Questa topologia supporta la risoluzione dei riferimenti tra domini e può eseguire il controllo di unicità a livello di foresta.

Ad esempio, nel diagramma una singola app di provisioning gestisce gli utenti presenti in tre domini figlio diversi raggruppati in base all'area: America del Nord (NA), Europa, Medio Oriente e Africa (EMEA) e Asia Pacifico (APAC). Il mapping degli attributi per parentDistinguishedName viene usato per creare dinamicamente un utente nel dominio figlio appropriato. I riferimenti tra gestori di domini e la ricerca a livello di foresta vengono gestiti abilitando l'individuazione di segnalazioni sull'agente di provisioning.

Aspetti di configurazione salienti

- Configurare due nodi dell'agente di provisioning per disponibilità elevata e failover.

- Configurare l’individuazione di segnalazioni sull'agente di provisioning.

- Usare la configurazione guidata dell'agente di provisioning per registrare il dominio AD padre e tutti i domini AD figlio con il tenant di Microsoft Entra.

- Creare una sola app di provisioning HR2AD per l'intera foresta.

- Quando si configura l'app di provisioning, selezionare il dominio AD padre nell'elenco a discesa dei domini di AD disponibili. La selezione del dominio padre garantisce la ricerca a livello di foresta durante la generazione di valori univoci per attributi come userPrincipalName, samAccountName e mail.

- Usare parentDistinguishedName con il mapping delle espressioni per creare dinamicamente utenti nel dominio figlio e nel contenitore dell'unità organizzativa corretti.

- Se si usano filtri di ambito, configurare ignorare flag di eliminazione fuori ambito per impedire la disattivazione fortuita dell'account.

Topologia di distribuzione 6: app diverse per effettuare il provisioning di utenti distinti da HR cloud alle foreste AD locali disconnesse

Usare questa topologia se l'infrastruttura IT ha foreste AD disconnesse/disgiunte e si necessita di effettuare il provisioning di utenti in foreste diverse in base all'affiliazione aziendale. Ad esempio: è necessario effettuare il provisioning degli utenti che lavorano per la filiale Contoso al dominio contoso.com, mentre gli utenti che lavorano per Fabrikam devono essere sottoposti a provisioning al dominio fabrikam.com.

Aspetti di configurazione salienti

- Configurare due diversi set di agenti di provisioning per disponibilità elevata e il failover, uno per ogni foresta.

- Creare due app di provisioning diverse, una per ogni foresta.

- Se si necessita di risolvere riferimenti tra domini all'interno della foresta, abilitare l’individuazione di segnalazioni sull'agente di provisioning.

- Creare un'app di provisioning HR2AD diversa per ogni foresta disconnessa.

- Quando si configura ciascuna app di provisioning, selezionare il dominio AD padre appropriato nell'elenco a discesa dei nomi di dominio AD disponibili.

- Configurare ignorare flag di eliminazione fuori ambito per impedire la disattivazione fortuita dell'account.

Topologia di distribuzione 7: app diverse per effettuare il provisioning di utenti distinti da vari HR cloud a foreste Active Directory locale disconnesse

In organizzazioni di grandi dimensioni, non è insolito disporre di più sistemi HR. Durante scenari di M&A (fusioni e acquisizioni) aziendali, potrebbe essere necessario connettere la propria Active Directory locale a più origini HR. È consigliabile usare questa topologia se si dispone di più origini HR e si vuole incanalare i dati di identità da queste origini HR agli stessi o a diversi domini di Active Directory locali.

Aspetti di configurazione salienti

- Configurare due diversi set di agenti di provisioning per disponibilità elevata e il failover, uno per ogni foresta.

- Se si necessita di risolvere riferimenti tra domini all'interno della foresta, abilitare l’individuazione di segnalazioni sull'agente di provisioning.

- Creare un'app di provisioning HR2AD diversa per ogni combinazione di sistema HR e Active Directory locale.

- Quando si configura ciascuna app di provisioning, selezionare il dominio AD padre appropriato nell'elenco a discesa dei nomi di dominio AD disponibili.

- Configurare ignorare flag di eliminazione fuori ambito per impedire la disattivazione fortuita dell'account.

Pianificare filtri di ambito e mapping degli attributi

Quando si abilita il provisioning dall'app HR cloud ad Active Directory o Microsoft Entra ID, l'interfaccia di amministrazione di Microsoft Entra controlla i valori degli attributi tramite il mapping degli attributi.

Definire i filtri di ambito

Usare filtri di ambito per definire le regole basate su attributi che determinano quali utenti debbano essere sottoposti a provisioning dall'app HR cloud ad Active Directory o a Microsoft Entra ID.

Quando si avvia il processo Joiners, raccogliere i requisiti seguenti:

- L'app HR cloud viene usata per reclutare sia dipendenti che lavoratori interinali?

- Si prevede di usare il provisioning utenti dall'app HR cloud a Microsoft Entra per gestire sia dipendenti che lavoratori interinali?

- Si prevede di implementare il provisioning utenti da app HR cloud a Microsoft Entra solo per un subset degli utenti dell'app HR cloud? Ad esempio, solo dipendenti.

A seconda dei requisiti, durante la configurazione del mapping degli attributi è possibile impostare il campo Ambito oggetto di origine in modo che selezioni quali set di utenti nell'app HR cloud debbano essere inclusi nell'ambito del provisioning ad Active Directory. Per altre informazioni, vedere l'esercitazione sull'app HR cloud sui filtri di ambito di uso comune.

Determinare attributi corrispondenti

Con il provisioning, è possibile abbinare account esistenti tra il sistema di origine e quello di destinazione. Integrando l'app HR cloud con il servizio di provisioning Microsoft Entra, è possibile configurare il mapping degli attributi per determinare quali dati utente debbano essere trasmessi dall'app HR cloud ad Active Directory o Microsoft Entra ID.

Quando si avvia il processo Joiners, raccogliere i requisiti seguenti:

- Qual è l'ID univoco in questa app HR cloud usato per identificare ciascun utente?

- Dalla prospettiva del ciclo di vita delle identità, come si gestiscono le riassunzioni? Le riassunzioni mantengono gli ID dei dipendenti precedenti?

- Si elaborano le assunzioni con date future e si creano account Active Directory per esse in anticipo?

- Dal punto di vista del ciclo di vita delle identità, come si gestisce la conversione da dipendente a lavoratore interinale o di altro tipo?

- Gli utenti convertiti mantengono i propri vecchi account Active Directory o ne ottengono di nuovi?

A seconda dei requisiti, Microsoft Entra ID supporta il mapping diretto tra attributi fornendo valori costanti o scrivendo espressioni per i mapping degli attributi. Questa flessibilità consente di controllare in modo definitivo gli elementi popolati nell'attributo dell'app di destinazione. È possibile usare l'API Microsoft Graph e Graph Explorer per esportare i mapping e lo schema degli attributi del provisioning utenti in un file JSON e importarlo nuovamente in Microsoft Entra ID.

Per impostazione predefinita, l'attributo nell'app hr cloud che rappresenta l'ID dipendente univoco viene usato come attributo corrispondente mappato all'attributo univoco in Active Directory. Ad esempio, nello scenario dell'app Workday, l'attributo Workday WorkerID viene mappato all'attributo EmployeeID di Active Directory.

È possibile impostare più attributi corrispondenti e assegnare precedenza alle corrispondenze. Esse vengono valutate in base alla precedenza di corrispondenza. Quando viene rilevata una corrispondenza la valutazione degli attributi corrispondenti termina.

È anche possibile personalizzare i mapping degli attributi predefiniti, ad esempio la modifica o l'eliminazione dei mapping degli attributi esistenti. È anche possibile creare nuovi mapping di attributi in base alle esigenze aziendali. Per altre informazioni, vedere l'esercitazione su app HR cloud (ad esempio Workday) per un elenco di attributi personalizzati da mappare.

Determinare lo stato di un account utente

Per impostazione predefinita, l'app connettore di provisioning esegue il mapping dello stato del profilo utente HR allo stato dell'account utente. Lo stato viene usato per determinare se abilitare o disabilitare l'account utente.

All’avvio dell processo Joiners-Leavers, raccogliere i requisiti seguenti.

| Processo | Requisiti |

|---|---|

| Falegnami | Dalla prospettiva del ciclo di vita delle identità, come si gestiscono le riassunzioni? Le riassunzioni mantengono gli ID dei dipendenti precedenti? |

| Si elaborano le assunzioni con date future e si creano account Active Directory per esse in anticipo? Questi account vengono creati in uno stato abilitato o disabilitato? | |

| Dal punto di vista del ciclo di vita delle identità, come si gestisce la conversione da dipendente a lavoratore interinale o di altro tipo? | |

| Gli utenti convertiti mantengono i propri account Active Directory originari o ne ottengono di nuovi? | |

| Leaver | Le cessazioni vengono gestite in modo diverso per dipendenti e lavoratori interinali in Active Directory? |

| Quali date effettive vengono prese in considerazione per l'elaborazione della terminazione di un utente? | |

| In che modo le conversioni di dipendenti e di lavoratori interinali influiscono sugli account Active Directory esistenti? | |

| Come si elabora l'operazione Rescind in Active Directory? Le operazioni di Rescind devono essere gestite se le assunzioni con date future vengono create in Active Directory come parte del processo Joiner. |

A seconda dei requisiti, è possibile personalizzare la logica di mapping usando espressioni di Microsoft Entra in modo che l'account Active Directory sia abilitato o disabilitato in base a una combinazione di punti dati.

Eseguire il mapping dell'app HR cloud agli attributi utente di Active Directory

Ogni app HR cloud viene fornita con l'app HR cloud predefinita ai mapping di Active Directory.

All’avvio dell processo Joiners-Movers-Leavers, raccogliere i requisiti seguenti.

| Processo | Requisiti |

|---|---|

| Falegnami | Il processo di creazione dell'account Active Directory è manuale, automatizzato o parzialmente automatizzato? |

| Si prevede di propagare attributi personalizzati dall'app HR cloud ad Active Directory? | |

| Traslocatori | Quali attributi si desidera elaborare ogni volta che viene eseguita un'operazione Movers nell'app HR cloud? |

| Si eseguono convalide di attributi specifiche al momento degli aggiornamenti degli utenti? In caso affermativo, specificare ulteriori dettagli. | |

| Leaver | Le cessazioni vengono gestite in modo diverso per dipendenti e lavoratori interinali in Active Directory? |

| Quali date effettive vengono prese in considerazione per l'elaborazione della terminazione di un utente? | |

| In che modo le conversioni di dipendenti e di lavoratori interinali influiscono sugli account Active Directory esistenti? |

A seconda dei propri requisiti, è possibile modificare i mapping per soddisfare gli obiettivi di integrazione. Per altre informazioni, vedere l'esercitazione specifica su app HR cloud (ad esempio Workday) per un elenco di attributi personalizzati da mappare.

Generare un valore di attributo univoco

Attributi come CN, samAccountName e UPN hanno vincoli univoci. Potrebbe essere necessario generare valori di attributo univoci quando all’avvio del processo Joiners.

La funzione Microsoft Entra ID SelectUniqueValues valuta ogni regola e quindi controlla il valore generato per univocità nel sistema di destinazione. Per un esempio, vedere Generare un valore univoco per l'attributo userPrincipalName (UPN).

Nota

Questa funzione è attualmente supportata solo per Il provisioning utenti da Workday ad Active Directory, SAP SuccessFactors ad Active Directory e il provisioning basato sulle API in Active Directory locale. Non è supportata per l'uso con altre app di provisioning.

Configurare l'assegnazione del contenitore dell'unità organizzativa di Active Directory

È un requisito comune inserire gli account utente di Active Directory in contenitori in base a business unit, località e reparti. Quando si avvia un processo di Movers e se si verifica una modifica dell'organizzazione di supervisione, potrebbe essere necessario spostare l'utente da un'unità organizzativa a un'altra in Active Directory.

Usare la funzione Switch() per configurare la logica di business per l'assegnazione dell'unità organizzativa ed eseguirne il mapping all'attributo di Active Directory parentDistinguishedName.

Ad esempio, se si desidera creare utenti nell'unità organizzativa in base all'attributo HR Comune, è possibile usare l'espressione seguente:

Switch([Municipality], "OU=Default,OU=Users,DC=contoso,DC=com", "Dallas", "OU=Dallas,OU=Users,DC=contoso,DC=com", "Austin", "OU=Austin,OU=Users,DC=contoso,DC=com", "Seattle", "OU=Seattle,OU=Users,DC=contoso,DC=com", "London", "OU=London,OU=Users,DC=contoso,DC=com")

Con questa espressione, se il valore di Comune è Dallas, Austin, Seattle o London, l'account utente viene creato nell'unità organizzativa corrispondente. Se non esiste alcuna corrispondenza, l'account viene creato nell'unità organizzativa predefinita.

Pianificare la distribuzione delle password dei nuovi account utente

Quando si avvia il processo Joiners, è necessario impostare e recapitare una password temporanea dei nuovi account utente. Con il provisioning utenti di Cloud HR a Microsoft Entra, è possibile implementare la funzionalità di reimpostazione della password self-service di Microsoft Entra ID (SSPR) per l'utente il primo giorno.

La reimpostazione della password self-service è un metodo semplice per consentire agli amministratori IT di reimpostare la password o sbloccare il proprio account. È possibile effettuare il provisioning dell'attributo Numero di cellulare dall'app HR cloud ad Active Directory e sincronizzarlo con Microsoft Entra ID. Dopo che l'attributo Numero di cellulare si trova in Microsoft Entra ID, è possibile abilitare la reimpostazione della password self-service per l'account dell'utente. Quindi, durante il primo giorno, il nuovo utente può usare il numero di cellulare registrato e verificato per l'autenticazione. Per informazioni dettagliate su come precompilare le informazioni di contatto di autenticazione, vedere la documentazione sulla reimpostazione della password self-service.

Pianificare il ciclo iniziale

Quando il servizio di provisioning di Microsoft Entra viene eseguito per la prima volta, esegue un ciclo iniziale sull'app HR cloud per creare uno snapshot di tutti gli oggetti utente in essa contenuti. Il tempo impiegato per cicli iniziali dipende direttamente dal numero di utenti presenti nel sistema di origine. Il ciclo iniziale per alcuni tenant di app HR cloud con oltre 100.000 utenti può richiedere molto tempo.

Per tenant di app HR cloud di grandi dimensioni (>30.000 utenti), eseguire il ciclo iniziale in stadi progressivi. Avviare gli aggiornamenti incrementali solo dopo aver verificato che gli attributi corretti siano impostati in Active Directory per diversi scenari di provisioning utenti. Seguire l'ordine indicato qui.

- Eseguire il ciclo iniziale solo per un set limitato di utenti impostando il filtro di ambito.

- Verificare il provisioning dell'account Active Directory e i valori degli attributi impostati per gli utenti selezionati per la prima esecuzione. Se il risultato soddisfa le aspettative, espandere il filtro di ambito per includere progressivamente più utenti e verificare i risultati della seconda esecuzione.

Una volta soddisfatti dei risultati del ciclo iniziale per utenti di test, avviare gli aggiornamenti incrementali.

Pianificare test e sicurezza

Una distribuzione è costituita da fasi che vanno dal progetto pilota iniziale all'abilitazione del provisioning utenti. In ogni fase, assicurarsi di eseguire test per i risultati previsti. Controllare anche i cicli di provisioning.

Panificare i test

Dopo aver configurato il provisioning utenti dall'app cloud HR a Microsoft Entra, eseguire casi test per verificare se questa soluzione soddisfi i requisiti dell'organizzazione.

| Scenari | Risultati previsti |

|---|---|

| Un nuovo dipendente viene assunto nell'app HR cloud. | - Viene effettuato il provisioning dell'account utente in Active Directory. - L'utente può accedere alle app di dominio Active Directory ed eseguire le azioni desiderate. - Se è configurata la sincronizzazione Microsoft Entra Connect, viene creato anche l'account utente in Microsoft Entra ID. |

| Un utente viene licenziato nell'app HR cloud. | - L'account utente è disabilitato in Active Directory. - L'utente non può accedere ad app aziendali protette da Active Directory. |

| L'organizzazione di supervisione di un utente viene aggiornata nell'app HR cloud. | In base al mapping degli attributi, l'account utente passa da un'unità organizzativa a un'altra in Active Directory. |

| HR aggiorna il responsabile di un utente nell'app HR cloud. | Il campo manager in Active Directory viene aggiornato in modo da riflettere il nome del nuovo manager. |

| HR riassume un dipendente in un nuovo ruolo. | Il comportamento dipende dal modo in cui l'app HR cloud è configurata per generare ID dipendente. Se l'ID dipendente precedente viene usato per un dipendente riassunto, il connettore abilita l'account Active Directory esistente per l'utente. Se il dipendente assunto ottiene un nuovo ID dipendente, il connettore crea un nuovo account Active Directory per l'utente. |

| HR converte un dipendente in un lavoratore interinale o viceversa. | Viene creato un nuovo account Active Directory per il nuovo utente e l'account precedente viene disabilitato alla data effettiva di conversione. |

Usare i risultati precedenti per determinare come eseguire la transizione dell'implementazione del provisioning utenti automatico a produzione in base ai tempi stabiliti.

Suggerimento

Usare tecniche come la riduzione e lo scrubbing dei dati quando si aggiorna l'ambiente di test con dati di produzione per rimuovere o mascherare dati personali sensibili in modo da rispettare gli standard di privacy e sicurezza.

Pianificare la sicurezza

È comune che sia necessaria una verifica della sicurezza come parte della distribuzione di un nuovo servizio. Se è necessaria o non è stata eseguita una verifica della sicurezza, vedere i white paper di Microsoft Entra ID che forniscono una panoramica dell'identità come servizio.

Pianificare il rollback

L'implementazione del provisioning utenti HR cloud potrebbe non funzionare come desiderato nell'ambiente di produzione. In tal caso, i passaggi di rollback seguenti possono essere utili per ripristinare uno stato valido precedente noto.

- Esaminare i log di provisioning per determinare le operazioni non corrette eseguite su utenti o gruppi interessati. Per altre informazioni sul report di riepilogo del provisioning e sui log, vedere Gestire il provisioning utenti delle app HR cloud.

- L'ultimo stato valido noto degli utenti o dei gruppi interessati può essere determinato tramite i log di provisioning o esaminando i sistemi di destinazione (ID Microsoft Entra o Active Directory).

- Collaborare con il proprietario dell'app per aggiornare gli utenti o i gruppi interessati direttamente all’interno dell'app usando gli ultimi valori di stato valido noti.

Distribuire l'app HR cloud

Scegliere l'app HR cloud che corrisponda ai requisiti della propria soluzione.

Workday: per importare profili di lavoratori da Workday ad Active Directory e Microsoft Entra ID, vedere Esercitazione: Configurare Workday per il provisioning utenti automatico. Facoltativamente, è possibile eseguire il writeback di indirizzo di posta elettronica, nome utente e numero di telefono in Workday.

SAP SuccessFactors: per importare profili di lavoratori da SuccessFactors ad Active Directory e Microsoft Entra ID, vedere Esercitazione: Configurare SAP SuccessFactors per il provisioning utenti automatico. Facoltativamente, è possibile eseguire il writeback di indirizzo di posta elettronica e nome utente a SuccessFactors.

Gestire la propria configurazione

Microsoft Entra ID può fornire più informazioni dettagliate sull'utilizzo e sull'integrità operativa del provisioning degli utenti dell'organizzazione tramite i log e i report di provisioning.

Ottenere informazioni dettagliate da report e log

Dopo il completamento di un ciclo iniziale, il servizio di provisioning di Microsoft Entra continua a eseguire aggiornamenti incrementali back-to-back per un periodo illimitato, a intervalli definiti nelle esercitazioni specifiche di ogni app, fino a quando non si verifica uno dei seguenti eventi:

- Il servizio viene arrestato manualmente. Un nuovo ciclo iniziale viene attivato tramite l'interfaccia di amministrazione di Microsoft Entra o il comando appropriato dell'API Microsoft Graph.

- Viene attivato un nuovo ciclo iniziale a causa di una modifica nel mapping degli attributi o nei filtri di ambito.

- Il processo di provisioning entra in quarantena a causa di una frequenza di errore elevata. Rimane in quarantena per più di quattro settimane, dopo di che viene disabilitato automaticamente.

Per esaminare questi eventi e tutte le altre attività eseguite dal servizio di provisioning, vedere informazioni su come esaminare log e ottenere report sull'attività di provisioning.

Log di Monitoraggio di Azure

Tutte le attività eseguite dal servizio di provisioning vengono registrate nei log di provisioning di Microsoft Entra. È possibile indirizzare i log di provisioning di Microsoft Entra a un'area di lavoro Log Analytics, che invia i dati ai log di Monitoraggio di Azure e alle cartelle di lavoro di Microsoft Entra in cui è possibile eseguire query sui dati per trovare eventi, analizzare trend ed eseguire la correlazione tra varie origini dati. Guardare questo video per informazioni sui vantaggi dell'uso dei log di Monitoraggio di Azure come log di Microsoft Entra in scenari utente pratici.

Per abilitare le cartelle di lavoro di Log Analytics e Microsoft Entra, è necessario configurare un'area di lavoro Log Analytics. Quindi, instradare i dati all'endpoint appropriato configurando le impostazioni di diagnostica. Per altre informazioni, vedi:

- Configurare un'area di lavoro Log Analytics

- integrare i log attività di Microsoft Entra con i log di Monitoraggio di Azure

- Come usare le cartelle di lavoro di Microsoft Entra

- Cartella di lavoro di informazioni dettagliate sul provisioning

Gestire dati personali

L'agente di provisioning Microsoft Entra Connect installato nel server Windows crea log nel registro eventi di Windows che potrebbero contenere dati personali, a seconda dei mapping degli attributi dall'app HR cloud ad Active Directory. Per rispettare gli obblighi di privacy verso gli utenti, configurare un'attività pianificata di Windows per cancellare il registro eventi e assicurarsi che nessun dato venga conservato per più di 48 ore.

Il servizio di provisioning Microsoft Entra non genera report, esegue analisi o fornisce informazioni dettagliate dopo più di 30 giorni, poiché il servizio non archivia, elabora o mantiene dati per più di 30 giorni.

Gestire flussi di lavoro del ciclo di vita di Joiner-Mover-Leaver

È possibile estendere il processo di provisioning basato su HR in modo da automatizzare ulteriormente i processi aziendali e i controlli di sicurezza associati a nuove assunzioni, modifiche degli impiegati e licenziamenti. Con i Flussi di lavoro del ciclo di vita di Microsoft Entra ID Governance è possibile configurare flussi di lavoro Joiner-Mover-Leaver, ad esempio:

- "X" giorni prima delle nuove assunzioni, inviare un messaggio di posta elettronica al manager, aggiungere l'utente ai gruppi e generare un passaggio di accesso temporaneo per la prima volta.

- Quando si verifica una modifica a reparto, posizione o appartenenza a gruppi di un utente, avviare un'attività personalizzata.

- Nell'ultimo giorno di lavoro, inviare un messaggio di posta elettronica al manager e rimuovere l’utente da gruppi e dalle assegnazioni di licenze.

- "X" giorni dopo il licenziamento, eliminare l'utente da Microsoft Entra ID.

Risoluzione dei problemi

Per risolvere eventuali problemi che potrebbero verificarsi durante il provisioning, vedere gli articoli seguenti:

- Problemi durante la configurazione del provisioning utenti in un'applicazione della raccolta di Microsoft Entra

- Sincronizzare un attributo da Active Directory locale a Microsoft Entra ID per effettuare il provisioning a un'applicazione

- Problemi durante il salvataggio delle credenziali di amministratore al momento della configurazione del provisioning utenti a un'applicazione di Microsoft Entra Gallery

- Non viene effettuato il provisioning di alcun utente a un'applicazione di Microsoft Entra Gallery

- È in corso il provisioning di un set di utenti errato a un'applicazione di Microsoft Entra Gallery

- Configurazione di Visualizzatore eventi di Windows per la risoluzione dei problemi dell'agente

- Configurazione dei log di provisioning dell'interfaccia di amministrazione di Microsoft Entra per la risoluzione di problemi del servizio

- Riconoscimento di log per operazioni di creazione per l'account utente di AD

- Riconoscimento di log per operazioni di aggiornamento manager

- Risoluzione degli errori più comuni