Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Microsoft Entra application proxy supporta in modo nativo l'accesso Single Sign-On (SSO) alle applicazioni che usano intestazioni per l'autenticazione. Configuri i valori di intestazione richiesti dalla tua applicazione in Microsoft Entra ID. I valori dell'intestazione vengono inviati all'applicazione tramite il proxy dell'applicazione. Tra i vantaggi dell'utilizzo del supporto nativo per l'autenticazione basata su intestazione con il proxy dell'applicazione si includono:

Semplificare l'accesso remoto alle app locali - Il proxy dell'applicazione semplifica l'architettura di accesso remoto esistente. Sostituisci l'accesso VPN (Virtual Private Network) a queste app. Si rimuovono le dipendenze dalle soluzioni di identità locali per l'autenticazione. È possibile semplificare l'esperienza per gli utenti e non notare nulla di diverso quando usano applicazioni aziendali. Gli utenti possono lavorare ovunque su qualsiasi dispositivo.

Nessun software aggiuntivo o modifiche alle app: si usano i connettori di rete privata esistenti. Non è necessario alcun software aggiuntivo.

Elenco completo degli attributi e delle trasformazioni disponibili - Tutti i valori di intestazione disponibili sono basati su attestazioni standard emesse da Microsoft Entra ID. Tutti gli attributi e le trasformazioni disponibili per configurazione delle attestazioni per le applicazioni SAML (Security Assertion Markup Language) o OpenID Connect (OIDC) sono disponibili anche come valori di intestazione.

Prerequisiti

Abilita il proxy delle applicazioni e installa un connettore con accesso diretto alla rete per le tue applicazioni. Per altre informazioni, vedere Aggiungere un'applicazione locale per l'accesso remoto tramite il proxy dell'applicazione.

Funzionalità supportate

Nella tabella sono elencate le funzionalità comuni necessarie per le applicazioni di autenticazione basate su intestazione.

| Requisito | Descrizione |

|---|---|

| SSO federato | In modalità preautenticazione, tutte le applicazioni sono protette con l'autenticazione Di Microsoft Entra e gli utenti hanno l'accesso Single Sign-On. |

| Accesso remoto | Il proxy dell'applicazione fornisce l'accesso remoto all'app. Gli utenti accedono all'applicazione da Internet in qualsiasi Web browser usando l'URL (Uniform Resource Locator) esterno. Il proxy di applicazione non è destinato all'accesso aziendale generale. Per l'accesso aziendale generale, vedere Microsoft Entra Private Access. |

| Integrazione basata su intestazione | Il proxy di applicazione gestisce l'integrazione dell'accesso Single Sign-On con Microsoft Entra ID e quindi passa l'identità o altri dati dell'applicazione come intestazioni HTTP all'applicazione. |

| Autorizzazione dell'applicazione | I criteri comuni vengono specificati in base all'applicazione a cui si accede, all'appartenenza al gruppo dell'utente e ad altri criteri. In Microsoft Entra ID, i criteri vengono implementati usando l'Accesso Condizionale. I criteri di autorizzazione dell'applicazione si applicano solo alla richiesta di autenticazione iniziale. |

| Autenticazione avanzata | I criteri vengono definiti per forzare l'autenticazione aggiunta, ad esempio, per ottenere l'accesso alle risorse sensibili. |

| Autorizzazione con granularità fine | Fornisce il controllo di accesso a livello di URL. I criteri aggiunti possono essere applicati in base all'URL a cui si accede. L'URL interno configurato per l'app definisce l'ambito dell'app a cui viene applicato il criterio. Vengono applicati i criteri configurati per il percorso più granulare. |

Nota

Questo articolo descrive la connessione tra applicazioni di autenticazione basate su intestazioni e Microsoft Entra ID usando il proxy applicativo ed è il modello consigliato. In alternativa, esiste un modello di integrazione che usa PingAccess con Microsoft Entra ID per abilitare l'autenticazione basata su intestazione. Per ulteriori informazioni, vedere Autenticazione basata su intestazione per Single Sign-On con proxy dell'applicazione e PingAccess.

Come funziona

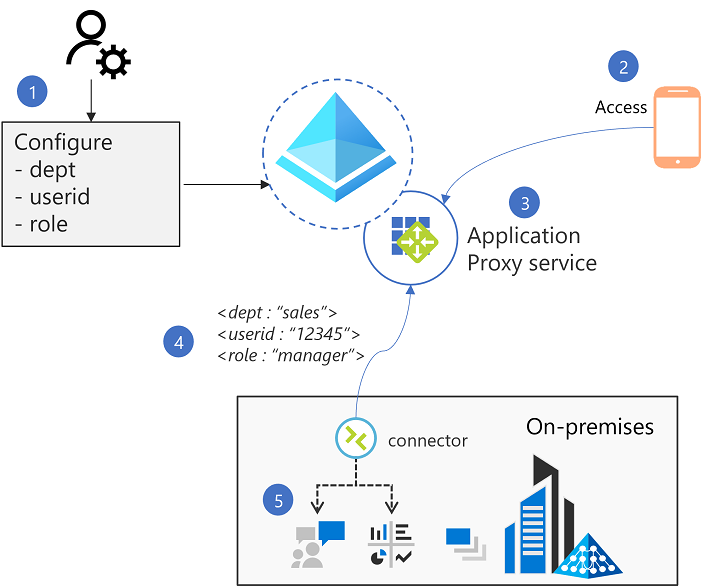

- L'amministratore personalizza i mapping degli attributi richiesti dall'applicazione nell'interfaccia di amministrazione di Microsoft Entra.

- Il proxy dell'applicazione garantisce che un utente venga autenticato usando Microsoft Entra ID.

- Il servizio cloud proxy dell'applicazione riconosce gli attributi necessari. Il servizio recupera quindi le attestazioni corrispondenti dal token ID ricevuto durante l'autenticazione. Il servizio converte quindi i valori nelle intestazioni HTTP necessarie come parte della richiesta al connettore.

- La richiesta viene quindi passata al connettore, che viene quindi passata all'applicazione back-end.

- L'applicazione riceve le intestazioni e può usare queste intestazioni in base alle esigenze.

Pubblicare l'applicazione con il proxy dell'app

Pubblicare l'applicazione in base alle istruzioni descritte in Pubblicare applicazioni con il proxy dell'applicazione.

- Il valore dell'URL interno determina l'ambito dell'applicazione. Configura il valore dell'URL interno nel percorso radice dell'applicazione, e tutti i percorsi secondari sotto il percorso radice ricevono la stessa configurazione dell'intestazione e dell'applicazione.

- Creare una nuova applicazione per impostare una configurazione di intestazione o un'assegnazione utente diversa per un percorso più granulare rispetto all'applicazione configurata. Nella nuova applicazione configurare l'URL interno con il percorso specifico necessario e quindi configurare le intestazioni specifiche necessarie per questo URL. Il proxy di applicazione adatta sempre le impostazioni di configurazione al percorso più granulare per un'applicazione.

Selezionare microsoft Entra ID come metodo di preautenticazione .

Assegnare un utente di test passando a Utenti e gruppi e assegnando gli utenti e i gruppi appropriati.

Apri un browser e vai all'URL esterno dalle impostazioni del proxy dell'applicazione.

Verificare che sia possibile connettersi all'applicazione. Anche se è possibile connettersi, non è ancora possibile accedere all'app perché le intestazioni HTTP non sono configurate.

Configurare l'autenticazione unica (Single Sign-On)

Prima di iniziare a utilizzare il Single Sign-On per le applicazioni basate su header, installare un connettore di rete privato. Il connettore deve essere in grado di accedere alle applicazioni di destinazione. Per altre informazioni, vedere Tutorial: Microsoft Entra application proxy.

- Dopo aver visualizzato l'applicazione nell'elenco delle applicazioni aziendali, selezionarla e selezionare Single Sign-On.

- Impostare la modalità Single Sign-On su Basato su Intestazione.

- In Configurazione di base, ID di Microsoft Entraè selezionato come predefinito.

- Selezionare la matita di modifica, in Intestazioni per configurare le intestazioni da inviare all'applicazione.

- Selezionare Aggiungi nuova intestazione. Specificare un nome per l'intestazione e selezionare Attributo o Trasformazione e selezionare nell'elenco a discesa l'intestazione necessaria per l'applicazione.

- Per ulteriori informazioni sull'elenco degli attributi disponibili, vedere Personalizzazioni delle richieste - Attributi.

- Per ulteriori informazioni sull'elenco delle trasformazioni disponibili, vedere Personalizzazioni delle attestazioni - Trasformazioni delle attestazioni.

- È possibile aggiungere un'intestazione di gruppo . Per altre informazioni sulla configurazione dei gruppi come valore, vedere: Configurare le attestazioni di gruppo per le applicazioni.

- Selezionare Salva.

Testare l'app

L'applicazione è ora in esecuzione e disponibile. Per testare l'app:

- Cancellare le intestazioni memorizzate nella cache aprendo una nuova finestra del browser o del browser privato.

- Navigare all'URL esterno. È possibile trovare questa impostazione elencata come URL esterno nelle impostazioni del proxy dell'applicazione.

- Accedere con l'account di test assegnato all'app.

- Verificare che sia possibile caricare e accedere all'applicazione usando SSO.

Considerazioni

- Il proxy dell'applicazione fornisce l'accesso remoto alle app in locale o in un cloud privato. Il proxy di applicazione non è consigliato per il traffico proveniente dalla stessa rete dell'applicazione desiderata.

- l'accesso alle applicazioni di autenticazione basate su intestazione deve essere limitato solo al traffico proveniente dal connettore o da un'altra soluzione di autenticazione basata su intestazioni consentita. La restrizione di accesso viene in genere eseguita usando un firewall o una restrizione IP nel server applicazioni.