Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Il modo migliore per configurare le autorità di certificazione è l'archivio trust basato su PKI. È possibile delegare la configurazione con un archivio trust basato su PKI a ruoli con privilegi minimi. Per altre informazioni, vedere Passaggio 1: Configurare le autorità di certificazione con l'archivio trust basato su PKI.

In alternativa, un amministratore globale può seguire la procedura descritta in questo argomento per configurare le ca usando l'interfaccia di amministrazione di Microsoft Entra o le API REST di Microsoft Graph e i software development kit (SDK) supportati, ad esempio Microsoft Graph PowerShell.

Importante

Microsoft consiglia di usare i ruoli con le autorizzazioni più poche. Questa procedura consente di migliorare la sicurezza per l'organizzazione. L'amministratore globale è un ruolo con privilegi elevati che deve essere limitato agli scenari di emergenza o quando non è possibile usare un ruolo esistente.

L'infrastruttura a chiave pubblica (PKI) o l'amministratore PKI devono essere in grado di fornire l'elenco delle ca emittenti.

Per assicurarsi di aver configurato tutte le CA, aprire il certificato utente e fare clic sulla scheda Percorso certificazione. Assicurarsi che ogni CA fino alla radice sia caricata nell'archivio attendibilità di Microsoft Entra ID. L'autenticazione basata su certificati (CBA) di Microsoft Entra fallisce se mancano le autorità di certificazione (CA).

Configurare le autorità di certificazione usando l'interfaccia di amministrazione di Microsoft Entra

Per configurare le autorità di certificazione per abilitare la CBA nel centro di amministrazione di Microsoft Entra, completare i passaggi seguenti:

Importante

Microsoft consiglia di usare i ruoli con le autorizzazioni più poche. Questa procedura consente di migliorare la sicurezza per l'organizzazione. L'amministratore globale è un ruolo con privilegi elevati che deve essere limitato agli scenari di emergenza o quando non è possibile usare un ruolo esistente.

Accedere all'interfaccia di amministrazione di Microsoft Entra come amministratore globale.

Passare a Entra ID>Identity Secure Score>Certificate authorities.

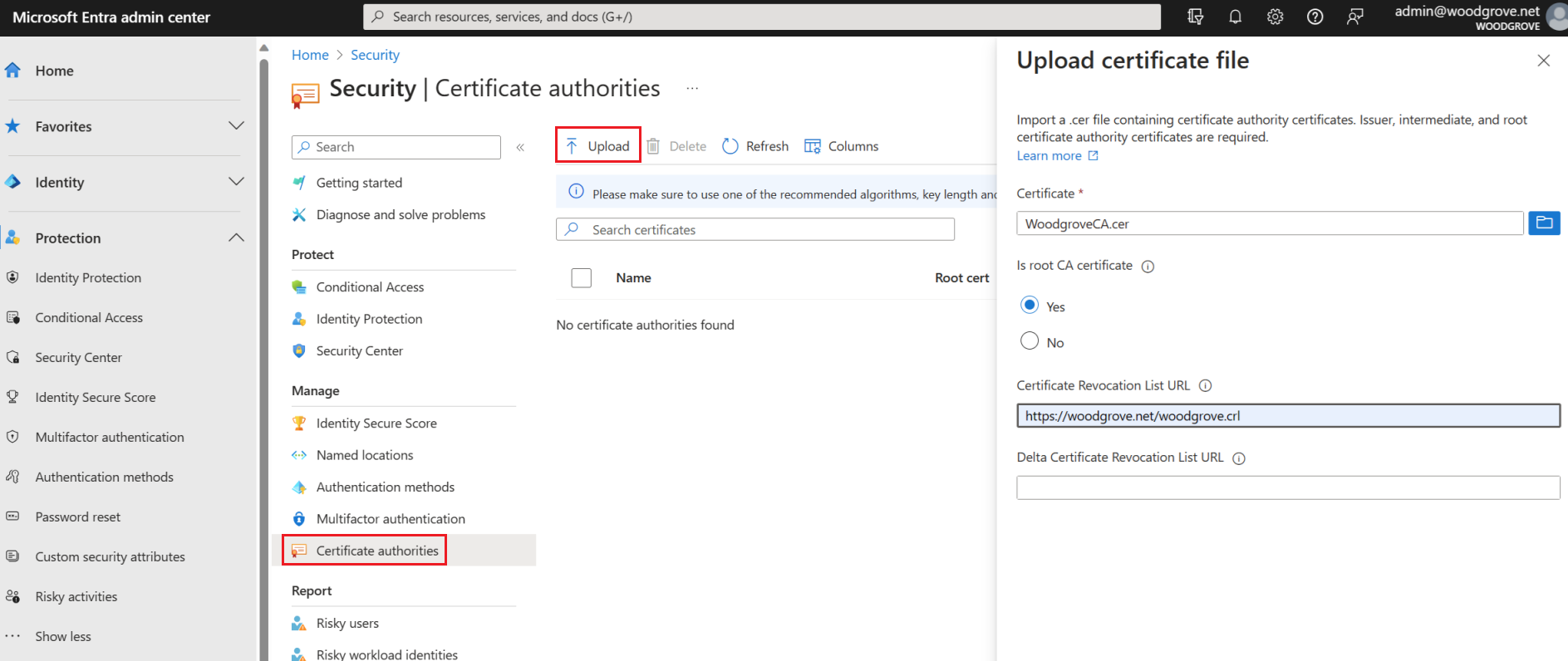

Per caricare una CA, selezionare Carica:

Selezionare il file CA.

Selezionare Sì se la CA è un certificato radice. In caso contrario, selezionare No.

Per URL dell'elenco di revoche di certificati, impostare l'URL con connessione Internet per il CRL di base della CA che contiene tutti i certificati revocati.For Certificate Revoke List URL, set the Internet-facing URL for the CA base CRL that contains all revoked certificates. Se l'URL non è impostato, l'autenticazione con certificati revocati non ha esito negativo.

Per l'URL dell'elenco di revoche di certificati delta, impostare l'URL con connessione Internet per il CRL che contiene tutti i certificati revocati dopo la pubblicazione dell'ultima CRL di base.

Selezionare Aggiungi.

Per eliminare un certificato ca, selezionare il certificato e selezionare Elimina.

Selezionare Colonne per aggiungere o eliminare colonne.

Nota

Il caricamento di una nuova CA ha esito negativo se una CA esistente è scaduta. È necessario eliminare qualsiasi CA scaduta e riprovare a caricare la nuova CA.

Configurare le autorità di certificazione (CA) con PowerShell

Per ogni CA attendibile è supportato un solo punto di distribuzione CRL (CDP). I CDP possono essere solo degli URL HTTP. Gli URL del protocollo di stato del certificato online (OCSP) o del Lightweight Directory Access Protocol (LDAP) non sono supportati.

Per configurare le proprie autorità di certificazione in Microsoft Entra ID, caricare gli elementi seguenti per ogni autorità:

- Parte pubblica del certificato, in formato .cer

- Gli URL Internet in cui si trovano gli elenchi di revoche di certificati (Certificate Revocation List o CRL)

Lo schema per un'autorità di certificazione ha un aspetto simile al seguente:

class TrustedCAsForPasswordlessAuth

{

CertificateAuthorityInformation[] certificateAuthorities;

}

class CertificateAuthorityInformation

{

CertAuthorityType authorityType;

X509Certificate trustedCertificate;

string crlDistributionPoint;

string deltaCrlDistributionPoint;

string trustedIssuer;

string trustedIssuerSKI;

}

enum CertAuthorityType

{

RootAuthority = 0,

IntermediateAuthority = 1

}

Per la configurazione, è possibile usare Microsoft Graph PowerShell:

Avviare Windows PowerShell con privilegi amministrativi.

Installare Microsoft Graph PowerShell:

Install-Module Microsoft.Graph

Il primo passaggio di configurazione consiste nello stabilire una connessione con il tenant. Non appena viene stabilita la connessione al tenant è possibile rivedere, aggiungere, eliminare e modificare le autorità di certificazione attendibili definite nella directory.

Connessione

Per stabilire una connessione con il tenant, usare Connect-MgGraph:

Connect-MgGraph

Recupera

Per recuperare le autorità di certificazione attendibili definite nella directory, usare Get-MgOrganizationCertificateBasedAuthConfiguration.

Get-MgOrganizationCertificateBasedAuthConfiguration

Aggiunta

Nota

Il caricamento di nuove CA avrà esito negativo se una delle CA esistenti è scaduta. L'Amministratore del tenant deve eliminare le CA scadute e quindi caricare le nuove CA.

Seguire i passaggi precedenti per aggiungere una CA nell'interfaccia di amministrazione di Microsoft Entra.

Tipo di Autorità

- Utilizzare 0 per indicare un'autorità di certificazione radice

- Usare 1 per indicare un'autorità di certificazione intermedia o emittente

crlPunto di distribuzione

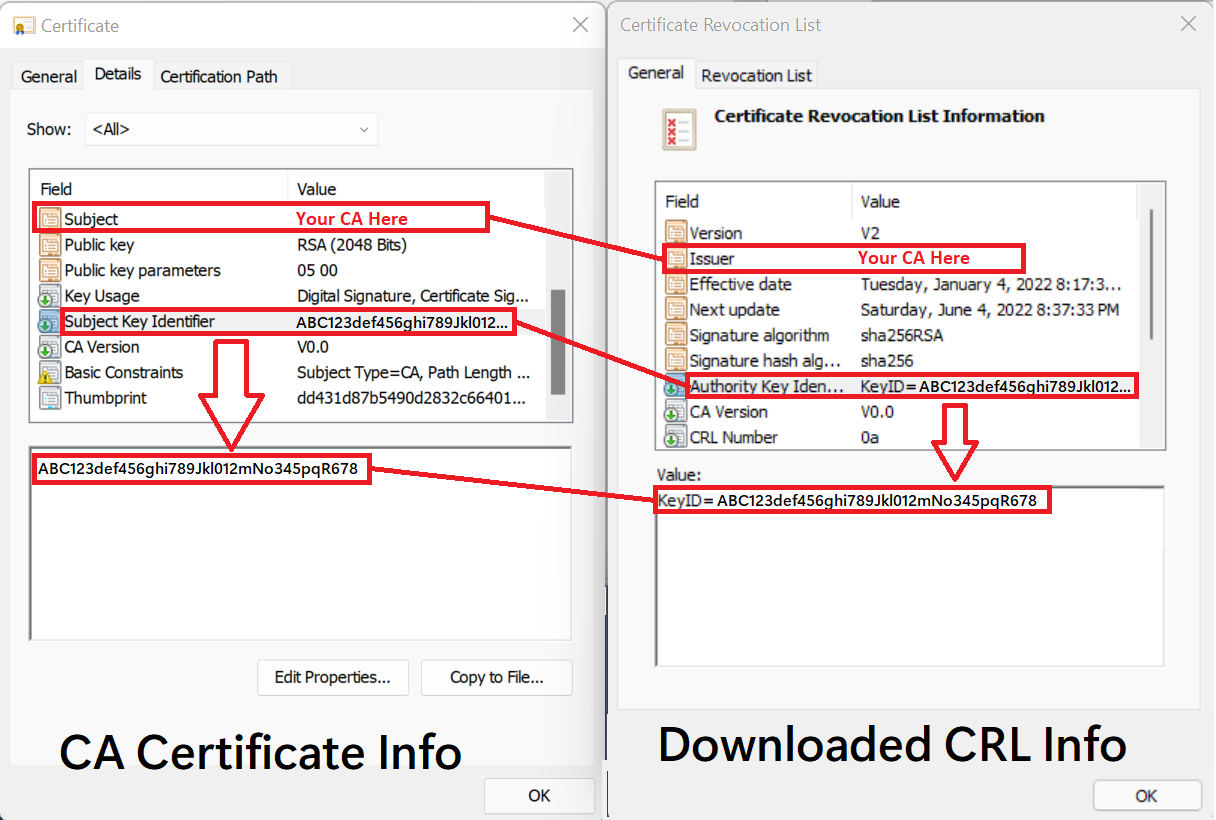

Scaricare il CRL e confrontare il certificato CA e le informazioni CRL. Assicurarsi che il valore crlDistributionPoint nell'esempio di PowerShell precedente sia valido per la CA da aggiungere.

La tabella e l'immagine seguenti mostrano come eseguire il mapping delle informazioni dal certificato della CA agli attributi del CRL scaricato.

| Informazioni del certificato della CA | = | Informazioni CRL scaricate |

|---|---|---|

| Oggetto | = | Emittente |

| Identificatore della chiave del soggetto | = | Identificatore chiave dell'autorità (KeyID) |

Suggerimento

Il valore di crlDistributionPoint nell'esempio precedente è l'URL del CRL della CA. Questo valore è disponibile in poche posizioni:

- Nell'attributo Punto di Distribuzione CRL (CDP) di un certificato emesso dalla CA.

Se la CA emittente utilizza Windows Server:

- Nelle proprietà della CA nella Microsoft Management Console (MMC) dell'autorità di certificazione.

- Nella CA, eseguendo

certutil -cainfo cdp. Per altre informazioni, vedere certutil.

Per altre informazioni, vedere Informazioni sul processo di revoca dei certificati.

Configurare le autorità di certificazione usando le API Microsoft Graph

Le API Microsoft Graph possono essere usate per configurare le autorità di certificazione. Per aggiornare l'archivio attendibilità dell'autorità di certificazione Microsoft Entra, seguire la procedura descritta nei comandi MSGraph certificatebasedauthconfiguration.

Convalidare la configurazione dell'autorità di certificazione

Assicurarsi che la configurazione consenta a Microsoft Entra CBA di:

- Convalidare la catena di attendibilità della CA

- Ottenere l'elenco di revoche di certificati (CRL) dal punto di distribuzione CRL configurato dell'autorità di certificazione (CDP)

Per convalidare la configurazione della CA, installare il modulo PowerShell MSIdentity Tools ed eseguire Test-MsIdCBATrustStoreConfiguration. Questo cmdlet di PowerShell esamina la configurazione della CA tenant di Microsoft Entra. Segnala errori e avvisi per errori di configurazione comuni.

Contenuto correlato

Come configurare l'autenticazione basata su certificati Microsoft Entra