Introduzione al server Azure Multi-Factor Authentication

Questa pagina include una nuova installazione del server che include l'impostazione di Active Directory locale. Se il server MFA è già installato e lo si vuole aggiornare, vedere Eseguire l'aggiornamento al server Multi-Factor Authentication di Azure più recente. Per informazioni sull'installazione solo del servizio Web, vedere Distribuzione del servizio Web App Mobile di Azure Multi-Factor Authentication Server.

Importante

A settembre 2022, Microsoft ha annunciato la deprecazione del server Azure Multi-Factor Authentication. A partire dal 30 settembre 2024, le distribuzioni del server Azure Multi-Factor Authentication (MFA) non gestiranno più le richieste di autenticazione a più fattori, per cui potrebbero verificarsi errori di autenticazione per l'organizzazione. Per garantire servizi di autenticazione ininterrotti e rimanere in uno stato supportato, le organizzazioni devono eseguire la migrazione dei dati di autenticazione degli utenti al servizio di autenticazione a più fattori Microsoft Entra basato sul cloud usando l'utilità di migrazione più recente inclusa nell'aggiornamento più recente del server Multi-Factor Authentication di Azure. Per altre informazioni, vedere Informazioni sulla migrazione verso il server Multi-Factor Authentication di Azure.

Per iniziare con l’autenticazione a più fattori basata su cloud, vedere Esercitazione: proteggere gli eventi di accesso con l’autenticazione a più fattori di Azure.

Pianificazione della distribuzione

Prima di scaricare il server Multi-Factor Authentication di Azure, valutare i propri requisiti in termini di carico e disponibilità elevata. Usare queste informazioni per decidere come e dove eseguire la distribuzione.

Un'indicazione valida per la quantità di memoria necessaria è data dal numero di utenti che in base alle previsioni eseguirà regolarmente l'autenticazione.

| Utenti | RAM |

|---|---|

| 1-10.000 | 4 GB |

| 10.001-50.000 | 8 GB |

| 50.001-100.000 | 12 GB |

| 100.000-200.001 | 16 GB |

| Oltre 200.001 | 32 GB |

Hai bisogno di configurare più server per la disponibilità elevata o il bilanciamento del carico? Esistono molti modi per configurare questa configurazione con il server Multi-Factor Authentication di Azure. Il primo server Multi-Factor Authentication di Azure installato diventa il master. Tutti gli altri server diventano subordinati ed eseguono automaticamente la sincronizzazione degli utenti e della configurazione con il master. È quindi possibile configurare un server primario e usare il resto come backup oppure configurare il bilanciamento del carico tra tutti i server.

Quando un server master Multi-Factor Authentication di Azure passa in modalità offline, le richieste di verifica in due passaggi vengono comunque elaborate dai server subordinati. Finché il master non viene riportato online o non viene alzato di livello un subordinato, tuttavia, non è possibile aggiungere nuovi utenti e gli utenti esistenti non possono aggiornare le proprie impostazioni.

Predisporre l'ambiente

Verificare che il server usato per l’autenticazione a più fattori di Azure soddisfi i requisiti seguenti:

| Requisiti del server Azure Multi-Factor Authentication | Descrizione |

|---|---|

| Hardware | |

| Software | |

| Autorizzazioni | Account di amministratore del dominio o dell'organizzazione per la registrazione con Active Directory |

1Se il server Multi-Factor Authentication di Azure non riesce ad attivarsi in una macchina virtuale di Azure con Windows Server 2019 o versione successiva, provare a usare una versione precedente di Windows Server.

Componenti del server Multi-Factor Authentication di Azure

Il server Multi-Factor Authentication di Azure è costituito da tre componenti Web:

- SDK servizio Web - Abilita la comunicazione con gli altri componenti ed è installato nel server Multi-Factor Authentication di Azure

- Portale utenti: un sito Web IIS (Internet Information Services) che consente agli utenti di registrarsi all'autenticazione a più fattori Di Microsoft Entra e di gestire i propri account.

- Servizio Web per app per dispositivi mobili: consente di usare un'app per dispositivi mobili come Microsoft Authenticator per la verifica in due passaggi.

Tutti e tre i componenti possono essere installati nello stesso server se questo è connesso a Internet. Se si separano i componenti, l'SDK servizio Web viene installato nel server Multi-Factor Authentication di Azure, mentre il portale utenti e il servizio Web per app per dispositivi mobili vengono installati in un server con connessione Internet.

Requisiti del firewall del server Azure Multi-Factor Authentication

Ogni server Multi-Factor Authentication deve essere in grado di comunicare sulla porta 443 in uscita negli indirizzi seguenti:

Se i firewall in uscita sono limitati sulla porta 443, sarà necessario aprire gli intervalli di indirizzi IP seguenti:

| Subnet IP | Netmask | Intervallo IP |

|---|---|---|

| 134.170.116.0/25 | 255.255.255.128 | 134.170.116.1 – 134.170.116.126 |

| 134.170.165.0/25 | 255.255.255.128 | 134.170.165.1 – 134.170.165.126 |

| 70.37.154.128/25 | 255.255.255.128 | 70.37.154.129 – 70.37.154.254 |

| 52.251.8.48/28 | 255.255.255.240 | 52.251.8.48 - 52.251.8.63 |

| 52.247.73.160/28 | 255.255.255.240 | 52.247.73.160 - 52.247.73.175 |

| 52.159.5.240/28 | 255.255.255.240 | 52.159.5.240 - 52.159.5.255 |

| 52.159.7.16/28 | 255.255.255.240 | 52.159.7.16 - 52.159.7.31 |

| 52.250.84.176/28 | 255.255.255.240 | 52.250.84.176 - 52.250.84.191 |

| 52.250.85.96/28 | 255.255.255.240 | 52.250.85.96 - 52.250.85.111 |

Se non si usa la funzionalità di conferma dell'evento e gli utenti non usano app per dispositivi mobili per la verifica da dispositivi nella rete aziendale, sono necessari solo gli intervalli seguenti:

| Subnet IP | Netmask | Intervallo IP |

|---|---|---|

| 134.170.116.72/29 | 255.255.255.248 | 134.170.116.72 – 134.170.116.79 |

| 134.170.165.72/29 | 255.255.255.248 | 134.170.165.72 – 134.170.165.79 |

| 70.37.154.200/29 | 255.255.255.248 | 70.37.154.201 – 70.37.154.206 |

| 52.251.8.48/28 | 255.255.255.240 | 52.251.8.48 - 52.251.8.63 |

| 52.247.73.160/28 | 255.255.255.240 | 52.247.73.160 - 52.247.73.175 |

| 52.159.5.240/28 | 255.255.255.240 | 52.159.5.240 - 52.159.5.255 |

| 52.159.7.16/28 | 255.255.255.240 | 52.159.7.16 - 52.159.7.31 |

| 52.250.84.176/28 | 255.255.255.240 | 52.250.84.176 - 52.250.84.191 |

| 52.250.85.96/28 | 255.255.255.240 | 52.250.85.96 - 52.250.85.111 |

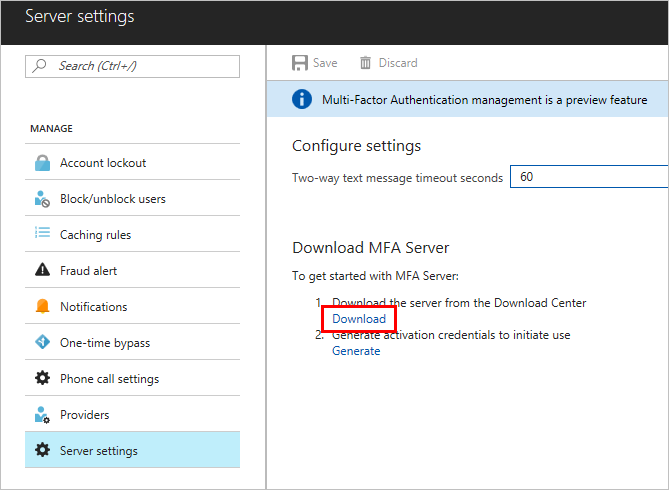

Scaricare il server MFA

Suggerimento

La procedura descritta in questo articolo può variare leggermente in base al portale di partenza.

Seguire questi passaggi per scaricare il server Multi-Factor Authentication di Azure:

Importante

A settembre 2022, Microsoft ha annunciato la deprecazione del server Azure Multi-Factor Authentication. A partire dal 30 settembre 2024, le distribuzioni del server Azure Multi-Factor Authentication (MFA) non gestiranno più le richieste di autenticazione a più fattori, per cui potrebbero verificarsi errori di autenticazione per l'organizzazione. Per garantire servizi di autenticazione ininterrotti e rimanere in uno stato supportato, le organizzazioni devono eseguire la migrazione dei dati di autenticazione degli utenti al servizio di autenticazione a più fattori Microsoft Entra basato sul cloud usando l'utilità di migrazione più recente inclusa nell'aggiornamento più recente del server Multi-Factor Authentication di Azure. Per altre informazioni, vedere Informazioni sulla migrazione verso il server Multi-Factor Authentication di Azure.

Per iniziare con l’autenticazione a più fattori basata su cloud, vedere Esercitazione: proteggere gli eventi di accesso con l’autenticazione a più fattori di Azure.

Gli attuali clienti che anno attivato il server MFA prima del 1° luglio 2019 possono scaricare la versione più recente e gli aggiornamenti futuri, oltre a generare le credenziali di attivazione come di consueto. I passaggi seguenti funzionano solo se si è un cliente del server MFA esistente.

-

Accedi all'Interfaccia di amministrazione di Microsoft Entra come Amministratore globale.

Passa a Protezione>Autenticazione a più fattori>Impostazioni server.

Selezionare Scarica e seguire le istruzioni nella pagina di download per salvare il programma di installazione.

Tenere aperta questa pagina, perché sarà necessaria dopo l'esecuzione del programma di installazione.

Installare e configurare il server MFA

Dopo averlo scaricato, è possibile installare e configurare il server. Assicurarsi che il server in cui viene installato soddisfi i requisiti elencati nella sezione relativa alla pianificazione.

- Fare doppio clic sul file eseguibile.

- Nella schermata di selezione della cartella di installazione, assicurarsi che la cartella sia corretta e fare clic su Avanti. Le librerie seguenti sono installate:

- Al termine dell'installazione, selezionare Fine. Viene avviata la configurazione guidata.

- Tornare alla pagina da cui è stato scaricato il server e fare clic sul pulsante Genera credenziali di attivazione. Copiare queste informazioni nel server Multi-Factor Authentication di Azure nelle apposite caselle e fare clic su Attiva.

Nota

Per gestire questa funzionalità è necessario un amministratore globale.

Inviare agli utenti un’email

Per semplificare l'implementazione, consentire al server MFA di comunicare con gli utenti. Il server MFA potrà inviare un’email per informare gli utenti che sono stati registrati per la verifica in due passaggi.

L’email viene determinata dalla configurazione degli utenti per la verifica in due passaggi. Ad esempio, se è possibile importare i numeri di telefono dalla directory aziendale, l’email deve includere i numeri di telefono predefiniti in modo che gli utenti sappiano cosa aspettarsi. Se i numeri di telefono non sono stati importati o è previsto che gli utenti usino l'app per dispositivi mobili, inviare un’email per invitarli a completare la registrazione dell'account. Includere nell’email un collegamento ipertestuale al portale utenti dell’autenticazione a più fatturi di Azure.

Il contenuto dell’email varia a seconda del metodo di verifica impostato per l'utente (telefonata, SMS o app per dispositivi mobili). Se, ad esempio, l'utente deve usare un PIN quando esegue l'autenticazione, l’email indicherà quale PIN iniziale è stato impostato. Agli utenti viene richiesto di modificare il PIN nel corso della prima verifica.

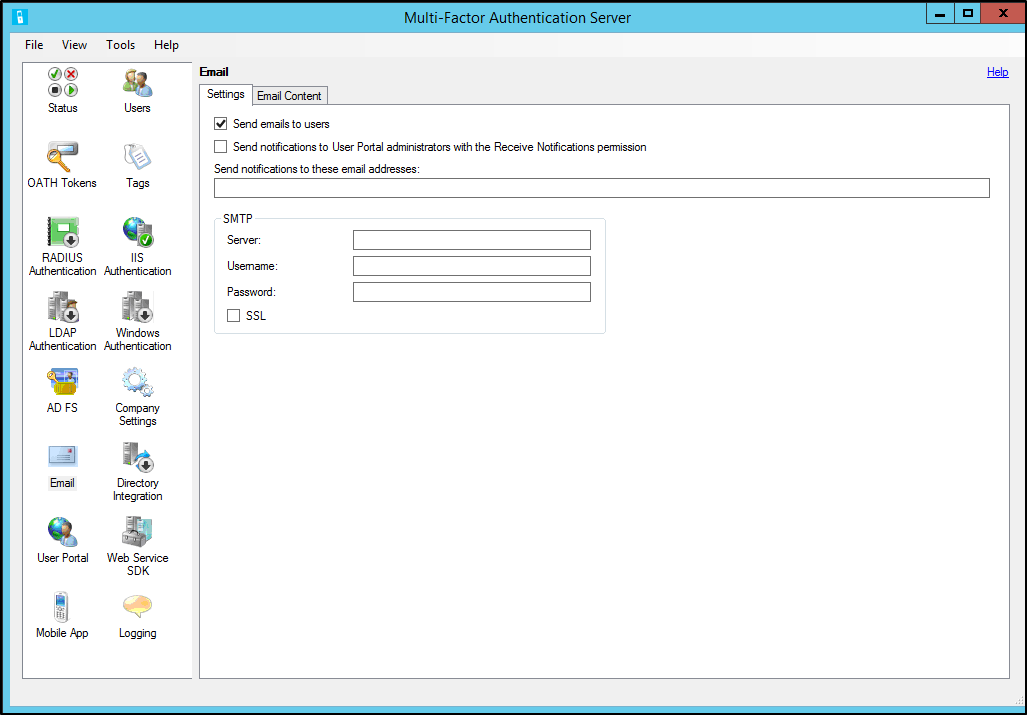

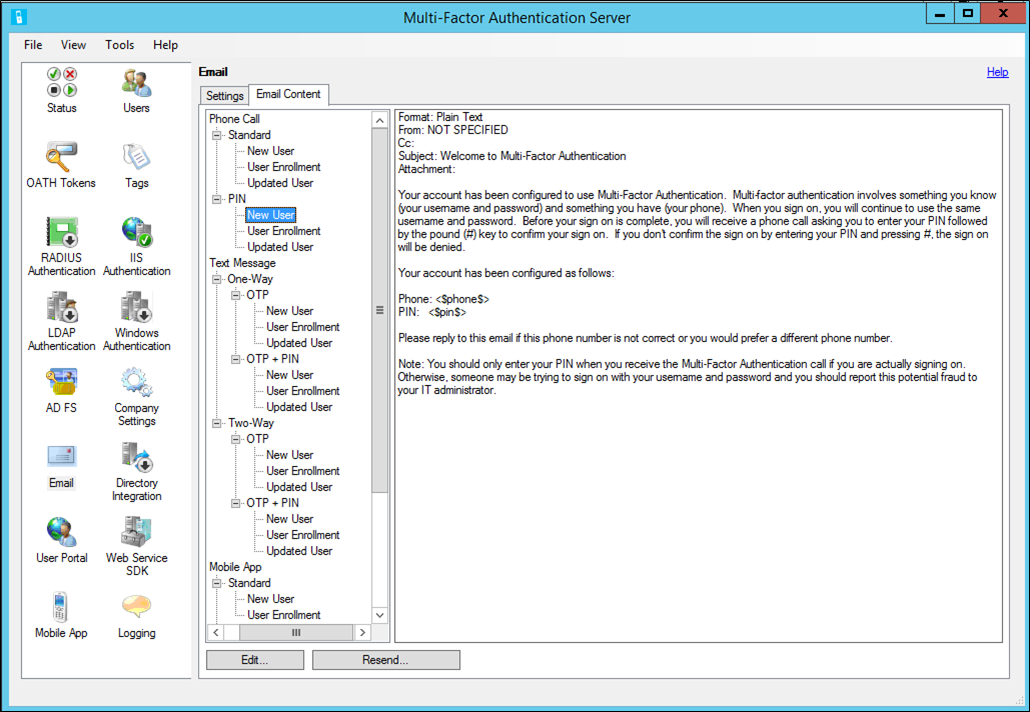

Configurare l'email e i modelli di messaggi di posta

Fare clic sull'icona dell’email a sinistra per configurare le impostazioni per l'invio delle email. In quest'area è possibile immettere le informazioni Simple Mail Transfer Protocol (SMTP) del server di posta elettronica e inviare un messaggio selezionando la casella di controllo Invia email agli utenti.

Nella scheda Contenuto messaggio è possibile visualizzare i modelli di messaggi di posta elettronica disponibili per la selezione. A seconda della modalità di configurazione scelta per l'esecuzione della verifica in due passaggi, è possibile scegliere il modello che meglio si adatta alle proprie esigenze.

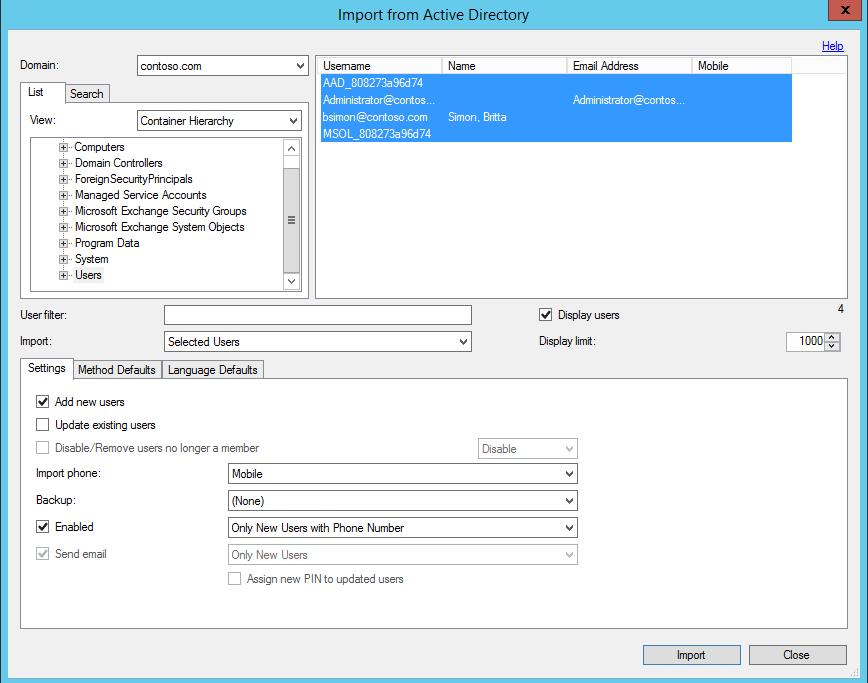

Importare gli utenti da Active Directory

Ora che il server è installato, è possibile aggiungere gli utenti. È possibile scegliere di crearli manualmente, importare gli utenti da Active Directory o configurare la sincronizzazione automatica con Active Directory.

Importazione manuale da Active Directory

Nel server Multi-Factor Authentication di Azure, selezionare Utenti.

Nella parte inferiore, selezionare Importa da Active Directory.

A questo punto è possibile eseguire la ricerca di singoli utenti o cercare nel Windows Server Active Directory delle unità organizzative (OU) che contengono utenti. In questo caso, viene specificata l'unità organizzativa utenti.

Selezionare tutti gli utenti a destra e fare clic su Importa. Verrà visualizzata una finestra popup che informa che tutte le operazioni sono state eseguite correttamente. Chiudere la finestra di importazione.

Sincronizzazione automatica con Active Directory

- Nel server Multi-Factor Authentication di Azure, selezionare Integrazione directory sulla sinistra.

- Passare alla scheda Sincronizzazione.

- Nella parte inferiore, scegliere Aggiungi

- Nella casella Aggiungi elemento di sincronizzazione visualizzata scegliere il dominio, OU oppure gruppo di sicurezza, le impostazioni, le impostazioni predefinite del metodo e le impostazioni predefinite della lingua per questa attività di sincronizzazione. Quindi fare clic su Aggiungi.

- Selezionare la casella Abilita sincronizzazione con Active Directory e scegliere un intervallo di sincronizzazione compreso tra un minuto e 24 ore.

Come gestire i dati utente tramite il server Multi-Factor Authentication

Quando si usa il server Multi-Factor Authentication locale, i dati di un utente vengono archiviati nel server locale. Nel cloud non vengono archiviati dati utente persistenti. Quando l'utente esegue una verifica in due passaggi, Azure MFA Server invia i dati al servizio cloud dell’autenticazione a più fattori di Microsoft Entra per eseguire la verifica. Quando queste richieste di autenticazione vengono inviate al servizio cloud, i campi seguenti vengono inviati nella richiesta e dei log, in modo che siano disponibili nei report di autenticazione/utilizzo del cliente. Alcuni campi sono facoltativi e possono essere abilitati o disabilitati nel server Multi-Factor Authentication. La comunicazione dal server MFA al servizio cloud MFA usa SSL/TLS sulla porta 443 in uscita. Questi campi sono:

- ID univoco: nome utente o ID interno del MFA

- Nome e cognome (facoltativo)

- Indirizzo di posta elettronica (facoltativo)

- Numero di telefono: quando si esegue una chiamata vocale o l'autenticazione tramite SMS

- Token del dispositivo: quando si esegue l'autenticazione con l'app per dispositivi mobili

- Modalità di autenticazione

- Risultato dell'autenticazione

- Nome del server MFA

- IP del server MFA

- IP client: se disponibile

Oltre a questi campi, il risultato della verifica (esito positivo/rifiuto) e il motivo di eventuali rifiuti vengono archiviati insieme ai dati di autenticazione e sono disponibili nei report di autenticazione/utilizzo.

Importante

A partire da marzo 2019, le opzioni per le chiamate telefoniche non saranno disponibili per gli utenti del server MFA nei tenant di Microsoft Entra gratuiti/di prova. Questa modifica non ha alcun effetto sui messaggi SMS. La chiamata telefonica continuerà a essere disponibile per gli utenti nei tenant di Microsoft Entra a pagamento. Questa modifica influisce solo sui tenant Microsoft Entra gratuiti/di valutazione.

Eseguire il backup e il ripristino del server Multi-Factor Authentication di Azure

In qualsiasi sistema è importante assicurarsi di avere a disposizione un backup valido.

Per eseguire il backup del server Multi-Factor Authentication di Azure, occorre avere una copia della cartella C:\Program Files\Multi-Factor Authentication Server\Data e del file PhoneFactor.pfdata.

In caso di ripristino, seguire questa procedura:

- Installare il server Multi-Factor Authentication di Azure in locale nel nuovo server.

- Attivare il nuovo server Multi-Factor Authentication di Azure.

- Arrestare il servizio MultiFactorAuth.

- Sovrascrivere il file PhoneFactor.pfdata con la copia di backup.

- Avviare il servizio MultiFactorAuth.

Il nuovo server è ora operativo con i dati utente e la configurazione di backup originali.

Gestione dei protocolli TLS/SSL e dei pacchetti di crittografia

Dopo avere eseguito l'aggiornamento o avere installato il server MFA 8.x o versione successiva, è consigliabile disabilitare o rimuovere i pacchetti di crittografia meno recenti e meno sicuri, a meno che non siano richiesti dall'organizzazione. Altre informazioni sul completamento di questa attività sono disponibili nell'articolo Gestione dei protocolli SSL/TLS e dei pacchetti di crittografia per Active Directory Federation Services (AD FS).

Passaggi successivi

- Installare e configurare il portale Utenti per la modalità self-service per gli utenti finali.

- Installare e configurare il server Multi-Factor Authentication di Azure con Active Directory Federation Service, l'autenticazione RADIUS o l'autenticazione Lightweight Directory Access Protocol (LDAP).

- Installare e configurare Gateway Desktop remoto e server Azure Multi-Factor Authentication utilizzando RADIUS.

- Distribuire il servizio Web App Mobile del server Azure Multi-Factor Authentication.

- Scenari avanzati con l’autenticazione a più fattori di Azure e soluzioni VPN di terze parti.