Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

La funzione di blocco intelligente blocca gli attori malintenzionati che tentano di indovinare le password degli utenti o usano metodi di forza bruta per ottenere l'accesso. Il blocco intelligente è in grado di riconoscere gli accessi da parte di utenti validi e di gestirli in modo diverso rispetto a quelli provenienti da utenti malintenzionati o altre fonti sconosciute. Gli attaccanti vengono bloccati, mentre i tuoi utenti continuano ad accedere ai loro account e a essere produttivi.

Funzionamento del blocco intelligente

Per impostazione predefinita, il blocco intelligente impedisce l’accesso di un account dopo:

- 10 tentativi non riusciti in Azure pubblico e in Microsoft Azure gestito dai tenant di 21Vianet

- 3 tentativi non riusciti per i tenant di Azure US Gov

L'account si blocca nuovamente dopo ogni tentativo di accesso non riuscito successivo. Il periodo di blocco è inizialmente di un minuto, e diventa più lungo nei tentativi successivi. Per ridurre al minimo i modi in cui un utente malintenzionato potrebbe aggirare questo comportamento, non viene divulgata la frequenza di aumento del periodo di blocco dopo i tentativi di accesso non riusciti.

Il blocco intelligente tiene traccia degli ultimi tre hash di password non validi per evitare l'incremento del contatore di blocco per la stessa password. Se un utente immette più volte la stessa password non valida, questo comportamento non causa il blocco dell'account.

Nota

La funzionalità di rilevamento hash non è disponibile per i clienti con autenticazione pass-through abilitata, poiché l'autenticazione avviene in locale e non nel cloud.

Le distribuzioni federate che usano Active Directory Federation Services (AD FS) 2016 e AD FS 2019 possono abilitare vantaggi simili usando il blocco Extranet di AD FS e il blocco intelligente Extranet di Extranet. È consigliabile passare all'autenticazione gestita.

Il blocco intelligente è sempre attivo, per tutti i clienti di Microsoft Entra, con le impostazioni predefinite che offrono la giusta combinazione di sicurezza e usabilità. Per personalizzare le impostazioni del blocco intelligente con valori specifici per un'organizzazione, è necessario disporre di licenze di Microsoft Entra ID P1 o superiori per i propri utenti.

L'uso del blocco intelligente non garantisce che un utente autentico non venga mai bloccato. Quando il blocco intelligente blocca un account utente, facciamo del nostro meglio per non bloccare l'utente autentico. Il servizio di blocco cerca di garantire che un utente non autorizzato non possa accedere all'account di un utente legittimo. Si applicano le considerazioni seguenti:

Lo stato di blocco nei data center di Microsoft Entra viene sincronizzato. Tuttavia, il numero totale di tentativi di accesso non riusciti consentiti prima che un account venga bloccato avrà un leggero scostamento rispetto alla soglia di blocco configurata. Una volta bloccato un account, viene bloccato ovunque in tutti i data center di Microsoft Entra.

Il blocco intelligente utilizza la posizione familiare rispetto alla posizione non familiare per distinguere tra un utente malevolo e l'utente autentico. Le posizioni conosciute e quelle sconosciute disporranno entrambe di contatori di blocco distinti.

Per evitare che il sistema blocchi un utente che accede da una posizione sconosciuta, deve usare la password corretta per evitare di essere bloccata e avere un numero ridotto di tentativi di blocco precedenti da posizioni sconosciute. Se l'utente è bloccato da una posizione non familiare, dovrebbe considerare l'uso del Self-Service Password Reset (SSPR) per reimpostare il contatore del blocco.

Dopo il blocco di un account, l'utente può avviare la reimpostazione della password self-service (SSPR) per eseguire di nuovo l'accesso. Se l'utente sceglie Ho dimenticato la mia password durante la SSPR, la durata del blocco viene reimpostata su 0 secondi. Se l'utente sceglie di conoscere la password durante la reimpostazione della password self-service, il timer di blocco continua e la durata del blocco non viene reimpostata. Per reimpostare la durata e accedere di nuovo, l'utente dovrà modificare la password.

Il blocco intelligente può essere integrato con distribuzioni ibride che usano la sincronizzazione degli hash delle password o l'autenticazione pass-through, per impedire il blocco degli account Active Directory Domain Services locali da parte di utenti malintenzionati. Impostando criteri di blocco intelligente adeguati in Microsoft Entra ID, è possibile filtrare gli attacchi prima che raggiungano l'istanza locale di Active Directory Domain Services.

Quando si usa l'autenticazione pass-through, si applicano le considerazioni seguenti:

- La soglia di blocco di Microsoft Entra deve essere inferiore alla soglia di blocco dell'account di Active Directory Domain Services. Configurare i valori in modo che la soglia di blocco degli account di Active Directory Domain Services sia almeno due o tre volte superiore rispetto alla soglia di blocco di Microsoft Entra.

- La durata del blocco di Microsoft Entra deve essere superiore alla durata del blocco dell'account di Active Directory Domain Services. La durata di Microsoft Entra è impostata in secondi, mentre quella di Active Directory Domain Services è impostata in minuti.

Se, ad esempio, si desidera che la durata del blocco intelligente di Microsoft Entra ID sia superiore rispetto ad Active Directory Domain Services (AD DS), è possibile impostare Microsoft Entra ID a 120 secondi (2 minuti), mentre il dominio locale di AD è impostato a 1 minuto (60 secondi). Se si vuole che la soglia di blocco di Microsoft Entra sia 10, si vuole che la soglia di blocco di Active Directory Domain Services locale sia 5.

Importante

Un amministratore può sbloccare l'account cloud degli utenti, se sono stati bloccati dalla funzionalità Blocco intelligente, senza dover attendere la scadenza della durata del blocco. Per altre informazioni, vedere Reimpostare la password di un utente usando Microsoft Entra ID.

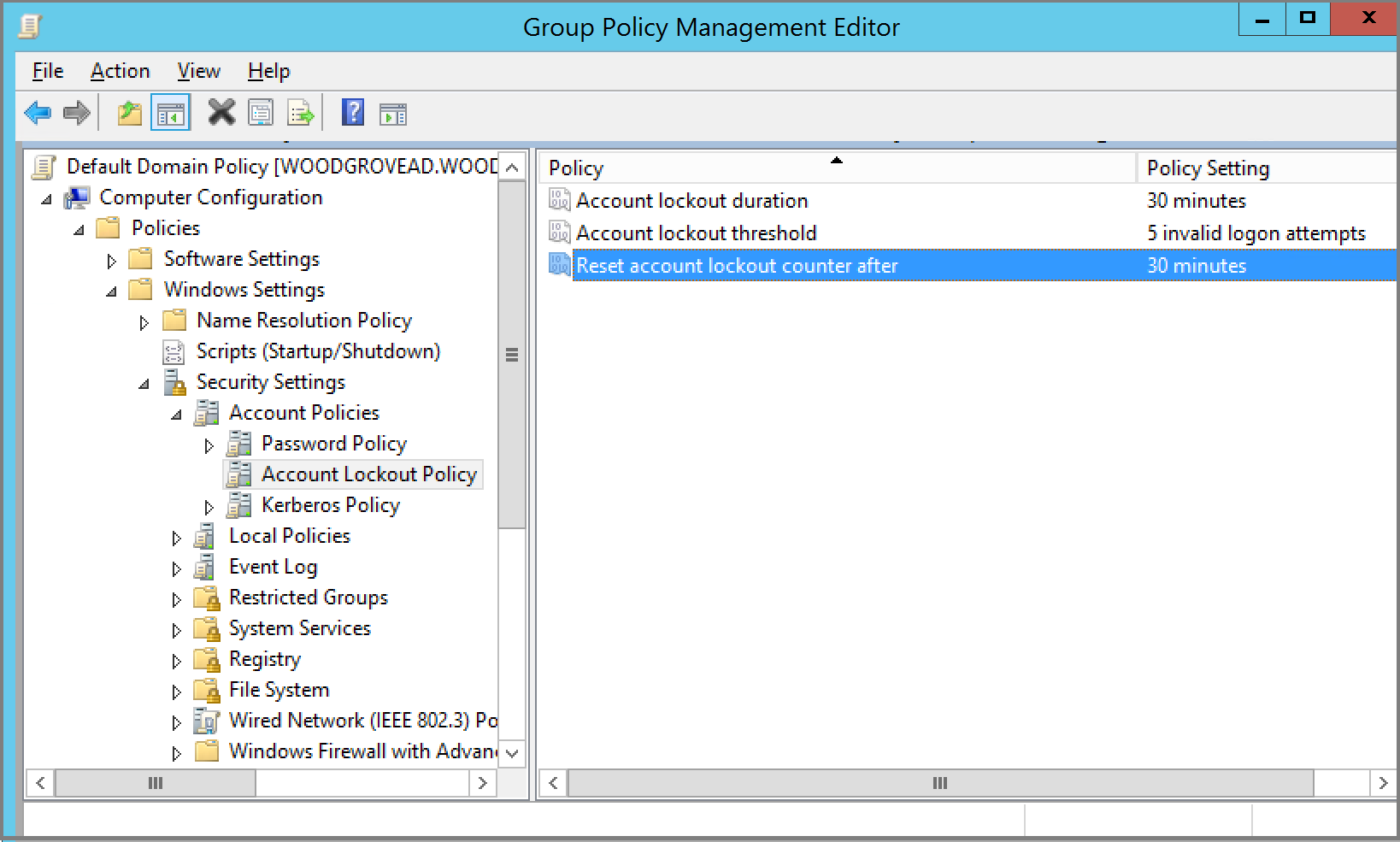

Verificare i criteri di blocco degli account locali

Per verificare i criteri di blocco degli account di Active Directory Domain Services in locale, completare i passaggi seguenti da un sistema membro del dominio con privilegi di amministratore:

- Apri lo strumento di gestione dei criteri di gruppo.

- Modificare i criteri di gruppo che includono i criteri di blocco dell'account dell'organizzazione, ad esempio i criteri di dominio predefiniti.

- Passare a Configurazione Computer>Criteri>Impostazioni di Windows>Impostazioni di sicurezza>Criteri account>Criteri di blocco account.

- Verificare la soglia di blocco dell'account e reimpostare il contatore di blocco dell'account dopo i valori.

Gestire i valori di blocco intelligente di Microsoft Entra

In base ai requisiti dell'organizzazione, è possibile personalizzare i valori del blocco intelligente di Microsoft Entra. Per personalizzare le impostazioni del blocco intelligente con valori specifici per un'organizzazione, è necessario disporre di licenze di Microsoft Entra ID P1 o superiori per i propri utenti. La personalizzazione delle impostazioni di blocco intelligente non è disponibile per Microsoft Azure gestito da tenant 21Vianet.

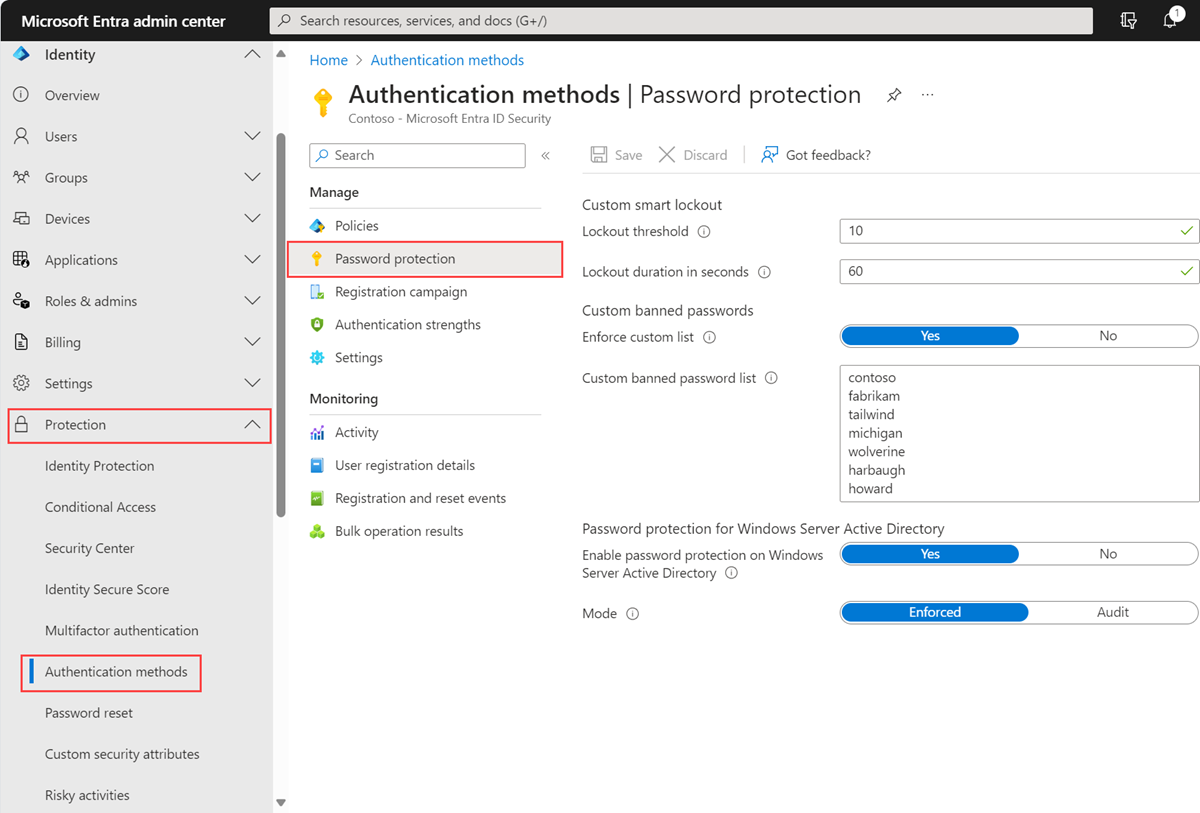

Per verificare o modificare i valori del blocco intelligente per l'organizzazione, completare questa procedura:

Accedi al centro di amministrazione di Microsoft Entra almeno come Amministratore dei Criteri di Autenticazione.

Passa a Entra ID>Metodi di autenticazione>Protezione della password.

Impostare la soglia di blocco, in base al numero di accessi non riusciti consentiti in un account prima del primo blocco.

Il valore predefinito è 10 per i tenant pubblici di Azure e 3 per i tenant di Azure US Gov.

Impostare la durata del blocco in secondi, sulla lunghezza in secondi di ogni blocco.

Il valore predefinito è 60 secondi (1 minuto).

Nota

Se anche il primo accesso dopo la scadenza di periodo di blocco non riesce, l'account viene bloccato nuovamente. Se un account viene bloccato più volte, la durata del blocco aumenta.

Test di blocco intelligente

Quando viene attivata la soglia di blocco intelligente, sarà visualizzato il messaggio seguente mentre l'account viene bloccato:

L'account è stato temporaneamente bloccato per impedirne l'uso non autorizzato. Riprovare più tardi. Se il problema persiste, contattare l'amministratore.

Quando si testa il blocco intelligente, le richieste di accesso potrebbero essere gestite da data center diversi a causa delle caratteristiche di distribuzione geografica e bilanciamento del carico del servizio di autenticazione di Microsoft Entra.

Il blocco intelligente tiene traccia degli ultimi tre hash di password non validi per evitare l'incremento del contatore di blocco per la stessa password. Se un utente immette più volte la stessa password non valida, questo comportamento non causa il blocco dell'account.

Protezioni predefinite

Oltre al blocco intelligente, Microsoft Entra ID protegge anche dagli attacchi analizzando i segnali, incluso il traffico IP, e identificando comportamenti anomali. Microsoft Entra ID blocca questi accessi dannosi per impostazione predefinita e restituisce AADSTS50053 - Codice di errore IdsLocked, indipendentemente dalla validità della password.

Passaggi successivi

Per personalizzare ulteriormente l'esperienza, è possibile configurare password personalizzate escluse per la protezione password di Microsoft Entra.

Per consentire agli utenti di reimpostare o modificare la password da un Web browser, è possibile configurare la reimpostazione della password self-service di Microsoft Entra.