Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Pianificare la distribuzione dell'accesso condizionale è fondamentale affinché la strategia di accesso per le applicazioni e le risorse dell'organizzazione sia quella desiderata. I criteri di accesso condizionale offrono una notevole flessibilità di configurazione. Tuttavia, questa flessibilità significa che è necessario pianificare attentamente per evitare risultati indesiderati.

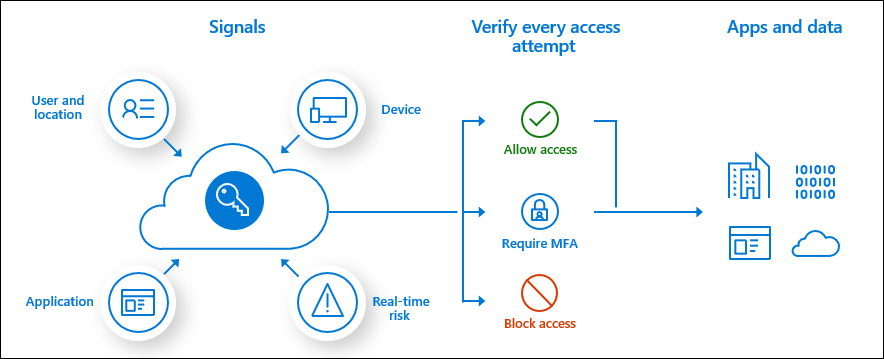

L'accesso condizionale Di Microsoft Entra combina segnali come utente, dispositivo e posizione per automatizzare le decisioni e applicare i criteri di accesso dell'organizzazione per le risorse. Questi criteri di accesso condizionale consentono di bilanciare la sicurezza e la produttività applicando i controlli di sicurezza quando necessario e rimanendo fuori dalla strada dell'utente quando non lo sono.

L'accesso condizionale costituisce la base del motore dei criteri di sicurezza Zero Trust di Microsoft.

Microsoft fornisce impostazioni predefinite per la sicurezza che garantiscono un livello di sicurezza di base per i tenant senza Microsoft Entra ID P1 o P2. Con l'accesso condizionale è possibile creare criteri che offrono la stessa protezione delle impostazioni predefinite per la sicurezza, ma con una maggiore granularità. L'accesso condizionale e le impostazioni predefinite per la sicurezza non devono essere combinate perché la creazione di criteri di accesso condizionale impedisce di abilitare le impostazioni predefinite per la sicurezza.

Prerequisiti

- Tenant microsoft Entra funzionante con Microsoft Entra ID P1, P2 o una licenza di valutazione abilitata. Se necessario, crearne uno gratuitamente.

- Microsoft Entra ID P2 è necessario per includere il Microsoft Entra ID Protection nei criteri di accesso condizionale.

- Gli amministratori che interagiscono con l'accesso condizionale necessitano di una delle assegnazioni di ruolo seguenti, a seconda delle attività eseguite. Per seguire il principio Zero Trust dei privilegi minimi, è consigliabile usare Privileged Identity Management (PIM) per attivare le assegnazioni di ruolo con privilegi just-in-time.

- Leggere i criteri e le configurazioni di accesso condizionale.

- Creare, modificare o ripristinare criteri di accesso condizionale eliminati temporaneamente.

- Un utente di test (non un amministratore) per verificare che i criteri funzionino come previsto prima della distribuzione agli utenti reali. Se è necessario creare un utente, vedere Avvio rapido: Aggiungere nuovi utenti all'ID Microsoft Entra.

- Gruppo che include l'utente di test. Se è necessario creare un gruppo, vedere Creare un gruppo e aggiungere membri in Microsoft Entra ID.

Comunicazione delle modifiche

La comunicazione è fondamentale per il successo di una nuova funzionalità. Informare gli utenti del modo in cui cambia l'esperienza, quando cambia e come ottenere supporto in caso di problemi.

Componenti dei criteri di accesso condizionale

I criteri di accesso condizionale determinano chi può accedere alle risorse, quali risorse possono accedere e in quali condizioni. I criteri possono concedere l'accesso, limitare l'accesso con i controlli sessione o bloccare l'accesso. Per creare un criterio di accesso condizionale, definisci le istruzioni if-then, come:

| Se viene soddisfatta un'assegnazione | Applicare i controlli di accesso |

|---|---|

| Se si è un utente di Finance che accede all'applicazione Payroll | Richiedere l'autenticazione a più fattori e un dispositivo conforme |

| Se non si è un membro di Finance che accede all'applicazione Payroll | Blocca accesso |

| Se il rischio utente è elevato | Richiedere un'autenticazione a più fattori e una modifica della password sicura |

Esclusioni di utenti

I criteri di accesso condizionale sono strumenti avanzati. È consigliabile escludere gli account seguenti dai criteri:

-

Accesso di emergenza o account break-glass per impedire il blocco a causa di errori di configurazione dei criteri. Nello scenario improbabile in cui tutti gli amministratori sono bloccati, l'account amministrativo di accesso di emergenza può essere usato per accedere e ripristinare l'accesso.

- Altre informazioni sono disponibili nell'articolo Gestire gli account di accesso di emergenza in Microsoft Entra ID.

-

Account di servizio e entità del servizio, ad esempio l'account di sincronizzazione Microsoft Entra Connect. Gli account di servizio sono account non interattivi che non sono associati a un utente specifico. Vengono in genere usati dai servizi back-end per consentire l'accesso a livello di codice alle applicazioni, ma vengono usati anche per accedere ai sistemi per scopi amministrativi. Le chiamate effettuate dalle entità servizio non vengono bloccate dai criteri di accesso condizionale con ambito agli utenti. Usare l'accesso condizionale per le identità del carico di lavoro per definire criteri destinati alle entità servizio.

- Se l'organizzazione usa questi account in script o codice, sostituirli con identità gestite.

Porre le domande giuste

Di seguito sono riportate domande comuni sulle assegnazioni e sui controlli di accesso. Registrare le risposte per ogni politica prima di crearla.

Utenti o identità dei carichi di lavoro

- Quali utenti, gruppi, ruoli della directory o identità del carico di lavoro sono inclusi o esclusi dai criteri?

- Quali account o gruppi di accesso di emergenza è necessario escludere dai criteri?

Applicazioni o azioni cloud

Questo criterio si applica a un'applicazione, a un'azione utente o a un contesto di autenticazione? In tal caso:

- A quali applicazioni o servizi si applicano i criteri?

- Quali azioni utente sono soggette a questo criterio?

- A quali contesti di autenticazione si applica questo criterio?

Filtrare per applicazioni

L'uso del filtro per le applicazioni per includere o escludere applicazioni anziché specificarle singolarmente consente alle organizzazioni di:

- Scalabilità e destinazione di un numero qualsiasi di applicazioni facilmente

- Gestire le applicazioni con requisiti di criteri simili

- Ridurre il numero di singoli criteri

- Ridurre gli errori durante la modifica dei criteri: non è necessario aggiungere o rimuovere manualmente le applicazioni dai criteri. È sufficiente gestire gli attributi.

- Superare i vincoli di dimensione dei criteri

Condizioni

- Quali piattaforme di dispositivo verranno incluse o escluse dal criterio?

- Quali sono i percorsi di rete noti dell'organizzazione?

- Quali percorsi vengono inclusi o esclusi dal criterio?

- Quali tipi di app client sono inclusi o esclusi dai criteri?

- È necessario specificare gli attributi del dispositivo di destinazione?

- Se si usa Microsoft Entra ID Protection, si vuole incorporare il rischio di accesso o utente?

Bloccare o concedere controlli

Si desidera concedere l'accesso alle risorse richiedendo uno o più degli elementi seguenti?

- Autenticazione a più fattori

- Dispositivo contrassegnato come conforme

- Uso di un dispositivo aggiunto a Microsoft Entra ibrido

- Uso di un'app client approvata

- Criteri di protezione delle app applicati

- Modifica della password

- Condizioni per l'utilizzo accettate

Blocca l'accesso è un potente controllo. Applicarlo solo quando si comprende l'impatto. Le politiche con istruzioni di blocco potrebbero avere effetti collaterali imprevisti. Testare e convalidare prima di abilitare il controllo su larga scala. Usare l'impatto dei criteri o la modalità solo report per comprendere il potenziale impatto quando si apportano modifiche.

Controlli di sessione

Si desidera applicare uno dei controlli di accesso seguenti nelle applicazioni cloud?

- Usa restrizioni imposte dalle app

- Usare il controllo app per l'accesso condizionale

- Applicare la frequenza di accesso

- Usare la sessione del browser persistente

- Personalizzare la valutazione continua dell'accesso

Combinazione di criteri

Quando si creano e si assegnano criteri, considerare il funzionamento dei token di accesso. I token di accesso concedono o negano l'accesso in base al fatto che l'utente che effettua una richiesta sia autorizzato e autenticato. Se il richiedente dimostra di essere chi dichiara di essere, può usare le risorse o le funzionalità protette.

I token di accesso vengono emessi per impostazione predefinita se una condizione dei criteri di accesso condizionale non attiva un controllo di accesso.

Questo criterio non impedisce all'app di bloccare l'accesso autonomamente.

Si consideri ad esempio un esempio di criteri semplificato in cui:

Utenti: FINANCE GROUP

Accesso: PAYROLL APP

Controllo di accesso: autenticazione a più fattori

- L'utente A si trova nel GRUPPO FINANCE, deve eseguire l'autenticazione a più fattori per accedere all'APP PAYROLL.

- L'utente B non è nel GRUPPO FINANCE, viene emesso un token di accesso ed è autorizzato ad accedere all'APP PAYROLL senza eseguire l'autenticazione a più fattori.

Per garantire che gli utenti esterni al gruppo finanziario non possano accedere all'app delle retribuzioni, creare una politica separata per bloccare tutti gli altri utenti, come questa politica semplificata:

Utenti: includere tutti gli utenti/escludere GRUPPO FINANCE

Accesso: PAYROLL APP

Controllo di accesso: Blocca l'accesso

Ora, quando l'utente B tenta di accedere all'APP con pagamento in base al consumo, viene bloccato.

Consigli

In base all'esperienza con l'accesso condizionale e il supporto di altri clienti, ecco alcuni consigli.

Applicare criteri di accesso condizionale a ogni app

Assicurarsi che ogni app abbia almeno un criterio di accesso condizionale applicato. Dal punto di vista della sicurezza, è preferibile creare un criterio che includa tutte le risorse (in precedenza "Tutte le app cloud"). Questa procedura garantisce che non sia necessario aggiornare i criteri di accesso condizionale ogni volta che si esegue l'onboarding di una nuova applicazione.

Suggerimento

Prestare attenzione quando si utilizza un blocco e tutte le risorse in una sola politica. Questa combinazione potrebbe bloccare gli amministratori e le esclusioni non possono essere configurate per endpoint importanti, ad esempio Microsoft Graph.

Ridurre al minimo il numero di criteri di accesso condizionale

La creazione di criteri per ogni app non è efficiente e rende difficile la gestione dei criteri. L'accesso condizionale ha un limite di 195 criteri per ogni tenant. Questo limite di criteri 195 include i criteri di accesso condizionale in qualsiasi stato, inclusa la modalità solo report, attivata o disattivata.

Analizzare le app e raggrupparle in base agli stessi requisiti delle risorse per gli stessi utenti. Ad esempio, se tutte le app di Microsoft 365 o tutte le app HR hanno gli stessi requisiti per gli stessi utenti, creare un singolo criterio e includere tutte le app a cui si applica.

I criteri di accesso condizionale sono contenuti in un file JSON e tale file ha un limite di dimensioni che un singolo criterio in genere non supera. Se si usa un lungo elenco di GUID nei criteri, è possibile raggiungere questo limite. Se si verificano questi limiti, provare queste alternative:

- Usare gruppi o ruoli per includere o escludere utenti anziché elencare singolarmente ogni utente.

- Usare il filtro per le applicazioni per includere o escludere applicazioni anziché specificarle singolarmente.

Configurare la modalità solo report

Abilitare le politiche in modalità solo per report. Dopo aver salvato un criterio in modalità solo report, viene visualizzato l'effetto sugli accessi in tempo reale nei log di accesso. Nei log di accesso selezionare un evento e passare alla scheda Solo report per visualizzare il risultato di ogni criterio solo report.

Visualizzare gli effetti aggregati dei criteri di accesso condizionale nella cartella di lavoro Informazioni dettagliate e report. Per accedere alla cartella di lavoro, è necessaria una sottoscrizione di Monitoraggio di Azure ed è necessario trasmettere i log di accesso a un'area di lavoro Log Analytics.

Pianificare l'interruzione

Ridurre il rischio di blocco durante interruzioni impreviste pianificando strategie di resilienza per l'organizzazione.

Abilitare le azioni protette

Abilitare le azioni protette per aggiungere un altro livello di sicurezza per tentare di creare, modificare o eliminare criteri di accesso condizionale. Le organizzazioni possono richiedere una nuova autenticazione a più fattori o un altro controllo delle concessioni prima di modificare i criteri.

Configurare le impostazioni utente ospite

Per le organizzazioni esterne che conosci e con cui hai una relazione, potresti voler considerare attendibile l'autenticazione a più fattori, la conformità dei dispositivi o le attestazioni dei dispositivi ibride presentate dagli utenti ospiti alle politiche di accesso condizionale. Per altre informazioni, vedere Gestire le impostazioni di accesso tra tenant per collaborazione B2B. Esistono alcune avvertenze relative al funzionamento degli utenti B2B con Microsoft Entra ID Protection. Per altre informazioni, vedere Microsoft Entra ID Protection per gli utenti B2B.

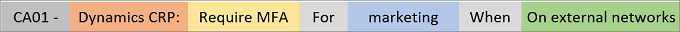

Impostare gli standard di denominazione per i criteri

Uno standard di denominazione consente di trovare i criteri e comprenderne lo scopo senza aprirli. Assegnare un nome al criterio da visualizzare:

- Numero di sequenza

- Le applicazioni cloud a cui si applica

- Risposta

- A chi si applica

- Quando si applica

Esempio: un criterio per richiedere l'autenticazione a più fattori per gli utenti di marketing che accedono all'app Dynamics CRP da reti esterne potrebbe essere:

Un nome descrittivo consente di mantenere una panoramica dell'implementazione dell'accesso condizionale. Il numero di sequenza è utile se è necessario fare riferimento a un criterio in una conversazione. Ad esempio, quando si comunica con un amministratore al telefono, è possibile chiedere loro di aprire il criterio CA01 per risolvere un problema.

Standard di denominazione per i controlli di accesso di emergenza

Oltre ai criteri attivi, implementare criteri disabilitati che fungono da controlli di accesso resilienti secondari in scenari di interruzione o emergenza. Lo standard di denominazione per i criteri di emergenza deve includere:

- ENABLE IN EMERGENCY all'inizio in modo che il nome si distingua dagli altri criteri.

- Nome dell'interruzione a cui deve essere applicato.

- Numero di sequenza di ordinamento che consente all'amministratore di conoscere i criteri di ordine da abilitare.

Esempio: il nome seguente mostra che questo criterio è il primo di quattro criteri da abilitare se si verifica un'interruzione dell'autenticazione a più fattori:

- EM01 - ENABLE IN EMERGENCY: interruzione MFA [1/4] - Exchange SharePoint: Richiede join ibrido Microsoft Entra per gli utenti VIP.

Bloccare paesi/aree geografiche da cui non ci si aspetta mai un accesso

Microsoft Entra ID consente di creare posizioni denominate. Creare un elenco di paesi/aree geografiche consentite e quindi creare un criterio di blocco di rete con questi "paesi/aree geografiche consentiti" come esclusione. Questa opzione crea meno sovraccarico per i clienti basati su aree geografiche più piccole. Assicurarsi di escludere gli account di accesso di emergenza da questo criterio.

Implementare i criteri di accesso condizionale

Quando si è pronti, distribuire i criteri di accesso condizionale in fasi. Iniziare con alcuni criteri di accesso condizionale di base, ad esempio quelli che seguono. Molti criteri sono disponibili come modelli di criteri di accesso condizionale. Per impostazione predefinita, ogni criterio creato da un modello è in modalità solo report. Testare e monitorare l'utilizzo, per garantire il risultato previsto, prima di attivare ogni criterio.

Distribuire le politiche nelle tre fasi seguenti per migliorare la sicurezza con un disturbo minimo agli utenti. Le organizzazioni possono modificare le sequenze temporali in base alle dimensioni, alla complessità e alle funzionalità di gestione delle modifiche.

Importante

Prima di distribuire qualsiasi policy:

- Verificare che gli account di accesso di emergenza siano esclusi da tutti i criteri

- Testare i criteri con un gruppo pilota prima dell'implementazione a livello di organizzazione

- Verificare che gli utenti abbiano registrato i metodi di autenticazione necessari

- Comunicare le modifiche agli utenti interessati e fornire la documentazione di supporto

Fase 1: Fondazione (settimana 1-2)

Stabilire i controlli di sicurezza fondamentali e prepararsi per l'applicazione dell'autenticazione a più fattori. Prerequisiti: Assicurarsi che gli utenti possano registrarsi per l'autenticazione a più fattori prima di abilitare i criteri di imposizione.

| Criteri di accesso condizionale | Scenario | Requisito di licenza |

|---|---|---|

| Bloccare l'autenticazione legacy | Tutti gli utenti | Microsoft Entra ID P1 |

| Proteggere la pagina Registrazione MFA (Informazioni di sicurezza personali) | Tutti gli utenti | Microsoft Entra ID P1 |

| I ruoli predefiniti di Microsoft Entra privilegiati applicano metodi resistenti al phishing | Utenti con privilegi | Microsoft Entra ID P1 |

Fase 2: Autenticazione di base (settimana 2-3)

Applicare l'autenticazione a più fattori (MFA) per tutti gli utenti e ospiti, e proteggere i dispositivi mobili con i criteri di protezione delle app. Impatto chiave: Gli utenti dovranno usare l'autenticazione a più fattori per tutti gli accessi e usare le app approvate con la protezione delle app nei dispositivi mobili. Verificare che il piano di comunicazione venga eseguito e che siano disponibili risorse di supporto.

| Criteri di accesso condizionale | Scenario | Requisito di licenza |

|---|---|---|

| Tutte le attività di accesso utente usano metodi di autenticazione avanzata | Tutti gli utenti | Microsoft Entra ID P1 |

| L'accesso guest è protetto da metodi di autenticazione avanzata | Accesso ospite | Microsoft Entra ID P1 |

| Richiedere app client approvate o criteri di protezione delle app | Utenti mobili | Microsoft Entra ID P1 |

| Richiedere l'autenticazione a più fattori per l'aggiunta al dispositivo e la registrazione del dispositivo tramite l'azione dell'utente | Tutti gli utenti | Microsoft Entra ID P1 |

Fase 3: Protezione avanzata (settimana 3-4)

Aggiungere criteri basati sui rischi e controlli avanzati di prevenzione degli attacchi. Requisito di licenza: I criteri basati sul rischio richiedono licenze Microsoft Entra ID P2.

| Criteri di accesso condizionale | Scenario | Requisito di licenza |

|---|---|---|

| Limitare gli accessi ad alto rischio | Tutti gli utenti | Microsoft Entra ID P2 |

| Limitare l'accesso agli utenti ad alto rischio | Tutti gli utenti | Microsoft Entra ID P2 |

| L'attività di accesso utente usa la protezione dei token | Tutti gli utenti | Microsoft Entra ID P1 |

| Limitare il flusso del codice del dispositivo | Tutti gli utenti | Microsoft Entra ID P1 |

| Il trasferimento dell'autenticazione è bloccato | Tutti gli utenti | Microsoft Entra ID P1 |

| I criteri di accesso condizionale per workstation con accesso con privilegi (PAW) sono configurati | Utenti con privilegi | Microsoft Entra ID P1 |

Suggerimento

Abilitare ciascun criterio di sicurezza in modalità solo report per almeno una settimana prima dell'applicazione. Esaminare i log di accesso e comunicare le modifiche agli utenti prima di passare alla fase successiva.

Annotazioni

Le workstation con accesso con privilegi (PAW) richiedono una pianificazione significativa dell'infrastruttura. Le organizzazioni devono implementare questi criteri solo dopo aver stabilito una strategia di distribuzione PAW e aver effettuato il provisioning di dispositivi sicuri per gli utenti con privilegi.

Valutare l'impatto di un criterio

Usare gli strumenti disponibili per controllare l'effetto dei criteri prima e dopo aver apportato modifiche. Un'esecuzione simulata offre una buona idea del modo in cui un criterio di accesso condizionale influisce sull'accesso, ma non sostituisce un'esecuzione di test effettiva in un ambiente di sviluppo configurato correttamente.

Gli amministratori possono confermare le impostazioni dei criteri usando l'impatto dei criteri o la modalità solo report.

Testare i criteri

Assicurarsi di testare i criteri di esclusione di una politica. È possibile, ad esempio, escludere un utente o gruppo da un criterio che richiede l'autenticazione MFA. Verificare se agli utenti esclusi viene richiesta l'autenticazione a più fattori, perché la combinazione di altri criteri può richiedere l'autenticazione a più fattori per tali utenti.

Eseguire ogni test nel piano di test con gli utenti di test. Il piano di test consente di confrontare i risultati previsti e effettivi.

Distribuire nell'ambiente di produzione

Dopo aver confermato le impostazioni usando l'impatto sui criteri o la modalità solo report, spostare l'interruttore Abilita criteri da Solo report a Attivato.

Eseguire il rollback dei criteri

Se è necessario eseguire il rollback dei criteri appena implementati, usare una o più di queste opzioni:

Disabilitare il criterio. La disabilitazione di un criterio garantisce che non venga applicato quando un utente tenta di accedere. È sempre possibile tornare indietro e abilitare il criterio quando si vuole usarlo.

Escludere un utente o un gruppo da un criterio. Se un utente non può accedere all'app, escludere l'utente dai criteri.

Attenzione

Usare le esclusioni con moderazione, solo nelle situazioni in cui l'utente è attendibile. Aggiungere di nuovo gli utenti al criterio o al gruppo il prima possibile.

Se un criterio è disabilitato e non è più necessario, eliminarlo.

Ripristinare i criteri eliminati

Se un Accesso Condizionale o una posizione viene eliminata, può essere ripristinata entro il periodo di eliminazione temporanea di 30 giorni. Per altre informazioni sul ripristino dei criteri di accesso condizionale e delle posizioni denominate, vedere l'articolo Recuperare dalle eliminazioni.

Risolvere i problemi relativi ai criteri di accesso condizionale

Se un utente presenta un problema con un criterio di accesso condizionale, raccogliere queste informazioni per facilitare la risoluzione dei problemi.

- Nome entità utente

- Nome visualizzato dell'utente

- Nome del sistema operativo

- Timestamp (ora approssimativa è fine)

- Applicazione di destinazione

- Tipo di applicazione client (browser o client)

- ID di correlazione (univoco per l'accesso)

Se l'utente riceve un messaggio con un collegamento Altri dettagli , può raccogliere la maggior parte di queste informazioni.

Dopo aver raccolto le informazioni, vedere queste risorse:

- Problemi di accesso con l'accesso condizionale : informazioni sui risultati imprevisti dell'accesso correlato all'accesso condizionale tramite messaggi di errore e il log di accesso di Microsoft Entra.

- Uso dello strumento What-If : informazioni sul motivo per cui un criterio è o non viene applicato a un utente in una situazione specifica o se un criterio si applica in uno stato noto.