Esercitazione: Configurare F5 BIG-IP Access Policy Manager per l'autenticazione Kerberos

In questa esercitazione, vengono illustrate le procedure per implementare l'accesso ibrido sicuro (SHA) con l'accesso Single Sign-On (SSO) alle applicazioni Kerberos usando la configurazione avanzata F5 BIG-IP. L'abilitazione dei servizi pubblicati di BIG-IP per l'accesso SSO di Microsoft Entra offre numerosi vantaggi, tra cui:

- Miglioramento della governance Zero Trust grazie alla preautenticazione e utilizzo della soluzione di tutela dei criteri di sicurezza dell'accesso condizionale.

- Accesso SSO completo tra Microsoft Entra ID e i servizi pubblicati BIG-IP

- Gestione delle identità e accessi da un solo piano di controllo, l'Interfaccia di amministrazione di Microsoft Entra

Per altre informazioni sui vantaggi, vedere Integrazione di F5 BIG-IP con Microsoft Entra ID.

Descrizione dello scenario

Per questo scenario, si configurerà un'applicazione line-of-business per l'autenticazione Kerberos, nota anche come autenticazione integrata di Windows.

Per integrare l'applicazione con Microsoft Entra ID è richiesto il supporto di un protocollo basato su federazione, ad esempio Security Assertion Markup Language (SAML). Poiché la modernizzazione dell'applicazione introduce il rischio di potenziali tempi di inattività, sono disponibili altre opzioni.

Mentre si usa la delega vincolata Kerberos (KCD) per l'accesso SSO, è possibile usare il proxy dell'applicazione Microsoft Entra per accedere all'applicazione in modalità remota. È possibile ottenere la transizione del protocollo per eseguire il bridge dell'applicazione legacy al piano di controllo delle identità moderno.

Un altro approccio consiste nell'usare un controller di distribuzione di applicazioni BIG-IP F5. Questo approccio consente di sovrapporre l'applicazione con la preautenticazione di Microsoft Entra e l'accesso SSO KCD. Migliora il comportamento Zero Trust generale dell'applicazione.

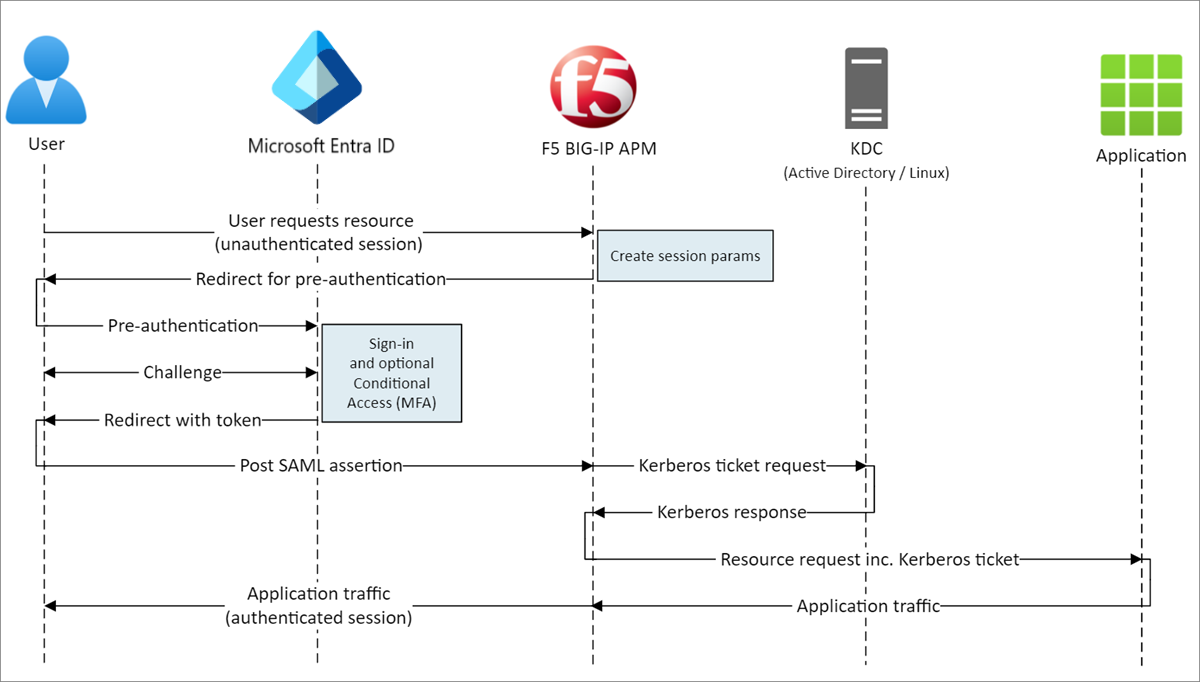

Architettura dello scenario

La soluzione SHA per questo scenario include gli elementi seguenti:

Applicazione: servizio basato su Kerberos back-end pubblicato esternamente da BIG-IP e protetto da SHA

BIG-IP: funzionalità di proxy inverso per la pubblicazione di applicazioni back-end. Access Policy Manager (APM) sovrappone le applicazioni pubblicate con la funzionalità del provider di servizi SAML (SP) e dell'accesso SSO.

Microsoft Entra ID: provider di identità (IdP) che verifica le credenziali utente, l'accesso condizionale Microsoft Entra e l'accesso SSO BIG-IP APM tramite SAML

KDC: ruolo di Centro distribuzione chiavi in un controller di dominio (DC) che emette ticket Kerberos

L'immagine seguente illustra il flusso avviato da SP SAML per questo scenario, ma è supportato anche il flusso avviato da IdP.

Flusso utente

- L'utente si connette all'endpoint dell’applicazione (BIG-IP)

- Il criterio di accesso di BIG-IP reindirizza l'utente a Microsoft Entra ID (provider di identità SAML)

- Microsoft Entra preautentica l'utente e applica i criteri di accesso condizionale applicati

- L'utente viene reindirizzato a BIG-IP (provider di servizi SAML) e l'accesso SSO viene eseguito tramite il token SAML rilasciato

- BIG-IP autentica l'utente e richiede un ticket Kerberos da KDC

- BIG-IP invia la richiesta all'applicazione back-end con il ticket Kerberos per l'accesso SSO

- L'applicazione autorizza la richiesta e restituisce il payload

Prerequisiti

L'esperienza BIG-IP precedente non è necessaria. È necessario:

- Un account Azure gratuito o una sottoscrizione di livello superiore.

- BIG-IP o una distribuzione di BIG-IP Virtual Edition in Azure.

- Una delle licenze F5 BIG-IP seguenti:

- Pacchetto F5 BIG-IP Best

- Licenza autonoma F5 BIG-IP APM

- Licenza del componente aggiuntivo F5 BIG-IP APM in BIG-IP Local Traffic Manager (LTM)

- Licenza di versione di prova gratuita di 90 giorni di BIG-IP

- Identità utente sincronizzate da una directory locale a Microsoft Entra ID o create in Microsoft Entra ID e restituite a una directory locale.

- Uno dei seguenti ruoli nel tenant Microsoft Entra: Amministratore applicazione cloud o Amministratore applicazione.

- Un certificato server Web per la pubblicazione di servizi tramite HTTPS, oppure usare i certificati BIG-IP predefiniti durante il test.

- Un'applicazione Kerberos, oppure passare ad active-directory-wp.com per informazioni su come configurare l'accesso SSO con IIS in Windows.

Metodi di configurazione BIG-IP

Questo articolo illustra la configurazione avanzata, un'implementazione SHA flessibile che crea oggetti di configurazione BIG-IP. È possibile usare questo approccio per gli scenari non coperti dai modelli di configurazione guidata.

Nota

Sostituire tutte le stringhe o i valori di esempio in questo articolo con quelli per l'ambiente effettivo.

Registrare F5 BIG-IP in Microsoft Entra ID

Prima che BIG-IP possa consegnare la preautenticazione a Microsoft Entra ID, registrarlo nel tenant. Questo processo avvia l'accesso SSO tra entrambe le entità. L'app creata dal modello di raccolta di F5 BIG-IP è la relying party che rappresenta il provider di servizi SAML per l'applicazione pubblicata da BIG-IP.

Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno come Amministratore applicazione cloud.

Passare a Identità>Applicazioni>Applicazioni aziendali>Tutte le applicazioni e quindi selezionare Nuova applicazione.

Viene visualizzato il riquadro Esplora la raccolta di Microsoft Entra, contenente sezioni per le piattaforme cloud, le applicazioni locali e le applicazioni in primo piano. Le applicazioni nella sezione Applicazioni in primo piano sono contrassegnate con icone che indicano se l'accesso SSO federato e il provisioning sono supportati.

Nella raccolta di Azure, cercare F5 e selezionare Integrazione di Microsoft Entra ID con F5 BIG-IP APM.

Immettere un Nome che consenta alla nuova applicazione di riconoscere l'istanza dell'applicazione.

Selezionare Aggiungi/Crea per aggiungere l'elemento al tenant.

Abilitare l'accesso SSO a F5 BIG-IP

Configurare la registrazione di BIG-IP per soddisfare i token SAML richiesti da BIG-IP APM.

- Nella sezione Gestisci del menu a sinistra, selezionare Single Sign-On. Viene visualizzato il riquadro Single Sign-On.

- Nella pagina Selezionare un metodo di accesso Single Sign-On selezionare SAML. Selezionare No, salverò in un secondo momento per ignorare il prompt.

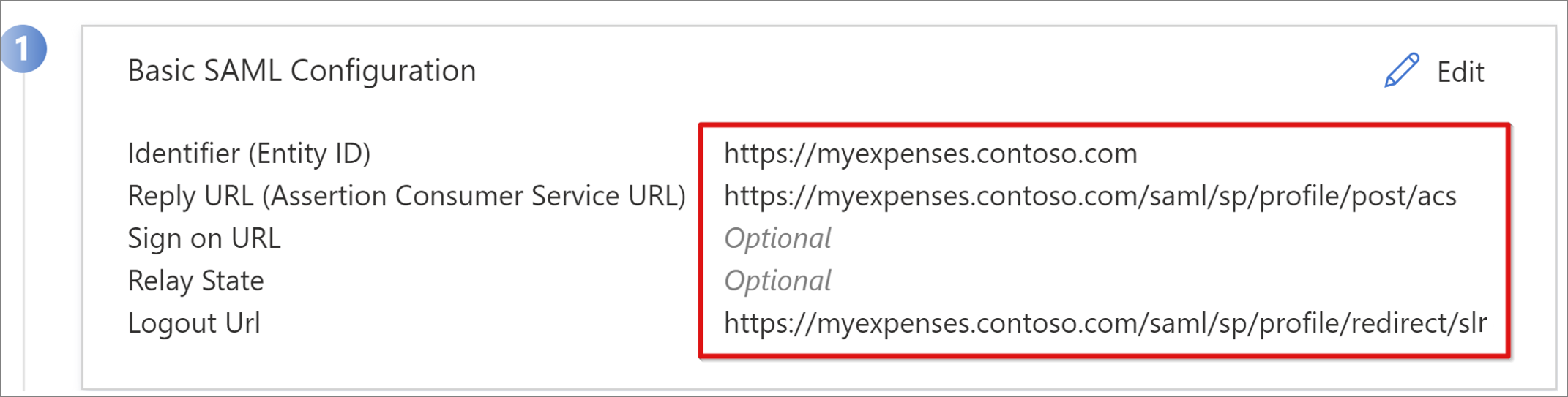

- Nella pagina Configura l'accesso Single Sign-On con SAML, selezionare l'icona a forma di penna per modificare la Configurazione SAML di base.

- Sostituire il valore predefinito identificatore con l'URL completo per l'applicazione pubblicata BIG-IP.

- Sostituire il valore dell'URL di risposta, ma mantenere il percorso dell'endpoint del provider di servizi SAML dell'applicazione.

Nota

In questa configurazione, il flusso SAML funziona in modalità avviata dal provider di identità. Microsoft Entra ID genera un'asserzione SAML prima che l'utente venga reindirizzato all'endpoint BIG-IP per l'applicazione.

Per la modalità avviata dal provider di servizi, in URL di accesso immettere l'URL dell'applicazione.

Per URL di disconnessione, immettere l'endpoint SLO (Single Logout) di BIG-IP APM preceduto dall'intestazione host del servizio pubblicato. Questa azione garantisce che la sessione APM BIG-IP dell'utente termini dopo che l'utente si disconnette da Microsoft Entra ID.

Nota

Da BIG-IP Traffic Management Operating System (TMOS) v16, l'endpoint SLO SAML è stato modificato in /saml/sp/profile/redirect/slo.

- Prima di chiudere la configurazione SAML, selezionare Salva.

- Ignorare il prompt di test di SSO.

- Si notino le proprietà della sezione Attributi utente e attestazioni. Microsoft Entra ID rilascia le proprietà agli utenti per l'autenticazione di BIG-IP APM e per l'accesso SSO all'applicazione back-end.

- Per salvare il file XML dei metadati della federazione nel computer, nel riquadro Certificato di firma SAML selezionare Scarica.

Nota

I certificati di firma SAML creati da Microsoft Entra ID hanno una durata di tre anni. Per altre informazioni, vedere Certificati gestiti per l'accesso Single Sign-On federato.

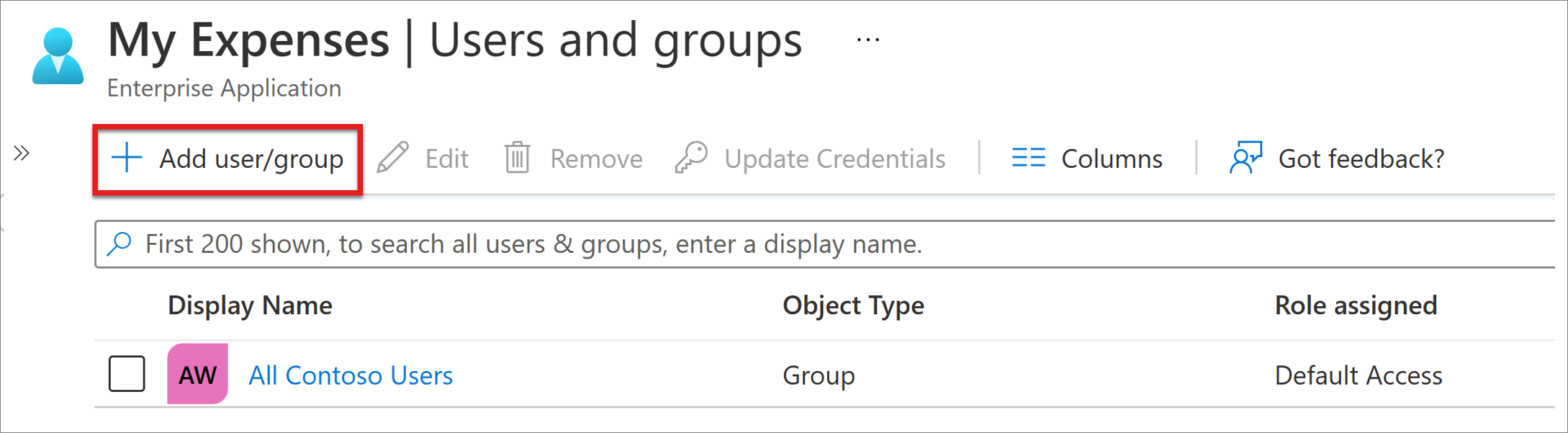

Concedere l'accesso a utenti e gruppi

Per impostazione predefinita, Microsoft Entra ID rilascia i token per gli utenti a cui viene concesso l'accesso a un'applicazione. Per concedere a utenti e gruppi l'accesso all'applicazione:

Nel riquadro di panoramica dell'applicazione F5 BIG-IP selezionare Assegnare utenti e gruppi.

Selezionare Aggiungi utente/gruppo.

Selezionare utenti e gruppi, quindi selezionare Assegna.

Configurare la delega vincolata Kerberos di Active Directory

Affinché BIG-IP APM esegua l'accesso SSO all'applicazione back-end per conto degli utenti, configurare KCD nel dominio Active Directory (AD) di destinazione. La delega dell'autenticazione richiede il provisioning di BIG-IP APM con un account del servizio del dominio.

Per questo scenario, l'applicazione è ospitata nel server APP-VM-01 e viene eseguita nel contesto di un account del servizio denominato web_svc_account, non a livello di identità del computer. L'account del servizio di delega assegnato ad APM è F5-BIG-IP.

Creare un account di delega BIG-IP APM

BIG-IP non supporta gli account del servizio gestito del gruppo ( gMSA), quindi creare un account utente standard per l'account del servizio APM.

Eseguire il comando PowerShell riportato di seguito. Sostituire i valori UserPrincipalName e SamAccountName con i valori dell'ambiente. Per una maggiore sicurezza, usare un nome SPN dedicato che corrisponda all'intestazione host dell'applicazione.

New-ADUser -Name "F5 BIG-IP Delegation Account" UserPrincipalName $HOST_SPN SamAccountName "f5-big-ip" -PasswordNeverExpires $true Enabled $true -AccountPassword (Read-Host -AsSecureString "Account Password")HOST_SPN = host/f5-big-ip.contoso.com@contoso.com

Nota

Quando si usa l'host, qualsiasi applicazione in esecuzione nell'host delega l'account, mentre quando si usa HTTPS consentirà solo operazioni correlate al protocollo HTTP.

Creare un nome dell'entità servizio (SPN) per l'account del servizio APM da usare durante la delega all'account del servizio dell'applicazione Web:

Set-AdUser -Identity f5-big-ip -ServicePrincipalNames @Add="host/f5-big-ip.contoso.com"}Nota

È obbligatorio includere l'host/parte nel formato UserPrincipleName (host/name.domain@domain) o ServicePrincipleName (host/name.domain).

Prima di specificare il nome SPN di destinazione, visualizzarne la configurazione. Verificare che SPN venga visualizzato nell'account del servizio APM. L'account del servizio APM esegue la delega per l'applicazione Web:

Verificare che l'applicazione Web sia in esecuzione nel contesto del computer o in un account del servizio dedicato.

Per il contesto Computer, usare il comando seguente per eseguire una query sull'oggetto account in Active Directory per visualizzare i nomi SPN definiti. Sostituire <name_of_account> con l'account per il proprio ambiente.

Get-ADComputer -identity <name_of_account> -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNamesAd esempio: Get-ADUser -identity f5-big-ip -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNames

Per l'account del servizio dedicato, usare il comando seguente per eseguire una query sull'oggetto dell'account in Active Directory per visualizzarne i nomi SPN definiti. Sostituire <name_of_account> con l'account per il proprio ambiente.

Get-ADUser -identity <name_of_account> -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNamesAd esempio: Get-ADComputer -identity f5-big-ip -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNames

Se l'applicazione è stata eseguita nel contesto del computer, aggiungere il nome SPN all'oggetto dell'account computer in Active Directory:

Set-ADComputer -Identity APP-VM-01 -ServicePrincipalNames @{Add="http/myexpenses.contoso.com"}

Con i nomi SPN definiti, stabilire l'attendibilità per il delegato dell'account del servizio APM a tale servizio. La configurazione varia a seconda della topologia dell'istanza BIG-IP e del server applicazioni.

Configurare BIG-IP e l'applicazione di destinazione nello stesso dominio

Impostare l'attendibilità per l'account del servizio APM per delegare l'autenticazione:

Get-ADUser -Identity f5-big-ip | Set-ADAccountControl -TrustedToAuthForDelegation $trueL'account del servizio APM deve conoscere il nome SPN di destinazione ritenuto attendibile per la delega. Impostare il nome SPN di destinazione sull'account del servizio che esegue l'applicazione Web:

Set-ADUser -Identity f5-big-ip -Add @{'msDS-AllowedToDelegateTo'=@('HTTP/myexpenses.contoso.com')}Nota

È possibile completare queste attività con Utenti e computer di Active Directory, snap-in di Microsoft Management Console (MMC) o in un controller di dominio.

Configurare BIG-IP e l'applicazione di destinazione in domini diversi

Nella versione di Windows Server 2012 e versioni successive, KDC su più domini usa la delega vincolata basata su risorse (RBCD). I vincoli per un servizio vengono trasferiti dall'amministratore di dominio all'amministratore del servizio. Questa delega consente all'amministratore del servizio back-end di consentire o negare l'accesso SSO. Questa situazione crea un approccio diverso alla delega della configurazione, che è possibile quando si usa PowerShell o Active Directory Service Interfaces Editor (ADSI Edit).

È possibile usare la proprietà PrincipalsAllowedToDelegateToAccount dell'account del servizio dell'applicazione (account di servizio dedicato o computer) per concedere la delega da BIG-IP. Per questo scenario, usare il comando di PowerShell seguente in un controller di dominio (Windows Server 2012 R2 o versioni successive) nello stesso dominio dell'applicazione.

Usare un SPN definito in base a un account del servizio dell'applicazione Web. Per una maggiore sicurezza, usare un nome SPN dedicato che corrisponda all'intestazione host dell'applicazione. Ad esempio, poiché l'intestazione host dell'applicazione Web in questo esempio è myexpenses.contoso.com, aggiungere HTTP/myexpenses.contoso.com all'oggetto dell'account del servizio applicazioni in Active Directory (AD):

Set-AdUser -Identity web_svc_account -ServicePrincipalNames @{Add="http/myexpenses.contoso.com"}

Per i comandi seguenti, prendere nota del contesto.

Se il servizio web_svc_account viene eseguito nel contesto di un account utente, usare questi comandi:

$big-ip= Get-ADComputer -Identity f5-big-ip -server dc.contoso.com

Set-ADUser -Identity web_svc_account -PrincipalsAllowedToDelegateToAccount

$big-ip Get-ADUser web_svc_account -Properties PrincipalsAllowedToDelegateToAccount

Se il servizio web_svc_account viene eseguito nel contesto di un account computer, usare questi comandi:

$big-ip= Get-ADComputer -Identity f5-big-ip -server dc.contoso.com

Set-ADComputer -Identity web_svc_account -PrincipalsAllowedToDelegateToAccount

$big-ip Get-ADComputer web_svc_account -Properties PrincipalsAllowedToDelegateToAccount

Per ulteriori informazioni, vedere Delega vincolata Kerberos tra domini.

Configurazione avanzata di BIG-IP

Usare la sezione seguente per continuare a impostare le configurazioni BIG-IP.

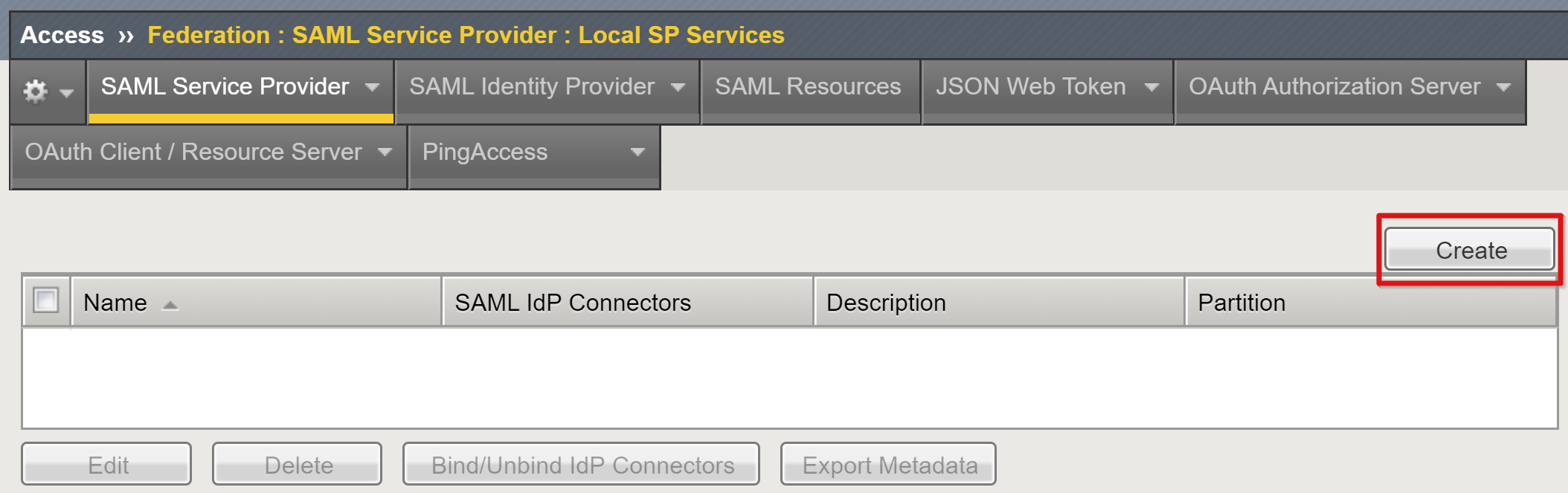

Configurare le impostazioni del provider di servizi SAML

Le impostazioni del provider di servizi SAML definiscono le proprietà del provider di servizi SAML usate da APM per sovrapporre all'applicazione legacy la preautenticazione SAML. Per configurarle:

Da un browser, accedere alla console di gestione di F5 BIG-IP.

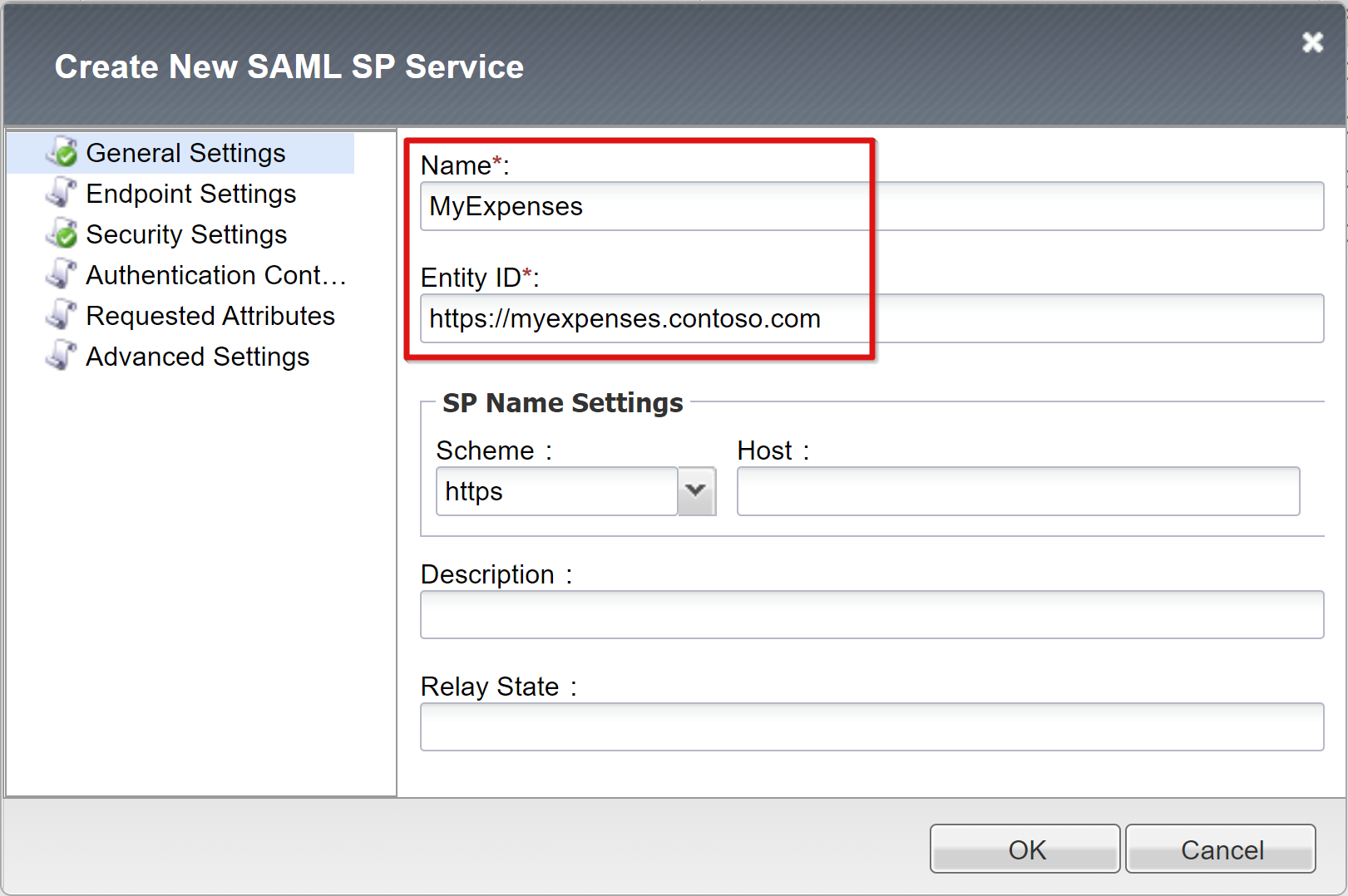

Selezionare Accesso>Federazione>Fornitore di servizi SAML>Servizi SP locali>Crea.

Specificare i valori Nome e ID entità salvati quando è stato configurato l'accesso SSO per Microsoft Entra ID.

Se l'ID entità SAML corrisponde esattamente all'URL per l'applicazione pubblicata, è possibile ignorare le Impostazioni nome SP. Ad esempio, se l'ID entità è urn:myexpenses:contosoonline, il valore Schema è https; il valore Host è myexpenses.contoso.com. Se l'ID entità è "https://myexpenses.contoso.com"", non è necessario fornire queste informazioni.

Configurare un connettore del provider di identità esterno

Un connettore del provider di identità SAML definisce le impostazioni affinché BIG-IP APM consideri attendibile Microsoft Entra ID come provider di identità SAML. Queste impostazioni eseguono il mapping dell'SP SAML a un IdP SAML, stabilendo la relazione di attendibilità della federazione tra APM e Microsoft Entra ID. Per configurare il connettore:

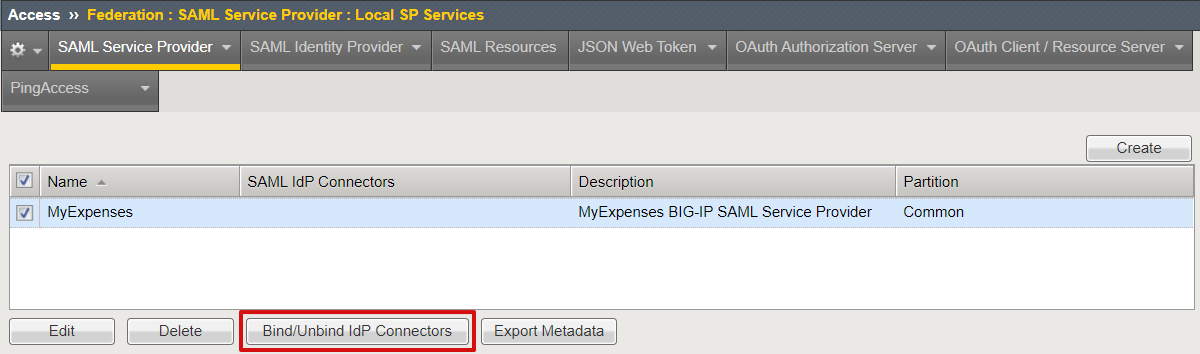

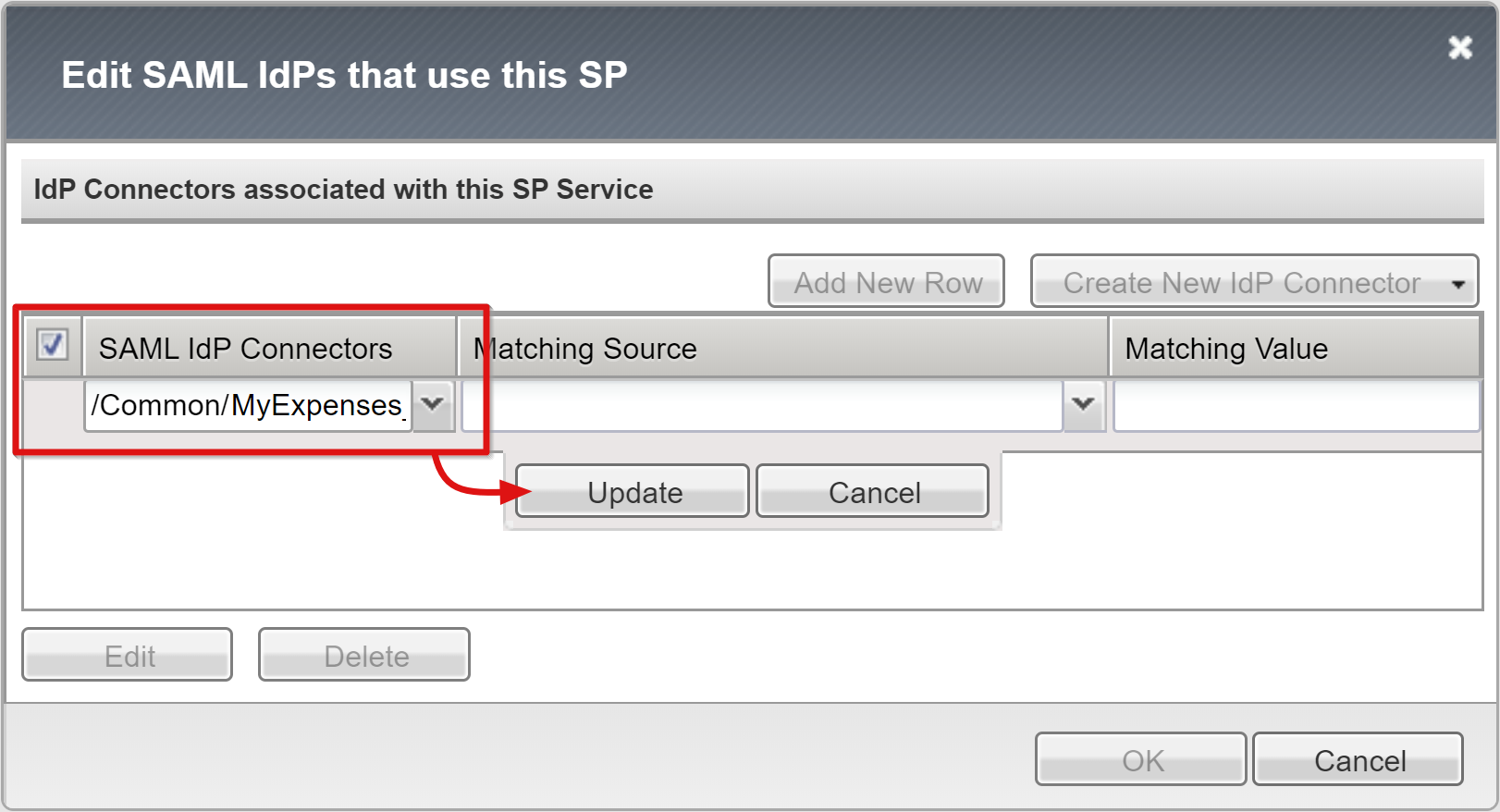

Scorrere verso il basso per selezionare il nuovo oggetto SP SAML, quindi selezionare Associa/dissocia connettori IdP.

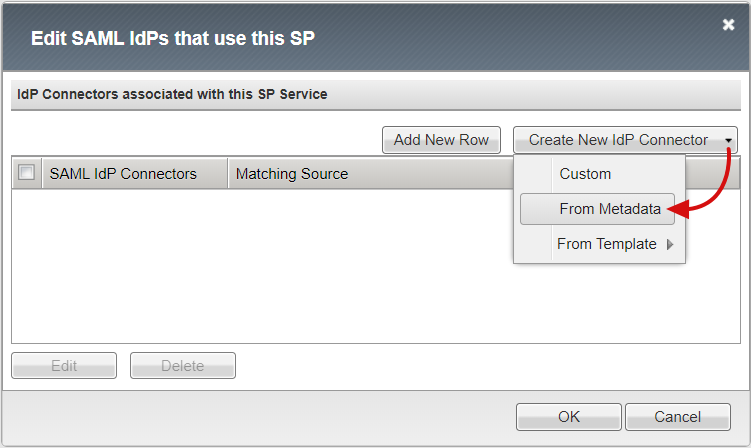

Selezionare Crea nuovo connettore IdP>Da metadati.

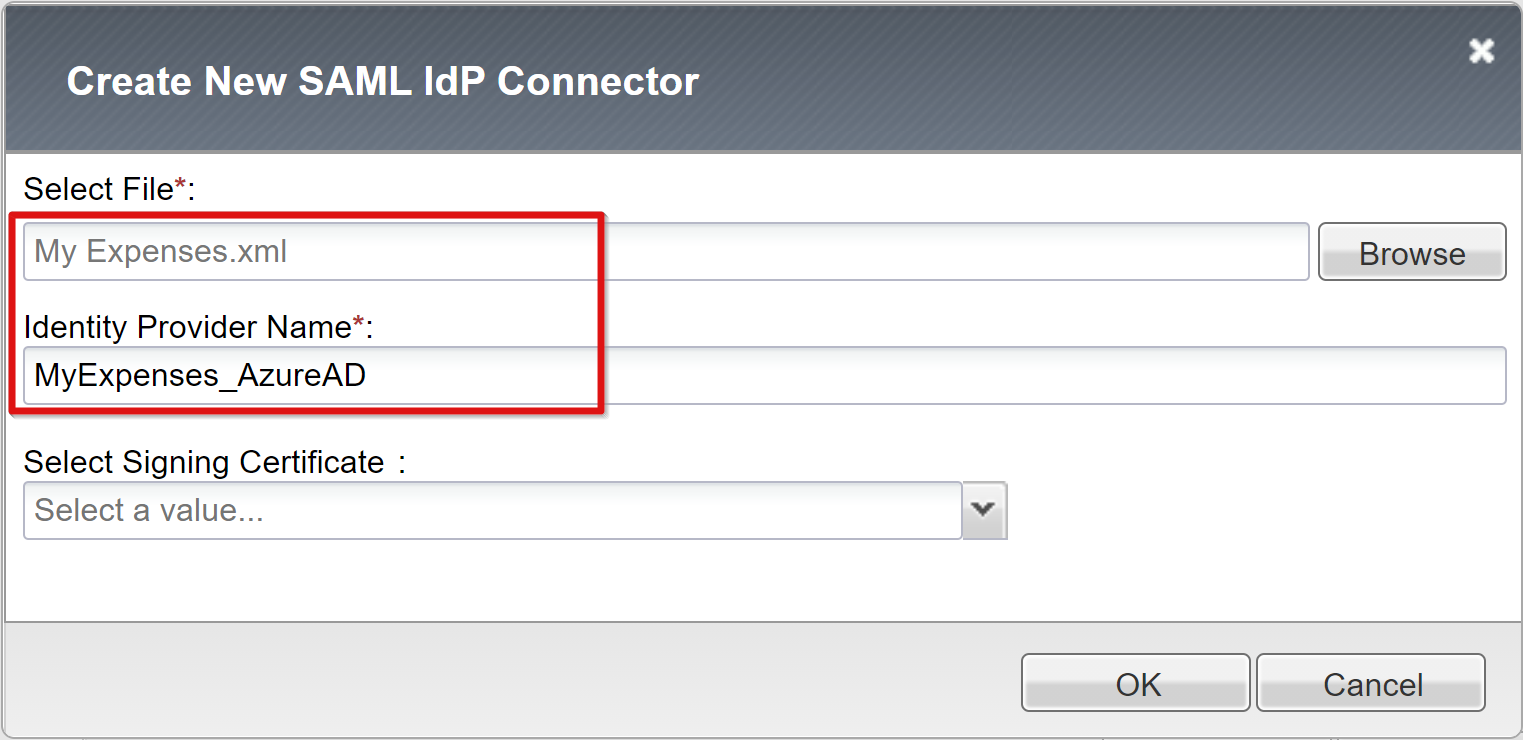

Passare al file XML dei metadati di federazione scaricato e specificare un Nome del provider di identità per l'oggetto APM che rappresenta l'IdP SAML esterno. L'esempio seguente mostra MyExpenses_AzureAD.

Selezionare Aggiungi nuova riga per scegliere il nuovo valore dei Connettori IdP SAML, quindi selezionare Aggiorna.

Seleziona OK.

Configurare l'accesso SSO Kerberos

Creare un oggetto SSO APM per l'accesso SSO KCD alle applicazioni back-end. Usare l'account di delega APM creato.

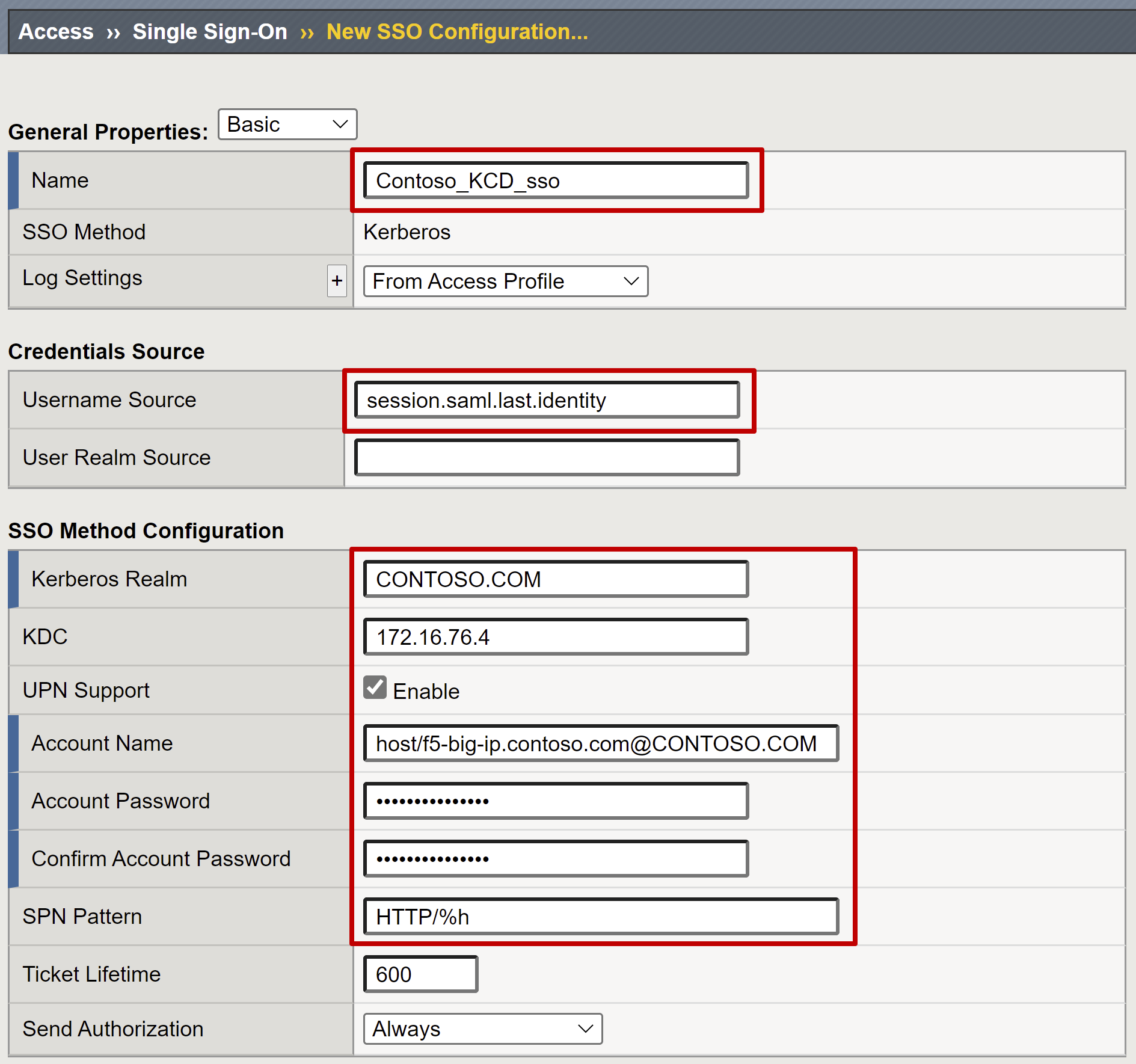

- Selezionare Accesso>Single Sign-on>Kerberos>Crea e immettere le seguenti informazioni:

Nome: dopo averlo creato, altre applicazioni pubblicate possono usare l'oggetto APM SSO Kerberos. Ad esempio, usare Contoso_KCD_sso per più applicazioni pubblicate per il dominio Contoso. Usare MyExpenses_KCD_sso per una singola applicazione.

Origine nome utente: specificare l'origine ID utente. Usare una variabile di sessione APM come origine. L'uso di session.saml.last.identity è consigliato, perché contiene l'ID utente connesso dall'attestazione Microsoft Entra.

Origine dell'area di autenticazione utente: obbligatorio quando il dominio utente è diverso dall'area di autenticazione Kerberos per KCD. Se gli utenti si trovano in un dominio attendibile separato, è necessario rendere il servizio APM consapevole specificando la variabile di sessione APM con il dominio utente connesso. Un esempio è session.saml.last.attr.name.domain. Questa azione viene eseguita negli scenari in cui il nome dell'entità utente (UPN) è basato su un suffisso alternativo.

Area di autenticazione Kerberos: suffisso di dominio utente in lettere maiuscole

KDC: indirizzo IP del controller di dominio. In alternativa, immettere un nome di dominio completo se DNS è configurato ed efficiente.

Supporto UPN: selezionare questa casella di controllo se l'origine del nome utente è in formato UPN, ad esempio la variabile session.saml.last.identity.

Nome account e Password account: credenziali dell'account del servizio APM per eseguire la delega vincolata Kerberos

Modello SPN: se si usa HTTP/%h, APM usa l'intestazione host della richiesta client per compilare il nome SPN per il quale richiede un token Kerberos.

Invia autorizzazione: disabilitare questa opzione per le applicazioni che preferiscono negoziare l'autenticazione, anziché ricevere il token Kerberos nella prima richiesta, ad esempio Tomcat.

È possibile lasciare KDC non definito se l'area di autenticazione utente è diversa dall'area di autenticazione del server back-end. Questa regola si applica agli scenari di area di autenticazione a più domini. Se si lascia KDC non definito, BIG-IP tenta di individuare un'area di autenticazione Kerberos tramite una ricerca DNS di record SRV per il dominio del server back-end. Si prevede che il nome di dominio corrisponda al nome dell'area di autenticazione. Se il nome di dominio è diverso, specificarlo nel file /etc/krb5.conf.

L'elaborazione SSO Kerberos è più veloce quando un indirizzo IP specifica un KDC. L'elaborazione SSO Kerberos è più lenta se un nome host specifica un KDC. A causa di più query DNS, l'elaborazione è più lenta quando un KDC non è definito. Assicurarsi che il DNS funzioni in modo ottimale prima di spostare un modello di verifica nell'ambiente di produzione.

Nota

Se i server back-end si trovano in più aree di autenticazione, creare un oggetto di configurazione SSO separato per ogni area di autenticazione.

È possibile inserire intestazioni come parte della richiesta SSO all'applicazione back-end. Modificare l'impostazione Proprietà generali da Base ad Avanzate.

Per altre informazioni sulla configurazione di un'applicazione APM per l'accesso SSO KCD, vedere l'articolo F5 K17976428: Panoramica della delega vincolata Kerberos.

Configurare un profilo di accesso

Un profilo di accesso associa gli elementi APM che gestiscono l'accesso ai server virtuali BIG-IP. Questi elementi includono criteri di accesso, configurazione SSO e impostazioni dell'interfaccia utente.

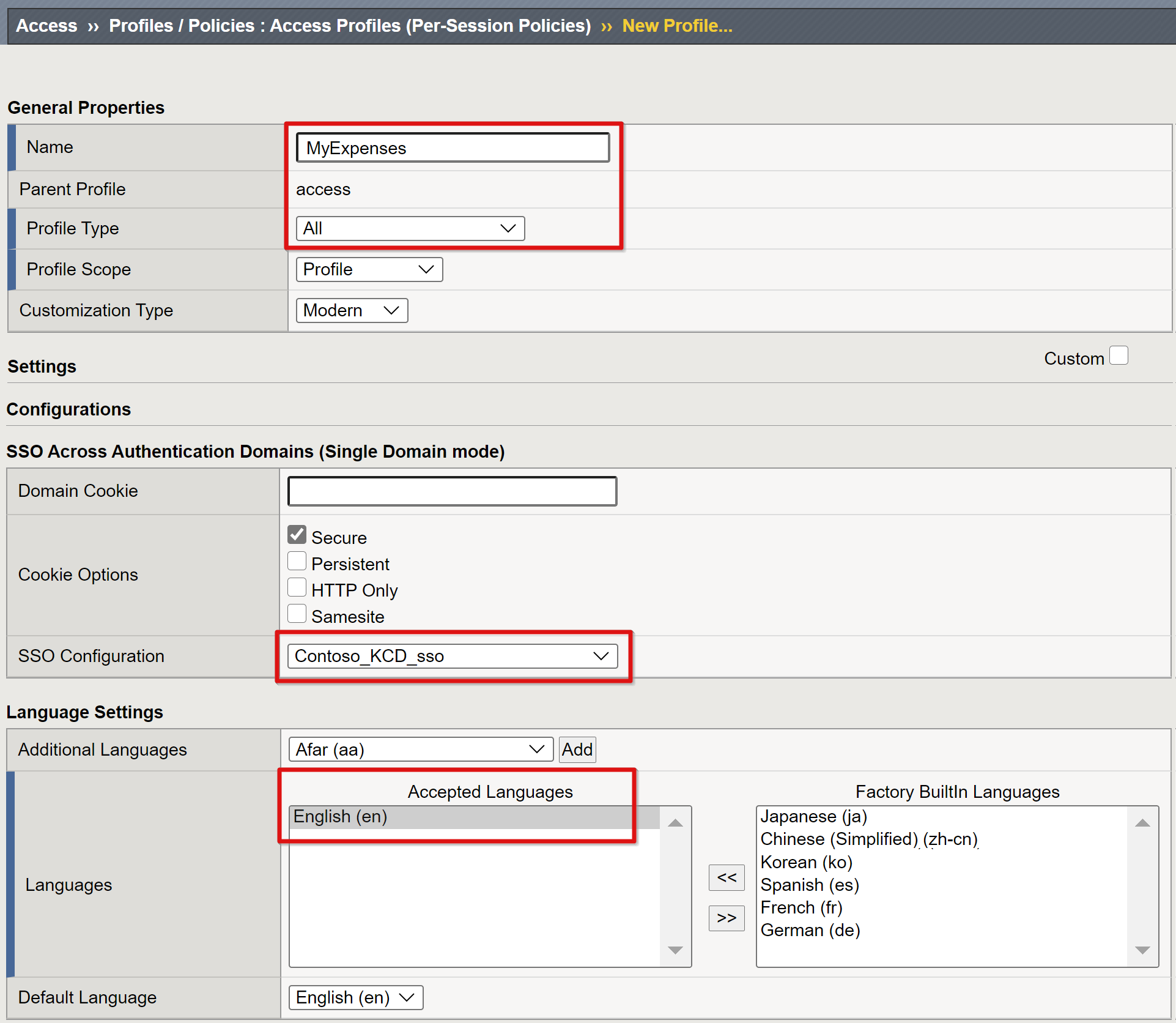

Selezionare Accesso>Profili / Criteri>Profili di accesso (Criteri per sessione)>Crea e immettere le seguenti proprietà:

Nome: ad esempio, immettere MyExpenses

Tipo di profilo: selezionare Tutti

Configurazione SSO: selezionare l'oggetto configurazione SSO KDC creato

Lingue accettate: aggiungere almeno una lingua

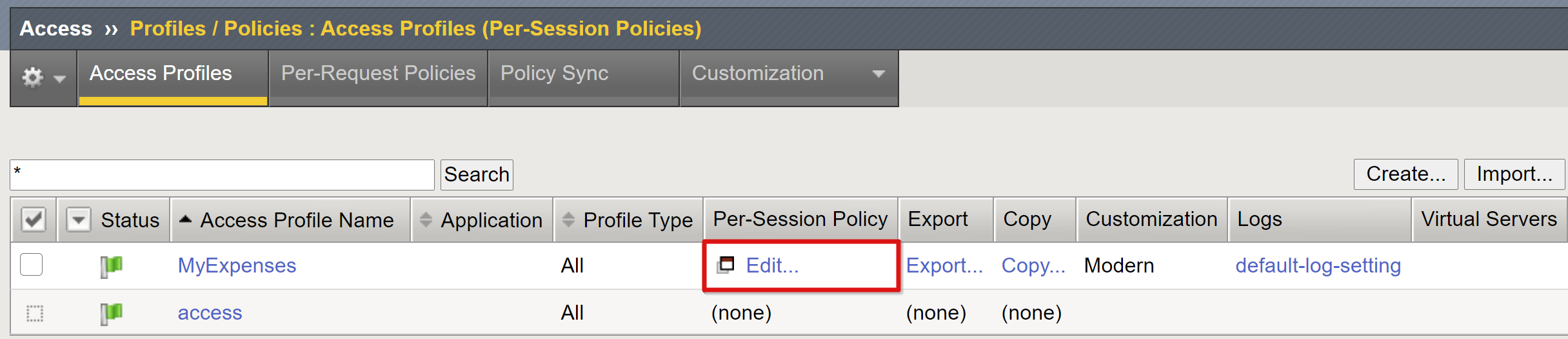

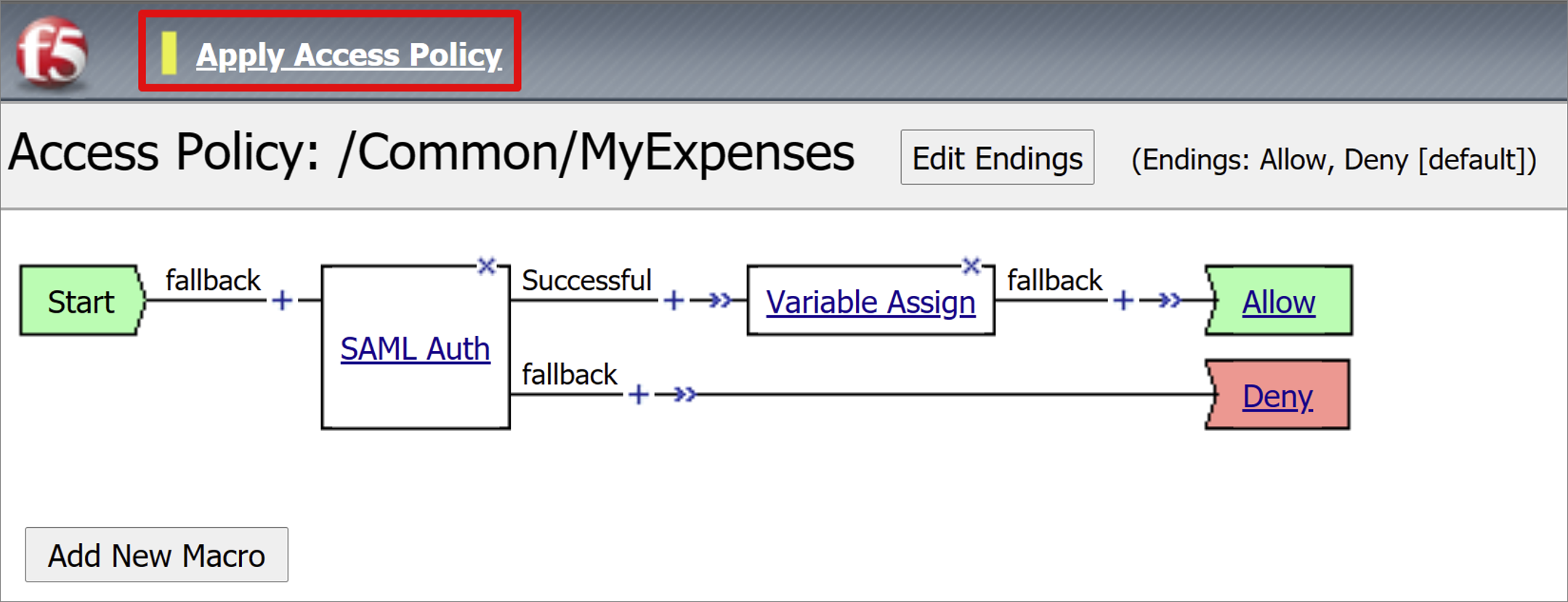

Per il profilo per sessione creato, selezionare Modifica.

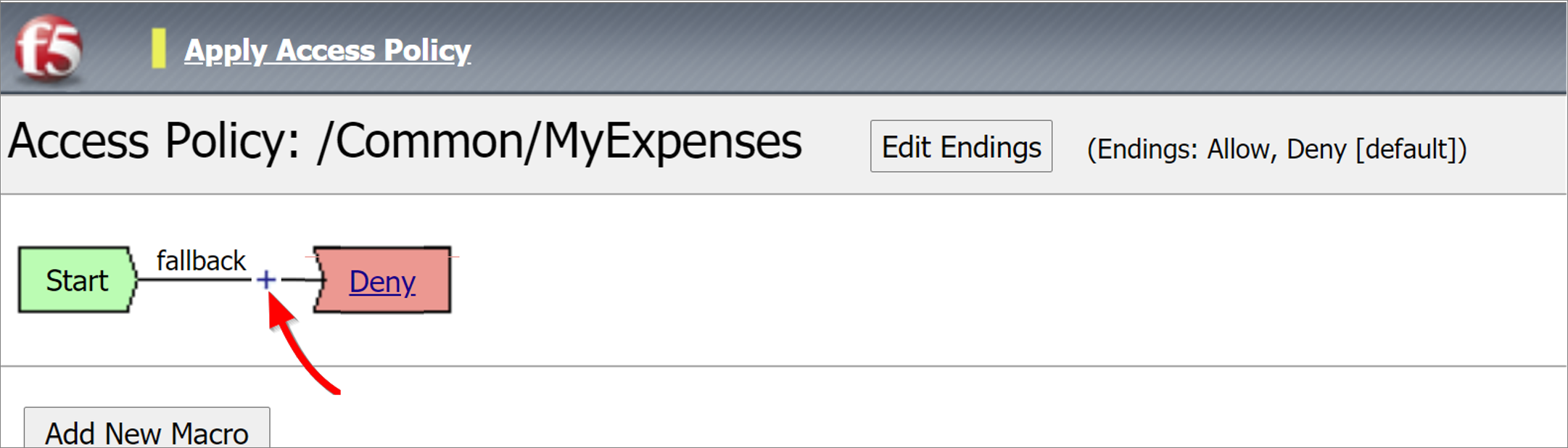

Si apre l'editor criteri visivi. Selezionare il segno più accanto al fallback.

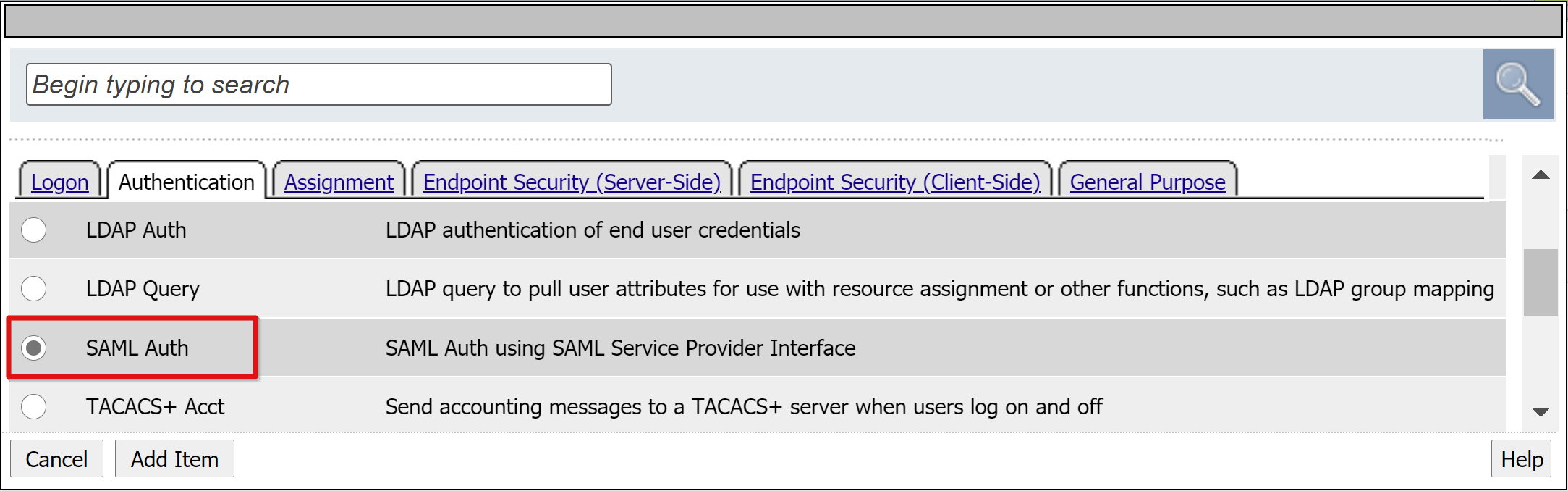

Nella finestra di dialogo, selezionare Autenticazione>Aut SAML>Aggiungi elemento.

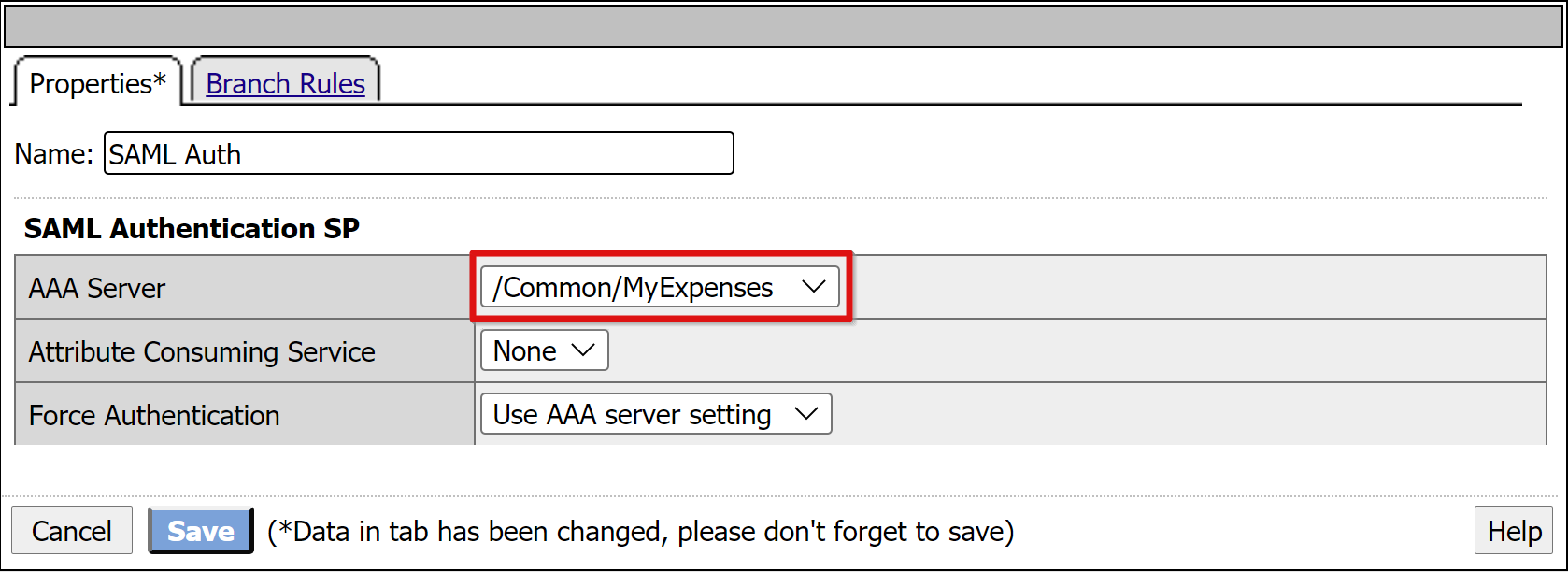

Nella configurazione di SP autenticazione SAML, impostare l'opzione Server AAA in modo che utilizzi l'oggetto SP SAML creato.

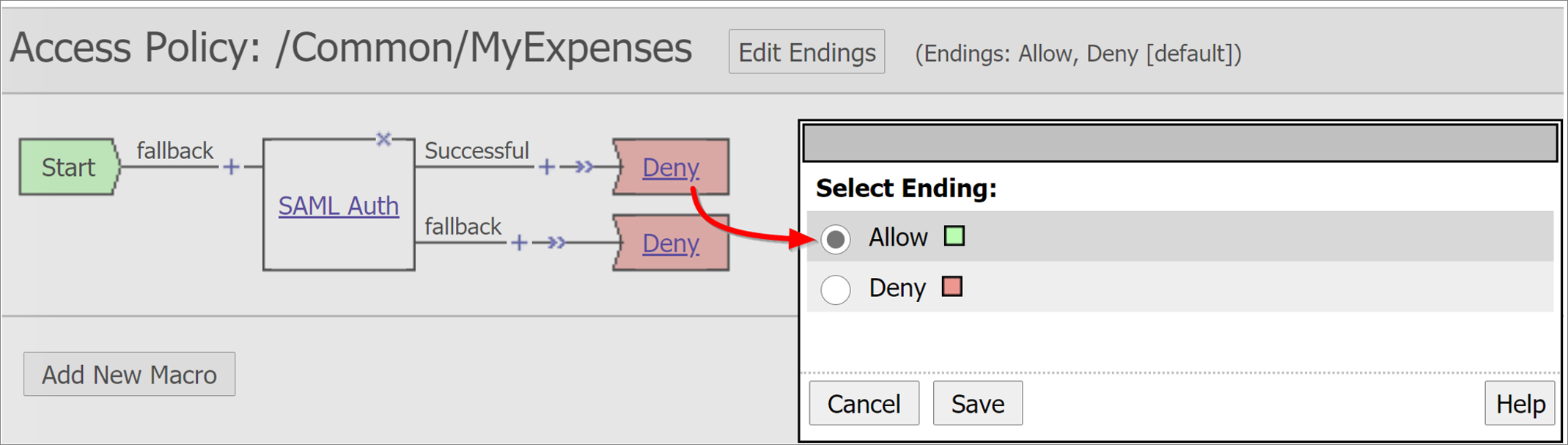

Per modificare il ramo Riusciti in Consenti, selezionare il collegamento nella parte superiore della casella Nega.

Seleziona Salva.

Configurare i mapping degli attributi

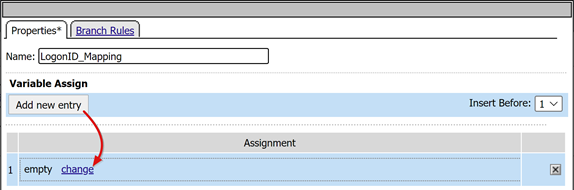

Sebbene sia facoltativo, è possibile aggiungere una configurazione LogonID_Mapping per abilitare l'elenco di sessioni BIG-IP attive per visualizzare l'UPN dell'utente connesso, anziché un numero di sessione. Queste informazioni sono utili per analizzare i log o per la risoluzione dei problemi.

Per il ramo Autenticazione SAML riuscita selezionare il segno più.

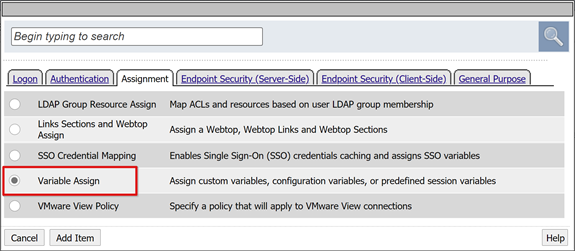

Nella finestra di dialogo, selezionare Assegnazione>Variabile Assegna>Aggiungi elemento.

Immetti un valore per Nome.

Nel riquadro Variabile Assegna, selezionare Aggiungi nuova voce>cambia. L'esempio seguente mostra LogonID_Mapping nella casella Nome.

Impostare entrambe le variabili:

- Variabile personalizzata: immettere session.logon.last.username

- Variabile di sessione: immettere session.saml.last.identity

Selezionare Fine>Salva.

Selezionare il terminale Nega del ramo del criterio di accesso Riusciti. Modificarlo in Consenti.

Seleziona Salva.

Selezionare Applica criterio di accessoe chiudere l'editor.

Configurare il pool back-end

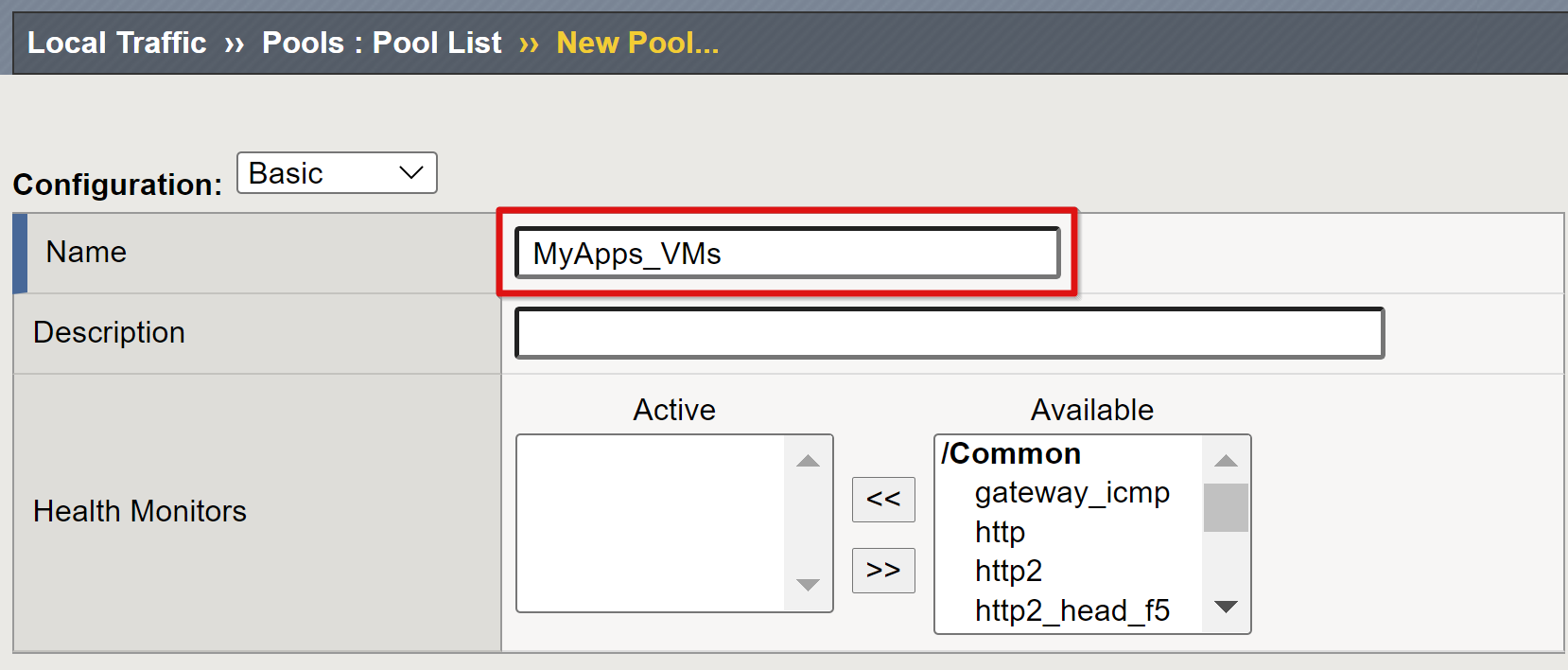

Per consentire a BIG-IP di inoltrare accuratamente il traffico client, creare un oggetto nodo BIG-IP che rappresenta il server back-end che ospita l'applicazione. Posizionare quindi il nodo in un pool di server BIG-IP.

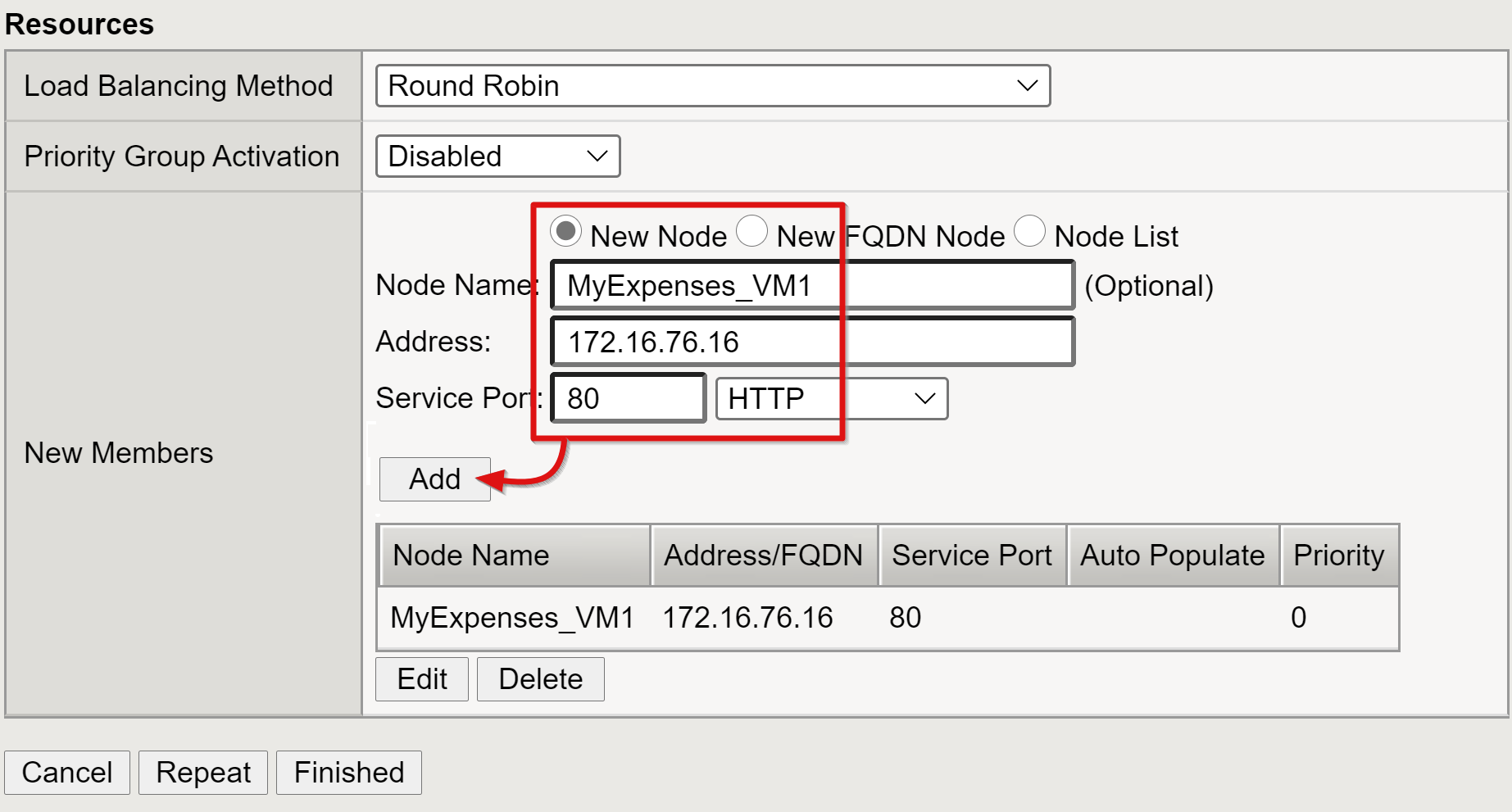

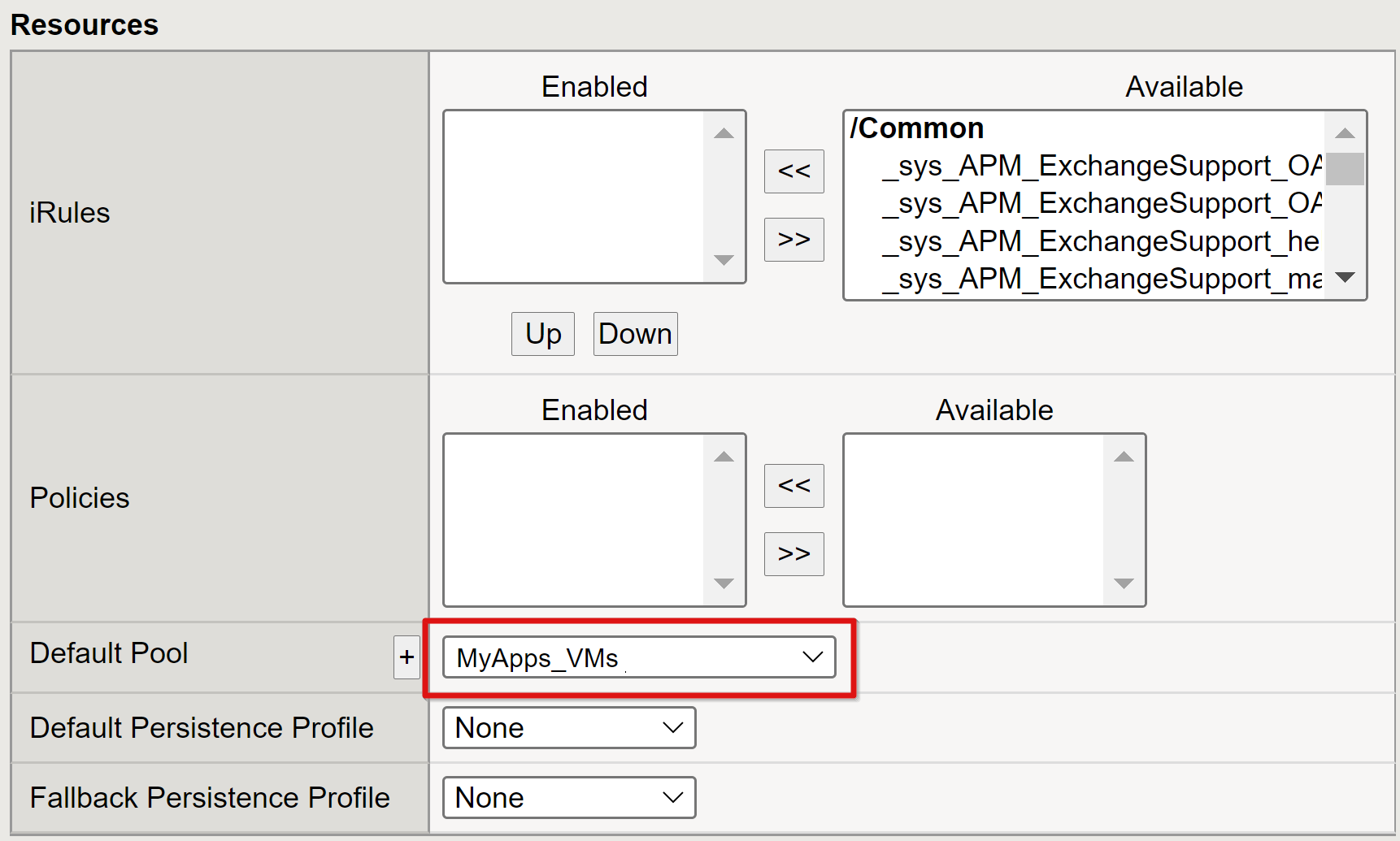

Selezionare Traffico locale>Pool>Elenco pool>Crea e immettere un nome per l'oggetto del pool di server. Ad esempio, immettere MyApps_VMs.

Aggiungere un oggetto membro del pool con i dettagli della risorsa seguenti:

- Nome nodo: nome visualizzato per il server che ospita l'applicazione Web back-end

- Indirizzo: indirizzo IP del server che ospita l'applicazione

- Porta del servizio: porta HTTP/S su cui l'applicazione è in ascolto

Nota

Questo articolo non tratta i monitoraggi di integrità di configurazione aggiuntivi necessari. Vedere K13397: Panoramica della formattazione delle richieste di monitoraggio integrità HTTP per il sistema DNS BIG-IP.

Configurare il server virtuale

Un server virtuale è un oggetto del piano dati BIG-IP rappresentato da un indirizzo IP virtuale in ascolto delle richieste client all'applicazione. Il traffico ricevuto viene elaborato e valutato rispetto al profilo di accesso APM associato al server virtuale, prima di essere indirizzato in base al criterio.

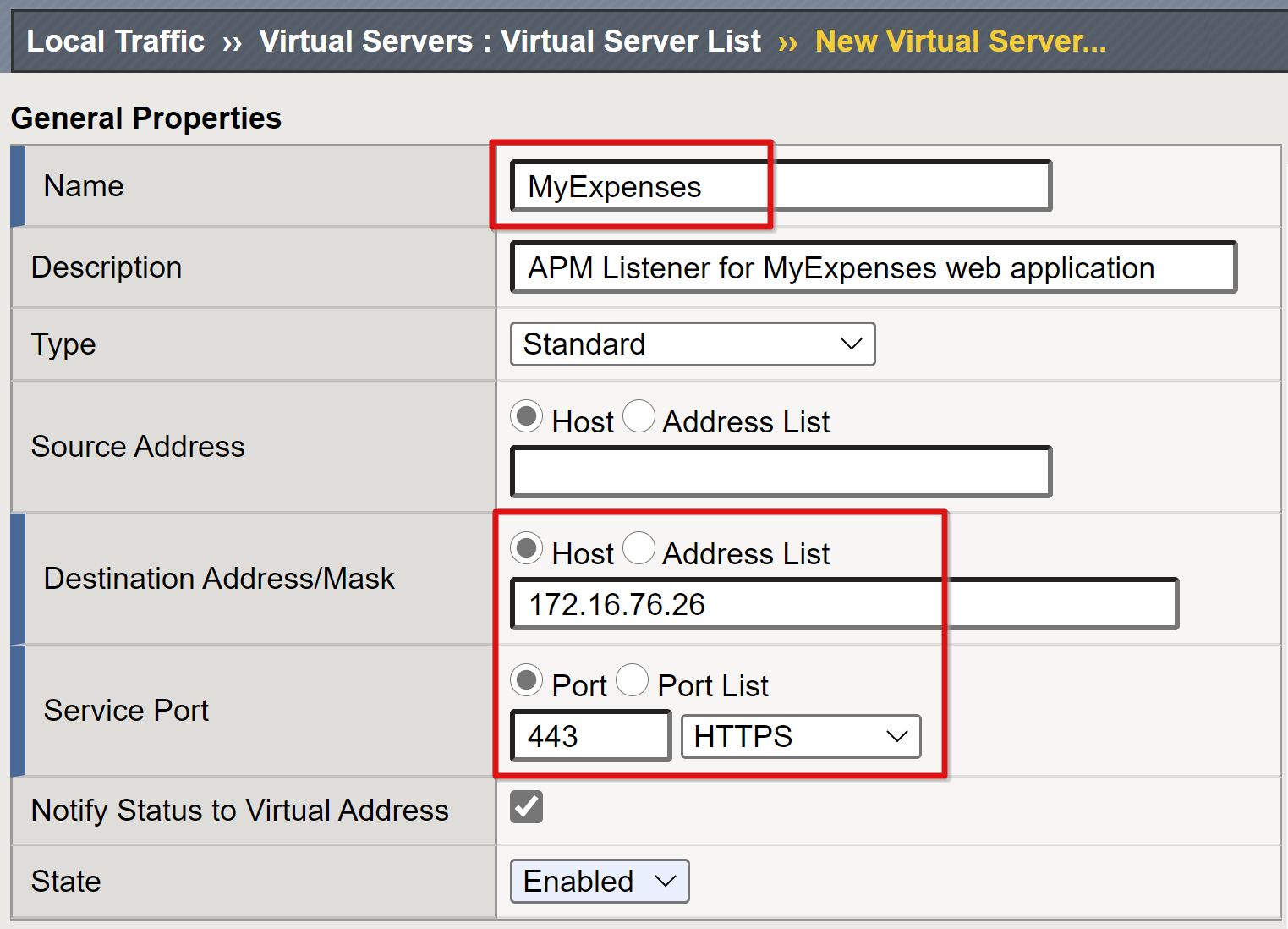

Per configurare un server virtuale:

Selezionare Local Traffic>Virtual Servers>Virtual Server List>Crea.

Immettere un Nome e un indirizzo IPv4/IPv6 non assegnato a un oggetto BIG-IP o a un dispositivo nella rete connessa. L'indirizzo IP è dedicato per ricevere il traffico client per l'applicazione back-end pubblicata.

Impostare la Porta del servizio su 443.

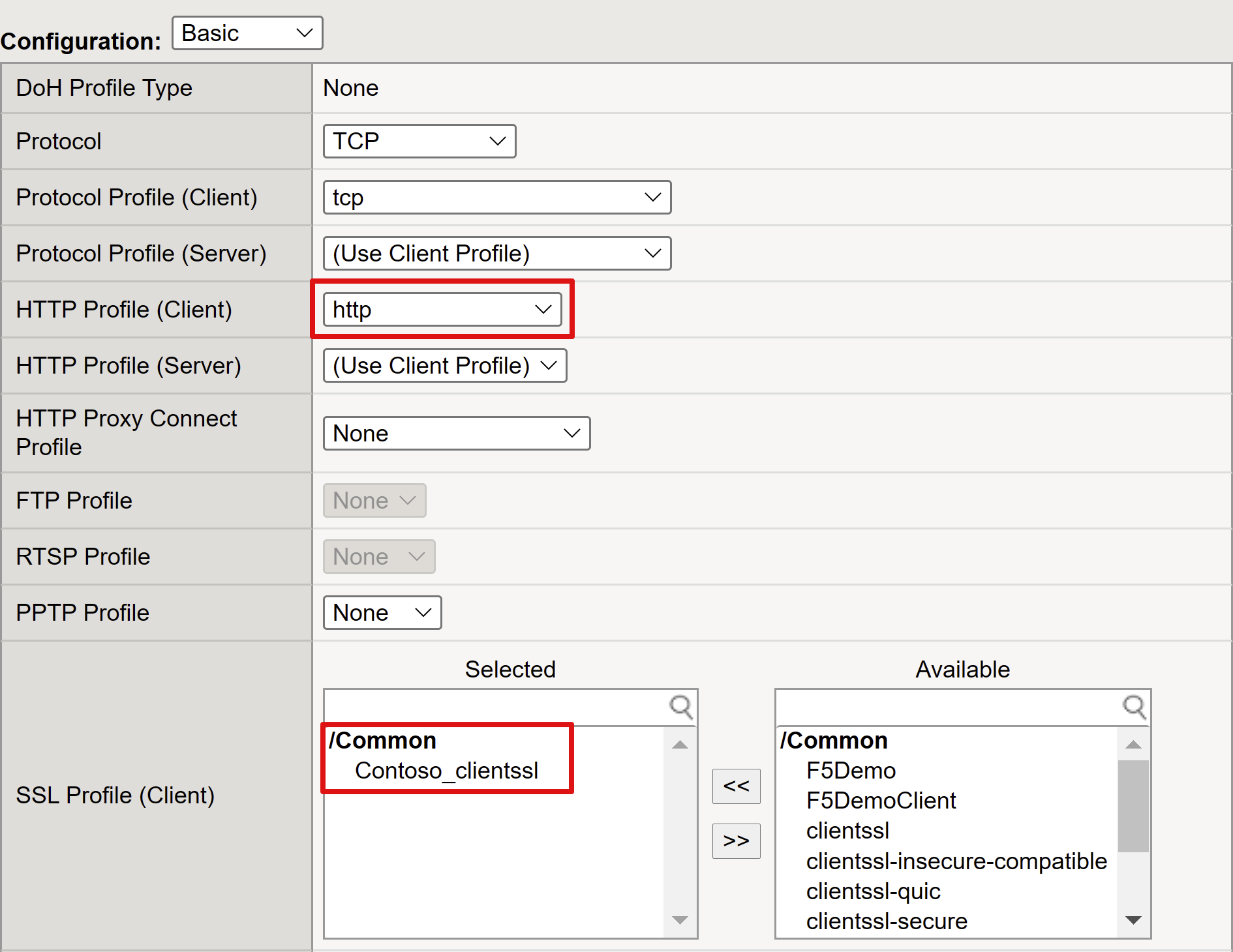

Impostare Profilo HTTP (client) su http.

Abilitare un server virtuale per Transport Layer Security (TLS) per consentire la pubblicazione dei servizi tramite HTTPS.

Per Profilo SSL (client)selezionare il profilo creato per i prerequisiti. In alternativa, usare l'impostazione predefinita se si esegue un test.

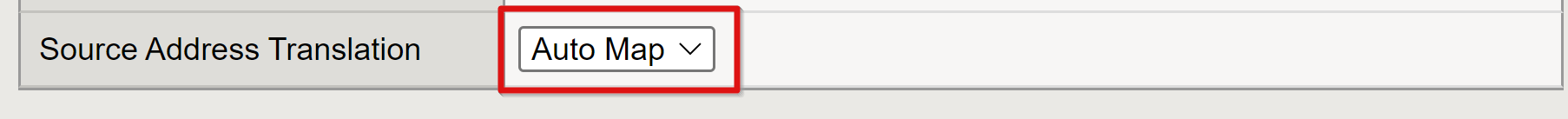

Modificare Conversione indirizzo di origine in Mapping automatico.

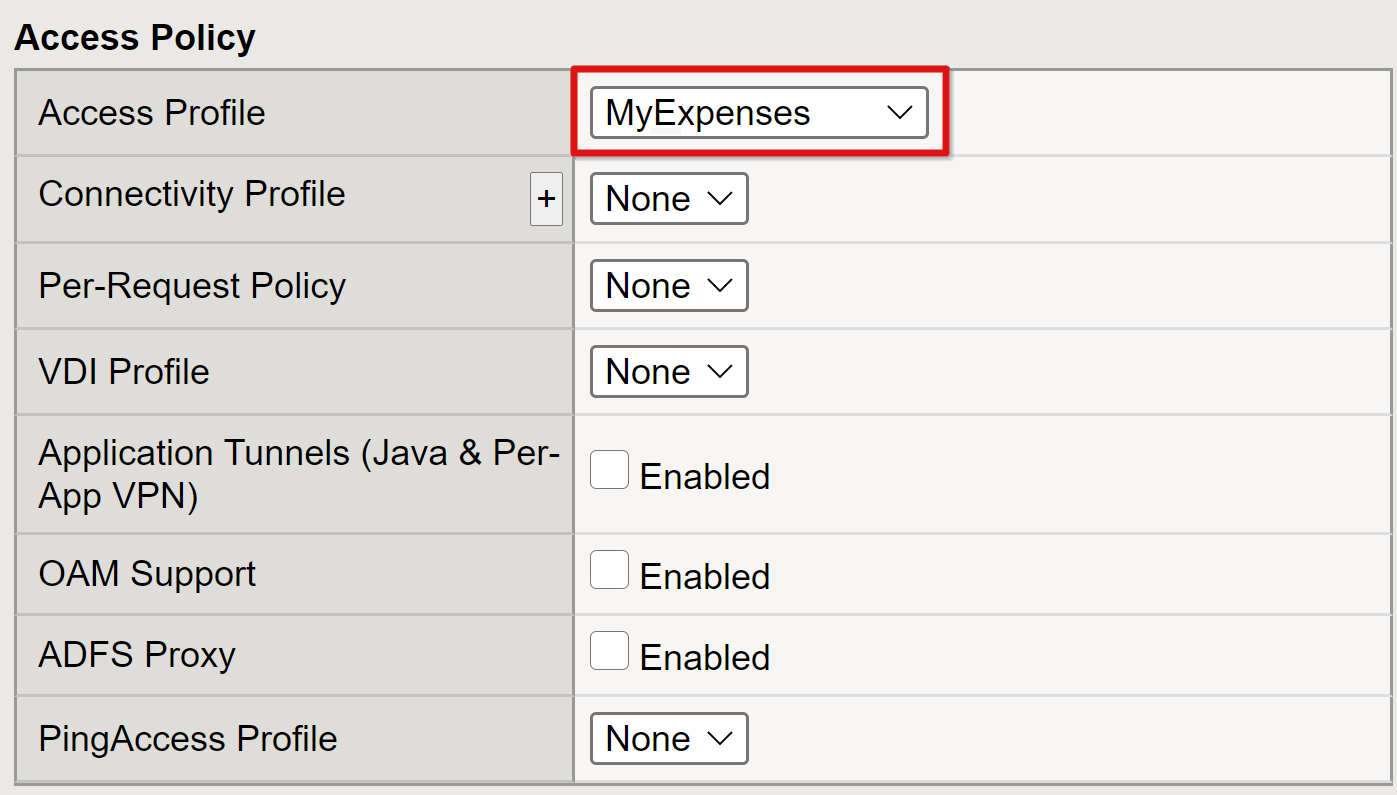

In Criterio di accesso, impostare Profilo di accesso in base al profilo creato. Questa selezione associa il profilo di preautenticazione SAML di Microsoft Entra e i criteri SSO KCD al server virtuale.

Impostare il Pool predefinito per usare gli oggetti del pool back-end creati nella sezione precedente.

Selezionare Completato.

Configurare le impostazioni di gestione delle sessioni

Le impostazioni di gestione delle sessioni BIG-IP definiscono le condizioni per le quali le sessioni utente vengono terminate o autorizzate a continuare, i limiti per gli utenti e gli indirizzi IP e le pagine di errore. È possibile creare un criterio qui.

Andare a Criterio di accesso>Profili di accesso>Profilo di accesso e selezionare un'applicazione dall'elenco.

Se è stato definito un valore URI Single Log-Out in Microsoft Entra ID, la disconnessione avviata dall'IdP dal portale App personali termina la sessione tra il client e l'APM BIG-IP. Il file XML dei metadati della federazione dell'applicazione importato fornisce ad APM l'endpoint di disconnessione SAML di Microsoft Entra per la disconnessione avviata dal provider di servizi. Per ottenere risultati efficaci, APM deve sapere quando un utente si disconnette.

Si consideri uno scenario in cui non viene usato un portale Web BIG-IP. L'utente non può indicare ad APM di disconnettersi. Anche se l'utente si disconnette dall'applicazione, BIG-IP lo ignora, quindi la sessione dell'applicazione potrebbe essere ripristinata tramite SSO. La disconnessione avviata dal provider di servizi deve essere considerata per assicurarsi che le sessioni terminino in modo sicuro.

Nota

È possibile aggiungere una funzione SLO al pulsante di disconnessione dell'applicazione. Questa funzione reindirizza il client all'endpoint di disconnessione SAML di Microsoft Entra. Trovare l'endpoint di disconnessioni SAML in Registrazioni app>Endpoint.

Se non è possibile modificare l'app, fare in modo che BIG-IP resti in ascolto della chiamata di disconnessione dell'app. Quando rileva la richiesta, attiva SLO.

Per altre informazioni, vedere gli articoli F5:

- K42052145: configurazione della terminazione automatica della sessione (disconnessione) in base a un nome file con riferimento a un URI

- K12056: panoramica dell'opzione di inclusione dell'URI di disconnessione.

Riepilogo

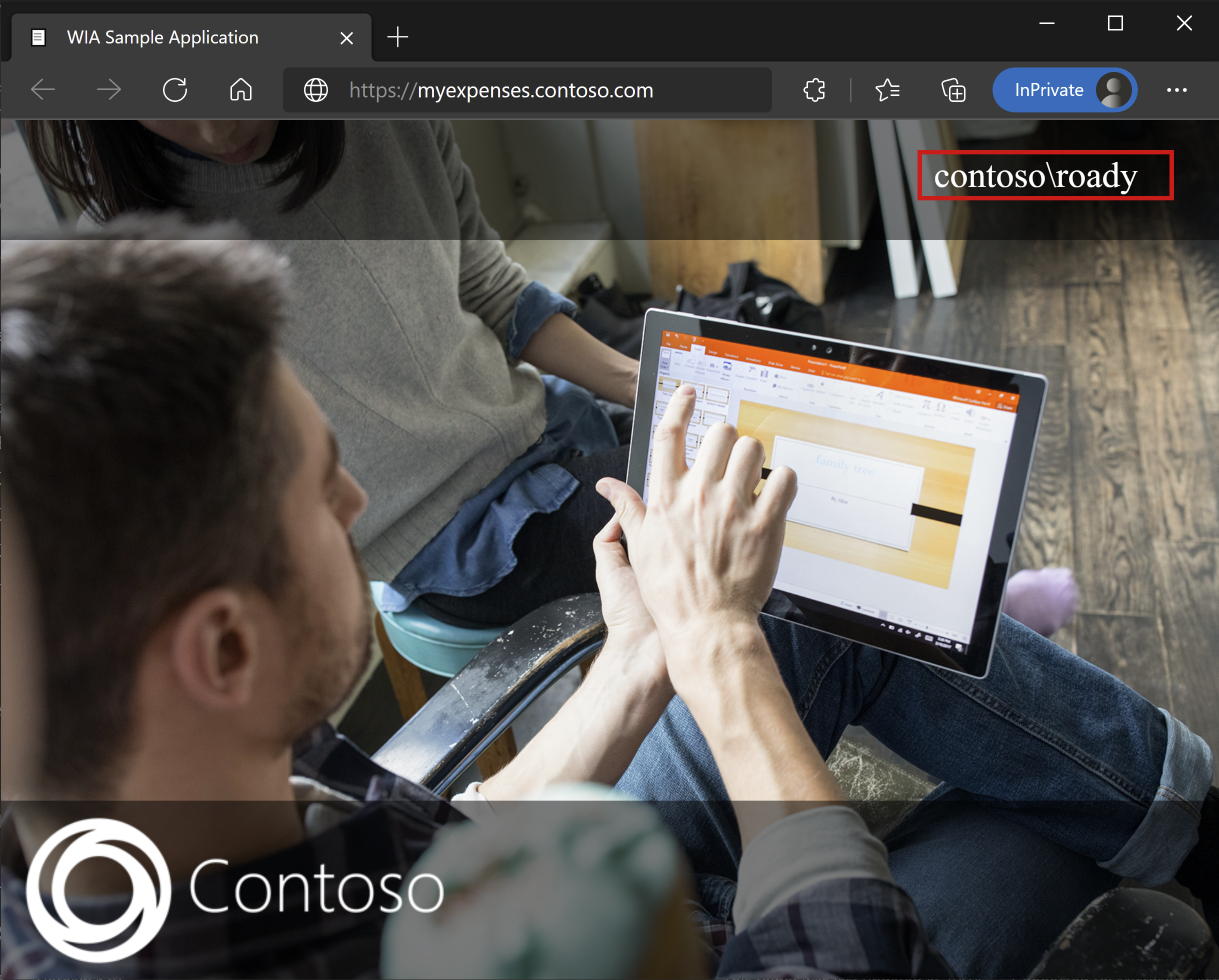

L'applicazione viene pubblicata ed è accessibile tramite SHA, tramite il relativo URL o tramite i portali delle applicazioni Microsoft. L'applicazione è visibile come risorsa di destinazione nell'accesso condizionale di Microsoft Entra.

Per una maggiore sicurezza, le organizzazioni che usano questo criterio possono bloccare l'accesso diretto all'applicazione, forzando così un percorso strict tramite BIG-IP.

Passaggi successivi

Come utente, aprire un browser e connettersi all'URL esterno dell'applicazione. È possibile selezionare l'icona dell'applicazione nel portale App personali di Microsoft. Dopo l'autenticazione nel tenant di Microsoft Entra, si viene reindirizzati all'endpoint BIG-IP per l'applicazione e viene eseguito l'accesso tramite SSO.

Accesso guest a Microsoft Entra B2B

SHA supporta l'Accesso guest a Microsoft Entra B2B. Le identità guest vengono sincronizzate dal tenant di Microsoft Entra al dominio Kerberos di destinazione. Disporre di una rappresentazione locale degli oggetti guest per BIG-IP per eseguire l'accesso SSO KCD all'applicazione back-end.

Risoluzione dei problemi

Durante la risoluzione dei problemi, considerare i punti seguenti:

- Kerberos è sensibile alle impostazioni temporali. Richiede server e client impostati sull'ora corretta e, quando possibile, sincronizzati con un'origine dell'ora affidabile.

- Assicurarsi che i nomi host per il controller di dominio e l'applicazione Web siano risolvibili in DNS

- Assicurarsi che nell'ambiente non siano presenti SPN duplicati. Eseguire la query seguente nella riga di comando:

setspn -q HTTP/my_target_SPN.

Nota

Per verificare che un'applicazione IIS sia configurata per KCD, vedere Risolvere i problemi delle configurazioni della delega vincolata Kerberos per il proxy di applicazione. Vedere anche l'articolo AskF5 Metodo di accesso Single Sign-On di Kerberos.

Aumentare il livello di dettaglio del log

I log di BIG-IP sono una fonte affidabile di informazioni. Per aumentare il livello di dettaglio del log:

- Andare a Criterio di accesso>Panoramica>Log eventi>Impostazioni.

- Selezionare la riga dell'applicazione pubblicata.

- Selezionare Modifica >Log di sistema di accesso.

- Selezionare Debug dall'elenco SSO.

- Seleziona OK.

Riprodurre il problema prima di esaminare i log. Quindi, ripristinare questa funzionalità al termine dell'operazione. In caso contrario, il livello di dettaglio è significativo.

Errore BIG-IP

Se viene visualizzato un errore BIG-IP dopo la preautenticazione di Microsoft Entra, il problema potrebbe riguardare l'accesso SSO da Microsoft Entra a BIG-IP.

- Andare a Accesso>Panoramica>Report di accesso.

- Per verificare se i log contengono indizi, eseguire il report per l'ultima ora.

- Usare il collegamento Visualizza variabili di sessione per la sessione per comprendere se APM riceve le attestazioni da Microsoft Entra ID.

Richiesta back-end

Se non viene visualizzata alcun errore BIG-IP, il problema è probabilmente correlato alla richiesta back-end o all'accesso SSO da BIG-IP all'applicazione.

- Andare a Criteri di accesso>Panoramica>Sessioni attive.

- Selezionare il collegamento per la sessione attiva.

- Usare il collegamento Visualizza variabili per determinare i problemi KCD della causa radice, in particolare se BIG-IP APM non riesce a ottenere gli identificatori di dominio e utente corretti.

Per informazioni sulla diagnosi dei problemi correlati a KCD, vedere la guida alla distribuzione di F5 BIG-IP Configurazione della delega vincolata Kerberos.