Esercitazione: Configurare F5 BIG-IP Easy Button per l'accesso SSO a SAP ERP

Questo articolo illustra come proteggere SAP ERP (Pianificazione delle risorse dell’organizzazione) usando Microsoft Entra ID con la configurazione guidata F5 BIG-IP Easy Button 16.1. L'integrazione di un BIG-IP con Microsoft Entra ID offre molti vantaggi:

- Framework Zero Trust per abilitare il lavoro remoto

- Informazioni sull'accesso condizionale

- Accesso Single Sign-On (SSO) tra Microsoft Entra ID e i servizi pubblicati BIG-IP

- Gestire le identità e l'accesso dalla Interfaccia di amministrazione di Microsoft Entra

Altre informazioni:

Descrizione dello scenario

Questo scenario include l'applicazione SAP ERP che usa l'autenticazione Kerberos per gestire l'accesso al contenuto protetto.

Le applicazioni legacy non dispongono di protocolli moderni per supportare l'integrazione con Microsoft Entra ID. La modernizzazione è costosa, richiede la pianificazione e introduce potenziali rischi di inattività. Usare invece un controller ADC F5 BIG-IP per colmare il divario tra l'applicazione legacy e il piano di controllo dell'ID moderno, tramite la transizione del protocollo.

Con un BIG-IP davanti all'applicazione, è possibile sovrapporre il servizio con la preautenticazione e l'accesso SSO basato su intestazioni di Microsoft Entra. Questa configurazione migliora la postura di sicurezza generale delle applicazioni.

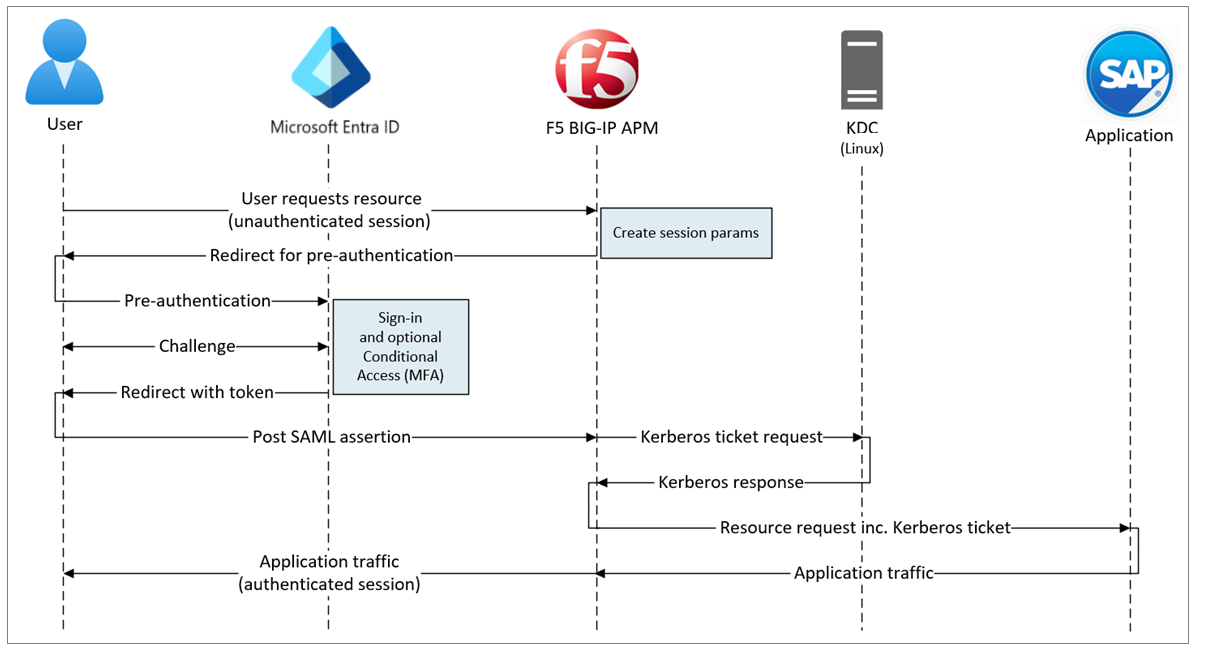

Architettura dello scenario

La soluzione di accesso ibrido sicuro (SHA) include i componenti seguenti:

- Applicazione SAP ERP: un servizio pubblicato di BIG-IP protetto con SHA di Microsoft Entra

- Microsoft Entra ID: Provider di identità SAML (Security Assertion Markup Language) che verifica le credenziali utente, l'accesso condizionale e l'accesso SSO basato su SAML al BIG-IP

- BIG-IP: proxy inverso e provider di servizi SAML per l'applicazione. BIG-IP delega l'autenticazione al provider di identità SAML e quindi esegue l'accesso SSO basato su intestazioni al servizio SAP

L'accesso ibrido sicuro supporta i flussi avviati dal provider di servizi e dal provider di identità. L’immagine seguente illustra il flusso avviato dal provider di servizi.

- L'utente si connette all'endpoint applicazione (BIG-IP).

- Il criterio di accesso BIG-IP Access Policy Manager (APM) reindirizza l'utente a Microsoft Entra ID (provider di identità SAML).

- Microsoft Entra ID preautentica l'utente e applica i criteri di accesso condizionale applicati.

- L'utente viene reindirizzato a BIG-IP (provider di servizi SAML) e l'accesso SSO viene eseguito con il token SAML rilasciato.

- BIG-IP richiede un ticket Kerberos dal centro di distribuzione chiavi (KDC).

- BIG-IP invia una richiesta all'applicazione back-end, con il ticket Kerberos per l'accesso SSO.

- L'applicazione autorizza la richiesta e restituisce il payload.

Prerequisiti

- Un account Microsoft Entra ID gratuito o superiore

- Se non si ha una sottoscrizione, è possibile creare un account Azure gratuito

- Un BIG-IP o un BIG-IP Virtual Edition (VE) in Azure

- Una delle licenze F5 BIG-IP seguenti:

- Bundle F5 BIG-IP® Best

- Licenza autonoma F5 BIG-IP APM

- Licenza del componente aggiuntivo F5 BIG-IP APM su un'istanza esistente di BIG-IP F5 BIG-IP® Local Traffic Manager™ (LTM)

- Licenza per una versione di valutazione completa di BIG-IP valida 90 giorni

- Identità utente sincronizzate da una directory locale a Microsoft Entra ID o create in Microsoft Entra ID e restituite alla directory locale

- Uno dei ruoli seguenti: Amministratore applicazione cloud o Amministratore applicazione.

- Un certificato Web SSL per la pubblicazione di servizi tramite HTTPS o l'uso di certificati BIG-IP predefiniti per il test

- Un ambiente SAP ERP configurato per l'autenticazione Kerberos

Metodi di configurazione BIG-IP

Questa esercitazione usa la configurazione guidata 16.1 con un modello Easy Button. Con Easy Button, gli amministratori non devono alternare tra Microsoft Entra ID e un BIG-IP per abilitare i servizi per SHA. La configurazione guidata di APM e Microsoft Graph gestiscono la distribuzione e la gestione dei criteri. Questa integrazione garantisce che le applicazioni supportino la federazione delle identità, l'accesso SSO e l'accesso condizionale.

Nota

Sostituire le stringhe o i valori di esempio in questa guida con quelli nell'ambiente in uso.

Registrare Easy Button

Prima che un client o un servizio possa accedere a Microsoft Graph, deve essere considerato attendibile da Microsoft Identity Platform.

Vedere Guida introduttiva: Registrare un'applicazione con Microsoft Identity Platform

Registrare il client Easy Button in Microsoft Entra ID; quindi, è consentito stabilire un trust tra le istanze di SAML SP di un'applicazione pubblicata BIG-IP e Microsoft Entra ID come IdP SAML.

Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno come Amministratore applicazione cloud.

Andare a Identità>Applicazioni>Registrazioni app>Nuova registrazione.

Immettere un Nome per la nuova applicazione.

InSolo gli account in questa directory dell’organizzazione, specificare chi può usare l'applicazione.

Selezionare Registra.

Andare a Autorizzazioni API.

Autorizzare le seguenti autorizzazioni dell'applicazione Microsoft Graph:

- Application.Read.All

- Application.ReadWrite.All

- Application.ReadWrite.OwnedBy

- Directory.Read.All

- Group.Read.All

- IdentityRiskyUser.Read.All

- Policy.Read.All

- Policy.ReadWrite.ApplicationConfiguration

- Policy.ReadWrite.ConditionalAccess

- User.Read.All

Concedere il consenso amministratore per l'organizzazione.

In Certificati e segreti, generare un nuovo segreto client.

Annotare il segreto.

In Panoramica, prendere nota dell'ID client e dell'ID tenant.

Configurare il Easy Button

- Avviare la configurazione guidata di APM.

- Avviare il modello Easy Button.

- Da un browser, accedere alla console di gestione di F5 BIG-IP.

- Andare a Accesso > Configurazione guidata > Integrazione Microsoft.

- Selezionare Applicazione Microsoft Entra.

- Esaminare l'elenco di configurazione.

- Selezionare Avanti.

- Seguire la sequenza di configurazione in Configurazione dell'applicazione Microsoft Entra.

Configuration Properties

La scheda Proprietà di configurazione include le proprietà dell'account del servizio e crea una configurazione dell'applicazione BIG-IP e un oggetto SSO. La sezioneDettagli account del servizio di Azure rappresenta il client registrato come applicazione nel tenant di Microsoft Entra. Usare le impostazioni per il client OAuth BIG-IP per registrare singolarmente un provider di servizi SAML nel tenant con le proprietà SSO. Easy Button esegue questa azione per i servizi BIG-IP pubblicati e abilitati per SHA.

Nota

Alcune impostazioni sono globali e possono essere riutilizzate per pubblicare altre applicazioni.

- Immettere un Nome configurazione. I nomi univoci differenziano le configurazioni Easy Button.

- Per Single Sign-On (SSO) e intestazioni HTTP, selezionare Sì.

- Per ID tenant, ID client e Segreto client, immettere l'ID tenant, l'ID client e il segreto client annotati durante la registrazione del tenant.

- Selezionare Test connessione. Questa azione conferma la connessione di BIG-IP al tenant.

- Selezionare Avanti.

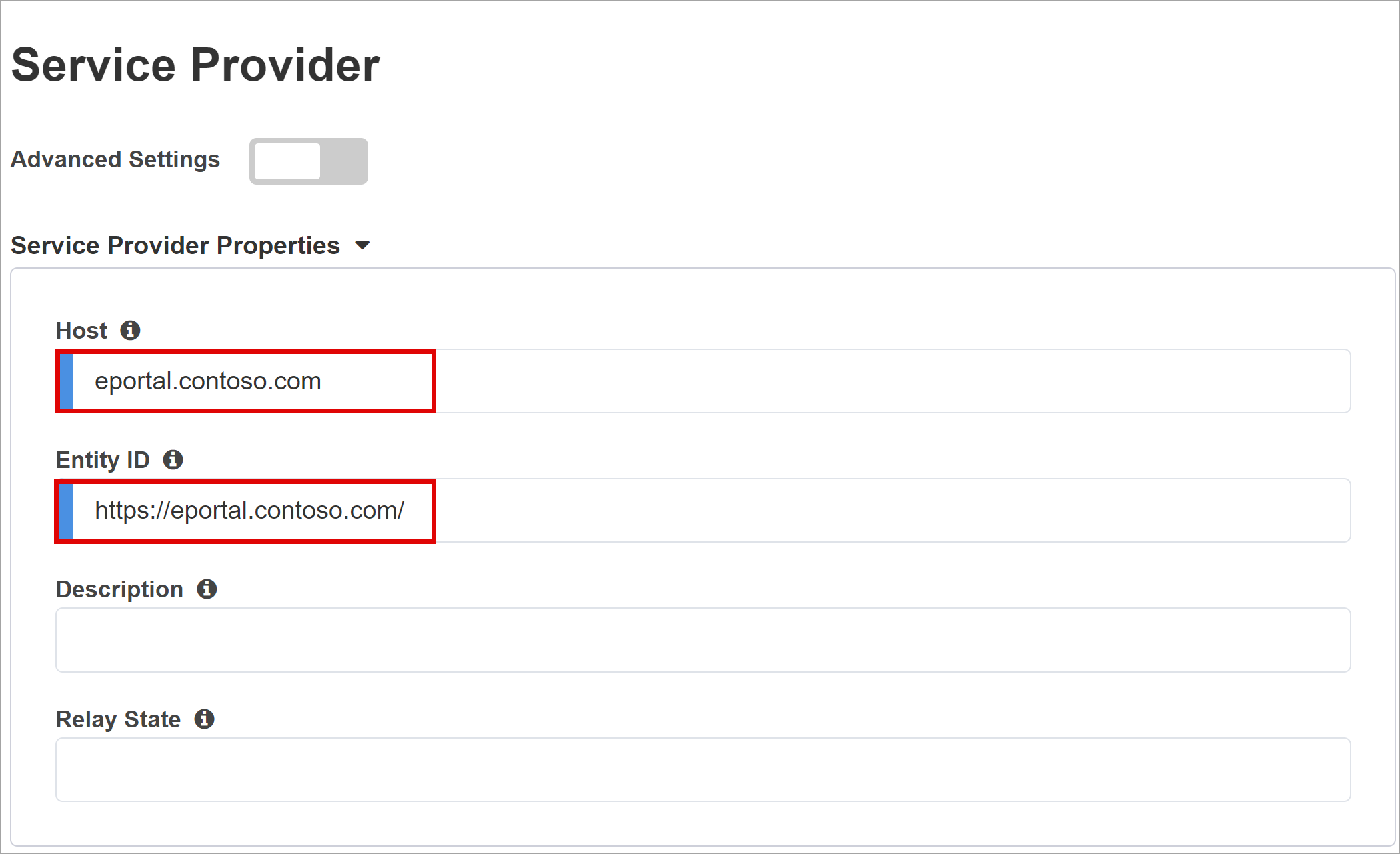

Provider di Servizi

Usare le impostazioni del provider di servizi per definire le proprietà dell'istanza SP SAML dell'applicazione protetta da SHA.

Per Host, immettere il nome di dominio completo pubblico (FQDN) dell'applicazione protetta.

Per ID entità, immettere l'identificatore che Microsoft Entra ID usa per identificare il provider di servizi SAML che richiede un token.

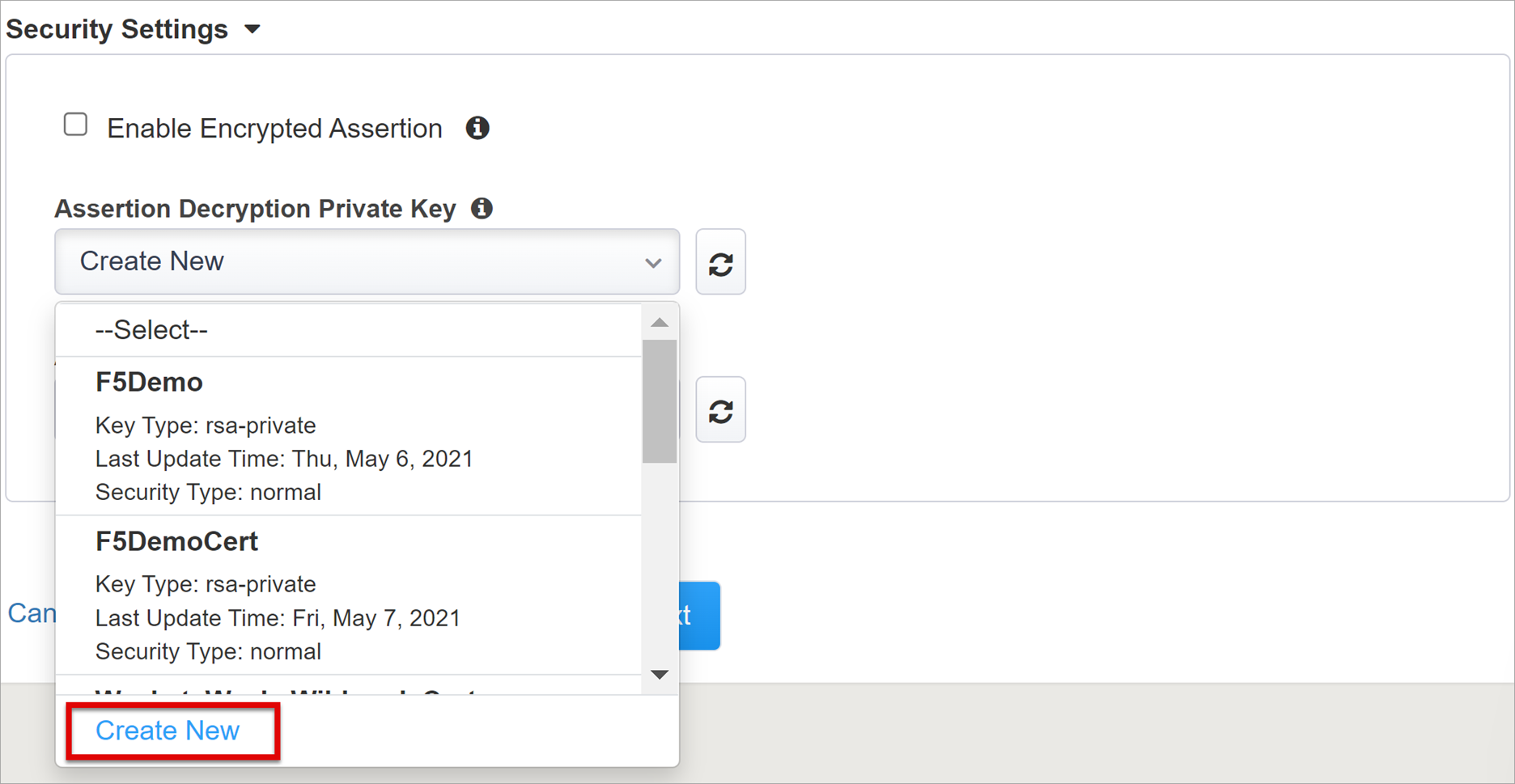

(Facoltativo) Usare le impostazioni di protezione per indicare che Microsoft Entra ID crittografa le asserzioni SAML rilasciate. Le asserzioni crittografate tra Microsoft Entra ID e BIG-IP APM aumentano la garanzia che i token di contenuto non vengano intercettati né compromessi.

In Chiave privata di decrittografia asserzione, selezionare Crea nuova.

Seleziona OK.

Viene visualizzata la finestra di dialogo Importa certificato SSL e chiavi in una nuova scheda.

Per importare il certificato e la chiave privata, selezionare PKCS 12 (IIS).

Chiudere la scheda del browser per tornare alla scheda principale.

Selezionare la casella di controllo per Abilita asserzione crittografata.

Se è stata abilitata la crittografia abilitata, nell'elenco Chiave privata di decrittografia asserzione, selezionare la chiave privata del certificato usata da BIG-IP APM per decrittografare le asserzioni Microsoft Entra.

Se è stata abilitata la crittografia, dall'elenco Certificato di decrittografia asserzione, selezionare il certificato che BIG-IP carica in Microsoft Entra ID per crittografare le asserzioni SAML rilasciate.

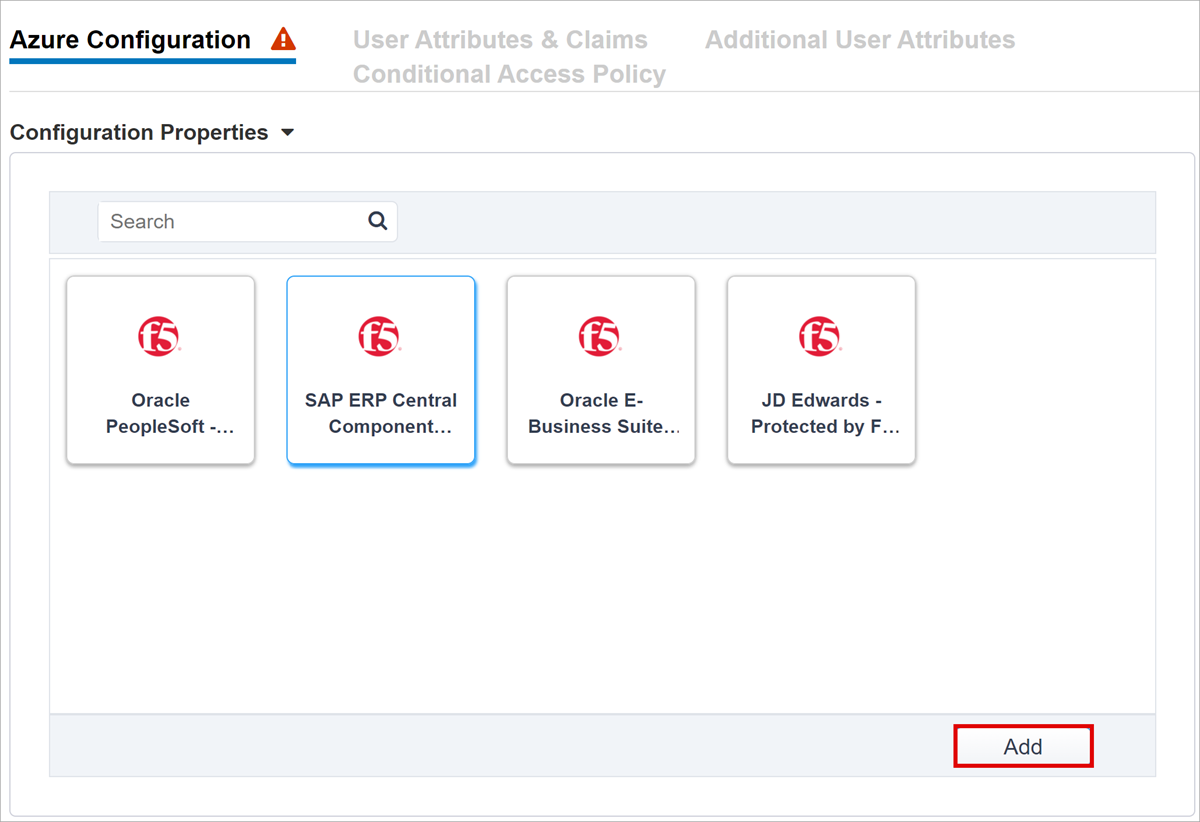

Microsoft Entra ID

Easy Button include modelli di applicazione per Oracle PeopleSoft, Oracle E-Business Suite, Oracle JD Edwards, SAP ERP e un modello SHA generico.

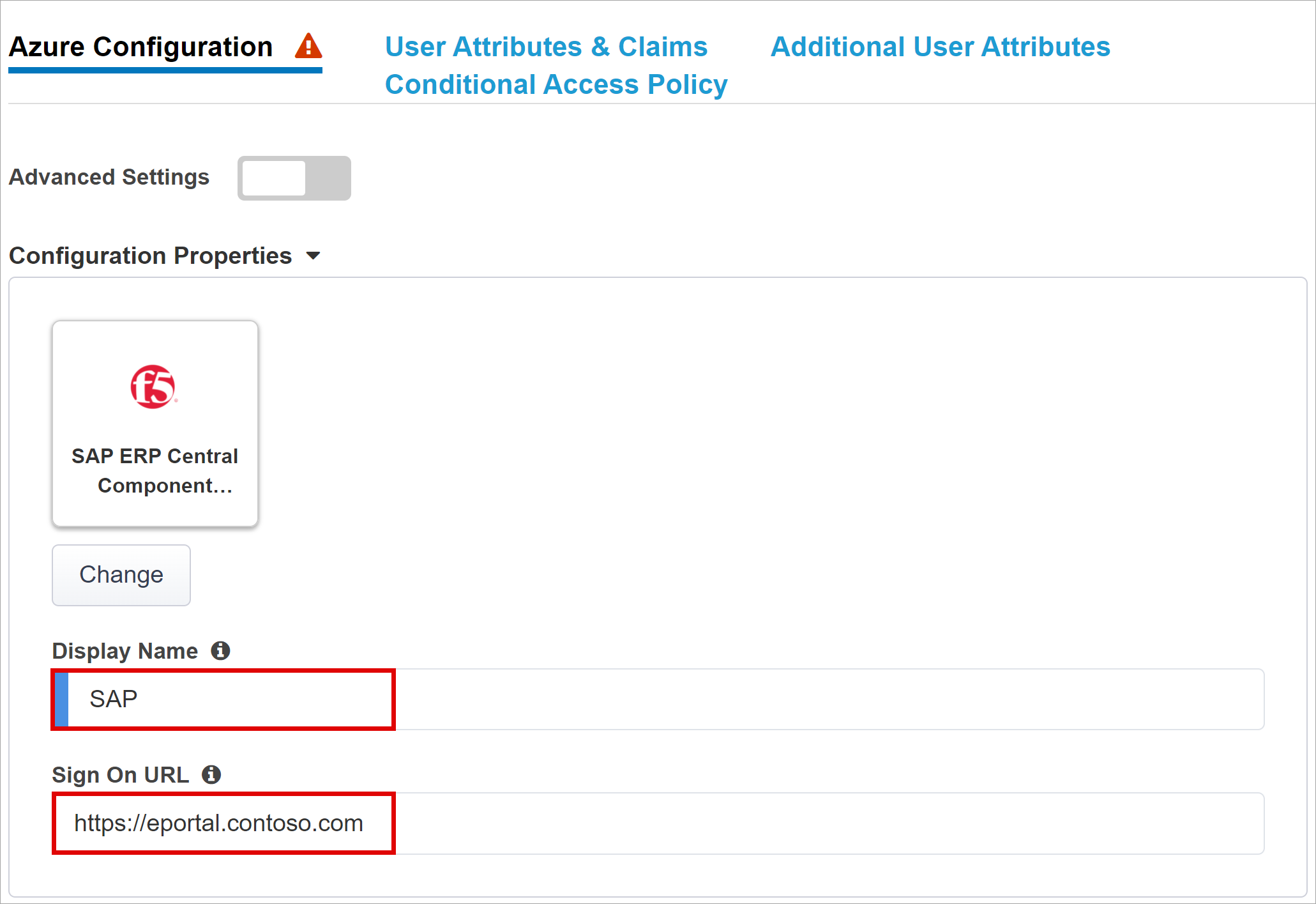

Per avviare la configurazione di Azure, selezionare Componente centrale SAP ERP > Aggiungi.

Nota

È possibile usare le informazioni nelle sezioni seguenti quando si configura manualmente una nuova applicazione SAML BIG-IP in un tenant di Microsoft Entra.

Configurazione di Azure

Per Nome visualizzato, immettere l'app che BIG-IP crea nel tenant di Microsoft Entra. Il nome viene visualizzato sull'icona nel portale App personali.

Lasciare vuoto l'URL di accesso (Facoltativo).

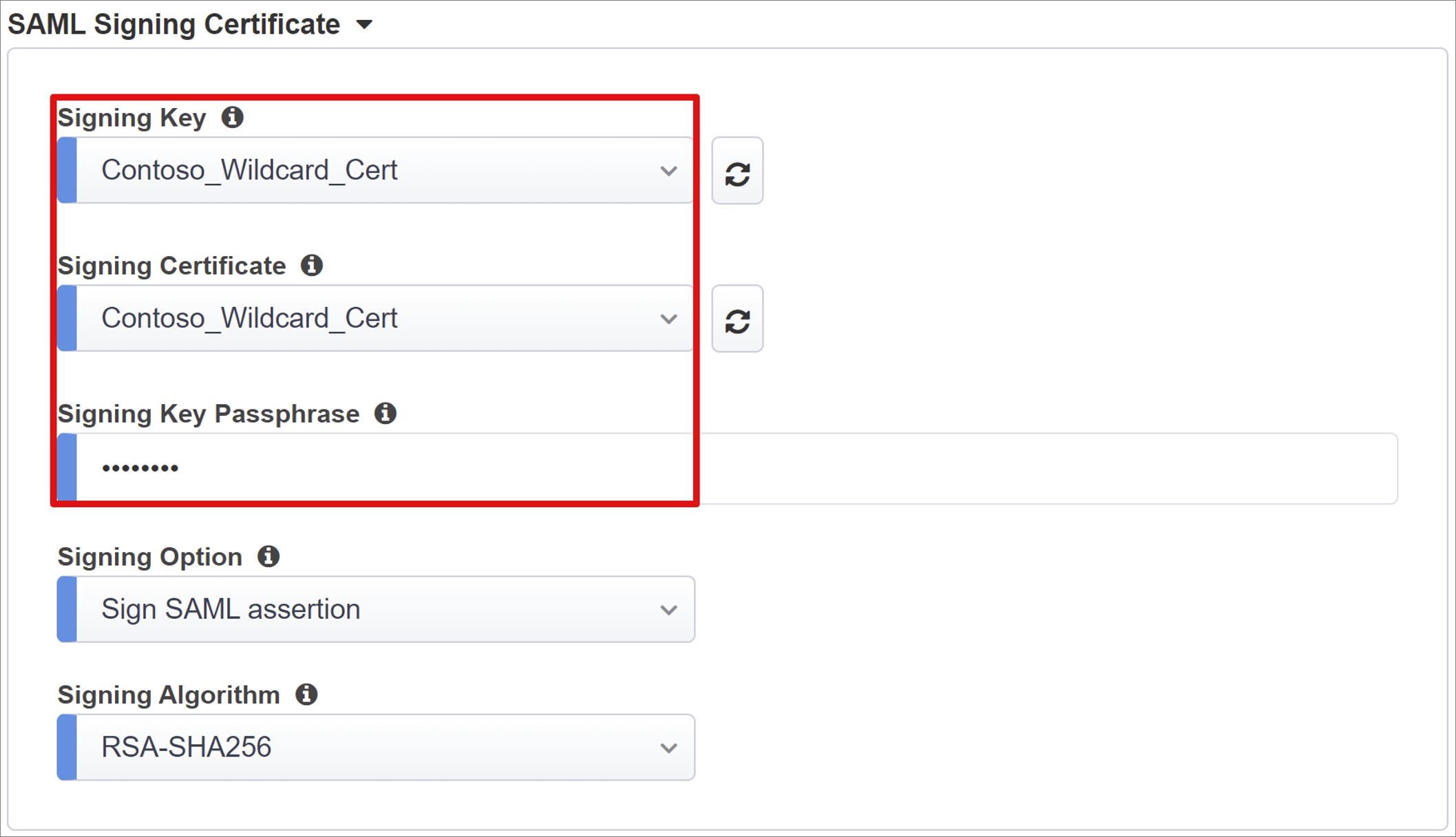

Accanto a Chiave di firma, selezionare Aggiorna.

Selezionare Certificato di firma. Questa azione individua il certificato immesso.

Per Passphrase della chiave di firma, immettere la password del certificato.

(Facoltativo) Abilitare Opzione di firma. Questa opzione garantisce che BIG-IP accetti token e attestazioni firmati da Microsoft Entra ID

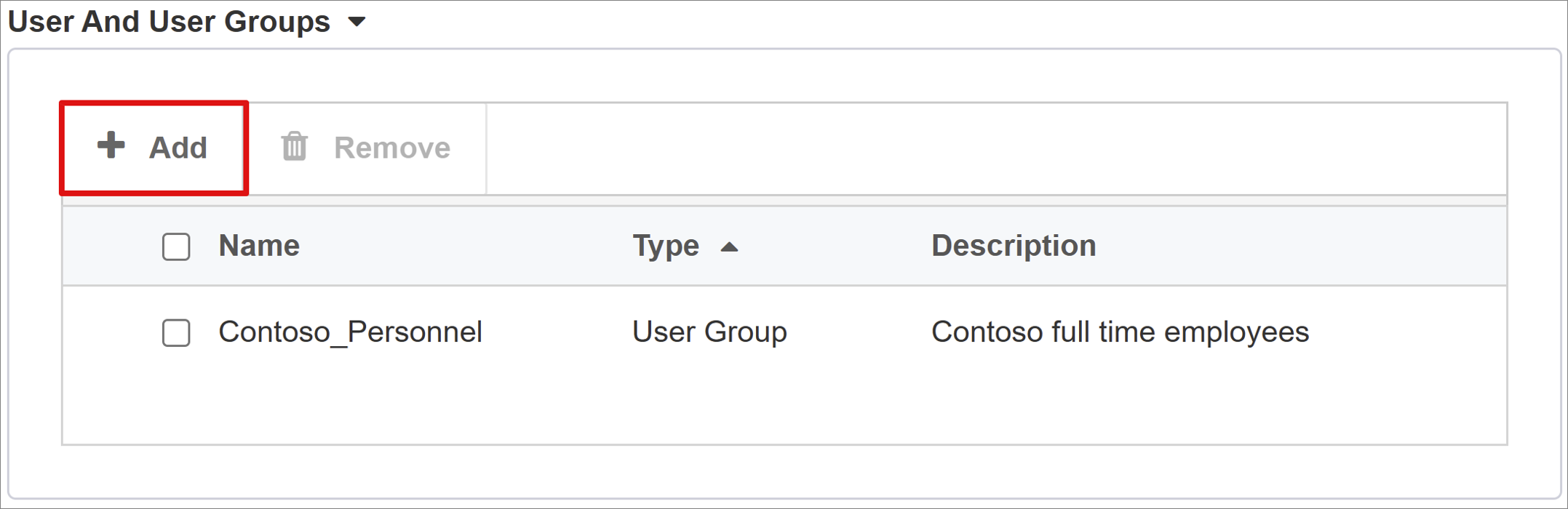

Utente e gruppi di utenti vengono sottoposti a query dinamiche dal tenant di Microsoft Entra. I gruppi consentono di autorizzare l'accesso alle applicazioni.

Aggiungere un utente o un gruppo per il test; in caso contrario, l'accesso viene negato.

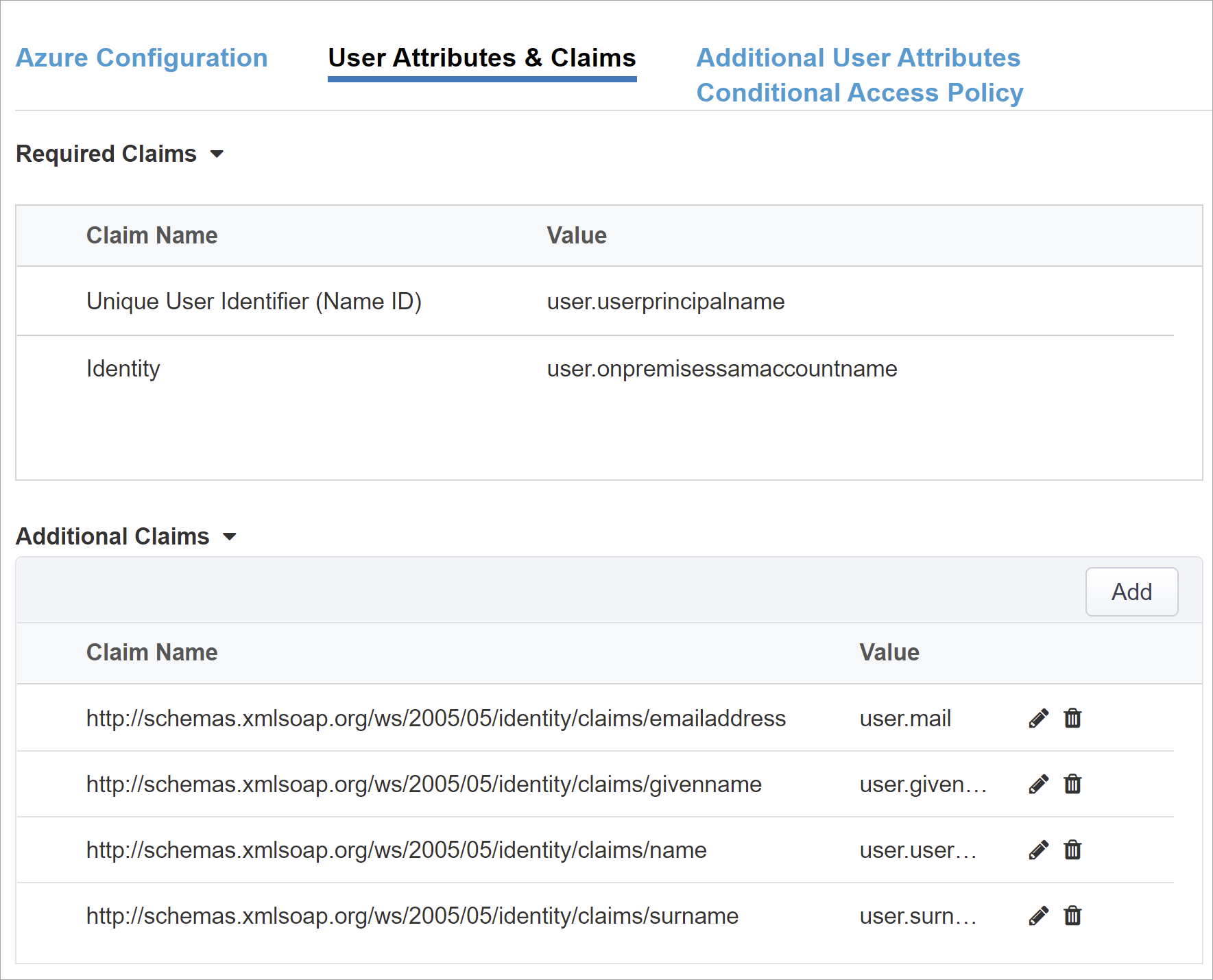

Attributi utente e attestazioni

Quando gli utenti eseguono l'autenticazione, Microsoft Entra ID rilascia un token SAML con attestazioni e attributi predefiniti che identificano l'utente. La scheda Attributi utente e attestazioni mostra le attestazioni predefinite da rilasciare per la nuova applicazione. Usarla per configurare altre attestazioni.

Questa esercitazione si basa su un suffisso di dominio .com usato internamente ed esternamente. Non sono necessari altri attributi per ottenere un'implementazione di delega vincolata Kerberos (KCD) funzionale.

È possibile includere altri attributi di Microsoft Entra. Per questa esercitazione, SAP ERP richiede gli attributi predefiniti.

Altre informazioni: Esercitazione: Configurare F5 BIG-IP Access Policy Manager per l'autenticazione Kerberos. Vedere istruzioni su più domini o l'accesso utente con suffissi alternativi.

Attributi utente aggiuntivi

La scheda Attributi utente aggiuntivi supporta sistemi distribuiti che richiedono attributi archiviati in altre directory per l'aumento della sessione. Pertanto, gli attributi provenienti da un'origine Lightweight Directory Access Protocol (LDAP) sono inseriti come più intestazioni SSO per controllare l'accesso in base a ruoli, ID partner e così via.

Nota

Questa funzionalità non ha alcuna correlazione con Microsoft Entra ID, ma è un'altra origine di attributi.

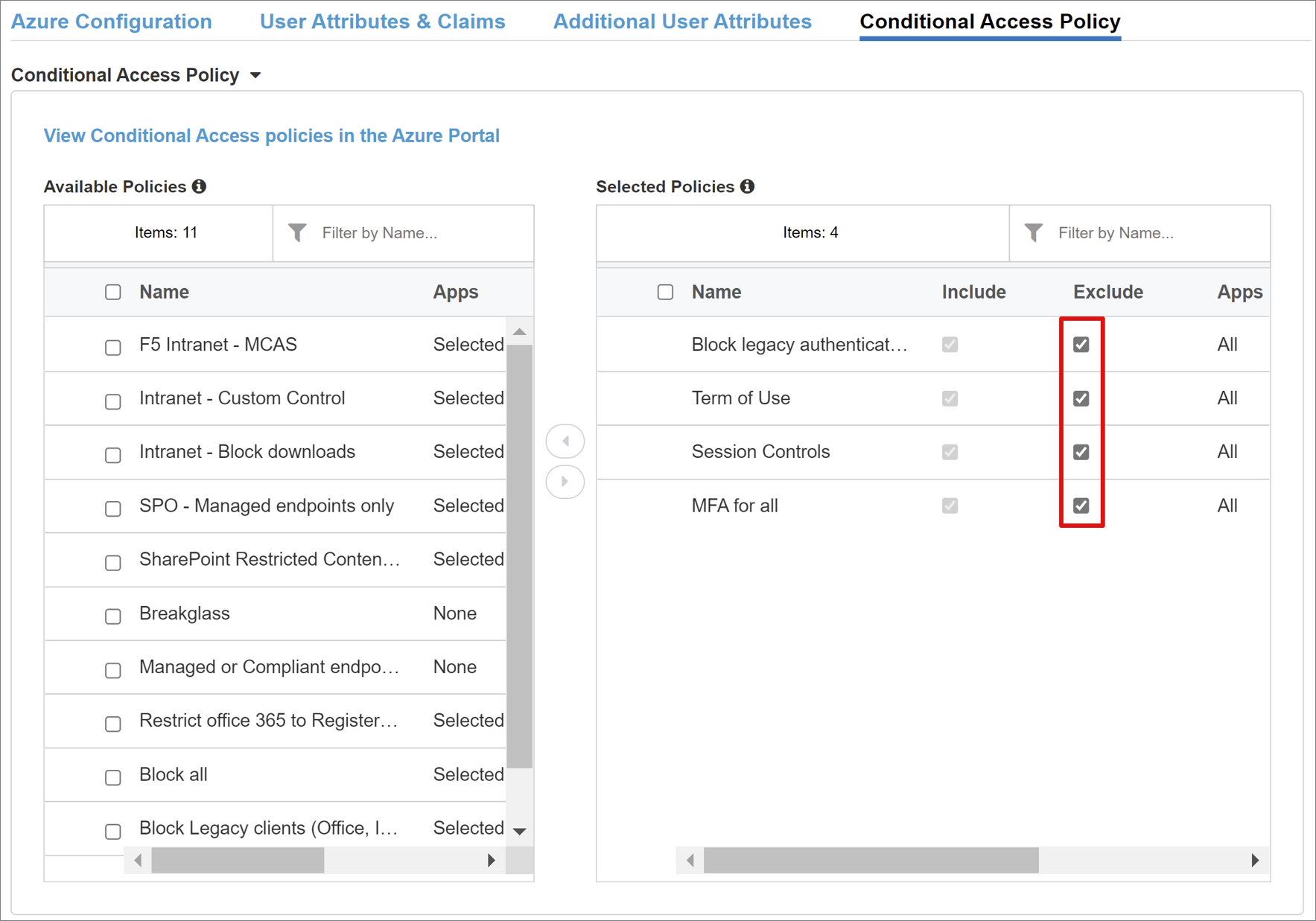

Criteri di accesso condizionale

I criteri di accesso condizionale vengono applicati dopo la preautenticazione di Microsoft Entra. Questa azione controlla l'accesso in base ai segnali di dispositivo, applicazione, posizione e rischio.

La visualizzazione Criteri disponibili elenca i criteri di accesso condizionale senza azioni basate sull'utente.

La visualizzazione Criteri selezionati elenca i criteri destinati alle app cloud. Non è possibile deselezionare criteri applicati a livello di tenant né spostarli nell'elenco Criteri disponibili.

Per selezionare un criterio per l'applicazione da pubblicare:

- Nell'elenco Criteri disponibili, selezionare il criterio.

- Seleziona la freccia destra.

- Spostare il criterio nell'elenco Criteri selezionati.

Per i criteri selezionati, è selezionata un'opzione Includi o Escludi. Se vengono selezionate entrambe le opzioni, i criteri selezionati non vengono applicati.

Nota

L'elenco dei criteri viene visualizzato quando si seleziona inizialmente questa scheda. Usare il pulsante Aggiorna per eseguire query sul tenant. L'aggiornamento è visualizzato quando l'applicazione viene distribuita.

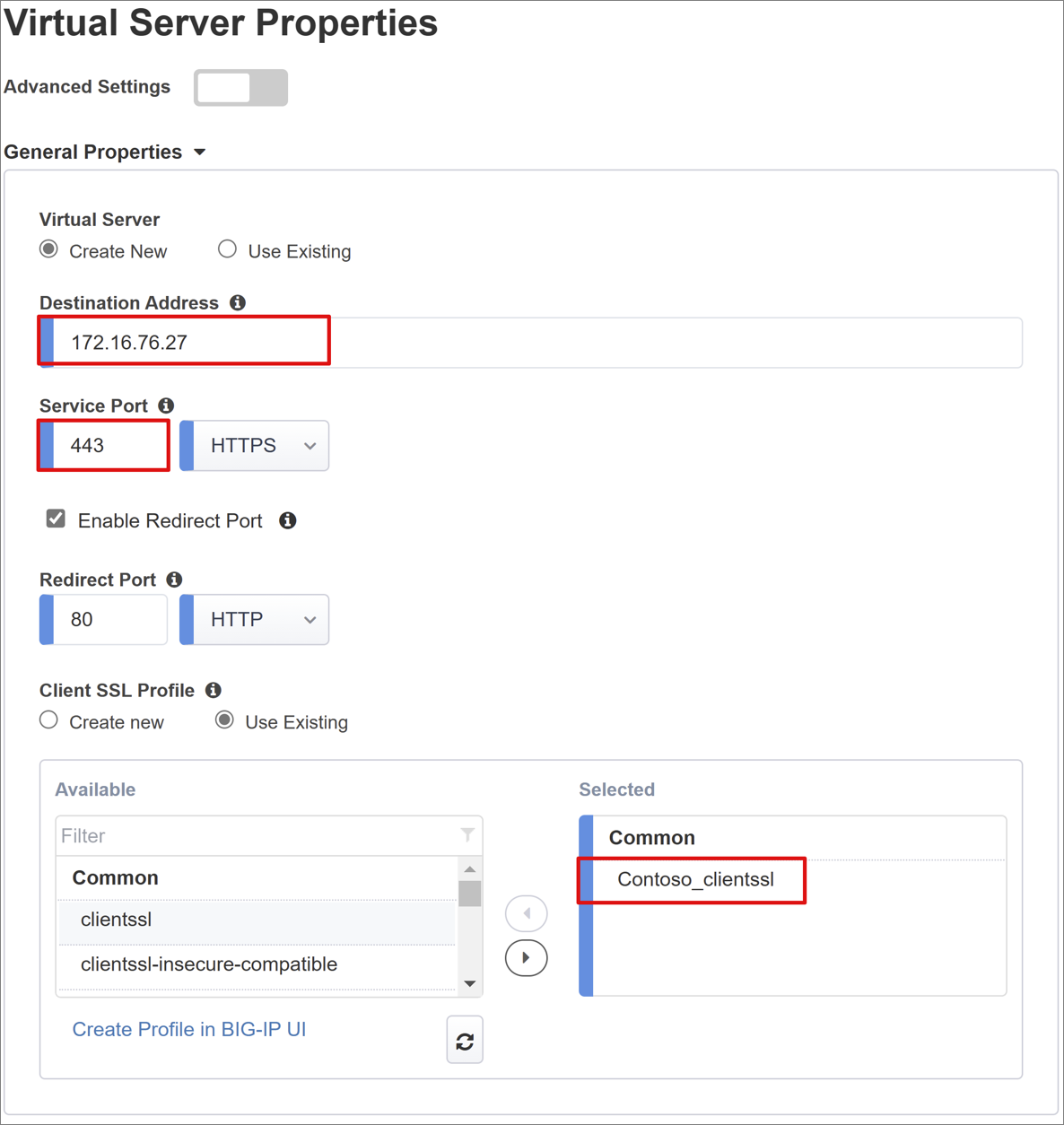

Proprietà del server virtuale

Un server virtuale è un oggetto del piano dati BIG-IP rappresentato da un indirizzo IP virtuale. Il server è in ascolto delle richieste client all'applicazione. Il traffico ricevuto viene elaborato e valutato rispetto al profilo APM associato al server virtuale. Quindi, il traffico viene indirizzato in base ai criteri.

- Immettere un Indirizzo di destinazione. Usare l'indirizzo IPv4/IPv6 usato da BIG-IP per ricevere il traffico client. Un record corrispondente si trova nel server del nome di dominio (DNS) che consenta ai client di risolvere l'URL esterno dell'applicazione pubblicata di BIG-IP all'indirizzo IP. È possibile usare un DNS localhost del computer di test per il test.

- Per Porta di servizio, immettere 443.

- selezionare HTTPS.

- Per Abilita porta di reindirizzamento, selezionare la casella.

- Per Porta di reindirizzamento, immettere un numero e selezionare HTTP. Questa opzione reindirizza il traffico client HTTP in ingresso a HTTPS.

- Selezionare il Profilo SSL del client creato. In alternativa, lasciare l'impostazione predefinita per i test. Il profilo SSL client abilita il server virtuale per HTTPS, in modo che le connessioni client vengano crittografate tramite Transport Layer Security (TLS).

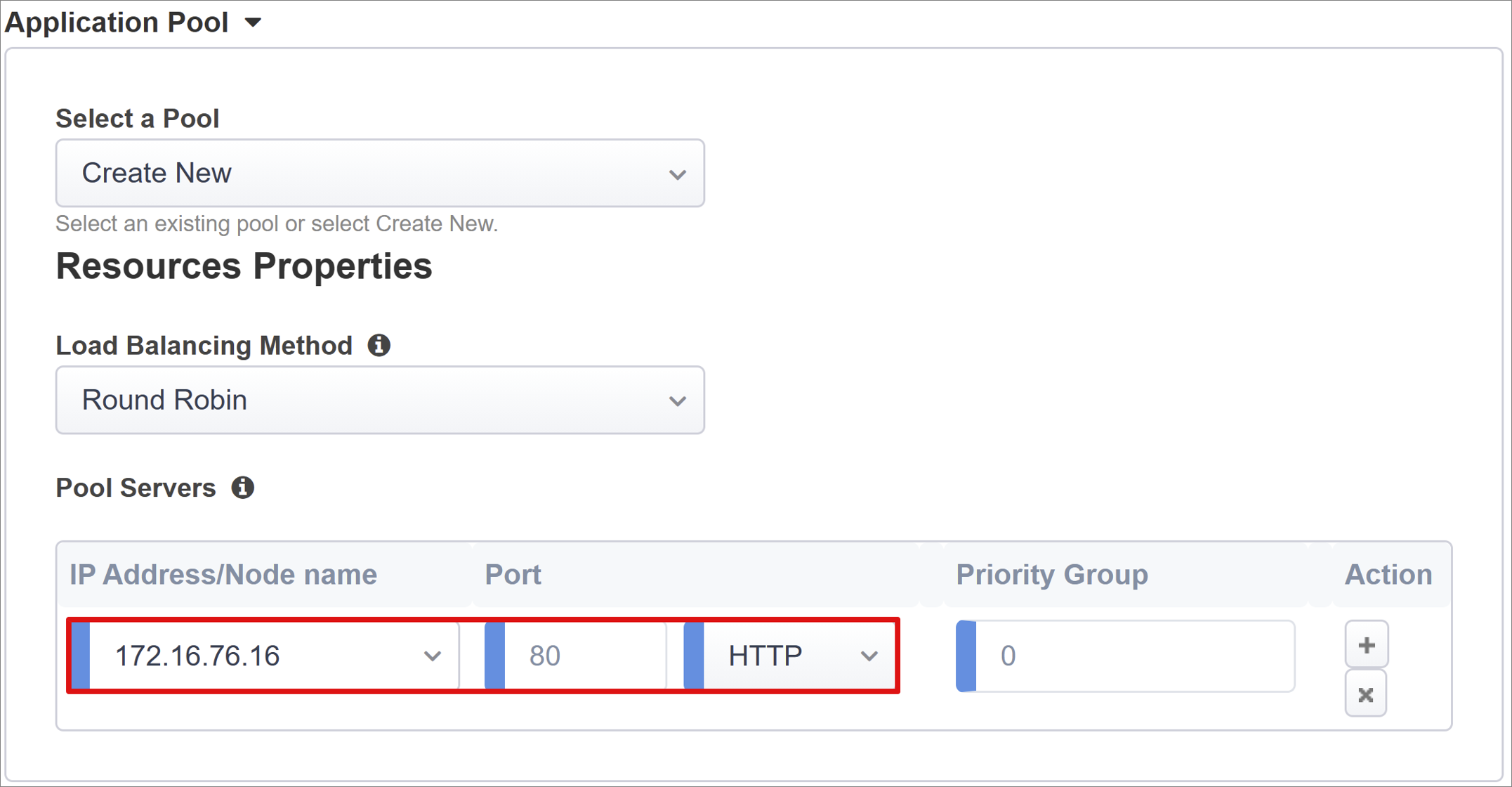

Proprietà del pool

La scheda Pool applicazioni include servizi dietro un BIG-IP, rappresentati come un pool con i server applicazioni.

Per Seleziona un pool, selezionare Crea nuovo o selezionarne uno.

Per Metodo di bilanciamento del carico, selezionare Round robin.

Per Server del pool, selezionare un nodo del cluster oppure immettere un indirizzo IP e una porta per il nodo back-end che ospita l'applicazione basata sull'intestazione.

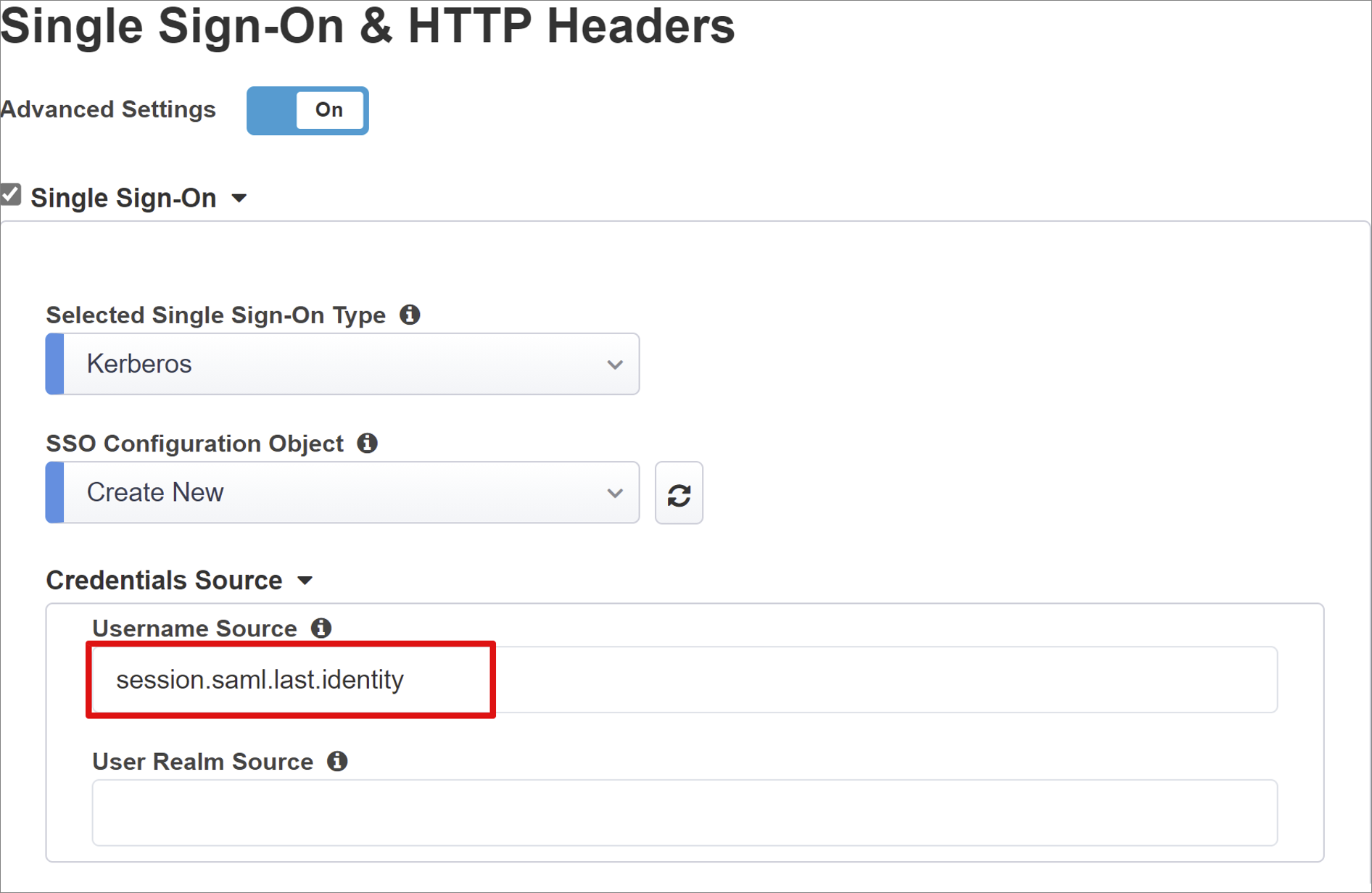

Intestazioni HTTP e Single Sign-On

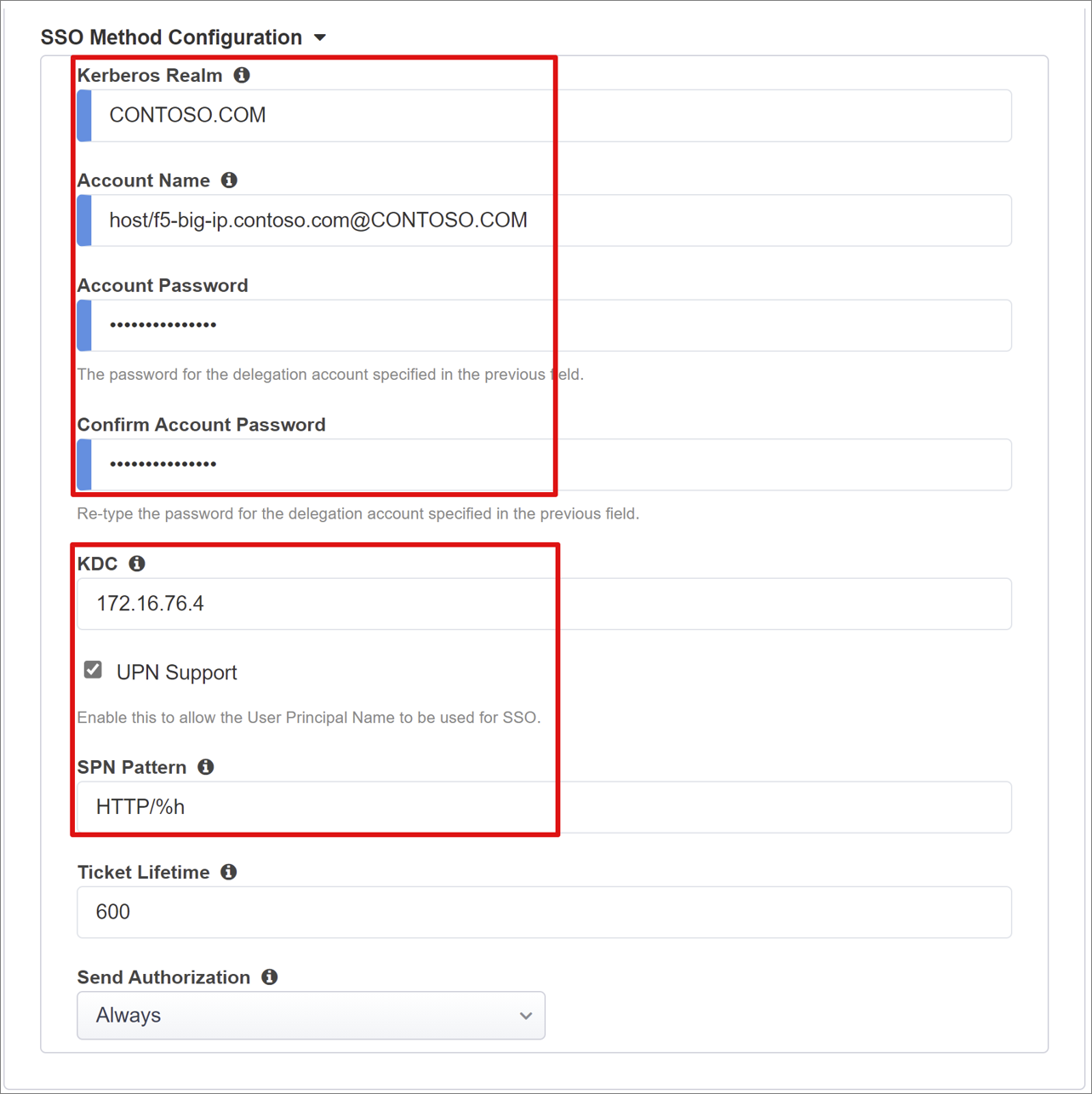

Usare SSO per consentire l'accesso ai servizi pubblicati di BIG-IP senza immettere le credenziali. La procedura guidata Easy Button supporta le intestazioni di autorizzazione Kerberos, OAuth Bearer e HTTP per l'accesso SSO. Per le istruzioni seguenti, è necessario l'account di delega Kerberos creato.

In Intestazioni HTTP e Single Sign-On, selezionare Onper Impostazioniavanzate.

Per Tipo di accesso Single Sign-On selezionato, selezionare Kerberos.

Per Origine nome utente, immettere una variabile di sessione come origine ID utente.

session.saml.last.identitycontiene l'attestazione Microsoft Entra con l'ID utente connesso.L'opzione Origine area di autenticazione utente è obbligatoria se il dominio utente è diverso dall'area di autenticazione Kerberos di BIG-IP. Pertanto, la variabile di sessione APM contiene il dominio dell'utente connesso. Ad esempio:

session.saml.last.attr.name.domain.

Per KDC, immettere un indirizzo IP del controller di dominio o FQDN se il DNS è configurato.

Per Supporto UPN, selezionare la casella. APM usa UPN (User Principal Name) per la generazione di ticket Kerberos.

Per Modello SPN, immettere HTTP/%h. Questa azione informa il servizio APM di usare l'intestazione host della richiesta client e di compilare il nome SPN per il quale richiede un token Kerberos.

Per Invia autorizzazione, disabilitare l'opzione per le applicazioni che negoziano l'autenticazione. Ad esempio, Tomcat.

Gestione delle sessioni

Usare le impostazioni di gestione delle sessioni BIG IP per definire le condizioni in cui le sessioni utente terminano o continuano. Le condizioni includono limiti per gli utenti e gli indirizzi IP e le informazioni utente corrispondenti.

Per altre informazioni, vedere my.f5.com for K18390492: Sicurezza | Guida operativa di BIG-IP APM

La guida operativa non riguarda Single Log-Out (SLO). La funzionalità SLO (Single Log-Out) garantisce che le sessioni tra IdP, BIG-IP e l'agente utente terminino quando gli utenti si disconnettono. Easy Button distribuisce un'applicazione SAML nel tenant di Microsoft Entra. Popola l'URL di disconnessione con l'endpoint SLO di APM. La disconnessione avviata da IdP dal portale App personali termina la sessione di BIG-IP e client.

Durante la distribuzione, i metadati della federazione SAML per l'applicazione pubblicata vengono importati dal tenant. Questa azione fornisce ad APM l'endpoint di disconnessione SAML per Microsoft Entra ID e aiuta la disconnessione avviata da SP a terminare la sessione di client e Microsoft Entra.

Distribuzione

- Seleziona Distribuisci.

- Verificare che l'applicazione venga visualizzata nell'elenco delle applicazioni aziendali tenant.

- Con un browser, connettersi all'URL esterno dell'applicazione o selezionare l'icona dell'applicazione in App personali.

- Eseguire l'autenticazione in Microsoft Entra ID.

- Il reindirizzamento porta al server virtuale BIG-IP e viene eseguito l'accesso tramite SSO.

Per una maggiore sicurezza, bloccare l'accesso casuale all'applicazione e applicare un percorso tramite BIG-IP.

Distribuzione avanzata

I modelli di configurazione guidata a volte non hanno flessibilità.

Altre informazioni: Esercitazione: Configurare F5 BIG-IP Access Policy Manager per l'autenticazione Kerberos.

Disabilitare la modalità di gestione strict

In alternativa, in BIG-IP è possibile disabilitare la modalità di gestione strict della configurazione guidata. È possibile modificare manualmente le configurazioni, anche se la maggior parte delle configurazioni è automatizzata con i modelli di procedura guidata.

Andare ad Accesso > Configurazione guidata.

Alla fine della riga per la configurazione dell'applicazione, selezionare l'icona a forma di lucchetto.

Gli oggetti BIG-IP associati all'applicazione pubblicata vengono sbloccati per la gestione. Le modifiche tramite l'interfaccia utente della procedura guidata non sono più possibili.

Nota

Per riabilitare la modalità di gestione strict e distribuire una configurazione che sovrascrive le impostazioni all'esterno dell'interfaccia utente di configurazione guidata, è consigliabile usare il metodo di configurazione avanzato per i servizi di produzione.

Risoluzione dei problemi

Se non è possibile accedere all'applicazione protetta da SHA, vedere le indicazioni seguenti per la risoluzione dei problemi.

- Kerberos è sensibile alle impostazioni temporali. Verificare che i server e i client siano impostati sull'ora corretta e sincronizzati con un'origine ora affidabile.

- Verificare che il controller di dominio e il nome host dell'applicazione Web vengano risolti in DNS.

- Confermare l'assenza di SPN duplicati nell'ambiente.

- In un computer del dominio, nella riga di comando, usare la query:

setspn -q HTTP/my_target_SPN

- In un computer del dominio, nella riga di comando, usare la query:

Per convalidare una configurazione KCD dell'applicazione IIS (Internet Information Services), vedere Risolvere i problemi relativi alle configurazioni KCD per Application Proxy

Andare a techdocs.f5.com per il metodo Single Sign-On di Kerberos

Log Analytics

Livello di dettaglio del log

La registrazione BIG-IP isola i problemi di connettività, SSO, violazioni dei criteri o mapping di variabili non configurati correttamente. Per iniziare la risoluzione dei problemi, aumentare il livello di dettaglio del log.

- Andare a Criteri di accesso > Panoramica.

- Selezionare Log eventi.

- Seleziona Impostazioni.

- Selezionare la riga dell'applicazione pubblicata.

- Seleziona Modifica

- Selezionare Log di sistema di accesso

- Dall'elenco SSO, selezionare Debug.

- Seleziona OK.

- Riprodurre il problema.

- Esaminare i log.

Al termine dell'ispezione, ripristinare il livello di dettaglio del log, poiché questa modalità genera dati eccessivi.

Messaggio di errore BIG-IP

Se viene visualizzato un messaggio errore BIG-IP dopo la preautenticazione di Microsoft Entra, il problema potrebbe riguardare l'accesso SSO da Microsoft Entra ID a BIG-IP.

- Andare ad Accesso > Panoramica.

- Selezionare Report di accesso.

- Eseguire il report per l'ultima ora.

- Esaminare i log.

Usare il collegamento Visualizza variabili di sessione della sessione corrente per determinare se APM riceve le attestazioni previste di Microsoft Entra.

Nessun messaggio di errore BIG-IP

Se non viene visualizzato alcun messaggio di errore BIG-IP, il problema potrebbe essere correlato alla richiesta back-end o all'accesso SSO da BIG-IP all'applicazione.

- Andare a Criteri di accesso > Panoramica.

- Selezionare Sessioni attive.

- Selezionare il collegamento per la sessione corrente.

- Usare il collegamento Visualizza variabili per identificare i problemi di KCD, in particolare se BIG-IP APM non ottiene gli identificatori di dominio e utente corretti dalle variabili di sessione.

Altre informazioni:

- Andare a devcentral.f5.com per esempi di assegnazione delle variabili APM

- Andare a techdocs.f5.com per informazioni sulle Variabili di sessione