Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

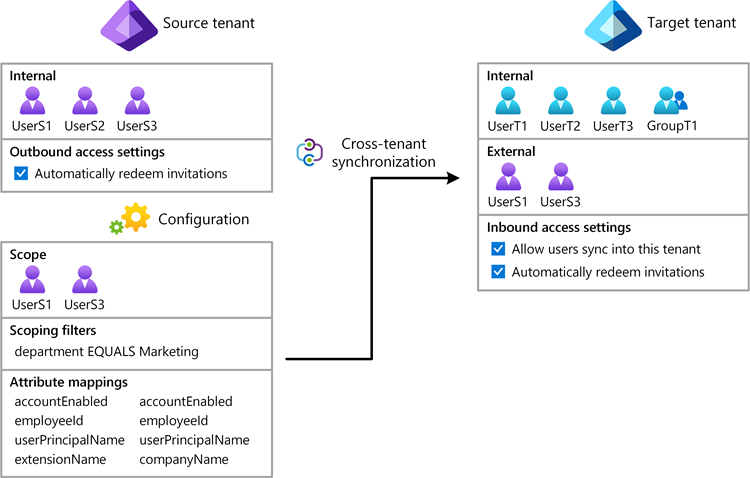

Questo articolo descrive i passaggi per configurare la sincronizzazione tra tenant tramite l'Interfaccia di amministrazione di Microsoft Entra. Se configurato, Microsoft Entra ID effettua automaticamente il provisioning e il deprovisioning degli utenti B2B nel tenant di destinazione.

Per informazioni importanti sul funzionamento di questo servizio e sulle domande frequenti, vedere Automatizzare il provisioning e il deprovisioning degli utenti nelle applicazioni SaaS con Microsoft Entra ID.

Importante

La sincronizzazione tra cloud è attualmente in ANTEPRIMA. Queste informazioni si riferiscono a un prodotto in versione preliminare che può essere modificato in modo sostanziale prima del rilascio. Microsoft non fornisce alcuna garanzia, espressa o implicita, in relazione alle informazioni fornite qui.

Questo articolo descrive i passaggi per configurare la sincronizzazione tra tenant tra cloud Microsoft. Se configurato, Microsoft Entra ID effettua automaticamente il provisioning e il deprovisioning degli utenti B2B nel tenant di destinazione. Anche se questa esercitazione è incentrata sulla sincronizzazione delle identità dal cloud commerciale-> US Government, si applicano gli stessi passaggi per il governo -> Commerciale e Commerciale -> Cina.

Per informazioni importanti sul funzionamento di questo servizio e sulle domande frequenti, vedere Automatizzare il provisioning e il deprovisioning degli utenti nelle applicazioni SaaS con Microsoft Entra ID. Per le differenze tra la sincronizzazione cross-tenant e la sincronizzazione cross-cloud, vedere Sincronizzazione cross-cloud nelle Domande frequenti.

Coppie di cloud supportate

La sincronizzazione tra tenant supporta queste coppie di cloud:

| Fonte | Obiettivo | Domini di collegamento al portale di Azure |

|---|---|---|

| Azure commerciale | Azure commerciale |

portal.azure.com -->portal.azure.com |

| Azure Government (Servizi governativi di Azure) | Azure Government (Servizi governativi di Azure) |

portal.azure.us -->portal.azure.us |

La sincronizzazione tra cloud supporta queste coppie di cloud:

| Fonte | Obiettivo | Domini di collegamento al portale di Azure |

|---|---|---|

| Azure commerciale | Azure Government (Servizi governativi di Azure) |

portal.azure.com -->portal.azure.us |

| Azure Government (Servizi governativi di Azure) | Azure commerciale |

portal.azure.us -->portal.azure.com |

| Azure commerciale | Azure gestito da 21Vianet (Azure in Cina) |

portal.azure.com -->portal.azure.cn |

Obiettivi di apprendimento

Al termine dell'articolo, si potrà:

- Creare utenti B2B nel tenant di destinazione

- Rimuovere utenti B2B nel tenant di destinazione

- Mantenere sincronizzati gli attributi utente tra i tenant di origine e di destinazione

Prerequisiti

![]()

Tenant di origine

- Licenze Microsoft Entra ID P1 o P2. Per altre informazioni, vedere Requisiti di licenza.

- Ruolo Amministratore della sicurezza per configurare le impostazioni di accesso tra tenant.

- Amministratore dell'Identità Ibrida per configurare la sincronizzazione tra tenant.

- Il ruolo di Amministratore dell'applicazione cloud o di Amministratore delle applicazioni per assegnare gli utenti a una configurazione ed eliminarla.

- Microsoft Entra ID Governance o licenza di Microsoft Entra Suite. Per altre informazioni, vedere Requisiti di licenza.

- Ruolo Amministratore della sicurezza per configurare le impostazioni di accesso tra tenant.

- Amministratore dell'Identità Ibrida per configurare la sincronizzazione tra tenant.

- Il ruolo di Amministratore dell'applicazione cloud o di Amministratore delle applicazioni per assegnare gli utenti a una configurazione ed eliminarla.

![]()

Tenant di destinazione

- Ruolo Amministratore della sicurezza per configurare le impostazioni di accesso tra tenant.

- Ruolo Amministratore della sicurezza per configurare le impostazioni di accesso tra tenant.

Passaggio 1: Pianificare la distribuzione dell'approvvigionamento

Definite come desiderate strutturare i tenant nella vostra organizzazione.

Informazioni sul funzionamento del servizio di provisioning.

Determinare chi sarà nell'ambito per il provisioning.

Determinare i dati di cui eseguire il mapping tra i tenant.

Passaggio 1: Abilitare le impostazioni cross-cloud in entrambi i tenant

![]()

Tenant di origine

Accedere all'interfaccia di amministrazione di Microsoft Entra del tenant di origine.

Passare a Entra ID>Identità esterne>Impostazioni di accesso tra tenant.

Nella scheda Impostazioni cloud Microsoft selezionare la casella di controllo del cloud con cui si vuole collaborare, ad esempio Microsoft Azure per enti pubblici.

L'elenco dei cloud varierà a seconda del cloud di cui stai utilizzando. Per altre informazioni, vedere Impostazioni cloud Microsoft.

Selezionare Salva.

![]()

Destinazione

Accedere all'interfaccia di amministrazione di Microsoft Entra del tenant di destinazione.

Passare a Entra ID>Identità esterne>Impostazioni di accesso tra tenant.

Nella scheda Impostazioni cloud Microsoft selezionare la casella di controllo sincronizzazione tra cloud per il tenant di origine, ad esempio Microsoft Azure Commercial.

Quando si seleziona questa casella di controllo, viene creata un'entità servizio con le autorizzazioni seguenti:

- User.ReadWrite.CrossCloud

- Utente.Invita.Tutti

- Organizzazione.Leggi.Tutto

- Politica.Lettura.Tutto

Selezionare Salva.

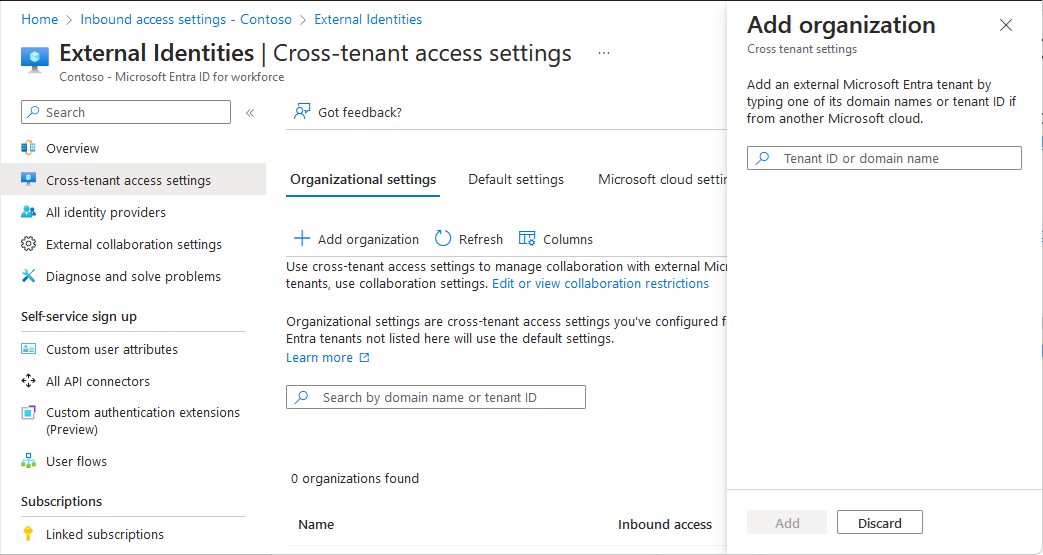

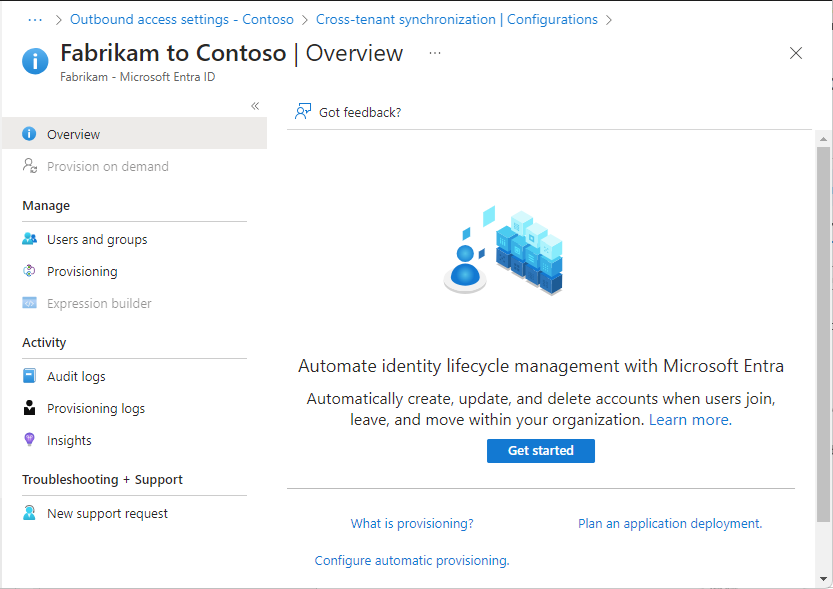

Passaggio 2: Abilitare la sincronizzazione degli utenti nel tenant target

![]()

Tenant di destinazione

Accedere all'interfaccia di amministrazione di Microsoft Entra del tenant di destinazione.

Passare a Entra ID>Identità esterne>Impostazioni di accesso tra tenant.

Nella scheda Impostazioni organizzazione selezionare Aggiungi organizzazione.

Aggiungere il tenant di origine digitando l'ID tenant o il nome di dominio e selezionando Aggiungi.

In Accesso in ingresso dell'organizzazione aggiunta, selezionare Ereditato dall'impostazione predefinita.

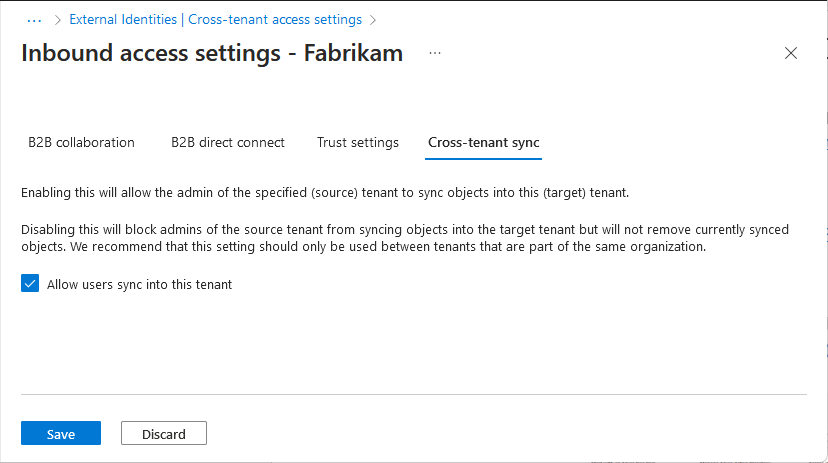

Selezionare la scheda Cross-tenant sync.

Selezionare la casella di controllo Consenti sincronizzazione utenti in questo tenant.

Selezionare Salva.

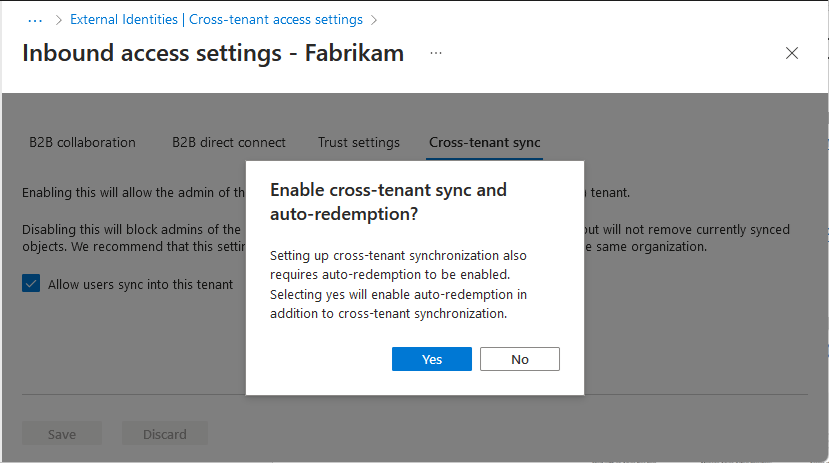

Se viene visualizzata una finestra di dialogo Abilita sincronizzazione tra tenant e riscatto automatico che chiede se si vuole abilitare il riscatto automatico, selezionare Sì.

Se si seleziona Sì, gli inviti verranno riscattati automaticamente nel tenant di destinazione.

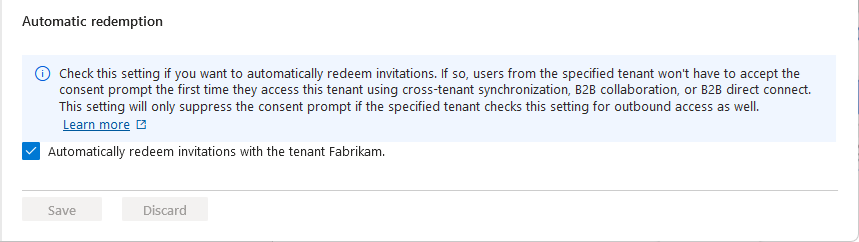

Fase 3: Riscatta automaticamente gli inviti nel tenant di destinazione

![]()

Tenant di destinazione

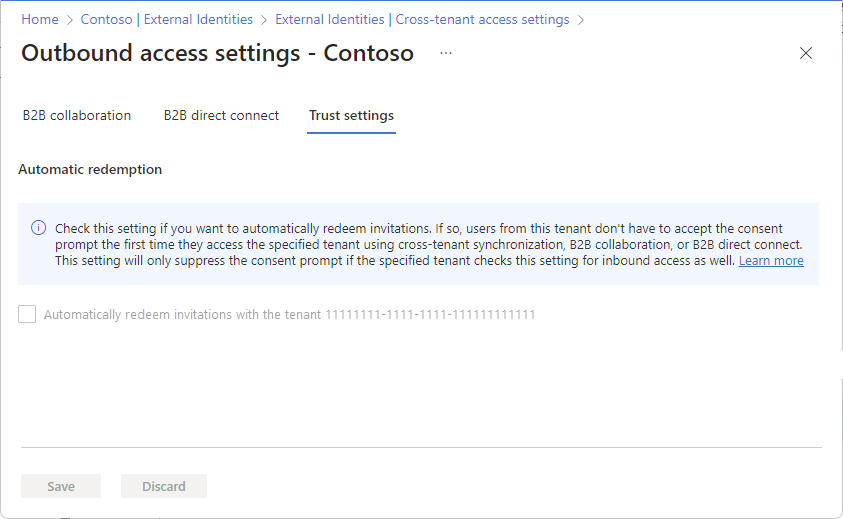

In questo passaggio vengono riscattati automaticamente gli inviti in modo che gli utenti del tenant di origine non devono accettare la richiesta di consenso. Questa impostazione deve essere verificata sia nel tenant di origine (uscente) che nel tenant di destinazione (entrante). Per altre informazioni, vedere Impostazione di riscatto automatico.

Nel tenant di destinazione, nella stessa pagina Impostazioni di accesso in ingresso selezionare la scheda Impostazioni di attendibilità .

Selezionare la casella di controllo Riscatta automaticamente gli inviti con il tenant<>.

Questa casella potrebbe essere già selezionata se in precedenza è stato selezionato Sì nella finestra di dialogo Abilita sincronizzazione tra tenant e riscatto automatico .

Selezionare Salva.

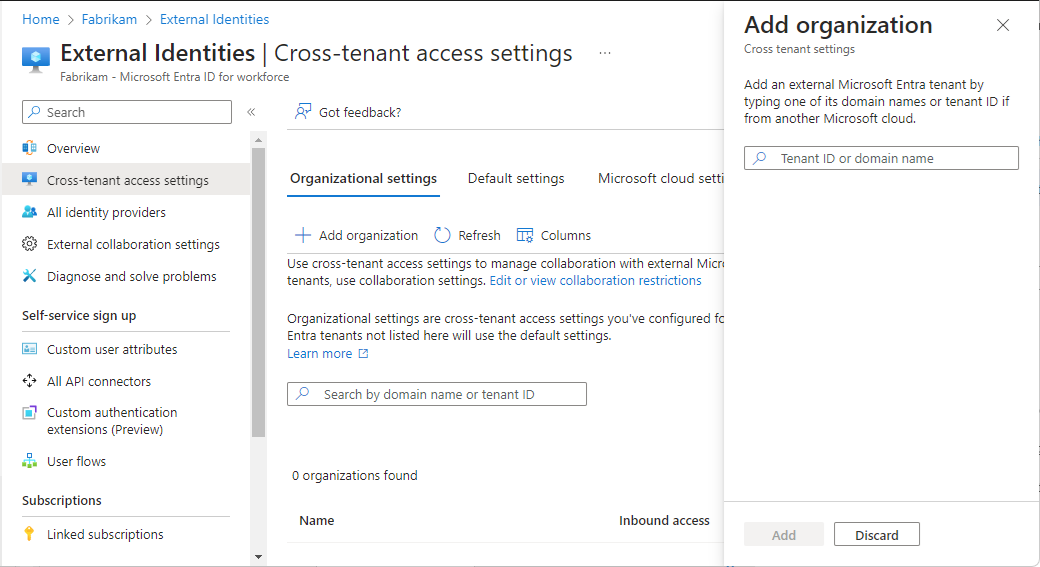

Passaggio 4: Riscattare automaticamente gli inviti nel tenant originale

![]()

Tenant di origine

In questo passaggio, gli inviti vengono riscattati automaticamente nel tenant di origine.

Accedere all'interfaccia di amministrazione di Microsoft Entra del tenant di origine.

Passare a Entra ID>Identità esterne>Impostazioni di accesso tra tenant.

Nella scheda Impostazioni organizzazione selezionare Aggiungi organizzazione.

Aggiungere il tenant di destinazione digitando l'ID tenant o il nome di dominio e selezionando Aggiungi.

In Accesso in uscita per l'organizzazione di destinazione, selezionare Ereditato dalle impostazioni predefinite.

Selezionare la scheda Impostazioni attendibilità .

Selezionare la casella di controllo Riscatta automaticamente gli inviti con il tenant<>.

Selezionare Salva.

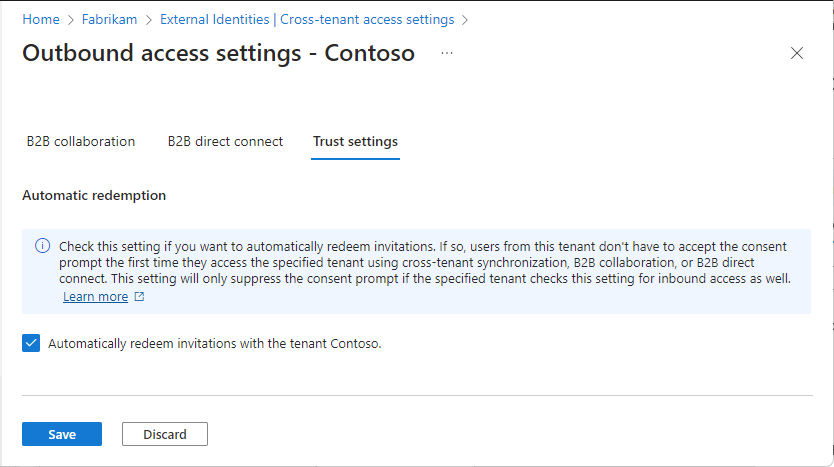

Passaggio 5: Creare una configurazione nel tenant di origine

![]()

Tenant di origine

Nel tenant di origine passare a Entra ID>Identità esterne>Sincronizzazione tra tenant.

Se stai usando il portale di Azure, vai a Microsoft Entra ID>Gestione>sincronizzazione tra tenant.

Selezionare Configurazioni.

Nella parte superiore della pagina selezionare Nuova configurazione.

Specificare un nome per la configurazione.

Selezionare la casella di controllo Configura la sincronizzazione cross-tenant nei cloud Microsoft.

Fare clic su Crea.

Possono essere necessari fino a 15 secondi affinché la configurazione appena creata possa essere visualizzata nell'elenco.

Nella pagina Configurazioni per la sincronizzazione tra cloud le colonne Nome tenant e ID tenant saranno vuote.

Passaggio 6: Testare la connessione al tenant di destinazione

![]()

Tenant di origine

Nel tenant di origine dovrebbe essere visualizzata la nuova configurazione. Nel caso in cui non lo sia, nell'elenco della configurazione, selezionare quella corrispondente.

Selezionare Inizia.

Impostare Modalità di provisioning su Automatico.

Nella sezione Credenziali amministratore modificare il metodo di autenticazione in Criteri di sincronizzazione tra tenant.

Nella casella ID tenant immettere l'ID tenant del tenant di destinazione.

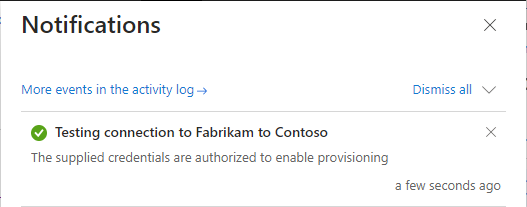

Selezionare Test connessione per testare la connessione.

Verrà visualizzato un messaggio che informa che le credenziali fornite sono autorizzate per abilitare il provisioning. Se la connessione di test non riesce, vedere Scenari comuni e soluzioni più avanti in questo articolo.

Selezionare Salva.

Vengono visualizzate le sezioni Mapping e Impostazioni.

Chiudere la pagina Provisioning .

Passaggio 7: Definire gli utenti inclusi nell'ambito per il provisioning

![]()

Tenant di origine

Il servizio di provisioning Microsoft Entra consente di definire il destinatario del provisioning in uno o entrambi i modi seguenti:

- Basato sull'assegnazione alla configurazione

- In base agli attributi dell'utente

Iniziare con pochi elementi. Eseguire il test con un piccolo set di utenti prima di procedere alla distribuzione generale. Quando l'ambito per il provisioning è impostato su utenti e gruppi assegnati, è possibile controllarlo assegnando uno o due utenti alla configurazione. È possibile ridefinire ulteriormente chi è nell'ambito del provisioning creando filtri di ambito basati su attributi, descritti nel passaggio successivo.

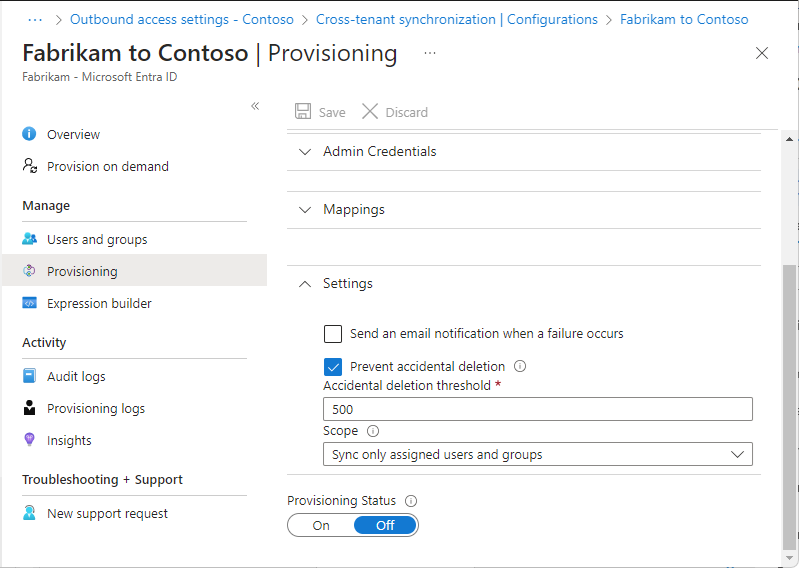

Nel tenant di origine selezionare Provisioning ed espandere la sezione Impostazioni .

Nell'elenco Ambito selezionare se sincronizzare tutti gli utenti nel tenant di origine o solo gli utenti assegnati alla configurazione.

È consigliabile selezionare Sincronizza solo utenti e gruppi assegnati invece di Sincronizzare tutti gli utenti e i gruppi. La riduzione del numero di utenti nell'ambito migliora le prestazioni.

Se sono state apportate modifiche, selezionare Salva.

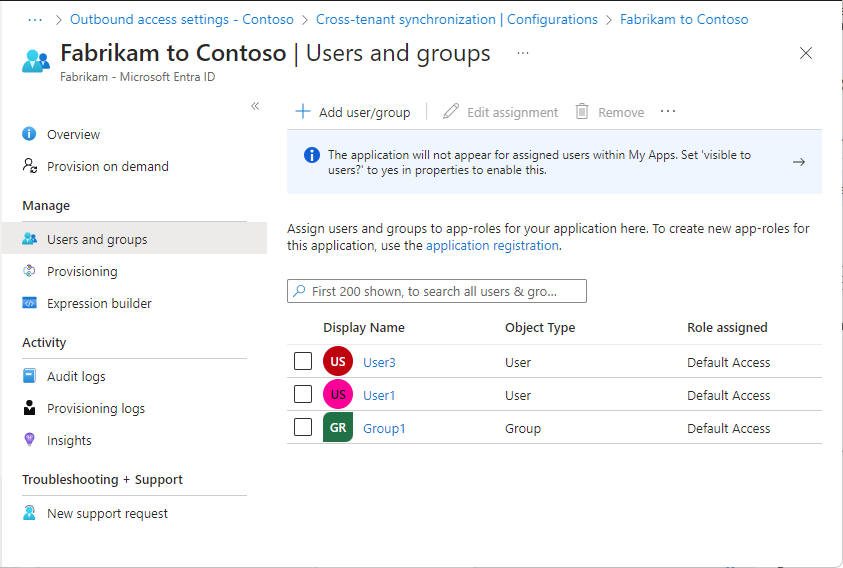

Nella pagina di configurazione selezionare Utenti e gruppi.

Per il funzionamento della sincronizzazione tra tenant, è necessario assegnare almeno un utente interno alla configurazione.

Selezionare Aggiungi utente/gruppo.

Nella pagina Aggiungi assegnazione , in Utenti e gruppi, selezionare Nessuno selezionato.

Nel riquadro Utenti e gruppi cercare e selezionare uno o più utenti o gruppi interni da assegnare alla configurazione.

Se si seleziona un gruppo da assegnare alla configurazione, solo gli utenti che sono membri diretti del gruppo saranno inclusi nell'ambito del provisioning. È possibile selezionare un gruppo statico o un gruppo dinamico. L'assegnazione non si propaga a cascata ai gruppi annidati.

Seleziona.

Selezionare Assegna.

Per altre informazioni, vedere Assegnare utenti e gruppi a un'applicazione.

Passaggio 8: (Facoltativo) Definire chi è nell'ambito del provisioning utilizzando filtri di ambito

![]()

Tenant di origine

Indipendentemente dal valore selezionato per Ambito nel passaggio precedente, è possibile limitare ulteriormente gli utenti sincronizzati creando filtri di ambito basati su attributi.

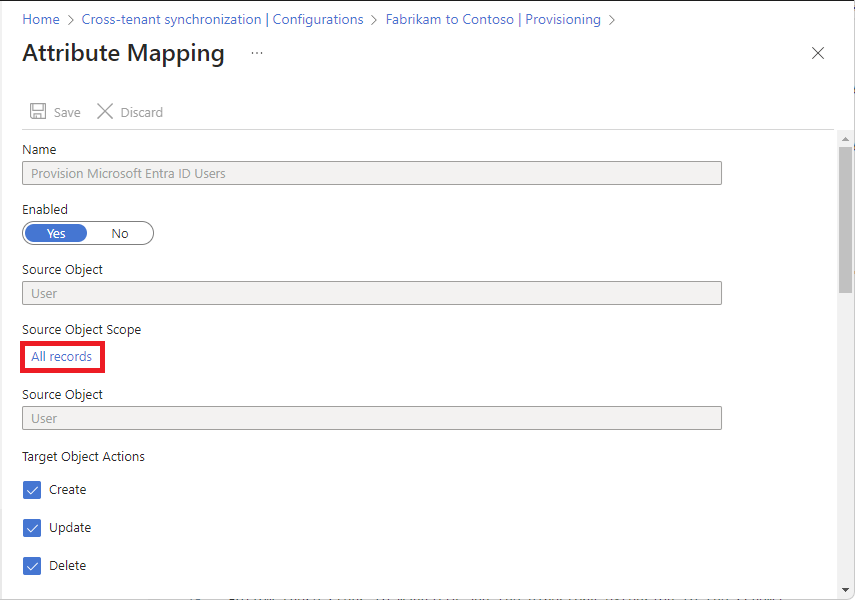

Nel tenant di origine selezionare Provisioning ed espandere la sezione Mapping .

Selezionare Provisioning utenti Microsoft Entra ID per aprire la pagina Mappatura attributi.

In Ambito dell'oggetto sorgente, selezionare Tutti i record.

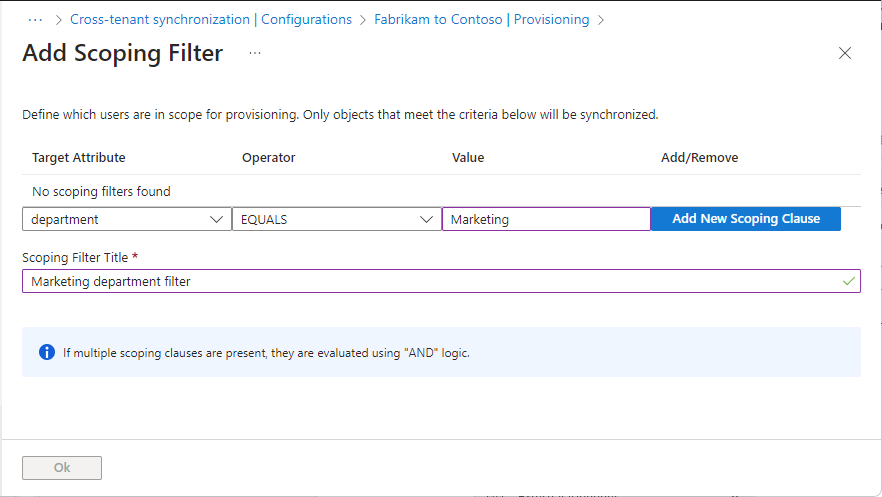

Nella pagina Ambito oggetto sorgente, selezionare Aggiungi filtro di ambito.

Aggiungere eventuali filtri di selezione per definire quali utenti sono inclusi nell'ambito per il provisioning.

Per configurare i filtri di ambito, vedere le istruzioni fornite in Definizione dell'ambito di utenti o gruppi di cui eseguire il provisioning con filtri di ambito.

Selezionare OK e Salva per salvare le modifiche.

Se è stato aggiunto un filtro, verrà visualizzato un messaggio che indica che il salvataggio delle modifiche comporterà la risincronizzazione di tutti gli utenti e i gruppi assegnati. L'operazione potrebbe richiedere molto tempo a seconda della dimensione della directory.

Selezionare Sì e chiudere la pagina Mappatura attributi.

Passaggio 9: Esaminare i mapping degli attributi

![]()

Tenant di origine

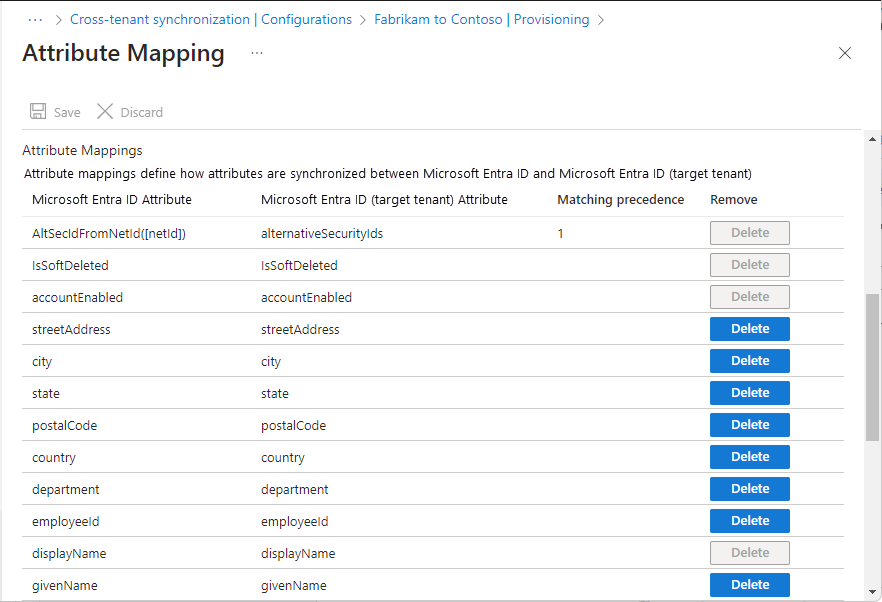

I mapping degli attributi consentono di definire il flusso dei dati tra il tenant di origine e il tenant di destinazione. Per informazioni su come personalizzare il mapping degli attributi predefiniti, vedere Esercitazione - Personalizzare i mapping degli attributi di provisioning degli utenti per le applicazioni SaaS in Microsoft Entra ID.

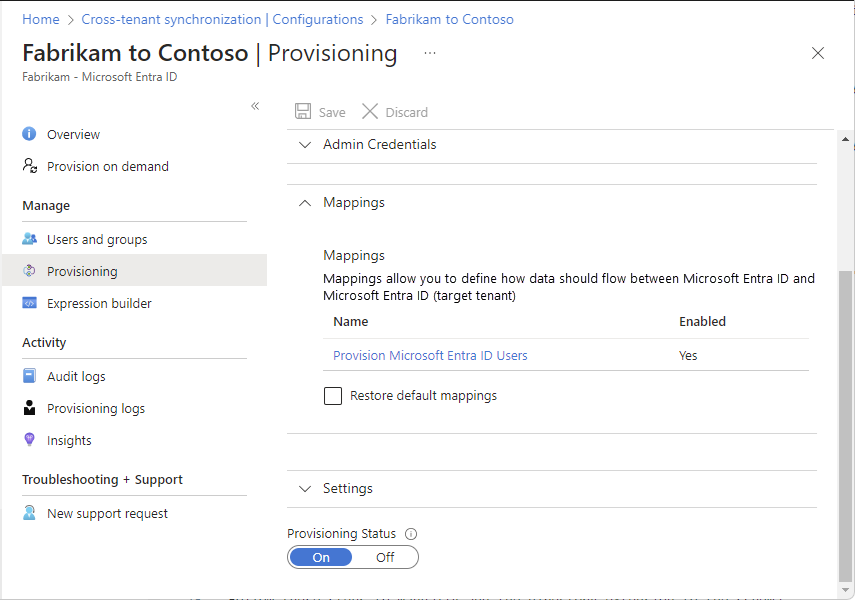

Nel tenant di origine selezionare Provisioning ed espandere la sezione Mapping .

Selezionare Provisioning Microsoft Entra ID Users.

Nella pagina Mapping attributi scorrere verso il basso per esaminare gli attributi utente sincronizzati tra i tenant nella sezione Mapping attributi .

Il primo attributo, alternativeSecurityIdentifier, è un attributo interno usato per identificare in modo univoco l'utente tra tenant, associare gli utenti nel tenant di origine con gli utenti esistenti nel tenant di destinazione e assicurarsi che ogni utente abbia un solo account. Non è possibile modificare l'attributo corrispondente. Il tentativo di modificare l'attributo corrispondente o l'aggiunta di attributi corrispondenti aggiuntivi genererà un errore di

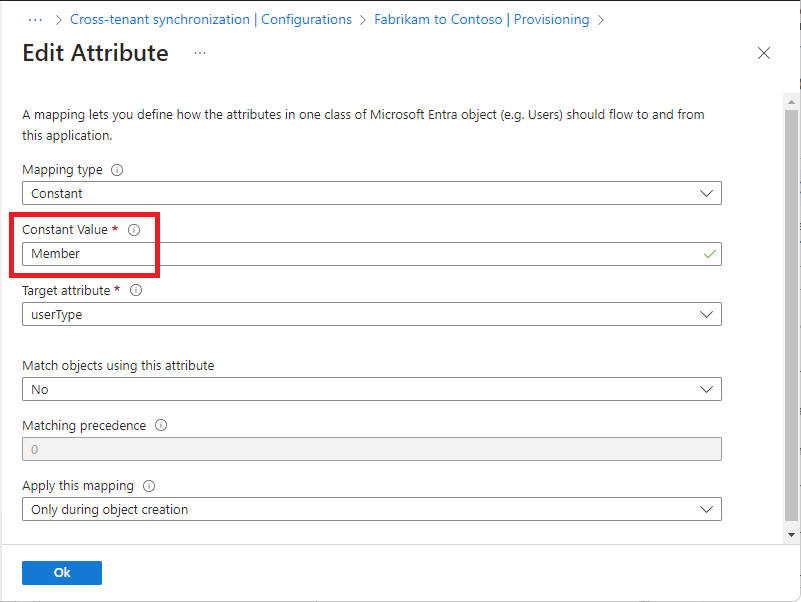

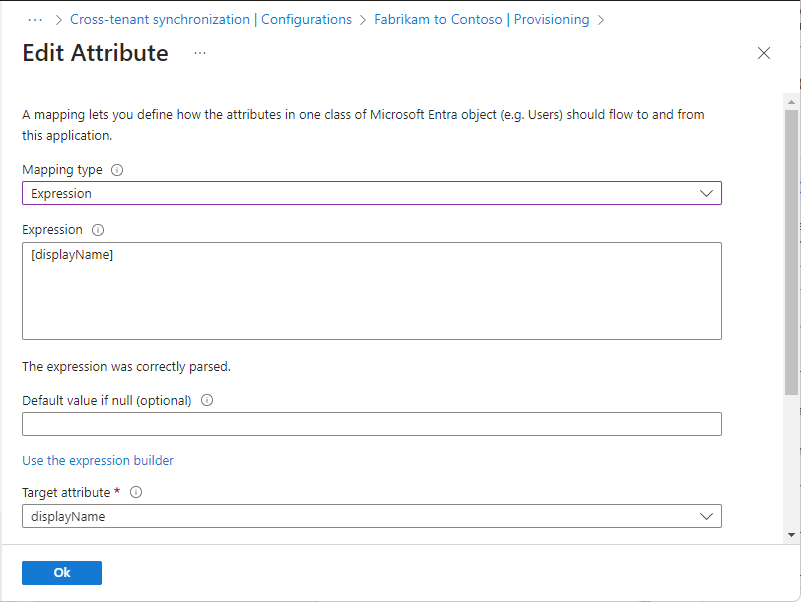

schemaInvalid.Selezionare l'attributo Member (userType) per aprire la pagina Modifica attributo .

Esaminare l'impostazione Valore costante per l'attributo userType .

Questa impostazione definisce il tipo di utente che verrà creato nel tenant di destinazione e può essere uno dei valori nella tabella seguente. Per impostazione predefinita, gli utenti verranno creati come membri esterni (utenti di collaborazione B2B). Per altre informazioni, vedere Proprietà di un utente di Collaborazione B2B di Microsoft Entra.

Valore Costante Descrizione Membro Predefinito. Gli utenti verranno creati come membri esterni (utenti di collaborazione B2B) nel tenant di destinazione. Gli utenti potranno funzionare come qualsiasi membro interno del tenant di destinazione. Ospite Gli utenti verranno creati come guest esterni (utenti di collaborazione B2B) nel tenant di destinazione. Nota

Se l'utente B2B esiste già nel tenant di destinazione, Il membro (userType) non verrà modificato in Membro, a meno che l'impostazione Applica questo mapping non sia impostata su Always.

Il tipo di utente scelto presenta le limitazioni seguenti per le app o i servizi (ma non sono limitati a):

App o servizio Limiti Power BI - Il supporto per il membro UserType in Power BI è attualmente in anteprima. Per altre informazioni, vedere Distribuire il contenuto di Power BI agli utenti guest esterni con Microsoft Entra B2B. Desktop virtuale Azure - Per le limitazioni, vedere Prerequisiti per Desktop virtuale Azure. Microsoft Teams - Per le limitazioni, vedere Collaborare con utenti guest di altri ambienti cloud di Microsoft 365. Per definire eventuali trasformazioni, nella pagina Mapping attributi selezionare l'attributo da trasformare, ad esempio displayName.

Impostare Tipo di mapping su Espressione.

Nella casella Espressione immettere l'espressione di trasformazione. Ad esempio, con il nome visualizzato, è possibile eseguire le operazioni seguenti:

- Capovolgere il nome e il cognome e aggiungere una virgola tra di loro.

- Aggiungere il nome di dominio tra parentesi alla fine del nome visualizzato.

Per esempi, vedere Informazioni di riferimento per la scrittura di espressioni per i mapping degli attributi in Microsoft Entra ID.

Suggerimento

È possibile eseguire il mapping delle estensioni della directory aggiornando lo schema della sincronizzazione tra tenant. Per ulteriori informazioni, consultare Mappare le estensioni della directory nella sincronizzazione tra tenant.

Passaggio 10: Specificare impostazioni di provisioning aggiuntive

![]()

Tenant di origine

Nel tenant di origine selezionare Provisioning ed espandere la sezione Impostazioni .

Selezionare la casella di controllo Invia una notifica tramite posta elettronica quando si verifica un errore .

Nella casella Email di notifica inserire l'indirizzo email della persona o del gruppo che deve ricevere le notifiche di errori di provisioning.

Le notifiche tramite posta elettronica vengono inviate entro 24 ore dall'ingresso del lavoro nello stato di quarantena. Per gli avvisi personalizzati, vedere Informazioni sull'integrazione del provisioning con i log di Monitoraggio di Azure.

Per evitare l'eliminazione accidentale, selezionare Impedisci eliminazione accidentale e specificare un valore soglia. Per impostazione predefinita, la soglia è impostata su 500.

Per altre informazioni, vedere Abilitare la prevenzione accidentale delle eliminazioni nel servizio di provisioning di Microsoft Entra.

Selezionare Salva per salvare le modifiche.

Passaggio 11: Testare l'approvvigionamento su richiesta

![]()

Tenant di origine

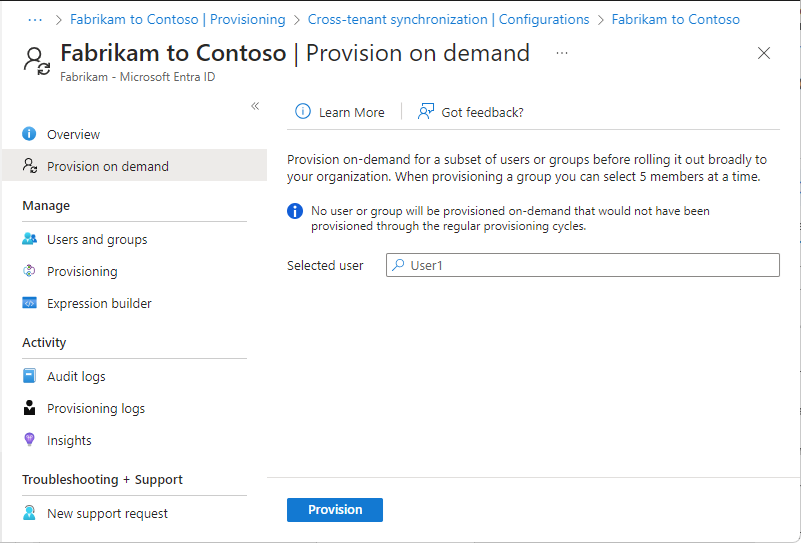

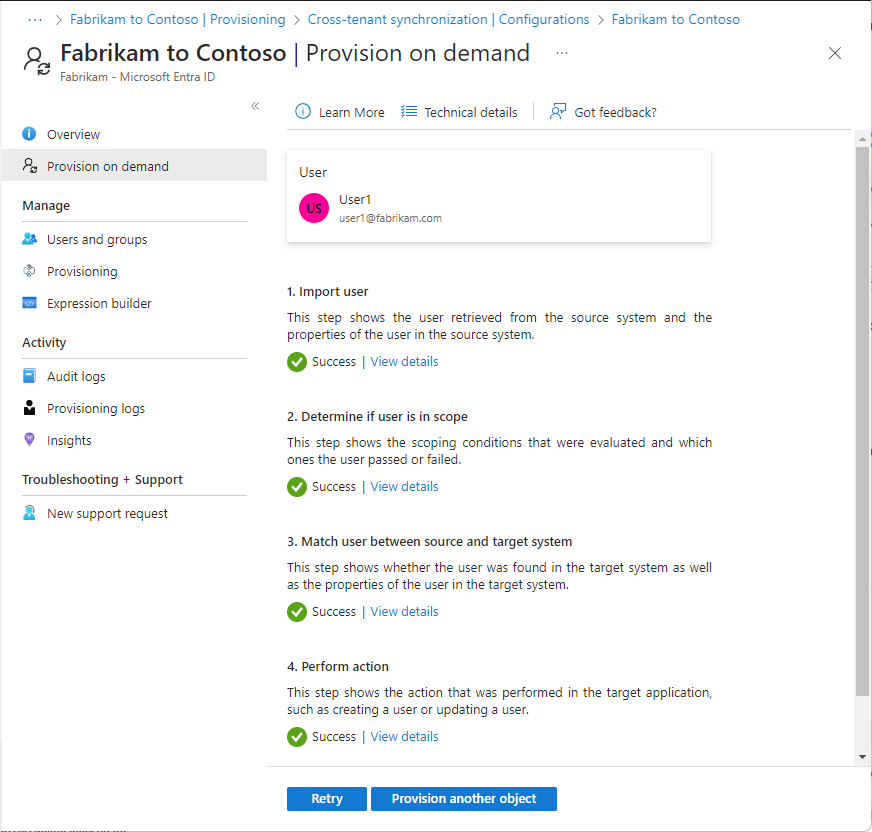

Dopo aver creato una configurazione, è possibile testare il provisioning su richiesta con uno degli utenti.

Nel tenant di origine passare a Entra ID>Identità esterne>Sincronizzazione tra tenant.

Selezionare Configurazioni e quindi selezionare la configurazione.

Selezionare Provision on demand.

Nella casella Selezionare un utente o un gruppo cercare e selezionare uno degli utenti di test.

Seleziona Provision.

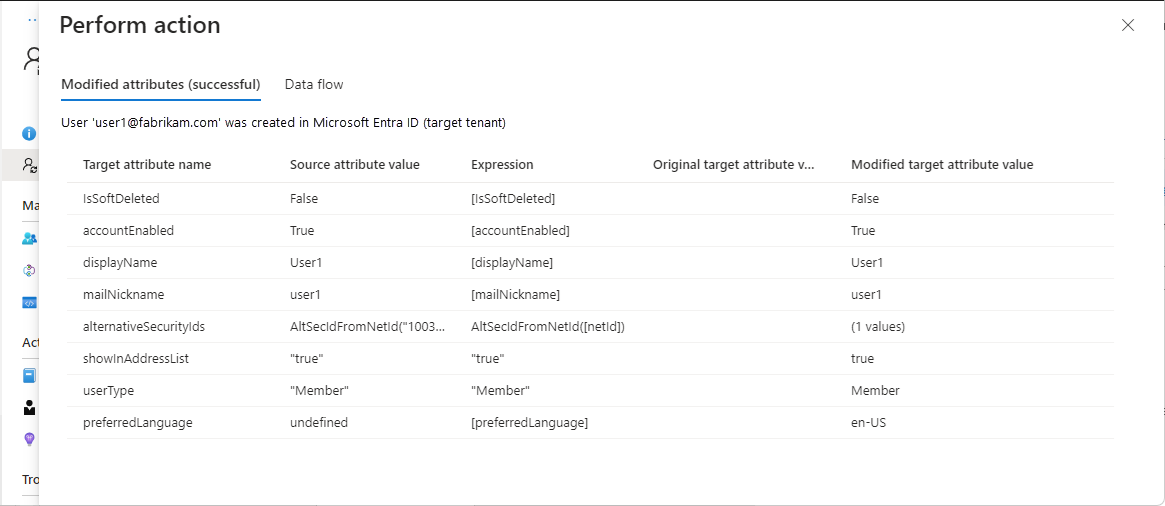

Dopo alcuni istanti, viene visualizzata la pagina Esegui azione con informazioni sul provisioning dell'utente di test nel tenant di destinazione.

Se l'utente non è incluso nell'ambito, verrà visualizzata una pagina con informazioni sul motivo per cui l'utente di test è stato ignorato.

Nella pagina Provision on demand è possibile visualizzare i dettagli sul provisioning e scegliere di riprovare.

Nel tenant di destinazione, verifica che l'utente di test sia stato configurato.

Screenshot della pagina Utenti del tenant di destinazione dove è stato configurato l'utente di test.

Se tutto funziona come previsto, assegnare altri utenti alla configurazione.

Per altre informazioni, vedere Provisioning su richiesta in Microsoft Entra ID.

Passaggio 12: Avviare il processo di provisioning

![]()

Tenant di origine

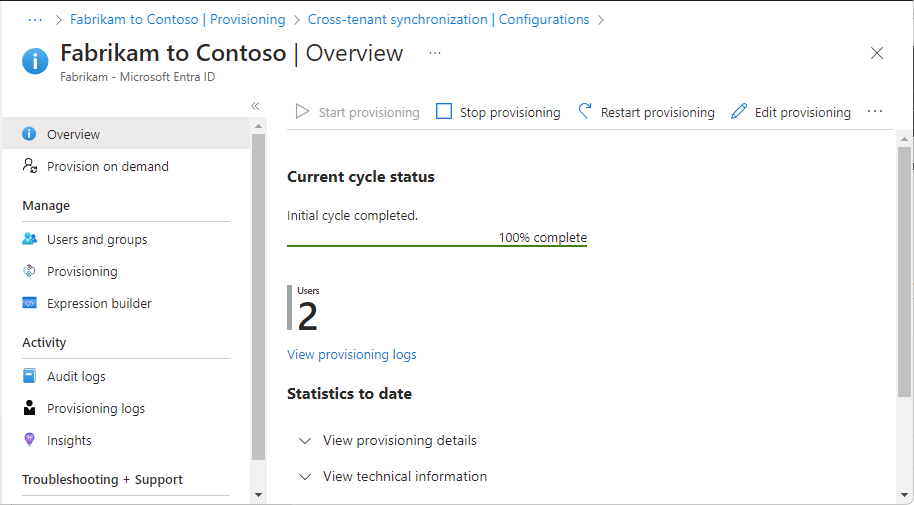

Il processo di provisioning avvia il ciclo di sincronizzazione iniziale di tutti gli utenti definiti in Ambito della sezione Impostazioni . Il ciclo iniziale richiede più tempo per essere completato rispetto ai cicli successivi, che si verificano ogni 40 minuti circa, purché il servizio di provisioning di Microsoft Entra sia in esecuzione.

Nel tenant di origine passare a Entra ID>Identità esterne>Sincronizzazione tra tenant.

Selezionare Configurazioni e quindi selezionare la configurazione.

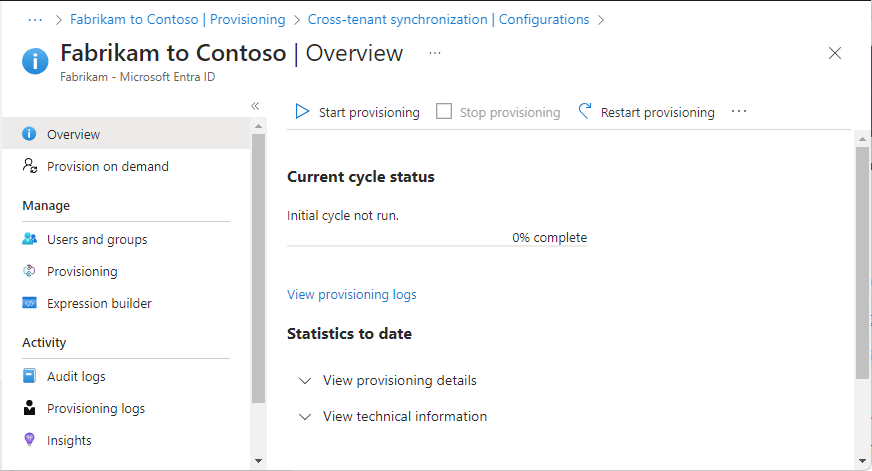

Nella pagina Panoramica esaminare i dettagli del provisioning.

Selezionare Avvia provisioning per avviare l'attività di provisioning.

Passaggio 13: Monitorare il provisioning

![]()

![]()

Tenant di origine e di destinazione

Dopo aver avviato un processo di provisioning, potete monitorare lo stato.

Nel tenant di origine, nella pagina Panoramica, controllare la barra di avanzamento per visualizzare lo stato del ciclo di provisioning e quanto manca al suo completamento. Per altre informazioni, vedere Controllare lo stato del provisioning utenti.

Se il provisioning sembra essere in uno stato non integro, la configurazione entrerà in quarantena. Per altre informazioni, vedere Provisioning delle applicazioni in stato di quarantena.

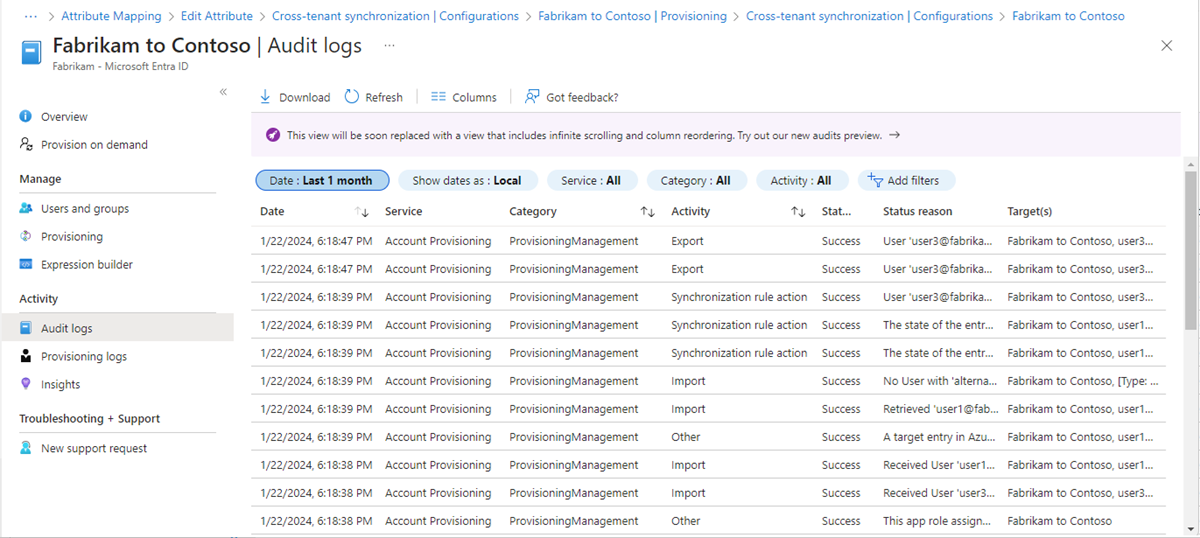

Selezionare Provisioning logs (Log di provisioning ) per determinare gli utenti di cui è stato eseguito il provisioning correttamente o in modo non riuscito. Per impostazione predefinita, i log vengono filtrati in base all'ID entità servizio della configurazione. Per ulteriori informazioni, consultare i log di provisioning in Microsoft Entra ID.

Selezionare Log di controllo per visualizzare tutti gli eventi registrati in Microsoft Entra ID. Per altre informazioni, vedere Log di controllo in Microsoft Entra ID.

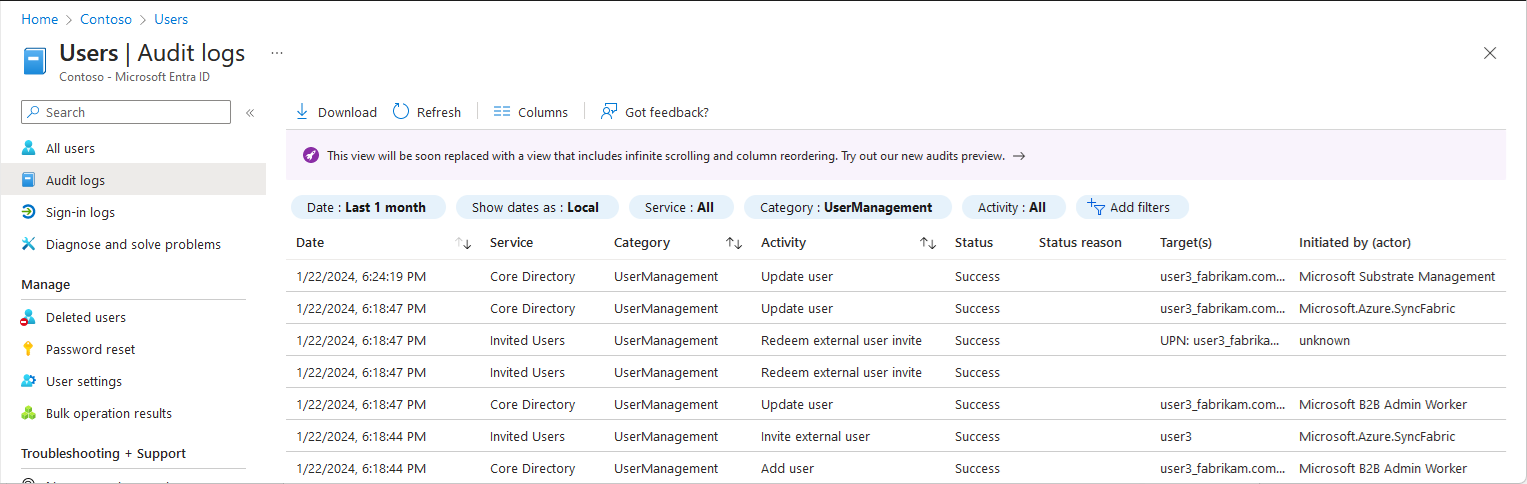

È anche possibile visualizzare i log di controllo nel tenant di destinazione.

Nel tenant di destinazione, selezionare Utenti>Log di controllo per visualizzare gli eventi registrati per la gestione degli utenti. La sincronizzazione tra tenant nel tenant di destinazione verrà registrata con l'applicazione "Microsoft.Azure.SyncFabric" come attore.

Passaggio 14: Configurare le impostazioni di uscita

![]()

Tenant di destinazione

Anche se gli utenti vengono assegnati nel tenant di destinazione, potrebbero comunque riuscire a rimuoversi. Se gli utenti si eliminano e sono inclusi nell'ambito di applicazione, verranno nuovamente configurati durante il ciclo successivo di configurazione. Se si vuole impedire agli utenti di rimuovere se stessi dall'organizzazione, è necessario configurare le impostazioni di uscita dell'utente esterno.

Nel tenant di destinazione, passare a Entra ID>Identità esterne>Impostazioni di collaborazione esterna.

In Impostazioni di uscita utente esterno scegliere se consentire agli utenti esterni di lasciare l'organizzazione.

Questa impostazione si applica anche alla collaborazione B2B e alla connessione diretta B2B, quindi se si imposta l'impostazione di abbandono utente esternosu No, gli utenti di collaborazione B2B e gli utenti con connessione diretta B2B non possono lasciare l'organizzazione da soli. Per altre informazioni, vedere Lasciare un'organizzazione come utente esterno.

Scenari e soluzioni comuni

Sintomo: la connessione di test ha esito negativo con AzureActiveDirectoryCrossTenantSyncPolicyCheckFailure

Quando si configura la sincronizzazione tra tenant nel tenant di origine e si testa la connessione, si verifica un errore con uno dei messaggi di errore seguenti:

Il riscatto automatico non è configurato nel tenant di origine

You appear to have entered invalid credentials. Please confirm you are using the correct information for an administrative account.

Error code: AzureActiveDirectoryCrossTenantSyncPolicyCheckFailure

Details: The source tenant has not enabled automatic user consent with the target tenant. Please enable the outbound cross-tenant access policy for automatic user consent in the source tenant. aka.ms/TroubleshootingCrossTenantSyncPolicyCheck

Il riscatto automatico non è configurato nel tenant di destinazione

You appear to have entered invalid credentials. Please confirm you are using the correct information for an administrative account.

Error code: AzureActiveDirectoryCrossTenantSyncPolicyCheckFailure

Details: The target tenant has not enabled inbound synchronization with this tenant. Please request the target tenant admin to enable the inbound synchronization on their cross-tenant access policy. Learn more: aka.ms/TroubleshootingCrossTenantSyncPolicyCheck

Causa

Questo errore indica che la politica per riscattare automaticamente gli inviti nei tenant di origine e/o di destinazione non è stata configurata.

Soluzione

Seguire la procedura descritta nel passaggio 3: Riscattare automaticamente gli inviti nel tenant di destinazione e passaggio 4: riscattare automaticamente gli inviti nel tenant di origine.

Sintomo: il test di connessione fallisce con l'errore ExternalTenantNotFound

Quando si configura la sincronizzazione tra cloud nel tenant di origine e si testa la connessione, l'operazione ha esito negativo e viene visualizzato il messaggio di errore seguente:

You appear to have entered invalid credentials. Please confirm you are using the correct information for an administrative account.

Error code: ExternalTenantNotFound

Details: This tenant was not found by the authentication authority of the current cloud: <targetTenantId>. The authentication authority is https://login.microsoftonline.com/<targetTenantId>.

Causa

Questo errore indica che la casella di controllo Configura la sincronizzazione tra tenant tra cloud Microsoft non è selezionata.

Soluzione

Nel tenant di origine eliminare la configurazione creata che non riesce a connettersi.

Nel tenant di destinazione creare una nuova configurazione e assicurarsi di selezionare la casella di controllo Configura sincronizzazione tra tenant tra cloud Microsoft come descritto in Passaggio 5: Creare una configurazione nel tenant di origine.

Sintomo: la connessione di test ha esito negativo con AzureActiveDirectoryTokenExpired

Quando si configura la sincronizzazione tra cloud nel tenant di origine e si testa la connessione, l'operazione ha esito negativo e viene visualizzato il messaggio di errore seguente:

You appear to have entered invalid credentials. Please confirm you are using the correct information for an administrative account.

Error code: AzureActiveDirectoryTokenExpired

Details: The identity of the calling application could not be established.

Causa

Questo errore indica che l'impostazione tra cloud per la sincronizzazione non è stata abilitata.

Soluzione

Nel tenant di destinazione, nella scheda Impostazioni cloud Microsoft selezionare la casella di controllo sincronizzazione tra cloud per il tenant di origine. Seguire i passaggi descritti nel passaggio 1: Abilitare le impostazioni tra cloud in entrambi i tenant.

Sintomo : la casella di controllo Riscatto automatico è disabilitata

Quando si configura la sincronizzazione tra tenant, la casella di controllo riscatto automatico è disabilitata.

Causa

Il tenant non ha una licenza P1 o P2 di Microsoft Entra ID.

Soluzione

Per configurare le impostazioni di attendibilità, è necessario disporre di Microsoft Entra ID P1 o P2.

Sintomo: l'utente eliminato di recente nel tenant di destinazione non viene ripristinato

Dopo l'eliminazione temporanea di un utente sincronizzato nel tenant di destinazione, l'utente non viene ripristinato durante il ciclo di sincronizzazione successivo. Se si tenta di eliminare temporaneamente un utente con il provisioning su richiesta e quindi di ripristinarlo, possono essere generati utenti duplicati.

Causa

Il ripristino di un utente eliminato temporaneamente in precedenza nel tenant di destinazione non è supportato.

Soluzione

Ripristina manualmente l'utente eliminato temporaneamente nel tenant di destinazione. Per altre informazioni, vedere Ripristinare o rimuovere un utente eliminato di recente usando l'ID Microsoft Entra.

Sintomo: gli utenti vengono ignorati perché per l'utente è abilitato l'accesso tramite SMS

Gli utenti vengono ignorati dalla sincronizzazione. Il passaggio di definizione dell'ambito include il seguente filtro con stato falso: "Filtro: utenti esterni.alternativeSecurityIds UGUALE 'None'"

Causa

Se per un utente è abilitato l'accesso tramite SMS, verrà ignorato dal servizio di provisioning.

Soluzione

Disabilitare l'accesso tramite SMS per gli utenti. Lo script seguente illustra come disabilitare l'accesso tramite SMS con PowerShell.

##### Disable SMS Sign-in options for the users

#### Import module

Install-Module Microsoft.Graph.Users.Actions

Install-Module Microsoft.Graph.Identity.SignIns

Import-Module Microsoft.Graph.Users.Actions

Connect-MgGraph -Scopes "User.Read.All", "Group.ReadWrite.All", "UserAuthenticationMethod.Read.All","UserAuthenticationMethod.ReadWrite","UserAuthenticationMethod.ReadWrite.All"

##### The value for phoneAuthenticationMethodId is 3179e48a-750b-4051-897c-87b9720928f7

$phoneAuthenticationMethodId = "3179e48a-750b-4051-897c-87b9720928f7"

#### Get the User Details

$userId = "objectid_of_the_user_in_Entra_ID"

#### validate the value for SmsSignInState

$smssignin = Get-MgUserAuthenticationPhoneMethod -UserId $userId

if($smssignin.SmsSignInState -eq "ready"){

#### Disable Sms Sign-In for the user is set to ready

Disable-MgUserAuthenticationPhoneMethodSmsSignIn -UserId $userId -PhoneAuthenticationMethodId $phoneAuthenticationMethodId

Write-Host "SMS sign-in disabled for the user" -ForegroundColor Green

}

else{

Write-Host "SMS sign-in status not set or found for the user " -ForegroundColor Yellow

}

##### End the script

Sintomo: gli utenti non riescono a effettuare il provisioning a causa dell'errore AzureActiveDirectoryForbidden

Impossibile effettuare il provisioning degli utenti coinvolti. I dettagli dei log di provisioning includono il messaggio di errore seguente:

Guest invitations not allowed for your company. Contact your company administrator for more details.

Causa

Questo errore indica che le impostazioni dell'invito guest nel tenant di destinazione sono configurate con l'impostazione più restrittiva: "Nessuno nell'organizzazione può invitare utenti guest, inclusi gli amministratori (più restrittivi)".

Soluzione

Modificare le impostazioni dell'invito ospite nel tenant di destinazione affinché siano meno restrittive. Per altre informazioni, vedere Configurare le impostazioni di collaborazione esterna.

Sintomo - UserPrincipalName non viene aggiornato per gli utenti B2B esistenti in attesa di accettazione.

Quando un utente viene invitato per la prima volta tramite invito B2B manuale, l'invito viene inviato all'indirizzo di posta elettronica dell'utente di origine. Di conseguenza, l'utente ospite nel tenant di destinazione viene creato con un prefisso UserPrincipalName (UPN) usando il valore dell'indirizzo email di origine. Esistono ambienti in cui le proprietà dell'oggetto utente di origine, UPN e Mail, hanno valori diversi, ad esempio Mail == user.mail@domain.com e UPN == user.upn@otherdomain.com. In questo caso, l'utente ospite nel tenant destinatario verrà creato con l'UPN come user.mail_domain.com#EXT#@contoso.onmicrosoft.com.

Il problema si verifica quando l'oggetto di origine viene inserito nell'ambito per la sincronizzazione tra tenant e l'aspettativa è che oltre ad altre proprietà, il prefisso UPN dell'utente guest di destinazione verrà aggiornato in modo che corrisponda all'UPN dell'utente di origine (usando l'esempio precedente il valore sarà: user.upn_otherdomain.com#EXT#@contoso.onmicrosoft.com). Tuttavia, questo non avviene durante i cicli di sincronizzazione incrementale e la modifica viene ignorata.

Causa

Questo problema si verifica quando l'utente B2B che è stato invitato manualmente nel tenant di destinazione non ha accettato o riscattato l'invito, quindi il relativo stato è in attesa di accettazione. Quando un utente viene invitato tramite un messaggio di posta elettronica, viene creato un oggetto con un set di attributi popolati dalla posta elettronica, uno di essi è l'UPN, che punta al valore di posta elettronica dell'utente di origine. Se in un secondo momento si decide di aggiungere l'utente all'ambito per la sincronizzazione tra tenant, il sistema tenterà di aggiungere l'utente di origine a un utente B2B nel tenant di destinazione in base all'attributo alternativeSecurityIdentifier, ma l'utente creato in precedenza non ha una proprietà alternativeSecurityIdentifier popolata perché l'invito non è stato riscattato. Pertanto, il sistema non considererà questo oggetto come nuovo oggetto utente e non aggiornerà il valore UPN. UserPrincipalName non viene aggiornato negli scenari seguenti:

- L'UPN e il messaggio di posta elettronica sono diversi per un utente quando è stato invitato manualmente.

- L'utente è stato invitato prima di abilitare la sincronizzazione tra tenant.

- L'utente non ha mai accettato l'invito, quindi è in "stato di accettazione in sospeso".

- L'utente viene inserito nell'ambito per la sincronizzazione tra diversi tenant.

Soluzione

Per risolvere il problema, eseguire il provisioning su richiesta per consentire agli utenti interessati di aggiornare l'UPN. È anche possibile riavviare il provisioning per aggiornare l'UPN per tutti gli utenti interessati. Si noti che questo attiva un ciclo iniziale, che può richiedere molto tempo per i tenant di grandi dimensioni. Per ottenere un elenco di utenti invitati manualmente in stato di accettazione in sospeso, è possibile usare uno script, vedere l'esempio seguente.

Connect-MgGraph -Scopes "User.Read.All"

$users = Get-MgUser -Filter "userType eq 'Guest' and externalUserState eq 'PendingAcceptance'"

$users | Select-Object DisplayName, UserPrincipalName | Export-Csv "C:\Temp\GuestUsersPending.csv"

È quindi possibile usare provisionOnDemand con PowerShell per ogni utente. Il limite di velocità per questa API è di 5 richieste per 10 secondi. Per altre informazioni, vedere Limitazioni note per il provisioning su richiesta.