Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Questo articolo illustra come creare un ruolo personalizzato con autorizzazioni per gestire le assegnazioni di app aziendali per utenti e gruppi in Microsoft Entra ID. Per gli elementi delle assegnazioni di ruoli e il significato di termini quali sottotipo, autorizzazione e set di proprietà, vedere la panoramica dei ruoli personalizzati.

Prerequisiti

- Licenza Microsoft Entra ID P1 o P2

- Amministratore dei ruoli privilegiati

- Modulo di Microsoft Graph PowerShell quando si usa PowerShell

- Consenso amministratore quando si usa Graph Explorer per l'API Microsoft Graph

Per altre informazioni, vedere Prerequisiti per l'uso di PowerShell o Graph Explorer.

Autorizzazioni dei ruoli delle applicazioni aziendali

In questo articolo sono illustrate due autorizzazioni per le app aziendali. Tutti gli esempi usano l'autorizzazione di aggiornamento.

- Per leggere le assegnazioni di utenti e gruppi nell'ambito di applicazione, concedere l'autorizzazione

microsoft.directory/servicePrincipals/appRoleAssignedTo/read - Per gestire le assegnazioni di utenti e gruppi all'interno dell'ambito, concedere l'autorizzazione

microsoft.directory/servicePrincipals/appRoleAssignedTo/update

Concedendo l'autorizzazione di aggiornamento, l'assegnatario può gestire le assegnazioni di utenti e gruppi per le app aziendali. L'ambito delle assegnazioni di utenti e/o gruppi può essere concesso per una singola applicazione o concesso a tutte le applicazioni. Se concesso a livello di organizzazione, l'assegnatario può gestire le assegnazioni per tutte le applicazioni. Se effettuato a livello di applicazione, l'assegnatario può gestire le assegnazioni solo per l'applicazione specificata.

La concessione dell'autorizzazione di aggiornamento viene eseguita in due passaggi:

- Creare un ruolo personalizzato con l'autorizzazione

microsoft.directory/servicePrincipals/appRoleAssignedTo/update - Concedere a utenti o gruppi le autorizzazioni per gestire le assegnazioni di utenti e gruppi per le app aziendali. In questa fase è possibile impostare l'ambito a livello di organizzazione o di singola applicazione.

Creare un nuovo ruolo personalizzato

Nell'interfaccia di amministrazione di Microsoft Entra è possibile creare e gestire ruoli personalizzati per controllare l'accesso e le autorizzazioni per le app aziendali.

Nota

I ruoli personalizzati vengono creati e gestiti a livello di organizzazione e sono disponibili solo dalla pagina Panoramica dell'organizzazione.

Accedi al Centro di amministrazione Microsoft Entra nella veste di almeno un Amministratore dei ruoli con privilegi.

Passare a Entra ID>Ruoli e amministratori.

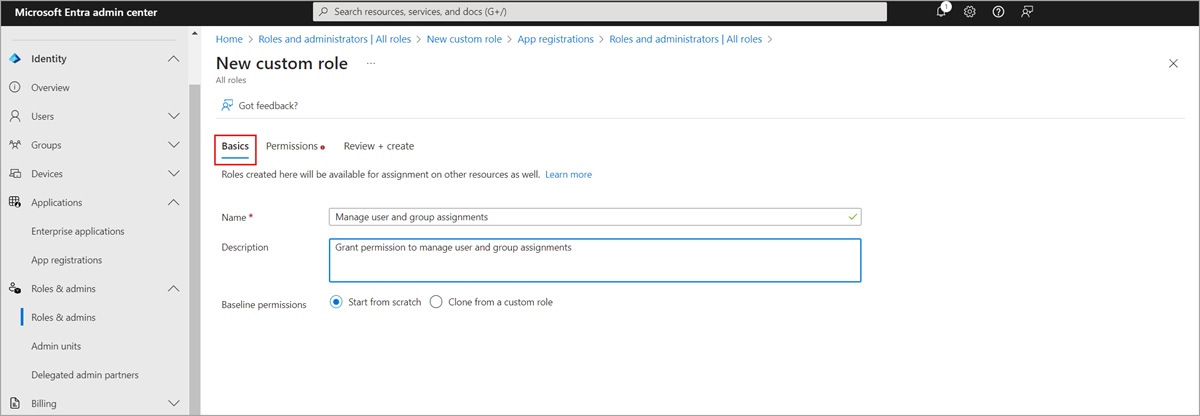

Selezionare Nuovo ruolo personalizzato.

Nella scheda Informazioni di base specificare "Gestisci assegnazioni di utenti e gruppi" per il nome del ruolo e "Concedi autorizzazioni per gestire le assegnazioni di utenti e gruppi" per la descrizione del ruolo, quindi selezionare Avanti.

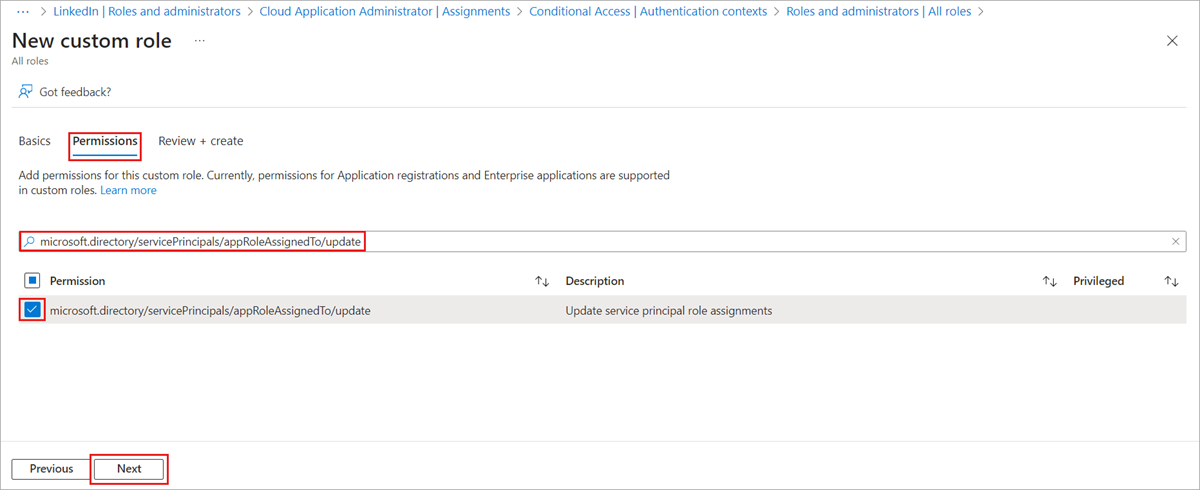

Nella scheda Autorizzazioni immettere "microsoft.directory/servicePrincipals/appRoleAssignedTo/update" nella casella di ricerca, selezionare le caselle di controllo accanto alle autorizzazioni desiderate, quindi selezionare Avanti.

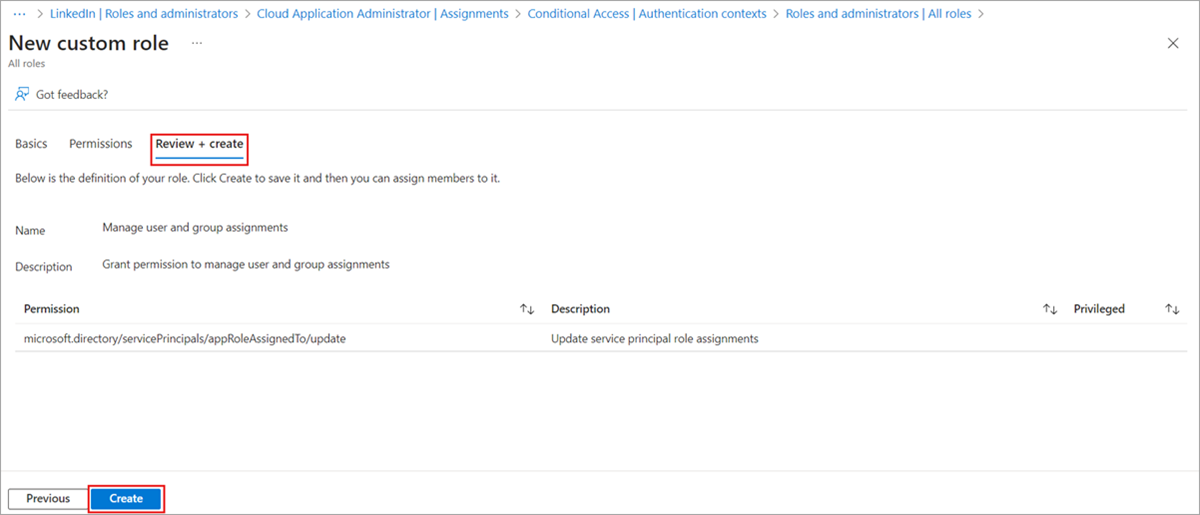

Nella scheda Rivedi e crea esaminare le autorizzazioni e selezionare Crea.

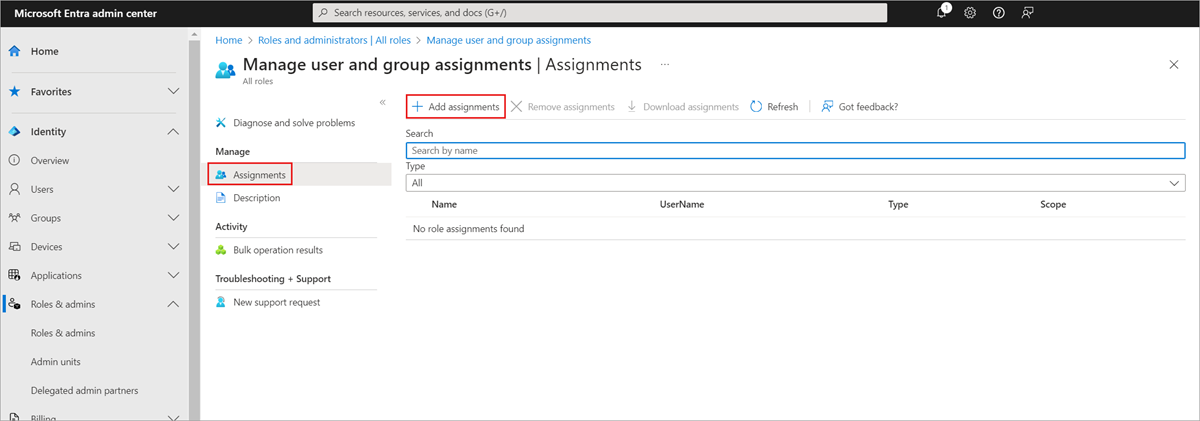

Assegnare il ruolo a un utente usando l'interfaccia di amministrazione di Microsoft Entra

Accedi al Centro di amministrazione Microsoft Entra nella veste di almeno un Amministratore dei ruoli con privilegi.

Passare a Entra ID>Ruoli e amministratori.

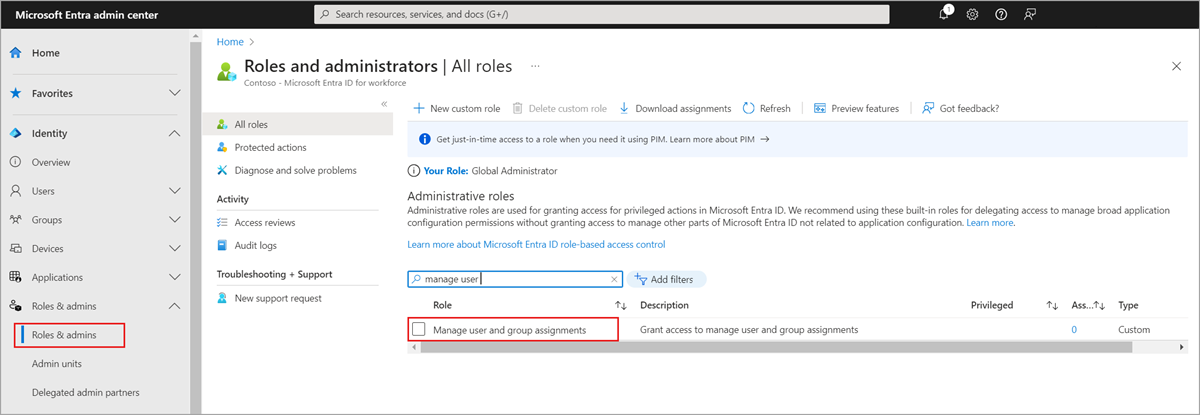

Selezionare il ruolo Gestisci assegnazioni di utenti e gruppi .

Selezionare Aggiungi assegnazione, selezionare l'utente desiderato e quindi fare clic su Seleziona per aggiungere un'assegnazione di ruolo all'utente.

Suggerimenti per l'assegnazione

Per concedere le autorizzazioni agli assegnatari per gestire gli utenti e l'accesso di gruppo per tutte le app aziendali a livello di organizzazione, iniziare dall'elenco Ruoli e amministratori a livello di organizzazione nella pagina Panoramica dell'ID di Accesso Microsoft per l'organizzazione.

Per concedere le autorizzazioni agli assegnatari per gestire gli utenti e l'accesso di gruppo per un'app aziendale specifica, passare a tale app in MICROSOFT Entra ID e aprire nell'elenco Ruoli e amministratori per tale app. Selezionare il nuovo ruolo personalizzato e completare l'assegnazione di utenti o gruppi. Gli assegnatari possono gestire gli utenti e l'accesso ai gruppi solo per l'app specifica.

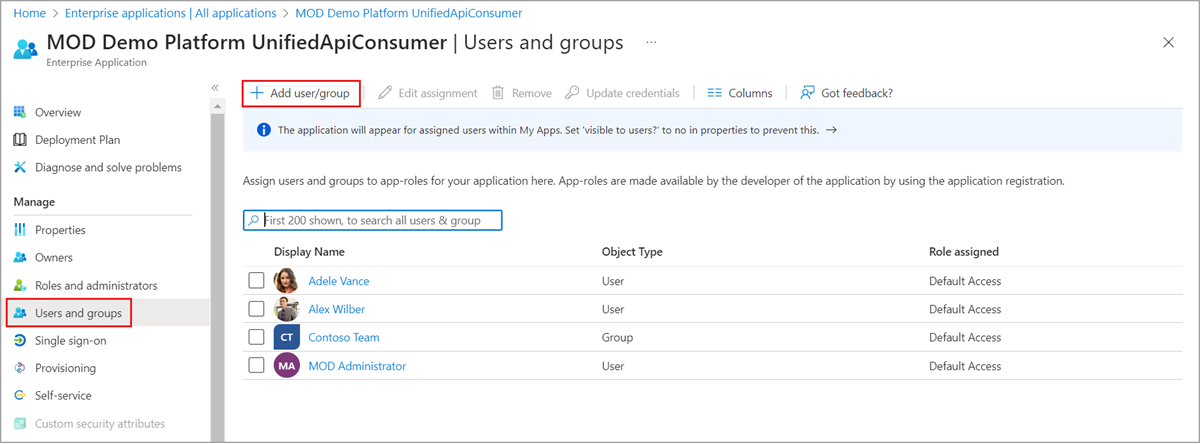

Per testare l'assegnazione di ruolo personalizzata, accedere come assegnatario e aprire la pagina Utenti e gruppi di un'applicazione per verificare che l'opzione Aggiungi utente sia abilitata.