Eventi

9 apr, 15 - 10 apr, 12

Code the Future with AI and connect with Java peers and experts at JDConf 2025 (Code the Future with AI and connect with Java peers and experts at JDConf 2025).

Registrati adessoQuesto browser non è più supportato.

Esegui l'aggiornamento a Microsoft Edge per sfruttare i vantaggi di funzionalità più recenti, aggiornamenti della sicurezza e supporto tecnico.

In questo articolo si apprenderà come integrare Amplitude con Microsoft Entra ID. Integrando Amplitude con Microsoft Entra ID, è possibile:

Lo scenario descritto in questo articolo presuppone che siano già disponibili i prerequisiti seguenti:

In questo articolo viene configurato e testato l'accesso SSO di Microsoft Entra in un ambiente di test.

Nota

L'identificatore di questa applicazione è un valore stringa fisso, quindi è possibile configurare una sola istanza in un tenant.

Per configurare l'integrazione di Amplitude in Microsoft Entra ID, è necessario aggiungere Amplitude dalla raccolta all'elenco di app SaaS gestite.

In alternativa, puoi anche utilizzare il Configurazione guidata delle applicazioni aziendali. In questa procedura guidata è possibile aggiungere un'applicazione al tenant, aggiungere utenti/gruppi all'app, assegnare ruoli, nonché esaminare la configurazione dell'accesso SSO. Scopri di più sulle procedure guidate di Microsoft 365.

Configurare e testare l'accesso SSO di Microsoft Entra con Amplitude usando un utente di test di nome B.Simon. Per consentire il funzionamento dell'accesso Single Sign-On, è necessario stabilire una relazione di collegamento tra un utente di Microsoft Entra e l'utente correlato in Amplitude.

Per configurare e testare l'accesso SSO di Microsoft Entra con Amplitude, seguire questa procedura:

Seguire questa procedura per abilitare l'accesso Single Sign-On di Microsoft Entra.

Accedi al centro di amministrazione di Microsoft Entra come almeno un amministratore di applicazioni cloud .

Passare a Identity>Applicazioni>Applicazioni aziendali>Amplitude>Accesso unico.

Nella pagina Seleziona un metodo di accesso Single Sign-On, seleziona SAML.

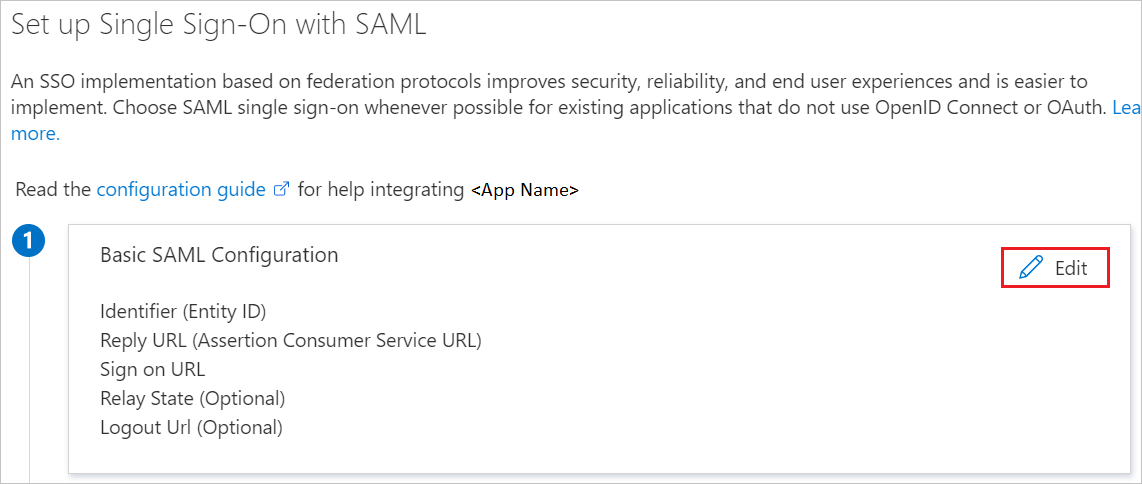

Nella pagina Configura accesso Single Sign-On con SAML fare clic sull'icona a forma di matita per configurazione SAML di base per modificare le impostazioni.

Nella sezione configurazione SAML di base se si vuole configurare l'applicazione in modalità avviata da IDP, seguire questa procedura:

un. Nella casella di testo Identificatore digitare l'URL: https://amplitude.com/saml/sso/metadata

b. Nella casella di testo URL di risposta digitare un URL nel formato seguente: https://analytics.amplitude.com/saml/sso/<UNIQUE_ID>

Nota

Il valore dell'URL di risposta non è reale. Il valore url di risposta verrà visualizzato più avanti in questo articolo.

Fare clic su Impostare URL aggiuntivi e seguire questa procedura se si vuole configurare l'applicazione in SP modalità avviata:

Nella casella di testo URL di accesso digitare l'URL: https://analytics.amplitude.com/sso

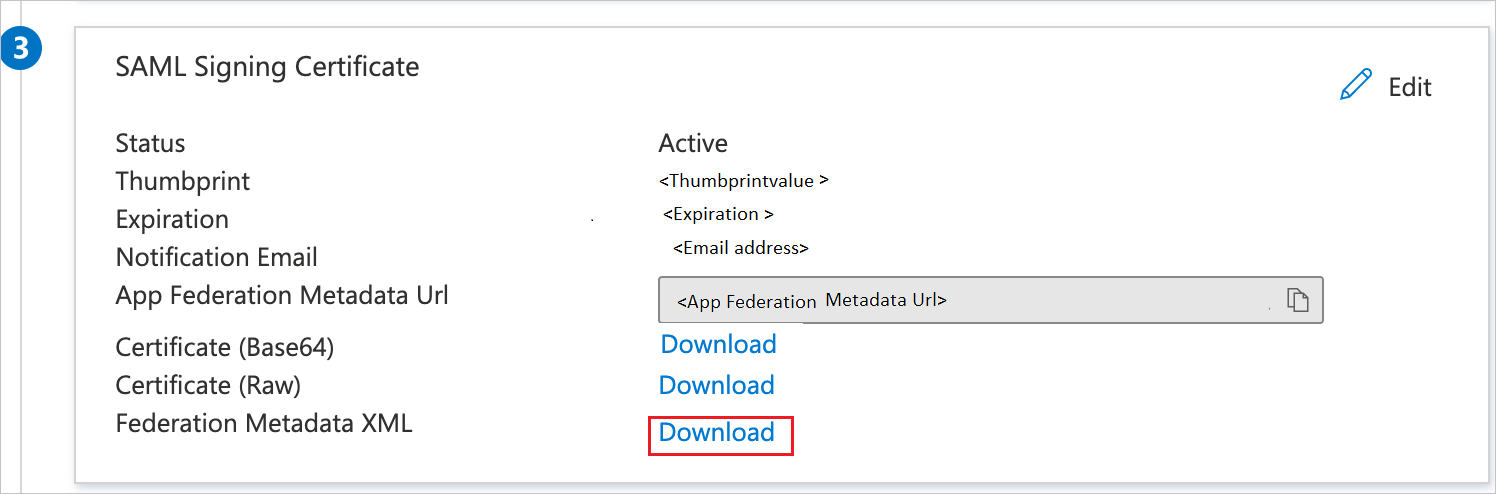

Nella pagina Configurare l'accesso il Single Sign-On con SAML, nella sezione Certificato di firma SAML, individuare il XML dei metadati di federazione e selezionare Download per scaricare il certificato e salvarlo sul computer.

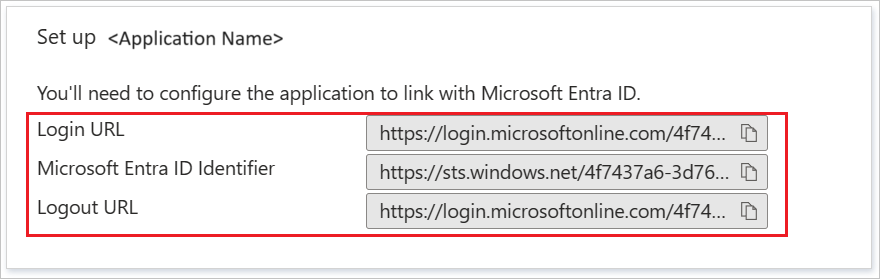

Nella sezione Configura Amplitude, copiare gli URL appropriati in base alle esigenze.

In questa sezione verrà creato un utente di test di nome B.Simon.

B.Simon.B.Simon@contoso.com.In questa sezione si abiliterà B.Simon all'uso dell'accesso Single Sign-On concedendole l'accesso a Amplitude.

In un'altra finestra del Web browser accedere al sito aziendale di Amplitude come amministratore

Fare clic su Amministratore del Piano dalla barra di navigazione a sinistra.

Selezionare metadati di Microsoft Entra dall'integrazione SSO.

Nella sezione Configurare l'accesso Single Sign-On seguire questa procedura:

un. Aprire il xml metadati scaricato dal portale di Azure nel Blocco note, incollare il contenuto nella casella di testo metadati di Microsoft Entra.

b. Copiare il valore URL di risposta (ACS) e incollarlo nella casella di testo URL di risposta della configurazione SAML di base .

c. Fare clic su Salva

In questa sezione viene creato un utente di nome B.Simon in Amplitude. Amplitude supporta il provisioning degli utenti just-in-time, che è abilitato per impostazione predefinita. In questa sezione non è presente alcun elemento di azione. Se non esiste già un utente in Amplitude, ne viene creato uno nuovo dopo l'autenticazione.

Nota

Per creare un utente manualmente, contattare team di supporto Amplitude.

In questa sezione viene testata la configurazione dell'accesso Single Sign-On di Microsoft Entra con le opzioni seguenti.

Fare clic su Test this application, verrai reindirizzato all'URL di accesso di Amplitude dove puoi avviare il flusso di accesso.

Passare direttamente all'URL di accesso di Amplitude e avviare il flusso di accesso da questa posizione.

È anche possibile usare Microsoft My Apps per testare l'applicazione in qualsiasi modalità. Quando fai clic sull'icona di Amplitude in Le mie app, se configurato in modalità SP, verrai reindirizzato alla pagina di accesso dell'applicazione per avviare il processo di login e, se configurato in modalità IDP, accederai automaticamente all'istanza di Amplitude per la quale è stato impostato l'SSO. Per altre informazioni sulle app personali, vedere Introduzione alle app personali.

Dopo aver configurato Amplitude, è possibile applicare il controllo sessione che consente di proteggere in tempo reale l'esfiltrazione e l'infiltrazione dei dati sensibili dell'organizzazione. Il controllo sessione si estende dall'accesso condizionale. Informazioni su come applicare il controllo sessione con Microsoft Defender for Cloud Apps.

Eventi

9 apr, 15 - 10 apr, 12

Code the Future with AI and connect with Java peers and experts at JDConf 2025 (Code the Future with AI and connect with Java peers and experts at JDConf 2025).

Registrati adesso