Windows 10/11 e le impostazioni del dispositivo Windows Holographic per aggiungere connessioni VPN usando Intune

Nota

Intune può supportare più impostazioni rispetto alle impostazioni elencate in questo articolo. Non tutte le impostazioni sono documentate e non verranno documentate. Per visualizzare le impostazioni che è possibile configurare, creare un criterio di configurazione del dispositivo e selezionare Catalogo impostazioni. Per altre informazioni, vedere Catalogo impostazioni.

È possibile aggiungere e configurare connessioni VPN per i dispositivi usando Microsoft Intune. Questo articolo descrive alcune delle impostazioni e delle funzionalità che è possibile configurare durante la creazione di reti private virtuali.This article describes some of the settings and features you can configure when creating virtual private networks (VPN). Queste impostazioni VPN vengono usate nei profili di configurazione del dispositivo e quindi sottoposte a push o distribuite nei dispositivi.

Come parte della soluzione di gestione dei dispositivi mobili (MDM), usare queste impostazioni per consentire o disabilitare le funzionalità, tra cui l'uso di un fornitore VPN specifico, l'abilitazione sempre attiva, l'uso di DNS, l'aggiunta di un proxy e altro ancora.

Queste impostazioni si applicano ai dispositivi che eseguono:

- Windows 10/11

- Windows Holographic for Business

Prima di iniziare

Distribuire l'app VPN e creare un profilo di configurazione del dispositivo VPN client Windows. Le impostazioni disponibili dipendono dall'app client VPN scelta. Alcune impostazioni sono disponibili solo per client VPN specifici.

-

Alcuni servizi di Microsoft 365, ad esempio Outlook, potrebbero non funzionare correttamente usando VPN di terze parti o partner. Se si usa una VPN di terze parti o partner e si verifica un problema di latenza o prestazioni, rimuovere la VPN.

Se la rimozione della VPN risolve il comportamento, è possibile:

- Collaborare con la VPN di terze parti o partner per possibili risoluzioni. Microsoft non fornisce supporto tecnico per vpn di terze parti o partner.

- Non usare una VPN con il traffico di Outlook.

- Se è necessario usare una VPN, usare una VPN con split tunnel. E consentire al traffico di Outlook di ignorare la VPN.

Per altre informazioni, vedere:

- Panoramica: split tunneling VPN per Microsoft 365

- Uso di dispositivi o soluzioni di rete di terze parti con Microsoft 365

- Alternative ways for security professionals and IT to achieve modern security controls in today's unique remote work scenarios blog

- Principi della connettività di rete di Microsoft 365

Queste impostazioni usano il provider di servizi di configurazione VPNv2.

Ambito utente o ambito del dispositivo

Usare questo profilo VPN con un ambito utente/dispositivo: applicare il profilo all'ambito utente o all'ambito del dispositivo:

- Ambito utente: il profilo VPN viene installato nell'account dell'utente nel dispositivo, ad

user@contoso.comesempio . Se un altro utente accede al dispositivo, il profilo VPN non è disponibile. - Ambito del dispositivo: il profilo VPN viene installato nel contesto del dispositivo e si applica a tutti gli utenti del dispositivo. I dispositivi Windows Holographic supportano solo l'ambito del dispositivo.

- Ambito utente: il profilo VPN viene installato nell'account dell'utente nel dispositivo, ad

I profili VPN esistenti si applicano all'ambito esistente. Per impostazione predefinita, i nuovi profili VPN vengono installati nell'ambito utente , ad eccezione dei profili con tunnel del dispositivo abilitato. I profili VPN con tunnel del dispositivo abilitato usano l'ambito del dispositivo.

Tipo di connessione

Tipo di connessione: selezionare il tipo di connessione VPN nell'elenco di fornitori seguente:

- VPN capsule Check Point

- Cisco AnyConnect

- Citrix

- F5 Access

- Palo Alto Networks GlobalProtect

- Pulse Secure

- SonicWall Mobile Connect

- Automatico (tipo nativo)

- IKEv2 (tipo nativo)

- L2TP (tipo nativo)

- PPTP (tipo nativo)

Base VPN

Le impostazioni seguenti vengono visualizzate a seconda del tipo di connessione selezionato. Non tutte le impostazioni sono disponibili per tutti i tipi di connessione.

Nome connessione: immettere un nome per questa connessione. Gli utenti finali visualizzano questo nome quando esplorano il dispositivo per l'elenco delle connessioni VPN disponibili. Immettere ad esempio

Contoso VPN.Server: aggiungere uno o più server VPN a cui si connettono i dispositivi. Quando si aggiunge un server, immettere le informazioni seguenti:

- Importa: passare a un file delimitato da virgole che include un elenco di server nel formato: descrizione, indirizzo IP o FQDN, server predefinito. Scegliere OK per importare questi server nell'elenco Server .

- Esporta: esporta l'elenco esistente di server in un file con valori delimitati da virgole (csv).

- Descrizione: immettere un nome descrittivo per il server, ad esempio Server VPN Contoso.

- Indirizzo server VPN: immettere l'indirizzo IP o il nome di dominio completo (FQDN) del server VPN a cui si connettono i dispositivi, ad esempio 192.168.1.1 o vpn.contoso.com.

- Server predefinito: True abilita il server come server predefinito usato dai dispositivi per stabilire la connessione. Impostare un solo server come predefinito. False (impostazione predefinita) non usa questo server VPN come server predefinito.

Registrare gli indirizzi IP con DNS interno: selezionare Abilita per configurare il profilo VPN per registrare dinamicamente gli indirizzi IP assegnati all'interfaccia VPN con il DNS interno. Selezionare Disabilita per non registrare dinamicamente gli indirizzi IP.

Always On: Abilita si connette automaticamente alla connessione VPN quando si verificano gli eventi seguenti:

- Gli utenti accedono ai propri dispositivi.

- La rete nel dispositivo cambia.

- La schermata del dispositivo si riattiva dopo essere stata disattivata.

Per usare le connessioni del tunnel del dispositivo, ad esempio IKEv2, abilitare questa impostazione.

Disabilita non attiva automaticamente la connessione VPN. Gli utenti potrebbero dover attivare manualmente la VPN.

Metodo di autenticazione: selezionare il modo in cui si vuole che gli utenti eseguano l'autenticazione al server VPN. Le opzioni disponibili sono:

Certificati: selezionare un profilo certificato client utente esistente per autenticare l'utente. Questa opzione offre funzionalità avanzate, ad esempio l'esperienza zero-touch, la VPN su richiesta e la VPN per app.

Per creare profili certificato in Intune, vedere Usare i certificati per l'autenticazione.

Nome utente e password: richiedere agli utenti di immettere il nome utente e la password del dominio per l'autenticazione, ad

user@contoso.comesempio ocontoso\user.Credenziali derivate: usare un certificato derivato dalla smart card di un utente. Se non è configurato alcun emittente di credenziali derivate, Intune richiede di aggiungerne uno. Per altre informazioni, vedere Usare le credenziali derivate in Intune.

Nota

Attualmente, le credenziali derivate come metodo di autenticazione per i profili VPN non funzionano come previsto nei dispositivi Windows. Questo comportamento influisce solo sui profili VPN nei dispositivi Windows e verrà risolto in una versione futura (senza ETA).

EAP (solo IKEv2): selezionare un profilo di certificato client EAP (Extensible Authentication Protocol) esistente per l'autenticazione. Immettere i parametri di autenticazione nell'impostazione XML EAP .

Per altre informazioni sull'autenticazione EAP, vedere Extensible Authentication Protocol (EAP) per l'accesso alla rete e la configurazione EAP.

Certificati computer (solo IKEv2): selezionare un profilo certificato client del dispositivo esistente per autenticare il dispositivo.

Se si usano connessioni tunnel del dispositivo, è necessario selezionare Certificati computer.

Per creare profili certificato in Intune, vedere Usare i certificati per l'autenticazione.

Memorizza le credenziali a ogni accesso: Abilita memorizza nella cache le credenziali di autenticazione. Se impostato su Non configurato, Intune non modifica o aggiorna questa impostazione. Per impostazione predefinita, il sistema operativo potrebbe non memorizzare nella cache le credenziali di autenticazione.

XML personalizzato: immettere tutti i comandi XML personalizzati che configurano la connessione VPN.

XML EAP: immettere i comandi XML EAP che configurano la connessione VPN.

Per altre informazioni, inclusa la creazione di codice XML EAP personalizzato, vedere Configurazione EAP.

Tunnel del dispositivo (solo IKEv2): abilita connette automaticamente il dispositivo alla VPN senza alcuna interazione dell'utente o accesso. Questa impostazione si applica ai dispositivi aggiunti a Microsoft Entra ID.

Per usare questa funzionalità, è necessario configurare le impostazioni seguenti:

- Tipo di connessione: impostato su IKEv2.

- Always On: impostare su Abilita.

- Metodo di autenticazione: impostare su Certificati computer.

Assegnare un solo profilo per dispositivo con Device Tunnel abilitato.

Parametri dell'associazione di sicurezza IKE (solo IKEv2)

Importante

Windows 11 richiede quanto segue:

Tutte le impostazioni Parametri associazione di sicurezza IKE e Parametri dell'associazione di sicurezza figlio sono configurate.

O

Nessuna delle impostazioni IKE Security Association Parameters e Child Security Association Parameters sono configurate.

Queste impostazioni di crittografia vengono usate durante le trattative di associazione di sicurezza IKE (noto anche come main mode o phase 1) per le connessioni IKEv2. Queste impostazioni devono corrispondere alle impostazioni del server VPN. Se le impostazioni non corrispondono, il profilo VPN non si connetterà.

Algoritmo di crittografia: selezionare l'algoritmo di crittografia usato nel server VPN. Ad esempio, se il server VPN usa AES a 128 bit, selezionare AES-128 dall'elenco.

Se impostato su Non configurato, Intune non modifica o aggiorna questa impostazione.

Algoritmo di controllo dell'integrità: selezionare l'algoritmo di integrità usato nel server VPN. Ad esempio, se il server VPN usa SHA1-96, selezionare SHA1-96 dall'elenco.

Se impostato su Non configurato, Intune non modifica o aggiorna questa impostazione.

Gruppo Diffie-Hellman: selezionare il gruppo di calcolo Diffie-Hellman usato nel server VPN. Ad esempio, se il server VPN usa Group2 (1024 bit), selezionare 2 dall'elenco.

Se impostato su Non configurato, Intune non modifica o aggiorna questa impostazione.

Parametri dell'associazione di sicurezza figlio (solo IKEv2)

Importante

Windows 11 richiede quanto segue:

Tutte le impostazioni Parametri associazione di sicurezza IKE e Parametri dell'associazione di sicurezza figlio sono configurate.

O

Nessuna delle impostazioni IKE Security Association Parameters e Child Security Association Parameters sono configurate.

Queste impostazioni di crittografia vengono usate durante le trattative di associazione di sicurezza figlio (noto anche come quick mode o phase 2) per le connessioni IKEv2. Queste impostazioni devono corrispondere alle impostazioni del server VPN. Se le impostazioni non corrispondono, il profilo VPN non si connetterà.

Algoritmo di trasformazione della crittografia: selezionare l'algoritmo usato nel server VPN. Ad esempio, se il server VPN usa AES-CBC a 128 bit, selezionare CBC-AES-128 dall'elenco.

Se impostato su Non configurato, Intune non modifica o aggiorna questa impostazione.

Algoritmo di trasformazione dell'autenticazione: selezionare l'algoritmo usato nel server VPN. Ad esempio, se il server VPN usa AES-GCM a 128 bit, selezionare GCM-AES-128 dall'elenco.

Se impostato su Non configurato, Intune non modifica o aggiorna questa impostazione.

Gruppo PFS (Perfect Forward Secrecy): selezionare il gruppo di calcolo Diffie-Hellman usato per la perfetta segretezza (PFS) nel server VPN. Ad esempio, se il server VPN usa Group2 (1024 bit), selezionare 2 dall'elenco.

Se impostato su Non configurato, Intune non modifica o aggiorna questa impostazione.

Esempio di Pulse Secure

<pulse-schema><isSingleSignOnCredential>true</isSingleSignOnCredential></pulse-schema>

Esempio di client F5 Edge

<f5-vpn-conf><single-sign-on-credential /></f5-vpn-conf>

Esempio di SonicWALL Mobile Connect

Gruppo o dominio di accesso: questa proprietà non può essere impostata nel profilo VPN. Mobile Connect analizza invece questo valore quando il nome utente e il dominio vengono immessi nei username@domain formati o DOMAIN\username .

Esempio:

<MobileConnect><Compression>false</Compression><debugLogging>True</debugLogging><packetCapture>False</packetCapture></MobileConnect>

Esempio di VPN di CheckPoint Mobile

<CheckPointVPN port="443" name="CheckPointSelfhost" sso="true" debug="3" />

Consiglio

Per altre informazioni sulla scrittura di comandi XML personalizzati, vedere la documentazione VPN del produttore.

App e regole di traffico

Associare WIP o app a questa VPN: abilitare questa impostazione se si vuole che alcune app usno solo la connessione VPN. Le opzioni disponibili sono:

- Non configurato (impostazione predefinita): Intune non modifica o aggiorna questa impostazione.

- Associare wip a questa connessione: tutte le app nel dominio di Windows Identity Protection usano automaticamente la connessione VPN.

- Dominio WIP per questa connessione: immettere un dominio di Windows Identity Protection (WIP). Immettere ad esempio

contoso.com.

- Dominio WIP per questa connessione: immettere un dominio di Windows Identity Protection (WIP). Immettere ad esempio

- Associare le app a questa connessione: le app immesse usano automaticamente la connessione VPN.

Limitare la connessione VPN a queste app: disabilita (impostazione predefinita) consente a tutte le app di usare la connessione VPN. Abilita limita la connessione VPN alle app immesse (VPN per app). Le regole di traffico per le app aggiunte vengono aggiunte automaticamente alle regole di traffico di rete per questa impostazione di connessione VPN .

Quando si seleziona Abilita, l'elenco degli identificatori dell'app diventa di sola lettura. Prima di abilitare questa impostazione, aggiungere le app associate.

App associate: selezionare Importa per importare un

.csvfile con l'elenco di app. L'aspetto.csvè simile al file seguente:%windir%\system32\notepad.exe,desktop Microsoft.Office.OneNote_8wekyb3d8bbwe,universalIl tipo di app determina l'identificatore dell'app. Per un'app universale, immettere il nome della famiglia di pacchetti, ad

Microsoft.Office.OneNote_8wekyb3d8bbweesempio . Per un'app desktop, immettere il percorso del file dell'app, ad%windir%\system32\notepad.exeesempio .Per ottenere il nome della famiglia di pacchetti, è possibile usare il

Get-AppxPackagecmdlet Windows PowerShell. Ad esempio, per ottenere il nome della famiglia di pacchetti di OneNote, aprire Windows PowerShell e immettereGet-AppxPackage *OneNote. Per altre informazioni, vedere Trovare un PFN per un'app installata in un computer client Windows e il cmdlet Get-AppxPackage.

Importante

È consigliabile proteggere tutti gli elenchi di app creati per le VPN per app. Se un utente non autorizzato modifica questo elenco e lo si importa nell'elenco di app VPN per app, è possibile autorizzare l'accesso VPN alle app che non devono avere accesso. Un modo per proteggere gli elenchi di app consiste nell'usare un elenco di controllo di accesso (ACL).

Regole del traffico di rete per questa connessione VPN: è possibile aggiungere regole di rete applicabili a questa connessione VPN. Usare questa funzionalità per filtrare il traffico di rete verso questa connessione VPN.

- Se si crea una regola di traffico di rete, la VPN usa solo i protocolli, le porte e gli intervalli di indirizzi IP immessi in questa regola.

- Se non si crea una regola di traffico di rete, tutti i protocolli, le porte e gli intervalli di indirizzi sono abilitati per questa connessione VPN.

Quando si aggiungono regole di traffico, per evitare problemi di VPN, è consigliabile aggiungere una regola catch-all meno restrittiva.

Selezionare Aggiungi per creare una regola e immettere le informazioni seguenti. È anche possibile importare un

.csvfile con queste informazioni.Nome: immettere un nome per la regola del traffico di rete.

Tipo di regola: immettere il metodo di tunneling per questa regola. Questa impostazione si applica solo quando questa regola è associata a un'app. Le opzioni disponibili sono:

- Nessuno (impostazione predefinita)

- Split tunnel: questa opzione offre ai dispositivi client due connessioni contemporaneamente. Una connessione è sicura ed è progettata per mantenere privato il traffico di rete. La seconda connessione è aperta alla rete e consente il traffico Internet.

- Tunnel di forza: tutto il traffico di rete in questa regola passa attraverso la VPN. Nessun traffico di rete in questa regola passa direttamente a Internet.

Direzione: selezionare il flusso del traffico di rete consentito dalla connessione VPN. Le opzioni disponibili sono:

- In ingresso: consente solo il traffico da siti esterni attraverso la VPN. Il traffico in uscita è bloccato dall'immissione della VPN.

- In uscita (impostazione predefinita): consente solo il traffico verso siti esterni tramite la VPN. Il traffico in ingresso è bloccato dall'immissione della VPN.

Per consentire l'ingresso e l'uscita, creare due regole separate. Creare una regola per l'ingresso e un'altra regola per l'uscita.

Protocollo: immettere il numero di porta del protocollo di rete da usare per la VPN, da 0 a 255. Ad esempio, immettere

6per TCP o17per UDP.Quando si immette un protocollo, si connettono due reti tramite lo stesso protocollo. Se si usano i protocolli TPC (

6) o UDP (17), è anche necessario immettere gli intervalli di porte remote & locali consentiti e gli intervalli di indirizzi IP remoti & locali consentiti.È anche possibile importare un

.csvfile con queste informazioni.Intervalli di porte locali: se si usano i protocolli TPC (

6) o UDP (17), immettere gli intervalli di porte di rete locali consentiti. Ad esempio, immettere100per la porta inferiore e120per la porta superiore.È possibile creare un elenco di intervalli di porte consentiti, ad esempio 100-120, 200, 300-320. Per una singola porta, immettere lo stesso numero di porta in entrambi i campi.

È anche possibile importare un

.csvfile con queste informazioni.Intervalli di porte remote: se si usano i protocolli TPC (

6) o UDP (17), immettere gli intervalli di porte di rete remoti consentiti. Ad esempio, immettere100per la porta inferiore e120per la porta superiore.È possibile creare un elenco di intervalli di porte consentiti, ad esempio 100-120, 200, 300-320. Per una singola porta, immettere lo stesso numero di porta in entrambi i campi.

È anche possibile importare un

.csvfile con queste informazioni.Intervalli di indirizzi locali: immettere gli intervalli di indirizzi IPv4 della rete locale consentiti che possono usare la VPN. Solo gli indirizzi IP del dispositivo client in questo intervallo usano questa VPN.

Ad esempio, immettere

10.0.0.22per la porta inferiore e10.0.0.122per la porta superiore.È possibile creare un elenco di indirizzi IP consentiti. Per un singolo indirizzo IP, immettere lo stesso indirizzo IP in entrambi i campi.

È anche possibile importare un

.csvfile con queste informazioni.Intervalli di indirizzi remoti: immettere gli intervalli di indirizzi IPv4 di rete remota consentiti che possono usare la VPN. Solo gli indirizzi IP in questo intervallo usano questa VPN.

Ad esempio, immettere

10.0.0.22per la porta inferiore e10.0.0.122per la porta superiore.È possibile creare un elenco di indirizzi IP consentiti. Per un singolo indirizzo IP, immettere lo stesso indirizzo IP in entrambi i campi.

È anche possibile importare un

.csvfile con queste informazioni.

Accesso condizionale

Accesso condizionale per questa connessione VPN: abilita il flusso di conformità del dispositivo dal client. Se abilitato, il client VPN comunica con Microsoft Entra ID per ottenere un certificato da usare per l'autenticazione. La VPN deve essere configurata per l'uso dell'autenticazione del certificato e il server VPN deve considerare attendibile il server restituito da Microsoft Entra ID.

Single Sign-On (SSO) con certificato alternativo: per la conformità del dispositivo, usare un certificato diverso dal certificato di autenticazione VPN per l'autenticazione Kerberos. Immettere il certificato con le impostazioni seguenti:

- Nome: nome per l'utilizzo della chiave estesa (EKU)

- Identificatore oggetto: identificatore di oggetto per EKU

- Hash autorità di certificazione: identificazione personale per il certificato SSO

Impostazioni DNS

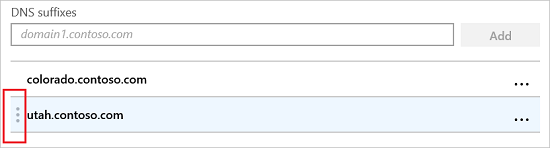

Elenco di ricerca dei suffissi DNS: in Suffissi DNS immettere un suffisso DNS e Aggiungere. È possibile aggiungere molti suffissi.

Quando si usano suffissi DNS, è possibile cercare una risorsa di rete usando il nome breve, anziché il nome di dominio completo (FQDN). Quando si esegue la ricerca usando il nome breve, il suffisso viene determinato automaticamente dal server DNS. Ad esempio,

utah.contoso.comsi trova nell'elenco dei suffissi DNS. Si esegue il pingDEV-compdi . In questo scenario viene risoltoDEV-comp.utah.contoso.comin .I suffissi DNS vengono risolti nell'ordine elencato e l'ordine può essere modificato. Ad esempio,

colorado.contoso.comeutah.contoso.comsono inclusi nell'elenco dei suffissi DNS ed entrambi hanno una risorsa denominataDEV-comp. Poichécolorado.contoso.comè il primo nell'elenco, viene risolto comeDEV-comp.colorado.contoso.com.Per modificare l'ordine, selezionare i punti a sinistra del suffisso DNS e quindi trascinare il suffisso in alto:

Regole della tabella dei criteri di risoluzione dei nomi (NRPT): le regole della tabella NRPT (Name Resolution Policy Table) definiscono il modo in cui DNS risolve i nomi quando è connesso alla VPN. Dopo aver stabilito la connessione VPN, è possibile scegliere i server DNS usati dalla connessione VPN.

È possibile aggiungere regole che includono il dominio, il server DNS, il proxy e altri dettagli. Queste regole consentono di risolvere il dominio immesso. La connessione VPN usa queste regole quando gli utenti si connettono ai domini immessi.

Selezionare Aggiungi per aggiungere una nuova regola. Per ogni server immettere:

- Dominio: immettere il nome di dominio completo (FQDN) o un suffisso DNS per applicare la regola. È anche possibile immettere un punto (.) all'inizio per un suffisso DNS. Ad esempio, immettere

contoso.como.allcontososubdomains.com. - Server DNS: immettere l'indirizzo IP o il server DNS che risolve il dominio. Ad esempio, immettere

10.0.0.3ovpn.contoso.com. - Proxy: immettere il server proxy Web che risolve il dominio. Immettere ad esempio

http://proxy.com. - Connessione automatica: se abilitato, il dispositivo si connette automaticamente alla VPN quando un dispositivo si connette a un dominio immesso, ad

contoso.comesempio . Se non è configurato (impostazione predefinita), il dispositivo non si connette automaticamente alla VPN - Persistente: se impostata su Abilitato, la regola rimane nella tabella Dei criteri di risoluzione dei nomi (NRPT) fino a quando la regola non viene rimossa manualmente dal dispositivo, anche dopo la disconnessione della VPN. Se impostato su Non configurato (impostazione predefinita), le regole NRPT nel profilo VPN vengono rimosse dal dispositivo quando la VPN si disconnette.

- Dominio: immettere il nome di dominio completo (FQDN) o un suffisso DNS per applicare la regola. È anche possibile immettere un punto (.) all'inizio per un suffisso DNS. Ad esempio, immettere

Proxy

- Script di configurazione automatica: usare un file per configurare il server proxy. Immettere l'URL del server proxy che include il file di configurazione. Immettere ad esempio

http://proxy.contoso.com/pac. - Indirizzo: immettere l'indirizzo IP o il nome host completo del server proxy. Ad esempio, immettere

10.0.0.3ovpn.contoso.com. - Numero di porta: immettere il numero di porta usato dal server proxy. Immettere ad esempio

8080. - Bypass proxy per gli indirizzi locali: questa impostazione si applica se il server VPN richiede un server proxy per la connessione. Se non si vuole usare un server proxy per gli indirizzi locali, scegliere Abilita.

Split Tunneling

- Split tunneling: abilita o disabilita per consentire ai dispositivi di decidere quale connessione usare a seconda del traffico. Ad esempio, un utente in un hotel usa la connessione VPN per accedere ai file di lavoro, ma usa la rete standard dell'hotel per l'esplorazione Web regolare.

- Route di split tunneling per questa connessione VPN: aggiungere route facoltative per i provider VPN di terze parti. Immettere un prefisso di destinazione e una dimensione del prefisso per ogni connessione.

Rilevamento di rete attendibile

Suffissi DNS di rete attendibili: quando gli utenti sono già connessi a una rete attendibile, è possibile impedire ai dispositivi di connettersi automaticamente ad altre connessioni VPN.

In Suffissi DNS immettere un suffisso DNS da considerare attendibile, ad esempio contoso.com, e selezionare Aggiungi. È possibile aggiungere tutti i suffissi desiderati.

Se un utente è connesso a un suffisso DNS nell'elenco, l'utente non si connetterà automaticamente a un'altra connessione VPN. L'utente continua a usare l'elenco attendibile di suffissi DNS immessi. La rete attendibile viene ancora usata, anche se sono impostati gli autotrigger.

Ad esempio, se l'utente è già connesso a un suffisso DNS attendibile, gli autotrigger seguenti vengono ignorati. In particolare, i suffissi DNS nell'elenco annullano tutti gli altri autotrigger di connessione, tra cui:

- Sempre attivo

- Trigger basato su app

- Autotrigger DNS

Passaggi successivi

Il profilo viene creato, ma potrebbe non essere ancora in esecuzione. Assicurarsi di assegnare il profilo e monitorarne lo stato.

Configurare le impostazioni VPN nei dispositivi Android, iOS/iPadOS e macOS .

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per