Panoramica: split tunneling VPN per Microsoft 365

Nota

Questo articolo fa parte di un set di articoli che riguardano l'ottimizzazione di Microsoft 365 per gli utenti remoti.

- Per indicazioni dettagliate sull'implementazione del split tunneling VPN, vedere Implementazione del tunneling split VPN per Microsoft 365.

- Per un elenco dettagliato degli scenari di split tunneling VPN, vedere Scenari comuni di split tunneling VPN per Microsoft 365.

- Per indicazioni sulla protezione del traffico multimediale di Teams negli ambienti di split tunneling VPN, vedere Protezione del traffico multimediale di Teams per il tunneling condiviso VPN.

- Per informazioni su come configurare eventi Stream ed eventi live negli ambienti VPN, vedere Considerazioni speciali per Stream ed eventi live negli ambienti VPN.

- Per informazioni sull'ottimizzazione delle prestazioni dei tenant di Microsoft 365 in tutto il mondo per gli utenti in Cina, vedere Ottimizzazione delle prestazioni di Microsoft 365 per gli utenti cinesi.

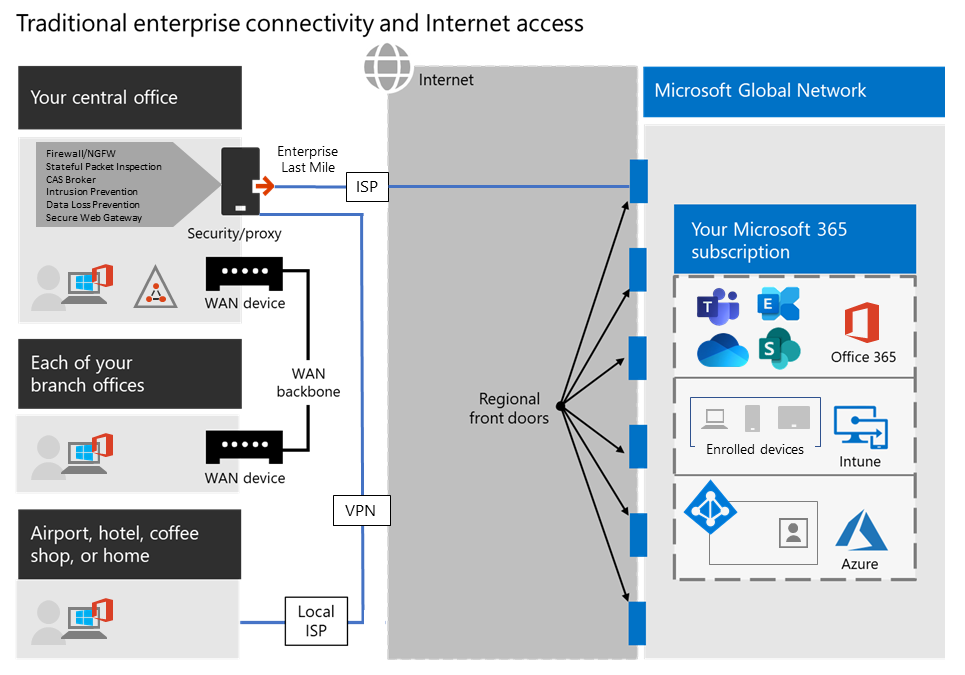

Le aziende usano tradizionalmente vpn per supportare esperienze remote sicure per gli utenti. Anche se i carichi di lavoro principali sono rimasti in locale, una VPN dal client remoto instradata attraverso un data center nella rete aziendale è stato il metodo principale per consentire agli utenti remoti di accedere alle risorse aziendali. Per proteggere queste connessioni, le aziende creano livelli di soluzioni di sicurezza per la rete lungo percorsi VPN. Questa sicurezza è stata creata per proteggere l'infrastruttura interna e proteggere l'esplorazione per dispositivi mobili di siti Web esterni reindirizzando il traffico alla VPN e quindi attraverso il perimetro Internet locale. Le VPN, i perimetri di rete e l'infrastruttura di sicurezza associata sono stati spesso creati e ridimensionati per un volume definito di traffico, in genere con la maggior parte della connettività avviata dall'interno della rete aziendale e la maggior parte di essa rimane entro i limiti della rete interna.

Per un certo periodo di tempo, i modelli di VPN in cui tutte le connessioni dal dispositivo dell'utente remoto sono inoltrate nuovamente alla rete locale (fenomeno noto come tunnelling forzato) erano ampiamente sostenibili fintanto che il numero di utenti remoti simultanei era contenuto e i volumi di traffico che attraversavano la VPN erano bassi. Alcuni clienti hanno continuato a usare il tunneling forzato VPN come status quo anche dopo che le applicazioni sono passate dall'interno del perimetro aziendale ai cloud SaaS pubblici.

L'uso di VPN con tunneling forzato per la connessione ad applicazioni cloud distribuite e sensibili alle prestazioni è non ottimale, ma gli effetti negativi sono stati accettati da alcune aziende in modo da mantenere lo stato di sicurezza quo. Un diagramma di esempio di questo scenario è disponibile qui:

Figura 1: Una soluzione VPN tunnel forzata tradizionale.

Questo problema è in crescita da molti anni, con molti clienti che segnalano un cambiamento significativo dei modelli di traffico di rete. Il traffico usato per rimanere in locale ora si connette agli endpoint cloud esterni. Molti clienti Microsoft segnalano che in precedenza, circa l'80% del traffico di rete era verso un'origine interna (rappresentata dalla linea tratteggiata nel diagramma precedente). Nel 2020 tale numero è sceso a circa il 20% o inferiore perché hanno spostato i carichi di lavoro principali nel cloud. Queste tendenze non sono rare con altre aziende. Nel corso del tempo, man mano che il percorso del cloud progredisce, il modello precedente diventa sempre più complesso e insostenibile, impedendo a un'organizzazione di essere agile mentre si sposta in un mondo cloud-first.

La crisi mondiale covid-19 ha aggravato questo problema per richiedere una correzione immediata. La necessità di garantire la sicurezza dei dipendenti ha generato richieste senza precedenti all'IT aziendale per supportare la produttività del lavoro da casa su larga scala, che è ancora vera nell'era post-crisi. Microsoft 365 è ben posizionato per aiutare i clienti a soddisfare tale domanda, ma l'elevata concorrenza degli utenti che lavorano da casa genera un volume elevato di traffico di Microsoft 365 che, se instradato attraverso vpn tunnel forzata e perimetri di rete locali, causa una rapida saturazione ed esegue l'infrastruttura VPN fuori capacità. In questa realtà post-crisi, l'uso della VPN per accedere a Microsoft 365 non è più solo un ostacolo alle prestazioni, ma un muro rigido che non solo influisce su Microsoft 365, ma anche sulle operazioni aziendali critiche che devono ancora basarsi sulla VPN per operare.

Microsoft ha lavorato a stretto contatto con i clienti e il settore in generale per fornire soluzioni efficaci e moderne a questi problemi dall'interno dei nostri servizi e per allinearsi alle procedure consigliate del settore. I principi di connettività per il servizio Microsoft 365 sono stati progettati per funzionare in modo efficiente per gli utenti remoti, consentendo comunque a un'organizzazione di mantenere la sicurezza e il controllo sulla connettività. Queste soluzioni possono anche essere implementate rapidamente con un lavoro limitato, ma hanno un effetto positivo significativo sui problemi descritti in precedenza.

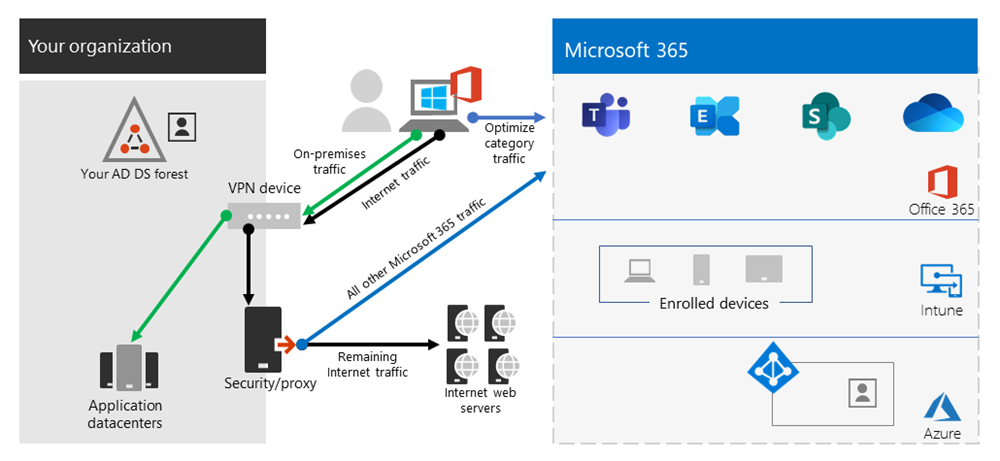

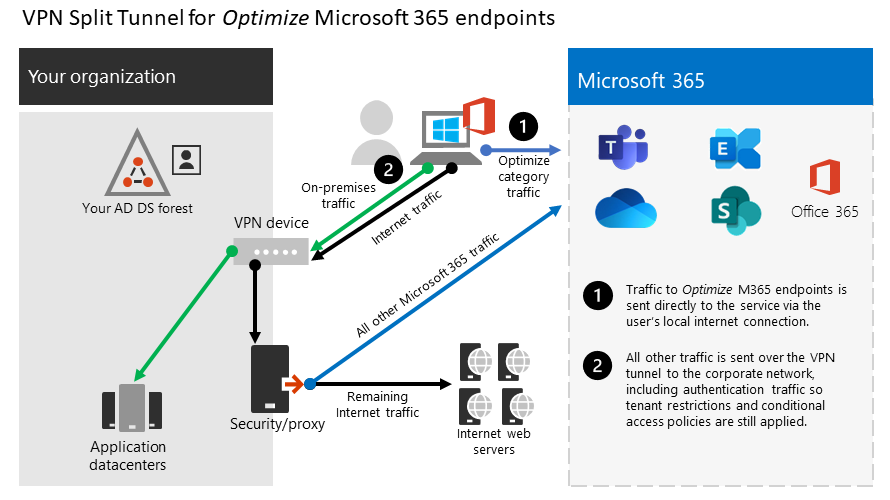

Per i clienti che connettono i dispositivi di lavoro remoto alla rete aziendale o all'infrastruttura cloud tramite VPN, Microsoft consiglia di instradare i principali scenari di Microsoft 365 Microsoft Teams, SharePoint e Exchange Online tramite una configurazione di split tunnel VPN. Questo diventa particolarmente importante come strategia in prima linea per facilitare la produttività continua dei dipendenti durante eventi di lavoro da casa su larga scala come la crisi COVID-19.

Figura 2: Una soluzione di split tunnel VPN con eccezioni di Microsoft 365 definite inviate direttamente al servizio. Tutto il traffico attraversa il tunnel VPN indipendentemente dalla destinazione.

L'essenza di questo approccio consiste nel fornire alle aziende un metodo per attenuare il rischio di saturazione dell'infrastruttura VPN e migliorare notevolmente le prestazioni di Microsoft 365 nel più breve intervallo di tempo possibile. La configurazione dei client VPN per consentire al traffico Microsoft 365 più critico e con volume elevato di ignorare il tunnel VPN offre i vantaggi seguenti:

Attenua immediatamente la causa radice della maggior parte dei problemi di prestazioni e capacità di rete segnalati dai clienti nelle architetture VPN aziendali che influiscono sull'esperienza utente di Microsoft 365

La soluzione consigliata è destinata in modo specifico agli endpoint del servizio Microsoft 365 classificati come Optimize nell'articolo URL e intervalli di indirizzi IP di Microsoft 365. Il traffico verso questi endpoint è altamente sensibile alla latenza e alla limitazione della larghezza di banda e la possibilità di ignorare il tunnel VPN può migliorare notevolmente l'esperienza dell'utente finale e ridurre il carico di rete aziendale. Le connessioni di Microsoft 365 che non costituiscono la maggior parte della larghezza di banda o del footprint dell'esperienza utente possono continuare a essere instradate attraverso il tunnel VPN insieme al resto del traffico associato a Internet. Per ulteriori informazioni, vedere La strategia split tunneling per VPN.

Può essere configurato, testato e implementato rapidamente dai clienti e senza requisiti aggiuntivi per l'infrastruttura o l'applicazione

L'implementazione può richiedere alcune ore, a seconda della piattaforma VPN e dell'architettura di rete. Per altre informazioni, vedere Implementare lo split tunneling per VPN.

Garantisce il livello di sicurezza delle implementazioni VPN dei clienti, senza modificare il modo in cui vengono instradate le altre connessioni, incluso il traffico su Internet

La configurazione consigliata segue il principio dei privilegi minimi per le eccezioni relative al traffico VPN e consente ai clienti di implementare la funzione di split tunneling per VPN senza esporre gli utenti o l'infrastruttura a ulteriori rischi per la sicurezza. Il traffico di rete instradato direttamente agli endpoint di Microsoft 365 viene crittografato, convalidato per l'integrità dagli stack di applicazioni client di Office e con ambito agli indirizzi IP dedicati ai servizi di Microsoft 365 protetti sia a livello di applicazione che di rete. Per ulteriori informazioni, vedere Modi alternativi per i professionisti della sicurezza e l'IT per ottenere moderni controlli di sicurezza nei particolari scenari odierni di lavoro remoto (blog del team di sicurezza di Microsoft).

È supportato in modo nativo dalla maggior parte delle piattaforme VPN aziendali

Microsoft continua a collaborare con i partner del settore realizzando soluzioni VPN commerciali che consentono ai partner di sviluppare indicazioni mirate e modelli di configurazione per le soluzioni in linea con i suggerimenti sopra descritti. Per altre informazioni, vedere PROCEDURE per le piattaforme VPN più comuni.

Consiglio

Microsoft consiglia di concentrare la configurazione VPN split tunnel sugli intervalli IP dedicati documentati per i servizi Di Microsoft 365. Le configurazioni di split tunnel basate su FQDN o AppID, sebbene possibili in determinate piattaforme client VPN, potrebbero non coprire completamente gli scenari chiave di Microsoft 365 e potrebbero essere in conflitto con le regole di routing VPN basate su IP. Per questo motivo, Microsoft non consiglia di usare I FQDN di Microsoft 365 per configurare la VPN split tunnel. La configurazione FQDN può essere utile in altri scenari correlati, ad esempio per personalizzare file PAC o per implementare regole per bypassare il proxy.

Per indicazioni complete sull'implementazione, vedere Implementazione del tunneling condiviso VPN per Microsoft 365.

Per un processo dettagliato per configurare Microsoft 365 per i lavoratori remoti, vedere Configurare l'infrastruttura per il lavoro remoto.

La strategia split tunneling per VPN

Le reti aziendali tradizionali sono spesso progettate per funzionare in modo sicuro per un mondo precloud in cui i dati, i servizi, le applicazioni più importanti sono ospitati in locale e sono direttamente connessi alla rete aziendale interna, così come la maggior parte degli utenti. Pertanto, l'infrastruttura di rete è costruita attorno a questi elementi in quanto le filiali sono collegate alla sede centrale tramite reti Multiprotocol Label Switching (MPLS) e gli utenti remoti devono connettersi alla rete aziendale attraverso una rete VPN per accedere sia agli endpoint locali che a Internet. In questo modello, tutto il traffico proveniente da utenti remoti attraversa la rete aziendale e viene instradato al servizio cloud attraverso un punto di uscita comune.

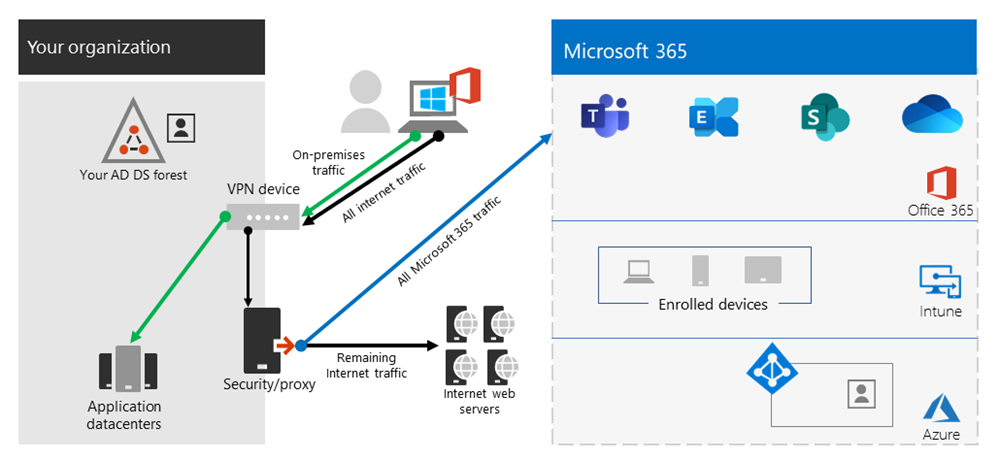

Figura 2: Una soluzione VPN comune per gli utenti remoti in cui tutto il traffico viene forzato di nuovo nella rete aziendale indipendentemente dalla destinazione.

Man mano che le organizzazioni spostano dati e applicazioni nel cloud, questo modello ha iniziato a diventare meno efficace in quanto diventa rapidamente complesso, costoso e inscalabile, con un impatto significativo sulle prestazioni e sull'efficienza della rete degli utenti e limitando la capacità dell'organizzazione di adattarsi alle mutevoli esigenze. Numerosi clienti Microsoft hanno riferito che alcuni anni fa l'80% del traffico di rete era verso una destinazione interna, ma nel 2020 l'80% più del traffico si connette a una risorsa esterna basata sul cloud.

La crisi COVID-19 ha aggravato questo problema per richiedere soluzioni immediate per la stragrande maggioranza delle organizzazioni. Molti clienti hanno scoperto che il modello VPN forzato non è scalabile o sufficientemente performante per scenari di lavoro remoto al 100% come quello richiesto da questa crisi. Sono necessarie soluzioni rapide per consentire a queste organizzazioni di operare in modo efficiente.

Per il servizio Microsoft 365, Microsoft ha progettato i requisiti di connettività per il servizio tenendo presente questo problema, in cui un set di endpoint di servizio incentrato, strettamente controllato e relativamente statico può essere ottimizzato in modo semplice e rapido in modo da offrire prestazioni elevate per gli utenti che accedono al servizio e ridurre il carico sull'infrastruttura VPN in modo che possa essere usato dal traffico che lo richiede ancora.

Microsoft 365 classifica gli endpoint necessari per Microsoft 365 in tre categorie: Optimize, Allow e Default. Gli endpoint Optimize sono al centro di questa soluzione e presentano le seguenti caratteristiche:

- Sono endpoint gestiti di proprietà di Microsoft, ospitati sull'infrastruttura Microsoft

- Sono dedicati ai carichi di lavoro principali di Microsoft 365, ad esempio Exchange Online, SharePoint, Skype for Business Online e Microsoft Teams

- Sono forniti di IP

- Sono caratterizzati da indicatore ROC basso che dovrebbe mantenersi tale (attualmente 20 subnet IP)

- Sono caratterizzati da sensibilità alla latenza e/o intensità

- Sono in grado di avere elementi di sicurezza richiesti forniti nel servizio piuttosto che in linea sulla rete

- Rappresentano circa il 70-80% del volume di traffico verso il servizio Microsoft 365

Questo set di endpoint con ambito limitato può essere suddiviso dal tunnel VPN forzato e inviato in modo sicuro e diretto al servizio Microsoft 365 tramite l'interfaccia locale dell'utente. Ciò è noto come split tunneling.

Gli elementi di sicurezza come la prevenzione della perdita dei dati, la protezione av, l'autenticazione e il controllo di accesso possono essere distribuiti in modo molto più efficiente rispetto a questi endpoint a livelli diversi all'interno del servizio. Poiché anche la maggior parte del volume di traffico viene distolta dalla soluzione VPN, la capacità VPN viene liberata per il traffico business critical che si basa ancora su di esso. Consente inoltre di evitare di passare attraverso un programma di aggiornamento, in molti casi, lungo e costoso per far fronte a questo nuovo modo di operare.

Figura 3: Una soluzione di split tunnel VPN con eccezioni di Microsoft 365 definite inviate direttamente al servizio. Tutto il traffico viene forzato di nuovo nella rete aziendale indipendentemente dalla destinazione.

Da un punto di vista della sicurezza, Microsoft offre una vasta gamma di funzionalità che possono essere usate per garantire una sicurezza simile o anche superiore a quella offerta dal controllo in linea tramite stack di sicurezza locali. Il post del blog del team di sicurezza di Microsoft Modi alternativi per i professionisti della sicurezza e l'IT per ottenere moderni controlli di sicurezza nei particolari scenari odierni di lavoro remoto contiene un chiaro riepilogo delle funzionalità disponibili oltre alle informazioni dettagliate in questo articolo. È anche possibile leggere informazioni sull'implementazione della soluzione split tunneling per VPN di Microsoft nella pagina Running on VPN: How Microsoft is keeping its remote workforce connected (Lavorare su VPN: la soluzione Microsoft per mantenere connessa la forza lavoro remota).

In molti casi, l'implementazione è possibile in poche ore, il che offre una rapida risoluzione a uno dei problemi più urgenti delle organizzazioni, il rapido passaggio al lavoro remoto su vasta scala. Per indicazioni sull'implementazione di split tunnel VPN, vedere Implementazione del tunneling di divisione VPN per Microsoft 365.

Domande frequenti

Il team di sicurezza Microsoft ha pubblicato modi alternativi per i professionisti della sicurezza e l'IT per ottenere controlli di sicurezza moderni negli scenari di lavoro remoto unici di oggi, un post di blog che descrive i modi chiave per i professionisti della sicurezza e l'IT possono ottenere controlli di sicurezza moderni negli scenari di lavoro remoto unici di oggi. Inoltre, di seguito sono riportate alcune delle domande e risposte più comuni su questo argomento.

Ricerca per categorie impedire agli utenti di accedere ad altri tenant non attendibili in cui potrebbero esfiltrare i dati?

La risposta è rappresentata da una funzionalità denominata Restrizioni del tenant. Il traffico di autenticazione non è un volume elevato né particolarmente sensibile alla latenza, quindi può essere inviato tramite la soluzione VPN al proxy locale in cui viene applicata la funzionalità. Un elenco di tenant attendibili viene mantenuto qui e se il client tenta di ottenere un token a un tenant non attendibile, il proxy nega semplicemente la richiesta. Se il tenant è considerato attendibile, un token è accessibile se l'utente dispone delle credenziali e dei diritti giusti.

Pertanto, anche se un utente può stabilire una connessione TCP/UDP agli endpoint contrassegnati di Optimize, senza un token valido per accedere al tenant in questione, semplicemente non può accedere e accedere/spostare dati.

Questo modello consente l'accesso ai servizi privati, come account di OneDrive personali?

No, non lo è, gli endpoint di Microsoft 365 non sono gli stessi dei servizi consumer (Onedrive.live.com come esempio), quindi il tunnel diviso non consentirà a un utente di accedere direttamente ai servizi consumer. Il traffico verso gli endpoint consumer continuerà a usare il tunnel VPN e i criteri esistenti continueranno a essere applicati.

Come si applicano i criteri di prevenzione della perdita dei dati e come si possono proteggere i dati sensibili quando il traffico non fluisce più nella soluzione locale?

Per evitare la divulgazione accidentale di informazioni sensibili, Microsoft 365 dispone di un set completo di strumenti predefiniti. È possibile usare le funzionalità DLP predefinite di Teams e SharePoint per rilevare informazioni riservate archiviate o condivise in modo non appropriato. Se parte della strategia di lavoro remoto prevede un criterio BYOD (Bring Your Own Device), è possibile usare l'accesso condizionale basato su app per impedire il download di dati sensibili nei dispositivi personali degli utenti

Come si può valutare e mantenere il controllo dell'autenticazione dell'utente quando la connessione avviene direttamente?

Oltre alla funzionalità Restrizioni del tenant indicata nel primo trimestre, i criteri di accesso condizionale possono essere applicati per valutare in modo dinamico il rischio di una richiesta di autenticazione e rispondere in modo appropriato. Microsoft consiglia di implementare nel tempo il modello Zero Trust e di usare Microsoft Entra criteri di accesso condizionale per mantenere il controllo in un mondo mobile e cloud-first. È possibile usare i criteri di accesso condizionale per decidere in tempo reale se una richiesta di autenticazione sia riuscita in base a numerosi fattori, ad esempio:

- Dispositivo - Il dispositivo è noto/attendibile/aggiunto a un dominio?

- IP - La richiesta di autenticazione proviene da un indirizzo IP aziendale noto? O da un paese/area geografica di cui non ci si fida?

- Applicazione - L'utente è autorizzato a usare l'applicazione?

Possiamo quindi attivare criteri per approvare, attivare MFA o bloccare l'autenticazione in base a questi criteri.

Come proteggersi da virus e malware?

Anche in questo caso, Microsoft 365 fornisce protezione per gli endpoint contrassegnati di Optimize in vari livelli del servizio stesso, descritti in questo documento. Come notato, è molto più efficiente fornire questi elementi di sicurezza nel servizio stesso invece di provare a farlo in linea con i dispositivi che potrebbero non comprendere completamente i protocolli/traffico. Per impostazione predefinita, SharePoint analizza automaticamente i caricamenti di file per individuare malware noto

Per gli endpoint di Exchange elencati in precedenza, Exchange Online Protection e Microsoft Defender per Microsoft 365 offrono un eccellente lavoro di sicurezza del traffico verso il servizio.

È possibile inviare più del traffico Optimize diretto?

La priorità dovrebbe essere assegnata agli endpoint contrassegnati come Optimize, per ottenere il massimo vantaggio per un livello basso di lavoro. Tuttavia, se si desidera, gli endpoint contrassegnati consenti sono necessari per il funzionamento del servizio e dispongono di indirizzi IP forniti per gli endpoint che possono essere usati, se necessario.

Esistono anche vari fornitori che offrono soluzioni proxy/sicurezza basate sul cloud chiamate gateway Web sicuri che forniscono sicurezza centrale, controllo e applicazione dei criteri aziendali per l'esplorazione Web generale. Queste soluzioni possono funzionare correttamente in un mondo cloud-first, se a disponibilità elevata, prestazioni e provisioning vicino agli utenti, consentendo l'accesso a Internet sicuro da una posizione basata sul cloud vicina all'utente. In questo modo viene eliminata la necessità di un hairpin attraverso la rete VPN/aziendale per il traffico di esplorazione generale, pur consentendo il controllo di sicurezza centrale.

Anche con queste soluzioni, tuttavia, Microsoft consiglia ancora vivamente di inviare il traffico di Microsoft 365 contrassegnato da Optimize direttamente al servizio.

Per indicazioni su come consentire l'accesso diretto a un Rete virtuale di Azure, vedere Lavoro remoto con Azure Gateway VPN da punto a sito.

Perché è necessaria la porta 80? Il traffico è inviato con crittografia?

La porta 80 viene usata solo per operazioni come il reindirizzamento a una sessione della porta 443. Nessun dato dei clienti viene inviato o è accessibile sulla porta 80. La crittografia descrive la crittografia per i dati in transito e inattivi per Microsoft 365 e Tipi di traffico descrive come si usa SRTP per proteggere il traffico multimediale di Teams.

Questo consiglio si applica agli utenti in Cina che usano un'istanza mondiale di Microsoft 365?

No, non lo è. L'unica avvertenza ai consigli precedenti è costituita dagli utenti della RPC che si connettono a un'istanza mondiale di Microsoft 365. A causa del frequente verificarsi della congestione della rete nell'area geografica, le prestazioni di uscita Internet diretta possono essere variabili. La maggior parte dei clienti nell'area opera usando una VPN per portare il traffico nella rete aziendale e utilizzare il circuito MPLS autorizzato o simile all'uscita al di fuori del paese o dell'area geografica tramite un percorso ottimizzato. Questo è descritto ulteriormente nell'articolo Ottimizzazione delle prestazioni di Microsoft 365 per gli utenti cinesi.

La configurazione del tunnel diviso funziona per Teams in esecuzione in un browser?

Sì, con avvertenze. La maggior parte delle funzionalità di Teams è supportata nei browser elencati in Ottenere client per Microsoft Teams.

Inoltre, Microsoft Edge 96 e versioni successive supporta il tunneling di divisione VPN per il traffico peer-to-peer abilitando i criteri Edge WebRtcRespectOsRoutingTableEnabled . In questo momento, altri browser potrebbero non supportare il tunneling di divisione VPN per il traffico peer-to-peer.

Articoli correlati

Implementazione del split tunneling VPN per Microsoft 365

Scenari comuni di split tunneling VPN per Microsoft 365

Protezione del traffico dei contenuti multimediali di Teams per lo split tunneling per VPN

Considerazioni speciali per Stream ed eventi live negli ambienti VPN

Ottimizzazione delle prestazioni di Microsoft 365 per gli utenti cinesi

Principi della connettività di rete di Microsoft 365

Valutazione della connettività di rete di Microsoft 365

Ottimizzazione della rete e delle prestazioni di Microsoft 365

Esecuzione del servizio VPN: la soluzione Microsoft per mantenere connessa la forza lavoro remota

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per