Usare il plug-in SSO di Microsoft Enterprise nei dispositivi macOS

Il plug-in SSO di Microsoft Enterprise è una funzionalità di Microsoft Entra ID che offre funzionalità di Single Sign-On (SSO) per i dispositivi Apple. Questo plug-in usa il framework di estensione dell'app Single Sign-On di Apple.

- Per i dispositivi iOS/iPadOS, il plug-in Enterprise SSO include l'estensione dell'app SSO.

- Per i dispositivi macOS, il plug-in Enterprise SSO include l'accesso Single Sign-On della piattaforma e l'estensione dell'app SSO.

L'estensione dell'app SSO fornisce l'accesso Single Sign-On ad app e siti Web che usano Microsoft Entra ID per l'autenticazione, incluse le app di Microsoft 365. Riduce il numero di richieste di autenticazione che gli utenti ricevono quando usano dispositivi gestiti da Gestione dispositivi mobili (MDM), inclusi tutti i dispositivi MDM che supportano la configurazione dei profili SSO.

Questa funzionalità si applica a:

macOS

Per iOS/iPadOS, vedere Usare il plug-in Microsoft Enterprise SSO nei dispositivi iOS/iPadOS.

Nei dispositivi macOS è possibile configurare le impostazioni dell'estensione dell'app SSO in due posizioni in Intune:

Modello di funzionalità del dispositivo (questo articolo): questa opzione configura solo l'estensione dell'app SSO e usa il provider MDM, ad esempio Intune, per distribuire le impostazioni nei dispositivi.

Usare questo articolo se si desidera configurare solo le impostazioni dell'estensione dell'app SSO e non si vuole configurare anche l'accesso SSO della piattaforma.

Catalogo impostazioni : questa opzione configura insieme l'accesso SSO della piattaforma e l'estensione dell'app SSO. Usare Intune per distribuire le impostazioni nei dispositivi.

Usare le impostazioni del catalogo delle impostazioni se si vogliono configurare sia le impostazioni dell'estensione dell'app Platform SSO che dell'app SSO. Per altre informazioni, vedere Configurare l'accesso SSO della piattaforma per i dispositivi macOS in Microsoft Intune.

Per una panoramica delle opzioni SSO nei dispositivi Apple, vedere Panoramica dell'accesso SSO e opzioni per i dispositivi Apple in Microsoft Intune.

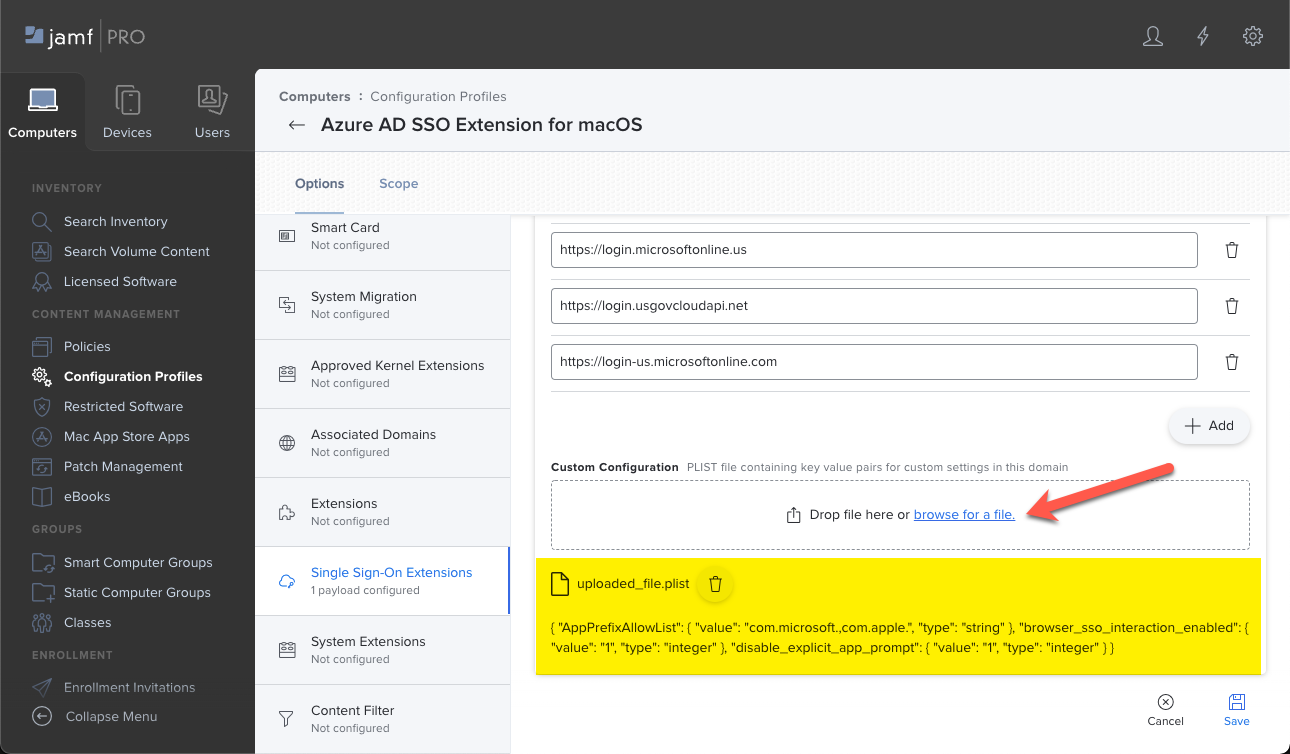

Questo articolo illustra come creare criteri di configurazione dell'estensione dell'app SSO per i dispositivi Apple macOS con Intune, Jamf Pro e altre soluzioni MDM.

Se si vogliono configurare insieme le impostazioni dell'estensione dell'app Platform SSO e SSO, passare a Configurare l'accesso SSO della piattaforma per i dispositivi macOS in Microsoft Intune.

Supporto delle app

Per consentire alle app di usare il plug-in Microsoft Enterprise SSO, sono disponibili due opzioni:

Opzione 1 - MSAL: le app che supportano Microsoft Authentication Library (MSAL) sfruttano automaticamente il plug-in Microsoft Enterprise SSO. Ad esempio, le app di Microsoft 365 supportano MSAL. Quindi, usano automaticamente il plug-in.

Se l'organizzazione crea le proprie app, lo sviluppatore dell'app può aggiungere una dipendenza a MSAL. Questa dipendenza consente all'app di usare il plug-in Microsoft Enterprise SSO.

Per un'esercitazione di esempio, vedere Esercitazione: Accedere agli utenti e chiamare Microsoft Graph da un'app iOS o macOS.

Opzione 2 - AllowList: le app che non supportano o non sono state sviluppate con MSAL possono usare l'estensione dell'app SSO. Queste app includono browser come Safari e app che usano le API di visualizzazione Web safari.

Per queste app non MSAL, aggiungere l'ID bundle dell'applicazione o il prefisso alla configurazione dell'estensione nei criteri di estensione dell'app SSO di Intune (in questo articolo).

Ad esempio, per consentire a un'app Microsoft che non supporta MSAL, aggiungere

com.microsoft.alla proprietà AppPrefixAllowList nei criteri di Intune. Prestare attenzione alle app consentite, possono ignorare le richieste di accesso interattive per l'utente connesso.Per altre informazioni, vedere Plug-in SSO di Microsoft Enterprise per dispositivi Apple, app che non usano MSAL.

Prerequisiti

Per usare il plug-in SSO di Microsoft Enterprise nei dispositivi macOS:

- Il dispositivo è MDM gestito da Intune.

- Il dispositivo deve supportare il plug-in:

- macOS 10.15 e versioni successive

- L'app Portale aziendale Microsoft deve essere installata e configurata nel dispositivo.

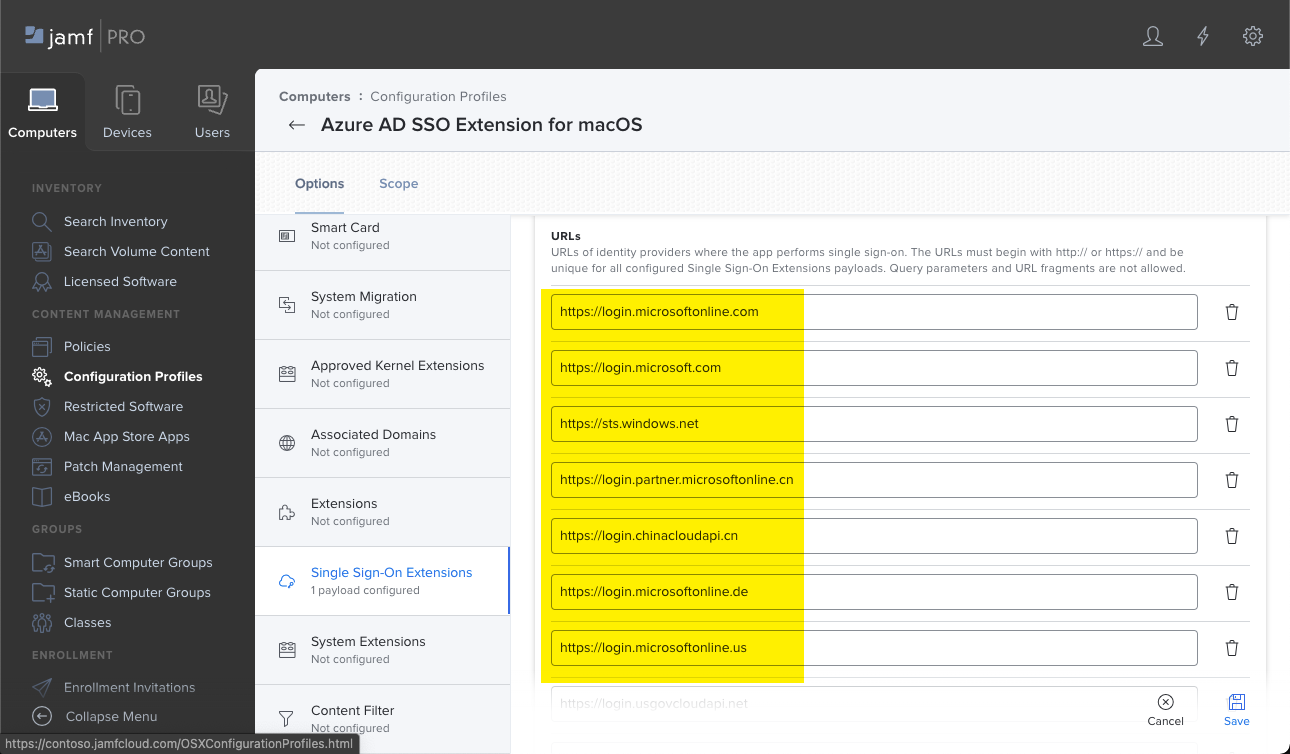

- Sono configurati i requisiti del plug-in Enterprise SSO, inclusi gli URL di configurazione della rete Apple.

Plug-in Microsoft Enterprise SSO e estensione Kerberos SSO

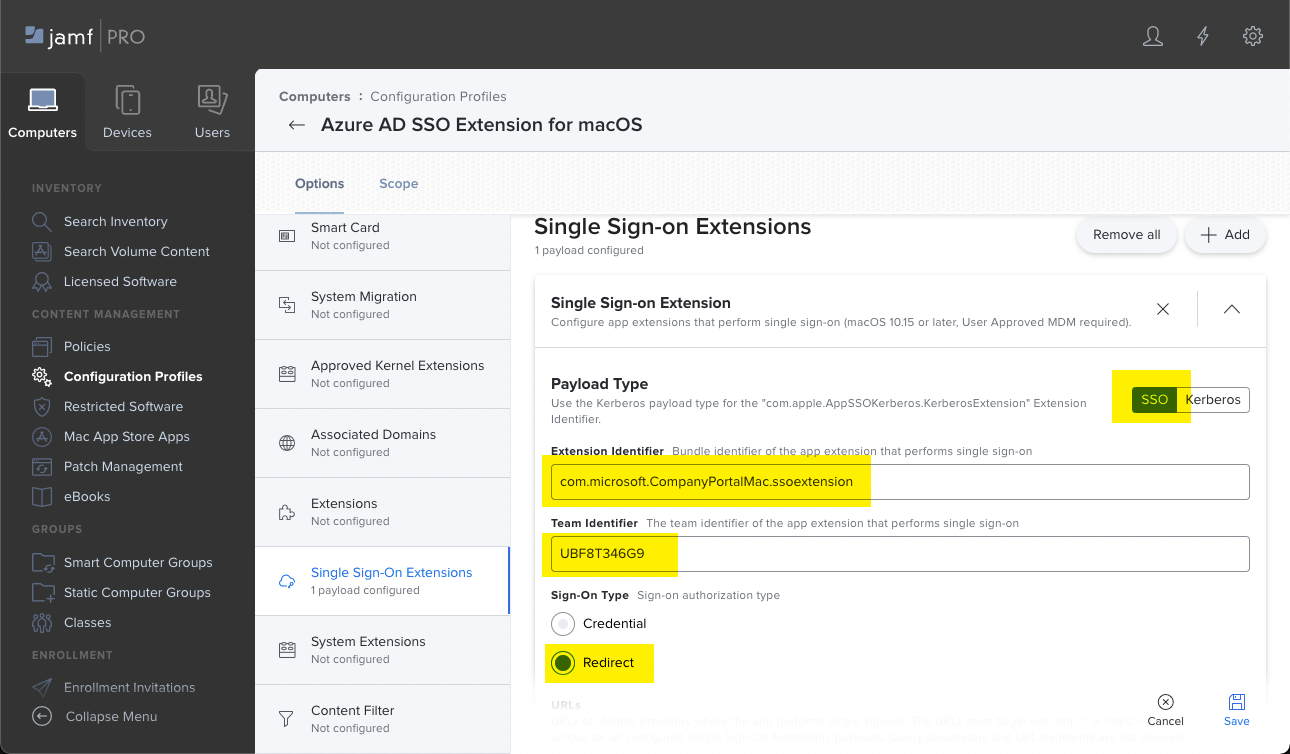

Quando si usa l'estensione dell'app SSO, si usa il tipo di payload SSO o Kerberos per l'autenticazione. L'estensione dell'app SSO è progettata per migliorare l'esperienza di accesso per le app e i siti Web che usano questi metodi di autenticazione.

Il plug-in SSO di Microsoft Enterprise usa il tipo di payload SSO con l'autenticazione di reindirizzamento . I tipi di estensione Reindirizzamento SSO e Kerberos possono essere usati contemporaneamente in un dispositivo. Assicurarsi di creare profili di dispositivo separati per ogni tipo di estensione che si prevede di usare nei dispositivi.

Per determinare il tipo di estensione SSO corretto per lo scenario, usare la tabella seguente:

| Plug-in Microsoft Enterprise SSO per dispositivi Apple | Estensione dell'app Single Sign-On con Kerberos |

|---|---|

| Usa il tipo di estensione dell'app Microsoft Entra ID SSO | Usa il tipo di estensione dell'app Kerberos SSO |

| Supporta le app seguenti: - Microsoft 365 - App, siti Web o servizi integrati con Microsoft Entra ID |

Supporta le app seguenti: - App, siti Web o servizi integrati con AD |

Per altre informazioni sull'estensione dell'app SSO, vedere Panoramica dell'accesso SSO e opzioni per i dispositivi Apple in Microsoft Intune.

Creare un criterio di configurazione dell'estensione dell'app Single Sign-On

Questa sezione illustra come creare un criterio di estensione dell'app SSO. Per informazioni sull'accesso Single Sign-On della piattaforma, vedere Configurare l'accesso SSO della piattaforma per i dispositivi macOS in Microsoft Intune.

Nell'interfaccia di amministrazione di Microsoft Intune creare un profilo di configurazione del dispositivo. Questo profilo include le impostazioni per configurare l'estensione dell'app SSO nei dispositivi.

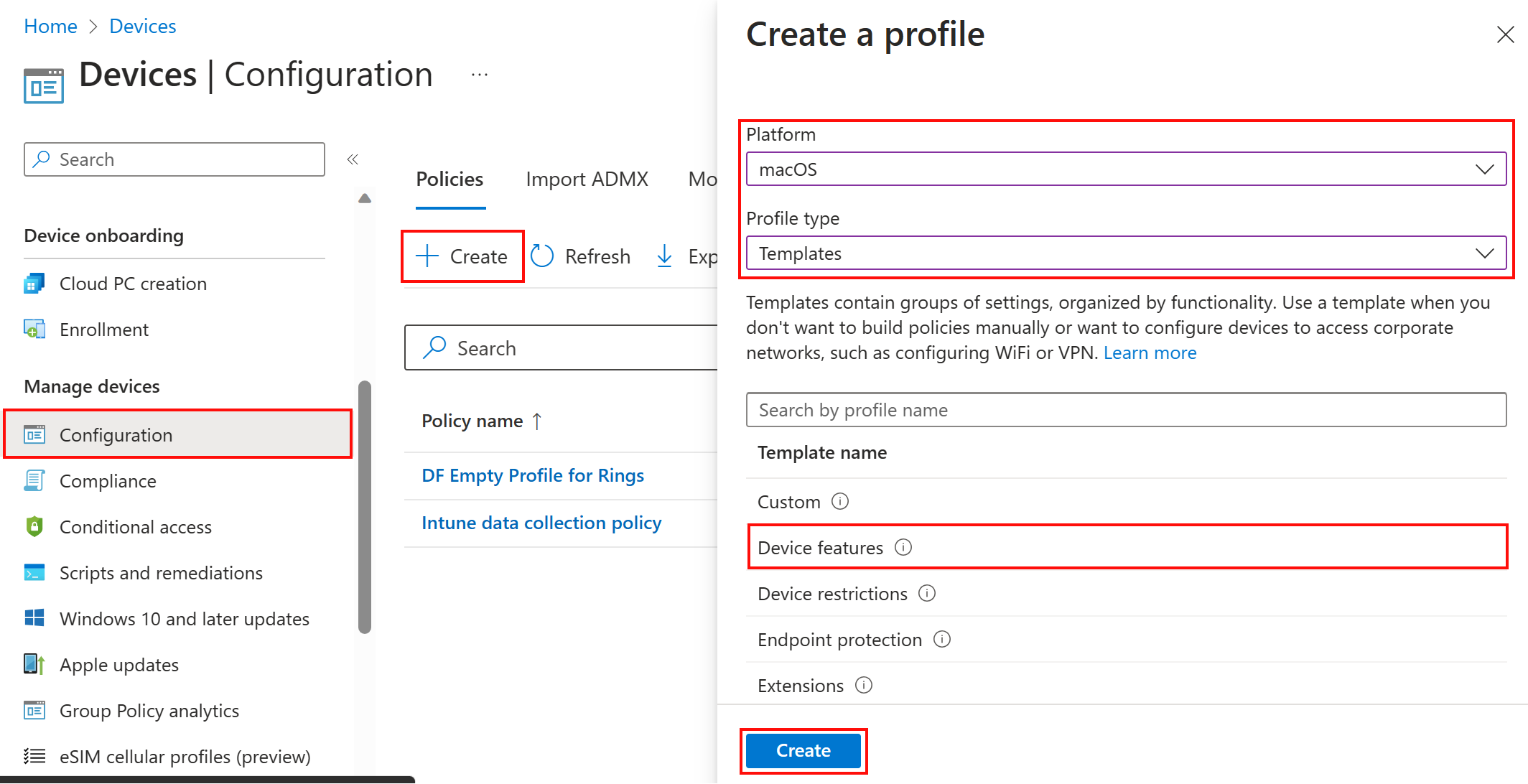

Accedere all'Interfaccia di amministrazione di Microsoft Intune.

Selezionare Dispositivi>Gestisci dispositivi>Configurazione>Crea>Nuovo criterio.

Immettere le proprietà seguenti:

- Piattaforma: selezionare macOS.

- Tipo di profilo: selezionare Modelli>Funzionalità del dispositivo.

Selezionare Crea:

In Informazioni di base immettere le proprietà seguenti:

- Nome: immettere un nome descrittivo per il criterio. Assegnare ai criteri nomi che possano essere identificati facilmente in un secondo momento. Ad esempio, un nome di criterio valido è l'estensione dell'app macOS-SSO.

- Descrizione: immettere una descrizione per il criterio. Questa impostazione è facoltativa ma consigliata.

Seleziona Avanti.

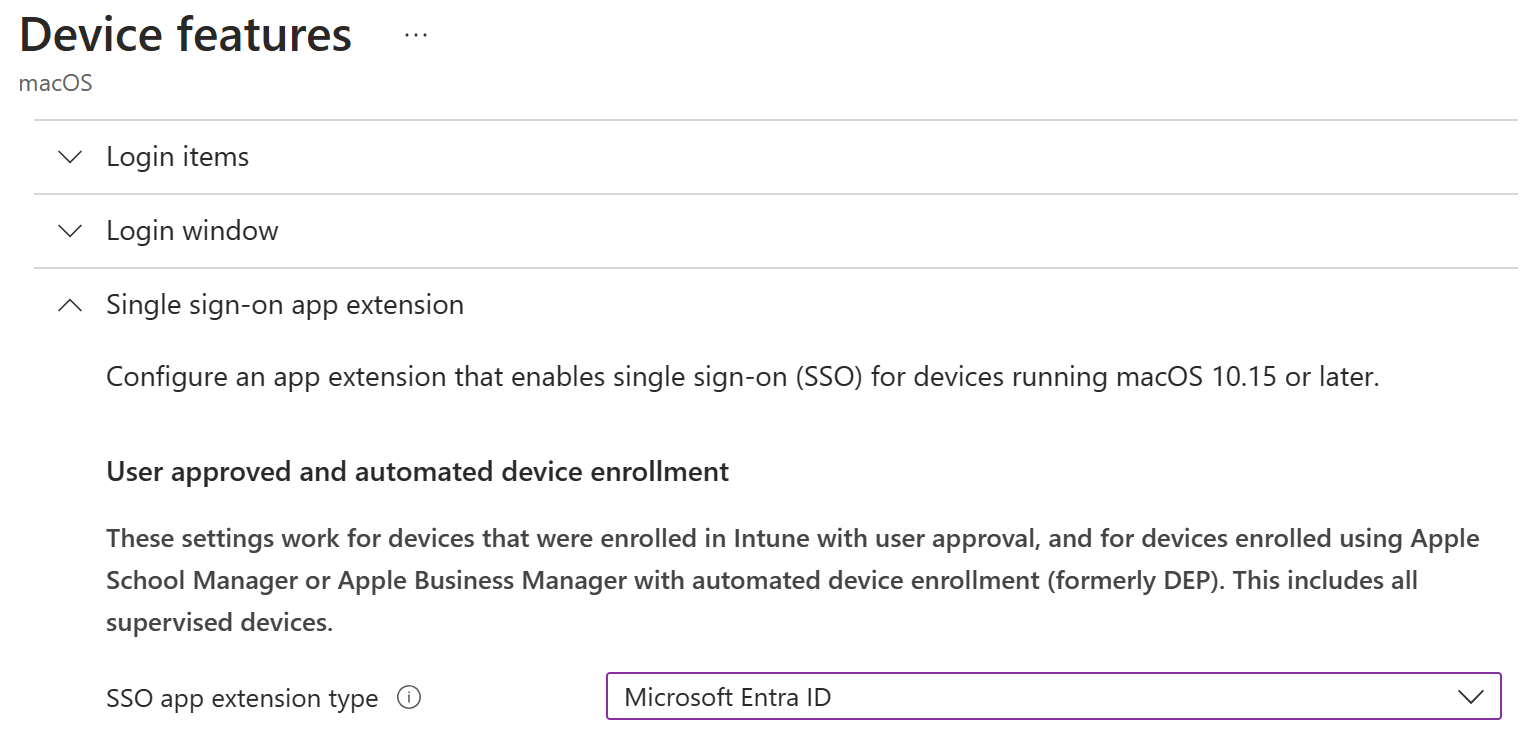

In Impostazioni di configurazione selezionare Estensione dell'app Single Sign-On e configurare le proprietà seguenti:

Tipo di estensione dell'app SSO: selezionare Microsoft Entra ID:

ID bundle dell'app: immettere un elenco di ID bundle per le app che non supportano MSAL e che possono usare l'accesso SSO. Per altre informazioni, vedere Applicazioni che non usano MSAL.

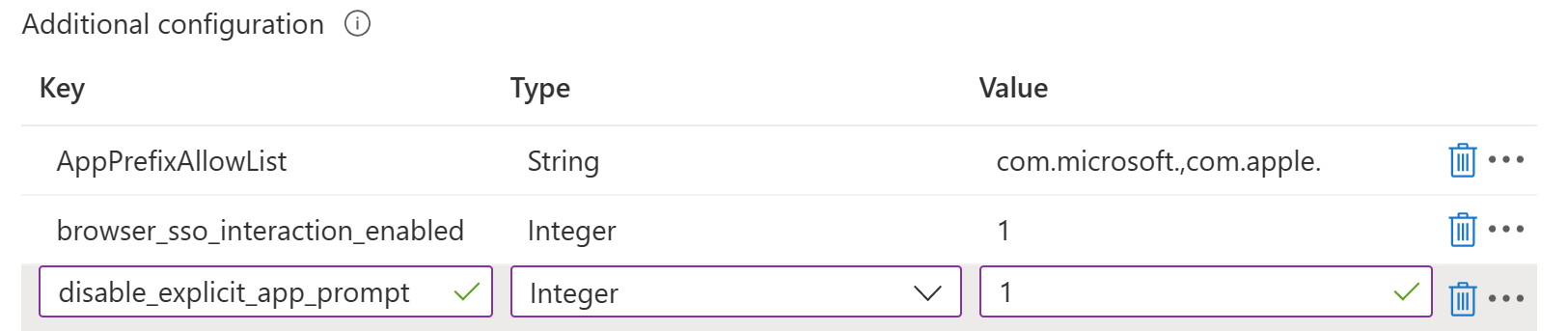

Configurazione aggiuntiva: per personalizzare l'esperienza utente finale, è possibile aggiungere le proprietà seguenti. Queste proprietà sono i valori predefiniti usati dall'estensione dell'app SSO, ma possono essere personalizzate in base alle esigenze dell'organizzazione:

Chiave Tipo Descrizione AppPrefixAllowList Stringa Valore consigliato: com.microsoft.,com.apple.

Immettere un elenco di prefissi per le app che non supportano MSAL e che possono usare l'accesso SSO. Ad esempio, immetterecom.microsoft.,com.apple.per consentire tutte le app Microsoft e Apple.

Assicurarsi che queste app soddisfino i requisiti consentiti.browser_sso_interaction_enabled Numero intero Valore consigliato: 1

Se impostato su1, gli utenti possono accedere dal browser Safari e dalle app che non supportano MSAL. L'abilitazione di questa impostazione consente agli utenti di eseguire il bootstrap dell'estensione da Safari o da altre app.disable_explicit_app_prompt Numero intero Valore consigliato: 1

Alcune app potrebbero applicare erroneamente le richieste dell'utente finale a livello di protocollo. Se si verifica questo problema, agli utenti viene richiesto di accedere, anche se il plug-in SSO di Microsoft Enterprise funziona per altre app.

Se impostato su1(uno), si riducono queste richieste.Consiglio

Per altre informazioni su queste proprietà e altre proprietà che è possibile configurare, passare al plug-in SSO di Microsoft Enterprise per dispositivi Apple.

Al termine della configurazione delle impostazioni consigliate, le impostazioni sono simili ai valori seguenti nel profilo di configurazione di Intune:

Continuare a creare il profilo e assegnare il profilo agli utenti o ai gruppi che ricevono queste impostazioni. Per i passaggi specifici, passare a Creare il profilo.

Per indicazioni sull'assegnazione dei profili, vedere Assegnare profili utente e dispositivo.

Quando il criterio è pronto, si assegnano i criteri agli utenti. Microsoft consiglia di assegnare i criteri quando il dispositivo si registra in Intune. Tuttavia, può essere assegnato in qualsiasi momento, anche nei dispositivi esistenti. Quando il dispositivo esegue l'accesso con il servizio Intune, riceve questo profilo. Per altre informazioni, vedere Intervalli di aggiornamento dei criteri.

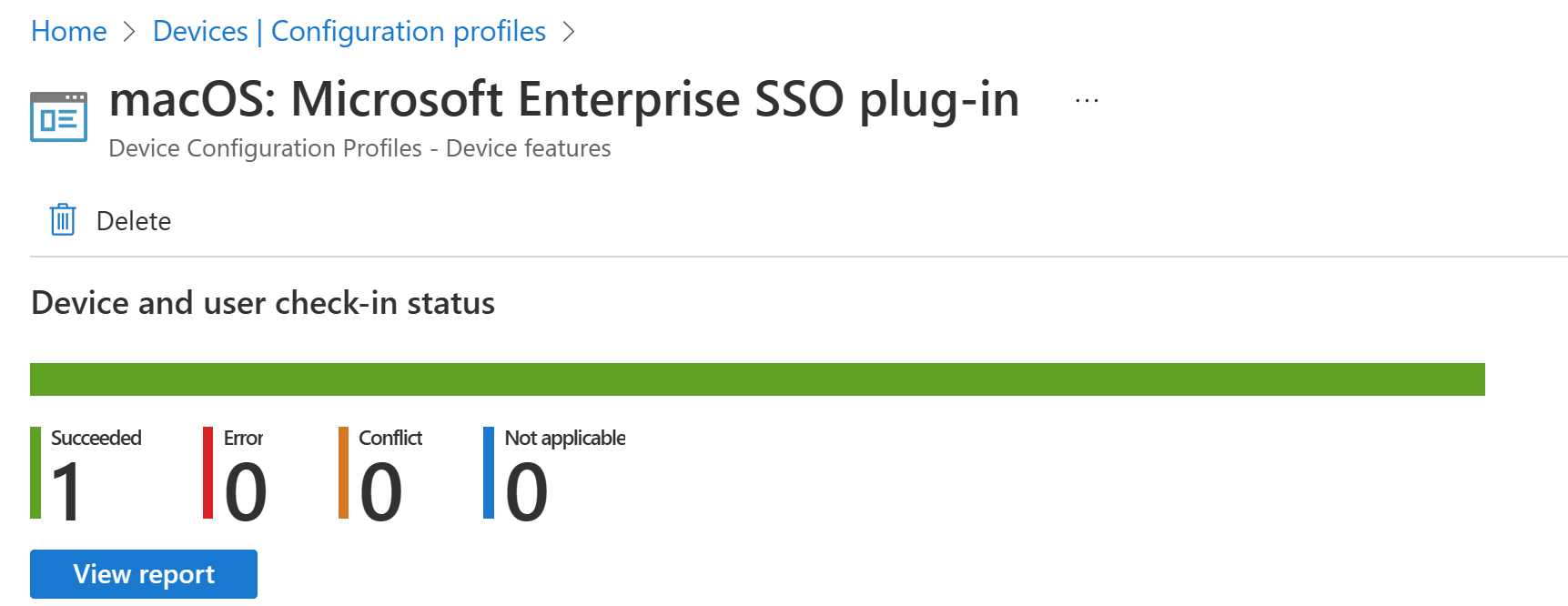

Per verificare che il profilo sia stato distribuito correttamente, nell'interfaccia di amministrazione di Intune passare a Dispositivi>Gestisci dispositivi>Configurazione> selezionare il profilo creato e generare un report:

Esperienza utente finale

Se non si distribuisce l'app Portale aziendale usando un criterio dell'app, gli utenti devono installarla manualmente. Gli utenti non devono usare l'app Portale aziendale, ma deve essere installata nel dispositivo.

Gli utenti accedono a qualsiasi app o sito Web supportato per eseguire il bootstrap dell'estensione. Bootstrap è il processo di accesso per la prima volta, che configura l'estensione.

Dopo l'accesso degli utenti, l'estensione viene usata automaticamente per accedere a qualsiasi altra app o sito Web supportato.

È possibile testare l'accesso Single Sign-On aprendo Safari in modalità privata (apre il sito Web di Apple) e aprendo il https://portal.office.com sito. Non saranno necessari nome utente e password.

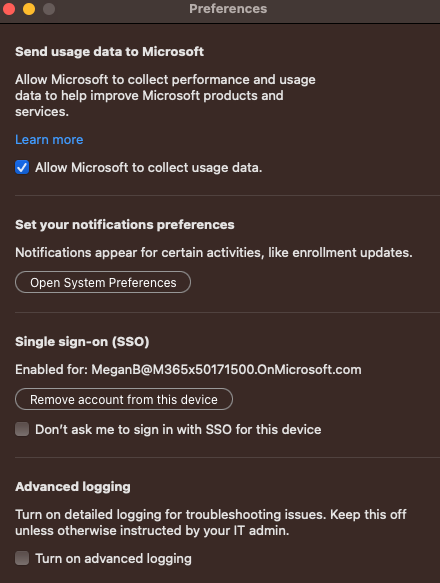

In macOS, quando gli utenti accedono a un'app aziendale o dell'istituto di istruzione, viene richiesto di acconsentire esplicitamente all'accesso SSO. Possono selezionare Non chiedermi di rifiutare esplicitamente l'accesso SSO e bloccare le richieste future.

Gli utenti possono anche gestire le preferenze SSO nell'app Portale aziendale per macOS. Per modificare le preferenze, passare alla barra > dei menu dell'app Portale aziendaleImpostazionidel portale> aziendale. Possono selezionare o deselezionare Non chiedermi di accedere con l'accesso Single Sign-On per questo dispositivo.

Consiglio

Altre informazioni sul funzionamento del plug-in SSO e su come risolvere i problemi relativi all'estensione Microsoft Enterprise SSO con la guida alla risoluzione dei problemi SSO per i dispositivi Apple.

Articoli correlati

Per informazioni sul plug-in SSO di Microsoft Enterprise, passare al plug-in Microsoft Enterprise SSO per dispositivi Apple.

Per informazioni da Apple sul payload dell'estensione Single Sign-On, passare alle impostazioni del payload delle estensioni Single Sign-On (apre il sito Web di Apple).

Per informazioni sulla risoluzione dei problemi relativi all'estensione Microsoft Enterprise SSO, vedere Risoluzione dei problemi del plug-in Microsoft Enterprise SSO Extension nei dispositivi Apple.