Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Nota

Questa funzionalità è disponibile come componente aggiuntivo Intune. Per altre informazioni, vedere Usare le funzionalità del componente aggiuntivo Intune Suite.

Quando si aggiunge Microsoft Tunnel for Mobile Application Management (MAM) al tenant, è possibile usare Microsoft Tunnel Gateway VPN con dispositivi iOS non registrazione per supportare MAM negli scenari seguenti:

- Fornire l'accesso sicuro alle risorse locali usando l'autenticazione moderna, l'accesso Single Sign-On (SSO) e l'accesso condizionale.

- Consentire agli utenti finali di usare il dispositivo personale per accedere alle risorse aziendali locali. La registrazione MDM (Mobile Gestione dispositivi) non è necessaria e i dati aziendali rimangono protetti.

- Consentire alle organizzazioni di adottare un programma BYOD (Bring Your Own Device). I dispositivi BYOD o personali riducono il costo totale complessivo di proprietà, garantiscono la privacy degli utenti e i dati aziendali rimangono protetti su questi dispositivi.

Si applica a:

- iOS/iPadOS

Tunnel per MAM iOS è uno strumento potente che consente alle organizzazioni di gestire e proteggere in modo sicuro le proprie applicazioni per dispositivi mobili. La connessione VPN per questa soluzione viene fornita tramite Microsoft Tunnel per MAM iOS SDK.

Oltre a usare il tunnel MAM con dispositivi non registrati, è anche possibile usarlo con i dispositivi registrati. Tuttavia, un dispositivo registrato deve usare le configurazioni del tunnel MDM o le configurazioni del tunnel MAM, ma non entrambe. Ad esempio, i dispositivi registrati non possono avere un'app come Microsoft Edge che usa le configurazioni del tunnel MAM, mentre altre app usano configurazioni del tunnel MDM.

Provare la demo interattiva

La demo interattiva di Microsoft Tunnel for Mobile Application Management per iOS/iPadOS mostra come Tunnel per MAM estende il Gateway VPN di Microsoft Tunnel per supportare i dispositivi iOS e iPadOS non registrati con Intune.

Supporto del cloud per enti pubblici

Microsoft Tunnel per MAM in iOS/iPadOS è supportato con gli ambienti cloud sovrani seguenti:

- U.S. Government Community Cloud (GCC) High

- Dipartimento della Difesa degli Stati Uniti (DoD)

Microsoft Tunnel per MAM in iOS/iPadOS non è supportato in Microsoft Azure gestito da 21Vianet.

Microsoft Tunnel per MAM in iOS/iPadOS non supporta fips (Federal Information Processing Standard).

Per altre informazioni, vedere Microsoft Intune per la descrizione del servizio GCC del governo degli Stati Uniti.

SDK necessari per iOS

Per usare il Microsoft Tunnel per MAM iOS, è necessario aggiornare le app Line of Business (LOB) per integrare i tre SDK seguenti. Per informazioni sull'integrazione di ogni SDK, vedere questo articolo:

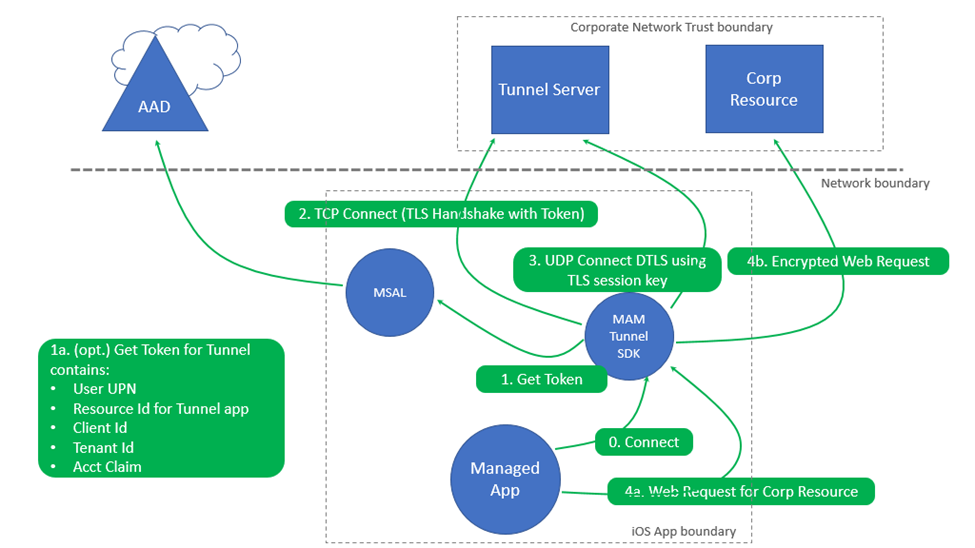

Architettura di Tunnel for MAM iOS SDK

Il diagramma seguente descrive il flusso da un'app gestita che è stata integrata correttamente con Tunnel for MAM SDK per iOS.

Azioni

- All'avvio iniziale dell'app, viene stabilita una connessione tramite tunnel per MAM SDK.

- Per l'autenticazione è necessario un token di autenticazione.

- Il dispositivo potrebbe avere già un token di autenticazione Microsoft Entra ottenuto da un accesso precedente usando un'altra app abilitata per MAM nel dispositivo (ad esempio Outlook, Microsoft Edge e le app per dispositivi mobili di Office 365).

- Si verifica un handshake TCP Connect (TLS Handshake) con il token per il server di tunneling.

- Se UDP è abilitato nel gateway di Microsoft Tunnel, viene stabilita una connessione al canale dati tramite DTLS. Se UDP è disabilitato, viene usato TCP per stabilire il canale dati nel gateway di tunneling. Vedere le note TCP e UDP nell'architettura di Microsoft Tunnel.

- Quando l'app per dispositivi mobili stabilisce una connessione a una risorsa aziendale locale:

- Si verifica una richiesta di connessione API Microsoft Tunnel per MAM per la risorsa aziendale.

- Viene effettuata una richiesta Web crittografata alla risorsa aziendale.

Nota

Tunnel per MAM iOS SDK fornisce il tunnel VPN. L'ambito è il livello di rete all'interno dell'app. Le connessioni VPN non vengono visualizzate nelle impostazioni di iOS.

Ogni app line-of-business (LOB) attiva integrata con Tunnel per MAM iOS-SDK e eseguita in primo piano rappresenta una connessione client attiva nel server del gateway tunnel. Lo strumento da riga di comando mst-cli può essere usato per monitorare le connessioni client attive. Per informazioni sullo strumento da riga di comando mst-cli, vedere Informazioni di riferimento per il gateway di Microsoft Tunnel.

Configurare i criteri di Intune per Microsoft Tunnel per MAM iOS

Microsoft Tunnel per MAM iOS usa i criteri e i profili di Intune seguenti:

- Criteri di configurazione dell'app : configura le impostazioni del gateway di Microsoft Tunnel per le app Edge e LOB. È possibile aggiungere tutti i certificati attendibili necessari per l'accesso alle risorse locali.

- Protezione di app criteri: configura le impostazioni di protezione dei dati. Stabilisce anche un modo per distribuire un criterio di configurazione delle app che configura le impostazioni di Microsoft Tunnel per le app Edge e LOB.

- Profilo certificato attendibile : per le app che si connettono alle risorse locali e sono protette da un certificato SSL/TLS emesso da un'autorità di certificazione locale o privata.

Configurare un criterio di configurazione dell'app per le app line-of-business

Creare un criterio di configurazione delle app per le app che usano Tunnel per MAM. Questo criterio configura un'app per l'uso di un sito gateway di Microsoft Tunnel, di un proxy e di certificati attendibili specifici per le app Edge e line-of-business (LOB). Queste risorse vengono usate durante la connessione alle risorse locali.

Accedere all'interfaccia di amministrazione Microsoft Intune e passare aConfigurazione>app>Creare>app gestite.

Nella scheda Informazioni di base immettere un nome per il criterio e una descrizione (facoltativo).

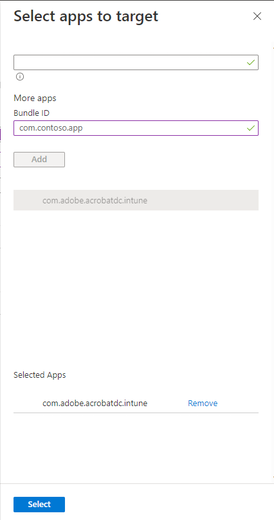

Per Le app line-of-business selezionare + Seleziona app personalizzate per aprire il riquadro Seleziona app da usare come destinazione . Nel riquadro Selezionare le app per la destinazione :

- Per Bundle o Package ID (ID pacchetto) specificare l'ID bundle delle app line-of-business

- In Piattaforma selezionare iOS/iPadOS e quindi selezionare Aggiungi.

- Selezionare l'app appena aggiunta e quindi Selezionare.

Nota

Le app lob richiedono Intune App SDK per l'integrazione di iOS e MSAL. MSAL richiede una registrazione dell'app Microsoft Entra. Verificare che l'ID bundle usato nei criteri di configurazione dell'app sia lo stesso ID bundle specificato nella registrazione dell'app Microsoft Entra e nel progetto di app Xcode. Xcode è l'ambiente di sviluppo integrato apple eseguito in macOS e usato per integrare tunnel per MAM iOS SDK con l'app.

Per ottenere l'ID bundle di un'app aggiunta a Intune, è possibile usare l'interfaccia di amministrazione Intune.

Dopo aver selezionato un'app, selezionare Avanti.

Per altre informazioni sull'aggiunta di app personalizzate ai criteri, vedere Criteri di configurazione delle app per Intune app gestite di App SDK.

Nella scheda Impostazioni espandere *Impostazioni di Gestione applicazioni mobili di Microsoft Tunnel per dispositivi mobili e configurare le opzioni seguenti:

Nota

Durante la configurazione del proxy e del split tunneling:

- Un file di script di configurazione automatica del proxy consente di abilitare sia il split tunneling che il proxy.

- Non è supportato per abilitare il tunneling diviso e il proxy quando si usa l'indirizzo proxy o il numero di porta. Tutto il traffico passerà attraverso il proxy se nelle route incluse è configurato il server proxy. Se nelle route incluse non è configurato il server proxy, tutto il traffico verrà escluso dall'uso del tunnel.

- Impostare Usa Microsoft Tunnel per MAM su Sì.

- In Nome connessione specificare un nome utente per questa connessione, ad esempio mam-tunnel-vpn.

- Selezionare quindi Selezionare un sito e scegliere uno dei siti del gateway di Microsoft Tunnel. Se non è stato configurato un sito del gateway tunnel, vedere Configurare Microsoft Tunnel.

- Se l'app richiede un certificato attendibile, selezionare Certificato radice e quindi selezionare un profilo certificato attendibile da usare. Per altre informazioni, vedere Configurare un profilo certificato attendibile più avanti in questo articolo.

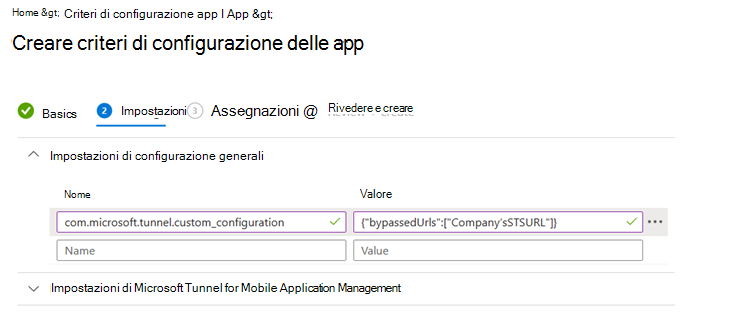

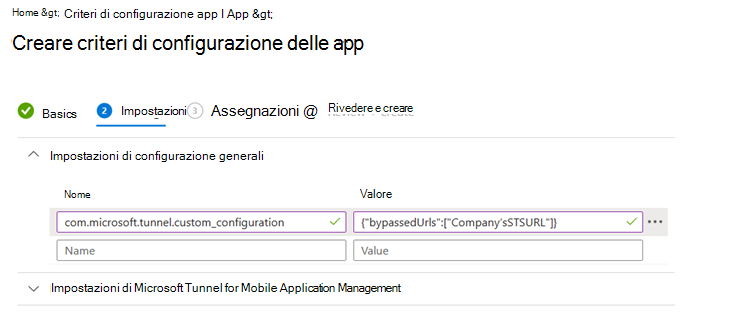

Per i tenant Microsoft Entra federati, sono necessarie le configurazioni seguenti per garantire che le applicazioni possano autenticare e accedere alle risorse necessarie. Questa configurazione ignora l'URL del servizio token sicuro disponibile pubblicamente:

Nella scheda Impostazioni espandere Impostazioni di configurazione generale e quindi configurare la coppia Nome e Valore come indicato di seguito per configurare il profilo perimetrale per Tunnel:

-

Nome =

com.microsoft.tunnel.custom_configuration -

Valore =

{"bypassedUrls":["Company'sSTSURL"]}

-

Nome =

Nota

BypassedUrl deve includere l'endpoint del servizio token di sicurezza federativo.

Ad esempio, Value potrebbe essere visualizzato come {"bypassedUrls":["ipcustomer.com", "whatsmyip.org"]}.

Dopo aver configurato le impostazioni di Tunnel MAM, selezionare Avanti per aprire la scheda Assegnazioni .

Nella scheda Assegnazioni selezionare Aggiungi gruppi e quindi selezionare uno o più Microsoft Entra gruppi di utenti che riceveranno questo criterio. Dopo aver configurato i gruppi, selezionare Avanti.

Nella scheda Rivedi e crea selezionare Crea per completare la creazione dei criteri e distribuire i criteri ai gruppi assegnati.

I nuovi criteri vengono visualizzati nell'elenco dei criteri di configurazione delle app.

Configurare un criterio di configurazione dell'app per Microsoft Edge

Creare un criterio di configurazione dell'app per Microsoft Edge. Questo criterio configura Edge nel dispositivo per la connessione a Microsoft Tunnel.

Nota

Se è già stato creato un criterio di configurazione dell'app per l'app LOB, è possibile modificare tale criterio in modo da includere Edge e le impostazioni della coppia chiave/valore necessarie.

Nell'interfaccia di amministrazione Microsoft Intune passare aConfigurazione>app>Creare>app gestite.

Nella scheda Nozioni di base :

- Immettere un nome per il criterio e una descrizione (facoltativo).

- Fare clic su Seleziona app pubbliche, selezionare Microsoft Edge per iOS/iPadOS e quindi fare clic su Seleziona.

- Dopo aver elencato Microsoft Edge per App pubbliche, selezionare Avanti.

Nella scheda Impostazioni espandere Impostazioni di configurazione generale e quindi configurare la coppia Nome e Valore come indicato di seguito per configurare il profilo perimetrale per Tunnel:

Nome Descrizione com.microsoft.intune.mam.managedbrowser.StrictTunnelMode

Valore:TrueSe impostato su True, fornisce il supporto della modalità tunnel strict a Edge. Quando gli utenti accedono a Edge con un account dell'organizzazione, se la VPN non è connessa, la modalità tunnel strict blocca il traffico Internet.

Quando la VPN si riconnette, l'esplorazione internet è nuovamente disponibile.com.microsoft.intune.mam.managedbrowser.TunnelAvailable.IntuneMAMOnly

Valore:TrueSe impostato su True, fornisce il supporto del commutatore Identity a Edge.

Quando gli utenti accedono con l'account aziendale o dell'istituto di istruzione, Edge si connette automaticamente alla VPN. Quando gli utenti abilitano l'esplorazione privata, Edge passa a un account personale e disconnette la VPN.Solo tenant Microsoft Entra federati com.microsoft.tunnel.custom_configuration

Valore:{"bypassedUrls":["Company'sSTSURL"]}Usato dai tenant Microsoft Entra federati. Per assicurarsi che Edge possa autenticare e accedere alle risorse necessarie, questa impostazione è necessaria. Ignora l'URL del servizio token sicuro disponibile pubblicamente.

IlbypassedUrlvalore deve includere l'endpoint del servizio token di sicurezza federativo. Ad esempio, il valore potrebbe essere simile{"bypassedUrls":["ipcustomer.com", "whatsmyip.org"]}a .L'immagine seguente mostra l'impostazione

bypassedUrlin un criterio di configurazione dell'app per Microsoft Edge:

Nota

Assicurarsi che non siano presenti spazi finali alla fine delle impostazioni di configurazione Generale.

È possibile usare questo stesso criterio per configurare altre configurazioni di Microsoft Edge nella categoria delle impostazioni di configurazione di Microsoft Edge . Dopo aver completato eventuali configurazioni aggiuntive per Microsoft Edge, selezionare Avanti.

Nella scheda Assegnazioni selezionare Aggiungi gruppi e quindi selezionare uno o più gruppi Microsoft Entra che riceveranno questo criterio. Dopo aver configurato i gruppi, selezionare Avanti.

Nella scheda Rivedi e crea selezionare Crea per completare la creazione dei criteri e distribuire i criteri ai gruppi assegnati.

Configurare un criterio di protezione delle app

Per configurare Microsoft Tunnel per le app che usano il Microsoft Tunnel per MAM iOS è necessario un criterio di Protezione di app.

Questo criterio fornisce la protezione dei dati necessaria e stabilisce uno strumento per distribuire i criteri di configurazione delle app alle app. Per creare un criterio di protezione delle app, seguire questa procedura:

Accedere all'interfaccia di amministrazione Microsoft Intune, passare aProtezione>app>+ Crea criteri> e selezionare iOS/iPadOS.

Nella scheda Informazioni di base immettere un nome per il criterio e una descrizione (facoltativa) e quindi selezionare Avanti.

Nella scheda App selezionare + Seleziona app personalizzate per aprire il riquadro Seleziona app da usare come destinazione . Quindi, nel riquadro Selezionare le app per la destinazione :

- Per ID bundle specificare l'ID bundle delle app line-of-business e quindi selezionare Aggiungi.

- Selezionare l'app appena aggiunta e quindi Selezionare.

Nota

Le app lob richiedono Intune App SDK per l'integrazione di iOS e MSAL. MSAL richiede una registrazione dell'app Microsoft Entra. Verificare che l'ID bundle usato nei criteri di configurazione dell'app sia lo stesso ID bundle specificato nella registrazione dell'app Microsoft Entra e nel progetto di app Xcode.

Per ottenere l'ID bundle di un'app aggiunta a Intune, è possibile usare l'interfaccia di amministrazione Intune.

Nelle schede Protezione dati, Requisiti di accesso e Avvio condizionale configurare eventuali impostazioni dei criteri di protezione delle app rimanenti in base ai requisiti di distribuzione e protezione dei dati.

Nella scheda Assegnazioni selezionare Aggiungi gruppi e quindi selezionare uno o più Microsoft Entra gruppi di utenti che riceveranno questo criterio. Dopo aver configurato i gruppi, selezionare Avanti.

Il nuovo criterio viene visualizzato nell'elenco dei criteri di Protezione di app.

Configurare un profilo certificato attendibile

Le app che usano il tunnel MAM per connettersi a una risorsa locale protetta da un certificato SSL/TLS emesso da un'autorità di certificazione locale o privata richiedono un profilo certificato attendibile. Se le app non richiedono questo tipo di connessione, è possibile ignorare questa sezione. Il profilo certificato attendibile non viene aggiunto ai criteri di configurazione dell'app.

È necessario un profilo certificato attendibile per stabilire una catena di attendibilità con l'infrastruttura locale. Il profilo consente al dispositivo di considerare attendibile il certificato usato dal server applicazioni o Web locale, garantendo la comunicazione sicura tra l'app e il server.

Il tunnel per MAM usa il payload del certificato a chiave pubblica contenuto nel profilo certificato attendibile Intune, ma non richiede l'assegnazione del profilo a gruppi di utenti o dispositivi Microsoft Entra. Di conseguenza, è possibile usare un profilo certificato attendibile per qualsiasi piattaforma. Un dispositivo iOS può quindi usare un profilo certificato attendibile per Android, iOS o Windows per soddisfare questo requisito.

Importante

Il tunnel per MAM iOS SDK richiede che i certificati attendibili usno il formato di certificato X.509 o PEM binario con codifica DER .

Durante la configurazione del profilo di configurazione dell'app per un'app che userà Tunnel per MAM, selezionare il profilo certificato usato. Per informazioni sulla configurazione di questi profili, vedere Profili certificato radice attendibili per Microsoft Intune.

Configurare le app line-of-business nel Interfaccia di amministrazione di Microsoft Entra

Le app line-of-business che usano Microsoft Tunnel per MAM iOS richiedono:

- Un'app cloud dell'entità servizio gateway di Microsoft Tunnel

- Microsoft Entra registrazione dell'app

Entità servizio gateway di Microsoft Tunnel

Se non è già stato creato per l'accesso condizionale MDM di Microsoft Tunnel, effettuare il provisioning dell'app Cloud dell'entità servizio Gateway di Microsoft Tunnel. Per indicazioni, vedere Usare il gateway VPN di Microsoft Tunnel con i criteri di accesso condizionale.

Microsoft Entra registrazione dell'app

Quando si integra Tunnel for MAM iOS SDK in un'app line-of-business, le impostazioni di registrazione dell'app seguenti devono corrispondere al progetto di app Xcode:

- ID applicazione

- ID del Tenant

A seconda delle esigenze, scegliere una delle opzioni seguenti:

Creare una nuova registrazione dell'app

Se si dispone di un'app iOS che non è stata integrata in precedenza con Intune App SDK per iOS o MSAL (Microsoft Authentication Library), è necessario creare una nuova registrazione dell'app. I passaggi per creare una nuova registrazione dell'app includono:- Registrazione dell'app

- Configurazione dell'autenticazione

- Aggiunta di autorizzazioni API

- Configurazione del token

- Verificare l'uso di Integration assistente

Aggiornare una registrazione dell'app esistente

Se si dispone di un'app iOS integrata in precedenza con Intune App SDK per iOS, è necessario esaminare e aggiornare la registrazione dell'app esistente.

Creare una nuova registrazione dell'app

La documentazione online Microsoft Entra fornisce istruzioni dettagliate e indicazioni su come creare una registrazione dell'app.

Le indicazioni seguenti sono specifiche per i requisiti per l'integrazione di Tunnel for MAM iOS SDK.

Nella Interfaccia di amministrazione di Microsoft Entra per il tenant espandere Applicazioni e quindi selezionare Registrazioni app>+ Nuova registrazione.

Nella pagina Registra un'applicazione :

- Specificare un **Nome per la registrazione dell'app

- Selezionare Account solo in questa directory organizzativa (solo YOUR_TENANT_NAME - Tenant singolo).

- Al momento non è necessario specificare un URI di reindirizzamento . Uno viene creato automaticamente durante un passaggio successivo.

Selezionare il pulsante Registra per completare la registrazione e aprire una pagina Panoramica per la registrazione dell'app.

Nel riquadro Panoramica prendere nota dei valori per l'ID applicazione (client) e l'ID directory (tenant). Questi valori sono obbligatori per il progetto Xcode per le registrazioni dell'app. Dopo aver registrato i due valori, selezionare in Gestisci selezionare Autenticazione.

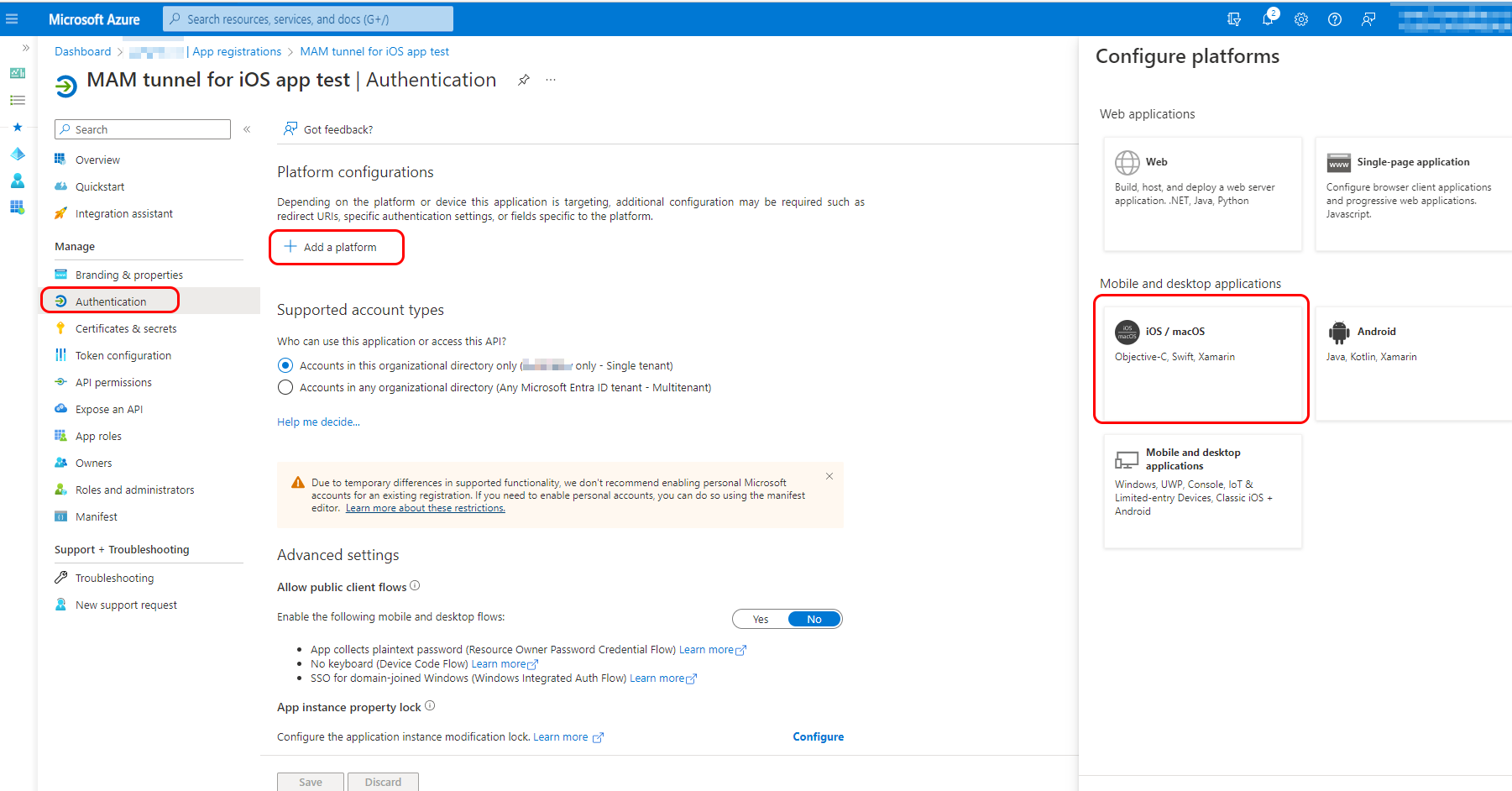

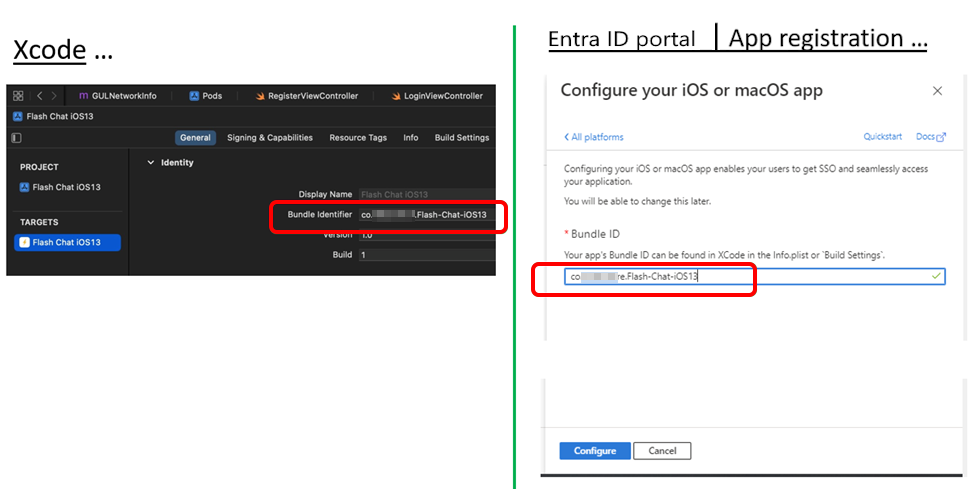

Nel riquadro Autenticazione per la registrazione dell'app selezionare + Aggiungi una piattaforma e quindi selezionare il riquadro per iOS/macOS. Verrà visualizzato il riquadro Configura l'app iOS o macOS .

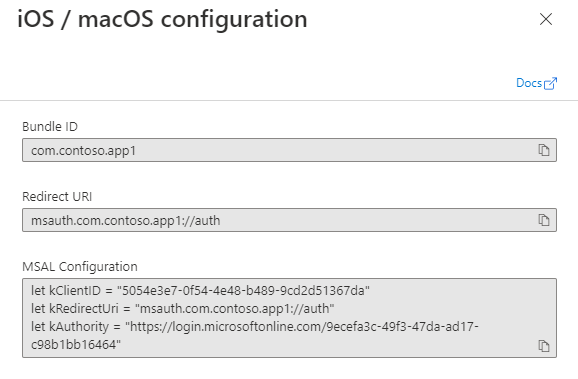

Nel riquadro Configura l'app iOS o macOS immettere l'ID bundle per l'app Xcode da integrare con Tunnel for MAM iOS SDK e quindi selezionare Configura. Verrà aperto il riquadro di configurazione di iOS/macOS.

L'ID bundle in questa visualizzazione deve corrispondere esattamente all'ID bundle in Xcode. Questo dettaglio è disponibile nelle posizioni seguenti nel progetto Xcode:

- info.plist > IntuneMAMSettings: ADALRedirectUri

- Identità generale > progetto>: ID bundle

Vengono generati automaticamente un URI di reindirizzamento e una configurazione MSAL . Selezionare Fine nella parte inferiore della finestra di dialogo per completare. Per l'autenticazione non sono necessarie altre impostazioni.

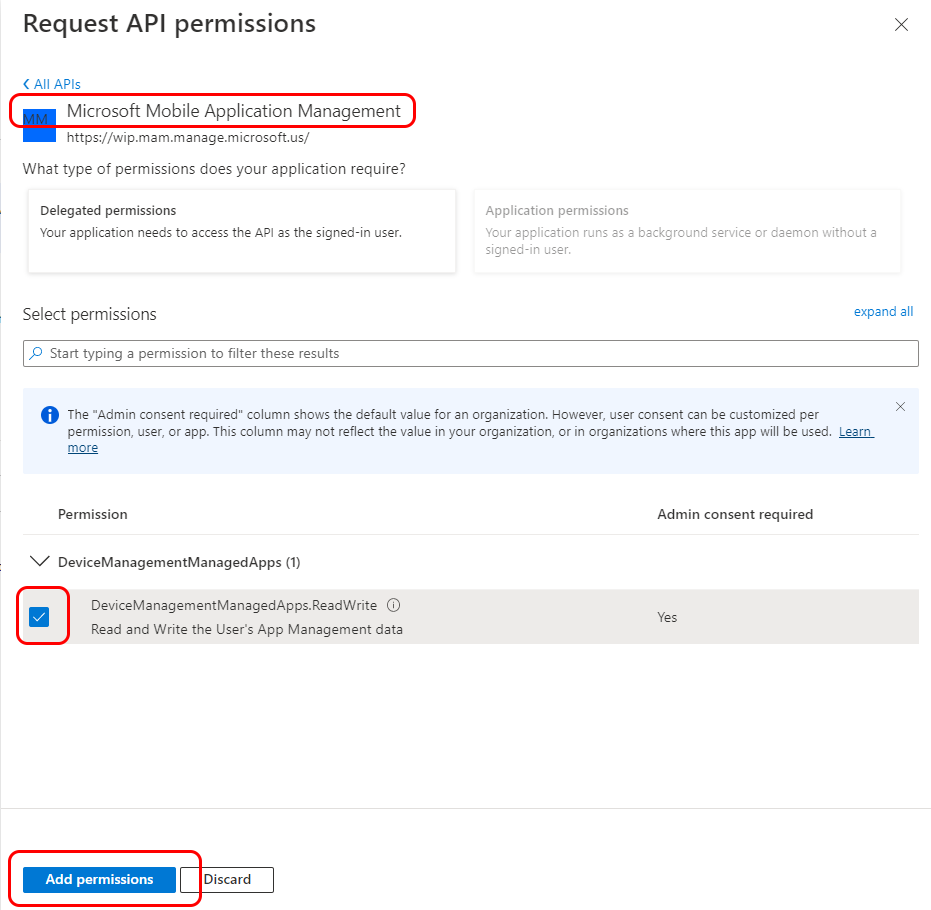

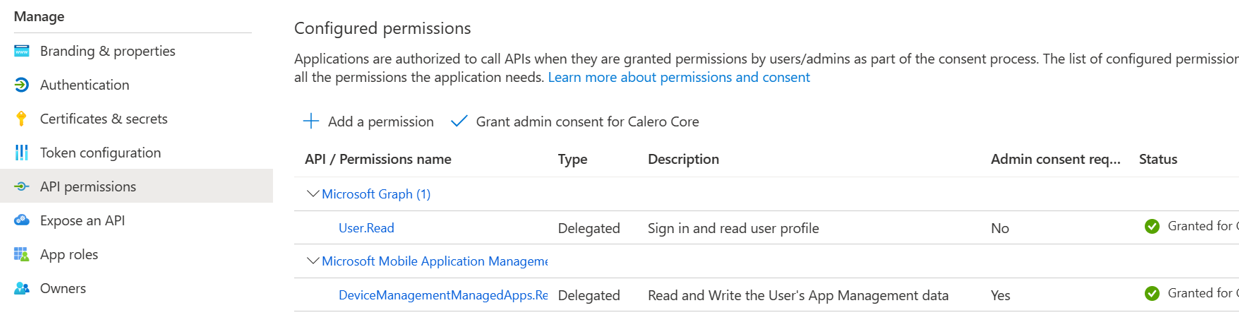

Quindi, durante la visualizzazione della registrazione dell'app, selezionare Autorizzazioni API e quindi + Aggiungi un'autorizzazione. Aggiungere le autorizzazioni API per Microsoft Mobile Application Management e Microsoft Tunnel Gateway:

- Nella pagina Richiedi autorizzazioni API selezionare la scheda per le API usate dall'organizzazione.

- Cercare Microsoft Mobile Application Management, selezionare il risultato e quindi selezionare la casella di controllo.

- Selezionare Aggiungi autorizzazioni.

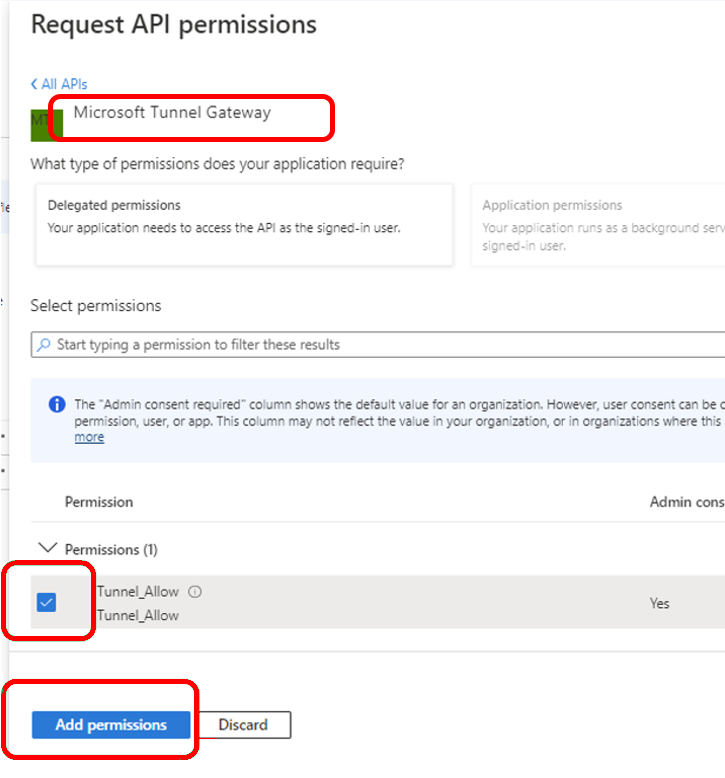

Ripetere quindi il processo per la seconda autorizzazione:

- Selezionare + Aggiungi un'autorizzazione e passare alla scheda API usate dall'organizzazione .

- Cercare Microsoft Tunnel Gateway, selezionare il risultato e quindi selezionare la casella di controllo Tunnel Allow.Search for Microsoft Tunnel Gateway, select the result, and then select the checkbox for Tunnel Allow.

- Selezionare Aggiungi autorizzazioni.

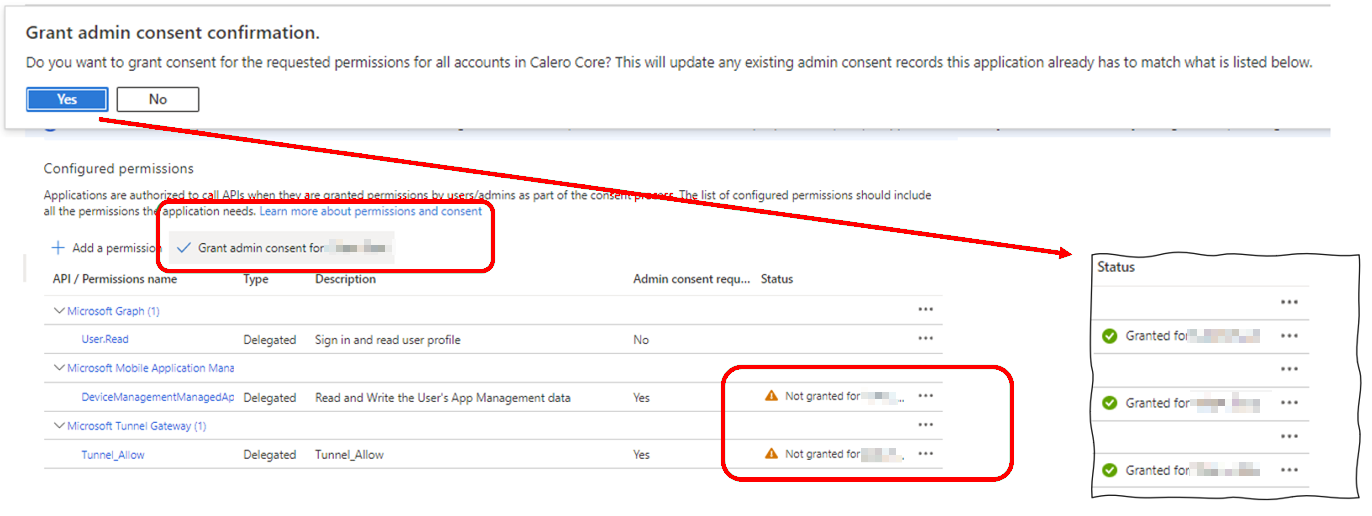

Per completare la configurazione, tornare al riquadro Autorizzazioni API e selezionare Concedi consenso amministratore per YOUR_TENANT e quindi selezionare Sì.

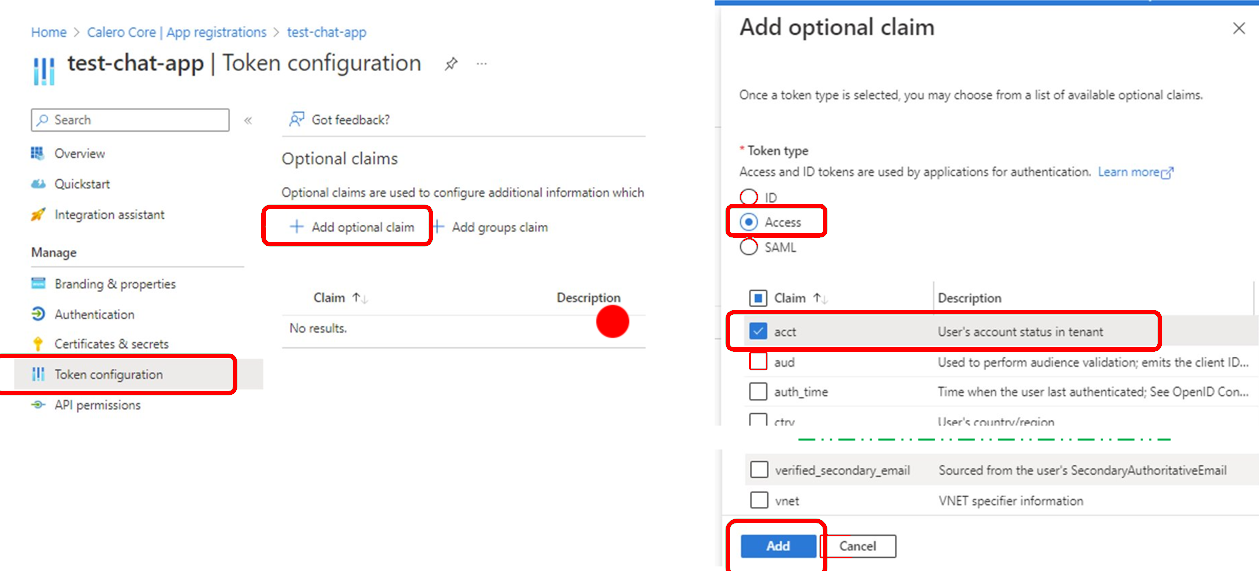

Quindi, durante la visualizzazione della registrazione dell'app, selezionare Configurazione token e quindi + Aggiungi attestazione facoltativa. Nella pagina Aggiungi attestazione facoltativa , per Tipo di token selezionare Accesso e quindi per Attestazione selezionare la casella di controllo per acct. Il tunnel per MAM richiede questo token di autenticazione per autenticare gli utenti per Microsoft Entra ID. Selezionare Aggiungi per completare la configurazione del token.

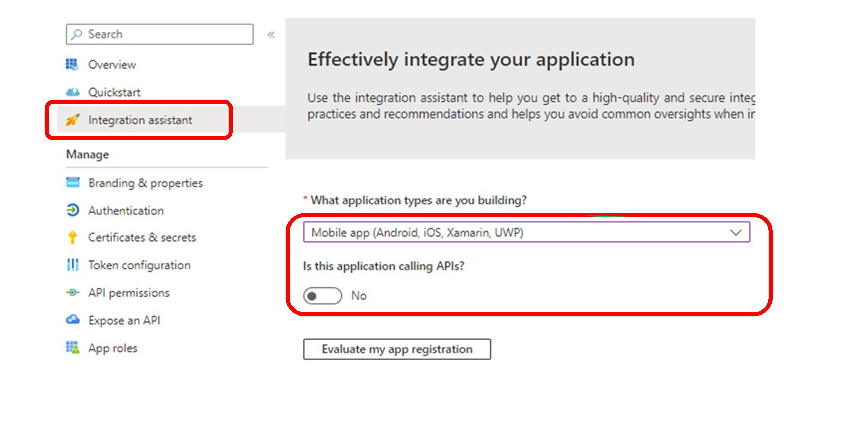

Per verificare che tutte le impostazioni siano state applicate correttamente, selezionare Integrazione assistente:

- Per Quali tipi di applicazione si sta creando? selezionare App per dispositivi mobili (Android, iOS, UWP).For What application types are building? select Mobile app (Android, iOS, UWP).

- Impostare L'applicazione che chiama le API? su No e quindi selezionare Valuta registrazione dell'app.

I risultati devono mostrare lo stato Completa sia per le configurazioni consigliate che per le configurazioni sconsigliate.

Aggiornare una registrazione dell'app esistente

Quando si ha già una registrazione dell'app, è possibile scegliere di aggiornarla invece di crearne una nuova. Esaminare le impostazioni seguenti e apportare modifiche quando necessario.

- ID applicazione e ID tenant

- Configurazione dell'autenticazione

- Autorizzazioni API

- Configurazione del token

- Assistente di integrazione

Nel Interfaccia di amministrazione di Microsoft Entra espandere Applicazioni e quindi selezionare Registrazioni app. Selezionare quindi la registrazione dell'app che si vuole esaminare e aggiornare per aprire il riquadro Panoramica . Registrare i valori per l'ID applicazione (client) e l'ID directory (tenant).

Questi valori devono corrispondere esattamente ai valori seguenti nel progetto di app Xcode:

- info.plist > IntuneMAMSettings

- ID applicazione (client) = ADALClientId

- Directory (tenant) ID = ADALAuthority

- info.plist > IntuneMAMSettings

Selezionare Autenticazione ed esaminare il tipo di piattaforma dell'app. Deve essere iOS/macOS e avere un ID bundle e un URI di reindirizzamento. L'URI di reindirizzamento deve essere formato come

msauth.Your_Bundle_ID://auth.Selezionare quindi Visualizza per visualizzare i dettagli dell'ID bundle e dell'URI di reindirizzamento. Assicurarsi che sia presente una configurazione MSAL . In caso contrario, vedere Creare un'applicazione Microsoft Entra e un'entità servizio in grado di accedere alle risorse per indicazioni.

Come nel passaggio precedente, confrontare i valori ID bundle e URI di reindirizzamento con questi valori del progetto di app Xcode:

- Identità generale > progetto>: ID bundle

- info.plist > IntuneMAMSettings: ADALRedirectUri

Assicurarsi inoltre che l'identificatore del bundle Xcode nel progetto dell'app corrisponda all'ID bundle di registrazione dell'app:

Verificare e aggiornare le autorizzazioni DELL'API. Assicurarsi di avere già impostato le autorizzazioni Microsoft Graph e Microsoft Mobile Application Management .

Aggiungere quindi le autorizzazioni per l'entità servizio Gateway di Microsoft Tunnel :

Selezionare + Aggiungi un'autorizzazione.

Selezionare la scheda API usata dall'organizzazione

Cercare Microsoft Tunnel Gateway e selezionarlo in Richiedi autorizzazioni API.

Se il gateway di Microsoft Tunnel non viene visualizzato nell'elenco, non è stato effettuato il provisioning. Per eseguirne il provisioning, vedere Usare il gateway VPN di Microsoft Tunnel con i criteri di accesso condizionale.

Selezionare l'autorizzazione Tunnel_Allow e selezionare Aggiungi autorizzazione per continuare.

Concedere quindi il consenso dell'amministratore per le nuove autorizzazioni:

- Selezionare Concedi consenso amministratore per YOUR_TENANT_NAME.

- Nella finestra di dialogo Concedi conferma consenso amministratore selezionare Sì.

Dopo l'aggiornamento, verranno visualizzate le tre autorizzazioni API seguenti con lo stato Concesso per YOUR_TENANT_NAME:

- Microsoft Graph

- Gestione di dispositivi mobili Microsoft

- Microsoft Tunnel Gateway

Selezionare Configurazione token per confermare le impostazioni. Per Attestazione, dovrebbe essere visualizzato un valore per acct con un tipo di token di Accesso.

Se acct non è presente, selezionare +Aggiungi attestazione facoltativa per aggiungere un'attestazione:

- Per Tipo di token selezionare Accesso.

- Selezionare la casella di controllo per acct.

- Selezionare Aggiungi per completare la configurazione.

Selezionare Integrazione assistente per convalidare la registrazione dell'app:

- Per Quali tipi di applicazione si sta creando? selezionare App per dispositivi mobili (Android, iOS, UWP)

- Impostare L'applicazione che chiama le API? su No e quindi selezionare Valuta registrazione dell'app.

I risultati devono mostrare lo stato Completa sia per le configurazioni consigliate che per le configurazioni sconsigliate.

Integrazione di app line-of-business Xcode

Xcode è l'ambiente di sviluppo integrato apple eseguito in macOS e usato per integrare tunnel per MAM iOS SDK con l'app.

Di seguito sono riportati i requisiti per l'uso di Xcode per integrare correttamente un'app iOS per l'uso di Microsoft Tunnel per MAM iOS:

- macOS - Per eseguire Xcode

- Xcode 14.0 o versione successiva

- MAM-SDK - versione minima: 16.1.1

- MSAL-SDK - versione minima: 1.2.3

- Tunnel per MAM iOS SDK, disponibile in GitHub

Per indicazioni sull'integrazione dell'SDK, vedere Guida per sviluppatori di Tunnel for MAM iOS SDK.

Problemi noti

Di seguito sono riportati i problemi noti o le limitazioni per tunnel per MAM in iOS. Per i problemi noti relativi all'SDK per iOS Microsoft Tunnel per MAM, passare alla guida per sviluppatori tunnel per MAM iOS SDK.

Tunnel MAM non supportato quando si usa il tunnel MDM

È possibile scegliere di usare il tunnel MAM con i dispositivi registrati anziché usare le configurazioni del tunnel MDM. Tuttavia, la distribuzione di criteri di configurazione dell'app tunnel MAM e MDM contenenti le impostazioni di Microsoft Tunnel nello stesso dispositivo non è supportata e comporta errori di rete client.

Ad esempio, i dispositivi registrati non possono avere un'app come Microsoft Edge che usa l'impostazione dei criteri di configurazione dell'app tunnel MAM mentre altre app usano configurazioni del tunnel MDM.

Soluzione alternativa: per usare il tunnel MAM con i dispositivi registrati, assicurarsi che l'app iOS defender per endpoint non disponga di criteri di configurazione dell'app con le impostazioni di Microsoft Tunnel configurate.

Integrazione di Firebase con Tunnel per MAM iOS

Quando si usa Microsoft Tunnel per iOS con un'app che integra Firebase, se l'app non stabilisce una connessione al tunnel prima dell'inizializzazione di Firebase, possono verificarsi problemi di inizializzazione e comportamento imprevisto.

Soluzione alternativa: per evitare questo problema, assicurarsi che la logica dell'app dia priorità alla definizione di una connessione corretta al tunnel prima di inizializzare Firebase.

Per altre informazioni su Firebase, vedere https://firebase.google.com/.

L'app personalizzata appena creata non viene visualizzata nell'esperienza utente

Quando si creano criteri di configurazione dell'app personalizzati, l'app appena aggiunta potrebbe non essere visualizzata nell'elenco delle app di destinazione o nell'elenco delle app personalizzate disponibili.

Soluzione alternativa: questo problema può essere risolto aggiornando l'interfaccia di amministrazione Intune e accedendo nuovamente ai criteri:

- Nell'interfaccia di amministrazione Intune passare aCreazione configurazione>app>.

- Selezionare app personalizzate, aggiungere un bundle o un ID pacchetto per iOS, completare il flusso e creare i criteri di configurazione dell'app.

- Modificare le impostazioni di base. L'ID bundle appena aggiunto dovrebbe essere visualizzato nell'elenco delle app personalizzate di destinazione.

L'app Microsoft Azure Authenticator non funziona con tunnel per l'accesso condizionale iOS MAM

Soluzione alternativa: se si dispone di un criterio di accesso condizionale per il gateway di Microsoft Tunnel che richiede l'autenticazione a più fattori come controllo di accesso con concessione, è necessario implementare il metodo "onTokenRequiredWithCallback" nella classe delegata di Microsoft Tunnel all'interno delle applicazioni line-of-business.

Tenant Microsoft Entra federati

Creare un'impostazione di configurazione generale nella configurazione dell'app per escludere il servizio token di sicurezza dei clienti (URL server federato) per risolvere il problema di connessione MAM-Tunnel accesso:

Esperienza nel browser Edge quando gli utenti accedono con l'account aziendale. Si è verificato anche quando gli utenti accedono all'app LOB per la prima volta.

Soluzione alternativa: creare un'impostazione di configurazione generale:

chiave: com.microsoft.tunnel.custom_configuration

value: {"bypassedUrls":["ipchicken.com", "whatsmyip.org"]}

Nota

BypassedUrl deve includere l'endpoint del servizio token di sicurezza federativo.

Limitazioni quando si usa Edge in iOS/iPadOS

Il tunnel per MAM non supporta:

- Siti locali che usano Kerberos.

- Autenticazione basata su certificati per i siti Web che usano Edge

Soluzione alternativa: nessuna.

Consiglio

Tunnel per MAM in iOS supporta l'accesso webserver di autenticazione integrata NTLM con Microsoft Edge, ma non per le app Line of Business (LOB). Per altre informazioni, vedere Gestire i siti di accesso Single Sign-On NTLM in Gestire Microsoft Edge in iOS e Android con Intune.