Strategie di progettazione di autenticazione e credenziali

Questo articolo descrive le azioni necessarie per proteggere e gestire le credenziali e i metodi di autenticazione in un'organizzazione educativa che si estende su più tenant.

Le credenziali sono specifiche dell'identità di un utente. Ad esempio, il nome utente e la password individuali, il PIN o le informazioni biometriche. Ogni utente, inclusi amministratori IT, insegnanti, personale e studenti, dispone di credenziali.

Un metodo di autenticazione è il modo in cui l'utente invia o attesta le proprie credenziali. Ad esempio, un utente inserisce le proprie credenziali in una schermata di accesso o tramite l'app Microsoft Authenticator in cui ha configurato l'account.

I metodi di autenticazione possono anche essere suddivisi in categorie o tipi, ad esempio:

Autenticazione di accesso

Autenticazione per la reimpostazione della password

Autenticazione a più fattori

L'autenticazione di accesso viene eseguita quando l'utente immette inizialmente le credenziali. La reimpostazione della password self-service (SSPR) e l'autenticazione a più fattori (MFA) sono tipi aggiuntivi di autenticazione.

La tabella seguente illustra come è possibile usare i vari metodi di autenticazione in questi scenari.

| Metodo di autenticazione | Autenticazione di accesso | Reimpostazione della password self-service e MFA |

|---|---|---|

| Password | Sì | |

| Windows Hello for Business | Sì | |

| App Microsoft Authenticator | Sì (anteprima) | MFA e reimpostazione della password self-service |

| Chiavi di sicurezza FIDO2 | Sì (anteprima) | Solo MFA |

| SMS | Sì (anteprima) | MFA e reimpostazione della password self-service |

| Chiamata vocale | No | MFA e reimpostazione della password self-service |

| Domande di sicurezza | No | Solo reimpostazione della password self-service |

| Indirizzo di posta elettronica | No | Solo reimpostazione della password self-service |

Nota

Per abilitare la funzionalità di anteprima per l'autenticazione di accesso, aprire il portale di Azure, selezionare Microsoft Entra ID > Criteri del metodo di autenticazione dei metodi > di autenticazione della sicurezza > (anteprima) e abilitare i metodi di anteprima da usare.

Tipi di autenticazione

Le password e i PIN sono tipi di credenziali comuni. I tipi meno comuni includono password per immagini e blocchi di pattern. Anche l'autenticazione biometrica sta aumentando di popolarità. La biometria identifica un utente tramite il riconoscimento facciale, un'impronta digitale o una stampa retinica.

Autenticazione senza password

Una soluzione senza password è il metodo di autenticazione più pratico e sicuro. L'autenticazione senza password elimina l'inconveniente di dover ricordare le password e rispondere all'autenticazione a più fattori. È più sicuro perché riduce il rischio di attacchi di phishing e password spray rimuovendo le password come superficie di attacco. Microsoft supporta i metodi di autenticazione senza password seguenti

Windows Hello for Business. Windows Hello for Business è ideale per gli utenti con un PC Windows designato. Le credenziali biometriche e PIN sono associate al PC dell'utente, che impedisce l'accesso a chiunque non sia l'utente designato e impedisce l'accesso non autorizzato. Con l'integrazione dell'infrastruttura a chiave pubblica (PKI) e il supporto predefinito per l'accesso Single Sign-On (SSO), Windows Hello for Business offre un metodo pratico per accedere facilmente alle risorse in locale e nel cloud.

App Microsoft Authenticator. L'app Authenticator trasforma il telefono iOS o Android in credenziali complesse e senza password. Gli utenti possono accedere a qualsiasi piattaforma o browser ricevendo una notifica al telefono, associando un numero visualizzato sullo schermo a quello sul telefono e quindi usando le credenziali biometriche (tocco o viso) o PIN per confermare. Anche se questo articolo fa riferimento all'app Microsoft Authenticator, sul mercato sono presenti altre app di autenticazione.

Chiave di sicurezza FIDO2. Le chiavi di sicurezza FIDO2 consentono agli utenti di accedere alle proprie risorse senza un nome utente o una password usando una chiave di sicurezza esterna o una chiave della piattaforma incorporata in un dispositivo.

Per altre informazioni, vedere Opzioni di autenticazione senza password per Microsoft Entra ID.

Autenticazione per la reimpostazione della password

La reimpostazione della password degli utenti è una delle maggiori fonti di volume e costi per gli help desk. Microsoft Entra ID reimpostazione della password self-service (SSPR) offre agli utenti la possibilità di modificare o reimpostare la password, senza alcun intervento dell'amministratore o dell'help desk. Oltre a ridurre i costi, la reimpostazione della password self-service riduce i rischi per gli utenti e migliora il comportamento di sicurezza dell'organizzazione. Se l'account di un utente è bloccato o compromesso o dimentica la password, può seguire le istruzioni per sbloccarsi e tornare al lavoro.

Qualsiasi modifica della password con la reimpostazione della password self-service richiede che le password siano conformi ai criteri password Microsoft Entra. Questi criteri determinano la complessità, la lunghezza, la scadenza e i caratteri accettabili richiesti. Se la password non soddisfa i requisiti dei criteri Microsoft Entra ID (o AD locale), all'utente viene richiesto di riprovare.

Autenticazione a più fattori

È consigliabile richiedere l'autenticazione a più fattori per studenti universitari, docenti, reparto IT e altro personale. Questi gruppi possono essere più attivi su Internet e, quindi, più sensibili a un attacco informatico.

L'autenticazione a più fattori richiede che un utente fornisca una forma aggiuntiva di autenticazione. Offre sicurezza aggiuntiva richiedendo una seconda forma di autenticazione, ad esempio:

Codice da un sms.

Rispondere a una chiamata vocale.

Fornire un codice da o informazioni biometriche nell'app Microsoft Authenticator.

Uso di un token hardware OAUTH.

Abilitare la reimpostazione della password self-service e Azure MFA

Abilitare la reimpostazione della password self-service e l'autenticazione a più fattori per mantenere l'ambiente più sicuro. Gli utenti devono registrarsi per questi servizi.

Abilitare la reimpostazione della password self-service

La reimpostazione della password self-service viene gestita nel portale di Azure in Microsoft Entra ID > Reimpostazione password e consente di scegliere tra i metodi di autenticazione seguenti:

Consigliato : in ordine di preferenza

Notifica dell'app per dispositivi mobili (disponibile solo quando Il numero di metodi necessari per la reimpostazione è impostato su 2)

Codice dell'app per dispositivi mobili

Posta elettronica

Telefono cellulare (SMS)

Non consigliato se esistono due opzioni consigliate

Telefono dell'ufficio (chiamata vocale)

Domande di sicurezza

Nota

I metodi di autenticazione abilitati saranno disponibili per ogni membro del tenant. Poiché le domande di sicurezza sono l'opzione meno sicura, è consigliabile non abilitarla a meno che non siano disponibili altri metodi. Una telefonata a un telefono dell'ufficio potrebbe essere compromessa ed è anche sconsigliata a meno che non ci sia un'altra opzione.

È consigliabile rendere disponibile la reimpostazione della password self-service per tutti gli utenti del tenant, ad eccezione degli studenti delle scuole elementari e medie. Questi studenti potrebbero non avere accesso a una seconda forma di autenticazione richiesta. Per gli studenti, agli insegnanti o ad altri membri del personale deve essere assegnato il ruolo di Amministratore password. Per abilitare la reimpostazione della password self-service per tutti gli utenti ad eccezione di questi studenti:

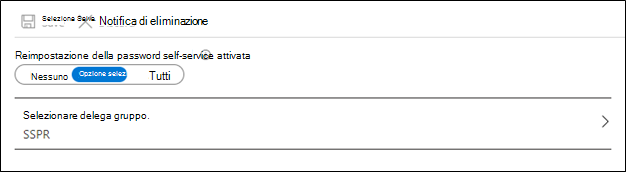

Create un gruppo di Microsoft 365 con un nome descrittivo, ad esempio "SSPR" nel portale di Azure. Aggiungere tutti tranne gli studenti delle scuole elementari e medie. In Microsoft Entra ID è possibile creare regole basate su attributi per abilitare le appartenenze dinamiche per i gruppi. Questo approccio è consigliabile se si stanno già acquisendo attributi che indicano il livello di studente. Se è necessario includere guest esterni, vedere Gruppi dinamici e Microsoft Entra collaborazione B2B.

Passare a Microsoft Entra ID >Reimpostazione password di sicurezza > , scegliere Selezionato e quindi selezionare tale gruppo.

Abilitare Azure MFA

È consigliabile abilitare l'autenticazione a più fattori nei tenant e richiedere l'autenticazione a più fattori per gli amministratori IT e per chiunque abbia accesso ai record degli studenti non propri o figlio. È possibile applicare l'autenticazione a più fattori usando i criteri di accesso condizionale.

Una volta abilitata l'autenticazione a più fattori, gli utenti devono impostare una delle opzioni seguenti come metodo multi-factor authentication predefinito:

Microsoft Authenticator : notifica (scelta consigliata)

App Microsoft Authenticator o token hardware - codice

SMS sms

Chiamata telefonica (scelta consigliata meno)

Nota

Non è consigliabile abilitare l'autenticazione a più fattori per gli studenti delle scuole elementari, medie e superiori. L'autenticazione a più fattori viene in genere usata per impedire la compromissione dell'account e i danni da parte di un attore non valido. Gli studenti dovrebbero avere accesso solo alle proprie informazioni, con un potenziale di danno limitato. Inoltre, gli studenti più giovani potrebbero non avere accesso a una seconda forma di autenticazione.

Esistono due approcci per abilitare Azure MFA. È consigliabile usare Microsoft Entra ID Protection per gestire l'implementazione configurando un criterio di accesso condizionale per richiedere la registrazione MFA. La protezione delle identità richiede che gli amministratori dispongano di una licenza P2 Microsoft Entra ID. Vedere Procedura: Configurare i criteri di registrazione di Azure Multi-Factor Authentication.

Se non si dispone di una licenza di Microsoft Entra ID P2, è comunque possibile usare criteri di accesso condizionale per richiedere Azure Multi-Factor Authentication in circostanze specifiche. Se gli amministratori non dispongono di licenze Microsoft Entra ID P2, vedere Esercitazione: Proteggere gli eventi di accesso utente con Azure Multi-Factor Authentication.

Abilitare la registrazione combinata delle informazioni di sicurezza

Con la registrazione combinata delle informazioni di sicurezza, gli utenti possono registrarsi una sola volta e ottenere i vantaggi della reimpostazione della password self-service e di Azure Multi-Factor Authentication (MFA).

Abilitare la registrazione combinata per tutti gli utenti e creare un criterio di accesso condizionale per richiedere la registrazione per gli stessi utenti per cui è stata abilitata la reimpostazione della password self-service. È possibile usare lo stesso gruppo Office 365. La richiesta di registrazione impone quando e come gli utenti si registrano per la reimpostazione della password self-service e l'autenticazione a più fattori di Azure.

La reimpostazione della password self-service e l'autenticazione a più fattori vengono attivate solo quando le condizioni di un criterio di accesso condizionale richiedono l'esecuzione da parte dell'utente. È necessario creare criteri di accesso condizionale per applicare i criteri di sicurezza.

Nota

Per i tenant creati prima di agosto 2020, è necessario abilitare la registrazione combinata delle informazioni di sicurezza. Per i tenant creati dopo agosto 2020, questa opzione è abilitata per impostazione predefinita.

Per altre informazioni, vedere Abilitare la registrazione combinata delle informazioni di sicurezza in Microsoft Entra ID.

Formare gli utenti

Prima che gli utenti possano iniziare a usare la reimpostazione della password self-service o MFA, dovranno registrare le informazioni di sicurezza. È consigliabile comprendere l'esperienza utente, quindi sviluppare un piano per condividere la consapevolezza ed educare gli utenti in base alle esigenze.

Per altre informazioni, vedere la documentazione dell'utente finale seguente:

Configurare le informazioni di sicurezza da una richiesta di accesso

Configurare l'app Microsoft Authenticator come metodo di verifica

Configurare un'app di autenticazione come metodo di verifica a due fattori

Configurare un dispositivo mobile come metodo di verifica a due fattori

Configurare un telefono dell'ufficio come metodo di verifica a due fattori

Microsoft fornisce modelli di comunicazione per gli utenti finali sia per MFA che per la reimpostazione della password self-service. È possibile modificare questi modelli per informare gli utenti. Vengono inoltre forniti piani di distribuzione per vari metodi di autenticazione. Vedere Distribuire l'autenticazione.

Installare l'app Microsoft Authenticator

Gli utenti che useranno l'app Microsoft Authenticator per la reimpostazione della password self-service o L'autenticazione a più fattori devono installare la versione più recente dell'app Microsoft Authenticator.

Google Android. Nel dispositivo Android passare a Google Play per scaricare e installare l'app Microsoft Authenticator.

Apple iOS. Nel dispositivo Apple iOS passare alla App Store per scaricare e installare l'app Microsoft Authenticator.

Se non è attualmente presente nel dispositivo mobile, gli utenti possono comunque ottenere l'app Microsoft Authenticator inviando un collegamento per il download dalla pagina Microsoft Authenticator.

protezione password Microsoft Entra

Nonostante i tentativi di fornire agli utenti indicazioni su come scegliere le password, spesso si verificano password deboli o non sicure. Non è raro che gli utenti creino password in base a termini facili da ricordare, come il nome dell'istituto di istruzione, una mascotte del team, il nome di un insegnante popolare e così via.

Microsoft Entra Password Protection include per impostazione predefinita elenchi di password escluse globali. Questi elenchi vengono applicati automaticamente a tutti gli utenti per rilevare e bloccare le password soggette ad attacchi con password spray. Per supportare le proprie esigenze di sicurezza, è possibile definire voci personalizzate in un elenco di password escluse personalizzato. Quando gli utenti modificano o reimpostano le password, questi elenchi di password escluse vengono controllati per applicare l'uso di password più complesse.

Smart Lockout aiuta anche a proteggerti da attori non validi che usano metodi di forza bruta per indovinare le password degli utenti. Per impostazione predefinita, il blocco intelligente blocca l'account dai tentativi di accesso per un minuto dopo 10 tentativi non riusciti. L'account si blocca di nuovo dopo ogni tentativo di accesso non riuscito, per un minuto all'inizio e più a lungo nei tentativi successivi. Il blocco intelligente è sempre attivo per tutti i clienti Microsoft Entra. Le impostazioni predefinite offrono un equilibrio tra sicurezza e usabilità. La personalizzazione delle impostazioni di blocco intelligente, con valori specifici dell'organizzazione, richiede licenze Microsoft Entra ID P1 o superiori per gli utenti.

Report di sicurezza.

Per limitare l'esposizione a potenziali minacce, usare le funzionalità di creazione di report disponibili in Microsoft Entra ID. Microsoft Entra ID supporta i report di log di controllo e di accesso, i report di sicurezza relativi ai rilevamenti dei rischi e i report per comprendere come funzionano i metodi di autenticazione per Azure MFA e SSPR nell'organizzazione.

Identity Protection

Microsoft Entra ID dispone di molte funzionalità che identificano e generano automaticamente avvisi per rimuovere la latenza tra il rilevamento e la risposta agli attacchi. Per sfruttare al meglio queste funzionalità, è consigliabile usare Microsoft Entra ID Protection. Questa funzionalità richiede una licenza Microsoft Entra ID P2. È consigliabile usare almeno Identity Protection per tutti gli amministratori.

Gli amministratori usano tre report chiave per le indagini in Identity Protection:

Report utenti rischiosi. Il rischio utente indica la probabilità che l'identità di un utente venga compromessa e calcolata in base ai rilevamenti dei rischi utente per tale identità. Un criterio di rischio utente è un criterio di accesso condizionale che valuta il livello di rischio per un utente o un gruppo specifico. In base ai livelli di rischio basso, medio e alto, è possibile configurare un criterio per bloccare l'accesso o richiedere una modifica sicura della password usando l'autenticazione a più fattori.

Report accessi rischiosi. Il rischio di accesso è la probabilità che un utente diverso dal proprietario dell'account tenti di accedere usando l'identità. Un criterio di rischio di accesso è un criterio di accesso condizionale che valuta il livello di rischio per un utente o un gruppo specifico. In base al livello di rischio (alto/medio/basso), è possibile configurare un criterio per bloccare l'accesso o forzare l'autenticazione a più fattori. Assicurarsi di forzare l'autenticazione a più fattori negli accessi a rischio medio o superiore.

Report rilevamenti dei rischi. Consente agli amministratori di identificare e correggere i tipi di rilevamento dei rischi seguenti:

Viaggio atipico

Indirizzo IP anonimo

Proprietà di accesso non note

Indirizzo IP collegato malware

Credenziali perse

Microsoft Entra intelligence sulle minacce

La risorsa seguente consente di rendere operative le strategie di gestione dei rischi.

Microsoft gestisce le informazioni dei report di Identity Protection per un periodo di tempo limitato. È consigliabile esportarlo e archiviarlo regolarmente in altri strumenti per ulteriori indagini e correlazioni. Le API Microsoft Graph consentono di raccogliere questi dati per un'ulteriore elaborazione in strumenti come la soluzione SiEM (Security and Information Event Management). Per informazioni su come implementare questi report, vedere Introduzione a Microsoft Entra ID Protection e Microsoft Graph.

Log di controllo e report di accesso

Il report dei log di controllo consolida i report seguenti:

Report di controllo

Attività di reimpostazione della password

Attività di registrazione della reimpostazione della password

Attività dei gruppi self-service

Modifiche al nome del gruppo di Office365

Attività di provisioning dell'account

Stato del rollover della password

Errori di provisioning dell'account

Utilizzo dei metodi di autenticazione & informazioni dettagliate

Microsoft Entra ID fornisce report che è possibile usare per garantire che gli utenti siano registrati per MFA e reimpostazione della password self-service. Gli utenti che non si sono registrati potrebbero dover essere istruiti sul processo.

Il report Utilizzo dei metodi di autenticazione & Insights include informazioni sull'utilizzo di MFA e reimpostazione della password self-service e fornisce informazioni dettagliate sul funzionamento di ognuno nell'organizzazione. L'accesso all'attività di accesso (e controlli e rilevamenti dei rischi) per Microsoft Entra ID è fondamentale per la risoluzione dei problemi, l'analisi dell'utilizzo e le indagini forensi.

Consigli

È consigliabile che insegnanti, amministratori e personale IT utilizzino uno dei metodi di autenticazione senza password, dove possibile. Quando è necessario usare le password, fare riferimento alle linee guida per le password di Microsoft.

Metodi di autenticazione

La tabella seguente riepiloga i tipi di account e le raccomandazioni per tutti e tre i tipi di autenticazione:

| Tipo di account | Accesso | Reimpostazione della password self-service | Azure MFA |

|---|---|---|---|

| Studenti (scuola elementare) | Password | ||

| Studenti (scuola media) | Password | ||

| Studenti (scuola superiore) | Password o PIN App authenticator se sono disponibili smartphone |

E-mail personale dello studente SMS Chiamata vocale |

|

| Studenti (università) | Password o PIN App authenticator se sono disponibili smartphone |

Authenticator App SMS Posta elettronica personale |

App Authenticator SMS Telefono |

| Insegnanti | Windows Hello for Business (PIN o biometrico) Chiave di sicurezza FIDO 2 |

•App Authenticator SMS Posta elettronica personale |

App Authenticator SMS Telefono |

| IT staff | Senza password (PIN, biometrico, chiave di sicurezza FIDO 2) | Authenticator App SMS Posta elettronica personale |

App Authenticator SMS Telefono |

| Genitori | Password (Azure AD B2C) | Authenticator App SMS Chiamata vocale Posta elettronica personale |

App Authenticator SMS Telefono |

Distribuzione delle credenziali

È consigliabile distribuire l'autenticazione agli studenti della scuola primaria e media usando uno dei metodi seguenti:

Messaggio di posta elettronica dell'elemento padre

Genitori cellulare o telefono fisso

Indirizzo di posta elettronica personale dello studente (se esistente)

Copia stampata della password temporanea dello studente consegnata agli insegnanti

Inserire la password nell'indirizzo registrato dello studente

Per i docenti e gli amministratori IT, altri membri del personale e studenti delle scuole superiori o universitari usano uno dei metodi seguenti:

Inviare tramite posta elettronica la password temporanea all'indirizzo di posta elettronica personale

Inviare una password temporanea tramite SMS

Copia stampata della password temporanea

Consigli sulla sicurezza delle password

Gli amministratori IT devono sempre

Forzare la scadenza delle password iniziali o per la prima volta

Implementare la notifica automatica della modifica o della reimpostazione della password

Inoltre, fornire a tutti gli utenti le seguenti raccomandazioni per la sicurezza delle password:

Non annotare o archiviare la password in modo non sicuro.

Non riutilizzare le password, mantieni la cronologia delle password.

Non condividere la password con nessuno.

Usare una passphrase anziché una password.

Modificare la password se/quando si sospetta che l'account sia stato compromesso.

Reimpostare una password specificata prima del primo utilizzo.

Sfide e mitigazioni

La gestione delle credenziali può essere complessa. Questa sezione descrive le funzionalità in Microsoft Entra ID che consentono di attenuare le sfide più comuni.

Scadenza password

Non è consigliabile basarsi sulle scadenze delle password come misura di sicurezza perché le password possono scadere durante le vacanze scolastiche, il che potrebbe portare a un volume elevato di help desk. Questo volume elevato interesserebbe in particolare gli studenti più giovani che non sono configurati per la reimpostazione della password self-service perché potrebbero non avere accesso ad altre forme di autenticazione. L'autenticazione a più fattori, i criteri di accesso condizionale e il monitoraggio della sicurezza riducono i problemi meglio rispetto alle password in scadenza.

Se la scadenza delle password è attualmente abilitata per l'organizzazione, è consigliabile che un amministratore globale o un amministratore utente usi il modulo Microsoft Azure AD per Windows PowerShell per impostare le password utente in modo che non scadano mai o utilizzare il [cmdlet Set-MsolPasswordPolicy](/powershell/module/msonline/set-msolpasswordpolicy per modificare il periodo di scadenza.

Nota

I moduli PowerShell di Azure AD e MSOnline saranno deprecati a partire dal 30 marzo 2024. Per ulteriori informazioni, leggere l'aggiornamento sulla deprecazione. Dopo questa data, il supporto per questi moduli è limitato all'assistenza per la migrazione a Microsoft Graph PowerShell SDK e alle correzioni per la sicurezza. I moduli deprecati continueranno a funzionare fino al 30 marzo 2025.

È consigliabile effettuare la migrazione a Microsoft Graph PowerShell per interagire con Microsoft Entra ID (in precedenza Azure AD). Per le domande più comuni sulla migrazione, consultare Domande frequenti sulla migrazione. Nota: le versioni 1.0.x di MSOnline potrebbero subire interruzioni dopo il 30 giugno 2024.

Aggiornamento delle informazioni utente

Gli amministratori gestiscono spesso i dettagli utente: dispositivi, informazioni di sicurezza e password per ogni utente. L'aggiornamento manuale di queste informazioni è noioso e richiede molto tempo.

Per risolvere questo problema, gli amministratori devono richiedere agli utenti di usare l'account personale. Account personale è un portale self-service che consente agli utenti finali di:

Configurare la reimpostazione self-service della password

Configurare l'autenticazione a due fattori

Modificare una password

Disabilitare un dispositivo in caso di smarrimento o furto

Gestione delle sottoscrizioni di gruppo

Gli studenti e i membri della facoltà spesso si trovano a dover accedere ai gruppi per scopi di accesso o comunicazione. L'elevato numero di gruppi e la frequenza con cui gli utenti hanno bisogno di cambiare negli istituti di istruzione possono rendere la gestione dei gruppi un'attività scoraggiante per gli amministratori.

In Microsoft 365 EDU ogni gruppo creato da School Data Sync viene aggiunto automaticamente a un'unità amministrativa dell'istituto di istruzione per facilitare l'amministrazione delegata e con ambito per i gruppi dell'istituto di istruzione.

Per la delega e la gestione di singoli gruppi, sono disponibili due opzioni aggiuntive.

La gestione delegata dei gruppi consente agli amministratori di delegare la gestione dell'appartenenza ai gruppi a un proprietario dell'azienda. Ad esempio, se l'istituto di istruzione ha un'app a cui devono accedere solo gli studenti di un reparto specifico, in genere si aggiungono utenti a un gruppo e si assegna l'accesso al gruppo. È quindi possibile delegare le responsabilità di gestione dell'appartenenza a un dipendente del reparto. Il reparto gestirà quindi l'appartenenza al gruppo, che fornisce l'accesso all'applicazione. In un'impostazione accademica, è consigliabile eseguire questa operazione sulla gestione dei gruppi self-service.

La gestione self-service dei gruppi consente a ogni utente, inclusi gli studenti, di creare e gestire i propri gruppi di sicurezza o i gruppi di Microsoft 365 in Microsoft Entra ID. Il proprietario del gruppo può approvare o negare le richieste di appartenenza e può delegare il controllo dell'appartenenza al gruppo. Valutare attentamente se consentire agli studenti di creare gruppi è uno stato desiderato per l'organizzazione.

Nota

Le funzionalità di gestione dei gruppi delegati e di gestione self-service dei gruppi sono disponibili solo con i gruppi di Microsoft 365 e i gruppi di sicurezza Microsoft Entra. Non sono disponibili per i gruppi di sicurezza abilitati per la posta elettronica o le liste di distribuzione.

Troppe password da ricordare

Gli studenti e il personale accedono a più applicazioni per completare il lavoro dell'istituto di istruzione, il che potrebbe richiedere loro di ricordare diverse password univoche. Microsoft offre diverse mitigazioni.

È consigliabile abilitare Microsoft Entra Single Sign-On (SSO) con tutte le applicazioni compatibili in modo che gli utenti possano accedere a tutte le risorse usando le credenziali dell'organizzazione.

Windows 10 dispositivi Microsoft Entra aggiunti o Microsoft Entra aggiunto ibrido accederanno facilmente alle applicazioni abilitate per l'accesso SSO, a condizione che l'utente connesso abbia accesso.

Se l'organizzazione è ibrida e dispone di computer che eseguono versioni di Windows 8 o versioni precedenti, è anche possibile implementare l'accesso Single Sign-On facile. L'accesso Single Sign-On facile evita le richieste di password quando insegnanti e personale eseguono l'accesso dalla rete aziendale.