Pianificare la distribuzione del dispositivo Microsoft Entra

Questo articolo illustra come valutare i metodi per integrare il dispositivo con Microsoft Entra ID, e come scegliere il piano di implementazione, e fornisce i collegamenti principali agli strumenti di gestione dei dispositivi supportati.

Il panorama dei dispositivi dell'utente è costantemente in espansione. Le organizzazioni possono fornire desktop, portatili, telefoni, tablet e altri dispositivi. Gli utenti possono usare la propria gamma di dispositivi e accedere alle informazioni da posizioni diverse. In questo ambiente, il processo come amministratore consiste nel proteggere le risorse dell'organizzazione in tutti i dispositivi.

Microsoft Entra ID consente all'organizzazione di soddisfare questi obiettivi con la gestione delle identità dei dispositivi. È ora possibile ottenere i dispositivi in Microsoft Entra ID e controllarli da una posizione centrale nell'interfaccia di amministrazione di Microsoft Entra. Questo processo offre un'esperienza unificata, una sicurezza avanzata e riduce il tempo necessario per configurare un nuovo dispositivo.

Esistono diversi metodi per integrare i dispositivi in Microsoft Entra ID, possono funzionare separatamente o insieme in base al sistema operativo e ai requisiti:

- È possibile registrare i dispositivi con Microsoft Entra ID.

- Aggiungere dispositivi a Microsoft Entra ID (solo cloud).

- Aggiunta ibrida di Microsoft Entra con i dispositivi del dominio di Active Directory locale e Microsoft Entra ID.

Apprendere

Prima di iniziare, assicurarsi di avere familiarità con la panoramica della gestione delle identità dei dispositivi.

Vantaggi

I vantaggi principali di offrire ai dispositivi un'identità Microsoft Entra:

Aumentare la produttività: gli utenti possono eseguire l'accesso facile (SSO) alle risorse locali e cloud, consentendo la produttività ovunque si trovino.

Aumentare la sicurezza – Applicare criteri di accesso condizionale alle risorse in base all'identità del dispositivo o dell'utente. L'aggiunta di un dispositivo a Microsoft Entra ID è un prerequisito per aumentare la sicurezza con una strategia senza password.

Migliorare l'esperienza utente: fornire agli utenti un accesso semplice alle risorse basate sul cloud dell'organizzazione da dispositivi personali e aziendali. Gli amministratori possono abilitare Enterprise State Roaming per un'esperienza unificata in tutti i dispositivi Windows.

Semplificare la distribuzione e la gestione: semplificare il processo di trasferimento dei dispositivi in Microsoft Entra ID con Windows Autopilot, provisioning in blocco o self-service: Configurazione guidata. Gestire i dispositivi con strumenti di gestione dei dispositivi mobili (MDM) come Microsoft Intune e le relative identità nell'interfaccia di amministrazione di Microsoft Entra.

Pianificare il progetto di distribuzione

Considerare le esigenze organizzative quando si determina la strategia per la distribuzione nell'ambiente in uso.

Coinvolgere gli stakeholder appropriati

Quando i progetti tecnologici non hanno successo, in genere la causa è legata alle diverse aspettative in merito a conseguenze, risultati e responsabilità. Per evitare queste insidie, assicurarsi di coinvolgere gli stakeholder appropriati e che i ruoli degli stakeholder nel progetto siano ben compresi.

Per questo piano, aggiungere gli stakeholder seguenti all'elenco:

| Ruolo | Descrizione |

|---|---|

| Amministratore di dispositivi | Un rappresentante del team del dispositivo che può verificare che il piano soddisfi i requisiti del dispositivo dell'organizzazione. |

| Amministratore di rete | Un rappresentante del team di rete che può assicurarsi di soddisfare i requisiti di rete. |

| Team di gestione dei dispositivi | Team che gestisce l'inventario dei dispositivi. |

| Team di amministrazione specifici del sistema operativo | Teams che supportano e gestiscono versioni specifiche del sistema operativo. Ad esempio, potrebbe esserci un team incentrato su Mac o iOS. |

Pianificare le comunicazioni

La comunicazione è fondamentale per il successo di un nuovo servizio. Comunica in modo proattivo con gli utenti su come cambierà l'esperienza, quando verrà modificata, e su come ottenere supporto in caso di problemi.

Pianificare un progetto pilota

È consigliabile che la configurazione iniziale del metodo di integrazione si trova in un ambiente di test o con un piccolo gruppo di dispositivi di test. Consultare Procedure consigliate per un progetto pilota.

È consigliabile eseguire una distribuzione mirata di Microsoft Entra hybrid join prima di abilitarla nell'intera organizzazione.

Avviso

Le organizzazioni devono includere un esempio di utenti di ruoli e profili diversi nel gruppo pilota. Un'implementazione mirata consentirà di identificare eventuali problemi che il piano potrebbe non aver affrontato prima di abilitarla per l'intera organizzazione.

Scegliere i metodi di integrazione

L'organizzazione può usare più metodi di integrazione dei dispositivi in un singolo tenant di Microsoft Entra. L'obiettivo è scegliere i metodi adatti per gestire i dispositivi in modo sicuro in Microsoft Entra ID. Esistono molti parametri che determinano questa decisione, tra cui proprietà, tipi di dispositivo, destinatari primari e infrastruttura dell'organizzazione.

Le informazioni seguenti consentono di decidere quali metodi di integrazione usare.

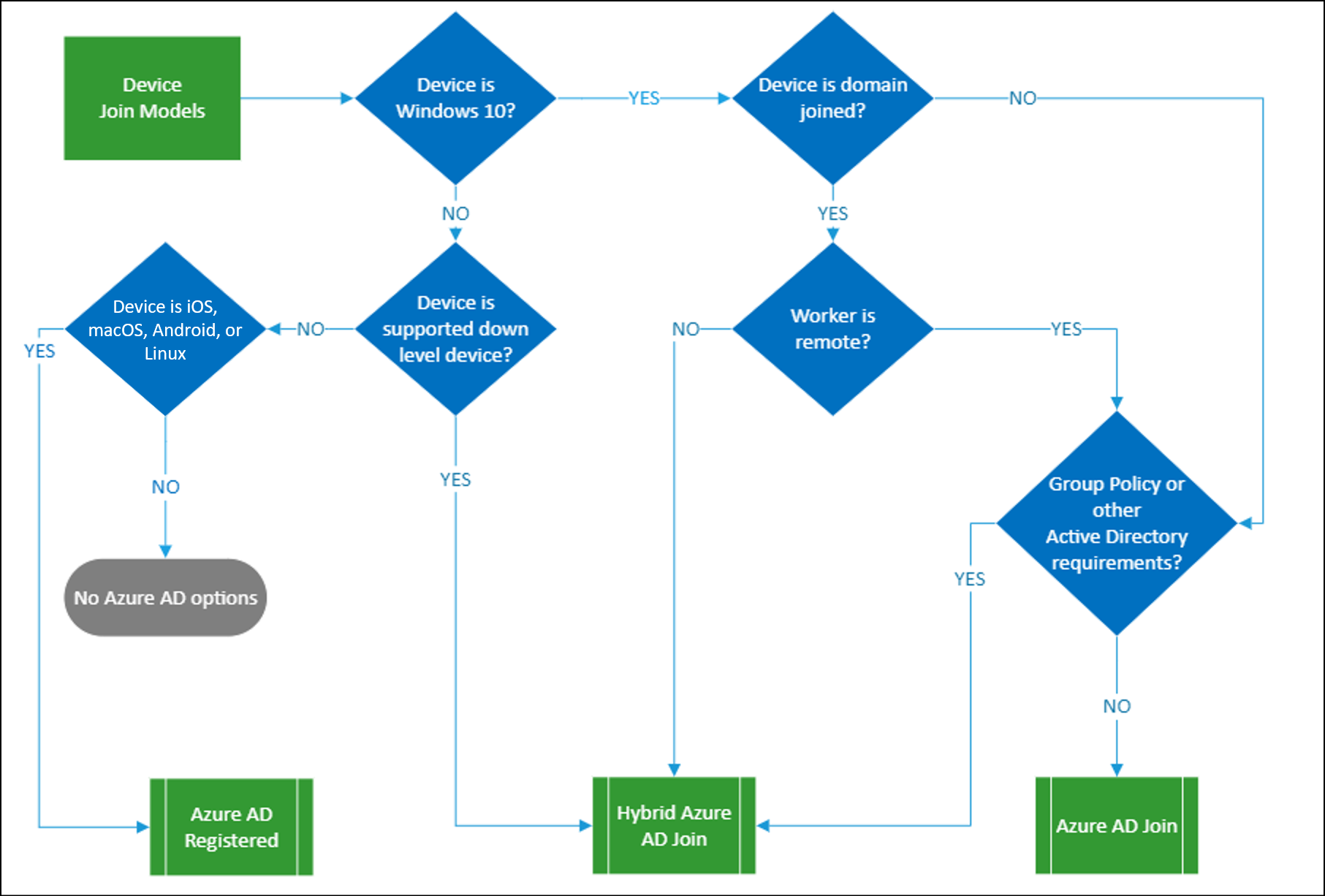

Albero delle decisioni per l'integrazione dei dispositivi

Usare questo albero per determinare le opzioni per i dispositivi di proprietà dell'organizzazione.

Nota

Gli scenari BYOD (Personal or Bring Your Own Device) non sono illustrati in questo diagramma. Generano sempre la registrazione di Microsoft Entra.

Matrice di confronto

I dispositivi iOS e Android possono essere registrati solo da Microsoft Entra. La tabella seguente presenta considerazioni generali per i dispositivi client Windows. Usarlo come panoramica, quindi esplorare in dettaglio i diversi metodi di integrazione.

| Considerazione | Microsoft Entra registrato | Microsoft Entra aggiunto | Microsoft Entra aggiunto ibrido |

|---|---|---|---|

| Sistemi operativi client | |||

| Dispositivi Windows 11 o Windows 10 |  |

|

|

| Dispositivi Windows di livello inferiore (Windows 8.1 o Windows 7) |  |

||

| Desktop Linux - Ubuntu 20.04/22.04 |  |

||

| Opzioni di accesso | |||

| Credenziali locali dell'utente finale |  |

||

| Password |  |

|

|

| PIN del dispositivo |  |

||

| Windows Hello |  |

||

| Windows Hello for Business (Configurare Windows Hello for Business) |  |

|

|

| Chiavi di sicurezza FIDO 2.0 |  |

|

|

| App Microsoft Authenticator (senza password) |  |

|

|

| Funzionalità principali | |||

| Accesso Single Sign-On alle risorse cloud |  |

|

|

| Accesso SSO alle risorse locali |  |

|

|

| Accesso condizionale (Richiedere che i dispositivi siano contrassegnati come conformi) (Deve essere gestito da MDM) |

|

|

|

| Accesso condizionale (Richiedere dispositivi aggiunti a Microsoft Entra ibrido) |

|

||

| Reimpostazione della password self-service dalla schermata di accesso di Windows |  |

|

|

| Reimpostazione del PIN di Windows Hello |  |

|

Registrazione a Microsoft Entra

I dispositivi registrati vengono spesso gestiti con Microsoft Intune. I dispositivi vengono registrati in Intune in diversi modi, a seconda del sistema operativo.

I dispositivi registrati Microsoft Entra forniscono supporto per i dispositivi BYOD (Bring Your Own Devices) e i dispositivi di proprietà dell'azienda per l'accesso SSO alle risorse cloud. L'accesso alle risorse si basa sui criteri di accesso condizionale di Microsoft Entra applicati al dispositivo e all'utente.

Registrazione dei dispositivi

I dispositivi registrati vengono spesso gestiti con Microsoft Intune. I dispositivi vengono registrati in Intune in diversi modi, a seconda del sistema operativo.

BYOD e dispositivo mobile di proprietà dell'azienda vengono registrati dagli utenti che installano l'app Portale aziendale.

- iOS

- Android

- Windows 10 o successive

- macOS

- Desktop Linux - Ubuntu 20.04/22.04

Se la registrazione dei dispositivi è l'opzione migliore per l'organizzazione, vedere le risorse seguenti:

- Questa panoramica dei dispositivi registrati da Microsoft Entra.

- Questa documentazione dell'utente finale su Registrare il dispositivo personale nella rete dell'organizzazione.

Aggiunta a Microsoft Entra

Microsoft Entra join consente di passare a un modello cloud-first con Windows. Offre un'ottima base se si prevede di modernizzare la gestione dei dispositivi e ridurre i costi IT correlati ai dispositivi. L'aggiunta a Microsoft Entra funziona solo con i dispositivi Windows 10 o versioni successive. Considerarlo come la prima scelta per i nuovi dispositivi.

I dispositivi aggiunti a Microsoft Entra possono accedere SSO alle risorse locali quando si trovano nella rete dell'organizzazione, possono eseguire l'autenticazione a server locali come file, stampa e altre applicazioni.

Se questa opzione è ideale per l'organizzazione, vedere le risorse seguenti:

- Questa panoramica dei dispositivi aggiunti a Microsoft Entra.

- Acquisire familiarità con il piano di implementazione dell'aggiunta a Microsoft Entra.

Provisioning dei dispositivi aggiunti a Microsoft Entra

Per effettuare il provisioning dei dispositivi nell'aggiunta a Microsoft Entra, sono disponibili gli approcci seguenti:

- Self-service: esperienza di prima esecuzione di Windows 10

Se nel dispositivo è installato Windows 10 Professional o Windows 10 Enterprise, per impostazione predefinita viene avviato il processo di installazione dei dispositivi di proprietà dell'azienda.

- Windows Out of Box Experience (Configurazione guidata) o da Impostazioni di Windows

- Windows Autopilot

- Registrazione in blocco

Scegliere la procedura di distribuzione dopo un confronto accurato di questi approcci.

È possibile determinare che l'aggiunta a Microsoft Entra è la soluzione migliore per un dispositivo in uno stato diverso. La tabella seguente illustra come modificare lo stato di un dispositivo.

| Stato corrente del dispositivo | Stato del dispositivo desiderato | Procedure |

|---|---|---|

| Aggiunto a un dominio locale | Aggiunto a Microsoft Entra | Annullare l'aggiunta del dispositivo dal dominio locale prima di aggiungere a Microsoft Entra ID. |

| Microsoft Entra aggiunto ibrido | Aggiunto a Microsoft Entra | Annullare l'aggiunta del dispositivo dal dominio locale e da Microsoft Entra ID prima di accedere a Microsoft Entra ID. |

| Microsoft Entra registrato | Aggiunto a Microsoft Entra | Annullare la registrazione del dispositivo prima di accedere a Microsoft Entra ID. |

Aggiunta a Microsoft Entra ibrido

Se si dispone di un ambiente Active Directory locale e si vuole aggiungere i computer esistenti aggiunti a un dominio a Microsoft Entra ID, è possibile eseguire questa attività con l'aggiunta ibrida Microsoft Entra. Supporta un’ampia gamma di dispositivi Windows, inclusi i dispositivi Windows correnti e Windows di livello inferiore.

La maggior parte delle organizzazioni dispone già di dispositivi aggiunti a un dominio e li gestisce tramite Criteri di gruppo o System Center Configuration Manager (SCCM). In tal caso, è consigliabile configurare l'aggiunta ibrida a Microsoft Entra per iniziare a ottenere vantaggi durante l'uso degli investimenti esistenti.

Se l'aggiunta ibrida a Microsoft Entra è l'opzione migliore per l'organizzazione, vedere le risorse seguenti:

- Questa panoramica di dispositivi aggiunti all'ambiente ibrido Microsoft Entra.

- Acquisire familiarità con il piano di implementazione dell'aggiunta ibrida a Microsoft Entra.

Provisioning dell'aggiunta ibrida di Microsoft Entra ai dispositivi

Esame dell'infrastruttura di gestione delle identità. Microsoft Entra Connect offre una procedura guidata per configurare l'aggiunta ibrida a Microsoft Entra per:

Se l'installazione della versione richiesta di Microsoft Entra Connect non è un'opzione, vedere come configurare manualmente l'aggiunta ibrida a Microsoft Entra.

Nota

Il dispositivo Windows 10 o versione successiva aggiunto al dominio locale tenta di aggiungere automaticamente Microsoft Entra ID per diventare aggiunto ibrido a Microsoft Entra per impostazione predefinita. Questa operazione avrà esito positivo solo se è stato configurato l'ambiente corretto.

È possibile determinare che l'aggiunta ibrida di Microsoft Entra è la soluzione migliore per un dispositivo in uno stato diverso. La tabella seguente illustra come modificare lo stato di un dispositivo.

| Stato corrente del dispositivo | Stato del dispositivo desiderato | Procedure |

|---|---|---|

| Aggiunto a un dominio locale | Microsoft Entra aggiunto ibrido | Usare Microsoft Entra Connect o AD FS per l'aggiunta ad Azure. |

| Gruppo di lavoro locale aggiunto o nuovo | Microsoft Entra aggiunto ibrido | Supportato con Windows Autopilot. In caso contrario, il dispositivo deve essere aggiunto a un dominio locale prima dell'aggiunta ibrida a Microsoft Entra. |

| Microsoft Entra aggiunto | Microsoft Entra aggiunto ibrido | Annullare l'accesso da Microsoft Entra ID, che lo inserisce nel gruppo di lavoro locale o nuovo stato. |

| Microsoft Entra registrato | Microsoft Entra aggiunto ibrido | Dipende dalla versione di Windows. Vedere queste considerazioni. |

Gestire i dispositivi

Dopo aver registrato o aggiunto i dispositivi a Microsoft Entra ID, usare l'interfaccia di amministrazione di Microsoft Entra come posizione centrale per gestire le identità dei dispositivi. La pagina dei dispositivi Microsoft Entra consente di:

- Configurare le impostazioni del dispositivo.

- È necessario essere un amministratore locale per gestire i dispositivi Windows. Microsoft Entra ID aggiorna questa appartenenza per i dispositivi aggiunti a Microsoft Entra, aggiungendo automaticamente gli utenti con il ruolo di gestione dispositivi come amministratori a tutti i dispositivi aggiunti.

Assicurarsi di mantenere pulito l'ambiente gestendo i dispositivi non aggiornati e concentrandosi sulla gestione dei dispositivi correnti.

Strumenti di gestione dei dispositivi supportati

Gli amministratori possono proteggere e controllare ulteriormente i dispositivi registrati e aggiunti usando altri strumenti di gestione dei dispositivi. Questi strumenti forniscono un modo per applicare le configurazioni, ad esempio la crittografia della risorsa di archiviazione, la complessità delle password, le installazioni software e gli aggiornamenti software.

Esaminare le piattaforme supportate e non supportate per i dispositivi integrati:

| Strumenti di gestione dei dispositivi | Microsoft Entra registrato | Microsoft Entra aggiunto | Microsoft Entra aggiunto ibrido |

|---|---|---|---|

| Gestione di dispositivi mobili (MDM) Esempio: Microsoft Intune |

|

|

|

| Co-gestione con Microsoft Intune e Microsoft Configuration Manager (Windows 10 o versione successiva) |

|

|

|

| Criteri di gruppo (Solo Windows) |

|

È consigliabile prendere in considerazione la gestione di applicazioni mobili (MAM) di Microsoft Intune con o senza gestione dei dispositivi per dispositivi iOS o Android registrati.

Gli amministratori possono anche distribuire piattaforme VDI (Virtual Desktop Infrastructure) che ospitano sistemi operativi Windows nelle organizzazioni per semplificare la gestione e ridurre i costi tramite il consolidamento e la centralizzazione delle risorse.

Passaggi successivi

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per