Progettare Identity governance

Identity Governance è la gestione dei diritti di identità e accesso tra più applicazioni e servizi per soddisfare i requisiti di sicurezza e normativi. La governance delle identità in Microsoft Entra ID consente di bilanciare sicurezza e produttività garantendo che le persone giuste abbiano il giusto accesso alle risorse giuste al momento giusto.

Identity Governance consente di gestire le attività seguenti per i servizi e le applicazioni sia in locale che nel cloud:

Gestire il ciclo di vita delle identità. Automatizzare gli eventi del ciclo di vita degli utenti, ad esempio aggiungere, spostare e lasciare azioni, per soddisfare le esigenze di sicurezza e produttività.

Governance del ciclo di vita dell'accesso. Gestire rapidamente le modifiche ai diritti di accesso usando le richieste self-service e monitorando gli eventi del ciclo di vita.

Proteggere l'accesso con privilegi per l'amministrazione. Gestire l'accesso alle risorse con privilegi per attenuare il rischio di diritti eccessivi, non necessari o impropri.

Ciclo di vita delle identità

Quando l'organizzazione educativa si estende su più tenant Microsoft Entra, si avranno identità interne, ad esempio docenti e studenti, e identità esterne, ad esempio il personale di altre scuole.

- Le identità interne sono quelle create nel tenant attualmente gestito

- Le identità esterne vengono create all'esterno del tenant corrente e viene concesso l'accesso. Possono essere aggiunti usando Microsoft Entra collaborazione B2B.

La gestione del ciclo di vita delle identità consente di impostare le basi per la governance delle identità. Sarà necessario gestire la durata della vita delle identità interne ed esterne e le relative relazioni con le risorse.

Tutti gli utenti all'interno dell'organizzazione hanno il proprio subset di risorse necessarie per il proprio lavoro. Senza un elenco definito delle esigenze di ogni ruolo per ogni progetto, la gestione dell'accesso è complessa. Quando le identità interne o esterne si uniscono, si spostano all'interno o lasciano un'organizzazione, l'identità e l'accesso alle risorse devono essere modificati. Il provisioning automatico degli utenti in Microsoft Entra ID può contribuire a risolvere questa sfida facilitando la creazione, la manutenzione e l'eliminazione definitiva delle identità utente tra le applicazioni per una migliore collaborazione.

Provisioning degli utenti

I metodi di provisioning tradizionali, ad esempio il caricamento di file CSV o script personalizzati per sincronizzare i dati utente, sono soggetti a errori, non sicuri e difficili da gestire.

Per provisioning automatico si intende la creazione di identità utente e ruoli nelle applicazioni cloud a cui gli utenti hanno accesso. Oltre a creare le identità utente, il provisioning automatico esegue la manutenzione e la rimozione delle identità utente quando cambiano lo stato o i ruoli.

È consigliabile che le organizzazioni educative di grandi dimensioni usino il servizio di provisioning utenti Microsoft Entra automatizzato. Questo servizio offre l'integrazione con applicazioni hr (Human Resources) basate sul cloud , ad esempio Workday e SuccessFactors, e consente di sfruttare i vantaggi seguenti:

Ottimizza l'efficienza e l'accuratezza dei processi di provisioning

Consente di risparmiare sui costi associati all'hosting e alla gestione di soluzioni e script di provisioning sviluppati in modo personalizzato

Protegge l'organizzazione rimuovendo immediatamente le identità degli utenti dalle app SaaS chiave quando lasciano l'organizzazione

Effettua facilmente il provisioning di un numero elevato di utenti a una particolare applicazione o sistema SaaS

Criteri coerenti che determinano chi viene sottoposto a provisioning e chi può accedere a un'applicazione

Provisioning utenti in ingresso

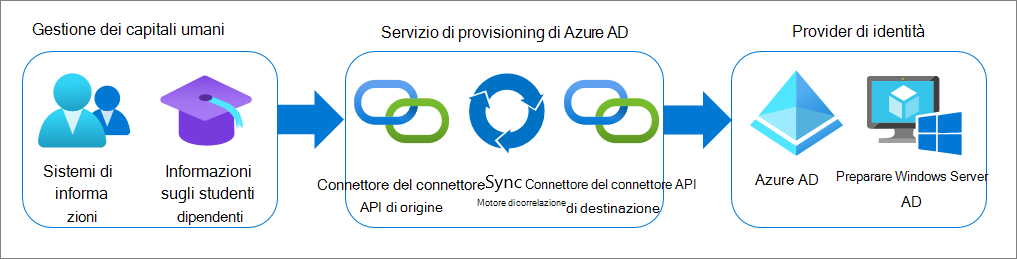

Il provisioning utenti in ingresso è il processo in cui i dati utente passano da applicazioni di Gestione del capitale umano (HCM) di un'organizzazione a Microsoft Entra ID o Active Directory locale. L'integrazione è possibile quando l'applicazione HCM supporta il protocollo SCIM. L'integrazione è possibile anche con sistemi HCM basati sul cloud che forniscono connettori API di provisioning.

Per altre informazioni, vedere Pianificare l'applicazione hr cloud per Microsoft Entra il provisioning degli utenti.

Provisioning utenti in uscita

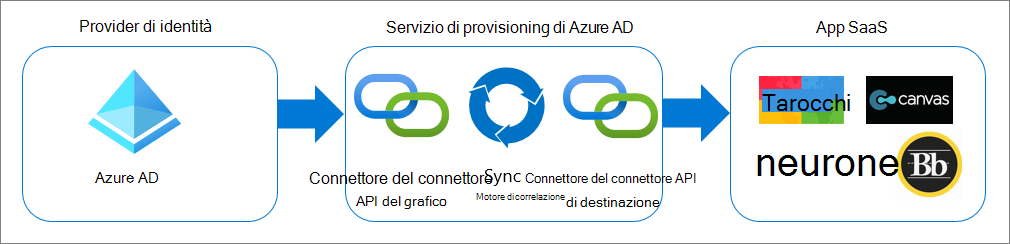

Il provisioning utenti in uscita, o provisioning di app, si riferisce alla creazione automatica di identità utente e ruoli nelle applicazioni SaaS (Software-as-a-Service) cloud a cui gli utenti devono accedere. Il provisioning delle app è disponibile per le applicazioni preintegrate nella raccolta di app SaaS Microsoft Entra) e per le applicazioni che supportano SCIM 2.0.

Per altre informazioni, vedere Pianificare una distribuzione di provisioning utenti automatica.

Ciclo di vita degli accessi

L'organizzazione EDU avrà bisogno di un processo per gestire l'accesso oltre la creazione iniziale e il provisioning. Idealmente, si dovrebbe anche essere in grado di ridimensionare in modo efficiente per sviluppare e applicare criteri e controlli di accesso su base continuativa.

Gestione gruppi self-service

Quando possibile, usare la gestione self-service dei gruppi per sfruttare i vantaggi seguenti:

Sicurezza. Gli amministratori possono impostare regole per i gruppi creati in Microsoft Entra ID in base agli attributi utente. In questo modo i membri possono essere aggiunti o rimossi automaticamente da un gruppo di sicurezza. Questi gruppi dinamici possono essere usati per fornire l'accesso alle applicazioni o alle risorse cloud e per assegnare licenze ai membri. I criteri di accesso condizionale possono migliorare ulteriormente la sicurezza garantendo l'accesso a un'app da parte di utenti legittimi. Ad esempio, è possibile selezionare un gruppo che contiene tutti i membri del reparto risorse umane quando viene selezionata un'app per le risorse umane come app cloud.

Conveniente. Riduce il costo, il tempo e il carico di lavoro del supporto IT con l'appartenenza a gruppi self-service. La funzionalità di gestione dei gruppi self-service consente di delegare la gestione dei gruppi agli utenti. Con questa funzionalità possono creare gruppi e gestire le appartenenze nei gruppi di cui sono proprietari.

Self-service. Delega la gestione dei gruppi agli utenti. Le funzionalità di gestione self-service dei gruppi consentono agli utenti di creare gruppi e gestire le appartenenze nei gruppi di cui sono proprietari. Questi gruppi possono quindi essere usati per assegnare l'accesso alle applicazioni. Ad esempio, se si vuole assegnare l'accesso al reparto di facoltà per l'uso di cinque diverse applicazioni SaaS, è possibile creare un gruppo contenente gli utenti nel reparto di facoltà e quindi assegnare tale gruppo a quelle cinque applicazioni SaaS necessarie per il dipartimento di facoltà.

Per un'analisi dettagliata della gestione dei gruppi self-service, scaricare il white paper Microsoft Entra Self-Service Gestione gruppi.

Gestione dei diritti

La gestione dell'accesso degli utenti alle risorse in edie di grandi dimensioni è complessa, soprattutto quando si dispone di una combinazione di utenti interni ed esterni tra tenant. Entitlement Management consente agli utenti, inclusi gli utenti guest, di richiedere l'accesso a un pacchetto di accesso che concede l'accesso tra gruppi, applicazioni e siti di SharePoint. Consente inoltre di gestire il ciclo di vita delle identità e degli accessi su larga scala automatizzando i flussi di lavoro delle richieste di accesso, le assegnazioni di accesso, le verifiche e la scadenza.

Di seguito sono riportati i tipi di risorse a cui è possibile gestire l'accesso dell'utente con Entitlement Management:

Appartenenza a gruppi di sicurezza Microsoft Entra

Appartenenza a Gruppi di Microsoft 365 e Teams

Assegnazione a applicazioni aziendali Microsoft Entra, incluse applicazioni SaaS e applicazioni integrate personalizzate che supportano la federazione/single sign-on e/o il provisioning

Appartenenza ai siti di SharePoint Online

Accedere ai pacchetti

Entitlement Management consente di definire pacchetti di accesso che rappresentano un set di risorse assegnate agli utenti come unità, stabilire un periodo di validità, flussi di lavoro di approvazione e così via. I pacchetti di accesso consentono di eseguire una configurazione occasionale di risorse e criteri che amministra automaticamente l'accesso per la durata del pacchetto di accesso.

I pacchetti di accesso devono essere inseriti in un contenitore denominato catalogo. Un catalogo definisce le risorse che è possibile aggiungere al pacchetto di accesso. I cataloghi vengono usati per la delega, in modo che i non amministratori possano creare pacchetti di accesso personalizzati. I proprietari del catalogo sono abilitati per aggiungere le risorse di cui sono proprietari a un catalogo.

Come organizzazione educativa, è consigliabile creare un catalogo per istituto di istruzione e un pacchetto di accesso per ogni voto che contiene criteri e diritti di accesso alle risorse specifiche di tale livello. Quando gli studenti passano a un voto successivo o gli insegnanti passano a un altro grado, possono richiedere l'accesso al pacchetto di accesso per il nuovo grado mentre l'accesso correlato al loro voto precedente scadrà.

Anche i pacchetti di accesso devono avere almeno un criterio. I criteri specificano chi può richiedere il pacchetto di accesso e le impostazioni di approvazione e ciclo di vita. È consigliabile usare Entitlement Management per delegare ai non amministratori la possibilità di creare pacchetti di accesso e definire criteri con regole per cui gli utenti possono richiedere, che devono approvare l'accesso e quando l'accesso scade.

I pacchetti di accesso sono più appropriati in situazioni come le seguenti:

Gli utenti hanno bisogno di un accesso limitato nel tempo per una determinata attività. Ad esempio, è possibile usare licenze basate su gruppo e un gruppo dinamico per assicurarsi che tutti i dipendenti dispongano di una cassetta postale Exchange Online e quindi usare i pacchetti di accesso per le situazioni in cui gli utenti necessitano di un accesso aggiuntivo, ad esempio per leggere le risorse di reparto da un altro reparto.

L'accesso deve essere approvato dal manager di un utente o da altri utenti designati.

I reparti vogliono gestire i propri criteri di accesso per le proprie risorse senza il coinvolgimento dell'IT.

Due o più scuole stanno collaborando a un progetto e, di conseguenza, più utenti di una scuola dovranno essere portati via Microsoft Entra B2B per accedere alle risorse di un'altra scuola.

Per altre informazioni, vedere Creare un nuovo pacchetto di accesso in Microsoft Entra gestione dei diritti.

Requisiti di licenza

L'uso dei pacchetti di Access richiede una licenza Microsoft Entra ID P2 ed è necessario per:

Utenti membri che possono richiedere un pacchetto di accesso.

Utenti membri e guest che richiedono un pacchetto di accesso.

Utenti membri e guest che approvano le richieste per un pacchetto di accesso.

Utenti membri e guest che hanno un'assegnazione diretta a un pacchetto di accesso.

Microsoft Entra ID licenze P2 non sono necessarie per le attività seguenti:

Utenti con il ruolo Amministratore globale che configurano i cataloghi iniziali, accedono ai pacchetti e ai criteri e delegano le attività amministrative ad altri utenti.

Utenti a cui sono state delegate attività amministrative, ad esempio creatore del catalogo, proprietario del catalogo e gestione pacchetti di accesso.

Guest che possono richiedere pacchetti di accesso, ma non richiedono un pacchetto di accesso.

Nota

Per ogni licenza P2 Microsoft Entra ID a pagamento acquistata dagli utenti membri, è possibile usare Microsoft Entra B2B per invitare fino a 5 utenti guest. Questi utenti guest possono anche usare Microsoft Entra ID funzionalità P2. Per altre informazioni, vedere Microsoft Entra linee guida sulle licenze di collaborazione B2B.

Verifiche di accesso

Dopo aver eseguito l'onboarding degli utenti, sarà necessario un processo che consenta agli utenti di accedere alle modifiche man mano che le loro esigenze cambiano nel tempo.

Tenere in considerazione gli aspetti seguenti:

Con l'aggiunta di nuovi utenti, come si garantisce che abbiano l'accesso giusto per essere produttivi?

Quando le persone spostano i team o lasciano la scuola, come si fa a garantire che il loro vecchio accesso venga rimosso, soprattutto quando coinvolge gli ospiti?

Diritti di accesso eccessivi possono portare a risultati di controllo e compromissioni in quanto indicano una mancanza di controllo sull'accesso.

È necessario interagire in modo proattivo con i proprietari delle risorse per assicurarsi che verifichino regolarmente chi ha accesso alle risorse.

È consigliabile usare Microsoft Entra verifiche di accesso per gestire in modo efficiente le appartenenze ai gruppi, l'accesso alle applicazioni e le assegnazioni di ruolo. L'accesso dell'utente deve essere esaminato regolarmente per assicurarsi che solo le persone giuste abbiano accesso continuo.

Requisiti di licenza

L'uso delle verifiche di accesso richiede una licenza Microsoft Entra ID P2 ed è necessario per:

Utenti membri e guest assegnati come revisori.

Utenti membri e guest che eseguono una revisione automatica.

Proprietari del gruppo che eseguono una verifica di accesso.

Proprietari di applicazioni che eseguono una verifica di accesso.

Microsoft Entra ID licenze P2 non sono necessarie per gli utenti con ruoli Amministratore globale o Amministratore utente che configurano le verifiche di accesso, configurano le impostazioni o applicano le decisioni delle revisioni.

Per ogni licenza P2 Microsoft Entra ID a pagamento assegnata a uno degli utenti dell'organizzazione, è possibile usare Microsoft Entra business-to-business (B2B) per invitare fino a cinque utenti guest in base all'indennità per gli utenti esterni. Questi utenti guest possono anche usare Microsoft Entra ID funzionalità P2. Per altre informazioni, vedere Microsoft Entra linee guida sulle licenze di collaborazione B2B.

Accesso con privilegi

Un altro ciclo di vita chiave nella governance delle identità è quello dell'accesso con privilegi degli utenti. Ridurre al minimo il numero di utenti con accesso alle risorse sensibili consente di mantenere un ambiente sicuro complessivo, ma ci sono ancora utenti che necessitano di diritti di amministratore. Regola l'accesso amministratore per attenuare il rischio di diritti di accesso eccessivi, non necessari o usati in modo improprio, indipendentemente dal fatto che provenissero dall'istituto di istruzione o da un'altra scuola.

Privileged Identity Management

Microsoft Entra Privileged Identity Management (PIM) fornisce l'attivazione dei ruoli basata sul tempo e sull'approvazione per attenuare i rischi di autorizzazioni di accesso eccessive, non necessarie o improprie per le risorse in Microsoft Entra ID, Azure e altri servizi online Microsoft, ad esempio Microsoft 365 o Microsoft Intune. Viene usato per proteggere gli account con privilegi riducendo il tempo di esposizione dei privilegi e aumentando la visibilità sull'uso tramite report e avvisi.

Ecco alcune delle funzionalità principali di Privileged Identity Management:

Fornire l'accesso con privilegi JIT alle risorse di Microsoft Entra ID e Azure

Assegnare l'accesso associato a tempo alle risorse usando le date di inizio e fine

Richiedere l'approvazione per attivare i ruoli con privilegi

Applicare l'autenticazione a più fattori per attivare qualsiasi ruolo

Usare la giustificazione per comprendere il motivo per cui gli utenti si attivano

Ricevere notifiche quando vengono attivati i ruoli con privilegi

Eseguire verifiche di accesso per assicurarsi che gli utenti necessitino ancora di ruoli

Scaricare la cronologia di controllo per il controllo interno o esterno

È consigliabile usare PIM per gestire e controllare quanto segue nell'organizzazione:

Abilitare l'approvazione per ruoli specifici

Specificare gli utenti o i gruppi responsabili approvazione per approvare le richieste

Visualizzare la cronologia delle richieste e dell'approvazione per tutti i ruoli con privilegi

Approvare o rifiutare le richieste per l'elevazione dei ruoli (singola e in blocco)

Fornire una giustificazione per un'approvazione o un rifiuto

Richiedere l'attivazione di un ruolo che richiede l'approvazione

Requisiti di licenza

L'uso di PIM richiede una licenza Microsoft Entra ID P2 ed è necessario per:

Utenti assegnati come idonei per Microsoft Entra ID o ruoli di Azure gestiti tramite PIM.

Utenti assegnati come membri idonei o proprietari di gruppi di accesso con privilegi.

Utenti in grado di approvare o rifiutare le richieste di attivazione in PIM.

Utenti assegnati a una verifica di accesso.

Utenti che eseguono verifiche di accesso.