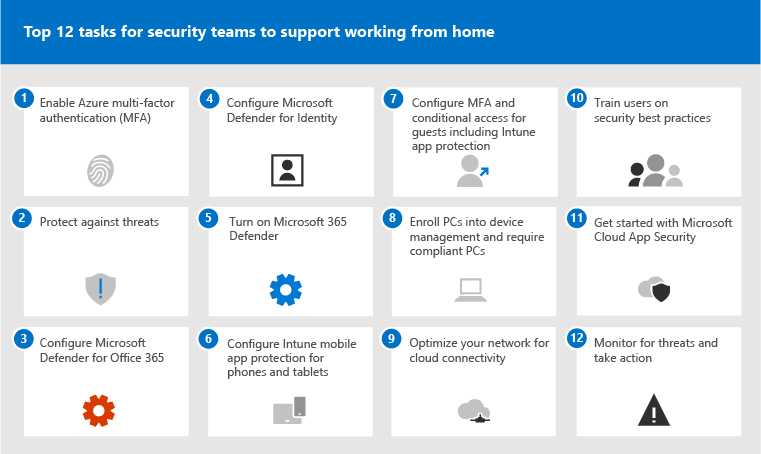

12 attività principali per i team di sicurezza per supportare il lavoro da casa

Se sei come Microsoft e improvvisamente ti ritrovi a supportare una forza lavoro principalmente domestica, vogliamo aiutarti a garantire che l'organizzazione funzioni nel modo più sicuro possibile. Questo articolo assegna priorità alle attività per consentire ai team di sicurezza di implementare le funzionalità di sicurezza più importanti il più rapidamente possibile.

Se si è un'organizzazione di piccole o medie dimensioni che usa uno dei piani aziendali di Microsoft, vedere invece queste risorse:

- Procedure consigliate per la protezione dei piani di Microsoft 365

- Microsoft 365 for Campaigns (include una configurazione di sicurezza consigliata per Microsoft 365 Business)

Per i clienti che usano i piani aziendali, Microsoft consiglia di completare le attività elencate nella tabella seguente che si applicano al piano di servizio. Invece di acquistare un piano Microsoft 365 Enterprise, se si combinano le sottoscrizioni, prendere nota degli elementi seguenti:

- Microsoft 365 E3 include Enterprise Mobility + Security (EMS) E3 e Microsoft Entra ID P1

- Microsoft 365 E5 include EMS E5 e Microsoft Entra ID P2

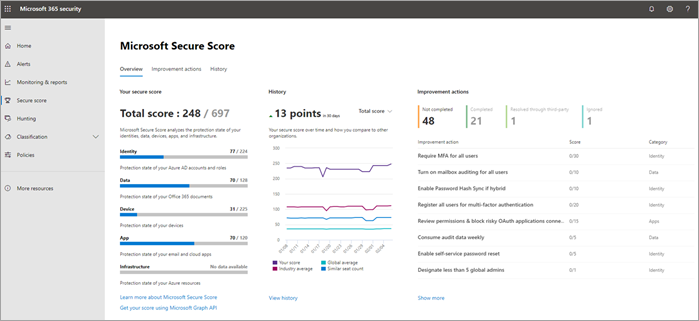

Prima di iniziare, controllare il punteggio di sicurezza di Microsoft 365 nel portale di Microsoft Defender. Da un dashboard centralizzato è possibile monitorare e migliorare la sicurezza per identità, dati, app, dispositivi e infrastruttura di Microsoft 365. Vengono assegnati punti per la configurazione delle funzionalità di sicurezza consigliate, l'esecuzione di attività correlate alla sicurezza (ad esempio la visualizzazione di report) o l'indirizzamento di raccomandazioni con un'applicazione o un software di terze parti. Le attività consigliate in questo articolo genereranno il punteggio.

1: Abilitare Microsoft Entra autenticazione a più fattori (MFA)

L'unica cosa migliore che puoi fare per migliorare la sicurezza per i dipendenti che lavorano da casa è attivare l'autenticazione a più fattori. Se non hai già processi in atto, considera questa condizione come un pilota di emergenza e assicurati di avere persone di supporto pronte ad aiutare i dipendenti che rimangono bloccati. Poiché probabilmente non è possibile distribuire dispositivi di sicurezza hardware, usare Windows Hello biometrica e le app di autenticazione dello smartphone come Microsoft Authenticator.

In genere, Microsoft consiglia di concedere agli utenti 14 giorni per registrare il dispositivo per l'autenticazione a più fattori prima di richiedere l'autenticazione a più fattori. Tuttavia, se la forza lavoro sta improvvisamente lavorando da casa, procedere e richiedere L'autenticazione a più fattori come priorità di sicurezza ed essere pronti ad aiutare gli utenti che ne hanno bisogno.

L'applicazione di questi criteri richiede solo pochi minuti, ma è possibile prepararsi a supportare gli utenti nei prossimi giorni.

| Piano | Consiglio |

|---|---|

| Piani di Microsoft 365 (senza Microsoft Entra ID P1 o P2) | Abilitare le impostazioni predefinite di sicurezza in Microsoft Entra ID. Le impostazioni predefinite di sicurezza in Microsoft Entra ID includono MFA per utenti e amministratori. |

| Microsoft 365 E3 (con Microsoft Entra ID P1) | Usare i criteri comuni di accesso condizionale per configurare i criteri seguenti: |

| Microsoft 365 E5 (con Microsoft Entra ID P2) | Sfruttando la funzionalità in Microsoft Entra ID, iniziare a implementare il set consigliato di accesso condizionale di Microsoft e i criteri correlati, ad esempio:

|

2: Proteggere dalle minacce

Tutti i piani di Microsoft 365 con cassette postali cloud includono funzionalità di Exchange Online Protection (EOP), tra cui:

- Antimalware.

- Protezione dalla posta indesiderata.

- Anti-spoofing nei criteri anti-phishing.

Le impostazioni predefinite per queste funzionalità EOP vengono assegnate automaticamente a tutti i destinatari tramite criteri predefiniti. Tuttavia, per aumentare il livello di protezione EOP alle impostazioni di sicurezza consigliate Standard o Strict di Microsoft in base alle osservazioni nei data center, attivare e assegnare i criteri di sicurezza predefiniti Standard (per la maggior parte degli utenti) e/o i criteri di sicurezza predefiniti strict (per gli amministratori e altri utenti ad alto rischio). Man mano che vengono aggiunte nuove funzionalità di protezione e il panorama della sicurezza cambia, le impostazioni EOP nei criteri di sicurezza predefiniti vengono aggiornate automaticamente alle impostazioni consigliate.

Per istruzioni, vedere Usare il portale di Microsoft Defender per assegnare agli utenti criteri di sicurezza predefiniti Standard e Strict.

Le differenze tra Standard e Strict sono riepilogate nella tabella qui. Le impostazioni complete per le impostazioni di Standard e Strict EOP sono descritte nelle tabelle qui.

3: Configurare Microsoft Defender per Office 365

Microsoft Defender per Office 365 (incluso in Microsoft 365 E5 e Office 365 E5) offre misure di sicurezza aggiuntive:

- Protezione degli allegati sicuri e dei collegamenti sicuri: protegge l'organizzazione da minacce sconosciute in tempo reale usando sistemi intelligenti che esaminano file, allegati e collegamenti per individuare contenuti dannosi. Questi sistemi automatizzati includono una solida piattaforma di detonazione, euristica e modelli di Machine Learning.

- Allegati sicuri per SharePoint, OneDrive e Microsoft Teams: protegge l'organizzazione quando gli utenti collaborano e condividono file, identificando e bloccando i file dannosi nei siti del team e nelle raccolte documenti.

- Protezione della rappresentazione nei criteri anti-phishing: applica modelli di Machine Learning e algoritmi avanzati di rilevamento della rappresentazione per evitare attacchi di phishing.

- Protezione degli account con priorità: gli account con priorità sono un tag che si applica a un numero selezionato di account utente di valore elevato. È quindi possibile usare il tag Priority come filtro in avvisi, report e indagini. In Defender per Office 365 Piano 2 (incluso in Microsoft 365 E5), la protezione degli account con priorità offre euristica aggiuntiva per gli account prioritari su misura per i dirigenti aziendali (i dipendenti normali non beneficiano di questa protezione specializzata).

Per una panoramica di Defender per Office 365, incluso un riepilogo dei piani, vedere Defender per Office 365.

I criteri di sicurezza predefiniti per la protezione preimpostati offrono la protezione collegamenti sicuri e allegati sicuri a tutti i destinatari per impostazione predefinita, ma è possibile specificare eccezioni.

Come nella sezione precedente, per aumentare il livello di protezione Defender per Office 365 alle impostazioni di sicurezza consigliate di Microsoft Standard o Strict in base alle osservazioni nei data center, attivare e assegnare i criteri di sicurezza predefiniti Standard (per la maggior parte degli utenti) e/o i criteri di sicurezza predefiniti strict (per gli amministratori e altri utenti ad alto rischio). Man mano che vengono aggiunte nuove funzionalità di protezione e quando cambia il panorama della sicurezza, le impostazioni di Defender per Office 365 nei criteri di sicurezza predefiniti vengono aggiornate automaticamente alle impostazioni consigliate.

Gli utenti selezionati per la protezione Defender per Office 365 nei criteri di sicurezza predefiniti ottengono le impostazioni di sicurezza consigliate di Microsoft Standard o Strict per allegati sicuri e collegamenti sicuri. È anche necessario aggiungere voci ed eccezioni facoltative per la rappresentazione utente e la protezione della rappresentazione del dominio.

Per istruzioni, vedere Usare il portale di Microsoft Defender per assegnare agli utenti criteri di sicurezza predefiniti Standard e Strict.

Le differenze tra le impostazioni di protezione Defender per Office 365 in Standard e Strict sono riepilogate nella tabella qui. Le impostazioni complete per le impostazioni di protezione Standard e Strict Defender per Office 365 sono descritte nelle tabelle qui.

È possibile attivare e disattivare allegati sicuri per SharePoint, OneDrive e Microsoft Teams indipendentemente dai criteri di sicurezza predefiniti (è attivato per impostazione predefinita). Per verificare, vedere Attivare allegati sicuri per SharePoint, OneDrive e Microsoft Teams.

Dopo aver identificato gli utenti come account prioritari, ottengono la protezione degli account con priorità se è attivata (è attivata per impostazione predefinita). Per verificare, vedere Configurare ed esaminare la protezione degli account con priorità in Microsoft Defender per Office 365.

4: Configurare Microsoft Defender per identità

Microsoft Defender per identità è una soluzione di sicurezza basata sul cloud che usa segnali Active Directory locale per identificare, rilevare e analizzare minacce avanzate, identità compromesse e azioni insider dannose dirette all'organizzazione. Concentrarsi quindi su questo elemento perché protegge l'infrastruttura locale e cloud, non ha dipendenze o prerequisiti e può offrire vantaggi immediati.

- Vedere Microsoft Defender per identità Guide introduttive per ottenere rapidamente la configurazione

- Video: Introduzione a Microsoft Defender per identità

- Esaminare le tre fasi della distribuzione Microsoft Defender per identità

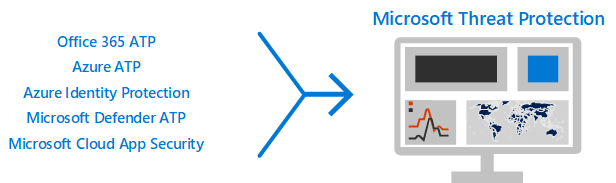

5: Attivare Microsoft Defender XDR

Ora che sono stati configurati Microsoft Defender per Office 365 e Microsoft Defender per identità, è possibile visualizzare i segnali combinati da queste funzionalità in un unico dashboard. Microsoft Defender XDR riunisce avvisi, eventi imprevisti, indagini e risposte automatizzate e ricerca avanzata tra carichi di lavoro (Microsoft Defender per identità, Defender per Office 365, Microsoft Defender per endpoint e Microsoft Defender for Cloud Apps) in un unico riquadro nel portale di Microsoft Defender.

Dopo aver configurato uno o più servizi di Defender per Office 365, attivare MTP. Le nuove funzionalità vengono aggiunte continuamente a MTP; è consigliabile acconsentire esplicitamente per ricevere le funzionalità di anteprima.

6: Configurare Intune protezione delle app per dispositivi mobili per telefoni e tablet

Microsoft Intune Gestione delle applicazioni mobili (MAM) consente di gestire e proteggere i dati dell'organizzazione su telefoni e tablet senza gestire questi dispositivi. Tenere presente quanto segue:

- Si crea un criterio di protezione delle app (APP) che determina quali app in un dispositivo vengono gestite e quali comportamenti sono consentiti, ad esempio impedire la copia dei dati di un'app gestita in un'app non gestita. È possibile creare un criterio per ogni piattaforma (iOS, Android).

- Dopo aver creato i criteri di protezione delle app, è possibile applicarli creando una regola di accesso condizionale in Microsoft Entra ID per richiedere app approvate e protezione dei dati app.

I criteri di protezione delle APP includono molte impostazioni. Fortunatamente, non è necessario conoscere ogni impostazione e pesare le opzioni. Microsoft semplifica l'applicazione di una configurazione delle impostazioni consigliando punti di partenza. Il framework di protezione dei dati che usa i criteri di protezione delle app include tre livelli tra cui è possibile scegliere.

Ancora meglio, Microsoft coordina questo framework di protezione delle app con un set di accesso condizionale e criteri correlati che consigliamo a tutte le organizzazioni di usare come punto di partenza. Se l'autenticazione a più fattori è stata implementata usando le linee guida di questo articolo, si è a metà strada.

Per configurare la protezione delle app per dispositivi mobili, usare le indicazioni in Criteri comuni di identità e accesso ai dispositivi:

- Usare le linee guida Applica criteri di protezione dei dati app per creare criteri per iOS e Android. Il livello 2 (protezione avanzata dei dati) è consigliato per la protezione di base.

- Creare una regola di accesso condizionale in Richiedi app approvate e protezione delle APP.

7: Configurare l'autenticazione a più fattori e l'accesso condizionale per gli utenti guest, inclusa Intune protezione delle app per dispositivi mobili

A questo punto, è possibile continuare a collaborare e a collaborare con gli utenti guest. Se si usa il piano di Microsoft 365 E3 ed è stata implementata l'autenticazione a più fattori per tutti gli utenti, si viene impostati.

Se si usa il piano di Microsoft 365 E5 e si sfrutta Azure Identity Protection per l'autenticazione a più fattori basata sui rischi, è necessario apportare alcune modifiche (perché Microsoft Entra ID Protection non si estende ai guest):

- Creare una nuova regola di accesso condizionale per richiedere sempre l'autenticazione a più fattori per utenti guest ed utenti esterni.

- Aggiornare la regola di accesso condizionale MFA basata sul rischio per escludere guest e utenti esterni.

Usare le linee guida in Aggiornamento dei criteri comuni per consentire e proteggere l'accesso guest ed esterno per comprendere il funzionamento dell'accesso guest con Microsoft Entra ID e per aggiornare i criteri interessati.

Il Intune criteri di protezione delle app per dispositivi mobili creati, insieme alla regola di accesso condizionale per richiedere app approvate e protezione delle APP, si applicano agli account guest e consentono di proteggere i dati dell'organizzazione.

Nota

Se i PC sono già stati registrati nella gestione dei dispositivi per richiedere PC conformi, sarà anche necessario escludere gli account guest dalla regola di accesso condizionale che impone la conformità del dispositivo.

8: Registrare i PC nella gestione dei dispositivi e richiedere PC conformi

Sono disponibili diversi metodi per registrare i dispositivi della forza lavoro. Ogni metodo dipende dalla proprietà del dispositivo (personale o aziendale), dal tipo di dispositivo (iOS, Windows, Android) e dai requisiti di gestione (reimpostazione, affinità, blocco). Questa indagine può richiedere un po' di tempo per l'ordinamento. Vedere: Registrare i dispositivi in Microsoft Intune.

Il modo più rapido per iniziare consiste nel configurare la registrazione automatica per i dispositivi Windows 10.

È anche possibile sfruttare queste esercitazioni:

- Usare Autopilot per registrare i dispositivi Windows in Intune

- Usare le funzionalità di registrazione dei dispositivi aziendali di Apple in Apple Business Manager (ABM) per registrare i dispositivi iOS/iPadOS in Intune

Dopo la registrazione dei dispositivi, usare le linee guida nei criteri comuni di identità e accesso ai dispositivi per creare questi criteri:

- Definire i criteri di conformità dei dispositivi: le impostazioni consigliate per Windows 10 includono la richiesta di protezione antivirus. Se si dispone di Microsoft 365 E5, usare Microsoft Defender per endpoint per monitorare l'integrità dei dispositivi dei dipendenti. Assicurarsi che i criteri di conformità per altri sistemi operativi includano la protezione antivirus e il software di protezione end-point.

- Richiedi PC conformi: si tratta della regola di accesso condizionale in Microsoft Entra ID che applica i criteri di conformità dei dispositivi.

Solo un'organizzazione può gestire un dispositivo, quindi assicurarsi di escludere gli account guest dalla regola di accesso condizionale in Microsoft Entra ID. Se non si escludono utenti guest ed esterni da criteri che richiedono la conformità del dispositivo, questi criteri bloccheranno questi utenti. Per altre informazioni, vedere Aggiornamento dei criteri comuni per consentire e proteggere l'accesso guest ed esterno.

9: Ottimizzare la rete per la connettività cloud

Se si abilita rapidamente la maggior parte dei dipendenti a lavorare da casa, questo passaggio improvviso di modelli di connettività può avere un impatto significativo sull'infrastruttura di rete aziendale. Molte reti sono state ridimensionate e progettate prima dell'adozione dei servizi cloud. In molti casi, le reti sono tolleranti ai lavoratori remoti, ma non sono state progettate per essere usate in remoto da tutti gli utenti contemporaneamente.

Gli elementi di rete vengono improvvisamente messi a dura prova a causa del carico dell'intera azienda che li usa. Ad esempio:

- Concentratori VPN.

- Apparecchiature di uscita di rete centrale (ad esempio proxy e dispositivi di prevenzione della perdita di dati).

- Larghezza di banda Internet centrale.

- Circuiti MPLS backhaul

- Funzionalità NAT.

Il risultato finale è una scarsa produttività e prestazioni abbinate a un'esperienza scadente per gli utenti che si adattano al lavoro da casa.

Alcune delle protezioni fornite tradizionalmente dal routing del traffico attraverso una rete aziendale sono ora fornite dalle app cloud a cui gli utenti accedono. Se si raggiunge questo passaggio in questo articolo, è stato implementato un set di sofisticati controlli di sicurezza cloud per i servizi e i dati di Microsoft 365. Con questi controlli, è possibile essere pronti per instradare il traffico degli utenti remoti direttamente a Office 365. Se è ancora necessario un collegamento VPN per l'accesso ad altre applicazioni, è possibile migliorare notevolmente le prestazioni e l'esperienza utente implementando lo split tunneling. Dopo aver raggiunto un accordo nell'organizzazione, questa ottimizzazione può essere eseguita entro un giorno da un team di rete ben coordinato.

Per altre informazioni, vedere:

- Panoramica: Ottimizzare la connettività per gli utenti remoti tramite split tunneling VPN

- Implementazione dello split tunneling per VPN per Office 365

Articoli di blog recenti su questo argomento:

- Come ottimizzare rapidamente il traffico per il personale remoto & ridurre il carico sull'infrastruttura

- Modi alternativi per i professionisti della sicurezza e l'IT per ottenere controlli di sicurezza moderni negli scenari di lavoro remoto unici di oggi

10: Eseguire il training degli utenti

Gli utenti del training possono risparmiare molto tempo e frustrazione agli utenti e al team delle operazioni di sicurezza. Gli utenti esperti hanno meno probabilità di aprire allegati o fare clic su collegamenti in messaggi di posta elettronica discutibili e sono più propensi a evitare siti Web sospetti.

Il Manuale della campagna per la cybersecurity della Harvard Kennedy School fornisce indicazioni eccellenti per stabilire una forte cultura della consapevolezza della sicurezza all'interno dell'organizzazione, inclusa la formazione degli utenti per identificare gli attacchi di phishing.

Microsoft 365 fornisce le risorse seguenti per informare gli utenti dell'organizzazione:

| Concetti | Risorse |

|---|---|

| Microsoft 365 |

Percorsi di apprendimento personalizzabili Queste risorse consentono di organizzare corsi di formazione per gli utenti finali dell'organizzazione |

| Sicurezza Microsoft 365 |

Modulo di apprendimento: Proteggere l'organizzazione con la sicurezza intelligente predefinita di Microsoft 365 Questo modulo consente di descrivere il funzionamento delle funzionalità di sicurezza di Microsoft 365 e di articolare i vantaggi di queste funzionalità di sicurezza. |

| Autenticazione a più fattori |

Verifica in due passaggi: qual è la pagina di verifica aggiuntiva? Questo articolo consente agli utenti finali di comprendere cos'è l'autenticazione a più fattori e perché viene usata nell'organizzazione. |

Oltre a queste linee guida, Microsoft consiglia agli utenti di eseguire le azioni descritte in questo articolo: Proteggere l'account e i dispositivi da hacker e malware. Queste azioni includono:

- Uso di password complesse

- Protezione dei dispositivi

- Abilitazione delle funzionalità di sicurezza nei PC Windows 10 e Mac (per dispositivi non gestiti)

Microsoft consiglia inoltre agli utenti di proteggere i propri account di posta elettronica personali eseguendo le azioni consigliate negli articoli seguenti:

11: Introduzione a Microsoft Defender for Cloud Apps

Microsoft Defender for Cloud Apps offre visibilità avanzata, controllo sui viaggi dei dati e analisi sofisticate per identificare e combattere le minacce informatiche in tutti i servizi cloud. Dopo aver iniziato a usare Defender for Cloud Apps, i criteri di rilevamento anomalie vengono abilitati automaticamente. Tuttavia, Defender for Cloud Apps ha un periodo di apprendimento iniziale di sette giorni durante il quale non vengono generati tutti gli avvisi di rilevamento anomalie.

Introduzione a Defender for Cloud Apps ora. In un secondo momento è possibile configurare controlli e monitoraggio più sofisticati.

- Guida introduttiva: Introduzione a Defender for Cloud Apps

- Ottenere analisi comportamentali istantanee e rilevamento anomalie

- Altre informazioni su Microsoft Defender for Cloud Apps

- Esaminare nuove funzionalità e funzionalità

- Vedere le istruzioni di configurazione di base

12: Monitorare le minacce e intervenire

Microsoft 365 include diversi modi per monitorare lo stato e intraprendere le azioni appropriate. Il punto di partenza migliore è il portale Microsoft Defender, in cui è possibile visualizzare il punteggio di sicurezza Microsoft dell'organizzazione e gli avvisi o le entità che richiedono l'attenzione dell'utente.

Passaggi successivi

Congratulazioni! Sono state implementate rapidamente alcune delle protezioni di sicurezza più importanti e l'organizzazione è molto più sicura. A questo momento si è pronti ad andare oltre con le funzionalità di protezione dalle minacce (tra cui Microsoft Defender per endpoint), la classificazione dei dati e le funzionalità di protezione e la protezione degli account amministrativi. Per un set più approfondito e metodico di raccomandazioni sulla sicurezza per Microsoft 365, vedere Microsoft 365 Security for Business Decision Maker (BDM).

Visitare anche la nuova documentazione di Microsoft Defender for Cloud in Security.