Pilotare e distribuire Microsoft Defender XDR

Si applica a:

- Microsoft Defender XDR

Questa serie di articoli illustra l'intero processo di pilotaggio dei componenti di Microsoft Defender XDR nel tenant di produzione in modo da poter valutarne le funzionalità e quindi completare la distribuzione nell'organizzazione.

Una soluzione di rilevamento e risposta eXtended (XDR) è un passo avanti nella sicurezza informatica perché accetta i dati sulle minacce dai sistemi che una volta erano isolati e li unifica in modo da poter vedere i modelli e agire su sospetti attacchi informatici più velocemente.

Microsoft Defender XDR:

Soluzione XDR che combina le informazioni sugli attacchi informatici per identità, endpoint, posta elettronica e app cloud in un'unica posizione. Sfrutta l'intelligenza artificiale e l'automazione per arrestare automaticamente alcuni tipi di attacchi e correggere gli asset interessati in uno stato sicuro.

È una suite di difesa aziendale basata sul cloud, unificata, pre e post-violazione. Coordina la prevenzione, il rilevamento, l'analisi e la risposta tra identità, endpoint, posta elettronica, app cloud e i relativi dati.

Contribuisce a un'architettura Zero Trust avanzata fornendo protezione e rilevamento delle minacce. Aiuta a prevenire o ridurre i danni aziendali causati da una violazione. Per altre informazioni, vedere Lo scenario aziendale Implementare la protezione dalle minacce e XDR nel framework di adozione di Microsoft Zero Trust.

Componenti e architettura di Microsoft Defender XDR

Questa tabella elenca i componenti di Microsoft Defender XDR.

| Componente | Descrizione | Ulteriori informazioni |

|---|---|---|

| Microsoft Defender per identità | Usa i segnali provenienti da Active Directory Domain Services (AD DS) locale e Active Directory Federation Services (AD FS) per identificare, rilevare e analizzare minacce avanzate, identità compromesse e azioni insider dannose dirette all'organizzazione. | Che cos'è Microsoft Defender per identità? |

| Exchange Online Protection | Servizio di inoltro SMTP nativo basato sul cloud e filtro che consente di proteggere l'organizzazione da posta indesiderata e malware. | Panoramica di Exchange Online Protection (EOP) - Office 365 |

| Microsoft Defender per Office 365 | Protegge l'organizzazione da minacce dannose poste da messaggi di posta elettronica, collegamenti (URL) e strumenti di collaborazione. | Microsoft Defender per Office 365 - Office 365 |

| Microsoft Defender per endpoint | Una piattaforma unificata per la protezione dei dispositivi, il rilevamento post-violazione, l'indagine automatizzata e la risposta consigliata. | Microsoft Defender per endpoint - Sicurezza di Windows |

| Microsoft Defender for Cloud Apps | Una soluzione cross-SaaS completa che offre visibilità approfondita, controlli dei dati avanzati e protezione avanzata dalle minacce alle app cloud. | Cos’è Defender per app cloud? |

| Microsoft Entra ID Protection | Valuta i dati di rischio da miliardi di tentativi di accesso e usa questi dati per valutare il rischio di ogni accesso al tenant. Questi dati vengono usati da Microsoft Entra ID per consentire o impedire l'accesso all'account, a seconda di come vengono configurati i criteri di accesso condizionale. Microsoft Entra ID Protection è separato da Microsoft Defender XDR ed è incluso nelle licenze di Microsoft Entra ID P2. | Che cos'è Identity Protection? |

Questa figura illustra l'architettura e l'integrazione dei componenti XDR di Microsoft Defender.

In questa illustrazione:

- Microsoft Defender XDR combina i segnali provenienti da tutti i componenti di Defender per fornire XDR tra domini. Sono inclusi una coda unificata degli eventi imprevisti, una risposta automatizzata per arrestare gli attacchi, la correzione automatica (per dispositivi compromessi, identità utente e cassette postali), la ricerca tra minacce e l'analisi delle minacce.

- Microsoft Defender per Office 365 protegge l'organizzazione dalle minacce dannose rappresentate da messaggi di posta elettronica, collegamenti (URL) e strumenti di collaborazione. Condivide i segnali risultanti da queste attività con Microsoft Defender XDR. Exchange Online Protection (EOP) è integrato per fornire protezione end-to-end per la posta elettronica e gli allegati in ingresso.

- Microsoft Defender per identità raccoglie i segnali dai controller di dominio e dai server di Active Directory Domain Services che eseguono AD FS e AD CS. Usa questi segnali per proteggere l'ambiente di identità ibrido, inclusa la protezione dagli hacker che usano account compromessi per spostarsi lateralmente tra le workstation nell'ambiente locale.

- Microsoft Defender per endpoint raccoglie i segnali da e protegge i dispositivi gestiti dall'organizzazione.

- Microsoft Defender per le app cloud raccoglie i segnali dall'uso delle app cloud da parte dell'organizzazione e protegge i dati che passano tra l'ambiente IT e queste app, incluse le app cloud approvate e non approvate.

- Microsoft Entra ID Protection valuta i dati di rischio di miliardi di tentativi di accesso e usa questi dati per valutare il rischio di ogni accesso al tenant. Questi dati vengono usati da Microsoft Entra ID per consentire o impedire l'accesso all'account in base alle condizioni e alle restrizioni dei criteri di accesso condizionale. Microsoft Entra ID Protection è separato da Microsoft Defender XDR ed è incluso nelle licenze di Microsoft Entra ID P2.

Componenti XDR di Microsoft Defender e integrazione SIEM

È possibile integrare i componenti XDR di Microsoft Defender con Microsoft Sentinel o un servizio generico di gestione delle informazioni di sicurezza e degli eventi (SIEM) per abilitare il monitoraggio centralizzato di avvisi e attività dalle app connesse.

Microsoft Sentinel è una soluzione nativa del cloud che offre funzionalità di orchestrazione, automazione e risposta (SOAR) di sicurezza e SIEM. Insieme, i componenti XDR di Microsoft Sentinel e Microsoft Defender offrono una soluzione completa per aiutare le organizzazioni a difendersi dagli attacchi moderni.

Microsoft Sentinel include connettori per i componenti di Microsoft Defender. Ciò consente non solo di ottenere visibilità nelle app cloud, ma anche di ottenere analisi sofisticate per identificare e combattere le minacce informatiche e controllare il modo in cui i dati viaggiano. Per altre informazioni, vedere Panoramica dei passaggi di integrazione e integrazione di Microsoft Defender XDR e Microsoft Sentinelper Microsoft Sentinel e Microsoft Defender XDR.

Per altre informazioni su SOAR in Microsoft Sentinel (inclusi i collegamenti ai playbook nel repository GitHub di Microsoft Sentinel), vedere Automatizzare la risposta alle minacce con i playbook in Microsoft Sentinel.

Per informazioni sull'integrazione con sistemi SIEM di terze parti, vedere Integrazione SIEM generica.

Microsoft Defender XDR e un esempio di attacco alla sicurezza informatica

Questo diagramma mostra un attacco informatico comune e i componenti di Microsoft Defender XDR che consentono di rilevarlo e correggerlo.

L'attacco informatico inizia con un messaggio di posta elettronica di phishing che arriva alla posta in arrivo di un dipendente dell'organizzazione, che apre inconsapevolmente l'allegato di posta elettronica. Questo allegato installa malware, che può portare a una catena di tentativi di attacco che possono causare il furto di dati sensibili.

Nella figura:

- Exchange Online Protection, parte di Microsoft Defender per Office 365, può rilevare la posta elettronica di phishing e usare le regole del flusso di posta (note anche come regole di trasporto) per assicurarsi che non arrivi mai nella posta in arrivo di un utente.

- Defender per Office 365 usa allegati sicuri per testare l'allegato e determinare che è dannoso, quindi la posta che arriva non è utilizzabile dall'utente o i criteri impediscono l'arrivo della posta elettronica.

- Defender per endpoint rileva vulnerabilità di dispositivo e rete che potrebbero altrimenti essere sfruttate per i dispositivi gestiti dall'organizzazione.

- Defender per identità prende nota delle improvvise modifiche dell'account utente locale, ad esempio l'escalation dei privilegi o lo spostamento laterale ad alto rischio. Segnala anche problemi di identità facilmente sfruttati, ad esempio la delega Kerberos non vincolata, per la correzione da parte del team di sicurezza.

- Microsoft Defender per le app cloud rileva un comportamento anomalo, ad esempio spostamento impossibile, accesso alle credenziali e download insolito, condivisione di file o attività di inoltro della posta elettronica e le segnala al team di sicurezza.

Processo pilota e di distribuzione per Microsoft Defender XDR

Microsoft consiglia di abilitare i componenti di Microsoft 365 Defender nell'ordine seguente.

| Fase | Collegamento |

|---|---|

| R. Avviare il progetto pilota | Avviare il progetto pilota |

| B. Pilotare e distribuire componenti XDR di Microsoft Defender | - Pilotare e distribuire Defender per identità - Pilotare e distribuire Defender per Office 365 - Pilotare e distribuire Defender per endpoint - Pilotare e distribuire Microsoft Defender per le app cloud |

| C. Analizzare e rispondere alle minacce | Praticare l'indagine e la risposta agli eventi imprevisti |

Questo ordine è progettato per sfruttare rapidamente il valore delle funzionalità in base all'impegno in genere necessario per distribuire e configurare le funzionalità. Ad esempio, Defender per Office 365 può essere configurato in meno tempo del necessario per registrare i dispositivi in Defender per endpoint. Assegnare priorità ai componenti per soddisfare le esigenze aziendali.

Avviare il progetto pilota

Microsoft consiglia di avviare il progetto pilota nella sottoscrizione di produzione esistente di Microsoft 365 per ottenere immediatamente informazioni dettagliate reali ed è possibile ottimizzare le impostazioni per contrastare le minacce correnti nel tenant di Microsoft 365. Dopo aver acquisito esperienza e aver acquisito familiarità con la piattaforma, è sufficiente espandere l'uso di ogni componente, uno alla volta, alla distribuzione completa.

Un'alternativa consiste nel configurare l'ambiente del lab di valutazione di Microsoft Defender XDR. Tuttavia, questo ambiente non mostrerà informazioni reali sulla sicurezza informatica, ad esempio minacce o attacchi al tenant di Microsoft 365 di produzione durante la fase pilota e non sarà possibile spostare le impostazioni di sicurezza da questo ambiente al tenant di produzione.

Uso delle licenze di valutazione di Microsoft 365 E5

Se non si dispone di Microsoft 365 E5 e si vogliono sfruttare le licenze di valutazione di Microsoft 365 E5 per il progetto pilota:

Accedere al portale di amministrazione del tenant di Microsoft 365 esistente.

Selezionare Servizi di acquisto dal menu di spostamento.

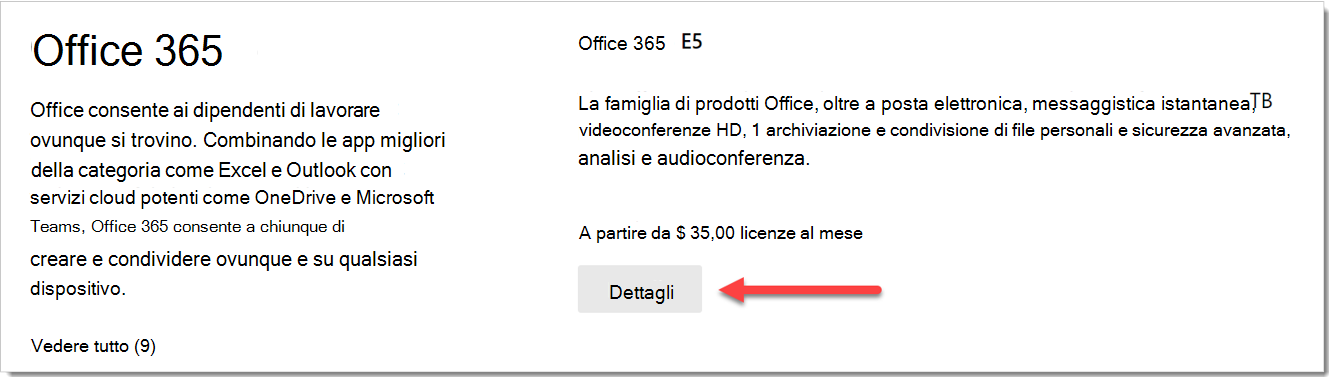

Nella sezione Office 365 selezionare Dettagli nella licenza di Office 365 E5.

Selezionare Avvia versione di valutazione gratuita.

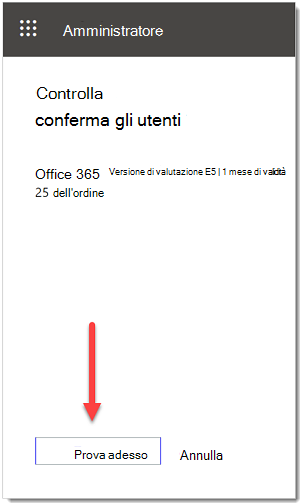

Confermare la richiesta e selezionare Prova ora.

Il progetto pilota che usa le licenze di valutazione di Microsoft 365 E5 nel tenant di produzione esistente consentirà di mantenere le impostazioni di sicurezza e i metodi alla scadenza della versione di valutazione e di acquistare licenze equivalenti.

Passaggio successivo

Vedere Pilota e distribuire Microsoft Defender per identità.

Consiglio

Per saperne di più, Collaborare con la community di Microsoft Security nella community tech: Microsoft Defender XDR Tech Community.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per