Creare la pagina di destinazione per l'offerta SaaS transazionabile nel marketplace commerciale

Questo articolo illustra il processo di creazione di una pagina di destinazione per un'app SaaS transazionabile che verrà venduta nel marketplace commerciale Microsoft.

Importante

Azure Active Directory (Azure AD) Graph è deprecato a partire dal 30 giugno 2023. In futuro non verranno effettuati ulteriori investimenti in Azure AD Graph. Le API Graph di Azure AD non hanno alcun contratto di servizio o impegno di manutenzione oltre alle correzioni correlate alla sicurezza. Gli investimenti in nuove funzionalità e funzionalità verranno effettuati solo in Microsoft Graph.

Azure AD Graph verrà ritirato nei passaggi incrementali in modo da avere tempo sufficiente per eseguire la migrazione delle applicazioni alle API Di Microsoft Graph. A una data successiva che verrà annunciata, si bloccherà la creazione di nuove applicazioni usando Azure AD Graph.

Per altre informazioni, vedere Importante: Ritiro di Azure AD Graph e Deprecazione del modulo PowerShell.

Panoramica

È possibile considerare la pagina di destinazione come "lobby" per l'offerta SaaS (Software as a Service). Dopo che l'acquirente ha sottoscritto un'offerta, il marketplace commerciale li indirizza alla pagina di destinazione per attivare e configurare la sottoscrizione all'applicazione SaaS. Si pensi a questo come un passaggio di conferma dell'ordine che consente all'acquirente di vedere cosa hanno acquistato e confermare i dettagli del proprio account. Usando Microsoft Entra ID e Microsoft Graph, si abiliterà l'accesso Single Sign-On (SSO) per l'acquirente e si otterranno dettagli importanti sull'acquirente che è possibile usare per confermare e attivare la sottoscrizione, inclusi il nome, l'indirizzo di posta elettronica e l'organizzazione.

Poiché le informazioni necessarie per attivare la sottoscrizione sono limitate e fornite da Microsoft Entra ID e Microsoft Graph, non è necessario richiedere informazioni che richiedono più del consenso di base. Se sono necessari dettagli utente che richiedono un consenso aggiuntivo per l'applicazione, è necessario richiedere queste informazioni al termine dell'attivazione della sottoscrizione. Ciò consente l'attivazione di sottoscrizioni senza attriti per l'acquirente e riduce il rischio di abbandono.

La pagina di destinazione include in genere quanto segue:

- Presentare il nome dell'offerta e del piano acquistato, nonché le condizioni di fatturazione.

- Presentare i dettagli dell'account dell'acquirente, inclusi nome e cognome, organizzazione e posta elettronica.

- Chiedere all'acquirente di confermare o sostituire i diversi dettagli dell'account.

- Guida l'acquirente sui passaggi successivi dopo l'attivazione. Ad esempio, ricevere un messaggio di posta elettronica di benvenuto, gestire la sottoscrizione, ottenere supporto o leggere la documentazione.

Nota

L'acquirente verrà anche indirizzato alla pagina di destinazione quando si gestisce la sottoscrizione dopo l'attivazione. Dopo l'attivazione della sottoscrizione dell'acquirente, è necessario usare l'accesso SSO per consentire all'utente di accedere. È consigliabile indirizzare l'utente a una pagina di configurazione o profilo account.

Le sezioni seguenti illustrano il processo di creazione di una pagina di destinazione:

- Registrare un'app Microsoft Entra per la pagina di destinazione.

- Usare un esempio di codice come punto di partenza per l'app.

- Usare due app Microsoft Entra per migliorare la sicurezza nell'ambiente di produzione.

- Risolvere il token di identificazione dell'acquisto del marketplace aggiunto all'URL dal marketplace commerciale.

- Leggere le informazioni dalle attestazioni codificate nel token ID, ricevuto da Microsoft Entra ID dopo l'accesso e inviato con la richiesta.

- Usare l'API Microsoft Graph per raccogliere informazioni aggiuntive, in base alle esigenze.

Creare una registrazione dell'app Microsoft Entra

Il marketplace commerciale è completamente integrato con Microsoft Entra ID. Gli acquirenti arrivano al marketplace autenticato con un account Microsoft Entra o un account Microsoft (MSA). Dopo l'acquisto, l'acquirente passa dal marketplace commerciale all'URL della pagina di destinazione per attivare e gestire la sottoscrizione dell'applicazione SaaS. È necessario consentire all'acquirente di accedere all'applicazione con Microsoft Entra SSO. L'URL della pagina di destinazione è specificata nella pagina della configurazione tecnica dell'offerta.

Suggerimento

Non includere il carattere di segno cancelletto (#) nell'URL della pagina di destinazione. In caso contrario, i clienti non potranno accedere alla pagina di destinazione.

Il primo passaggio per usare l'identità consiste nell'assicurarsi che la pagina di destinazione sia registrata come applicazione Microsoft Entra. La registrazione dell'applicazione consente di usare l'ID Entra di Microsoft per autenticare gli utenti e richiedere l'accesso alle risorse utente. Può essere considerata la definizione dell'applicazione, che consente al servizio di sapere come rilasciare token all'app in base alle impostazioni dell'app.

Registrare una nuova applicazione usando il portale di Azure

Per iniziare, seguire le istruzioni per registrare una nuova applicazione. Per consentire agli utenti di altre aziende di visitare l'app, è necessario scegliere una delle opzioni multi-tenant quando viene chiesto chi può usare l'applicazione.

Se intendi eseguire una query sull'API Microsoft Graph, configura la tua nuova applicazione per l'accesso alle API web. Quando si selezionano le autorizzazioni API per questa applicazione, l'impostazione predefinita di User.Read è sufficiente per raccogliere informazioni di base sull'acquirente per rendere il processo di onboarding uniforme e automatico. Non richiedere autorizzazioni API etichettate che richiedono il consenso dell'amministratore, poiché questo impedirà a tutti gli utenti non amministratori di visitare la tua pagina di destinazione.

Se sono necessarie autorizzazioni elevate come parte del processo di onboarding o provisioning, è consigliabile usare la funzionalità di consenso incrementale di Microsoft Entra ID in modo che tutti gli acquirenti inviati dal marketplace possano interagire inizialmente con la pagina di destinazione.

Usare un esempio di codice come punto di partenza

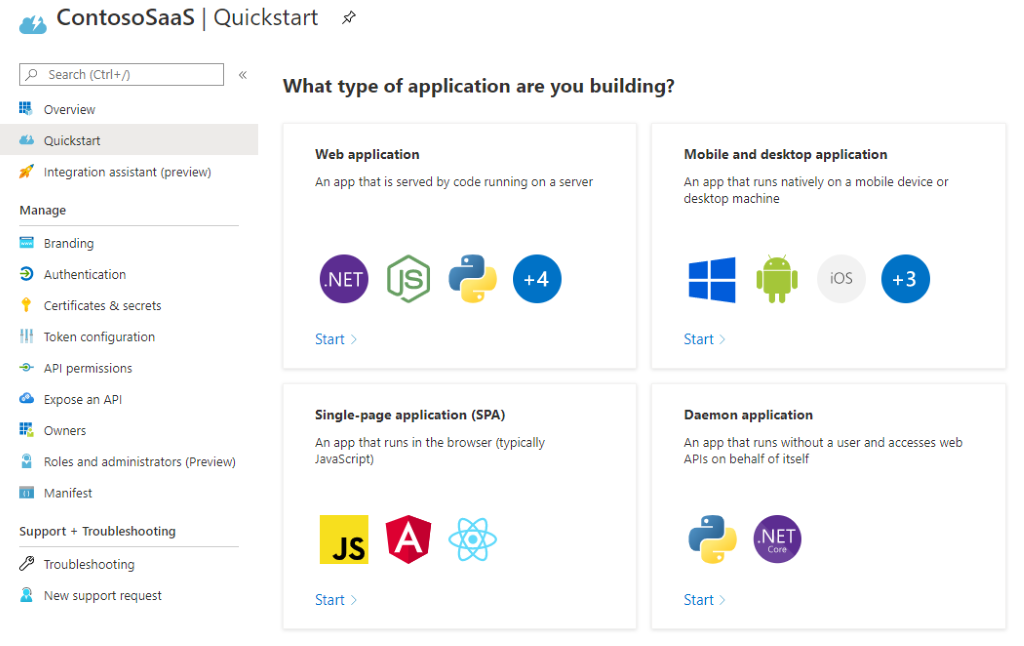

Sono state fornite diverse app di esempio che implementano un semplice sito Web con l'account di accesso Microsoft Entra abilitato. Dopo aver registrato l'applicazione in Microsoft Entra ID, il pannello di avvio rapido offre un elenco di tipi di applicazioni e stack di sviluppo comuni, come illustrato nella figura 1. Scegliere quello che corrisponde all'ambiente e seguire le istruzioni per il download e la configurazione.

Figura 1: Pannello avvio rapido nel portale di Azure

Dopo aver scaricato il codice e configurato l'ambiente di sviluppo, modificare le impostazioni di configurazione nell'app in modo da riflettere l'ID applicazione, l'ID tenant e il segreto client registrati nella procedura precedente. Si noti che i passaggi esatti variano a seconda dell'esempio in uso.

Usare due app Microsoft Entra per migliorare la sicurezza nell'ambiente di produzione

Questo articolo presenta una versione semplificata dell'architettura per l'implementazione di una pagina di destinazione per l'offerta SaaS del marketplace commerciale. Quando si esegue la pagina nell'ambiente di produzione, è consigliabile migliorare la sicurezza comunicando alle API di evasione SaaS solo tramite un'applicazione diversa protetta. Ciò richiede la creazione di due nuove applicazioni:

- Prima di tutto, l'applicazione della pagina di destinazione multi-tenant descritta fino a questo punto, ma senza la funzionalità per contattare le API di gestione SaaS. Questa funzionalità verrà scaricata in un'altra applicazione, come descritto di seguito.

- In secondo luogo, un'applicazione per gestire le comunicazioni con le API di esecuzione SaaS. Questa applicazione deve essere a tenant singolo, che deve essere usata solo dall'organizzazione e può essere stabilito un elenco di controllo di accesso per limitare l'accesso alle API solo da questa app.

In questo modo la soluzione può funzionare in scenari che osservano il separazione delle problematiche principio. Ad esempio, la pagina di destinazione usa la prima app Microsoft Entra registrata per effettuare l'accesso dell'utente. Dopo che l'utente ha effettuato l'accesso, la landing page usa il secondo ID Microsoft Entra per richiedere un token di accesso per chiamare le API di evasione SaaS e eseguire l'operazione di risoluzione.

Risolvi il token di identificazione dell'acquisto del marketplace

Quando l'acquirente viene inviato alla pagina di destinazione, viene aggiunto un token al parametro URL. Questo token è diverso sia dal token rilasciato dall'ID di Microsoft Entra sia dal token di accesso utilizzato per l'autenticazione da servizio a servizio, e viene usato come input per le API di adempimento SaaS nella chiamata di risoluzione per ottenere i dettagli della sottoscrizione. Come per tutte le chiamate alle API di evasione SaaS, la richiesta da servizio a servizio verrà autenticata con un token di accesso basato sull'utente dell'ID applicazione Microsoft Entra dell'app per l'autenticazione da servizio a servizio.

Nota

Nella maggior parte dei casi, è preferibile effettuare questa chiamata da una seconda applicazione a tenant singolo. Consultare Usare due app Microsoft Entra per migliorare la sicurezza in produzione precedentemente in questo articolo.

Richiedere un token di accesso

Per autenticare l'applicazione con le API di adempimento SaaS, è necessario un token di accesso, che può essere generato chiamando l'endpoint OAuth dell'ID Microsoft Entra. Consulta Come ottenere il token di autorizzazione dell'editore.

Chiamare l'endpoint di risoluzione

Le API per l'evasione degli ordini SaaS implementano l'endpoint resolve, che può essere chiamato per confermare la validità del token del marketplace e restituire informazioni sulla sottoscrizione.

Leggere le informazioni dalle attestazioni codificate nel token ID

Come parte del flusso di OpenID Connect, inserisci il valore dell'ID tenant ricevuto in https://login.microsoftonline.com/{tenant}/v2.0. Microsoft Entra ID aggiunge un token ID alla richiesta quando l'acquirente viene reindirizzato alla pagina di destinazione. Questo token contiene più informazioni di base che potrebbero essere utili nel processo di attivazione, incluse le informazioni visualizzate in questa tabella.

| Valore | Descrizione |

|---|---|

| Aud | Destinatari previsti per questo token. In questo caso, deve corrispondere all'ID dell'applicazione e deve essere convalidato. |

| nome_utente_preferito | Nome utente primario dell'utente in visita. Potrebbe trattarsi di un indirizzo di posta elettronica, un numero di telefono o un altro identificatore. |

| Indirizzo di posta elettronica dell'utente. Si noti che questo campo potrebbe essere vuoto. | |

| nome | Valore leggibile agli esseri umani che identifica il soggetto del token. In questo caso, sarà il nome dell'acquirente. |

| OID | Identificatore nel sistema di identità Microsoft che identifica in modo univoco l'utente tra le applicazioni. Microsoft Graph restituirà questo valore come proprietà ID per un determinato account utente. |

| Tid | Identificatore che rappresenta il tenant di Microsoft Entra da cui proviene l'acquirente. Nel caso di un'identità MSA, sarà sempre 9188040d-6c67-4c5b-b112-36a304b66dad. Per altre informazioni, vedere la nota nella sezione successiva: Usare l'API Microsoft Graph. |

| sub | Identificatore che identifica in modo univoco l'utente in questa applicazione specifica. |

Usare l'API Microsoft Graph

Il token ID contiene informazioni di base per identificare l'acquirente, ma il processo di attivazione potrebbe richiedere dettagli aggiuntivi, ad esempio l'azienda dell'acquirente, per completare il processo di onboarding. Usare l'API Microsoft Graph per richiedere queste informazioni per evitare di forzare l'utente a immettere di nuovo questi dettagli. Le autorizzazioni di User.Read standard includono le informazioni seguenti, per impostazione predefinita.

| Valore | Descrizione |

|---|---|

| nome visualizzato | Nome visualizzato nella rubrica dell'utente. |

| givenName | Nome dell'utente. |

| titolo di lavoro | Titolo di lavoro dell'utente. |

| posta | Indirizzo SMTP per l'utente. |

| telefono cellulare | Numero di telefono cellulare primario per l'utente. |

| LinguaPreferita | Codice ISO 639-1 per la lingua preferita dell'utente. |

| cognome | Cognome dell'utente. |

È possibile selezionare proprietà aggiuntive, ad esempio il nome della società dell'utente o la località dell'utente (paese/area geografica) per l'inclusione nella richiesta. Per maggiori dettagli, consultare le proprietà per il tipo di risorsa utente.

La maggior parte delle app registrate con Microsoft Entra ID concede autorizzazioni delegate per leggere le informazioni dell'utente dal tenant microsoft Entra della società. Qualsiasi richiesta a Microsoft Graph per tali informazioni deve essere accompagnata da un token di accesso per l'autenticazione. I passaggi specifici per generare il token di accesso dipendono dallo stack di tecnologie in uso, ma il codice di esempio conterrà un esempio. Per altre informazioni, vedere Ottenere l'accesso per conto di un utente.

Nota

Gli account del tenant MSA (con ID tenant 9188040d-6c67-4c5b-b112-36a304b66dad) non restituiscono più informazioni di quanto è già stato raccolto con il token di identità. È quindi possibile ignorare questa chiamata all'API Graph per questi account.

Contenuto correlato

esercitazioni video