Procedure consigliate per la sicurezza dei clienti

Ruoli appropriati: Amministratore globale | Agente amministratore | Agente helpdesk

Tutti i clienti dei partner Cloud Solution Provider (CSP) devono seguire le indicazioni sulla sicurezza in questo articolo.

Per le procedure consigliate per la sicurezza dei provider di servizi di configurazione, vedere Procedure consigliate per la sicurezza CSP.

Verificare che l'autenticazione a più fattori (MFA) sia abilitata e registrata in ogni account. Usare le impostazioni predefinite di sicurezza di Microsoft Entra ID o l'accesso condizionale per applicare l'autenticazione a più fattori. L'autenticazione a più fattori è il miglior metodo di igiene della sicurezza di base per proteggersi dalle minacce.

Esaminare spesso le sottoscrizioni e le risorse o i servizi di cui è stato eseguito il provisioning in modo imprevisto.

- Esaminare il log attività di Monitoraggio di Azure per l'attività correlata alla sottoscrizione di Azure.

Usare gli avvisi relativi alle anomalie dei costi per rilevare un consumo elevato imprevisto nella sottoscrizione di Azure.

Gli utenti con ruoli amministrativi di Microsoft Entra, ad esempio Amministratore globale o Amministratore della sicurezza, non devono essere usati regolarmente per la posta elettronica e la collaborazione. Creare un account utente separato senza ruoli amministrativi di Microsoft Entra per le attività di collaborazione.

Esaminare e verificare regolarmente gli indirizzi di posta elettronica di ripristino delle password e i numeri di telefono all'interno di Microsoft Entra ID per tutti gli utenti con i ruoli di amministratore globale e aggiornare, se necessario.

Esaminare, controllare e ridurre al minimo i privilegi di accesso e le autorizzazioni delegate. È importante considerare e implementare un approccio con privilegi minimi. Microsoft consiglia di classificare in ordine di priorità una revisione approfondita e il controllo delle relazioni tra i partner per ridurre al minimo le autorizzazioni non necessarie tra l'organizzazione e i provider upstream. Microsoft consiglia di rimuovere immediatamente l'accesso per le relazioni tra partner che non hanno familiarità o che non sono ancora state controllate.

Esaminare, rafforzare e monitorare tutti gli account amministratore tenant: tutte le organizzazioni devono esaminare attentamente tutti gli utenti amministratori tenant, inclusi gli utenti associati all'amministrazione per conto di (AOBO) nelle sottoscrizioni di Azure e verificare l'autenticità degli utenti e delle attività. È consigliabile usare MFA resistente al phishing per tutti gli amministratori tenant, esaminare i dispositivi registrati per l'uso con MFA e ridurre al minimo l'uso dell'accesso con privilegi elevati permanenti. Continuare a reinserire tutti gli account amministratore tenant attivi e controllare regolarmente i log di controllo per verificare che l'accesso utente con privilegi elevati non venga concesso o delegato agli utenti amministratori che non richiedono tali privilegi per svolgere il proprio lavoro.

Esaminare l'accesso alle autorizzazioni del provider di servizi dagli account B2B e locali: oltre a usare le funzionalità dei privilegi amministrativi delegati, alcuni provider di servizi cloud usano account business-to-business (B2B) o account di amministratore locale nei tenant dei clienti. È consigliabile identificare se i provider di servizi cloud usano questi account e, in tal caso, assicurarsi che tali account siano ben regolati e abbiano accesso con privilegi minimi nel tenant. Microsoft consiglia di usare gli account amministratore "condivisi". Esaminare le indicazioni dettagliate su come esaminare le autorizzazioni per gli account B2B.

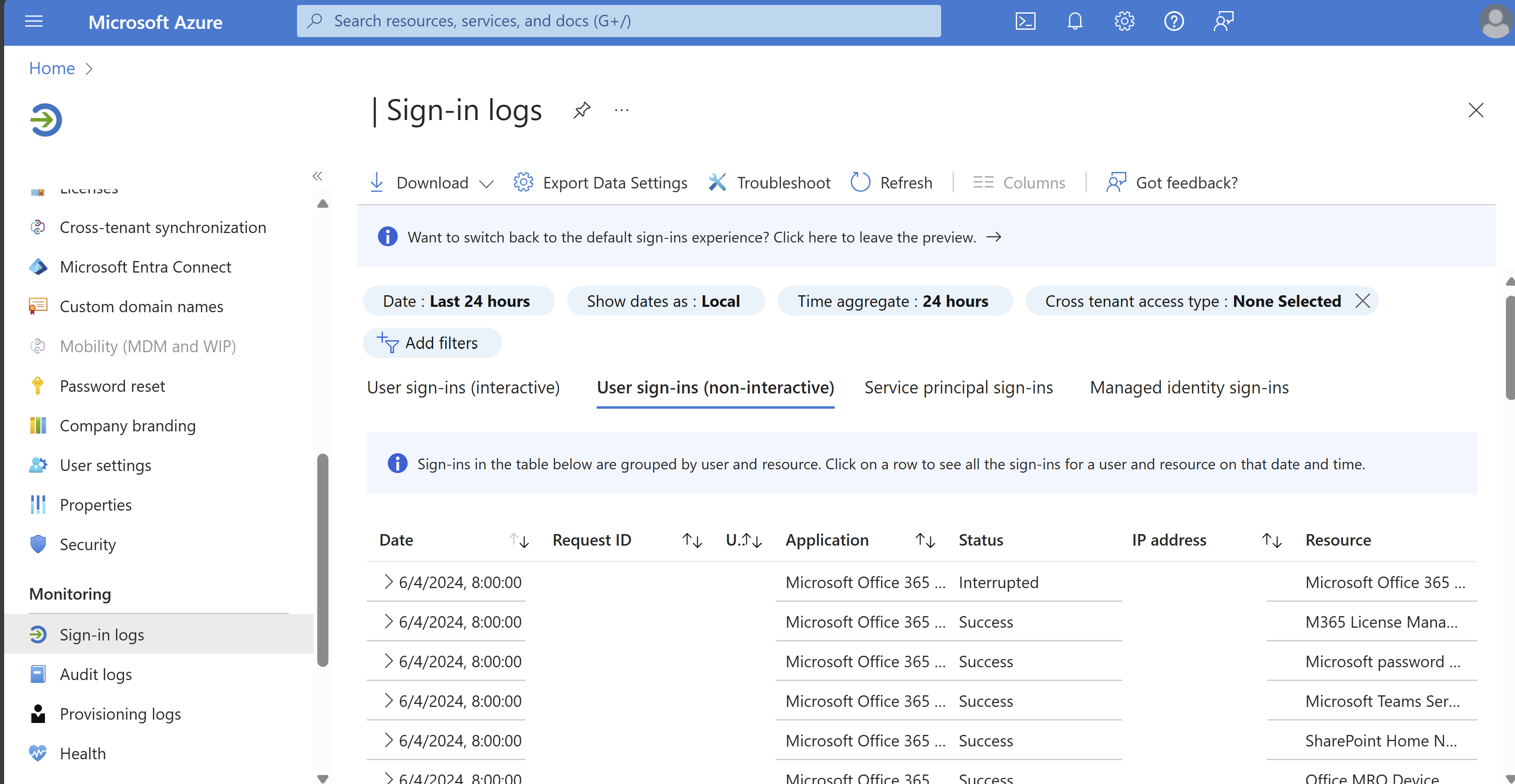

Esaminare e controllare le modifiche di accesso e configurazione di Microsoft Entra: le autenticazioni di questa natura vengono controllate e disponibili per i clienti tramite i log di accesso di Microsoft Entra, i log di controllo di Microsoft Entra e il Portale di conformità di Microsoft Purview (in precedenza nell'interfaccia di amministrazione di Exchange). Di recente è stata aggiunta la funzionalità per visualizzare gli accessi da parte dei partner con autorizzazioni di amministratore delegate. È possibile visualizzare una visualizzazione filtrata di tali accessi passando ai log di accesso nell'interfaccia di amministrazione di Microsoft Entra e aggiungendo il filtro Tipo di accesso tra tenant: Provider di servizi nella scheda Accessi utente (non interattivo).

Esaminare le strategie di conservazione e disponibilità dei log esistenti: l'analisi delle attività condotte da attori malintenzionati pone un'attenzione importante sulla presenza di procedure di conservazione dei log adeguate per le risorse basate sul cloud, tra cui Microsoft 365. Vari livelli di sottoscrizione hanno criteri di disponibilità e conservazione dei log individuali, che sono importanti da comprendere prima di formare una procedura di risposta agli eventi imprevisti.

Si consiglia a tutte le organizzazioni di acquisire familiarità con i log resi disponibili all'interno della sottoscrizione e di valutarli regolarmente in caso di adeguatezza e anomalie. Per le organizzazioni che si basano su un'organizzazione di terze parti, collaborare con loro per comprendere la strategia di registrazione per tutte le azioni amministrative e stabilire un processo deve essere reso disponibile durante un evento imprevisto.

Vedi anche

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per