[Deprecato] Raccogliere dati da origini basate su Linux usando Syslog

Importante

La raccolta di log da molti dispositivi e appliance è ora supportata da Common Event Format (CEF) tramite AMA, syslog tramite AMA o log personalizzati tramite il connettore dati AMA in Microsoft Sentinel. Per altre informazioni, vedere Trovare il connettore dati di Microsoft Sentinel.

Attenzione

Questo articolo fa riferimento a CentOS, una distribuzione Linux prossima allo stato EOL (End of Life, fine del servizio). Valutare le proprie esigenze e pianificare di conseguenza. Per ulteriori informazioni, consultare la Guida alla fine del ciclo di vita di CentOS.

Nota

Per informazioni sulla disponibilità delle funzionalità nei cloud per enti pubblici degli Stati Uniti, vedere le tabelle di Microsoft Sentinel nella disponibilità delle funzionalità cloud per enti pubblici degli Stati Uniti.

Syslog è un protocollo di registrazione di eventi comunemente usato in Linux. È possibile usare il daemon Syslog integrato in appliances e dispositivi Linux per raccogliere gli eventi locali dei tipi specificati e inviarli a Microsoft Sentinel usando l'agente di Log Analytics per Linux (in precedenza noto come agente OMS).

Questo articolo descrive come connettere le origini dati a Microsoft Sentinel usando Syslog. Per altre informazioni sui connettori supportati per questo metodo, vedere Informazioni di riferimento sui connettori dati.

Informazioni su come raccogliere Syslog con l'agente di Monitoraggio di Azure, inclusa la configurazione di Syslog e la creazione di un Digital Cable Ready (DCR).

Importante

L'agente di Log Analytics verrà ritirato il 31 agosto 2024. Se si usa l'agente di Log Analytics nella distribuzione di Microsoft Sentinel, è consigliabile iniziare a pianificare la migrazione ad AMA. Per altre informazioni, vedere Migrazione AMA per Microsoft Sentinel.

Per informazioni sulla distribuzione dei log Syslog con l'agente di Monitoraggio di Azure, vedere le opzioni per lo streaming dei log nel formato CEF e Syslog in Microsoft Sentinel.

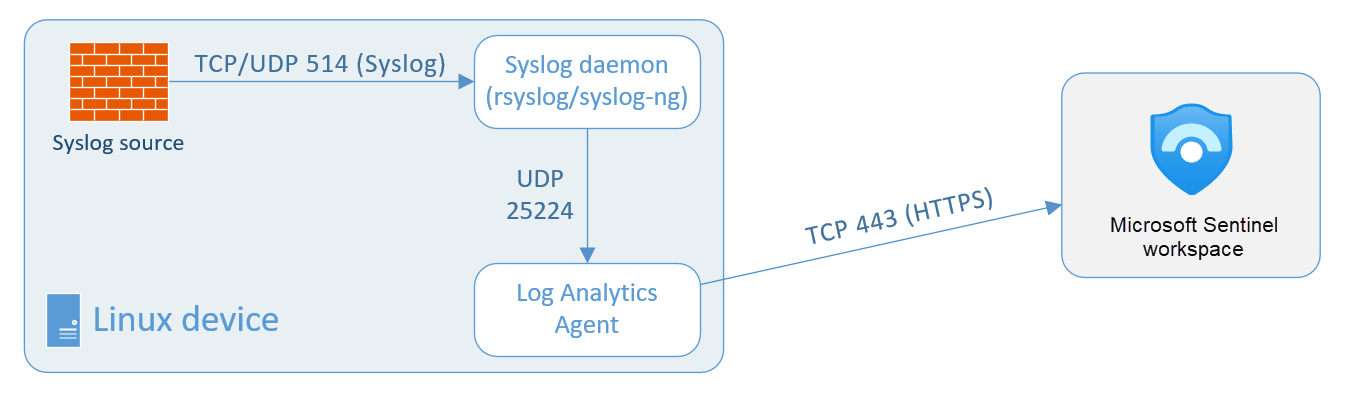

Architettura

Quando l'agente di Log Analytics viene installato nella macchina virtuale o nell'appliance, lo script di installazione configura il daemon Syslog locale per inoltrare i messaggi all'agente sulla porta UDP 25224. Dopo aver ricevuto i messaggi, l'agente li invia all'area di lavoro Log Analytics tramite HTTPS, in cui vengono inseriti nella tabella Syslog nei log > di Microsoft Sentinel.

Per altre informazioni, vedere Origini dati Syslog in Monitoraggio di Azure.

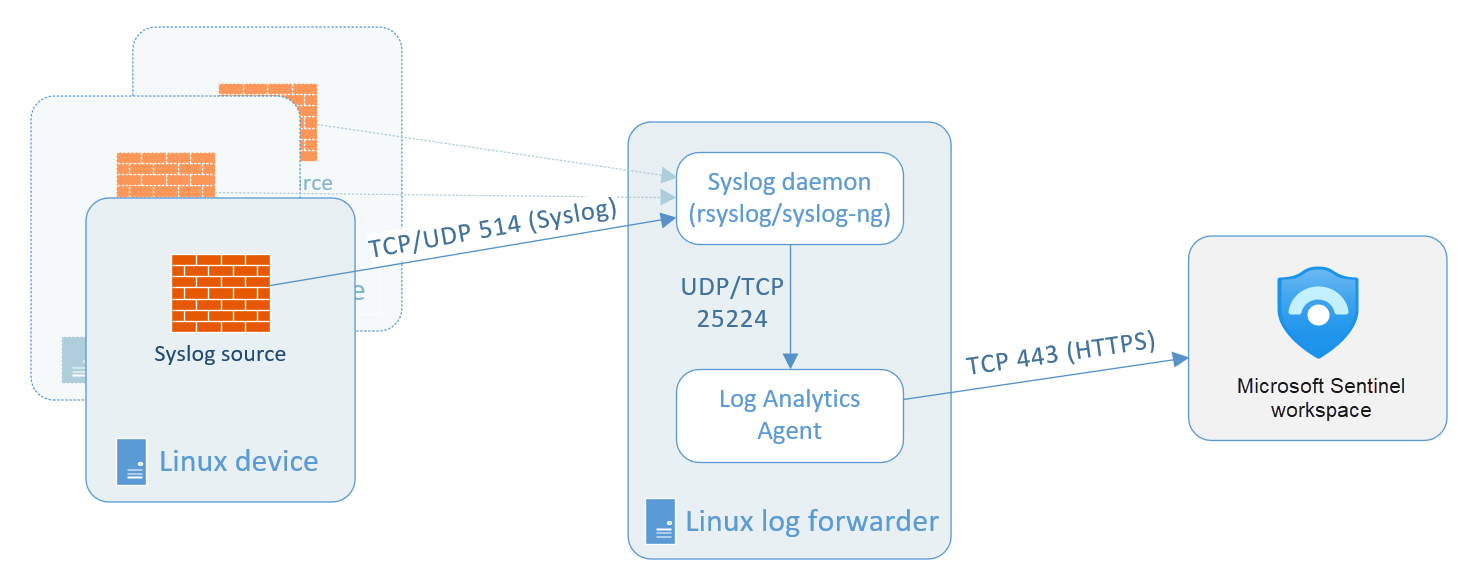

Per alcuni tipi di dispositivo che non consentono l'installazione locale dell'agente di Log Analytics, l'agente può essere installato invece in un server d'inoltro di log basato su Linux dedicato. Il dispositivo di origine deve essere configurato per inviare eventi Syslog al daemon Syslog in questo server d'inoltro anziché al daemon locale. Il daemon Syslog nel server d'inoltro invia eventi all'agente di Log Analytics tramite User Datagram Protocol (UDP). Se si prevede che questo server d'inoltro Linux raccolga un volume elevato di eventi Syslog, il daemon Syslog invia invece gli eventi all'agente tramite Transmission Control Protocol (TCP). In entrambi i casi, l'agente invia quindi gli eventi da questa posizione all'area di lavoro Log Analytics in Microsoft Sentinel.

Nota

Se l'appliance supporta Common Event Format (CEF) su Syslog, viene raccolto un set di dati più completo e i dati vengono analizzati in fase di raccolta. È consigliabile scegliere questa opzione ed seguire le istruzioni in Ottenere log in formato Common Event Format (CEF) dal dispositivo o dall'appliance in Microsoft Sentinel.

Log Analytics supporta la raccolta di messaggi inviati da daemon rsyslog o syslog-ng, dove rsyslog è l'impostazione predefinita. Il daemon SysLog predefinito nella versione 5 di Red Hat Enterprise Linux (RHEL), CentOS e nella versione Oracle Linux (sysklog) non è supportato per la raccolta di eventi SysLog. Per raccogliere i dati di SysLog da questa versione delle distribuzioni, è necessario installare e configurare il daemon rsyslog in modo da sostituire sysklog.

La configurazione della raccolta Syslog prevede tre passi:

Configurare il dispositivo o l'appliance Linux. Questo si riferisce al dispositivo in cui verrà installato l'agente di Log Analytics, indipendentemente dal fatto che sia lo stesso dispositivo che origina gli eventi o un agente di raccolta log che li inoltra.

Configurare le impostazioni di registrazione dell'applicazione corrispondenti al percorso del daemon Syslog di invio eventi all'agente.

Configurare l'agente di Log Analytics stesso. Questa operazione viene eseguita dall'interno di Microsoft Sentinel e la configurazione viene inviata a tutti gli agenti installati.

Prerequisiti

Prima di iniziare, installare la soluzione per Syslog dall'Hub contenuto in Microsoft Sentinel. Per altre informazioni, vedere Individuare e gestire contenuti predefiniti di Microsoft Sentinel.

Configurare l'appliance o il computer Linux

Dal menu di spostamento di Microsoft Sentinel selezionare Connettori dati.

Nella raccolta connettori selezionare Syslog e poi selezionare Aprire la pagina del connettore.

Se il tipo di dispositivo è elencato nella Raccolta connettori dati di Microsoft Sentinel, scegliere il connettore per il dispositivo invece del connettore Syslog generico. Se sono disponibili istruzioni aggiuntive o speciali per il tipo di dispositivo, verranno visualizzate, insieme a contenuto personalizzato come cartelle di lavoro e modelli di regole di analisi, nella pagina del connettore per il dispositivo.

Installare l'agente Linux. In Scegliere dove installare l'agente:

Tipo di computer Istruzioni Per una macchina virtuale Linux di Azure 1. Espandere Installare l'agente in una macchina virtuale Linux di Azure.

2. Selezionare il collegamento Scaricare e installare l'agente per le macchine virtuali Linux di Azure >.

3. Nel pannello Macchine virtuali, selezionare una macchina virtuale in cui installare l'agente e quindi selezionare Connetti. Ripetere questo passaggio per ogni macchina virtuale che si vuole connettere.Per qualsiasi altro computer Linux 1. Espandere Installare l'agente in un computer Linux non Azure

2. Selezionare il collegamento Scaricare e installare l'agente per computer Linux non Azure >.

3. Nel pannello Gestione agenti selezionare la scheda server Linux, quindi copiare il comando per Scaricare ed eseguire l'onboarding dell'agente per Linux ed eseguirlo nel computer Linux.

Se si vuole mantenere una copia locale del file di installazione dell'agente Linux, selezionare il collegamento Scaricare agente Linux sul comando "Scarica ed esegui l'onboarding dell'agente".Nota

Assicurarsi di configurare le impostazioni di sicurezza per questi dispositivi in base ai criteri di sicurezza dell'organizzazione. Ad esempio, è possibile configurare le impostazioni di rete per allinearsi ai criteri di sicurezza di rete dell'organizzazione e modificare le porte e i protocolli nel daemon in modo che siano allineati ai requisiti di sicurezza.

Uso dello stesso computer per l'invio di messaggi normali Syslog e CEF

È possibile usare il computer d’inoltro di log CEF esistente per raccogliere e inoltrare i log anche da origini Syslog normali. Tuttavia, è necessario eseguire i passaggi seguenti per evitare l'invio di eventi in entrambi i formati a Microsoft Sentinel, in quanto ciò comporterà la duplicazione degli eventi.

Dopo aver già configurato la raccolta dati dalle origini CEF e aver configurato l'agente di Log Analytics:

In ogni computer che invia i log in formato CEF, è necessario modificare il file di configurazione Syslog per rimuovere le funzionalità usate per inviare messaggi CEF. In questo modo, le strutture inviate in CEF non verranno inviate anche in Syslog. Per istruzioni dettagliate su come eseguire questa operazione, vedere Configurare Syslog sull’agente Linux.

È necessario eseguire il comando seguente in tali computer per disabilitare la sincronizzazione dell'agente con la configurazione Syslog in Microsoft Sentinel. In questo modo si garantisce che la modifica di configurazione apportata nel passaggio precedente non venga sovrascritta.

sudo -u omsagent python /opt/microsoft/omsconfig/Scripts/OMS_MetaConfigHelper.py --disable

Configurare le impostazioni di registrazione del dispositivo

Molti tipi di dispositivo hanno connettori dati personalizzati visualizzati nella raccolta Connettori dati. Alcuni di questi connettori richiedono istruzioni aggiuntive speciali per configurare correttamente la raccolta dei log in Microsoft Sentinel. Queste istruzioni possono includere l'implementazione di un parser basato su una funzione Kusto.

Tutti i connettori elencati nella raccolta visualizzeranno istruzioni specifiche nelle rispettive pagine del connettore nel portale, nonché nelle relative sezioni della pagina di riferimento dei connettori dati di Microsoft Sentinel.

Se le istruzioni nella pagina del connettore dati in Microsoft Sentinel indicano che le funzioni Kusto vengono distribuite come parser ASIM (Advanced Security Information Model), assicurarsi di disporre dei parser ASIM distribuiti nell'area di lavoro.

Usare il collegamento nella pagina del connettore dati per distribuire i parser o seguire le istruzioni del repository GitHub di Microsoft Sentinel.

Per altre informazioni, vedere parser ASIM (Advanced Security Information Model).

Configurare l'agente di Log Analytics

Nella parte inferiore del pannello del connettore Syslog selezionare il collegamento Apri la configurazione degli agenti dell'area di lavoro >.

Nella pagina Gestione agenti legacy aggiungere le funzionalità per il connettore da raccogliere. Selezionare Aggiungi struttura e scegliere nell'elenco a discesa delle strutture.

Aggiungere le funzionalità incluse nell'appliance syslog nelle relative intestazioni di log.

Se si vuole usare il rilevamento di accesso SSH anomalo con i dati raccolti, aggiungere autenticazione e authpriv. Per altri dettagli, vedere la sezione seguente.

Dopo aver aggiunto tutte le funzionalità da monitorare, deselezionare le caselle di controllo per eventuali gravità che non si desidera raccogliere. Per impostazione predefinita, sono tutti contrassegnati.

Selezionare Applica.

Nella macchina virtuale o nell'appliance assicurarsi di inviare le funzionalità specificate.

Trovare i dati

Per eseguire query sui dati del log syslog in Log, digitare

Syslognella finestra di query.(Alcuni connettori che usano il meccanismo Syslog potrebbero archiviare i dati in tabelle diverse da

Syslog. Consultare la sezione del connettore nella pagina do riferimento dei connettori dati di Microsoft Sentinel.)È possibile usare i parametri di query descritti in Uso delle funzioni nelle query di log di Monitoraggio di Azure per analizzare i messaggi Syslog. È quindi possibile salvare la query come nuova funzione di Log Analytics e usarla come nuovo tipo di dati.

Configurare il connettore Syslog per il rilevamento dell'accesso SSH anomalo

Importante

Il rilevamento dell'accesso SSH anomalo è attualmente disponibile in ANTEPRIMA. Vedere le Condizioni per l'utilizzo supplementari per le anteprime di Microsoft Azure per altre condizioni legali applicabili alle funzionalità di Azure disponibili in versione beta, in anteprima o non ancora rilasciate nella disponibilità generale.

Microsoft Sentinel può applicare Machine Learning (ML) ai dati syslog per identificare le attività di accesso SSH (Secure Shell) anomale. Alcuni scenari includono:

Tempo per spostamento fisico impossibile: quando si verificano due eventi di accesso riusciti da due posizioni impossibili da raggiungere entro l'intervallo di tempo dei due eventi di accesso.

Posizione imprevista: il percorso da cui si è verificato un evento di accesso riuscito è sospetto. Ad esempio, la posizione non è stata rilevata di recente.

Questo rilevamento richiede una configurazione specifica del connettore dati Syslog:

Per il passaggio 2 in Configurare l'agente di Log Analytics precedente, assicurarsi che autenticazione e authpriv siano selezionate come funzionalità da monitorare e che siano selezionate tutte le gravità.

Consentire tempo sufficiente per la raccolta delle informazioni syslog. Passare quindi a Microsoft Sentinel - Log e copiare e incollare la query seguente:

Syslog | where Facility in ("authpriv","auth") | extend c = extract( "Accepted\\s(publickey|password|keyboard-interactive/pam)\\sfor ([^\\s]+)",1,SyslogMessage) | where isnotempty(c) | countModificare l'intervallo di tempo, se necessario, e selezionare Esegui.

Se il conteggio risultante è zero, verificare la configurazione del connettore e che i computer monitorati abbiano esito positivo dell'attività di accesso per il periodo di tempo specificato per la query.

Se il conteggio risultante è maggiore di zero, i dati syslog sono adatti per il rilevamento anomalo dell'accesso SSH. Questo rilevamento viene abilitato dai Analytics>Modelli di regole>(anteprima) Rilevamento accessi SSH anomali.

Passaggi successivi

In questo documento si è appreso come connettere appliance locali Syslog a Microsoft Sentinel. Per altre informazioni su Microsoft Sentinel, vedere gli articoli seguenti:

- Informazioni su come ottenere visibilità sui dati e sulle potenziali minacce.

- Iniziare a rilevare minacce con Microsoft Sentinel.

- Usare le cartelle di lavoro per monitorare i dati.