Pianificare Skype for Business Cloud Connector Edition

Importante

Cloud Connector Edition verrà ritirato il 31 luglio 2021 insieme a Skype for Business Online. Una volta che l'organizzazione ha eseguito l'aggiornamento a Teams, scopri come connettere la rete di telefonia locale a Teams usando il routing diretto.

Trovare informazioni su Skype for Business Cloud Connector Edition, un set di Macchine virtuali (VM) che implementano la connettività PSTN locale con Cloud PBX (Cloud PBX).

Cloud Connector Edition potrebbe essere la soluzione giusta per l'organizzazione se non si ha già una distribuzione di Lync Server o Skype for Business Server. Se stai ancora analizzando la soluzione Sistema telefonico più adatta per la tua azienda, vedi Soluzioni di telefonia Microsoft.

Questo documento descrive i requisiti di Cloud Connector Edition e le topologie supportate e consente di pianificare la distribuzione di Cloud Connector Edition. Leggere questo articolo prima di configurare l'ambiente cloud connector. Quando si è pronti per distribuire e configurare Cloud Connector Edition, vedere Configurare e gestire Skype for Business Cloud Connector Edition.

Cloud Connector Edition 2.1 è ora disponibile. Se non è stato ancora eseguito l'aggiornamento a 2.1, vedere Eseguire l'aggiornamento a una nuova versione di Cloud Connector. Il file di installazione è disponibile in https://aka.ms/CloudConnectorInstaller.

Nota

Microsoft supporta la versione precedente di Cloud Connector Edition per 60 giorni dopo il rilascio di una nuova versione. Microsoft supporterà la versione 2.0.1 per 60 giorni dopo il rilascio di 2.1 per consentirti di eseguire l'aggiornamento. Tutte le versioni precedenti alla 2.0.1 non sono più supportate.

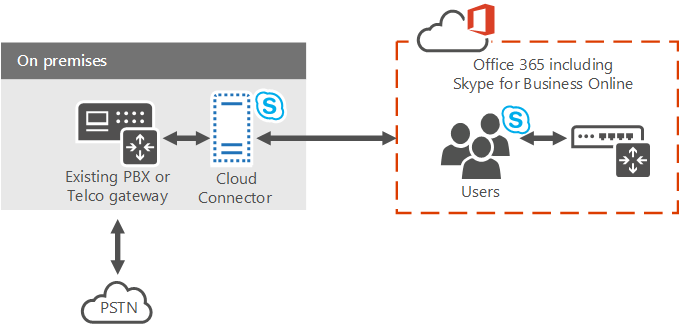

Cloud Connector Edition è un'offerta ibrida costituita da un set di pacchetti di Macchine virtuali (VM) che implementano la connettività PSTN locale con Sistema telefonico. Distribuendo una topologia di Skype for Business Server minima in un ambiente virtualizzato, gli utenti dell'organizzazione ospitati nel cloud possono ricevere servizi PBX dal cloud Microsoft, ma la connettività PSTN viene fornita tramite l'infrastruttura vocale locale esistente.

Poiché Cloud Connector consente di integrare i servizi del sistema telefonico con l'ambiente di telefonia esistente, ad esempio PBX, dispositivi analogici e call center, è possibile implementare una migrazione a fasi dalla soluzione di telefonia esistente al sistema telefonico.

Si supponga, ad esempio, che l'azienda disponga di un sofisticato call center con funzionalità specifiche non fornite da Sistema telefonico. Puoi scegliere di lasciare agli utenti del Call Center la soluzione esistente, ma spostare altri utenti in Sistema telefonico.

Cloud Connector fornisce il routing tra gli utenti ospitati in locale e online ed è possibile scegliere di usare il proprio provider PSTN con Sistema telefonico.

Quando si pianifica la distribuzione di Cloud Connector Edition, considerare i punti seguenti:

Per usare Cloud Connector per sfruttare le soluzioni cloud voice, è necessario iscriversi a un'organizzazione di Microsoft 365 o Office 365 che include Sistema telefonico. Se non si ha ancora un'organizzazione di Microsoft 365 o Office 365, è possibile iscriversi qui: Microsoft 365 per le aziende. È necessario iscriversi per ottenere un piano che include Skype for Business Online.

Per registrare gli accessori Cloud Connector nel servizio Skype for Business Online ed eseguire vari cmdlet, Cloud Connector 2.0 e versioni successive richiede un account Microsoft 365 o Office 365 dedicato con i diritti di amministratore del tenant Skype for Business. Le versioni di Cloud Connector precedenti alla 2.0 richiedono un account Microsoft 365 o Office 365 dedicato con diritti di amministratore globale del tenant.

Cloud Connector non richiede una distribuzione Skype for Business Server locale completa.

Attualmente Cloud Connector non può coesistere con Lync o Skype for Business server locali. Se si desidera trasferire gli utenti esistenti di Lync o Skype for Business in Microsoft 365 e continuare a fornire telefonia locale agli utenti, è consigliabile usare il sistema telefonico con connettività locale tramite una distribuzione Skype for Business Server esistente. Per ulteriori informazioni, vedi Pianificare la soluzione Cloud PBX (Plan your Phone System) e Plan Phone System con la connettività PSTN locale in Skype for Business Server.

Se si aveva una precedente distribuzione Skype for Business o Lync Server ed è stato esteso lo schema, non è necessario pulire lo schema per la distribuzione di Cloud Connector, a condizione che tutti i componenti di Skype for Business o Lync Server sono stati rimossi dall'ambiente.

Gli utenti sono ospitati online.

Se l'organizzazione ha configurato la sincronizzazione della directory (DirSync), tutti gli account di utenti pianificati per la voce ibrida devono essere prima creati nella distribuzione locale e quindi sincronizzati con il cloud.

Se necessario, è possibile mantenere l'attuale gestore PSTN.

Se desideri fornire servizi di conferenza telefonica con accesso esterno agli utenti ospitati su Cloud Connector, puoi acquistare una licenza per i servizi di conferenza PSTN o pagare l'offerta di Servizi di audioconferenza offerta da Microsoft.

La licenza per i servizi di audioconferenza (o l'offerta di pagamento man mano che procedi) è necessaria anche per le escalation delle chiamate. Se un utente Skype for Business riceve una chiamata da un utente PSTN esterno e vuole aggiungere un altro partecipante alla chiamata (inoltrare la chiamata a una conferenza), l'escalation viene eseguita tramite il servizio Di audioconferenza Microsoft.

Cloud Connector 2.0 e versioni successive ora supporta il bypass multimediale. Il bypass multimediale consente a un client di inviare elementi multimediali direttamente all'hop successivo PSTN (Public Switched Telephone Network), ovvero un gateway o SBC (Session Border Controller) ed eliminare il componente Cloud Connector Edition dal percorso multimediale. Per altre informazioni, vedere Pianificare il bypass multimediale in Cloud Connector Edition.

Cloud Connector 2.1 e versioni successive supporta il monitoraggio di Cloud Connector tramite OMS (Operations Management Suite). Per ulteriori informazioni, vedere Monitor Cloud Connector using Operations Management Suite (OMS)

Cloud Connector è disponibile in tutti i paesi/aree geografiche in cui è disponibile Office 365 Enterprise E5.

Questo articolo contiene le sezioni seguenti:

Componenti di Cloud Connector Edition

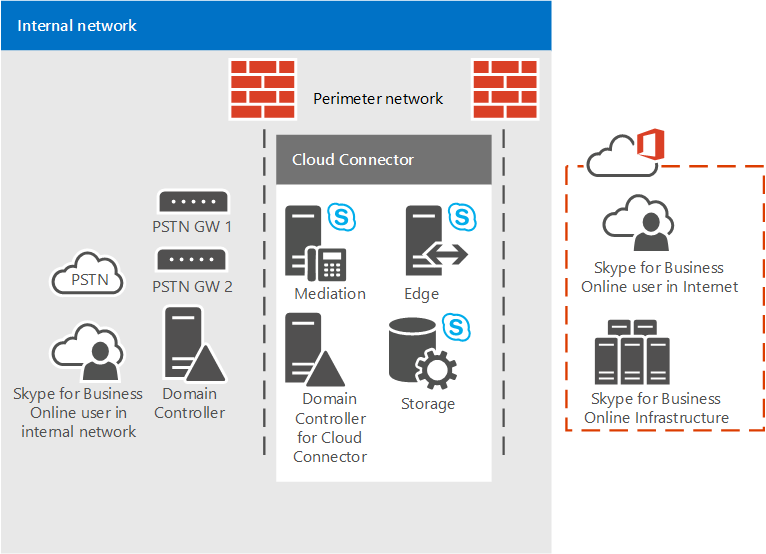

Con Cloud Connector Edition è possibile distribuire un set di macchine virtuali in pacchetto contenenti una topologia di Skype for Business Server minima, composta da un componente Edge, un componente Mediation e un ruolo di Central Management Store (CMS). Installare un controller di dominio, necessario per il funzionamento interno di Cloud Connector. Questi servizi sono configurati per la distribuzione ibrida con Microsoft 365 o l'organizzazione Office 365 che include Skype for Business Servizi online.

I componenti di Cloud Connector offrono le funzionalità seguenti:

Componente Edge: la comunicazione tra la topologia locale e il Servizi online passa attraverso il componente Edge, che include i componenti seguenti:

Access Edge: fornisce il routing SIP tra la distribuzione locale e Skype for Business Online.

Media Relay : fornisce il routing dei contenuti multimediali tra il componente Mediation e altri endpoint multimediali.

Autenticazione Media Relay / MRAS - Genera token per l'accesso a Media Relay.

Routing in uscita - Fornisce il bilanciamento del carico del traffico vocale tra gateway o SBC connessi a un accessorio Cloud Connector. Le chiamate vengono suddivise uniformemente tra tutti i gateway o gli SBC connessi all'appliance Cloud Connector.

Fornisce il routing ai gateway in base ai criteri. Sono supportati solo i criteri globali basati sui numeri PSTN di destinazione (in uscita).

Ruolo archivio di gestione centrale (CMS): include l'archivio di configurazione per i componenti della topologia, incluso il trasferimento di file CMS.

Replica dell'archivio di gestione centrale ( CMS) - Sincronizza le informazioni di configurazione dal DB CMS globale nel server dei ruoli CMS.

Controller di dominio: Cloud Connector Active Directory Domain Services per archiviare tutte le impostazioni globali e i gruppi necessari per distribuire i componenti di Cloud Connector. Per ogni accessorio Cloud Connector viene creata una foresta. Il controller di dominio non deve avere connessioni con Active Directory di produzione. I servizi Active Directory includono:

Active Directory Domain Services

Servizi certificati Active Directory per l'emissione di certificati interni

Mediation component : implementa il protocollo SIP e Media gateway-mapping tra gateway Skype for Business e PSTN. Include una replica CMS che sincronizza la configurazione dal database cms globale.

Topologie di Cloud Connector Edition

Ai fini della presente discussione, si fa riferimento ai siti PSTN. Un sito PSTN è una combinazione di accessori Cloud Connector distribuiti nella stessa posizione e con gateway PSTN comuni connessi. I siti PSTN consentono di:

Fornire la connettività ai gateway più vicini agli utenti.

Consentire la scalabilità distribuendo più appliance Cloud Connector all'interno di uno o più siti PSTN.

Consenti disponibilità elevata distribuendo più appliance Cloud Connector all'interno di un singolo sito PSTN.

Questo articolo presenta i siti PSTN. Per altre informazioni sulla pianificazione dei siti PSTN, vedere Plan for Cloud Connector Edition PSTN sites.

È possibile distribuire le topologie di Cloud Connector seguenti:

Un singolo accessorio Cloud Connector Edition per sito PSTN. Questa topologia è consigliata solo a scopo di valutazione perché non fornisce disponibilità elevata.

Più appliance Cloud Connector Edition per sito PSTN per garantire disponibilità elevata.

Più siti PSTN con più accessori Cloud Connector Edition per garantire la scalabilità con disponibilità elevata. È possibile distribuire fino a 200 siti.

Quando si pianifica la topologia, considerare i punti seguenti:

Con Cloud Connector 2.0 e versioni successive, un sito PSTN può avere fino a 16 accessori Cloud Connector. Le versioni precedenti supportano fino a quattro accessori per sito.

Esistono due tipi di configurazioni hardware testate con Cloud Connector:

La versione più grande è in grado di gestire grandi volumi di chiamate simultanee ed è supportata in tutti i tipi di ambienti di produzione.

La versione più piccola è progettata per essere eseguita su hardware di fascia bassa e può essere utilizzata a scopo di valutazione o per siti con volumi di chiamata ridotti. Se si distribuisce una versione più piccola di Cloud Connector, è comunque necessario tenere conto dei requisiti hardware di livello di produzione, ad esempio gli alimentatori doppi.

Se si dispone di Cloud Connector 2.0 o versione successiva e si distribuisce la configurazione massima di 16 appliance (con hardware più grande), il sito PSTN può gestire fino a 8.000 chiamate simultanee. Se si distribuisce la versione più piccola, il limite supportato è 800.

Devi anche dedicare alcuni accessori per la disponibilità elevata. Il consiglio minimo è che un apparecchio deve essere riservato per la disponibilità elevata.

Con la versione 2, se si distribuisce una configurazione 15+1, il sito PSTN può gestire fino a 7.500 chiamate simultanee.

Se si dispone di una versione precedente e si distribuisce la configurazione massima di 3 + 1 (con hardware più grande), il sito PSTN può gestire fino a 1500 chiamate simultanee. Se si distribuisce la versione più piccola, il limite supportato è 150.

Se è necessario effettuare più chiamate per ogni sito PSTN, è possibile aumentare la scalabilità distribuendo altri siti PSTN nello stesso percorso.

Nota

Se non specificato, i diagrammi e gli esempi seguenti presuppongono l'uso della versione più grande di Cloud Connector.

Appliance Single Cloud Connector all'interno di un singolo sito PSTN

Il diagramma seguente mostra un singolo appliance Cloud Connector Edition all'interno di un singolo sito PSTN. Cloud Connector è costituito da quattro macchine virtuali installate in un computer host fisico che si trova all'interno di una rete perimetrale per motivi di sicurezza.

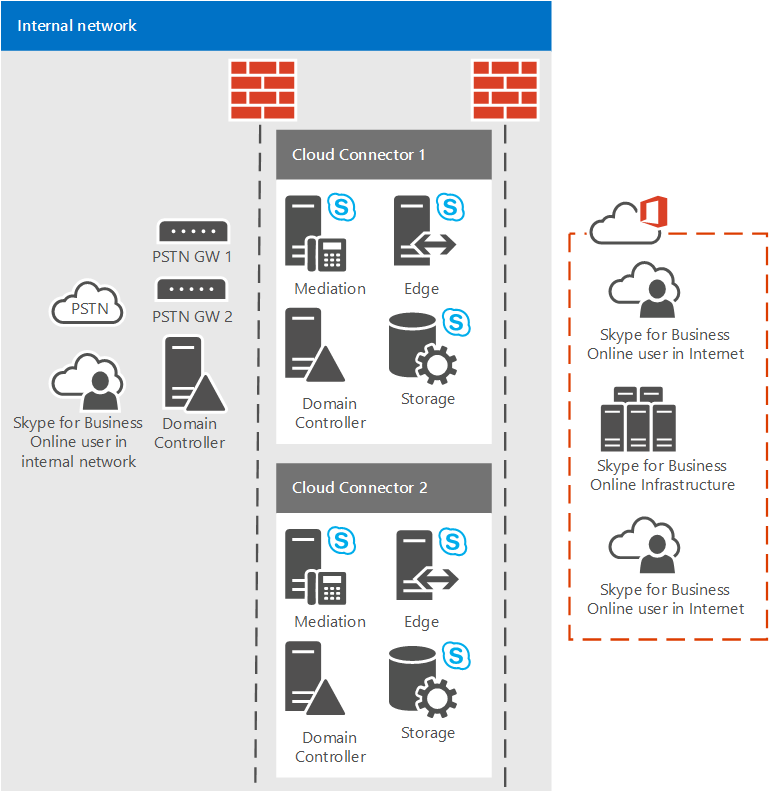

Più appliance Cloud Connector all'interno di un singolo sito PSTN

Ai fini della scalabilità e della disponibilità elevata, è possibile scegliere di avere più edizioni di Cloud Connector all'interno di un singolo sito PSTN, come illustrato nel diagramma seguente. Tenere in considerazione gli aspetti seguenti:

Le chiamate vengono distribuite in ordine casuale tra i connettori Cloud in un pool.

Ai fini della pianificazione della capacità, è necessario considerare la possibilità di gestire il carico se uno o più Connettori Cloud passano offline, in base ai calcoli seguenti:

N+1 caselle. Per la versione più grande di Cloud Connector, le caselle N+1 supportano le chiamate simultanee 500*N con disponibilità del 99,8%.

Per la versione più piccola di Cloud Connector, le caselle N+1 supportano le chiamate simultanee 50*N con disponibilità del 99,8%.

N+2 caselle. Per la versione più grande di Cloud Connector, le caselle N+2 supportano 500*N chiamate simultanee con disponibilità del 99,9%.

Per la versione più piccola di Cloud Connector, le caselle N+2 supportano le chiamate simultanee 50*N con disponibilità del 99,9%.

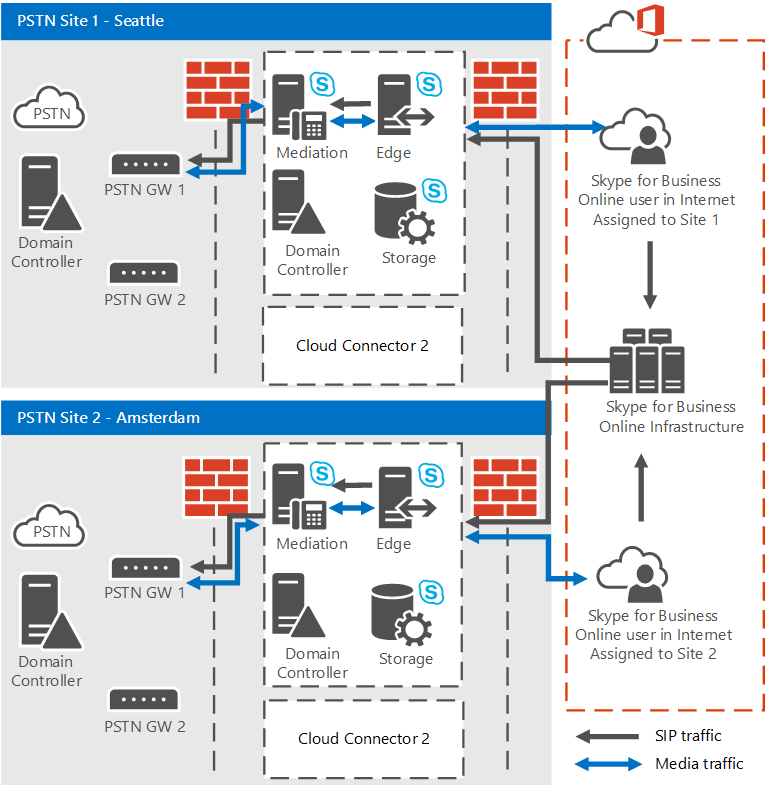

Più siti PSTN con uno o più connettori cloud per sito

È anche possibile scegliere di avere più siti PSTN con una o più edizioni Cloud Connector in ogni sito. Se il sito PSTN raggiunge il limite di chiamate simultanee, è possibile aggiungere un altro sito PSTN per gestire il carico.

Più siti PSTN consentono inoltre di fornire la connettività ai gateway più vicini agli utenti. Si supponga ad esempio di avere gateway PSTN a Seattle e Amsterdam. È possibile distribuire due siti PSTN, uno a Seattle e uno ad Amsterdam, e assegnare agli utenti l'uso del sito PSTN più vicino. Gli utenti di Seattle verranno indirizzati al sito PSTN di Seattle e ai gateway, mentre gli utenti di Amsterdam verranno indirizzati al sito PSTN e ai gateway di Amsterdam:

Requisiti per la distribuzione

Prima di distribuire Cloud Connector Edition, verificare di avere a disposizione quanto segue per l'ambiente:

Per il computer host - Le macchine virtuali di Cloud Connector devono essere distribuite in hardware dedicato in cui è in esecuzione Windows Server 2012 R2 Datacenter Edition (in inglese) con il ruolo Hyper-V abilitato.

Per la versione 2.0 e successive, la scheda di rete del computer host associata all'opzione Skype for Business Corpnet deve avere un indirizzo IP configurato nella stessa subnet dei computer di rete aziendali di Cloud Connector.

Per le versioni 2.1 e successive, l'accessorio host deve avere installato .NET Framework 4.6.1 o versione successiva.

Per le macchine virtuali - Immagine ISO (inglese) Windows Server 2012 R2 (.iso). L'ISO verrà convertito in VMD per le macchine virtuali che verranno eseguite Skype for Business Cloud Connector Edition.

L'hardware necessario per supportare l'installazione delle 4 macchine virtuali per ogni edizione di Cloud Connector nella distribuzione. Sono consigliate le configurazioni seguenti:

Processore doppio a 64 bit, sei core (12 core reali), 2,50 gigahertz (GHz) o superiore

64 gigabyte (GB) DI RAM ECC

Quattro dischi da 600 GB (o superiore) 10K RPM 128M cache SAS 6 Gbps, configurati in una configurazione RAID 5

Tre schede di rete ad alta velocità RJ45 da 1 Gbps

Se si sceglie di distribuire la versione più piccola di Cloud Connector Edition che supporta fino a 50 chiamate simultanee, è necessario l'hardware seguente:

Intel i7 4790 quad core con Intel 4600 Graphics (non sono necessari elementi grafici di fascia alta)

32 GB DDR3-1600 non ECC

2: 1 TB 7200RPM SATA III (6 Gbps) in RAID 0

2: 1 Gbps Ethernet (RJ45)

Se nel computer host è necessario un server proxy per l'esplorazione di Internet, è necessario apportare le modifiche di configurazione seguenti:

Per ignorare il proxy, specificare le impostazioni proxy WinHTTP impostate con il server proxy e un elenco bypass che include la rete "192.168.213.*" utilizzata dai servizi di gestione di Cloud Connector e Skype for Business subnet Corpnet, come definito nel file di CloudConnector.ini. In caso contrario, la connettività di gestione non riuscirà e impedirà la distribuzione e il ripristino automatico di Cloud Connector. Di seguito è riportato un comando di configurazione winhttps://support.office.com/default.aspxhttps://support.office.com/default.aspxhttps://support.office.com/office.com/10/10.10.175:8080" bypass-list="*.local;1.*;172.20.*;192.168.218.*'<local>".

Specificare le impostazioni proxy per ogni computer anziché per utente. In caso contrario, i download di Cloud Connector non riescono. È possibile specificare le impostazioni proxy per ogni computer con una modifica del Registro di sistema o con l'impostazione Criteri di gruppo come indicato di seguito:

Registro di sistema: HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CurrentVersion\Internet Settings] ProxySettingsPerUser dword: 00000000

Criteri di gruppo: Computer>Modelli>amministrativi Componenti> di Windows Internet Explorer: impostare il proxy per computer anziché per utente

PBX/trunk qualificato o SBC/Gateway qualificato (è consigliato un minimo di due gateway).

Cloud Connector supporta gli stessi controller dei confini di sessione certificati per Skype for Business. Per ulteriori informazioni, vedi Infrastruttura di telefonia per Skype for Business.

Un account amministratore del server locale con autorizzazioni per installare e configurare Hyper-V nei server host. L'account deve avere autorizzazioni di amministratore nel server locale in cui Hyper-V è installato e configurato.

Durante la distribuzione, verrà chiesto di creare un account di amministratore di dominio con le autorizzazioni per creare e pubblicare la topologia nel dominio Cloud Connector.

I record DNS esterni, definiti nel file CloudConnector.ini incluso nel pacchetto di installazione:

- Record DNS esterno per il servizio Access Edge del componente Edge; ad esempio ap.<Nome> dominio. È necessario un record per ogni sito PSTN. Questo record deve contenere gli indirizzi IP di tutti i bordi del sito.

Un'organizzazione di Microsoft 365 o Office 365 con tutti i record DNS e SRV necessari creati.

Importante

Quando si integra il tenant con Cloud Connector Edition, l'uso del suffisso di dominio predefinito ,onmicrosoft.com, come dominio SIP per l'organizzazione non è supportato. >Non è possibile usare sip.<Nome> di dominio come nome dell'interfaccia proxy di Accesso Edge di Cloud Connector perché questo record DNS viene usato da Microsoft 365 e Office 365.

Un certificato per il bordo esterno ottenuto da un'autorità di certificazione (CA) pubblica.

Le regole del firewall per consentire il traffico attraverso le porte richieste sono state completate.

Una connessione Internet per il computer host e le macchine virtuali. Cloud Connector scarica alcuni software da Internet; Pertanto, è necessario fornire informazioni sul gateway e sul server DNS in modo che il computer host Cloud Connector e le macchine virtuali possano connettersi a Internet e scaricare il software necessario.

Un modulo di PowerShell remoto tenant installato nel computer host.

Il Skype for Business credenziali di amministratore per eseguire una remota PowerShell.

Importante

L'account amministratore NON DEVE avere l'autenticazione a più fattori abilitata.

Nota

La distribuzione di Cloud Connector è supportata solo nella piattaforma virtualizzata Microsoft Hyper-V. Altre piattaforme, come VMware e Amazon Web Services, non sono supportate.

Nota

Le linee guida hardware minime per l'esecuzione di Cloud Connector si basano sulla capacità hardware di base (core, MHz, gigabyte e così via) con un buffer in grado di soddisfare problemi di prestazioni non tangibili sepolti nell'architettura di qualsiasi computer. Microsoft ha eseguito il test del carico relativo al caso peggiore su hardware disponibile in commercio che soddisfa le indicazioni minime. La qualità multimediale e le prestazioni del sistema sono verificate. I partner ufficiali degli accessori Cloud Connector di Microsoft hanno implementazioni hardware specifiche di Cloud Connector sulle quali hanno testato in modo indipendente le prestazioni e sono in grado di soddisfare i requisiti di carico e qualità dell'hardware.

Nota

I dispositivi prodotti da AudioCodes e Sonus hanno modificato il codice ed essere eseguiti su Windows Server Standard Edition dei server. Questi dispositivi sono supportati.

Informazioni da raccogliere prima della distribuzione

Prima di iniziare la distribuzione, è necessario determinare le dimensioni della distribuzione, i domini SIP sottoposti a manutenzione e le informazioni di configurazione per ogni sito PSTN che si prevede di distribuire. Per iniziare, è necessario:

Identificare tutti i domini SIP che verranno serviti da questa distribuzione in base agli URI SIP in uso nell'azienda.

Determinare il numero di siti PSTN da distribuire.

Assicurarsi di disporre dell'hardware necessario per supportare le quattro macchine virtuali da installare per ogni edizione di Cloud Connector.

Per ogni sito PSTN che si prevede di distribuire, è necessario:

Creare nomi per tutti i componenti in ogni accessorio Cloud Connector (vedere Determinare i parametri di distribuzione).

Definire intervalli di porte (vedere Porte e protocolli).

Creare record DNS esterni per il componente Edge (vedere Requisiti per la distribuzione).

Determinare i requisiti dei certificati per il componente Edge (vedere Requisiti dei certificati).

Porte e protocolli

Quando si definiscono intervalli di porte multimediali, tenere presente quanto segue:

I client usano sempre l'intervallo di porte da 50000 a 50019 per il traffico multimediale. Questo intervallo è predefinito in Skype for Business Online e non può essere modificato.

Per impostazione predefinita, il componente Mediation userà l'intervallo di porte da 49 152 a 57 500 per il traffico multimediale. Tuttavia, la connessione viene stabilita tramite firewall interno e, per motivi di sicurezza, è possibile limitare questo intervallo di porte nella topologia. Sono necessarie fino a quattro porte per chiamata. Se si vuole limitare il numero di porte tra il componente Mediation e il gateway PSTN, sarà necessario configurare anche l'intervallo di porte corrispondente nel gateway.

È necessario distribuire Cloud Connector in una rete perimetrale. Questo significa che si avranno due firewall:

Il primo firewall è esterno tra Internet e la rete perimetrale.

Il secondo firewall è interno tra la rete perimetrale e la rete interna.

I client possono trovarsi in Internet o nella rete interna:

I client in Internet si connetteranno alla rete PSTN tramite il firewall esterno tramite il componente Edge.

I client nella rete interna si connetteranno tramite il firewall interno al componente Mediation nella rete perimetrale, che connetterà il traffico al gateway SBC o PSTN.

Questo significa che è necessario aprire le porte in entrambi i firewall.

Le tabelle seguenti descrivono le porte e gli intervalli di porte per i firewall esterni e interni.

Questa tabella mostra le porte e gli intervalli di porte per consentire la comunicazione tra i client nella rete interna e il componente Mediation:

Firewall interno

| IP di origine | IP di destinazione | Porta di origine | Porta di destinazione |

|---|---|---|---|

| Componente Cloud Connector Mediation |

SBC/PSTN Gateway |

Qualsiasi |

TCP 5060** |

| SBC/PSTN Gateway |

Componente Cloud Connector Mediation |

Qualsiasi |

TCP 5068/TLS 5067 |

| Componente Cloud Connector Mediation |

SBC/PSTN Gateway |

UDP 49 152 - 57 500 |

Qualsiasi*** |

| SBC/PSTN Gateway |

Componente Cloud Connector Mediation |

Qualsiasi*** |

UDP 49 152 - 57 500 |

| Componente Cloud Connector Mediation |

Client interni |

TCP 49 152 - 57 500* |

TCP 50.000-50.019 (Facoltativo) |

| Componente Cloud Connector Mediation |

Client interni |

UDP 49 152 - 57 500* |

UDP 50.000-50.019 |

| Client interni |

Componente Cloud Connector Mediation |

TCP 50.000-50.019 |

TCP 49 152 - 57 500* |

| Client interni |

Componente Cloud Connector Mediation |

UDP 50.000-50.019 |

UDP 49 152 -57 500* |

* Questo è l'intervallo di porte predefinito nel componente Mediation. Per un flusso ottimale delle chiamate, sono necessarie quattro porte per chiamata.

** Questa porta deve essere configurata nel gateway SBC/PSTN; 5060 è un esempio. È possibile configurare altre porte nel gateway SBC/PSTN.

Si noti che è anche possibile limitare l'intervallo di porte in SBC/Gateway, se consentito dal produttore di SBC/Gateway.

Ai fini della sicurezza, è possibile limitare l'intervallo di porte per il componente Mediation utilizzando il cmdlet Set-CsMediationServer .

Ad esempio, il comando seguente limita il numero di porte che il componente Mediation userà per il traffico multimediale a 50 000 - 51 000 per l'audio (in e out). Il componente Mediation sarà in grado di gestire 250 chiamate simultanee con questa configurazione. Si noti che è anche possibile limitare questo intervallo nel gateway SBC/PSTN:

Set-CSMediationServer -Identity MediationServer:mspool.contoso.com -AudioPortStart 50000 - AudioPortCount 1000

Per recuperare il nome del componente Mediation e visualizzare le porte predefinite, è possibile utilizzare il cmdlet Get-CsService come segue:

Get-CsService -MediationServer | Select-Object Identity, AudioPortStart, AudioPortCount

La tabella seguente mostra porte e intervalli di porte per consentire la comunicazione tra il componente Edge di Cloud Connector e il firewall esterno. Questa tabella mostra un suggerimento minimo.

In questo caso, tutto il traffico multimediale verso Internet fluirà attraverso l'edge online come segue: Punto finale utente-->Edge online-->Cloud Connector Edge:

Firewall esterno - configurazione minima

| IP di origine | IP di destinazione | Porta di origine | Porta di destinazione |

|---|---|---|---|

| Qualsiasi |

Cloud Connector Edge External Interface |

Qualsiasi |

TCP(MTLS) 5061 |

| Cloud Connector Edge External Interface |

Qualsiasi |

Qualsiasi |

TCP(MTLS) 5061 |

| Cloud Connector Edge External Interface |

Qualsiasi |

Qualsiasi |

TCP 80 |

| Cloud Connector Edge External Interface |

Qualsiasi |

Qualsiasi |

UDP 53 |

| Cloud Connector Edge External Interface |

Qualsiasi |

Qualsiasi |

TCP 53 |

| Cloud Connector Edge External Interface |

Qualsiasi |

UDP 3478 |

UDP 3478 |

| Qualsiasi |

Cloud Connector Edge External Interface |

TCP 50.000-59.999 |

TCP 443 |

| Qualsiasi |

Cloud Connector Edge External Interface |

UDP 3478 |

UDP 3478 |

| Cloud Connector Edge External Interface |

Qualsiasi |

TCP 50.000-59.999 |

TCP 443 |

La tabella successiva mostra le porte e gli intervalli di porte per abilitare la comunicazione tra il componente Edge di Cloud Connector e il firewall esterno. Questa tabella mostra la soluzione consigliata.

In questo caso, tutto il traffico multimediale per il punto finale in Internet può scorrere direttamente al componente Cloud Connector Edge. Il percorso multimediale sarà User End Point -> Cloud Connector Edge.

Nota

Questa soluzione non funziona se il punto finale dell'utente è dietro un NAT simmetrico.

Firewall esterno - configurazione consigliata

| IP di origine | IP di destinazione | Porta di origine | Porta di destinazione |

|---|---|---|---|

| Qualsiasi |

Cloud Connector Edge External Interface |

Qualsiasi |

TCP(MTLS) 5061 |

| Cloud Connector Edge External Interface |

Qualsiasi |

Qualsiasi |

TCP(MTLS) 5061 |

| Cloud Connector Edge External Interface |

Qualsiasi |

Qualsiasi |

TCP 80 |

| Cloud Connector Edge External Interface |

Qualsiasi |

Qualsiasi |

UDP 53 |

| Cloud Connector Edge External Interface |

Qualsiasi |

Qualsiasi |

TCP 53 |

| Cloud Connector Edge External Interface |

Qualsiasi |

TCP 50.000-59.999 |

Qualsiasi |

| Cloud Connector Edge External Interface |

Qualsiasi |

UDP 3478; UDP 50.000-59.999 |

Qualsiasi |

| Qualsiasi |

Cloud Connector Edge External Interface |

Qualsiasi |

TCP 443; TCP 50.000-59.999 |

| Qualsiasi |

Cloud Connector Edge External Interface |

Qualsiasi |

UDP 3478; UDP 50.000 - 59.999 |

Requisiti di connettività Internet host

Il computer host deve essere in grado di raggiungere le risorse esterne per installare, aggiornare e gestire correttamente Cloud Connector. La tabella seguente mostra le destinazioni e le porte necessarie tra il computer host e le risorse esterne.

| Direzione |

IP di origine |

IP di destinazione |

Porta di origine |

Porta di destinazione |

Protocollo |

Scopo |

|---|---|---|---|---|---|---|

| Outbound |

IP host Cloud Connector |

Qualsiasi |

Qualsiasi |

53 |

TCP/UDP |

DNS |

| Outbound |

IP host Cloud Connector |

Qualsiasi |

Qualsiasi |

80, 443 |

TCP |

Elenco di revoche di certificati (CRL) |

| Outbound |

IP host Cloud Connector |

Qualsiasi |

Qualsiasi |

80, 443 |

TCP |

Aggiornamento di Cloud Connector Skype for Business Online Amministrazione PowerShell Windows Update |

Se sono necessarie regole più restrittive, fare riferimento a URL consentiti seguenti:

URL dell'elenco di revoche di certificati in URL e intervalli di indirizzi IP Office 365

Windows Update: Gestire altre impostazioni di Windows Update

Skype for Business Online Amministrazione PowerShell: *.online.lync.com

Se è necessaria un'esclusione proxy per questa destinazione, è necessario aggiungerla all'elenco di esclusione di WinHTTP.

Aggiornamento di Cloud Connector: Area download, https://go.microsoft.come https://download.microsoft.com

Risoluzione dei nomi DNS per il componente Edge

Il componente Edge deve risolvere i nomi esterni di Microsoft 365 o dei servizi di Office 365 e i nomi interni di altri componenti di Cloud Connector.

Ogni componente Edge è un computer multi-homed con interfacce esterne e interne. Cloud Connector distribuisce i server DNS nel componente Controller di dominio all'interno della rete perimetrale. È possibile indirizzare il server perimetrale al server DNS all'interno del perimetro per tutte le risoluzioni dei nomi, ma è necessario abilitare cloud Connector DNS Server per risolvere i nomi esterni impostando una zona DNS contenente uno o più record DNS A per le query esterne che fanno riferimento alle ricerche dei nomi ad altri server DNS pubblici.

Nel file .ini, se si imposta il nome FQDN per i gateway dallo stesso spazio di dominio del dominio SIP, l'area autorevole per il dominio SIP verrà creata nel server DNS all'interno del perimetro. Se il server perimetrale è puntato a questo server DNS per risolvere i nomi, Edge non risolverà mai il _sipfederationtls.<> record DNS dominiopersonale, necessario per il flusso delle chiamate. In questo caso, Microsoft consiglia di fornire un server DNS nell'interfaccia esterna di Edge per risolvere le ricerche dei nomi di Internet e ogni componente Edge deve utilizzare un file HOST per risolvere altri nomi di componenti Cloud Connector agli indirizzi IP.

Nota

Per motivi di sicurezza, è consigliabile non associare il server DNS Cloud Connector a server interni nel dominio di produzione per la risoluzione dei nomi.

Determinare i parametri di distribuzione

Prima di tutto è necessario definire i seguenti parametri di distribuzione comuni:

| Elemento | Descrizione | Note |

|---|---|---|

| Domini SIP |

URI SIP in uso dagli utenti della società. Fornire tutti i domini SIP che verranno serviti da questa distribuzione. È possibile avere più di un dominio SIP. |

|

| Numero di siti PSTN |

Numero di siti PSTN da distribuire. |

Per ogni sito PSTN che si prevede di distribuire, è necessario raccogliere le informazioni seguenti prima di iniziare la distribuzione. È necessario fornire queste informazioni quando si aggiorna il file CloudConnector.ini.

Quando si configurano le informazioni sul gateway, tenere presente quanto segue:

Se si dispone di un solo gateway, rimuovere la sezione nel file di .ini per il secondo gateway. Se sono presenti più di due gateway, seguire il formato esistente per aggiungerne di nuovi.

Verificare che l'indirizzo IP e la porta dei gateway siano corretti.

Per supportare la ha a livello di gateway PSTN, mantenere il gateway secondario o aggiungere altri gateway.

(Facoltativo) Per limitare i numeri di chiamata in uscita, aggiornare il valore LocalRoute.

| Parametri del sito | Descrizione | Note |

|---|---|---|

| Nome di dominio macchina virtuale |

Nome di dominio per i componenti interni di Cloud Connector. Questo dominio deve essere diverso dal dominio di produzione. Il nome deve essere lo stesso in tutti gli accessori Cloud Connector. Nome nel file .ini: "VirtualMachineDomain" |

è preferito il dominio .local. |

| Nome controller di dominio Cloud Connector |

Nome del controller di dominio. Nome nel file .ini: "NomeServer" |

Deve contenere almeno 15 caratteri. Immetti solo il nome Netbios. |

| Ip/subnet mask controller di dominio cloud Connector |

Indirizzo IP del controller di dominio. Nome nel file .ini: "IP" |

|

| FQDN del servizio online Microsoft 365 o Office 365 |

Deve essere il valore predefinito nella maggior parte dei casi per l'istanza di Microsoft 365 o Office 365 a livello mondiale. Nome nel file di .ini: "OnlineSipFederationFqdn" |

|

| Sitename |

Skype for Business nome del sito, ad esempio Seattle. Nome nel file di .ini: "NomeSito" Per la versione 1.4.1 e successive, il nome del sito deve essere diverso per ogni sito e deve corrispondere al sito PSTN, se presente, definito in Microsoft 365 o Office 365. Si noti che i siti PSTN verranno creati automaticamente durante la registrazione del primo accessorio in un sito. |

|

| HardwareType Versione 1.4.1 e successive |

Tipo di hardware. Il valore predefinito è Normal. È anche possibile impostare su Minimo. |

|

| Codice paese |

Codice paese per la chiamata. Nome nel file .ini: "CountryCode" |

|

| Città |

Città (facoltativo). Nome nel file .ini: "Città" |

|

| Stato |

Stato (facoltativo). Nome nel file .ini: "Stato" |

|

| Indirizzo IP macchina virtuale di base |

Indirizzo IP della macchina virtuale di base temporanea che verrà utilizzato per creare VHDX per tutte le macchine virtuali di Cloud Connector. Questo IP deve trovarsi nella stessa subnet di rete aziendale perimetrale definita nel passaggio successivo e richiede l'accesso a Internet. Assicurarsi di definire il gateway predefinito aziendale e il DNS instradabile a Internet. Nome nel file .ini: "BaseVMIP" |

|

| WSUSServer WSUSStatusServer Versione 1.4.1 e successive |

L'indirizzo del Windows Server Update Services (WSUS), un server Intranet per ospitare gli aggiornamenti da Microsoft Update. Puoi lasciare vuoto se WSUS non è necessario. |

|

| Subnet mask per la rete interna |

Cloud Connector configura una rete IP per la comunicazione interna tra i componenti di Cloud Connector. Edge deve inoltre essere connesso a un'altra subnet che consente la connettività Internet. Nome nel file .ini: "CorpnetIPPrefixLength" in "Parametri per un pool di rete VM" |

|

| Subnet mask per la rete esterna |

Per la rete esterna del componente Edge. Nome nel file .ini: "InternetIPPrefix" in "Parametri per un pool di rete VM" |

|

| Cambiare nome per la rete interna |

Nome dell'opzione che verrà utilizzata per la rete interna di Cloud Connector. Nella maggior parte dei casi è possibile usare il valore suggerito predefinito. Nome nel file .ini: "CorpnetSwitchName" in "Parametri per un pool di rete VM |

|

| Cambiare nome per la rete esterna |

Nome dell'opzione che verrà utilizzata per la rete Cloud Connector esterna. Nella maggior parte dei casi è possibile usare il valore suggerito predefinito. Nome nel file .ini: "InternetSwitchName" in "Parametri per un pool di rete VM |

|

| Gateway predefinito per la rete interna |

Questo gateway deve fornire l'accesso a Internet (Internet richiede anche l'impostazione del server DNS) e verrà configurato su interfacce interne dei componenti di Cloud Connector. Nome nel file .ini: "CorpnetDefaultGateway" in "Parametri per un pool di rete VM |

|

| Gateway predefinito per l'interfaccia esterna del componente Edge |

Verrà configurata sull'interfaccia esterna del componente Edge. Nome nel file .ini: "InternetDefaultGateway" in "Parametri per un pool di rete VM |

|

| Server DNS per la rete interna |

Verrà configurato sull'interfaccia interna della macchina virtuale temporanea. Deve fornire la risoluzione dei nomi per i nomi Internet. Senza fornire un server DNS, la connessione Internet non riuscirà e la distribuzione non verrà completata. Nome nel file .ini: "CorpnetDNSIPAddress" in "Parametri per un pool di rete VM |

|

| Server DNS per l'interfaccia esterna del componente Edge |

Verrà configurata sull'interfaccia esterna di Edge. Nome nel file .ini: "InternetDNSIPAddress" in "Parametri per un pool di rete VM |

|

| Nome del parametro di gestione |

L'opzione di gestione è un'opzione temporanea che verrà creata automaticamente e che verrà usata per la configurazione di Cloud Connector durante la distribuzione. Verrà disconnesso automaticamente dopo la distribuzione. Deve essere una subnet diversa da qualsiasi altra rete usata in Cloud Connector. Nella maggior parte dei casi è possibile usare il valore suggerito predefinito. Nome nel file .ini: "ManagementSwitchName" in "Parametri per un pool di rete VM |

|

| Indirizzo subnet di gestione/subnet mask |

La subnet di gestione è una subnet temporanea che verrà creata automaticamente e che verrà utilizzata per la configurazione di Cloud Connector durante la distribuzione. Verrà rimosso automaticamente dopo la distribuzione. Deve essere una subnet diversa da qualsiasi altra rete usata in Cloud Connector. Nomi nel file .ini: "ManagementIPPrefix" e "ManagementIPPrefixLength" in "Parametri per un pool di rete VM |

|

| Macchina dell'archivio di gestione centrale (CMS) |

Singolo FQDN usato per l'archivio di gestione centrale (CMS). Per generare l'FQDN verrà usato il nome di dominio Active Directory. Nome nel file .ini: "ServerName" in "Parametri per il servizio di gestione centrale principale |

Deve contenere almeno 15 caratteri. Immetti solo il nome Netbios. (Nome pool CMS = Nome server) |

| Indirizzo IP del computer CMS |

Indirizzo IP per CMS Server (rete interna perimetrale). Nome nel file INI: "IP" in "Parameters for Primary Central Management Service |

|

| Nome condivisione file |

Nome condivisione file da creare nel server CMS per i dati di replica Skype for Business, ad esempio CmsFileStore. Nella maggior parte dei casi è possibile usare il valore suggerito predefinito. Nome nel file .ini: "CmsFileStore" in "Parametri per il servizio di gestione centrale principale |

|

| Nome pool componente di mediazione |

Nome pool del componente Mediation. Immetti solo il nome Netbios. Per generare l'FQDN verrà usato il nome di dominio Active Directory. Nome nel file .ini: "Nome Pool" in "Parametri per un pool di Mediation Server" |

Deve contenere almeno 15 caratteri. Immetti solo il nome Netbios. |

| Nome del componente Mediation |

Nome componente del mediation component 1. Immetti solo il nome Netbios. Per generare l'FQDN verrà usato il nome di dominio Active Directory. Nome nel file .ini: "ServerName" in "Parametri per un pool di Mediation Server" |

Deve contenere almeno 15 caratteri. Immetti solo il nome Netbios. |

| Indirizzo IP del computer del componente di mediazione |

IP Corpnet interno per il componente Mediation (interno nella rete perimetrale). Nome nel file di .ini: "IP" in "Parametri per un pool di Mediation Server" |

|

| Nome interno del pool di edge |

Nome pool del componente Edge. Immetti solo il nome Netbios. Per generare l'FQDN verrà usato il nome di dominio Active Directory. Nome nel file .ini: "InternalPoolName" in "Parametri per un pool di server perimetrali" |

Deve contenere almeno 15 caratteri. Immetti solo il nome Netbios. |

| Nome interno del server perimetrale |

Nome componente del componente Edge. Immetti solo il nome Netbios. Per generare l'FQDN verrà usato il nome di dominio Active Directory. Nome nel file .ini: "InternalServerName" in "Parametri per un pool di server perimetrali" |

Deve contenere almeno 15 caratteri. Immetti solo il nome Netbios. |

| IP interno del server perimetrale |

IP della rete perimetrale interna del componente Edge per comunicare con altri componenti di Cloud Connector. Nome nel file .ini: "InternalServerIPs" in "Parametri per un pool di server perimetrali" |

|

| Nome esterno del pool di accesso |

Nome di Access Edge; ad esempio AP. Questo nome deve corrispondere al nome fornito per il certificato SSL. Immetti solo il nome Netbios. Il nome di dominio SIP verrà usato per generare l'FQDN. Un nome di pool esterno verrà utilizzato per tutti i componenti Edge nel pool. Per ogni sito PSTN è necessario un pool di accesso Edge. Nome nel file .ini: "ExternalSIPPoolName" in "Parametri per un pool di server perimetrali" |

Deve contenere almeno 15 caratteri. Immetti solo il nome Netbios. "sip" è riservato e pertanto non può essere utilizzato come nome. Il nome FQDN generato deve corrispondere al nome fornito per il certificato SSL. |

| IP esterno di Access Edge |

IP esterno del componente Edge: IP pubblico se non è disponibile nat o IP tradotto (specificare entrambi gli indirizzi se mappati). Nome nel file .ini: "ExternalSIPIPs" in "Parametri per un pool di server perimetrali" |

|

| Nome Media Relay |

Nome di Audio Video Media Relay Edge; ad esempio MR. Un nome di pool esterno verrà utilizzato per tutti i componenti Edge in un pool. Per ogni sito PSTN è necessario un pool Edge Media Relay. Nome nel file .ini: "ExternalMRFQDNPoolName" in "Parametri per un pool di server perimetrali" |

Deve contenere almeno 15 caratteri. Immetti solo il nome Netbios. |

| IP esterno di Media Relay Edge |

Attualmente è supportato un solo INDIRIZZO IP, quindi corrisponderà all'INDIRIZZO IP di Access Edge, ossia IP pubblico o mappato (specificare entrambi gli indirizzi se mappati). Può essere lo stesso indirizzo dell'IP esterno del componente Edge di Access Edge. Nota: se Edge è dietro NAT, devi anche specificare il valore per il parametro successivo. Nome nel file .ini: "ExternalMRIPs" in "Parametri per un pool di server perimetrali" |

|

| IP esterno di Media Relay Edge (se Edge è dietro NAT) |

Se Il tuo Edge è dietro NAT, devi anche specificare l'indirizzo pubblico del dispositivo NAT. Nome nel file .ini: "ExternalMRPublicIPs" in "Parametri per un pool di server perimetrali" |

|

| Voice Gateway 1 Make and Model |

Specificare la make e il modello del gateway SBC/Voice. Tieni presente che puoi connettere un dispositivo o un trunk SIP dall'elenco dei dispositivi testati in https://technet.Microsoft.com/UCOIP. |

|

| Voice Gateway 2 Make and Model (copiare questa riga se si hanno più di 2 gateway) |

Specificare la make e il modello del gateway vocale. Tieni presente che puoi connettere un dispositivo dall'elenco dei dispositivi testati in https://technet.Microsoft.com/UCOIP. |

|

| Voice Gateway 1 Name |

Consente di generare l'FQDN del computer con dominio ACTIVE Directory. Obbligatorio se verrà usato TLS tra il componente Mediation e Voice Gateway. Se non si prevede di usare l'FQDN, ad esempio, TLS non è obbligatorio o Gateway vocale non supporta la connessione usando l'FQDN (solo IP), specificare. |

|

| Nome gateway vocale 2 (copiare questa riga se si hanno più di 2 gateway) |

Consente di generare l'FQDN del computer con dominio ACTIVE Directory. Obbligatorio se verrà usato TLS tra il componente Mediation e Voice Gateway. Se non si prevede di usare l'FQDN, ad esempio, TLS non è obbligatorio o Gateway vocale non supporta la connessione usando l'FQDN (solo IP), specificare. |

|

| Indirizzo IP di Voice Gateway 1 |

Indirizzo IP del Gateway vocale. |

|

| Indirizzo IP di Voice Gateway 2 (copiare questa riga se si hanno più di 2 gateway) |

Indirizzo IP del Gateway vocale. |

|

| Voice Gateway 1 Port # (copia questa riga se hai più di 2 gateway) |

Porta in cui il trunk SIP di Voice Gateway rimarrà in ascolto, ad esempio 5060. |

|

| Porta Voice Gateway 2 # |

Porta in cui il trunk SIP di Voice Gateway rimarrà in ascolto, ad esempio 5060. |

|

| Protocollo Voice Gateway 1 per il traffico SIP |

TCP o TLS. |

|

| Voice Gateway 2 Protocol for SIP Traffic (copia questa riga se hai più di 2 gateway) |

TCP o TLS. |

|

| Intervallo di porte dei supporti esterni per il traffico da e verso il componente Edge |

Intervallo di porte TCP/UDP per il traffico multimediale da e verso l'interfaccia esterna di Edge. Deve sempre partire da 50 000. Per ulteriori informazioni, consulta "Porte e protocolli". |

50000 - 59 999 |

| Media port range to communicate to/from the Mediation component via the internal firewall |

Intervallo di porte UDP che il componente Mediation userà per comunicare ai client e ai gateway (consiglio 4 porte per chiamata). |

|

| Media port range to communicate to/from Skype for Business client via firewall interno |

Ai fini della pianificazione, non può essere modificato. Le porte devono essere aperte nel firewall interno per comunicare tra Skype for Business client all'interno della rete interna e con il componente Mediation. |

50 000- 50 019 |

| Password certificato pubblico |

Deve essere fornito nello script. |

|

| Password dell'amministratore in modalità provvisoria Solo versione 1.4.2 |

Password di amministratore in modalità provvisoria per il dominio CC interno. |

|

| Password di amministratore del dominio di Cloud Connector Solo versione 1.4.2 |

Password per l'amministratore del dominio del connettore cloud (diversa dal dominio di produzione). Il nome utente è Amministratore. Non è possibile modificare il nome utente. |

|

| Password amministratore Macchine virtuali Solo versione 1.4.2 |

Consente di configurare la rete di gestione durante la distribuzione. Il nome utente è Amministratore. Non è possibile modificare il nome utente. |

|

| CABackupFile Versione 2.0 e successive |

Usato per salvare il servizio dell'autorità di certificazione dal server Active Directory in un file quando si distribuiscono più appliance in un sito di Cloud Connector. Assicurarsi di usare la stessa password per tutti gli accessori all'interno di un sito di Cloud Connector per importare correttamente il file di backup della CA nel nuovo accessorio aggiunto. |

|

| CCEService Versione 2.0 e successive |

Usato per il servizio di gestione di Cloud Connector; deve accedere alla directory del sito di Cloud Connector. Assicurarsi di usare la stessa password per tutti gli accessori all'interno di un sito di Cloud Connector. |

|

| Amministrazione tenant di Microsoft 365 o Office 365 |

L'account viene usato da Cloud Connector per aggiornare e gestire le impostazioni del tenant per Cloud Connector: Versione 2.0 e successive: credenziali per un account Microsoft 365 o Office 365 dedicato con diritti di amministratore Skype for Business. Versioni precedenti alla 2.0: credenziali per un account Microsoft 365 o Office 365 dedicato con diritti di amministratore globale del tenant. |

|

| Abilitare il supporto REFER |

Verrà definito se il supporto SIP REFER è abilitato o disabilitato nella configurazione trunk per IP/PBX. Il valore predefinito è True. Se il gateway IP/PBX supporta il supporto REFER, impostarlo su True. In caso contrario, questo valore deve essere impostato su False. In caso di dubbi sul fatto che il gateway supporti REFER, vedere IP-PBXs e gateway qualificati. |

|

| EnableFastFailoverTimer Versione 2.0 e successive |

Con il valore predefinito "True", se le chiamate in uscita non ricevono risposta dal gateway entro 10 secondi, verranno instradate al gateway disponibile successivo; se non ci sono trunk aggiuntivi, la chiamata verrà interrotta automaticamente. Tuttavia, in un'organizzazione con reti lente e risposte del gateway, o quando il processo di creazione delle chiamate richiede più di 10 secondi, ciò potrebbe comportare il calo inutilmente delle chiamate. Quando si effettuano chiamate verso alcuni paesi/aree geografiche, ad esempio gli Emirati Arabi Uniti o l'Afghanistan, il processo di definizione delle chiamate può richiedere più di 10 secondi. Se si verificano problemi simili, sarà necessario impostare il valore su Falso. Non dimenticare di modificare l'impostazione corrispondente nel gateway o SBC connesso. Il valore può essere Vero o Falso. Il valore predefinito è True. |

|

| ForwardCallHistory Versione 2.0 e successive |

Questo parametro viene usato per attivare le intestazioni SIP utilizzate per segnalare il chiamante iniziale negli scenari Squillo simultaneo, Inoltro di chiamata e Trasferimento chiamate. Impostando il parametro su True verranno attivate due intestazioni SIP: History-Info Referred-By L'intestazione History-Info viene utilizzata per ridestinare le richieste SIP e "fornire uno o più meccanismi standard per acquisire le informazioni della cronologia delle richieste per abilitare un'ampia varietà di servizi per le reti e gli utenti finali" (RFC 4244 - Sezione 1.1). Per le interfacce trunk di Cloud Connector, questo viene utilizzato negli scenari di squillo simultaneo e inoltro di chiamata. Il valore può essere Vero o Falso. Il valore predefinito è False. |

|

| InoltraRE IL PAI Versione 2.0 e successive |

PAI è un'estensione privata di SIP che consente ai server SIP di affermare l'identità degli utenti autenticati. Per il provider di trunk SIP, pai può essere utilizzato per scopi di fatturazione se non sono presenti History-Info e Referred-By intestazioni. Quando Forward P-Asserted-Identity è abilitato nella configurazione, Mediation Server inoltra le intestazioni PAI con SIP & URI Tel da Cloud Connector al trunk SIP. Mediation Server inoltra le intestazioni PAI con i numeri di & E.164 dell'URI tel ricevuti SOLO nel trunk SIP a Cloud Connector. Mediation Server inoltra anche tutte le intestazioni di privacy ricevute in entrambe le direzioni. Se la richiesta SIP inviata dal Mediation Server include un'intestazione Privacy del modulo - "Privacy: id" in combinazione con l'intestazione PAI, l'identità asserita deve essere mantenuta privata al di fuori del dominio di trust di rete. Il valore può essere Vero o Falso. Il valore predefinito è False. |

Requisiti dei certificati

Ogni componente Edge richiede un certificato da un'autorità di certificazione pubblica. I certificati devono avere una chiave privata esportabile da copiare tra i componenti Edge. Per soddisfare i requisiti del certificato, è necessario scegliere tra le opzioni seguenti e specificare il nome dell'oggetto (SN) e il nome alternativo dell'oggetto (SAN) per il certificato.

Se si dispone di un singolo dominio SIP:

Opzione 1. Il Nome oggetto deve contenere il nome del pool assegnato ai componenti Edge. Tieni presente che il nome dell'oggetto non può essere sip.sipdomain.com perché è riservato al componente Edge Skype for Business online. La SAN deve contenere sip.sipdomain.com e il nome del pool di accessi Edge:

SN = accessedgepoolnameforsite1.sipdomain.com, SAN = sip.sipdomain.com, acessedgepoolnameforsite1.sipdomain.comOpzione 2. Se si vuole usare un singolo certificato con caratteri jolly in tutti i server pool edge distribuiti, è possibile usare una voce SAN con caratteri jolly *.sipdomain.com al posto del nome del pool di server perimetrali nel certificato. Il nome dell'oggetto può essere il nome del pool di accessi edge di qualsiasi pool di Edge distribuito:

SN = accessedgepoolnameforsite1.sipdomain.com, SAN = sip.sipdomain.com, SAN = *.sipdomain.com

Nota

Non è necessario creare una voce DNS esterna per sip.<sipdomain>.com perché questo nome appartiene alla distribuzione di Microsoft 365 o Office 365.

Nota

Se si vuole usare un singolo certificato per tutti i pool edge distribuiti nell'organizzazione e non è possibile usare un certificato con caratteri jolly come definito nell'opzione 2, sarà necessario includere nel certificato l'FQDN di tutti i pool Edge distribuiti nel nome SAN.

Se si hanno più domini SIP:

Sarà necessario aggiungere sip.sipdomain.com per ogni dominio SIP e il nome dei pool di Access Edge per dominio ( può essere un pool fisico ma con nomi diversi). Di seguito è riportato un esempio di voci SN e SAN in uno scenario di dominio sip multiplo:

Opzione 1. Il nome dell'oggetto deve contenere il nome del pool assegnato per i componenti Edge. Tieni presente che il nome dell'oggetto non può essere sip.sipdomain.com perché è riservato al componente Edge Skype for Business online. La SAN deve contenere sip.sipdomain.com e il nome del pool di accessi Edge:

SN = accessedgepoolnameforsite1.sipdomain1.com, SAN = sip.sipdomain1.com, sip.sipdomain2.com, acessedgepoolnameforsite1.sipdomain1.comOpzione 2.Se si vuole usare un singolo certificato con caratteri jolly in tutti i server pool edge distribuiti, è possibile usare una voce SAN con caratteri jolly *.sipdomain.com al posto del nome del pool di server perimetrali nel certificato. Il nome dell'oggetto può essere il nome del pool di accessi edge di qualsiasi pool di Edge distribuito:

SN = accessedgepoolnameforsite1.sipdomain.com, SAN = sip.sipdomain1.com, sip.sipdomain2.com, SAN = *.sipdomain1.com

Nota

Non è necessario creare una voce DNS esterna per sip.<sipdomain>.com perché questo nome appartiene alla distribuzione di Microsoft 365 o Office 365.

Ai fini della distribuzione, è possibile usare la tabella seguente:

| Opzione | Descrizione | Note |

|---|---|---|

| Quale opzione verrà usata per la distribuzione? |

Opzione 1 o 2 |

|

| SN |

Fornire l'SN per il certificato |

|

| SAN |

Fornisce la san per il certificato |

Se si usa TLS tra il gateway e Mediation Server, sarà necessario ottenere il certificato radice, o catena di certificati completa, per il certificato assegnato al gateway.

Considerazioni sul piano di chiamata

Cloud Connector richiede l'uso di un piano di chiamata online. Per altre informazioni su come configurare un piano di chiamata online, vedi Che cosa sono i piani di chiamata?

Considerazioni sulla disponibilità elevata

Quando si distribuisce Cloud Connector Edition per la disponibilità elevata, si distribuiscono almeno due appliance che fungono da backup reciproca. Ogni appliance è costituito da quattro componenti: Edge, Mediation, Central Management Store (CMS) e controller di dominio.

In generale, se un componente all'interno di un appliance va giù, Cloud Connector Edition può continuare a gestire le chiamate, ma è necessario considerare quanto segue:

Considerazioni sul componente Mediation, CMS e controller di dominio

Si supponga che il componente CMS o controller di dominio in un appliance va giù. L'appliance è comunque in grado di gestire le chiamate in ingresso e in uscita, ma se si riavvia un componente Mediation quando il controller di dominio o il componente CMS non è raggiungibile, la mediazione non funzionerà. Lo stesso vale per il riavvio del componente CMS quando il controller di dominio è spento.

Raccomandazione: Prima di riavviare i componenti, verificare la disponibilità degli altri componenti dell'apparecchio.

Considerazioni sul componente Edge

Se il componente Edge in un accessorio non è disponibile, il comportamento per le chiamate in ingresso e in uscita sarà diverso come segue:

Chiamata in uscita: una chiamata dall'utente su Internet a una rete PSTN.

Il meccanismo di distribuzione delle chiamate nel cloud identificherà che un componente Edge è in basso e instrada tutte le chiamate a un altro appliance, in modo che la chiamata in uscita sia riuscita.

Chiamata in ingresso: una chiamata dalla rete PSTN a un utente che si trova in una rete locale o in Internet.

Se il componente Edge dell'appliance che ha ricevuto la chiamata non funziona, le chiamate in ingresso a questo appliance non avranno esito positivo perché il componente Mediation non può reindirizzare la chiamata al componente Edge nell'altro appliance.

Raccomandazione: Disporre di un sistema di monitoraggio. Dopo aver individuato un malfunzionamento del componente Edge, arresta tutti i componenti dell'apparecchio in cui il componente Edge non è disponibile.

Flusso dei supporti di Cloud Connector

I diagrammi seguenti descrivono il flusso di una chiamata in uscita e in ingresso attraverso Cloud Connector Edition. Si tratta di informazioni utili per comprendere come viene stabilita la connettività.

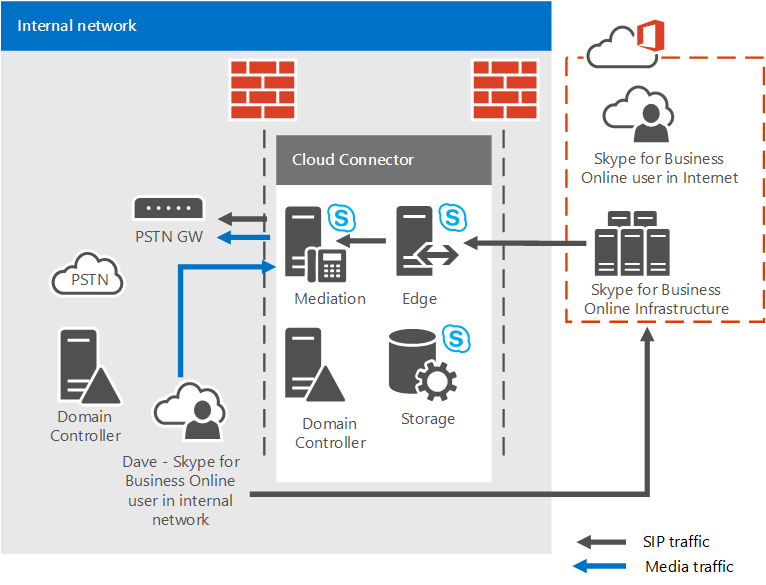

Nel primo diagramma un utente interno effettua una chiamata in uscita nel modo seguente:

Dave, un utente ospitato online, ma ora nella rete interna, effettua una chiamata a un utente PSTN esterno.

Route del traffico SIP verso Skype for Business Online.

Skype for Business Online esegue una ricerca inversa del numero. La ricerca del numero inverso non riesce perché questo numero non appartiene a nessuno nell'organizzazione Skype for Business.

La chiamata viene prima instradata al componente Edge (SIP e Media Flow via Online Edge; Gli elementi multimediali verranno inviati al componente Mediation tramite il firewall interno).

Se il percorso esiste, il componente Edge inoltra il traffico al componente Mediation nella rete perimetrale.

Il componente Mediation invia il traffico al gateway PSTN.

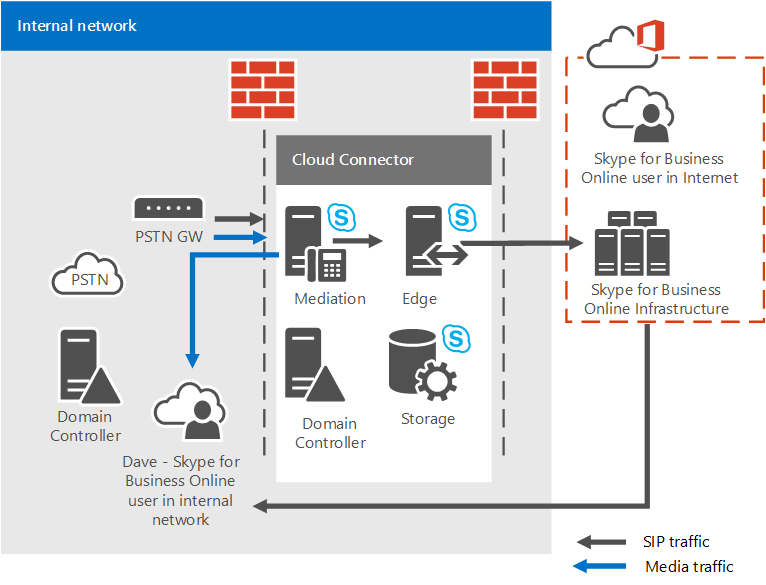

Nel diagramma successivo, un utente interno riceve una chiamata in ingresso nel modo seguente:

Il gateway PSTN riceve una chiamata per l'utente Davide ospitato online, ma che ora si trova nella rete interna.

Il traffico SIP viene instradato al componente Mediation.

Il componente Mediation invia il traffico SIP al componente Edge e quindi passa a Skype for Business Online.

Skype for Business Online esegue una ricerca inversa del numero e trova che si tratta dell'utente Davide.

La segnalazione SIP va a tutti i punti di presenza di Dave.

Il traffico multimediale verrà stabilito tra il gateway e il componente Mediation e tra il componente Mediation e il punto finale.

Monitoraggio e risoluzione dei problemi

Il meccanismo di monitoraggio e risoluzione dei problemi viene installato automaticamente con ogni accessorio Cloud Connector. Il meccanismo rileva i seguenti eventi:

Una o più macchine virtuali di un accessorio Cloud Connector non sono connesse a un commutatore virtuale interno o Internet.

Una o più macchine virtuali di un accessorio Cloud Connector sono in stato di salvataggio o arresto.

Servizi non in esecuzione.

Se viene rilevato uno dei seguenti eventi, l'intero accessorio Cloud Connector viene svuotato e contrassegnato come offline per evitare il tentativo di stabilire chiamate a un apparecchio non funzionante. Le funzionalità di ripristino automatico di Cloud Connector ripristineranno successivamente i servizi e contrassegneranno l'appliance come online. Se il ripristino automatico non riesce per qualche motivo, vedi Risolvere i problemi relativi alla distribuzione di Cloud Connector.

Nella macchina virtuale dell'archivio di gestione centrale:

Skype for Business agente di replicatore master

agente replica Skype for Business

Nella macchina virtuale Mediation Server:

agente replica Skype for Business

Mediazione Skype for Business Server

Sulla macchina virtuale del server perimetrale

agente replica Skype for Business

Skype for Business Server Access Edge

Skype for Business Server Edge audio/video

Autenticazione audio/video Skype for Business Server

Skype for Business Server Web Conferencing Edge

Regola in ingresso di Windows Firewall per "CS RTCSRV" in Edge, "CS RTCMEDSRV" in Mediation Server è disabilitata.

Cloud Connector 2.1 e versioni successive supporta il monitoraggio di Cloud Connector tramite OMS (Operations Management Suite). Per ulteriori informazioni, vedere Monitor Cloud Connector using Operations Management Suite (OMS)

Per altre informazioni

Per altre informazioni, vedere: