Descrivere i tipi di identità

In Microsoft Entra ID sono supportati diversi tipi di identità. I termini che verranno illustrati e introdotti in questa unità sono identità utente, identità del carico di lavoro, identità dei dispositivi, identità esterne e identità ibride. Ognuno di questi termini viene descritto in modo più dettagliato nelle sezioni seguenti.

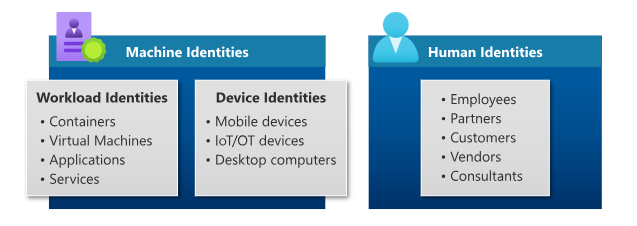

Quando si pone la domanda su a cosa sia possibile assegnare un'identità in Microsoft Entra ID, ci sono tre categorie.

- È possibile assegnare identità a persone (esseri umani). Esempi di identità assegnate alle persone sono dipendenti di un'organizzazione che in genere sono configurati come utenti interni e utenti esterni che includono clienti, consulenti, fornitori e partner. Nel nostro caso, ci riferiremo a loro come identità utente.

- È possibile assegnare identità a dispositivi fisici, ad esempio telefoni cellulari, computer desktop e dispositivi IoT.

- Infine, è possibile assegnare identità a oggetti basati su software, come applicazioni, macchine virtuali, servizi e contenitori. Queste identità vengono definite identità dei carichi di lavoro.

In questa unità verrà illustrato ogni tipo di identità di Microsoft Entra.

User

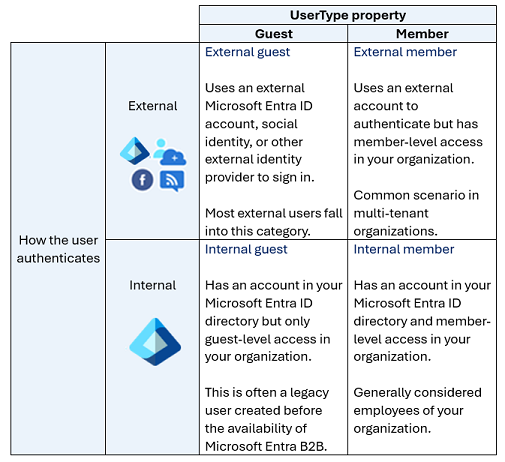

Le identità utente rappresentano persone come dipendenti e utenti esterni (clienti, consulenti, fornitori e partner). In Microsoft Entra ID le identità utente sono caratterizzate da come eseguono l'autenticazione e dalla proprietà del tipo di utente.

Il modo in cui l'utente esegue l'autenticazione viene chiesto in relazione al tenant Microsoft Entra dell'organizzazione host e può essere interno o esterno. L'autenticazione interna indica che l'utente ha un account nel Microsoft Entra ID dell'organizzazione host e usa tale account per l'autenticazione Microsoft Entra ID. L'autenticazione esterna significa che l'utente esegue l'autenticazione usando un account Microsoft Entra esterno appartenente a un'altra organizzazione, un'identità di social network o un altro provider di identità esterno.

La proprietà del tipo di utente descrive la relazione dell'utente con l'organizzazione o, in modo più specifico, la tenancy dell'organizzazione host. L'utente può essere un guest o un membro del tenant Microsoft Entra dell'organizzazione. Per impostazione predefinita, gli utenti guest dell'organizzazione hanno privilegi limitati nella directory dell'organizzazione, in relazione ai membri dell'organizzazione.

- Membro interno: questi utenti vengono in genere considerati dipendenti dell'organizzazione. L'utente esegue l'autenticazione internamente tramite Microsoft Entra dell'organizzazione e l'oggetto utente creato nella directory Microsoft Entra ID della risorsa ha un UserType di Membro.

- Guest esterno: utenti esterni o guest, inclusi consulenti, fornitori e partner, rientrano in genere in questa categoria. L'utente esegue l'autenticazione usando un account Microsoft Entra esterno o un provider di identità esterno, ad esempio un'identità di social network. L'oggetto utente creato nella directory Microsoft Entra della risorsa ha un UserType guest, cosa che gli fornisce autorizzazioni a livello di guest limitate.

- Membro esterno: questo scenario è comune nelle organizzazioni costituite da più tenant. Si consideri lo scenario in cui il tenant Microsoft Entra Contoso e il tenant Microsoft Entra Fabrikam sono tenant all'interno di un'organizzazione di grandi dimensioni. Gli utenti del tenant Contoso necessitano dell'accesso a livello di membro alle risorse in Fabrikam. In questo scenario, gli utenti di Contoso vengono configurati nella directory Fabrikam Microsoft Entra in modo da eseguire l'autenticazione con il proprio account Contoso, esterno a Fabrikam, ma così da avere un UserType Membro per abilitare l'accesso a livello di membro alle risorse dell'organizzazione di Fabrikam.

- Guest interno: questo scenario si verifica quando le organizzazioni che collaborano con distributori, fornitori e vendor configurano account Microsoft Entra interni per questi utenti, ma li designano come guest impostando l'oggetto utente UserType su Guest. Gli utenti guest hanno autorizzazioni ridotte nella directory. Si tratta di uno scenario legacy poiché oggi si usa più comunemente la collaborazione B2B. Con la Collaborazione B2B, gli utenti possono usare le proprie credenziali, consentendo al provider di identità esterno di gestire l'autenticazione e il ciclo di vita dell'account.

Gli utenti guest esterni e i membri esterni sono utenti di collaborazione business-to-business (B2B) che rientrano nella categoria di identità esterne in Microsoft Entra ID, uno scenario descritto in modo più dettagliato nell'unità successiva.

Identità dei carichi di lavoro

Un'identità del carico di lavoro è un'identità assegnata a un carico di lavoro software. In questo modo il carico di lavoro software può eseguire l'autenticazione e accedere ad altri servizi e risorse. Ciò consente di proteggere il carico di lavoro.

La protezione delle identità dei carichi di lavoro è importante perché, a differenza di un utente umano, un carico di lavoro software può dover gestire più credenziali per accedere a risorse diverse e queste credenziali devono essere archiviate in modo sicuro. È inoltre difficile capire quando un'identità dei carichi di lavoro è stata creata o quando deve essere revocata. Le aziende rischiano che le applicazioni o i servizi in uso vengano sfruttati o violati a causa di difficoltà nella protezione delle identità dei carichi di lavoro.

ID dei carichi di lavoro di Microsoft Entra consente di risolvere questi problemi relativi alla protezione delle identità dei carichi di lavoro.

In Microsoft Entra le identità del carico di lavoro sono applicazioni, entità servizio e identità gestite.

Applicazioni ed entità servizio

Un'entità servizio è essenzialmente un'identità per un'applicazione. Affinché un'applicazione deleghi le relative funzioni di accesso e identità a Microsoft Entra ID, deve prima essere registrata in Microsoft Entra ID in modo che sia possibile abilitarne l’integrazione. Dopo la registrazione di un'applicazione, verrà creata un'entità servizio in ciascun tenant Microsoft Entra in cui viene usata l'applicazione. L'entità servizio abilita funzionalità chiave, ad esempio l'autenticazione e l'autorizzazione dell'applicazione alle risorse protette tramite il tenant Microsoft Entra.

Affinché le entità servizio possano accedere alle risorse protette tramite il tenant Microsoft Entra, gli sviluppatori di applicazioni devono gestire e proteggere le credenziali. Se non viene eseguita correttamente, questa operazione può introdurre vulnerabilità di sicurezza. Le identità gestite consentono di eseguire l'offload di tale responsabilità dallo sviluppatore.

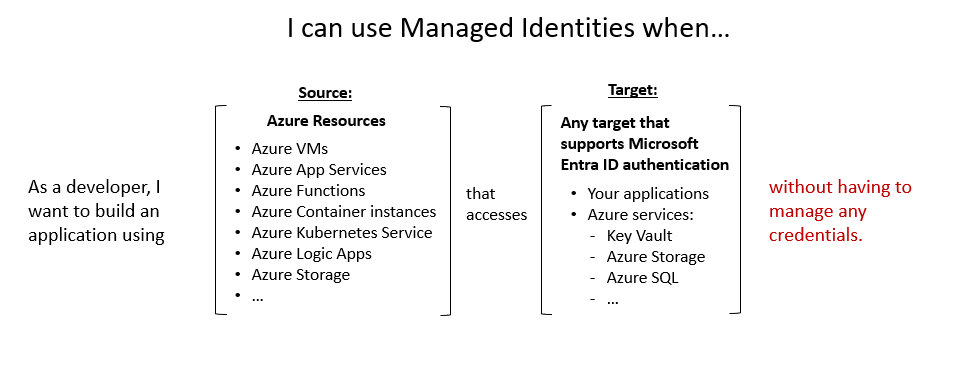

Identità gestite

Le identità gestite sono un tipo di entità servizio gestite automaticamente in Microsoft Entra ID. Grazie a questo tipo di identità, gli sviluppatori non devono gestire le credenziali. Le identità gestite forniscono un'identità che viene usata dalle applicazioni quando si connettono a risorse che supportano l'autenticazione di Microsoft Entra.

Per un elenco dei servizi di Azure che supportano le identità gestite, vedere la sezione Altre informazioni dell'unità Riepilogo e risorse.

Esistono due tipi di identità gestite: assegnata dal sistema e assegnata dall'utente.

Assegnata dal sistema. Alcune risorse di Azure, ad esempio le macchine virtuali, consentono di abilitare un'identità gestita direttamente nella risorsa. Quando si abilita un'identità gestita assegnata dal sistema, viene creata un'identità in Microsoft Entra associata al ciclo di vita di quella risorsa di Azure. Poiché l'identità è associata al ciclo di vita della risorsa di Azure quando la risorsa viene eliminata, Azure elimina automaticamente l'identità. Un esempio in cui è possibile trovare un'identità assegnata dal sistema è quando un carico di lavoro è contenuto in una singola risorsa di Azure, ad esempio un'applicazione eseguita in una singola macchina virtuale.

Assegnata dall'utente. È anche possibile creare un'identità gestita come risorsa di Azure autonoma. Dopo aver creato un'identità gestita assegnata dall'utente, è possibile assegnare tale identità a una o più istanze di un servizio di Azure. Ad esempio, un'identità gestita assegnata dall'utente può essere assegnata a più macchine virtuali. Le identità gestite assegnate dall'utente vengono gestite separatamente rispetto alle risorse che le usano. L'eliminazione delle risorse che usano l'identità gestita assegnata dall'utente non elimina l'identità. L'identità gestita assegnata dall'utente deve essere eliminata in modo esplicito. Ciò è utile in uno scenario in cui possono essere presenti più macchine virtuali con lo stesso set di autorizzazioni, ma che possono essere riciclate di frequente. L'eliminazione di una delle macchine virtuali non influisce sull'identità gestita assegnata dall'utente. Analogamente, è possibile creare una nuova macchina virtuale e assegnarla all'identità assegnata dall'utente esistente.

Dispositivo

Un dispositivo è un componente hardware, ad esempio un dispositivo mobile, un portatile, un server o una stampante. Un'identità del dispositivo fornisce agli amministratori informazioni utili per prendere decisioni relative all'accesso o alla configurazione. Le identità dei dispositivi possono essere impostate in diversi modi nell’ambito di Microsoft Entra ID.

- Dispositivi registrati di Microsoft Entra. L'obiettivo dei dispositivi registrati di Microsoft Entra è supportare gli utenti in relazione agli scenari BYOD o durante l’uso di dispositivi mobili. In questi scenari un utente può accedere alle risorse dell'organizzazione usando un dispositivo personale. I dispositivi vengono registrati in Microsoft Entra senza richiedere a un account aziendale di accedere al dispositivo.

- Aggiunto a Microsoft Entra. Un dispositivo aggiunto in Microsoft Entra è un dispositivo che viene aggiunto in Microsoft Entra ID tramite un account aziendale, che viene quindi usato per accedere al dispositivo. I dispositivi aggiunti in Microsoft Entra sono in genere di proprietà dell'organizzazione.

- Dispositivi ibridi aggiunti a Microsoft Entra. Le organizzazioni che dispongono già di implementazioni di Active Directory locale possono trarre vantaggio dalle funzionalità fornite da Microsoft Entra ID implementando i dispositivi ibridi aggiunti in Microsoft Entra. Questi dispositivi vengono aggiunti ad Active Directory locale e Microsoft Entra ID richiedendo all'account aziendale di accedere al dispositivo.

La registrazione e l'aggiunta di dispositivi in Microsoft Entra ID offrono agli utenti un facile accesso SSO alle risorse cloud. Inoltre, i dispositivi aggiunti in Microsoft Entra traggono vantaggio dall'esperienza SSO per le risorse e le applicazioni che si basano su Active Directory locale.

Gli amministratori IT possono usare strumenti come Microsoft Intune, un servizio basato sul cloud incentrato sulla gestione dei dispositivi mobili (MDM) e sulla gestione delle applicazioni mobili (MAM), per controllare il modo in cui vengono usati i dispositivi di un'organizzazione. Per altre informazioni, vedere Microsoft Intune.

Gruppi

In Microsoft Entra ID, se si hanno più identità con le stesse esigenze di accesso, è possibile creare un gruppo. I gruppi si usano per concedere le autorizzazioni di accesso a tutti i membri del gruppo anziché assegnare i diritti di accesso singolarmente. La limitazione dell'accesso alle risorse di Microsoft Entra alle sole identità che ne hanno bisogno è uno dei principi di sicurezza fondamentali di Zero Trust.

Esistono due tipi di gruppi:

Sicurezza: un gruppo di sicurezza è il tipo più comune di gruppo e viene usato per gestire l'accesso utente e dispositivo alle risorse condivise. Ad esempio, è possibile creare un gruppo di sicurezza per criteri di sicurezza specifici, come la reimpostazione della password self-service o per l'uso con criteri di accesso condizionale per richiedere l'autenticazione a più fattori. I membri di un gruppo di sicurezza possono includere utenti (inclusi utenti esterni), dispositivi, altri gruppi e entità servizio. La creazione di gruppi di sicurezza richiede un ruolo di amministratore Microsoft Entra.

Microsoft 365: un gruppo di Microsoft 365, noto anche come gruppo di distribuzione, viene usato per raggruppare gli utenti in base alle esigenze di collaborazione. Ad esempio, è possibile concedere ai membri del gruppo l'accesso a una cassetta postale condivisa, un calendario, siti di SharePoint file e altro ancora. I membri di un gruppo di Microsoft 365 possono includere solo utenti, inclusi quelli esterni all'organizzazione. Poiché i gruppi di Microsoft 365 sono pensati per la collaborazione, il valore predefinito consiste nel consentire agli utenti di creare gruppi di Microsoft 365, quindi non è necessario un ruolo di amministratore.

I gruppi possono essere configurati per consentire l'assegnazione dei membri, selezionati manualmente o configurati per l'appartenenza dinamica. L'appartenenza dinamica usa regole per aggiungere e rimuovere automaticamente le identità.