Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Note

Questo articolo è stato utile? Diamo importanza al contributo degli utenti. Usare il pulsante Feedback in questa pagina per comunicare se questo articolo è stato utile o come possiamo migliorarlo.

Siamo lieti di portare il supporto IPv6 in Microsoft Entra ID, per supportare i clienti con maggiore mobilità e ridurre la spesa per indirizzi IPv4 costosi e veloci. Per altre informazioni su come questa modifica potrebbe influire su Microsoft 365, vedere Supporto IPv6 nei servizi Microsoft 365.

Se le reti dell'organizzazione non supportano attualmente IPv6, è possibile ignorare queste informazioni fino a quel momento.

Modifiche introdotte

Gli URL dell'endpoint di servizio verranno ora risolti per restituire indirizzi IPv4 e IPv6. Se una piattaforma client o una rete supporta IPv6, la connessione verrà tentata principalmente usando IPv6, presupponendo che gli hop di rete intermedi (ad esempio firewall o proxy Web) supportino anch'essi IPv6. Per gli ambienti che non supportano IPv6, le applicazioni client continueranno a connettersi a Microsoft Entra ID tramite IPv4.

Anche le funzionalità seguenti supportano gli indirizzi IPv6:

- Posizioni specifiche

- Criteri di accesso condizionale

- Identity Protection

- Log di accesso

Quando sarà supportato IPv6 in Microsoft Entra ID?

Inizieremo a introdurre il supporto IPv6 per Microsoft Entra ID in aprile 2023.

Sappiamo che il supporto IPv6 è un cambiamento significativo per alcune organizzazioni. Queste informazioni vengono pubblicate ora in modo che i clienti possano creare piani per garantire la conformità.

Cosa deve fare l'organizzazione?

Se sono presenti indirizzi IPv6 pubblici che rappresentano la rete, eseguire le azioni descritte nelle sezioni seguenti il prima possibile.

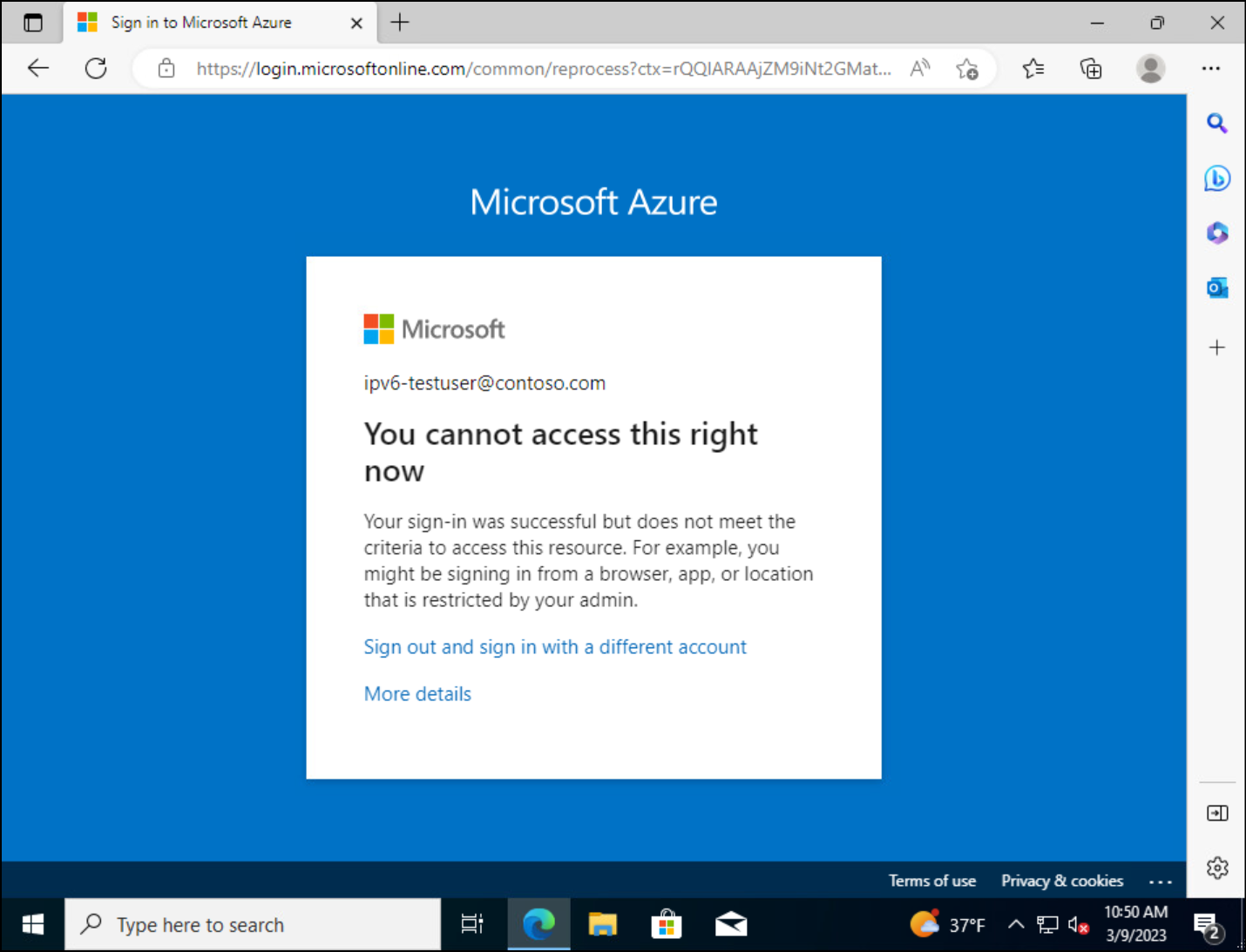

Se i clienti non aggiornano le posizioni denominate con questi indirizzi IPv6, gli utenti verranno bloccati.

Azioni da intraprendere

- Testare l'autenticazione di Microsoft Entra su IPv6

- Trovare indirizzi IPv6 nei log di accesso

- Creare o aggiornare percorsi denominati per includere gli indirizzi IPv6 identificati

Posizioni specifiche

Le posizioni denominate vengono condivise tra molte funzionalità, ad esempio l'accesso condizionale, Identity Protection e B2C. I clienti devono collaborare con gli amministratori di rete e i provider di servizi Internet (ISP) per identificare gli indirizzi IPv6 pubblici. I clienti devono quindi usare questo elenco per creare o aggiornare percorsi denominati, per includere gli indirizzi IPv6 identificati.

Accesso condizionale

Quando si configurano i criteri di accesso condizionale, le organizzazioni possono scegliere di includere o escludere posizioni come condizione. Queste località denominate possono includere indirizzi IPv4 o IPv6 pubblici, paese o area geografica o aree sconosciute che non eseguono il mapping a paesi o aree geografiche specifiche.

- Se si aggiungono intervalli IPv6 a un percorso denominato esistente, usato nei criteri di accesso condizionale esistenti, non sono necessarie modifiche.

- Se si creano nuovi percorsi denominati per gli intervalli IPv6 dell'organizzazione, è necessario aggiornare i criteri di accesso condizionale pertinenti con queste nuove posizioni.

Proxy cloud e VPN

Quando è in atto un proxy cloud, un criterio che richiede un dispositivo ibrido aggiunto a Microsoft Entra o un dispositivo di reclamo può essere più facile da gestire. Mantenere aggiornato un elenco di indirizzi IP usati dal proxy ospitato nel cloud o dalla soluzione VPN può essere quasi impossibile.

Autenticazione a più fattori Microsoft Entra per utente

Se si è un cliente che usa l'autenticazione a più fattori per utente, sono stati aggiunti indirizzi IPv4 che rappresentano reti attendibili locali usando indirizzi IP attendibili anziché percorsi denominati ? In caso affermativo, potrebbe essere visualizzata una richiesta di autenticazione a più fattori avviata tramite punti di uscita abilitati per IPv6 locali.

L'uso dell'autenticazione a più fattori per utente non è consigliato, a meno che le licenze microsoft Entra ID non includano l'accesso condizionale e non si vogliono usare le impostazioni predefinite per la sicurezza.

Restrizioni del traffico in uscita

Se l'organizzazione limita il traffico di rete in uscita a intervalli IP specifici, è necessario aggiornare questi indirizzi per includere gli endpoint IPv6. Gli amministratori possono trovare questi intervalli IP negli articoli seguenti:

- Intervalli di indirizzi IP e URL di Office 365

- Microsoft Entra Connect: Risolvere i problemi di connettività di Microsoft Entra

Per gli intervalli IP specificati per Microsoft Entra ID, assicurarsi di consentire l'accesso in uscita nel proxy o nel firewall.

Configurazione dispositivo

Per impostazione predefinita, il traffico IPv6 e IPv4 è supportato in Windows e nella maggior parte delle altre piattaforme del sistema operativo. Le modifiche alla configurazione IPv6 standard possono comportare conseguenze impreviste. Per altre informazioni, vedere Linee guida per la configurazione di IPv6 in Windows per utenti avanzati.

Endpoint di servizio

L'implementazione del supporto IPv6 in Microsoft Entra ID non influisce sugli endpoint di servizio di Azure Rete virtuale. Gli endpoint di servizio non supportano ancora il traffico IPv6. Per altre informazioni, vedere Limitazioni di Rete virtuale endpoint di servizio.

Testare l'autenticazione di Microsoft Entra su IPv6

È possibile testare l'autenticazione di Microsoft Entra su IPv6 prima di abilitarla in tutto il mondo usando le procedure seguenti. Queste procedure consentono di convalidare le configurazioni dell'intervallo IPv6. L'approccio consigliato consiste nell'usare una regola NRPT (Name Resolution Policy Table) inserita nei dispositivi Windows aggiunti a Microsoft Entra. In Windows Server, NRPT consente di implementare un criterio globale o locale che esegue l'override dei percorsi di risoluzione DNS. Con questa funzionalità, è possibile reindirizzare DNS per vari nomi di dominio completi (FQDN) a server DNS speciali configurati per avere voci DNS IPv6 per l'accesso a Microsoft Entra. È semplice abilitare e disabilitare le regole NRPT usando uno script di PowerShell. È possibile usare Microsoft Intune per eseguire il push di questa funzionalità ai client.

Note

Microsoft fornisce queste istruzioni solo a scopo di test. Per assicurarsi che i client usino server DNS di produzione, è necessario rimuovere le configurazioni seguenti entro maggio 2023. I server DNS nelle procedure seguenti potrebbero essere rimossi dopo maggio 2023.

È consigliabile usare il cmdlet Resolve-DnsName per convalidare le regole NRPT. Se si usa il comando nslookup , il risultato può essere diverso in base alle differenze esistenti tra questi strumenti.

Assicurarsi di disporre di connettività di rete aperta sulla porta TCP e UDP 53 tra i dispositivi client e i server DNS usati per la regola NRPT.

Configurare manualmente una regola NRPT del client - Cloud pubblico

Aprire una console di PowerShell come amministratore (fare clic con il pulsante destro del mouse sull'icona di PowerShell e scegliere Esegui come amministratore).

Aggiungere una regola NRPT eseguendo i comandi seguenti:

$DnsServers = ( "ns1-37.azure-dns.com.", "ns2-37.azure-dns.net.", "ns3-37.azure-dns.org.", "ns4-37.azure-dns.info." ) $DnsServerIPs = $DnsServers | Foreach-Object { (Resolve-DnsName $_).IPAddress | Select-Object -Unique } $params = @{ Namespace = "login.microsoftonline.com" NameServers = $DnsServerIPs DisplayName = "AZURE-AD-NRPT" } Add-DnsClientNrptRule @paramsVerificare che il client ottenga le risposte IPv6 per

login.microsoftonline.comeseguendo il cmdlet Resolve-DnsName . L'output del comando dovrebbe essere simile al testo seguente:PS C:\users\username> Resolve-DnsName login.microsoftonline.com Name Type TTL Section IPAddress ---- ---- --- ------- --------- login.microsoftonline.com AAAA 300 Answer 2603:1037:1:c8::8 login.microsoftonline.com AAAA 300 Answer 2603:1036:3000:d8::5 login.microsoftonline.com AAAA 300 Answer 2603:1036:3000:d0::5 login.microsoftonline.com AAAA 300 Answer 2603:1036:3000:d8::4 login.microsoftonline.com AAAA 300 Answer 2603:1037:1:c8::9 login.microsoftonline.com AAAA 300 Answer 2603:1037:1:c8::a login.microsoftonline.com AAAA 300 Answer 2603:1036:3000:d8::2 login.microsoftonline.com AAAA 300 Answer 2603:1036:3000:d0::7 login.microsoftonline.com A 300 Answer 20.190.151.7 login.microsoftonline.com A 300 Answer 20.190.151.67 login.microsoftonline.com A 300 Answer 20.190.151.69 login.microsoftonline.com A 300 Answer 20.190.151.68 login.microsoftonline.com A 300 Answer 20.190.151.132 login.microsoftonline.com A 300 Answer 20.190.151.70 login.microsoftonline.com A 300 Answer 20.190.151.9 login.microsoftonline.com A 300 Answer 20.190.151.133Se si vuole rimuovere la regola NRPT, eseguire questo script di PowerShell:

Get-DnsClientNrptRule | Where-Object { $_.DisplayName -match "AZURE-AD-NRPT" -or $_.Namespace -match "login.microsoftonline.com" } | Remove-DnsClientNrptRule -Force

Configurare manualmente una regola NRPT del client - Us Gov cloud

Analogamente allo script per il cloud pubblico, lo script seguente crea una regola NRPT per l'endpoint login.microsfotonline.usdi accesso US Gov .

Aprire una console di PowerShell come amministratore facendo clic con il pulsante destro del mouse sull'icona di PowerShell e scegliendo Esegui come amministratore.

Aggiungere una regola NRPT eseguendo i comandi seguenti:

$DnsServers = ( "ns1-35.azure-dns.com.", "ns2-35.azure-dns.net.", "ns3-35.azure-dns.org.", "ns4-35.azure-dns.info." ) $DnsServerIPs = $DnsServers | Foreach-Object { (Resolve-DnsName $_).IPAddress | Select-Object -Unique } $params = @{ Namespace = "login.microsoftonline.us" NameServers = $DnsServerIPs DisplayName = "AZURE-AD-NRPT-USGOV" } Add-DnsClientNrptRule @params

Distribuire una regola NRPT con Intune

Per distribuire la regola NRPT in più computer usando Intune, creare un'app Win32 e assegnarla a uno o più dispositivi.

Passaggio 1: Creare gli script

Creare una cartella e quindi salvare i seguenti script di installazione e rollback (InstallScript.ps1 e RollbackScript.ps1) in esso in modo da poter creare il file con estensione intunewin da usare nella distribuzione.

InstallScript.ps1

# Add Azure AD NRPT rule.

$DnsServers = (

"ns1-37.azure-dns.com.",

"ns2-37.azure-dns.net.",

"ns3-37.azure-dns.org.",

"ns4-37.azure-dns.info."

)

$DnsServerIPs = $DnsServers | Foreach-Object {

(Resolve-DnsName $_).IPAddress | Select-Object -Unique

}

# List the rules.

$existingRules = Get-DnsClientNrptRule | Where-Object {

$_.DisplayName -match "AZURE-AD-NRPT" -or $_.Namespace -match "login.microsoftonline.com"

}

if ($existingRules) {

Write-Output ("Azure AD NRPT rule exists: {0}" -F $existingRules)

}

else {

Write-Output "Adding Azure AD NRPT DNS rule for login.microsoftonline.com ..."

$params = @{

Namespace = "login.microsoftonline.com"

NameServers = $DnsServerIPs

DisplayName = "AZURE-AD-NRPT"

}

Add-DnsClientNrptRule @params

}

RollbackScript.ps1

# Remove the Azure AD NRPT rule.

# List the rules.

$existingRules = Get-DnsClientNrptRule | Where-Object {

$_.DisplayName -match "AZURE-AD-NRPT" -or $_.Namespace -match "login.microsoftonline.com"

}

if ($existingRules) {

Write-Output "Removing Azure AD NRPT DNS rule for login.microsoftonline.com ..."

$existingRules | Format-Table

$existingRules | Remove-DnsClientNrptRule -Force

}

else {

Write-Output "Azure AD NRPT rule does not exist. Device was successfully remediated."

}

DetectionScript.ps1

Salvare lo script seguente (DetectionScript.ps1) in un'altra posizione. È quindi possibile fare riferimento allo script di rilevamento nell'applicazione quando viene creato in Intune.

# Add Azure AD NRPT rule.

$DnsServers = (

"ns1-37.azure-dns.com.",

"ns2-37.azure-dns.net.",

"ns3-37.azure-dns.org.",

"ns4-37.azure-dns.info."

)

$DnsServerIPs = $DnsServers | Foreach-Object {

(Resolve-DnsName $_).IPAddress | Select-Object -Unique

}

# List the rules.

$existingRules = Get-DnsClientNrptRule | Where-Object {

$_.DisplayName -match "AZURE-AD-NRPT" -or $_.Namespace -match "login.microsoftonline.com"

}

if ($existingRules) {

Write-Output 'Compliant'

}

Passaggio 2: Creare un pacchetto degli script come file con estensione intunewin

Vedere Preparare il contenuto dell'app Win32 per il caricamento per creare un file con estensione intunewin dalla cartella e dagli script salvati in precedenza.

Passaggio 3: Creare l'applicazione Win32

Le istruzioni seguenti illustrano come creare l'applicazione Win32 necessaria. Per altre informazioni, vedere Aggiungere, assegnare e monitorare un'app Win32 in Microsoft Intune.

Accedere al portale di Intune.

Selezionare App>tutte le app e quindi + Aggiungi per creare una nuova app Win32.

Nell'elenco a discesa Tipo di app selezionare App di Windows (Win32) e quindi scegliere Seleziona.

Nella pagina Informazioni sull'app fare clic su Selezionare il file del pacchetto dell'app per selezionare il file con estensione intunewin creato in precedenza. Seleziona OK per continuare.

Tornare alla pagina Informazioni sull'app e quindi immettere un nome descrittivo, una descrizione e un server di pubblicazione per l'applicazione. Altri campi sono facoltativi. Selezionare Avanti per continuare.

Nella pagina Programma immettere le informazioni seguenti e selezionare Avanti.

- Installare la stringa di comando :

powershell.exe -executionpolicy bypass -NoLogo -NoProfile -NonInteractive -WindowStyle Hidden -file "InstallScript.ps1" - Disinstallare la stringa di comando :

powershell.exe -executionpolicy bypass -NoLogo -NoProfile -NonInteractive -WindowStyle Hidden -file "RollbackScript.ps1" - Comportamento di installazione:

System

- Installare la stringa di comando :

Nella pagina Requisito selezionare entrambe le architetture del sistema operativo e impostare Sistema operativo minimo su Windows 10 1607. Selezionare Avanti per continuare.

Nella pagina Rilevamento selezionare Usa uno script di rilevamento personalizzato nell'elenco a discesa Formato regole. Selezionare il pulsante Sfoglia accanto alla casella File script per scegliere lo script di rilevamento. Lasciare i campi rimanenti come valori predefiniti. Selezionare Avanti per continuare.

Selezionare Avanti nella pagina Dipendenze per continuare senza modifiche.

Selezionare Avanti nella pagina Sostituzione (anteprima) per continuare senza modifiche.

Nella pagina Assegnazioni creare assegnazioni in base ai requisiti e quindi selezionare Avanti per continuare.

Esaminare le informazioni una volta finale nella pagina Rivedi e crea . Al termine della convalida, selezionare Crea per creare l'applicazione.

Trovare indirizzi IPv6 nei log di accesso

Usando uno o più dei metodi seguenti, confrontare l'elenco di indirizzi IPv6 con gli indirizzi previsti. Prendere in considerazione l'aggiunta di questi indirizzi IPv6 alle posizioni denominate e contrassegnare alcuni come attendibili, se appropriato. Per leggere il log di accesso, è necessario almeno il ruolo Lettore report assegnato.

Portale di Azure

- Accedere al portale di Azure come lettore di report, lettore di sicurezza, lettore globale, amministratore della sicurezza o altro ruolo con autorizzazione.

- Passare ai log di accesso di Microsoft Entra ID>.

- Selezionare + Aggiungi l'indirizzo IP dei filtri>e selezionare Applica.

- Nella casella Filtra per indirizzo IP inserire i due punti (:).

- Facoltativamente, scaricare questo elenco di voci di log in formato JSON o CSV per un'ulteriore elaborazione.

Log Analytics

Se l'organizzazione usa Log Analytics, è possibile eseguire query per gli indirizzi IPv6 nei log usando la query seguente.

union SigninLogs, AADNonInteractiveUserSignInLogs

| where IPAddress has ":"

| summarize RequestCount = count() by IPAddress, AppDisplayName, NetworkLocationDetails

| sort by RequestCount

PowerShell

Le organizzazioni possono usare lo script di PowerShell seguente per eseguire query sui log di accesso di Microsoft Entra in Microsoft Graph PowerShell. Lo script fornisce un elenco di indirizzi IPv6 insieme all'applicazione e al numero di volte in cui viene visualizzato.

$tId = "TENANT ID" # Add the Azure Active Directory tenant ID.

$agoDays = 2 # Will filter the log for $agoDays from the current date and time.

$startDate = (Get-Date).AddDays(-($agoDays)).ToString('yyyy-MM-dd') # Get filter start date.

$pathForExport = "./" # The path to the local filesystem for export of the CSV file.

Connect-MgGraph -Scopes "AuditLog.Read.All" -TenantId $tId

# Get both interactive and non-interactive IPv6 sign-ins.

$signInsInteractive = Get-MgAuditLogSignIn -Filter "contains(IPAddress, ':')" -All

$signInsNonInteractive = Get-MgAuditLogSignIn -Filter "contains(IPAddress, ':')" -All

# Summarize IPv6 & app display name count.

$signInsInteractive |

Group-Object IPaddress, AppDisplayName |

Select-Object @{Name = 'IPaddress'; Expression = {$_.Group[0].IPaddress}},

@{Name = 'AppDisplayName'; Expression = {$_.Group[0].AppDisplayName}},

Count |

Sort-Object -Property Count –Descending |

Export-Csv -Path ($pathForExport + "Summary_Interactive_IPv6_$tId.csv") -NoTypeInformation

$signInsNonInteractive |

Group-Object IPaddress, AppDisplayName |

Select-Object @{Name = 'IPaddress'; Expression = {$_.Group[0].IPaddress}},

@{Name = 'AppDisplayName'; Expression = {$_.Group[0].AppDisplayName}},

Count |

Sort-Object -Property Count –Descending |

Export-Csv -Path ($pathForExport + "Summary_NonInteractive_IPv6_$tId.csv") -NoTypeInformation

Passaggi successivi

Questo articolo verrà aggiornato. Ecco un breve collegamento che è possibile usare per tornare per informazioni aggiornate e nuove: https://aka.ms/azureadipv6.

- Usare la condizione di posizione in un criterio di accesso condizionale

- Accesso condizionale: Bloccare l'accesso in base alla località

- Trovare assistenza e ottenere supporto per Microsoft Entra ID

Contattaci per ricevere assistenza

In caso di domande o bisogno di assistenza, creare una richiesta di supporto tecnico oppure formula una domanda nel Supporto della community di Azure. È possibile anche inviare un feedback sul prodotto al feedback della community di Azure.