Risoluzione dei problemi relativi alla distribuzione di certificati PKCS in Intune

Questo articolo fornisce indicazioni per la risoluzione dei problemi relativi a diversi problemi comuni durante la distribuzione di certificati PKCS (Public Key Cryptography Standards) in Microsoft Intune. Prima di risolvere i problemi, assicurarsi di aver completato le attività seguenti, come illustrato in Configurare e usare certificati PKCS con Intune:

- Esaminare i requisiti per l'uso dei profili certificato PKCS.

- Esportare il certificato radice dall'Autorità di certificazione (CA) dell'organizzazione.

- Configurare i modelli di certificato nell'autorità di certificazione.

- Installare e configurare il connettore di certificati Intune.

- Creare e distribuire un profilo certificato attendibile per distribuire il certificato radice.

- Creare e distribuire un profilo certificato PKCS.

L'origine più comune di problemi per i profili certificato PKCS è stata la configurazione del profilo certificato PKCS. Esaminare la configurazione dei profili e cercare errori di digitazione nei nomi di server o nomi di dominio completi (FQDN) e verificare che l'autorità di certificazione e il nome dell'autorità di certificazione siano corretti.

- Autorità di certificazione: fqdn interno del computer dell'autorità di certificazione. Ad esempio, server1.domain.local.

- Nome autorità di certificazione: il nome dell'autorità di certificazione visualizzato nel MMC dell'autorità di certificazione. Esaminare in Autorità di certificazione (locale)

È possibile usare il programma da riga di comando certutil nella CA per confermare il nome corretto per l'autorità di certificazione e il nome dell'autorità di certificazione.

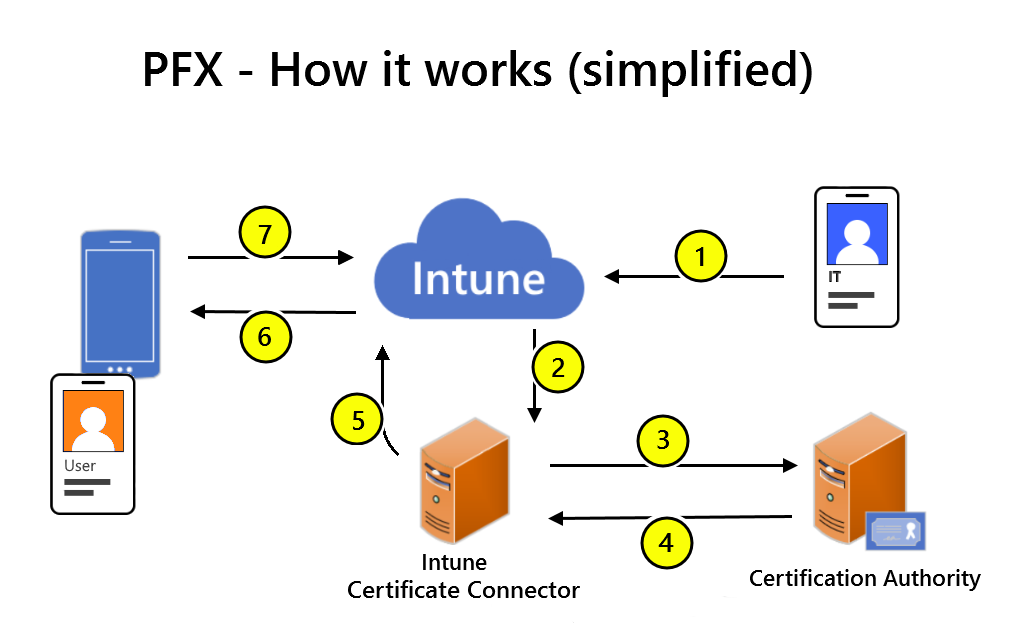

Panoramica della comunicazione PKCS

L'immagine seguente fornisce una panoramica di base del processo di distribuzione dei certificati PKCS in Intune.

- Un Amministrazione crea un profilo certificato PKCS in Intune.

- Il servizio Intune richiede che il connettore di certificati Intune locale crei un nuovo certificato per l'utente.

- Il connettore di certificati Intune invia un BLOB PFX e una richiesta all'autorità di Microsoft Certification.

- L'autorità di certificazione rilascia e invia nuovamente il certificato utente PFX al connettore di certificati Intune.

- Il connettore di certificati Intune carica il certificato utente PFX crittografato in Intune.

- Intune decrittografa il certificato utente PFX e crittografa nuovamente il dispositivo usando il certificato Gestione dispositivi. Intune quindi invia il certificato utente PFX al dispositivo.

- Il dispositivo segnala lo stato del certificato a Intune.

File di registro

Per identificare i problemi relativi al flusso di lavoro di comunicazione e provisioning dei certificati, esaminare i file di log sia dall'infrastruttura del server che dai dispositivi. Le sezioni successive per la risoluzione dei problemi relativi ai profili certificato PKCS fanno riferimento ai file di log a cui si fa riferimento in questa sezione.

I log dei dispositivi dipendono dalla piattaforma del dispositivo:

Log per l'infrastruttura locale

L'infrastruttura locale che supporta l'uso di profili certificato PKCS per le distribuzioni di certificati include il connettore di certificati Microsoft Intune e l'autorità di certificazione.

I file di log per questi ruoli includono windows Visualizzatore eventi, console certificati e vari file di log specifici del connettore di certificati Intune o altri ruoli e operazioni che fanno parte dell'infrastruttura locale.

NDESConnector_date_time.svclog:

Questo log mostra le comunicazioni dal connettore di certificati Microsoft Intune al servizio cloud Intune. È possibile usare lo strumento Visualizzatore traccia del servizio per visualizzare questo file di log.

Chiave del Registro di sistema correlata: HKLM\SW\Microsoft\MicrosoftIntune\NDESConnector\ConnectionStatus

Percorso: nel server che ospita il connettore di certificati Intune in %program_files%\Microsoft intune\ndesconnectorsvc\logs\logs

Registro applicazioni windows:

Percorso: nel server che ospita il connettore di certificati Intune: Eseguire eventvwr.msc per aprire Windows Visualizzatore eventi

Log per dispositivi Android

Per i dispositivi che eseguono Android, usare il file di log dell'app Android Portale aziendaleOMADM.log. Prima di raccogliere ed esaminare i log, abilitare verificare che la registrazione dettagliata sia abilitata e quindi riprodurre il problema.

Per raccogliere il file OMADM.logs da un dispositivo, vedere Caricare e inviare i log tramite posta elettronica usando un cavo USB.

È anche possibile caricare e inviare i log tramite posta elettronica per il supporto.

Log per dispositivi iOS e iPadOS

Per i dispositivi che eseguono iOS/iPadOS, si usano i log di debug e Xcode eseguiti in un computer Mac:

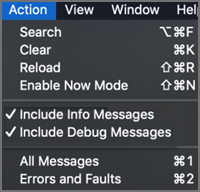

Connettere il dispositivo iOS/iPadOS a Mac e quindi passare a Utilità applicazioni> per aprire l'app Console.

In Azione selezionare Includi messaggi di informazioni e Includi messaggi di debug.

Riprodurre il problema e quindi salvare i log in un file di testo:

- Selezionare Modifica>Seleziona tutto per selezionare tutti i messaggi nella schermata corrente e quindi selezionare Modifica>copia per copiare i messaggi negli Appunti.

- Aprire l'applicazione TextEdit, incollare i log copiati in un nuovo file di testo e quindi salvare il file.

Il log Portale aziendale per i dispositivi iOS e iPadOS non contiene informazioni sui profili certificato PKCS.

Log per dispositivi Windows

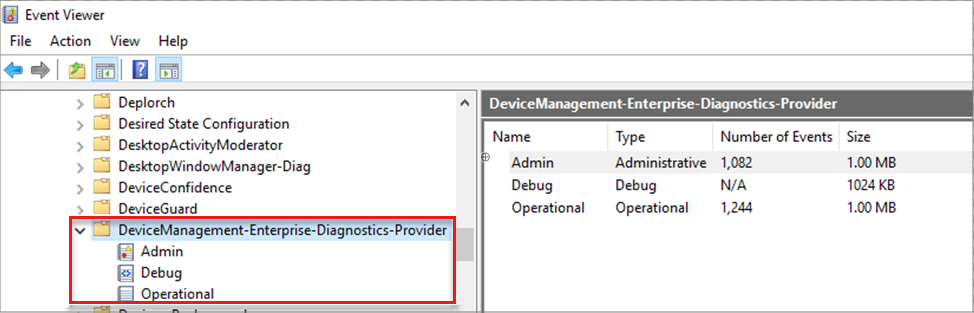

Per i dispositivi che eseguono Windows, usare i log eventi di Windows per diagnosticare i problemi di registrazione o gestione dei dispositivi per i dispositivi gestiti con Intune.

Nel dispositivo aprire Visualizzatore eventi>Registri applicazioni e servizi>Microsoft>Windows>DeviceManagement-Enterprise-Diagnostics-Provider

Esclusioni antivirus

Provare ad aggiungere esclusioni antivirus nei server che ospitano il connettore di certificati Intune quando:

- Le richieste di certificato raggiungono il server o il connettore di certificati Intune, ma non vengono elaborate correttamente

- I certificati vengono rilasciati lentamente

Di seguito sono riportati alcuni esempi di posizioni che è possibile escludere:

- %program_files%\Microsoft Intune\PfxRequest

- %program_files%\Microsoft Intune\CertificateRequestStatus

- %program_files%\Microsoft Intune\CertificateRevocationStatus

Errori comuni

Gli errori comuni seguenti sono tutti risolti in una sezione seguente:

- Il server RPC non è disponibile 0x800706ba

- Non è possibile trovare un server dei criteri di registrazione 0x80094015

- L'invio è in sospeso

- Il parametro non è corretto 0x80070057

- Negato dal modulo criteri

- Profilo certificato bloccato come in sospeso

- Errore -2146875374 CERTSRV_E_SUBJECT_EMAIL_REQUIRED

Il server RPC non è disponibile 0x800706ba

Durante la distribuzione PFX, il certificato radice attendibile viene visualizzato nel dispositivo, ma il certificato PFX non viene visualizzato nel dispositivo. Il file di log NDESConnector_date_time.svclog contiene la stringa Il server RPC non è disponibile. 0x800706ba, come illustrato nella prima riga dell'esempio seguente:

IssuePfx - COMException: System.Runtime.InteropServices.COMException (0x800706BA): CCertRequest::Submit: The RPC server is unavailable. 0x800706ba (WIN32: 1722 RPC_S_SERVER_UNAVAILABLE)

IssuePfx -Generic Exception: System.ArgumentException: CCertRequest::Submit: The parameter is incorrect. 0x80070057 (WIN32: 87 ERROR_INVALID_PARAMETER)

IssuePfx - COMException: System.Runtime.InteropServices.COMException (0x80094800): The requested certificate template is not supported by this CA. (Exception from HRESULT: 0x80094800)

Causa 1 : configurazione errata della CA in Intune

Questo problema può verificarsi quando il profilo certificato PKCS specifica il server errato o contiene errori di ortografia per il nome o il nome di dominio completo della CA. La CA viene specificata nelle proprietà seguenti del profilo:

- Autorità di certificazione

- Nome dell'autorità di certificazione

Soluzione:

Esaminare le impostazioni seguenti e correggere se non sono corrette:

- La proprietà Autorità di certificazione visualizza il nome di dominio completo interno del server CA.

- La proprietà Nome autorità di certificazione visualizza il nome della CA.

Causa 2: la CA non supporta il rinnovo del certificato per le richieste firmate dai certificati CA precedenti

Se il nome e l'FQDN della CA sono corretti nel profilo certificato PKCS, esaminare il log delle applicazioni di Windows nel server dell'autorità di certificazione. Cercare un ID evento 128 simile all'esempio seguente:

Log Name: Application:

Source: Microsoft-Windows-CertificationAuthority

Event ID: 128

Level: Warning

Details:

An Authority Key Identifier was passed as part of the certificate request 2268. This feature has not been enabled. To enable specifying a CA key for certificate signing, run: "certutil -setreg ca\UseDefinedCACertInRequest 1" and then restart the service.

Quando il certificato ca viene rinnovato, deve firmare il certificato di firma della risposta OCSP (Online Certificate Status Protocol). La firma consente al certificato di firma della risposta OCSP di convalidare altri certificati controllandone lo stato di revoca. Questa firma non è abilitata per impostazione predefinita.

Soluzione:

Forzare manualmente la firma del certificato:

- Nel server CA aprire un prompt dei comandi con privilegi elevati ed eseguire il comando seguente: certutil -setreg ca\UseDefinedCACertInRequest 1

- Riavviare il servizio Servizi certificati.

Dopo il riavvio del servizio Servizi certificati, i dispositivi possono ricevere certificati.

Non è possibile trovare un server dei criteri di registrazione 0x80094015

Non è possibile individuare e 0x80094015 un server dei criteri di registrazione, come illustrato nell'esempio seguente:

IssuePfx - COMException: System.Runtime.InteropServices.COMException (0x80094015): An enrollment policy server cannot be located. (Exception from HRESULT: 0x80094015)

Causa - Nome del server dei criteri di registrazione certificati

Questo problema si verifica se il computer che ospita il connettore di certificati Intune non riesce a individuare un server dei criteri di registrazione certificati.

Soluzione:

Configurare manualmente il nome del server dei criteri di registrazione certificati nel computer che ospita il connettore di certificati Intune. Per configurare il nome, usare il cmdlet Di PowerShell Add-CertificateEnrollmentPolicyServer .

L'invio è in sospeso

Dopo aver distribuito un profilo certificato PKCS nei dispositivi mobili, i certificati non vengono acquisiti e il log NDESConnector_date_time.svclog contiene la stringa L'invio è in sospeso, come illustrato nell'esempio seguente:

IssuePfx - The submission is pending: Taken Under Submission

IssuePfx -Generic Exception: System.InvalidOperationException: IssuePfx - The submission is pending

Inoltre, nel server dell'autorità di certificazione è possibile visualizzare la richiesta PFX nella cartella Richieste in sospeso :

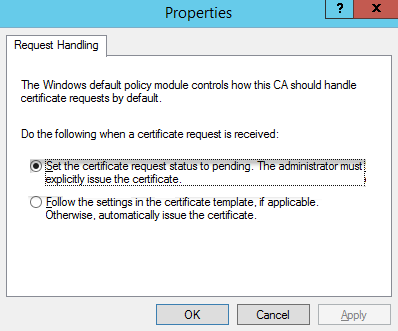

Causa - Configurazione non corretta per la gestione delle richieste

Questo problema si verifica se l'opzione Imposta lo stato della richiesta su in sospeso. L'amministratore deve rilasciare in modo esplicito che il certificato sia selezionato nella finestra di dialogoProprietàmodulo> criteri proprietà> autorità di certificazione.

Soluzione:

Modificare le proprietà del modulo criteri da impostare: seguire le impostazioni nel modello di certificato, se applicabile. In caso contrario, emettere automaticamente il certificato.

Il parametro non è corretto 0x80070057

Con il connettore di certificati Intune installato e configurato correttamente, i dispositivi non ricevono certificati PKCS e il log NDESConnector_date_time.svclog contiene la stringa Il parametro non è corretto. 0x80070057, come illustrato nell'esempio seguente:

CCertRequest::Submit: The parameter is incorrect. 0x80070057 (WIN32: 87 ERROR_INVALID_PARAMETER)

Causa - Configurazione del profilo PKCS

Questo problema si verifica se il profilo PKCS in Intune non è configurato correttamente. Di seguito sono riportate le configurazioni errate comuni:

- Il profilo include un nome non corretto per la CA.

- Il nome alternativo soggetto (SAN) è configurato per l'indirizzo di posta elettronica, ma l'utente di destinazione non ha ancora un indirizzo di posta elettronica valido. Questa combinazione restituisce un valore Null per la SAN, che non è valido.

Soluzione:

Verificare le configurazioni seguenti per il profilo PKCS e quindi attendere l'aggiornamento dei criteri nel dispositivo:

- Configurato con il nome dell'autorità di certificazione

- Assegnato al gruppo di utenti corretto

- Gli utenti del gruppo hanno indirizzi di posta elettronica validi

Per altre informazioni, vedere Configurare e usare certificati PKCS con Intune.

Negato dal modulo criteri

Quando i dispositivi ricevono il certificato radice attendibile ma non ricevono il certificato PFX e il log NDESConnector_date_time.svclog contiene la stringa L'invio non è riuscito: Negato dal modulo criteri, come illustrato nell'esempio seguente:

IssuePfx - The submission failed: Denied by Policy Module

IssuePfx -Generic Exception: System.InvalidOperationException: IssuePfx - The submission failed

at Microsoft.Management.Services.NdesConnector.MicrosoftCA.GetCertificate(PfxRequestDataStorage pfxRequestData, String containerName, String& certificate, String& password)

Issuing Pfx certificate for Device ID <Device ID> failed

Causa: autorizzazioni dell'account computer per il modello di certificato

Questo problema si verifica quando l'account computer del server che ospita il connettore di certificati Intune non dispone delle autorizzazioni per il modello di certificato.

Soluzione:

- Accedere alla CA aziendale con un account con privilegi amministrativi.

- Aprire la console autorità di certificazione , fare clic con il pulsante destro del mouse su Modelli di certificato e scegliere Gestisci.

- Trovare il modello di certificato e aprire la finestra di dialogo Proprietà del modello.

- Selezionare la scheda Sicurezza e aggiungere l'account computer per il server in cui è stato installato il connettore di certificati Microsoft Intune. Concedere all'account le autorizzazioni lettura e registrazione .

- Selezionare Applica>OK per salvare il modello di certificato e quindi chiudere la console Modelli di certificato .

- Nella console autorità di certificazione fare clic con il pulsante destro del mouse su Modelli> di certificatoNuovo>modello di certificato da rilasciare.

- Selezionare il modello modificato e quindi fare clic su OK.

Per altre informazioni, vedere Configurare i modelli di certificato nella CA.

Profilo certificato bloccato come in sospeso

Nell'interfaccia di amministrazione Microsoft Intune i profili certificato PKCS non vengono distribuiti con stato In sospeso. Non sono presenti errori ovvi nel file di log NDESConnector_date_time.svclog. Poiché la causa di questo problema non è chiaramente identificata nei log, eseguire le cause seguenti.

Causa 1 - File di richiesta non elaborati

Esaminare i file di richiesta per individuare gli errori che indicano il motivo per cui non sono stati elaborati.

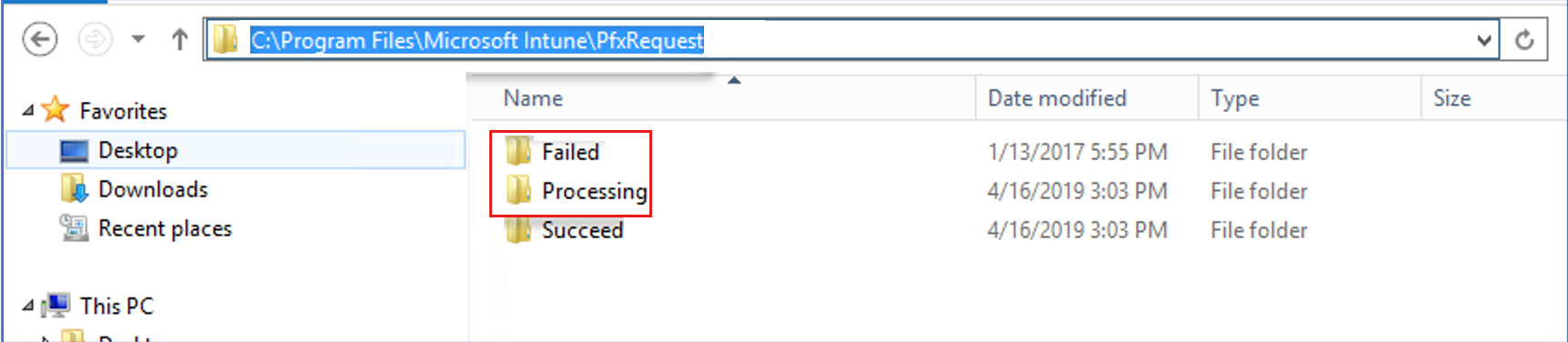

Nel server che ospita il connettore di certificati Intune usare Esplora file per passare a %programfiles%\Microsoft Intune\PfxRequest.

Esaminare i file nelle cartelle Failed e Processing usando l'editor di testo preferito.

In questi file cercare le voci che indicano errori o suggeriscono problemi. Usando una ricerca basata sul Web, cercare nei messaggi di errore gli indizi sul motivo per cui la richiesta non è riuscita a elaborare e per trovare soluzioni a tali problemi.

Causa 2 - Configurazione errata per il profilo certificato PKCS

Quando non si trovano file di richiesta nelle cartelle Failed, Processing o Succeed , la causa potrebbe essere che il certificato errato è associato al profilo certificato PKCS. Ad esempio, al profilo è associata una CA subordinata oppure viene usato il certificato radice errato.

Soluzione:

- Esaminare il profilo certificato attendibile per assicurarsi di aver distribuito il certificato radice dalla CA aziendale ai dispositivi.

- Esaminare il profilo certificato PKCS per assicurarsi che faccia riferimento alla CA corretta, al tipo di certificato e al profilo certificato attendibile che distribuisce il certificato radice ai dispositivi.

Per altre informazioni, vedere Usare i certificati per l'autenticazione in Microsoft Intune.

Errore -2146875374 CERTSRV_E_SUBJECT_EMAIL_REQUIRED

I certificati PKCS non vengono distribuiti e la console certificati nella CA emittente visualizza un messaggio con la stringa -2146875374 CERTSRV_E_SUBJECT_EMAIL_REQUIRED, come illustrato nell'esempio seguente:

Active Directory Certificate Services denied request abc123 because The Email name is unavailable and cannot be added to the Subject or Subject Alternate name. 0x80094812 (-2146875374 CERTSRV_E_SUBJECT_EMAIL_REQUIRED). The request was for CN=" Common Name". Additional information: Denied by Policy Module".

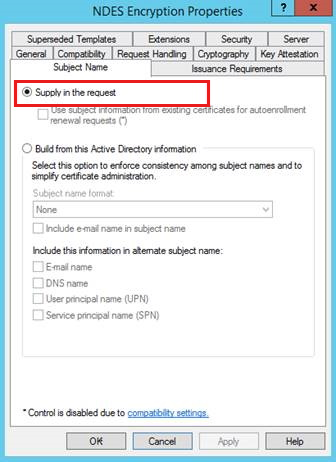

Causa: "L'alimentazione nella richiesta" non è configurata correttamente

Questo problema si verifica se l'opzione Specifica nella richiesta non è abilitata nella scheda Nome soggetto della finestra di dialogo Proprietà del modello di certificato.

Soluzione:

Modificare il modello per risolvere il problema di configurazione:

- Accedere alla CA aziendale con un account con privilegi amministrativi.

- Aprire la console autorità di certificazione , fare clic con il pulsante destro del mouse su Modelli di certificato e scegliere Gestisci.

- Aprire la finestra di dialogo Proprietà del modello di certificato.

- Nella scheda Nome soggetto selezionare Approvvigionamento nella richiesta.

- Selezionare OK per salvare il modello di certificato e quindi chiudere la console Modelli di certificato .

- Nella console autorità di certificazione fare clic con il pulsante destro del mouse su Modelli>Nuovo>modello di certificato da rilasciare.

- Selezionare il modello modificato e quindi selezionare OK.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per