Configurare e usare certificati PKCS con Intune

Si applica aL

- Android

- iOS/iPadOS

- macOS

- Windows 10/11

Microsoft Intune supporta l'uso di certificati PKCS (Private and Public Key Pair). Questo articolo esamina i requisiti per i certificati PKCS con Intune, inclusa l'esportazione di un certificato PKCS e quindi aggiungerlo a un profilo di configurazione del dispositivo Intune.

Microsoft Intune include impostazioni predefinite per l'uso dei certificati PKCS per l'accesso e l'autenticazione alle risorse dell'organizzazione. I certificati autenticano e garantiscono l'accesso alle risorse aziendali, ad esempio una VPN o una rete Wi-Fi. Queste impostazioni vengono distribuite nei dispositivi usando i profili di configurazione dei dispositivi in Intune.

Per informazioni sull'uso dei certificati PKCS importati, vedere Certificati PFX importati.

Consiglio

I profili certificato PKCS sono supportati per i desktop remoti a più sessioni di Windows Enterprise.

Requisiti

Per usare i certificati PKCS con Intune, è necessaria l'infrastruttura seguente:

Dominio di Active Directory: tutti i server elencati in questa sezione devono essere aggiunti al dominio di Active Directory.

Per altre informazioni sull'installazione e la configurazione di Active Directory Domain Services (AD DS), vedere Progettazione e pianificazione di Active Directory Domain Services.

Autorità di certificazione: autorità di certificazione (CA) aziendale.

Per informazioni sull'installazione e la configurazione di Servizi certificati Active Directory, vedere Guida dettagliata di Servizi certificati Active Directory.

Avviso

Intune richiede l'esecuzione di Servizi certificati Active Directory con un'autorità di certificazione (CA) enterprise, non una CA autonoma.

Un client: per connettersi alla CA aziendale.

Certificato radice: copia esportata del certificato radice dalla CA aziendale.

Connettore di certificati per Microsoft Intune: per informazioni sul connettore di certificati, vedere:

Connettore di certificati di aggiornamento: requisiti di mapping sicuri per KB5014754

Il Centro distribuzione chiavi (KDC) richiede un formato di mapping sicuro nei certificati PKCS distribuiti da Microsoft Intune e usati per l'autenticazione basata su certificati. Il mapping deve avere un'estensione SID (Security Identifier) mappata al SID dell'utente o del dispositivo. Se un certificato non soddisfa i nuovi criteri di mapping sicuri impostati dalla data della modalità di imposizione completa, l'autenticazione verrà negata. Per altre informazioni sui requisiti, vedere KB5014754: Modifiche all'autenticazione basata su certificato nei controller di dominio Windows .

Nel connettore di certificati Microsoft Intune versione 6.2406.0.1001 è stato rilasciato un aggiornamento che aggiunge l'attributo identificatore di oggetto contenente l'utente o il SID del dispositivo al certificato, soddisfacendo in modo efficace i requisiti di mapping rigorosi. Questo aggiornamento si applica a utenti e dispositivi sincronizzati da un Active Directory locale a Microsoft Entra ID ed è disponibile in tutte le piattaforme, con alcune differenze:

Le modifiche di mapping avanzate si applicano ai certificati utente per tutte le piattaforme del sistema operativo.

Le modifiche di mapping complesse si applicano ai certificati dei dispositivi per Microsoft Entra dispositivi Windows aggiunti a un ambiente ibrido.

Per assicurarsi che l'autenticazione basata su certificato continui a funzionare, è necessario eseguire le azioni seguenti:

Aggiornare il connettore di certificati Microsoft Intune alla versione 6.2406.0.1001. Per informazioni sulla versione più recente e su come aggiornare il connettore di certificati, vedere Connettore di certificati per Microsoft Intune.

Apportare modifiche alle informazioni sulla chiave del Registro di sistema nel server Windows che ospita il connettore di certificati.

Completare la procedura seguente per modificare le chiavi del Registro di sistema e applicare le modifiche di mapping complesse ai certificati. Queste modifiche si applicano ai nuovi certificati PKCS e PKCS che vengono rinnovati.

Consiglio

Questa procedura richiede la modifica del Registro di sistema in Windows. Per altre informazioni, vedere le risorse seguenti in supporto tecnico Microsoft:

Nel Registro di sistema di Windows modificare il valore di in

[HKLM\Software\Microsoft\MicrosoftIntune\PFXCertificateConnector](DWORD)EnableSidSecurityExtension1.Riavviare il servizio connettore di certificati.

- Passare a Avvia>esecuzione.

- Aprire services.msc.

- Riavviare questi servizi:

Creare connettore legacy PFX per Microsoft Intune

Creare connettore di certificati PFX per Microsoft Intune

Le modifiche iniziano ad essere applicate a tutti i nuovi certificati e ai certificati da rinnovare. Per verificare il funzionamento dell'autenticazione, è consigliabile testare tutte le posizioni in cui è possibile usare l'autenticazione basata su certificato, tra cui:

- App

- autorità di certificazione integrate Intune

- Soluzioni NAC

- Infrastruttura di rete

Per eseguire il rollback delle modifiche:

Ripristinare le impostazioni originali del Registro di sistema.

Riavviare questi servizi:

Creare connettore legacy PFX per Microsoft Intune

Creare connettore di certificati PFX per Microsoft Intune

Creare un nuovo profilo certificato PKCS per i dispositivi interessati, per rilasciare nuovamente i certificati senza l'attributo SID.

Consiglio

Se si usa una CA Digicert, è necessario creare un modello di certificato per gli utenti con un SID e un altro modello per gli utenti senza sid. Per altre informazioni, vedere le note sulla versione di DigiCert PKI Platform 8.24.1.

Esportare il certificato radice dalla CA aziendale

Per autenticare un dispositivo con VPN, WiFi o altre risorse, un dispositivo necessita di un certificato CA radice o intermedio. I passaggi seguenti illustrano come ottenere il certificato richiesto dalla CA aziendale.

Usare una riga di comando per completare questi passaggi:

Accedere al server Autorità di certificazione radice con account amministratore.

Passare a Avvia>esecuzione e quindi immettere Cmd per aprire un prompt dei comandi.

Immettere certutil -ca.cert ca_name.cer per esportare il certificato radice come file denominato ca_name.cer.

Configurare i modelli di certificato nella CA

Accedere alla CA aziendale con un account con privilegi amministrativi.

Aprire la console autorità di certificazione , fare clic con il pulsante destro del mouse su Modelli di certificato e scegliere Gestisci.

Trovare il modello di certificato utente , fare clic con il pulsante destro del mouse su di esso e scegliere Duplica modello per aprire Proprietà nuovo modello.

Nota

Per gli scenari di firma e crittografia della posta elettronica S/MIME, molti amministratori usano certificati separati per la firma e la crittografia. Se si usa Servizi certificati Microsoft Active Directory, è possibile usare il modello Solo firma di Exchange per i certificati di firma della posta elettronica S/MIME e il modello Utente di Exchange per i certificati di crittografia S/MIME. Se si usa un'autorità di certificazione non Microsoft, è consigliabile esaminarne le linee guida per configurare i modelli di firma e crittografia.

Nella scheda Compatibilità :

- Impostare Autorità di certificazione su Windows Server 2008 R2

- Impostare Destinatario certificato su Windows 7/Server 2008 R2

Nella scheda Generale effettuare le seguenti operazioni:

- Impostare Nome visualizzato modello su qualcosa di significativo per l'utente.

- Deselezionare Pubblica certificato in Active Directory.

Avviso

Per impostazione predefinita, il nome del modello è uguale al nome visualizzato del modellosenza spazi. Prendere nota del nome del modello, perché è necessario in un secondo momento.

In Gestione richieste selezionare Consenti l'esportazione della chiave privata.

Nota

A differenza di SCEP, con PKCS la chiave privata del certificato viene generata nel server in cui è installato il connettore di certificati e non nel dispositivo. Il modello di certificato deve consentire l'esportazione della chiave privata in modo che il connettore possa esportare il certificato PFX e inviarlo al dispositivo.

Dopo l'installazione dei certificati nel dispositivo, la chiave privata viene contrassegnata come non esportabile.

In Crittografia verificare che la dimensione minima della chiave sia impostata su 2048.

I dispositivi Windows e Android supportano l'uso delle dimensioni della chiave a 4096 bit con un profilo certificato PKCS. Per usare questa dimensione della chiave, modificare il valore su 4096.

Nota

Per i dispositivi Windows, l'archiviazione delle chiavi a 4096 bit è supportata solo nel provider di archiviazione chiavi software (KSP). Le funzionalità seguenti non supportano l'archiviazione per chiavi di queste dimensioni:

- TPM hardware (Modulo piattaforma attendibile): come soluzione alternativa è possibile usare software KSP per l'archiviazione delle chiavi.

- Windows Hello for Business: al momento non è disponibile alcuna soluzione alternativa per Windows Hello for Business.

In Nome soggetto scegliere Fornitura nella richiesta.

In Estensioni, in Criteri applicazione, verificare di visualizzare Encrypting File System, Secure Email e Client Authentication.In Extensions, under Application Policies, confirm that you see Encrypting File System, Secure Email, and Client Authentication.

Importante

Per i modelli di certificato iOS/iPadOS, passare alla scheda Estensioni , aggiornare Utilizzo chiavi e quindi deselezionare Firma come prova dell'origine.

In Sicurezza:

- Aggiungere l'account computer per il server in cui si installa il connettore di certificati per Microsoft Intune. Consenti autorizzazioni lettura e registrazione per questo account.

- (Facoltativo ma consigliato) Rimuovere il gruppo di utenti di dominio dall'elenco di gruppi o nomi utente consentiti per le autorizzazioni per questo modello. Per rimuovere il gruppo:

- Selezionare il gruppo Domain Users (Utenti di dominio ).

- Selezionare Rimuovi.

- Esaminare le altre voci in Gruppi o nomi utente per confermare le autorizzazioni e l'applicabilità all'ambiente.

Selezionare Applica>OK per salvare il modello di certificato. Chiudere la console Modelli di certificato.

Nella console autorità di certificazione fare clic con il pulsante destro del mouse su Modelli di certificato.

Selezionare Nuovo>modello di certificato da emettere.

Scegliere il modello creato nei passaggi precedenti. Selezionare OK.

Consentire al server di gestire i certificati per gli utenti e i dispositivi registrati:

- Fare clic con il pulsante destro del mouse sull'Autorità di certificazione e quindi scegliere Proprietà.

- Nella scheda Sicurezza aggiungere l'account computer del server in cui si esegue il connettore.

- Concedere le autorizzazioni Di rilascio e Gestione certificati e Richiedi certificati all'account computer.

Disconnettersi dalla CA aziendale.

Scaricare, installare e configurare il connettore di certificati per Microsoft Intune

Per indicazioni, vedere Installare e configurare il connettore di certificati per Microsoft Intune.

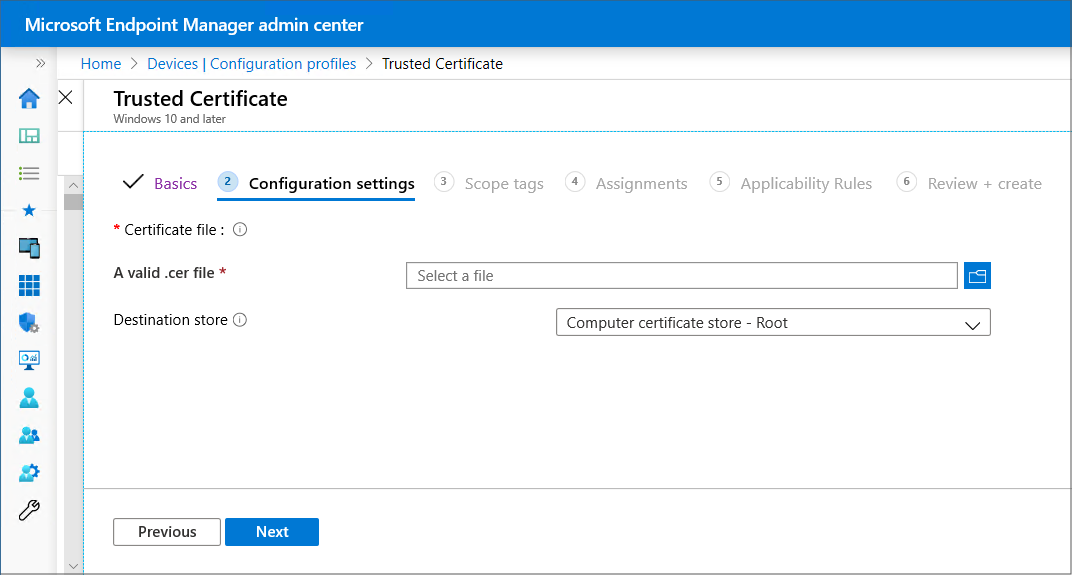

Creare un profilo certificato attendibile

Accedere all'Interfaccia di amministrazione di Microsoft Intune.

Selezionare e passare a Dispositivi>Gestisci dispositivi>Configurazione>crea.

Immettere le proprietà seguenti:

-

Piattaforma: scegliere la piattaforma dei dispositivi che ricevono questo profilo.

- Amministratore del dispositivo Android

- Android Enterprise:

- Completamente gestito

- Dedicato

- profilo di lavoro Corporate-Owned

- profilo di lavoro Personally-Owned

- iOS/iPadOS

- macOS

- Windows 10/11

- Profilo: selezionare Certificato attendibile. In alternativa, selezionare Modelli>Certificato attendibile.

-

Piattaforma: scegliere la piattaforma dei dispositivi che ricevono questo profilo.

Selezionare Crea.

In Informazioni di base immettere le proprietà seguenti:

- Nome: immettere un nome descrittivo per il profilo. Assegnare ai profili nomi che possano essere identificati facilmente in un secondo momento. Ad esempio, un nome di profilo valido è Profilo certificato attendibile per l'intera azienda.

- Descrizione: immettere una descrizione per il profilo. Questa impostazione è facoltativa ma consigliata.

Seleziona Avanti.

In Impostazioni di configurazione specificare il file .cer per il certificato CA radice esportato in precedenza.

Nota

A seconda della piattaforma scelta nel passaggio 3, è possibile scegliere o meno l'archivio di destinazione per il certificato.

Seleziona Avanti.

In Assegnazioni selezionare i gruppi di utenti o dispositivi da includere nell'assegnazione. Questi gruppi ricevono il profilo dopo la distribuzione. Per maggiore granularità, vedere Creare filtri in Microsoft Intune e applicarli selezionando Modifica filtro.

Pianificare la distribuzione di questo profilo certificato negli stessi gruppi che ricevono:

Profilo del certificato PKCS e

Profilo di configurazione, ad esempio un profilo di Wi-Fi che usa il certificato.

Per altre informazioni sull'assegnazione dei profili, vedere Assegnare profili utente e dispositivo.

Seleziona Avanti.

(Si applica solo a Windows 10/11) Nelle regole di applicabilità specificare le regole di applicabilità per perfezionare l'assegnazione di questo profilo. È possibile scegliere di assegnare o meno il profilo in base all'edizione o alla versione del sistema operativo di un dispositivo.

Per altre informazioni, vedere Regole di applicabilità in Creare un profilo di dispositivo in Microsoft Intune.

In Rivedi e crea rivedere le impostazioni. Quando si seleziona Crea, le modifiche vengono salvate e il profilo viene assegnato. Il criterio viene visualizzato anche nell'elenco dei profili.

Creare un profilo certificato PKCS

Importante

Microsoft Intune termina il supporto per la gestione dell'amministratore di dispositivi Android nei dispositivi con accesso a Google Mobile Services (GMS) il 31 dicembre 2024. Dopo tale data, la registrazione del dispositivo, il supporto tecnico, le correzioni di bug e le correzioni di sicurezza non saranno disponibili. Se attualmente si usa la gestione dell'amministratore dei dispositivi, è consigliabile passare a un'altra opzione di gestione Android in Intune prima della fine del supporto. Per altre informazioni, vedere Termina il supporto per l'amministratore di dispositivi Android nei dispositivi GMS.

Accedere all'Interfaccia di amministrazione di Microsoft Intune.

Selezionare e passare a Dispositivi>Gestisci dispositivi>Configurazione>crea.

Immettere le proprietà seguenti:

-

Piattaforma: scegliere la piattaforma per il proprio dispositivo. Le opzioni disponibili sono:

- Amministratore del dispositivo Android

- Android Enterprise:

- Completamente gestito

- Dedicato

- profilo di lavoro Corporate-Owned

- profilo di lavoro Personally-Owned

- iOS/iPadOS

- macOS

- Windows 10/11

- Profilo: selezionare Certificato PKCS. In alternativa, selezionare Modelli>certificato PKCS.

Nota

Nei dispositivi con un profilo Android Enterprise, i certificati installati con un profilo certificato PKCS non sono visibili nel dispositivo. Per confermare l'esito positivo della distribuzione del certificato, controllare lo stato del profilo nell'interfaccia di amministrazione Intune.

-

Piattaforma: scegliere la piattaforma per il proprio dispositivo. Le opzioni disponibili sono:

Selezionare Crea.

In Informazioni di base immettere le proprietà seguenti:

- Nome: immettere un nome descrittivo per il profilo. Assegnare ai profili nomi che possano essere identificati facilmente in un secondo momento. Ad esempio, un nome di profilo valido è PROFILO PKCS per l'intera azienda.

- Descrizione: immettere una descrizione per il profilo. Questa impostazione è facoltativa ma consigliata.

Seleziona Avanti.

In Impostazioni di configurazione le impostazioni configurabili variano in base alla piattaforma scelta. Selezionare la piattaforma per le impostazioni dettagliate:

- Amministratore del dispositivo Android

- Android Enterprise

- iOS/iPadOS

- Windows 10/11

Impostazione Piattaforma Dettagli Soglia di rinnovo (%) - Tutti

Consigliato: 20% Periodo di validità del certificato - Tutti

Se il modello di certificato non è stato modificato, questa opzione potrebbe essere impostata su un anno.

Usare un periodo di validità di cinque giorni o fino a 24 mesi. Quando il periodo di validità è inferiore a cinque giorni, esiste un'alta probabilità che il certificato entri in uno stato prossimo alla scadenza o scaduto, il che può causare il rifiuto del certificato da parte dell'agente MDM nei dispositivi prima dell'installazione.Provider di archiviazione chiavi (KSP) - Windows 10/11

Per Windows selezionare la posizione in cui archiviare le chiavi nel dispositivo. Autorità di certificazione - Tutti

Visualizza il nome di dominio completo interno (FQDN) della CA aziendale. Nome dell'autorità di certificazione - Tutti

Elenchi il nome della CA aziendale, ad esempio "Contoso Certification Authority". Nome del modello di certificato - Tutti

Elenchi il nome del modello di certificato. Tipo di certificato - Android Enterprise (profilo di lavoro di proprietà dell'azienda e Personally-Owned)

- iOS

- macOS

- Windows 10/11

Selezionare un tipo: - I certificati utente possono contenere attributi utente e dispositivo nel nome alternativo soggetto e soggetto (SAN) del certificato.

-

I certificati del dispositivo possono contenere solo gli attributi del dispositivo nell'oggetto e nella SAN del certificato. Usare Dispositivo per scenari come dispositivi senza utente, ad esempio chioschi multimediali o altri dispositivi condivisi.

Questa selezione influisce sul formato del nome del soggetto.

Formato del nome soggetto - Tutti

Per informazioni dettagliate su come configurare il formato del nome soggetto, vedere Formato del nome soggetto più avanti in questo articolo.

Per le piattaforme seguenti, il formato del nome del soggetto è determinato dal tipo di certificato:- Android Enterprise (profilo di lavoro)

- iOS

- macOS

- Windows 10/11

Nome alternativo soggetto - Tutti

In Attributo selezionare Nome entità utente (UPN) se non diversamente richiesto, configurare un valore corrispondente e quindi selezionare Aggiungi.

È possibile usare variabili o testo statico per la SAN di entrambi i tipi di certificato. L'uso di una variabile non è obbligatorio.

Per altre informazioni, vedere Formato del nome soggetto più avanti in questo articolo.Utilizzo esteso delle chiavi - Amministratore del dispositivo Android

- Android Enterprise (proprietario del dispositivo, profilo di lavoro di proprietà dell'azienda e Personally-Owned)

- Windows 10/11

I certificati richiedono in genere l'autenticazione client in modo che l'utente o il dispositivo possa eseguire l'autenticazione in un server. Consentire a tutte le app di accedere alla chiave privata - macOS

Impostare su Abilita per concedere alle app configurate per il dispositivo Mac associato l'accesso alla chiave privata del certificato PKCS.

Per altre informazioni su questa impostazione, vedere AllowAllAppsAccess la sezione Payload certificato di Configuration Profile Reference nella documentazione per sviluppatori Apple.Certificato radice - Amministratore del dispositivo Android

- Android Enterprise (proprietario del dispositivo, profilo di lavoro di proprietà dell'azienda e Personally-Owned)

Selezionare un profilo certificato CA radice assegnato in precedenza. Questo passaggio si applica solo ai profili di dispositivi Android Enterprise per il profilo di lavoro completamente gestito, dedicato e Corporate-Owned.

In App configurare l'accesso ai certificati per gestire la modalità di concessione dell'accesso ai certificati alle applicazioni. Scegliere tra:

- Richiedi l'approvazione dell'utente per le app(impostazione predefinita): gli utenti devono approvare l'uso di un certificato da parte di tutte le applicazioni.

- Concedere in modo invisibile all'utente per app specifiche (richiedere l'approvazione dell'utente per altre app): con questa opzione selezionare Aggiungi app. Selezionare quindi tutte le app che devono usare in modo invisibile all'utente il certificato senza l'interazione dell'utente.

Seleziona Avanti.

In Assegnazioni selezionare gli utenti e i gruppi da includere nell'assegnazione. Gli utenti e i gruppi ricevono il profilo dopo la distribuzione. Pianificare la distribuzione di questo profilo certificato negli stessi gruppi che ricevono:

Il profilo certificato attendibile e

Profilo di configurazione, ad esempio un profilo di Wi-Fi che usa il certificato.

Per altre informazioni sull'assegnazione dei profili, vedere Assegnare profili utente e dispositivo.

Seleziona Avanti.

In Rivedi e crea rivedere le impostazioni. Quando si seleziona Crea, le modifiche vengono salvate e il profilo viene assegnato. Il criterio viene visualizzato anche nell'elenco dei profili.

Formato del nome soggetto

Quando si crea un profilo certificato PKCS per le piattaforme seguenti, le opzioni per il formato del nome soggetto dipendono dal tipo di certificato selezionato, utente o dispositivo.

Piattaforme:

- Android Enterprise (profilo di lavoro di proprietà dell'azienda e Personally-Owned)

- iOS

- macOS

- Windows 10/11

Nota

Esiste un problema noto per l'uso di PKCS per ottenere i certificati , che è lo stesso problema riscontrato per SCEP quando il nome dell'oggetto nella richiesta di firma del certificato risultante include uno dei caratteri seguenti come carattere di escape (seguito da una barra rovesciata \):

- +

- ;

- ,

- =

Nota

A partire da Android 12, Android non supporta più l'uso dei seguenti identificatori hardware per i dispositivi del profilo di lavoro di proprietà personale :

- Numero di serie

- IMEI

- MEID

Intune profili certificato per i dispositivi del profilo di lavoro di proprietà personale che si basano su queste variabili nel nome del soggetto o nella SAN non riuscirà a effettuare il provisioning di un certificato nei dispositivi che eseguono Android 12 o versioni successive al momento della registrazione del dispositivo con Intune. I dispositivi registrati prima dell'aggiornamento ad Android 12 possono comunque ricevere certificati purché Intune ottenuto in precedenza gli identificatori hardware dei dispositivi.

Per altre informazioni su questa e altre modifiche introdotte con Android 12, vedere il post di blog Supporto di Android Day Zero per Microsoft Endpoint Manager .

Tipo di certificato utente

Le opzioni di formato per il formato Nome soggetto includono due variabili: Nome comune (CN) e Email (E). Email (E) viene in genere impostata con la variabile {{EmailAddress}}. Ad esempio: E={{EmailAddress}}Common Name (CN) può essere impostato su una delle variabili seguenti:

CN={{UserName}}: nome utente dell'utente, ad esempio Jane Doe.

CN={{UserPrincipalName}}: nome dell'entità utente dell'utente, ad janedoe@contoso.comesempio .

CN={{AAD_Device_ID}}: ID assegnato quando si registra un dispositivo in Microsoft Entra ID. Questo ID viene in genere usato per eseguire l'autenticazione con Microsoft Entra ID.

CN={{DeviceId}}: ID assegnato quando si registra un dispositivo in Intune.

CN={{SERIALNUMBER}}: numero di serie univoco (SN) in genere usato dal produttore per identificare un dispositivo.

CN={{IMEINumber}}: numero univoco IMEI (International Mobile Equipment Identity) usato per identificare un telefono cellulare.

CN={{OnPrem_Distinguished_Name}}: sequenza di nomi distinti relativi separati da virgola, ad esempio CN=Jane Doe,OU=UserAccounts,DC=corp,DC=contoso,DC=com.

Per usare la variabile {{OnPrem_Distinguished_Name}}}, assicurarsi di sincronizzare l'attributo utente onpremisesdistinguishedname usando Microsoft Entra Connetti al Microsoft Entra ID.

CN={{onPremisesSamAccountName}}: gli amministratori possono sincronizzare l'attributo samAccountName da Active Directory a Microsoft Entra ID usando Microsoft Entra Connect in un attributo denominato onPremisesSamAccountName. Intune può sostituire tale variabile come parte di una richiesta di rilascio del certificato nell'oggetto di un certificato. L'attributo samAccountName è il nome di accesso utente usato per supportare client e server di una versione precedente di Windows (versione precedente a Windows 2000). Il formato del nome di accesso utente è: DomainName\testUser o solo testUser.

Per usare la variabile {{onPremisesSamAccountName}}, assicurarsi di sincronizzare l'attributo utente onPremisesSamAccountName usando Microsoft Entra Connetti al Microsoft Entra ID.

Tutte le variabili di dispositivo elencate nella sezione Tipo di certificato dispositivo seguente possono essere usate anche nei nomi dei soggetti del certificato utente.

Usando una combinazione di una o più di queste variabili e stringhe di testo statico, è possibile creare un formato di nome soggetto personalizzato, ad esempio : CN={{UserName}},E={{EmailAddress}},OU=Mobile,O=Finance Group,L=Redmond,ST=Washington,C=US

Questo esempio include un formato di nome soggetto che usa le variabili CN ed E e le stringhe per i valori di unità organizzativa, organizzazione, posizione, stato e paese/area geografica. La funzione CertStrToName descrive questa funzione e le relative stringhe supportate.

Gli attributi utente non sono supportati per i dispositivi che non hanno associazioni utente, ad esempio i dispositivi registrati come Android Enterprise dedicati. Ad esempio, un profilo che usa CN={{UserPrincipalName}} nell'oggetto o SAN non può ottenere il nome dell'entità utente quando non è presente un utente nel dispositivo.

Tipo di certificato del dispositivo

Le opzioni di formato per il formato Nome soggetto includono le variabili seguenti:- {{AAD_Device_ID}}

- {{DeviceId}} - ID dispositivo Intune

- {{Device_Serial}}

- {{Device_IMEI}}

- {{SerialNumber}}

- {{IMEINumber}}

- {{AzureADDeviceId}}

- {{WiFiMacAddress}}

- {{IMEI}}

- {{DeviceName}}

- {{FullyQualifiedDomainName}}(Applicabile solo per i dispositivi Windows e aggiunti a un dominio)

- {{MEID}}

È possibile specificare queste variabili, seguite dal testo per la variabile, nella casella di testo. Ad esempio, il nome comune per un dispositivo denominato Device1 può essere aggiunto come CN={{DeviceName}}Device1.

Importante

- Quando si specifica una variabile, racchiudere il nome della variabile tra parentesi graffe { } come illustrato nell'esempio, per evitare un errore.

- Le proprietà del dispositivo usate nell'oggetto o nella SAN di un certificato del dispositivo, ad esempio IMEI, SerialNumber e FullyQualifiedDomainName, sono proprietà che potrebbero essere falsificati da una persona con accesso al dispositivo.

- Un dispositivo deve supportare tutte le variabili specificate in un profilo certificato affinché tale profilo venga installato in tale dispositivo. Ad esempio, se {{IMEI}} viene usato nel nome del soggetto di un profilo SCEP e viene assegnato a un dispositivo che non ha un numero IMEI, l'installazione del profilo non riesce.