Usare i token di accesso personale

Azure DevOps Services | Azure DevOps Server 2022 - Azure DevOps Server 2019

Un token di accesso personale può fungere da password alternativa per l'autenticazione in Azure DevOps. Questo articolo illustra il processo di creazione, utilizzo, modifica e revoca di PT per Azure DevOps.

Informazioni sui token di accesso personale

Un token di accesso personale (PAT) funge da credenziali di sicurezza per Azure DevOps. Questo pat non solo identifica l'utente, ma determina anche l'accessibilità e l'ambito di accesso. Di conseguenza, le reti CONT sono importanti come le password e devono essere gestite con lo stesso livello di cautela.

Se usi gli strumenti Microsoft, il tuo account Microsoft (MSA) o Microsoft Entra ID è un metodo riconosciuto e supportato. Tuttavia, se si usano strumenti di terze parti che non supportano gli account Microsoft o Microsoft Entra o se si è riluttanti a condividere le credenziali primarie con questi strumenti, le reti PAW rappresentano un'alternativa più sicura.

Creare e gestire i criteri di accesso di azure nei due modi seguenti:Create and manage PAT in the following two ways:

- Interfaccia utente: tramite le impostazioni utente, come descritto in questo articolo

- API di gestione del ciclo di vita PAT

Per stabilire le connessioni CONT per gli strumenti non Microsoft, è possibile usare i gestori delle credenziali Git o generarli manualmente. È consigliabile esaminare le linee guida per l'autenticazione per scegliere il meccanismo di autenticazione appropriato. Le soluzioni PAT fungono da alternativa semplice per progetti più piccoli che non necessitano di una soluzione completa. A meno che non sia in uso un gestore delle credenziali, gli utenti devono immettere le credenziali ogni volta.

Creare un token di accesso personale

Accedere all'organizzazione (

https://dev.azure.com/{Your_Organization}).Dalla home page, aprire le impostazioni utente

e selezionare Token di accesso personale.

e selezionare Token di accesso personale.

Selezionare + Nuovo token.

Assegnare un nome al token, selezionare l'organizzazione in cui si vuole usare il token e quindi impostare il token per scadere automaticamente dopo un numero di giorni impostato.

Selezionare gli ambiti per questo token da autorizzare per le attività specifiche.

Ad esempio, per creare un token per abilitare un agente di compilazione e versione per l'autenticazione in Azure DevOps, limitare l'ambito del token ai pool di agenti (lettura e gestione). Per leggere gli eventi del log di controllo e gestire ed eliminare flussi, selezionare Leggi log di controllo e quindi selezionare Crea.

Nota

È possibile che sia possibile limitare la creazione di PT con ambito completo. In tal caso, l'amministratore di Azure DevOps in Microsoft Entra ID ha abilitato un criterio che limita l'utente a un set di ambiti definito personalizzato specifico. Per altre informazioni, vedere Gestire le api con criteri/Limitare la creazione di PT con ambito completo. Per un pat personalizzato definito, l'ambito necessario per l'accesso all'API di governance dei componenti,

vso.governance, non è selezionabile nell'interfaccia utente.Al termine, copiare il token e archiviarlo in una posizione sicura. Per la sicurezza, non viene visualizzata di nuovo.

Usare il token di accesso personale ovunque siano necessarie le credenziali utente per l'autenticazione in Azure DevOps.

Importante

- Gestire un pat con la stessa cautela della password e mantenerlo segreto.

- Per le organizzazioni supportate da Microsoft Entra ID, è necessario accedere con il nuovo PAT entro 90 giorni; in caso contrario, viene eseguito il rendering dell'inattività pat. Per altre informazioni, vedere Frequenza di accesso utente per l'accesso condizionale.

Notifications

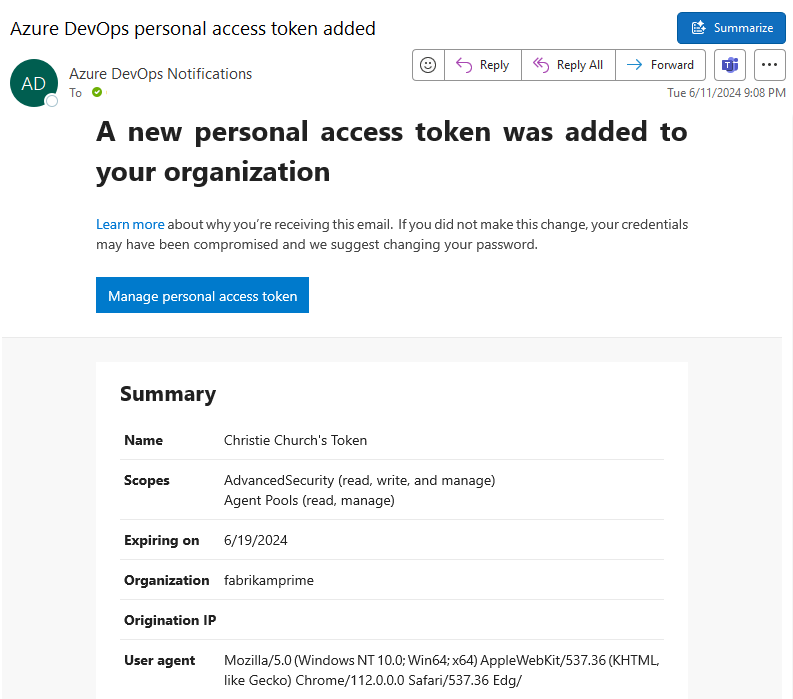

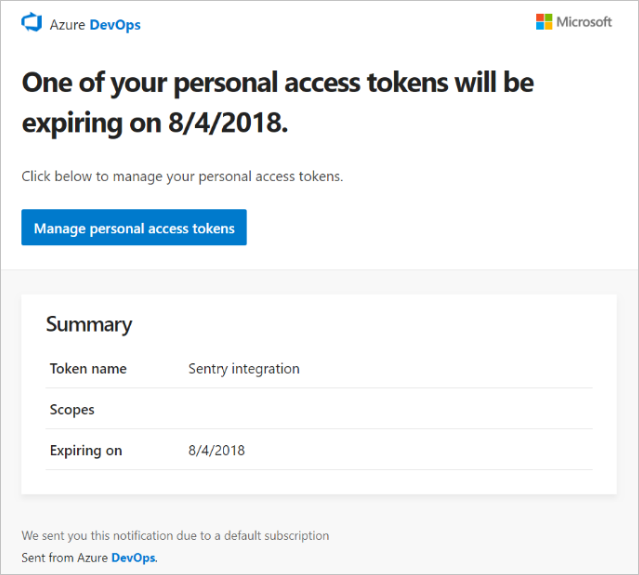

Durante la durata di un pat, gli utenti ricevono due notifiche: la prima al momento della creazione e la seconda sette giorni prima della scadenza.

Dopo aver creato un pat, si riceve una notifica simile all'esempio seguente. Questa notifica viene usata per confermare che il pat personale è stato aggiunto correttamente all'organizzazione.

L'immagine seguente mostra un esempio della notifica di sette giorni prima della scadenza del pat.

Per altre informazioni, vedere Configurare un server SMTP e personalizzare la posta elettronica per avvisi e richieste di feedback.

Notifica imprevista

Se viene visualizzata una notifica pat imprevista, potrebbe significare che un amministratore o uno strumento ha creato automaticamente un pat. Di seguito sono riportati alcuni esempi.

- Un token denominato "git:

https://MyOrganization.visualstudio.com/on MyMachine" viene creato quando ci si connette a un repository Git di Azure DevOps tramite git.exe. - Un token denominato "Service Hooks: : app Azure Service: : Deploy Web app" viene creato quando viene configurata una distribuzione di app Web del servizio app Azure dall'utente o da un amministratore.

- Un token denominato "WebAppLoadTestCDIntToken" viene creato quando il test di carico Web viene configurato come parte di una pipeline da parte dell'utente o di un amministratore.

- Un token denominato "Integrazione di Microsoft Teams" viene creato quando viene configurata un'estensione di messaggistica di integrazione di Microsoft Teams.

Avviso

Se si sospetta che un pat esista in errore, prendere in considerazione la revoca del pat e la modifica della password. In qualità di utente di Microsoft Entra, rivolgersi all'amministratore per verificare se l'organizzazione è stata usata da un'origine o da una posizione sconosciuta. Vedere anche le domande frequenti sui check-in pat accidentali ai repository GitHub pubblici.

Usare un token di accesso personale

Il PAT funge da identità digitale, che rappresenta l'utente quando usato, in modo analogo a quello di una password.

Git

Le interazioni Git richiedono un nome utente, che può essere qualsiasi cosa tranne la stringa vuota.

Per usare un token di accesso personale con l'autenticazione di base HTTP, usare Base64-encode per $MyPat, incluso nel blocco di codice seguente.

In PowerShell immettere il codice seguente.

$MyPat = 'yourPat'

$headerValue = "Authorization: Basic " + [Convert]::ToBase64String([System.Text.Encoding]::UTF8.GetBytes(":" + $MyPat))

$env:GIT_AUTH_HEADER = $headerValue

git --config-env=http.extraheader=GIT_AUTH_HEADER clone https://dev.azure.com/yourOrgName/yourProjectName/_git/yourRepoName

Per proteggere il token, usare i gestori delle credenziali in modo da non dover immettere le credenziali ogni volta. È consigliabile Usare Git Credential Manager. Git per Windows è obbligatorio.

Repository esistenti

Per i repository esistenti, se l'origine è già stata aggiunta usando il nome utente, eseguire prima il comando seguente.

git remote remove origin

In caso contrario, eseguire il comando seguente.

git remote add origin https://<PAT>@<company_machineName>.visualstudio.com:/<path-to-git-repo> path to git repo = <project name>/_git/<repo_name> git push -u origin --all

Usare un pat nel codice

È possibile usare un token di accesso personale nel codice.

Per fornire il pat tramite un'intestazione HTTP, convertirlo prima in una Base64 stringa. L'esempio seguente illustra come eseguire la conversione in Base64 usando C#.

Authorization: Basic BASE64_USERNAME_PAT_STRING

La stringa risultante può quindi essere fornita come intestazione HTTP nel formato seguente.

L'esempio seguente usa la classe HttpClient in C#.

public static async void GetBuilds()

{

try

{

var personalaccesstoken = "PATFROMWEB";

using (HttpClient client = new HttpClient())

{

client.DefaultRequestHeaders.Accept.Add(

new System.Net.Http.Headers.MediaTypeWithQualityHeaderValue("application/json"));

client.DefaultRequestHeaders.Authorization = new AuthenticationHeaderValue("Basic",

Convert.ToBase64String(

System.Text.ASCIIEncoding.ASCII.GetBytes(

string.Format("{0}:{1}", "", personalaccesstoken))));

using (HttpResponseMessage response = client.GetAsync(

"https://dev.azure.com/{organization}/{project}/_apis/build/builds?api-version=5.0").Result)

{

response.EnsureSuccessStatusCode();

string responseBody = await response.Content.ReadAsStringAsync();

Console.WriteLine(responseBody);

}

}

}

catch (Exception ex)

{

Console.WriteLine(ex.ToString());

}

}

Suggerimento

Quando si usano variabili, aggiungere un oggetto $ all'inizio della stringa, come nell'esempio seguente.

public static async void GetBuilds()

{

try

{

var personalaccesstoken = "PATFROMWEB";

using (HttpClient client = new HttpClient())

{

client.DefaultRequestHeaders.Accept.Add(

new System.Net.Http.Headers.MediaTypeWithQualityHeaderValue("application/json"));

client.DefaultRequestHeaders.Authorization = new AuthenticationHeaderValue("Basic",

Convert.ToBase64String(

System.Text.ASCIIEncoding.ASCII.GetBytes(

string.Format("{0}:{1}", "", personalaccesstoken))));

using (HttpResponseMessage response = client.GetAsync(

$"https://dev.azure.com/{organization}/{project}/_apis/build/builds?api-version=5.0").Result)

{

response.EnsureSuccessStatusCode();

string responseBody = await response.Content.ReadAsStringAsync();

Console.WriteLine(responseBody);

}

}

}

catch (Exception ex)

{

Console.WriteLine(ex.ToString());

}

}

Quando il codice funziona, è consigliabile passare dall'autenticazione di base a OAuth.

Per altre informazioni ed esempi su come usare i tipi di accesso utente, vedere gli articoli seguenti:

- Gestori delle credenziali Git

- API REST

- NuGet in un Mac

- Client per la creazione di report

- Introduzione all'interfaccia della riga di comando di Azure DevOps

Modificare un token di accesso personale

È possibile rigenerare, estendere un token di accesso personale o modificarne l'ambito. Dopo la rigenerazione, il pat precedente diventa non autorizzato.

Nella home page aprire le impostazioni utente e quindi selezionare Profilo.

In Sicurezza selezionare Token di accesso personali. Selezionare il token da modificare e quindi Modifica.

Modificare il nome del token, la scadenza del token o l'ambito di accesso associato al token e quindi selezionare Salva.

Revocare un token di accesso personale

È possibile revocare un pat in qualsiasi momento, per molti motivi.

Nella home page aprire le impostazioni utente e quindi selezionare Profilo.

In Sicurezza selezionare Token di accesso personali. Selezionare il token per il quale si vuole revocare l'accesso e quindi selezionare Revoca.

Selezionare Revoca nella finestra di dialogo di conferma.

Articoli correlati

- Informazioni su sicurezza, autenticazione e autorizzazione

- Autorizzazioni predefinite e accesso per Azure DevOps

- Revocare le PT utente (per gli amministratori)

- Gestire entità servizio e identità gestite in Azure DevOps

Domande frequenti

D: Perché non è possibile modificare o rigenerare un token di accesso personale con ambito a una singola organizzazione?

R: Assicurarsi di aver eseguito l'accesso all'organizzazione con ambito pat. È possibile visualizzare tutti i token PAT durante l'accesso a qualsiasi organizzazione nello stesso ID Di Microsoft Entra, ma è possibile modificare solo i token con ambito organizzazione quando si è connessi all'organizzazione a cui è stato eseguito l'ambito.

D: Cosa accade a un pat se un account utente è disabilitato?

R: Dopo che un utente è stato rimosso da Azure DevOps, il pat viene invalidato entro 1 ora. Se l'organizzazione è connessa all'ID Microsoft Entra, il pat viene invalidato anche nell'ID Microsoft Entra, perché appartiene all'utente. È consigliabile che l'utente ruota il proprio pat a un altro account utente o di servizio per mantenere i servizi in esecuzione.

D: Esiste un modo per rinnovare un pat tramite l'API REST?

R: Sì, c'è un modo per rinnovare, gestire e creare patte usando le API di gestione del ciclo di vita pat. Per altre informazioni, vedere Gestire le api REST usando l'API REST e le domande frequenti.

D: È possibile usare l'autenticazione di base con tutte le API REST di Azure DevOps?

R: No. È possibile usare l'autenticazione di base con la maggior parte delle API REST di Azure DevOps, ma le organizzazioni e i profili supportano solo OAuth. Per altre informazioni, vedere Gestire le api REST tramite le API REST.

D: Cosa accade se si verifica accidentalmente il token di accesso personale in un repository pubblico in GitHub?

R: Azure DevOps esegue l'analisi dei PT controllati nei repository pubblici in GitHub. Quando viene rilevato un token persa, viene inviata immediatamente una notifica di posta elettronica dettagliata al proprietario del token e si registra un evento al log di controllo dell'organizzazione Azure DevOps. A meno che non sia stato disabilitato il criterio Revoca automatica token di accesso personali persi, viene immediatamente revocato il token di accesso personale persa. Si consiglia agli utenti interessati di attenuare immediatamente revocando il token trapelato e sostituendolo con un nuovo token.

Per altre informazioni, vedere Revocare automaticamente le reti AP perse.For more information, see Revoke leaked PAT automatically.

D: È possibile usare un token di accesso personale come ApiKey per pubblicare pacchetti NuGet in un feed di Azure Artifacts usando la riga di comando dotnet/nuget.exe?

R: No. Azure Artifacts non supporta il passaggio di un token di accesso personale come ApiKey. Quando si usa un ambiente di sviluppo locale, è consigliabile installare il provider di credenziali di Azure Artifacts per l'autenticazione con Azure Artifacts. Per altre informazioni, vedere gli esempi seguenti: dotnet, NuGet.exe. Per pubblicare i pacchetti usando Azure Pipelines, usare l'attività Autenticazione NuGet per eseguire l'autenticazione con l'esempio di feed.

D: Perché il mio PAT smetteva di funzionare?

R: L'autenticazione pat richiede di accedere regolarmente ad Azure DevOps usando il flusso di autenticazione completo. Una volta ogni 30 giorni è sufficiente per molti, ma potrebbe essere necessario eseguire l'accesso più spesso a seconda della configurazione di Microsoft Entra. Se il token di accesso personale smette di funzionare, provare prima di tutto ad accedere all'organizzazione, assicurandosi di passare alla richiesta di autenticazione completa. Se il pat non funziona ancora dopo, verificare se il pat è scaduto.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per