Funzionamento di Windows Hello for Business

Windows Hello for Business è un sistema distribuito che richiede più tecnologie per lavorare insieme. Per semplificare la spiegazione del funzionamento di Windows Hello for Business, suddividerlo in cinque fasi, che rappresentano l'ordine cronologico del processo di distribuzione.

Nota

Due di queste fasi sono necessarie solo per determinati scenari di distribuzione.

Gli scenari di distribuzione sono descritti nell'articolo Pianificare una distribuzione di Windows Hello for Business.

Fase di registrazione del dispositivo

In questa fase, il dispositivo registra la propria identità con il provider di identità (IdP), in modo che possa essere associato e autenticato all'IdP.

Fase di provisioning

Durante questa fase, l'utente esegue l'autenticazione usando una sola forma di autenticazione (in genere nome utente/password) per richiedere una nuova credenziale di Windows Hello for Business. Il flusso di provisioning richiede un secondo fattore di autenticazione prima di poter generare una coppia di chiavi pubblica/privata. La chiave pubblica viene registrata con idp, mappata all'account utente.

Fase di sincronizzazione delle chiavi

In questa fase, richiesta da alcune distribuzioni ibride, la chiave pubblica dell'utente viene sincronizzata da Microsoft Entra ID ad Active Directory.

Fase di registrazione dei certificati

In questa fase, richiesto solo dalle distribuzioni che usano certificati, viene rilasciato un certificato all'utente usando l'infrastruttura a chiave pubblica (PKI) dell'organizzazione.

Fase di autenticazione

In quest'ultima fase, l'utente può accedere a Windows usando la biometria o un PIN. Indipendentemente dal movimento usato, l'autenticazione viene eseguita usando la parte privata delle credenziali di Windows Hello for Business. IdP convalida l'identità utente eseguendo il mapping dell'account utente alla chiave pubblica registrata durante la fase di provisioning.

Le sezioni seguenti forniscono informazioni più approfondite su ognuna di queste fasi.

Registrazione del dispositivo

Tutti i dispositivi inclusi nella distribuzione di Windows Hello for Business devono essere sottoposti a un processo denominato registrazione del dispositivo. La registrazione del dispositivo consente di associare i dispositivi e di eseguire l'autenticazione a un IdP:

- Per le distribuzioni cloud e ibride, il provider di identità è l'ID Microsoft Entra e il dispositivo si registra con il servizio di registrazione del dispositivo

- Per le distribuzioni locali, il provider di identità è Active Directory Federation Services (AD FS) e il dispositivo si registra con il servizio Registrazione dispositivi enterprise ospitato in AD FS

Quando un dispositivo è registrato, l'IdP fornisce al dispositivo un'identità usata per autenticare il dispositivo quando un utente accede.

Esistono diversi tipi di registrazione, identificati come tipo join. Per altre informazioni, vedere Che cos'è un'identità del dispositivo.

Per diagrammi di sequenza dettagliati, vedere come funziona la registrazione del dispositivo.

Provisioning

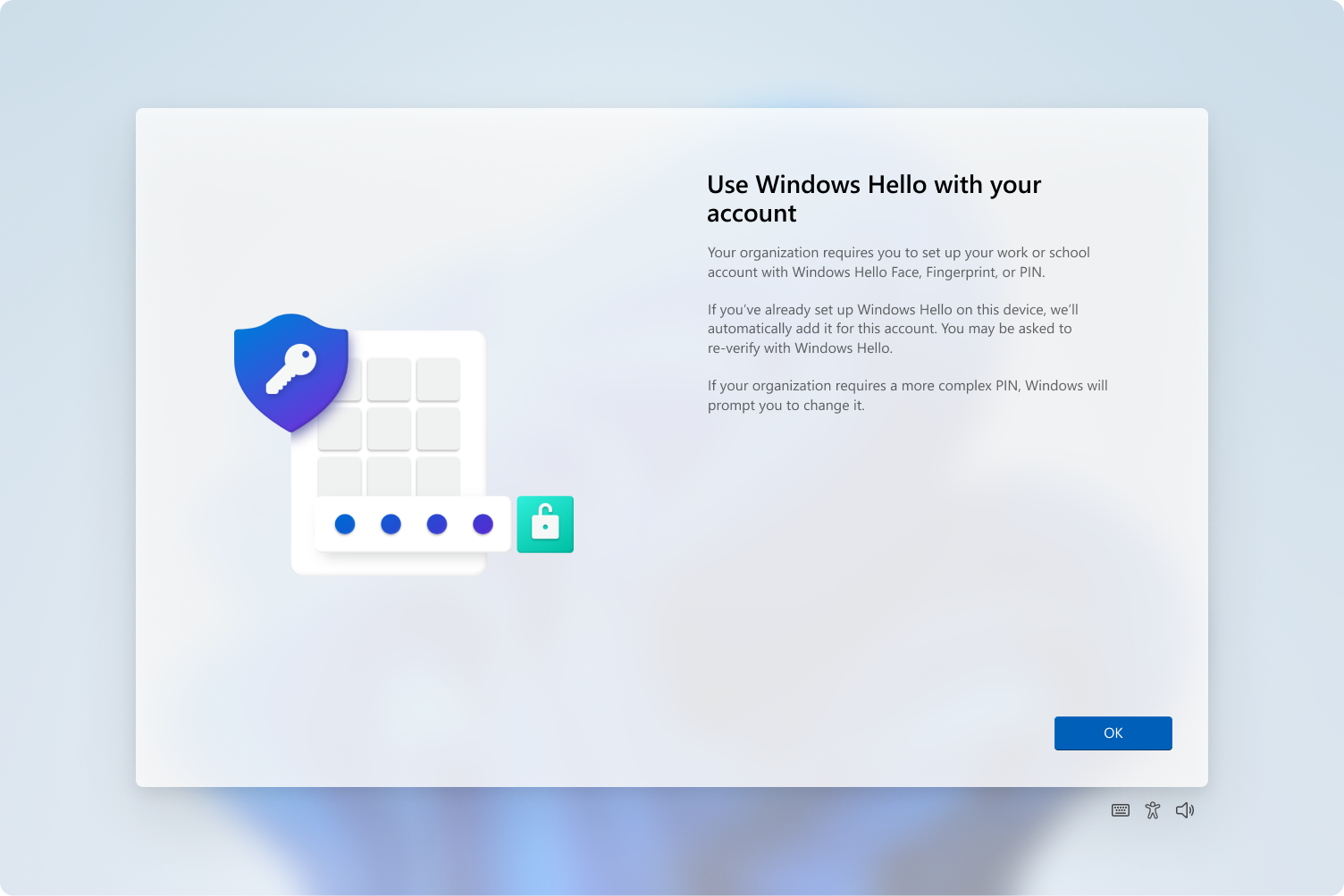

Il provisioning di Windows Hello viene attivato al termine della registrazione del dispositivo e dopo che il dispositivo riceve un criterio che abilita Windows Hello. Se vengono soddisfatti tutti i prerequisiti, viene avviata una finestra Cloud eXperience Host (CXH) per portare l'utente attraverso il flusso di provisioning.

Nota

A seconda del tipo di distribuzione, il provisioning di Windows Hello for Business viene avviato solo se:

- Il dispositivo soddisfa i requisiti hardware di Windows Hello

- Il dispositivo viene aggiunto ad Active Directory o a Microsoft Entra ID

- L'utente accede con un account definito in Active Directory o in Microsoft Entra ID

- I criteri di Windows Hello for Business sono abilitati

- L'utente non è connesso al computer tramite Desktop remoto

I prerequisiti aggiuntivi per tipi di distribuzione specifici sono descritti nell'articolo Pianificare una distribuzione di Windows Hello for Business.

Durante la fase di provisioning viene creato un contenitore Windows Hello . Un contenitore Windows Hello è un raggruppamento logico di dati o materiale chiave. Il contenitore contiene le credenziali dell'organizzazione solo nei dispositivi registrati con l'IDP dell'organizzazione.

Nota

Non sono presenti contenitori fisici su disco, nel Registro di sistema o altrove. I contenitori sono unità logiche usate per raggruppare elementi correlati. Le chiavi, i certificati e le credenziali archiviate da Windows Hello sono protetti senza la creazione di contenitori o cartelle effettivi.

Di seguito sono riportati i passaggi necessari per la fase di provisioning:

- Nella finestra CXH viene richiesto all'utente di eseguire l'autenticazione all'IdP con MFA

- Dopo aver completato l'autenticazione a più fattori, l'utente deve fornire un gesto bio (se disponibile) e un PIN

- Dopo la conferma del PIN, viene creato il contenitore Windows Hello

- Viene generata una coppia di chiavi pubblica/privata. La coppia di chiavi è associata al modulo TPM (Trusted Platform Module), se disponibile, o nel software

- La chiave privata viene archiviata in locale e protetta dal TPM e non può essere esportata

- La chiave pubblica viene registrata con l'IdP, mappata all'account utente

- Il Servizio registrazione dispositivi scrive la chiave nell'oggetto utente nell'ID Microsoft Entra

- Per gli scenari locali, AD FS scrive la chiave in Active Directory

Il video seguente mostra i passaggi di registrazione di Windows Hello for Business dopo l'accesso con una password:

Per altre informazioni e diagrammi di sequenza dettagliati, vedere come funziona il provisioning.

Dettagli del contenitore Windows Hello

Durante la fase di provisioning, Windows Hello genera una nuova coppia di chiavi pubblica/privata nel dispositivo. Il TPM genera e protegge la chiave privata. Se il dispositivo non dispone di un TPM, la chiave privata viene crittografata e archiviata nel software. Questa chiave iniziale viene definita chiave di protezione. Il tasto di protezione è associato a un singolo movimento: se un utente registra un PIN, un'impronta digitale e un viso sullo stesso dispositivo, ognuno di questi movimenti ha una chiave di protezione univoca.

La chiave di protezione esegue il wrapping sicuro della chiave di autenticazione. La chiave di autenticazione viene usata per sbloccare le chiavi ID utente. Il contenitore dispone di un'unica chiave di autenticazione, ma possono esistere più copie di tale chiave di cui è stato eseguito il wrapping con protezioni con chiave univoche diverse.

Ogni protezione crittografa la propria copia della chiave di autenticazione. Il modo in cui viene eseguita la crittografia dipende dalla protezione stessa. Ad esempio, la protezione PIN esegue un'operazione di seal TPM usando il PIN come entropia o quando non è disponibile alcun TPM, esegue la crittografia simmetrica della chiave di autenticazione usando una chiave derivata dal PIN stesso.

Importante

Le chiavi possono essere generate nell'hardware (TPM 1.2 o 2.0) o nel software, in base all'impostazione dei criteri configurata. Per garantire che le chiavi vengano generate nell'hardware, è necessario configurare un'impostazione dei criteri. Per altre informazioni, vedere Usare un dispositivo di sicurezza hardware.

Gli account personali (account Microsoft) e aziendali o dell'istituto di istruzione (Active Directory o ID Microsoft Entra) usano un singolo contenitore per le chiavi. Tutte le chiavi sono separate dai domini dei provider di identità per assicurare la privacy dell'utente.

Windows Hello genera anche una chiave amministrativa. La chiave amministrativa può essere usata per reimpostare le credenziali quando necessario. Ad esempio, quando si usa il servizio di reimpostazione del PIN. Oltre alla protezione con chiave, i dispositivi abilitati per TPM generano un blocco di dati che contiene le attestazioni dal TPM.

L'accesso al materiale della chiave archiviato nel contenitore è abilitato solo dal PIN o dal movimento biometrico. La verifica in due passaggi eseguita durante il provisioning crea una relazione attendibile tra IdP e l'utente. Ciò si verifica quando la parte pubblica della coppia di chiavi pubblica/privata viene inviata a un provider di identità e associata all'account utente. Quando un utente immette il movimento nel dispositivo, il provider di identità sa che si tratta di un'identità verificata, a causa della combinazione di tasti e gesti di Windows Hello. Fornisce quindi un token di autenticazione che consente a Windows di accedere a risorse e servizi.

Un contenitore può contenere diversi tipi di materiale chiave:

- Chiave di autenticazione, che è sempre una coppia di chiavi pubblico-privata asimmetrica. Questa coppia di chiavi viene generata durante la registrazione. Deve essere sbloccato ogni volta che si accede, usando il PIN dell'utente o un movimento biometrico. La chiave di autenticazione esiste fino a quando l'utente non reimposta il PIN, quando viene generata una nuova chiave. Quando viene generata la nuova chiave, tutto il materiale della chiave protetto in precedenza deve essere decrittografato e crittografato nuovamente usando la nuova chiave

- Una o più chiavi ID utente. Queste chiavi possono essere simmetriche o asimmetriche, a seconda dell'IdP usato. Per Windows Hello for Work basato su certificato, quando il contenitore è sbloccato, le applicazioni che richiedono l'accesso alla chiave ID utente o alla coppia di chiavi possono richiedere l'accesso. Le chiavi ID utente vengono usate per firmare o crittografare le richieste di autenticazione o i token inviati da questo dispositivo all'IdP. Le chiavi ID utente sono in genere di lunga durata, ma potrebbero avere una durata inferiore rispetto alla chiave di autenticazione. Gli account Microsoft, gli account Active Directory e gli account Microsoft Entra richiedono tutti l'uso di coppie di chiavi asimmetriche. Il dispositivo genera chiavi pubbliche e private, registra la chiave pubblica con idP (che la archivia per la verifica successiva) e archivia in modo sicuro la chiave privata. Per le organizzazioni, le chiavi ID utente possono essere generate in due modi:

- La coppia di chiavi ID utente può essere associata all'autorità di certificazione (CA) di un'organizzazione. Questa opzione consente alle organizzazioni con un'infrastruttura PKI esistente di continuare a usarla se appropriato. Dato che molte applicazioni, ad esempio le soluzioni VPN, richiedono l'uso di certificati, quando distribuisci Windows Hello in questa modalità, consente una transizione più rapida dalle password utente mantenendo comunque le funzionalità basate su certificati. Questa opzione consente inoltre all'organizzazione di archiviare altri certificati nel contenitore protetto. Ad esempio, i certificati che consentono all'utente di eseguire l'autenticazione tramite RDP

- L'IdP può generare direttamente la coppia di chiavi ID utente, che consente una distribuzione rapida e con un overhead inferiore di Windows Hello in ambienti che non hanno o necessitano di un'infrastruttura a chiave pubblica

Le chiavi ID utente vengono usate per autenticare l'utente in un servizio. Ad esempio, firmando un nonce per dimostrare il possesso della chiave privata, che corrisponde a una chiave pubblica registrata. Gli utenti con un account Active Directory, Microsoft Entra ID o Microsoft hanno una chiave associata al proprio account. La chiave può essere usata per accedere al dispositivo Windows eseguendo l'autenticazione a un controller di dominio (scenario di Active Directory) o al cloud (scenari microsoft Entra ID e MSA).

Windows Hello può essere usato anche come autenticatore FIDO2 per l'autenticazione a qualsiasi sito Web che supporta WebAuthn. I siti Web o l'applicazione possono creare una chiave ID utente FIDO nel contenitore Windows Hello dell'utente usando le API. Nelle visite successive, l'utente può eseguire l'autenticazione al sito Web o all'app usando il PIN o il movimento biometrico di Windows Hello.

Per altre informazioni su come Windows usa il TPM a supporto di Windows Hello for Business, vedi Come Windows usa il modulo Piattaforma attendibile.

Archiviazione dati biometrici

I dati biometrici usati per il supporto di Windows Hello vengono archiviati solo nel dispositivo locale. Non esegue il roaming e non viene mai inviato a dispositivi o server esterni. Questa separazione consente di bloccare potenziali autori di attacchi perché non fornisce un singolo punto di raccolta potenzialmente esposto agli attacchi per il furto dei dati biometrici. Anche se un utente malintenzionato può ottenere i dati biometrici da un dispositivo, non può essere riconvertito in un campione biometrico non elaborato riconoscibile dal sensore biometrico.

Ogni sensore ha un proprio file di database biometrico in cui vengono archiviati i dati del modello (percorso C:\WINDOWS\System32\WinBioDatabase). Ogni file di database ha una chiave univoca generata in modo casuale che viene crittografata nel sistema. I dati del modello per il sensore vengono crittografati con la chiave per database usando AES con la modalità di concatenamento CBC. L'hash è SHA256.

Nota

Alcuni sensori di impronta digitale hanno la possibilità di completare la corrispondenza nel modulo del sensore di impronta digitale anziché nel sistema operativo. Questi sensori archivia i dati biometrici nel modulo dell'impronta digitale anziché nel file di database. Per altre informazioni, vedere Windows Hello Enhanced Security Sign-In (ESS).For more information, see Windows Hello Enhanced Security Sign-in (ESS).

Sincronizzazione delle chiavi

La sincronizzazione delle chiavi è necessaria negli ambienti ibridi. Dopo che l'utente effettua il provisioning di credenziali di Windows Hello for Business, la chiave deve essere sincronizzata da Microsoft Entra ID ad Active Directory.

La chiave pubblica dell'utente viene scritta nell'attributo msDS-KeyCredentialLink dell'oggetto utente in Active Directory. La sincronizzazione viene gestita da Microsoft Entra Connect Sync.

Registrazione del certificato

Per le distribuzioni di certificati, dopo aver registrato la chiave, il client genera una richiesta di certificato. La richiesta viene inviata all'autorità di registrazione certificati . Il cra si trova nel server Active Directory Federation Services (AD FS), che convalida la richiesta di certificato e la soddisfa usando l'infrastruttura a chiave pubblica aziendale.

Un certificato viene registrato nel contenitore Hello dell'utente, che viene usato per eseguire l'autenticazione alle risorse locali.

Authentication

Le credenziali Windows Hello sono basate su certificato o su una coppia di chiavi asimmetriche. Le credenziali di Windows Hello e il token ottenuto usando tali credenziali sono associati al dispositivo.

L'autenticazione è l'autenticazione a due fattori con la combinazione di:

- Una chiave, o un certificato, associato a un dispositivo e

- qualcosa che la persona conosce (un PIN) o

- qualcosa che la persona è (biometrica)

L'immissione del PIN e il movimento biometrico attivano entrambi Windows per usare la chiave privata per firmare in modo crittografico i dati inviati al provider di identità. IdP verifica l'identità dell'utente e autentica l'utente.

Il PIN o la parte privata delle credenziali non viene mai inviato all'IdP e il PIN non viene archiviato nel dispositivo. Il PIN e i movimenti bio sono entropia fornita dall'utente quando si eseguono operazioni che usano la parte privata delle credenziali.

Quando un utente vuole accedere al materiale della chiave protetta, il processo di autenticazione inizia con l'immissione di un PIN o di un movimento biometrico per sbloccare il dispositivo, un processo a volte chiamato rilascio della chiave. È possibile paragonarlo all'uso di una chiave fisica per aprire una porta: prima di poter aprire la porta è necessario estrarre la chiave dalla tasca o dalla borsa. Il PIN dell'utente sblocca la protezione con chiave per il contenitore primario nel dispositivo. Quando tale contenitore è sbloccato, le applicazioni (e quindi l'utente) possono usare le chiavi ID utente che si trovano all'interno del contenitore.

Queste chiavi vengono usate per firmare le richieste inviate all'IdP, richiedendo l'accesso alle risorse specificate.

Importante

Anche se le chiavi sono sbloccate, le applicazioni non possono usarle a volontà. Le applicazioni possono usare API specifiche per richiedere operazioni che richiedono materiale per le chiavi per azioni specifiche (ad esempio, decrittografare un messaggio e-mail o accedere a un sito Web). L'accesso tramite queste API non richiede la convalida esplicita tramite un movimento dell'utente e il materiale della chiave non è esposto all'applicazione richiedente. L'applicazione richiede invece l'autenticazione, la crittografia o la decrittografia e il livello Windows Hello gestisce le operazioni effettive e restituisce i risultati. Se appropriato, un'applicazione può richiedere un'autenticazione forzata anche per un dispositivo sbloccato. Windows chiede all'utente di reimmettere il PIN o eseguire di nuovo un movimento di autenticazione, che aggiunge un ulteriore livello di protezione per dati o azioni sensibili. Ad esempio, è possibile configurare un'applicazione per richiedere la reautenzione ogni volta che viene eseguita un'operazione specifica, anche se lo stesso account e PIN o movimento sono già stati usati per sbloccare il dispositivo.

Per altre informazioni e diagrammi di sequenza dettagliati, vedere come funziona l'autenticazione.

Token di aggiornamento primario

L'accesso Single Sign-On (SSO) si basa su token speciali ottenuti per accedere ad applicazioni specifiche. Nel tradizionale caso di autenticazione integrata di Windows con Kerberos, il token è un TGT Kerberos (ticket di concessione di ticket). Per le applicazioni Microsoft Entra ID e AD FS, questo token è un token di aggiornamento primario (PRT). Si tratta di un token Web JSON che contiene attestazioni sull'utente e sul dispositivo.

Il protocollo PRT viene inizialmente ottenuto durante l'accesso o lo sblocco in modo analogo a quello ottenuto dal TGT Kerberos. Questo comportamento è vero sia per i dispositivi aggiunti a Microsoft Entra che per i dispositivi aggiunti a Microsoft Entra ibrido. Per i dispositivi personali registrati con l'ID Microsoft Entra, il PRT viene inizialmente ottenuto tramite l'aggiunta di un account aziendale o dell'istituto di istruzione. Per un dispositivo personale, l'account per sbloccare il dispositivo non è l'account aziendale, ma un account consumer (account Microsoft).

Il PRT è necessario per l'accesso SSO. In caso contrario, agli utenti verranno richieste le credenziali ogni volta che accedono alle applicazioni. Il PRT contiene anche informazioni sul dispositivo. Se in un'applicazione sono impostati criteri di accesso condizionale basati su dispositivo , senza l'accesso PRT viene negato.

Suggerimento

La chiave di Windows Hello for Business soddisfa i requisiti di autenticazione a più fattori (MFA) di Microsoft Entra e riduce il numero di richieste di autenticazione a più fattori che gli utenti vedranno quando accedono alle risorse.

Per altre informazioni, vedere Che cos'è un token di aggiornamento primario.

Modifiche a Windows Hello for Business e password

La modifica della password di un account utente non influisce sull'accesso o sullo sblocco, poiché Windows Hello for Business usa una chiave o un certificato.

Tuttavia, quando agli utenti viene richiesto di modificare la password ( ad esempio, a causa dei criteri di scadenza della password), non riceveranno notifica del requisito di modifica della password durante l'accesso con Windows Hello. Ciò potrebbe causare errori nell'autenticazione alle risorse protette da Active Directory. Per attenuare il problema, prendere in considerazione una delle opzioni seguenti:

- Disabilitare la scadenza della password per gli account utente

- In alternativa ai criteri di scadenza delle password, prendere in considerazione l'adozione di criteri di scadenza del PIN

- Se la scadenza della password è un requisito dell'organizzazione, indicare agli utenti di modificare regolarmente le password o quando ricevono messaggi di errore di autenticazione. Gli utenti possono reimpostare la password:

- Uso dell'opzione CTRL + ALT + /CANC>Modifica password

- Accedere con la password. Se la password deve essere modificata, Windows richiede all'utente di aggiornarla

Importante

Per modificare la password di un utente, il dispositivo deve essere in grado di comunicare con un controller di dominio.

Passaggi successivi

Per soddisfare le numerose esigenze e requisiti delle organizzazioni, Windows Hello for Business offre diverse opzioni di distribuzione. Per informazioni su come pianificare una distribuzione di Windows Hello for Business, vedere:

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per