検疫ポリシー

ヒント

Microsoft Defender XDR for Office 365 プラン 2 の機能を無料で試すことができることをご存知でしたか? Microsoft Defender ポータル試用版ハブで、90 日間の Defender for Office 365 試用版を使用します。 「Microsoft Defender for Office 365を試す」で、誰がサインアップして試用版の条件を利用できるかについて説明します。

Exchange Online Protection (EOP) とMicrosoft Defender for Office 365では、検疫ポリシーを使用すると、管理者は検疫されたメッセージのユーザー エクスペリエンスを定義できます。

- メッセージが検疫された理由に基づいて、ユーザーが自分の検疫されたメッセージ (受信者であるメッセージ) に対して実行できる操作。

- ユーザーが検疫通知を介して検疫されたメッセージに関する定期的な (4 時間ごと、毎日、または毎週) 通知を受け取るかどうか。

従来、ユーザーは、メッセージが検疫された理由に基づいて、検疫メッセージに対する対話機能のレベルを許可または拒否してきました。 たとえば、ユーザーは、スパムまたは一括として検疫されたメッセージを表示および解放できますが、信頼度の高いフィッシングやマルウェアとして検疫されたメッセージを表示または解放することはできません。

既定の検疫ポリシーでは、これらの履歴ユーザー機能が適用され、メッセージを検疫する サポートされている保護機能 で自動的に割り当てられます。

検疫ポリシー、既定の検疫ポリシー、および個々のアクセス許可の要素の詳細については、この記事の最後にある 「付録 」セクションを参照してください。

特定の機能の検疫済みメッセージの既定のユーザー機能 (検疫通知の欠如など) が気に入らない場合は、この記事で説明するようにカスタム検疫ポリシーを作成して使用できます。

検疫ポリシーは、Microsoft Defender ポータルまたは PowerShell で作成して割り当てます (Exchange Online メールボックスを持つ Microsoft 365 組織の PowerShell をExchange Onlineします。Exchange Onlineメールボックスのない EOP 組織のスタンドアロン EOP PowerShell)。

はじめに把握しておくべき情報

21Vianet が運営する Microsoft 365 では、検疫は現在、Microsoft Defender ポータルでは使用できません。 検疫は、従来の Exchange 管理センター (クラシック EAC) でのみ使用できます。

「https://security.microsoft.com」で Microsoft Defender ポータルを開きます。 [検疫] ページに直接移動するには、https://security.microsoft.com/quarantinePolicies を使用します。

Exchange Online PowerShell へ接続するには、「Exchange Online PowerShell に接続する」を参照してください。 スタンドアロンの EOP PowerShell に接続するには、「Exchange Online Protection PowerShell への接続」を参照してください。

サポートされている保護機能に割り当てられている検疫ポリシーを変更した場合、変更を行った 後 の検疫済みメッセージに影響します。 変更を行う前に検疫されたメッセージは、新しい検疫ポリシーの割り当ての設定の影響を受けられません。

スパム対策およびフィッシング対策保護によって検疫されたメッセージが期限切れになるまでに保持される期間は、スパム対策ポリシー のこの数日間の検疫でのスパムの保持 (QuarantineRetentionPeriod) によって制御されます。 詳細については、「 検疫の保持」の表を参照してください。

この記事の手順を実行する前に、アクセス許可を割り当てる必要があります。 以下のオプションがあります。

Microsoft Defender XDR統合ロールベースのアクセス制御 (RBAC) (コラボレーションがEmail &場合>Defender for Office 365アクセス許可は

アクティブです。PowerShell ではなく Defender ポータルにのみ影響します:承認と設定/セキュリティ設定/コア セキュリティ設定 (管理)、またはセキュリティ操作/セキュリティ データ/Email &コラボレーション検疫 (管理))。

アクティブです。PowerShell ではなく Defender ポータルにのみ影響します:承認と設定/セキュリティ設定/コア セキュリティ設定 (管理)、またはセキュリティ操作/セキュリティ データ/Email &コラボレーション検疫 (管理))。Microsoft Defender ポータルでコラボレーションのアクセス許可をEmail &する: 検疫管理者、セキュリティ管理者、または組織管理ロール グループのメンバーシップ。

Microsoft Entraアクセス許可: グローバル管理者ロール*またはセキュリティ管理者ロールのメンバーシップは、ユーザーに Microsoft 365 の他の機能に必要なアクセス許可とアクセス許可をユーザーに付与します。

重要

* Microsoft では、アクセス許可が最も少ないロールを使用することをお勧めします。 アクセス許可の低いアカウントを使用すると、組織のセキュリティが向上します。 グローバル管理者は高い特権を持つロールであり、既存のロールを使用できない場合の緊急時に限定する必要があります。

検疫されたメッセージに対して管理者またはユーザーが実行したすべてのアクションが監査されます。 監査された検疫イベントの詳細については、「Office 365 Management API の検疫スキーマ」を参照してください。

手順 1: Microsoft Defender ポータルで検疫ポリシーを作成する

https://security.microsoft.comのMicrosoft Defender ポータルで、[ルール] セクションの [コラボレーション>ポリシー & ルール>Threat ポリシー>Quarantine ポリシーのEmail &に移動します。 または、[ 検疫ポリシー ] ページに直接移動するには、 https://security.microsoft.com/quarantinePoliciesを使用します。

[ 検疫ポリシー ] ページで、[

カスタム ポリシーの追加 ] を選択して、新しい検疫ポリシー ウィザードを開始します。

カスタム ポリシーの追加 ] を選択して、新しい検疫ポリシー ウィザードを開始します。[ポリシー名] ページで、[ポリシー名] ボックスに簡単で一意の名前を入力します。 ポリシー名は、今後の手順のドロップダウン リストで選択できます。

[ポリシー名] ページが終了したら、[次へ] を選択します。

[受信者メッセージ アクセス] ページで、次のいずれかの値を選択します:

制限付きアクセス: このアクセス許可グループに含まれる個々のアクセス許可については、「 付録 」セクションを参照してください。 基本的に、ユーザーは管理者の承認なしに検疫から解放する以外は、検疫されたメッセージに対して何でも実行できます。

特定のアクセスを設定する (詳細設定): この値を使用して、カスタム アクセス許可を指定します。 表示される次の設定を構成します:

-

リリース アクションの基本設定を選択する: ドロップダウン リストから次のいずれかの値を選択します。

- 空白: ユーザーは、検疫からメッセージのリリースを解放または要求できません。 これは既定の値です。

- 受信者がメッセージの検疫からの解放を許可する

- 受信者が検疫からメッセージを解放することを許可する

-

受信者が検疫済みメッセージに対して実行できる追加のアクションを選択する: 次の値の一部、すべてを選択するか、どれも選択しません:

- 削除

- プレビュー

- 差出人をブロックする

- 送信者を許可する

-

リリース アクションの基本設定を選択する: ドロップダウン リストから次のいずれかの値を選択します。

これらのアクセス許可と、検疫されたメッセージと検疫通知への影響については、この記事の後半の「検疫ポリシーのアクセス許可の詳細」セクションで説明します。

[受信者メッセージ アクセス] ページが完了したら、[次へ] を選択します。

[ 検疫通知 ] ページで、[ 有効にする ] を選択して検疫通知を有効にし、次のいずれかの値を選択します。

- ブロックされた送信者アドレスからの検疫済みメッセージを含める

- ブロックされた送信者アドレスからの検疫済みメッセージを含めない

ヒント

[アクセス許可なし] の検疫通知を有効にした場合 ([受信者のメッセージ アクセス] ページで、[特定のアクセスの設定 (詳細設定)]> [リリース アクションの設定を選択>空白] を選択した場合、ユーザーは検疫でメッセージを表示できますが、メッセージに対して使用可能なアクションは

メッセージ ヘッダーの表示のみです。

メッセージ ヘッダーの表示のみです。[検疫通知] ページが完了したら、[次へ] を選択します。

[ ポリシーの確認 ] ページで、選択内容を確認できます。 セクション内の設定を変更するには、各セクションで [編集] を選択します。 または、ウィザードで [ 戻る ] または特定のページを選択できます。

[ ポリシーの確認 ] ページが完了したら、[ 送信] を選択し、確認ページで [完了 ] を選択します。

表示される確認ページで、リンクを使用して検疫されたメッセージを確認したり、Defender ポータルの [スパム対策ポリシー ] ページに移動したりできます。

ページが終了したら、[完了] を選択 します。

[検疫ポリシー] ページに戻ると、作成したポリシーが一覧表示されます。 手順 2 セクションで説明されているように、検疫ポリシーをサポートされているセキュリティ機能に割り当てる準備ができました。

PowerShell で検疫ポリシーを作成する

ヒント

PowerShell の検疫ポリシーの PermissionToAllowSender アクセス許可は使用されません。

PowerShell を使用して検疫ポリシーを作成する場合は、PowerShell またはスタンドアロンExchange Online Protection PowerShell Exchange Onlineに接続し、次の構文を使用します。

New-QuarantinePolicy -Name "<UniqueName>" -EndUserQuarantinePermissionsValue <0 to 236> [-EsnEnabled $true]

値が

$trueの ESNEnabled パラメーターは、検疫通知をオンにします。 検疫通知は既定でオフになっています (既定値は$false)。EndUserQuarantinePermissionsValue パラメーターは、バイナリ値から変換された 10 進値を使用します。 バイナリ値は、特定の順序で使用可能なエンド ユーザー検疫アクセス許可に対応します。 各アクセス許可で、値 1 は True、値 0 は False となります。

個々のアクセス許可に必要な順序と値を次の表に示します:

アクセス許可 10 進値 バイナリ値 PermissionToViewHeader¹ 128 10000000 PermissionToDownload² 64 01000000 PermissionToAllowSender 32 00100000 PermissionToBlockSender 16 00010000 PermissionToRequestRelease ² 8 00001000 PermissionToRelease ² 4 00000100 PermissionToPreview 2 00000010 PermissionToDelete 1 00000001 ¹ このアクセス許可の値 0 は、検疫の

View メッセージ ヘッダー アクションを非表示にしません。 検疫中のユーザーにメッセージが表示される場合、アクションは常にメッセージに対して使用できます。

View メッセージ ヘッダー アクションを非表示にしません。 検疫中のユーザーにメッセージが表示される場合、アクションは常にメッセージに対して使用できます。² このアクセス許可は使用されません (値 0 または 1 は何も行いません)。

² これらのアクセス許可の値の両方を 1 に設定しないでください。 1 つの値を 1 に設定し、もう一方の値を 0 に設定するか、両方の値を 0 に設定します。

制限付きアクセス許可の場合、必要な値は次のとおりです:

アクセス許可 制限付きアクセス PermissionToViewHeader 0 PermissionToDownload 0 PermissionToAllowSender 1 PermissionToBlockSender 0 PermissionToRequestRelease 1 PermissionToRelease 0 PermissionToPreview 1 PermissionToDelete 1 バイナリ値 00101011 使用する 10 進値 43 EndUserQuarantinePermissionsValue パラメーターの値が 0 の場合 (すべてのアクセス許可がオフになっている場合はアクセスできません)、ESNEnabled パラメーターを

$true値に設定すると、受信者は検疫でメッセージを表示できますが、メッセージに対して使用可能なアクションは View メッセージ ヘッダーのみです。

View メッセージ ヘッダーのみです。

この例では、前の表で説明したように、制限付きアクセス許可を割り当てる、検疫通知がオンになっている LimitedAccess という名前の新しい検疫ポリシーを作成します。

New-QuarantinePolicy -Name LimitedAccess -EndUserQuarantinePermissionsValue 43 -EsnEnabled $true

カスタムアクセス許可の場合は、前の表を使用して、必要なアクセス許可に対応するバイナリ値を取得します。 バイナリ値を 10 進値に変換し、 EndUserQuarantinePermissionsValue パラメーターに 10 進値を使用します。

ヒント

EndUserQuarantinePermissionsValue に相当する 10 進値を使用します。 未加工のバイナリ値は使用しないでください。

構文とパラメーターの詳細については、「New-QuarantinePolicy」を参照してください。

手順 2: サポートされている機能に検疫ポリシーを割り当てる

メール メッセージを検疫するサポートされている保護機能では、割り当てられた検疫ポリシーによって、ユーザーがメッセージを検疫するために実行できる操作と、検疫通知を有効にするかどうかを定義します。 メッセージを検疫する保護機能と、メッセージが検疫ポリシーをサポートしているかどうかを次の表に示します。

| 特徴 | 検疫ポリシーがサポートされていますか? |

|---|---|

| スパム対策ポリシーの判定 | |

| スパム (SpamAction) | はい (SpamQuarantineTag) |

| 高確度迷惑メール (HighConfidenceSpamAction) | はい (HighConfidenceSpamQuarantineTag) |

| フィッシング (PhishSpamAction) | はい (PhishQuarantineTag) |

| 高確度のフィッシング (HighConfidencePhishAction) | はい (HighConfidencePhishQuarantineTag) |

| バルク (BulkSpamAction) | はい (BulkQuarantineTag) |

| フィッシング対策ポリシーの判定 | |

| スプーフィング (AuthenticationFailAction) | はい (SpoofQuarantineTag) |

| ユーザー偽装 (TargetedUserProtectionAction) | はい (TargetedUserQuarantineTag) |

| ドメイン偽装 (TargetedDomainProtectionAction) | はい (TargetedDomainQuarantineTag) |

| メールボックス インテリジェンス偽装 (MailboxIntelligenceProtectionAction) | はい (MailboxIntelligenceQuarantineTag) |

| マルウェア対策ポリシー | はい (QuarantineTag) |

| 安全な添付ファイルの保護 | |

| 安全な添付ファイル ポリシーによってマルウェアとして検疫された添付ファイルを含むメール メッセージ (Enable と Action) | はい (QuarantineTag) |

| SharePoint、OneDrive、およびMicrosoft Teamsの安全な添付ファイルによってマルウェアとして検疫されたファイル | いいえ |

| "ホストされている検疫にメッセージを配信する" (検疫) アクションを含む Exchange メール フロー ルール (トランスポート ルールとも呼ばれます) | いいえ |

各保護機能で使用される既定の検疫ポリシーについては、「EOP とセキュリティの推奨設定」の関連テーブルMicrosoft Defender for Office 365説明されています。

既定の検疫ポリシー、事前設定されたアクセス許可グループ、およびアクセス許可については、この記事の最後にある 「付録 」セクションで説明します。

この手順の残りの部分では、サポートされているフィルター判定に検疫ポリシーを割り当てる方法について説明します。

Microsoft Defender ポータルでサポートされているポリシーで検疫ポリシーを割り当てる

注:

ユーザーは、検疫ポリシーの構成方法に関係なく、マルウェア対策ポリシーまたは安全な添付ファイル ポリシーによって マルウェア として検疫された独自のメッセージや、スパム対策ポリシーによる 高信頼フィッシング をリリースすることはできません。 ポリシーでユーザーが独自の検疫済みメッセージを解放できる場合、ユーザーは代わりに検疫されたマルウェアまたは高信頼フィッシング メッセージのリリースを 要求 できます。

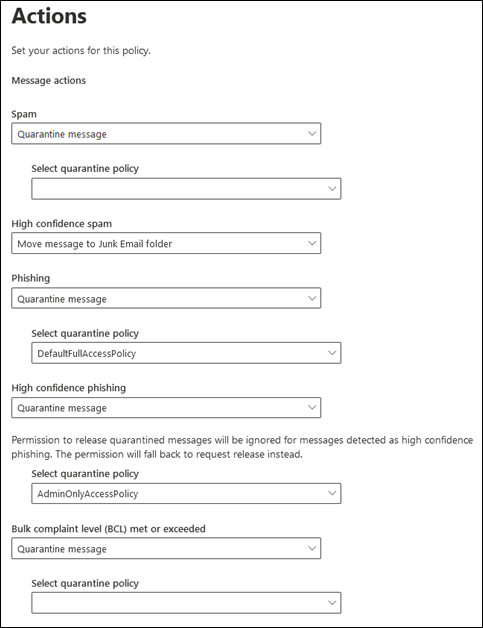

スパム対策ポリシー

https://security.microsoft.comのMicrosoft Defender ポータルで、[ポリシー] セクションEmail & [コラボレーション>ポリシー & ルール>Threat ポリシー>Anti-spam に移動します。 または、[ スパム対策ポリシー ] ページに直接移動するには、 https://security.microsoft.com/antispamを使用します。

[ スパム対策ポリシー ] ページで、次のいずれかの方法を使用します。

- 名前の横にある [チェック] ボックス以外の行内の任意の場所をクリックして、既存の受信スパム対策ポリシーを選択します。 開いたポリシーの詳細ポップアップで、[ アクション] セクションに移動し、[アクションの 編集] を選択します。

- [

ポリシーの作成] を選択し、ドロップダウン リストから [受信] を選択して新しいスパム対策ポリシー ウィザードを開始し、[アクション] ページに移動します。

ポリシーの作成] を選択し、ドロップダウン リストから [受信] を選択して新しいスパム対策ポリシー ウィザードを開始し、[アクション] ページに移動します。

[ アクション ] ページまたはポップアップで、[ 検疫メッセージ ] アクションが選択されているすべての評決にも、[ 検疫ポリシーの選択 ] ボックスが表示され、検疫ポリシーを選択できます。

スパム対策ポリシーの作成中に、スパム フィルター判定のアクションを [検疫] メッセージに変更した場合、[検疫ポリシーの選択] ボックスは既定で空白になります。 空白の値は、その判定の既定の検疫ポリシーが使用されることを意味します。 後でスパム対策ポリシー設定を表示または編集すると、検疫ポリシー名が表示されます。 既定の検疫ポリシーは、 サポートされている機能の表に一覧表示されます。

スパム対策ポリシーの作成と変更に関する詳細な手順については、「EOP でスパム対策ポリシーを構成する」を参照してください。

PowerShell のスパム対策ポリシー

PowerShell を使用してスパム対策ポリシーで検疫ポリシーを割り当てる場合は、Exchange Online PowerShell または Exchange Online Protection PowerShell に接続し、次の構文を使用します:

<New-HostedContentFilterPolicy -Name "<Unique name>" | Set-HostedContentFilterPolicy -Identity "<Policy name>"> [-SpamAction Quarantine] [-SpamQuarantineTag <QuarantineTagName>] [-HighConfidenceSpamAction Quarantine] [-HighConfidenceSpamQuarantineTag <QuarantineTagName>] [-PhishSpamAction Quarantine] [-PhishQuarantineTag <QuarantineTagName>] [-HighConfidencePhishQuarantineTag <QuarantineTagName>] [-BulkSpamAction Quarantine] [-BulkQuarantineTag <QuarantineTagName>] ...

検疫ポリシーは、メッセージが検疫される場合にのみ重要です。 HighConfidencePhishAction パラメーターの既定値は検疫であるため、PowerShell で新しいスパム フィルター ポリシーを作成するときに、その *Action パラメーターを使用する必要はありません。 既定では、新しいスパム フィルター ポリシー内の他のすべての *アクション パラメーターは、値 [検疫] に設定されません。

既存のスパム対策ポリシーで重要なパラメーター値を確認するには、次のコマンドを実行します:

Get-HostedContentFilterPolicy | Format-List Name,SpamAction,SpamQuarantineTag,HighConfidenceSpamAction,HighConfidenceSpamQuarantineTag,PhishSpamAction,PhishQuarantineTag,HighConfidencePhishAction,HighConfidencePhishQuarantineTag,BulkSpamAction,BulkQuarantineTagスパム フィルター判定の検疫ポリシーを指定せずにスパム対策ポリシーを作成した場合、その判定の既定の検疫ポリシーが使用されます。 Standard と Strict の既定のアクション値と推奨されるアクションの値の詳細については、「EOP スパム対策ポリシーの設定」を参照してください。

別の検疫ポリシーを指定して、検疫通知を有効にするか、その特定のスパム フィルター判定に対して検疫されたメッセージの既定のエンド ユーザー機能を変更します。

検疫ポリシーの構成方法に関係なく、高信頼フィッシングとして検疫された独自のメッセージをユーザーが解放することはできません。 ポリシーでユーザーが独自の検疫済みメッセージを解放できる場合、ユーザーは代わりに検疫された信頼度の高いフィッシング メッセージのリリースを 要求 できます。

PowerShell の新しいスパム対策ポリシーには、 New-HostedContentFilterPolicy コマンドレット (設定) を使用したスパム フィルター ポリシーと、 New-HostedContentFilterRule コマンドレット (受信者フィルター) を使用した排他的なスパム フィルター規則が必要です。 手順については、「PowerShell を使用してスパム対策ポリシーを作成する」を参照してください。

この例では、次のような設定で Research Development という名前のスパム フィルター ポリシーを作成します:

- すべてのスパム フィルターの判定のアクションは "Quarantine" に設定されます。

- アクセス 許可を 割り当てない AdminOnlyAccessPolicy という名前の既定の検疫ポリシーは、使用されている既定の検疫ポリシーに代わります (高信頼フィッシング メッセージは既定で検疫され、AdminOnlyAccessPolicy 検疫ポリシーは既定で使用されます)。

New-HostedContentFilterPolicy -Name "Research Department" -SpamAction Quarantine -SpamQuarantineTag AdminOnlyAccessPolicy -HighConfidenceSpamAction Quarantine -HighConfidenceSpamQuarantineTag AdminOnlyAccessPolicy -PhishSpamAction Quarantine -PhishQuarantineTag AdminOnlyAccessPolicy -BulkSpamAction Quarantine -BulkQuarantineTag AdminOnlyAccessPolicy

構文とパラメーターの詳細については、「New-HostedContentFilterPolicy」を参照してください。

この例では、Human Resources という名前の既存のスパム フィルター ポリシーを変更します。 スパム検疫判定のアクションが [検疫] に設定され、ContosoNoAccess という名前のカスタム検疫ポリシーが割り当てられます。

Set-HostedContentFilterPolicy -Identity "Human Resources" -SpamAction Quarantine -SpamQuarantineTag ContosoNoAccess

構文とパラメーターの詳細については、「Set-HostedContentFilterPolicy」を参照してください。

フィッシング対策ポリシー

スプーフィング インテリジェンスは、EOP と Defender for Office 365 で使用可能です。 ユーザー偽装保護、ドメイン偽装保護、メールボックス インテリジェンス保護は、Defender for Office 365でのみ使用できます。 詳細については、「Microsoft 365 でのフィッシング詐欺対策ポリシー」を参照してください。

https://security.microsoft.comのMicrosoft Defender ポータルで、[ポリシー] セクションの [コラボレーション>ポリシー & ルール>Threat ポリシー>Anti-フィッシングEmail &に移動します。 または、 フィッシング対策 ページに直接移動するには、 https://security.microsoft.com/antiphishingを使用します。

[ フィッシング対策 ] ページで、次のいずれかの方法を使用します。

- 名前の横にある [チェック] ボックス以外の行の任意の場所をクリックして、既存のフィッシング対策ポリシーを選択します。 開いたポリシーの詳細ポップアップで、次の手順で説明されているように、関連するセクションの [編集] リンクを選択します。

- [

作成] を選択して、新しいフィッシング対策ポリシー ウィザードを開始します。 関連するページについては、次の手順で説明します。

作成] を選択して、新しいフィッシング対策ポリシー ウィザードを開始します。 関連するページについては、次の手順で説明します。

[ フィッシングのしきい値 & 保護 ] ページまたはポップアップで、次の設定が有効になっていて、必要に応じて構成されていることを確認します。

- 保護を有効にしたユーザー: ユーザーを指定します。

- 保護が有効なドメイン: [自分が所有するドメインを含める] または [カスタム ドメインを含める] を選択し、ドメインを指定します。

- メールボックス インテリジェンスを有効にする

- 偽装に対する保護のインテリジェンスを有効にする

- スプーフィング インテリジェンスを有効にする

[ アクション ] ページまたはポップアップで、[ 検疫] メッセージ アクションを持つすべての評決には、[ 検疫ポリシーの適用 ] ボックスも表示され、検疫ポリシーを選択できます。

フィッシング対策ポリシーの作成中に、検疫ポリシーを選択しない場合は、既定の検疫ポリシーが使用されます。 フィッシング対策ポリシー設定を後で表示または編集すると、検疫ポリシー名が表示されます。 既定の検疫ポリシーは、 サポートされている機能の表に一覧表示されます。

フィッシング対策ポリシーの作成と変更に関する完全な手順については、次の記事を参照してください。

PowerShell のフィッシング対策ポリシー

PowerShell を使用してフィッシング対策ポリシーで検疫ポリシーを割り当てる場合は、PowerShell Exchange Online または Exchange Online Protection PowerShell に接続し、次の構文を使用します:

<New-AntiPhishPolicy -Name "<Unique name>" | Set-AntiPhishPolicy -Identity "<Policy name>"> [-EnableSpoofIntelligence $true] [-AuthenticationFailAction Quarantine] [-SpoofQuarantineTag <QuarantineTagName>] [-EnableMailboxIntelligence $true] [-EnableMailboxIntelligenceProtection $true] [-MailboxIntelligenceProtectionAction Quarantine] [-MailboxIntelligenceQuarantineTag <QuarantineTagName>] [-EnableOrganizationDomainsProtection $true] [-EnableTargetedDomainsProtection $true] [-TargetedDomainProtectionAction Quarantine] [-TargetedDomainQuarantineTag <QuarantineTagName>] [-EnableTargetedUserProtection $true] [-TargetedUserProtectionAction Quarantine] [-TargetedUserQuarantineTag <QuarantineTagName>] ...

検疫ポリシーは、メッセージが検疫される場合にのみ重要です。 フィッシング対策ポリシーでは、機能の Enable* パラメーター値が$true され 、対応する *\Action パラメーター値が [検疫] の場合、メッセージが検疫されます。 EnableMailboxIntelligence パラメーターと EnableSpoofIntelligence パラメーターの既定値は$trueされるため、PowerShell で新しいフィッシング対策ポリシーを作成するときに使用する必要はありません。 既定では、 *\Action パラメーターの値は検疫されません。

既存のフィッシング対策ポリシーで重要なパラメーター値を確認するには、次のコマンドを実行します:

Get-AntiPhishPolicy | Format-List EnableSpoofIntelligence,AuthenticationFailAction,SpoofQuarantineTag,EnableTargetedUserProtection,TargetedUserProtectionAction,TargetedUserQuarantineTag,EnableTargetedDomainsProtection,EnableOrganizationDomainsProtection,TargetedDomainProtectionAction,TargetedDomainQuarantineTag,EnableMailboxIntelligence,EnableMailboxIntelligenceProtection,MailboxIntelligenceProtectionAction,MailboxIntelligenceQuarantineTagStandard および Strict 構成の既定と推奨されるアクション値については、Microsoft Defender for Office 365のフィッシング対策ポリシーの EOP フィッシング対策ポリシー設定と偽装設定に関するページを参照してください。

フィッシング対策アクションの検疫ポリシーを指定せずに新しいフィッシング対策ポリシーを作成した場合、そのアクションの既定の検疫ポリシーが使用されます。 各フィッシング対策アクションの既定の検疫ポリシーは、Microsoft Defender for Office 365の EOP フィッシング対策ポリシー設定とフィッシング対策ポリシー設定に表示されます。

別の検疫ポリシーを指定するのは、その特定のフィッシング対策アクションに対して検疫されたメッセージの既定のエンド ユーザー機能を変更する場合のみです。

PowerShell の新しいフィッシング対策ポリシーには、 New-AntiPhishPolicy コマンドレット (設定) を使用したフィッシング対策ポリシーと、 New-AntiPhishRule コマンドレット (受信者フィルター) を使用した排他的なフィッシング対策ルールが必要です。 手順については、次の記事を参照してください。

この例では、以下の設定で、Research Department という名前の新しい安全なフィッシング対策ルールを作成します:

- すべてのスパム フィルターの判定のアクションは "Quarantine" に設定されます。

- [アクセスなし] アクセス許可を割り当てる AdminOnlyAccessPolicy という名前の既定の検疫ポリシーは、使用されている既定の検疫ポリシーに置き換えられます。

New-AntiPhishPolicy -Name "Research Department" -AuthenticationFailAction Quarantine -SpoofQuarantineTag NoAccess -EnableMailboxIntelligenceProtection $true -MailboxIntelligenceProtectionAction Quarantine -MailboxIntelligenceQuarantineTag NoAccess -EnableOrganizationDomainsProtection $true -EnableTargetedDomainsProtection $true -TargetedDomainProtectionAction Quarantine -TargetedDomainQuarantineTag NoAccess -EnableTargetedUserProtection $true -TargetedUserProtectionAction Quarantine -TargetedUserQuarantineTag NoAccess

構文とパラメーターの詳細については、「New-MalwareFilterRule」を参照してください。

この例では、Human Resource という名前の既存のフィッシング対策ポリシーを変更します。 ユーザー偽装とドメイン偽装によって検出されたメッセージのアクションが [検疫] に設定され、ContosoNoAccess という名前のカスタム検疫ポリシーが割り当てられます。

Set-AntiPhishPolicy -Identity "Human Resources" -EnableTargetedDomainsProtection $true -TargetedDomainProtectionAction Quarantine -TargetedDomainQuarantineTag ContosoNoAccess -EnableTargetedUserProtection $true -TargetedUserProtectionAction Quarantine -TargetedUserQuarantineTag ContosoNoAccess

構文とパラメーターの詳細については、「Set-AntiPhishPolicy」を参照してください。

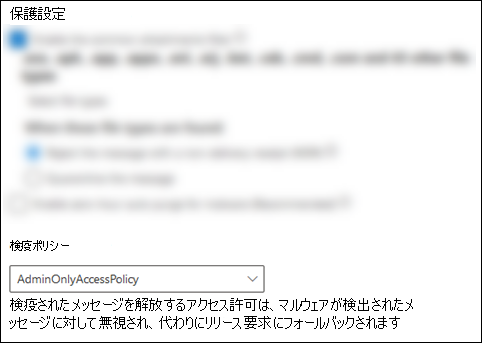

マルウェア対策ポリシー

https://security.microsoft.comのMicrosoft Defender ポータルで、[ポリシー] セクションの [コラボレーション>ポリシー & ルール>Threat ポリシー>マルウェアのEmail &に移動します。 [マルウェア対策ポリシー] ページに直接移動するには、https://security.microsoft.com/antimalwarev2 を使用します。

[ マルウェア対策 ] ページで、次のいずれかの方法を使用します。

- 名前の横にある [チェック] ボックス以外の行内の任意の場所をクリックして、既存のマルウェア対策ポリシーを選択します。 開いたポリシーの詳細ポップアップで、[ 保護設定 ] セクションに移動し、[ 保護設定の編集] を選択します。

- [

作成 ] を選択して、新しいマルウェア対策ポリシー ウィザードを開始し 、[保護の設定 ] ページに移動します。

作成 ] を選択して、新しいマルウェア対策ポリシー ウィザードを開始し 、[保護の設定 ] ページに移動します。

[ 保護設定 ] ページまたはポップアップで、[検疫ポリシー] ボックスで検疫 ポリシー を表示または選択します。

検疫通知は、AdminOnlyAccessPolicy という名前のポリシーで無効になります。 メッセージがマルウェアとして検疫された受信者に通知するには、検疫通知が有効になっている既存の検疫ポリシーを作成または使用します。 手順については、「Microsoft Defender ポータルで検疫ポリシーを作成する」を参照してください。

検疫ポリシーの構成方法に関係なく、マルウェア対策ポリシーによってマルウェアとして検疫された独自のメッセージをユーザーが解放することはできません。 ポリシーでユーザーが独自の検疫済みメッセージを解放できる場合、ユーザーは代わりに検疫されたマルウェア メッセージのリリースを 要求 できます。

マルウェア対策ポリシーの作成と変更に関する完全な手順については、「マルウェア 対策ポリシーの構成」を参照してください。

PowerShell のマルウェア対策ポリシー

PowerShell を使用してマルウェア対策ポリシーで検疫ポリシーを割り当てる場合は、Exchange Online PowerShell または Exchange Online Protection PowerShell に接続し、次の構文を使用します:

<New-AntiMalwarePolicy -Name "<Unique name>" | Set-AntiMalwarePolicy -Identity "<Policy name>"> [-QuarantineTag <QuarantineTagName>]

QuarantineTag パラメーターを使用せずに新しいマルウェア対策ポリシーを作成すると、AdminOnlyAccessPolicy という名前の既定の検疫ポリシーが使用されます。

検疫ポリシーの構成方法に関係なく、ユーザーはマルウェアとして検疫された独自のメッセージを解放できません。 ポリシーでユーザーが独自の検疫済みメッセージを解放できる場合、ユーザーは代わりに検疫されたマルウェア メッセージのリリースを 要求 できます。

既存のフィッシング対策ポリシーで重要なパラメーター値を確認するには、次のコマンドを実行します:

Get-MalwareFilterPolicy | Format-Table Name,QuarantineTagPowerShell の新しいマルウェア対策ポリシーには、 New-MalwareFilterPolicy コマンドレット (設定) を使用したマルウェア フィルター ポリシーと、 New-MalwareFilterRule コマンドレット (受信者フィルター) を使用した排他的マルウェア フィルター 規則が必要です。 手順については、「Exchange Online PowerShell またはスタンドアロン EOP PowerShell を使用してマルウェア対策ポリシーを構成する」を参照してください。

この例では、検疫されたメッセージに アクセス許可なし を割り当てる ContosoNoAccess という名前のカスタム検疫ポリシーを使用する、Research Department という名前のマルウェア フィルター ポリシーを作成します。

New-MalwareFilterPolicy -Name "Research Department" -QuarantineTag ContosoNoAccess

構文とパラメーターの詳細については、「New-MalwareFilterPolicy」を参照してください。

この例では、Human Resources という名前の既存のマルウェア フィルター ポリシーを変更して、検疫されたメッセージに アクセス許可を 割り当てない ContosoNoAccess という名前のカスタム検疫ポリシーを使用します。

New-MalwareFilterPolicy -Identity "Human Resources" -QuarantineTag ContosoNoAccess

構文とパラメーターの詳細については、「Set-MalwareFilterPolicy」を参照してください。

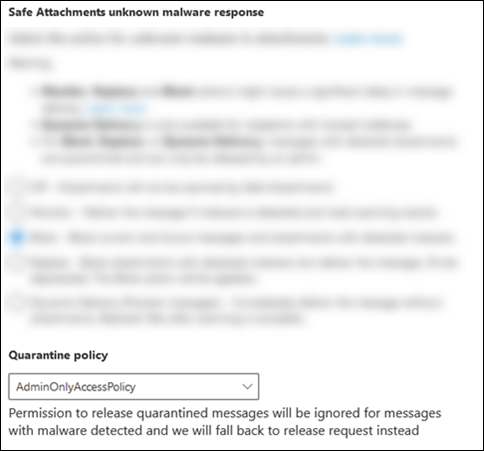

Defender for Office 365 の安全な添付ファイル ポリシーを設定する

https://security.microsoft.comのMicrosoft Defender ポータルで、[ポリシー] セクションの [Email &コラボレーション>ポリシー & ルール>Threat ポリシー>Safe Attachments に移動します。 [安全な添付ファイル] ページに直接移動するには、https://security.microsoft.com/safeattachmentv2 を使用します。

[ 安全な添付ファイル] ページで 、次のいずれかの方法を使用します。

- 名前の横にある [チェック] ボックス以外の行内の任意の場所をクリックして、既存の安全な添付ファイル ポリシーを選択します。 開いたポリシーの詳細ポップアップで、[設定] セクションの [設定の編集] リンクを選択します。

- [

作成 ] を選択して、新しい添付ファイルの安全なポリシー ウィザードを開始し 、[設定] ページに移動します。

作成 ] を選択して、新しい添付ファイルの安全なポリシー ウィザードを開始し 、[設定] ページに移動します。

[ 設定] ページまたはポップアップで、[検疫ポリシー] ボックスで検疫 ポリシー を表示または選択します。

検疫ポリシーの構成方法に関係なく、安全な添付ファイル ポリシーによってマルウェアとして検疫された独自のメッセージをユーザーが解放することはできません。 ポリシーでユーザーが独自の検疫済みメッセージを解放できる場合、ユーザーは代わりに検疫されたマルウェア メッセージのリリースを 要求 できます。

安全な添付ファイル ポリシーの作成と変更に関する詳細な手順は、「Microsoft Defender for Office 365 で安全な添付ファイル ポリシーを設定する」で説明しています。

PowerShell の安全な添付ファイル ポリシー

PowerShell を使用して安全な添付ファイル ポリシーで検疫ポリシーを割り当てる場合は、Exchange Online PowerShell または Exchange Online Protection PowerShell に接続し、次の構文を使用します:

<New-SafeAttachmentPolicy -Name "<Unique name>" | Set-SafeAttachmentPolicy -Identity "<Policy name>"> -Enable $true -Action <Block | DynamicDelivery> [-QuarantineTag <QuarantineTagName>]

[アクション] パラメーターの値 [ブロック] または [DynamicDelivery] を選択すると、検疫されたメッセージが生成される可能性があります ([許可] の値はメッセージを検疫しません)。 Action パラメーターの値は、Enable パラメーターの値が

$trueの場合にのみ意味があります。QuarantineTag パラメーターを使用せずに新しい安全な添付ファイル ポリシーを作成する場合、AdminOnlyAccessPolicy という名前の既定の検疫ポリシーが安全な添付ファイルによるマルウェア検出に使用されます。

検疫ポリシーの構成方法に関係なく、ユーザーはマルウェアとして検疫された独自のメッセージを解放できません。 ポリシーでユーザーが独自の検疫済みメッセージを解放できる場合、ユーザーは代わりに検疫されたマルウェア メッセージのリリースを 要求 できます。

重要なパラメーター値を確認するには、次のコマンドを実行します:

Get-SafeAttachmentPolicy | Format-List Name,Enable,Action,QuarantineTagPowerShell の新しい安全な添付ファイル ポリシーには、 New-SafeAttachmentPolicy コマンドレット (設定) を使用した安全な添付ファイル ポリシーと、 New-SafeAttachmentRule コマンドレット (受信者フィルター) を使用した排他的な安全な添付ファイルルールが必要です。 手順については、「Exchange Online PowerShell を使用して安全な添付ファイル ポリシーを構成する」を参照してください。

この例では、検出されたメッセージをブロックし、検疫されたメッセージに アクセス許可を 割り当てない ContosoNoAccess という名前のカスタム検疫ポリシーを使用する、Research Department という名前の安全な添付ファイル ポリシーを作成します。

New-SafeAttachmentPolicy -Name "Research Department" -Enable $true -Action Block -QuarantineTag NoAccess

構文とパラメーターの詳細については、「New-MalwareFilterPolicy」を参照してください。

この例では、アクセス 許可なし を割り当てる ContosoNoAccess という名前のカスタム検疫ポリシーを使用するように、Human Resources という名前の既存の安全な添付ファイル ポリシーを変更します。

Set-SafeAttachmentPolicy -Identity "Human Resources" -QuarantineTag ContosoNoAccess

構文とパラメーターの詳細については、「Set-MalwareFilterPolicy」を参照してください。

Microsoft Defender ポータルでグローバル検疫通知設定を構成する

検疫ポリシーのグローバル設定を使用すると、検疫ポリシーで検疫通知が有効になっている場合に、検疫済みメッセージの受信者に送信される検疫通知をカスタマイズできます。 検疫通知の詳細については、「 検疫通知」を参照してください。

さまざまな言語の検疫通知をカスタマイズする

検疫通知のメッセージ本文は、受信者のクラウドベースのメールボックスの言語設定に基づいて既にローカライズされています。

このセクションの手順を使用して、受信者のクラウドベースのメールボックスの言語設定に基づいて検疫通知で使用される 送信者の表示名、 件名、 免責事項 の値をカスタマイズできます。

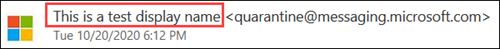

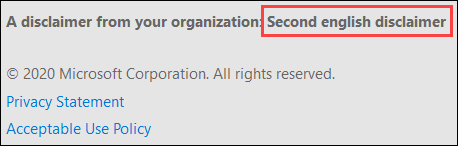

次のスクリーンショットに示すように、 送信者の表示名 。

検疫通知メッセージの [件名] フィールド。

検疫通知の下部に追加される 免責事項 テキスト (最大 200 文字)。 ローカライズされたテキスト、organizationからの免責事項: は常に最初に含まれ、次のスクリーンショットに示すように指定したテキストが続きます。

ヒント

検疫通知は、オンプレミスのメールボックス用にローカライズされていません。

特定の言語のカスタム検疫通知は、メールボックスの言語がカスタム検疫通知の言語と一致する場合にのみユーザーに表示されます。

English_USA値は、米国英語クライアントにのみ適用されます。 英国English_Great値は、他のすべての英語クライアント (英国、カナダ、オーストラリアなど) に適用されます。

ノルウェー語とノルウェー語 (ニーノスク) の言語を使用できます。 ノルウェー語 (Bokmål) は使用できません。

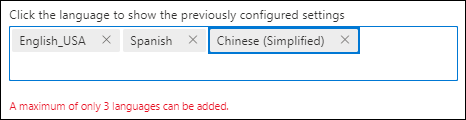

最大 3 つの言語のカスタマイズされた検疫通知を作成するには、次の手順を実行します。

https://security.microsoft.comのMicrosoft Defender ポータルで、[ルール] セクションの [コラボレーション>ポリシー & ルール>Threat ポリシー>Quarantine ポリシーのEmail &に移動します。 または、[ 検疫ポリシー ] ページに直接移動するには、 https://security.microsoft.com/quarantinePoliciesを使用します。

[ 検疫ポリシー ] ページで、[

グローバル設定] を選択します。

グローバル設定] を選択します。開いた [検疫通知設定 ] ポップアップで、次の手順を実行します。

[言語の選択] ボックスから 言語を選択 します。 既定値は English_USAです。

このボックスは最初の設定ではありませんが、最初に構成する必要があります。 言語を選択する前に、[ 送信者の表示名]、[ 件名]、または [免責事項] ボックスに値を入力すると、それらの値は消えます。

言語を選択したら、[ 送信者の表示名]、[ 件名]、[ 免責事項] の値を入力します。 値は、言語ごとに一意である必要があります。 別の言語で値を再利用しようとすると、[保存] を選択するとエラーが発生 します。

[言語の選択] ボックスの近くにある [追加] ボタンを選択します。

[ 追加] を選択すると、言語の構成済みの設定が [言語をクリックして以前に構成した設定を表示する] ボックスに表示 されます。 設定を再読み込みするには、言語名をクリックします。 言語を削除するには、[

] を選択します。

] を選択します。前の手順を繰り返して、受信者の言語に基づいて最大 3 つのカスタマイズされた検疫通知を作成します。

[検疫通知] ポップアップが完了したら、[保存] を選択します。

送信者アドレスの指定に関する情報

すべての検疫通知をカスタマイズする

異なる言語の検疫通知をカスタマイズしない場合でも、[ 検疫通知] ポップアップ で設定を使用して、すべての検疫通知をカスタマイズできます。 または、さまざまな言語の検疫通知をカスタマイズする前、実行中、または後に設定を構成できます (これらの設定はすべての言語に適用されます)。

送信者アドレスの指定: 検疫通知の送信者電子メール アドレスの既存のユーザーを選択します。 既定の送信者は

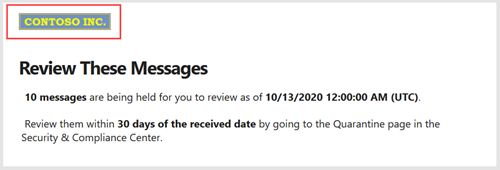

quarantine@messaging.microsoft.com。会社のロゴを使用: 検疫通知の上部で使用される既定の Microsoft ロゴを置き換えるには、このオプションを選択します。 この手順を実行する前に、「organizationの Microsoft 365 テーマをカスタマイズする」の手順に従って、カスタム ロゴをアップロードする必要があります。

検疫通知のカスタム ロゴは、次のスクリーンショットに表示されます。

エンド ユーザーのスパム通知を毎 (日) 送信する: 検疫通知の頻度を選択します。 [ 4 時間以内]、[ 毎日]、[ 毎週] を選択できます。

ヒント

4 時間おきに選択し、最後の通知生成 直後 にメッセージが検疫された場合、受信者は 4 時間以上後に検疫通知 を 受け取ります。

[検疫通知] ポップアップが完了したら、[保存] を選択します。

PowerShell を使用してグローバル検疫通知設定を構成する

PowerShell を使用してグローバル検疫通知設定を構成する場合は、PowerShell Exchange Onlineに接続するか、PowerShell をExchange Online Protectionして、次の構文を使用します。

Get-QuarantinePolicy -QuarantinePolicyType GlobalQuarantinePolicy | Set-QuarantinePolicy -MultiLanguageSetting ('Language1','Language2','Language3') -MultiLanguageCustomDisclaimer ('Language1 Disclaimer','Language2 Disclaimer','Language3 Disclaimer') -ESNCustomSubject ('Language1 Subject','Language2 Subject','Language3 Subject') -MultiLanguageSenderName ('Language1 Sender Display Name','Language2 Sender Display Name','Language3 Sender Display Name') [-EndUserSpamNotificationCustomFromAddress <InternalUserEmailAddress>] [-OrganizationBrandingEnabled <$true | $false>] [-EndUserSpamNotificationFrequency <04:00:00 | 1.00:00:00 | 7.00:00:00>]

- 使用可能な言語は最大 3 つ指定できます。 既定値は en-US です。 英語の値は、他のすべて (en-GB、en-CA、en-AU など) です。

- 言語ごとに、一意の MultiLanguageCustomDisclaimer、 ESNCustomSubject、 MultiLanguageSenderName 値を指定する 必要があります。

- いずれかのテキスト値に引用符が含まれている場合は、追加の引用符で引用符をエスケープする必要があります。 たとえば、

d'assistanceをd''assistanceに変更します。

この例では、次の設定を構成します。

- 米国英語とスペイン語のカスタマイズされた検疫通知。

- 検疫通知送信者の電子メール アドレスは、

michelle@contoso.onmicrosoft.comに設定されます。

Get-QuarantinePolicy -QuarantinePolicyType GlobalQuarantinePolicy | Set-QuarantinePolicy -MultiLanguageSetting ('Default','Spanish') -MultiLanguageCustomDisclaimer ('For more information, contact the Help Desk.','Para obtener más información, comuníquese con la mesa de ayuda.') -ESNCustomSubject ('You have quarantined messages','Tienes mensajes en cuarentena') -MultiLanguageSenderName ('Contoso administrator','Administradora de contoso') -EndUserSpamNotificationCustomFromAddress michelle@contoso.onmicrosoft.com

構文とパラメーターの詳細については、「Set-QuarantinePolicy」を参照してください。

Microsoft Defender ポータルで検疫ポリシーを表示する

https://security.microsoft.comのMicrosoft Defender ポータルで、[ルール] セクションの [コラボレーション>ポリシー & ルール>Threat ポリシー>Quarantine ポリシーのEmail &に移動します。 または、[ 検疫ポリシー ] ページに直接移動するには、 https://security.microsoft.com/quarantinePoliciesを使用します。

[ 検疫ポリシー] ページには、 ポリシー名 と 最終更新日 時別のポリシーの一覧が表示されます。

既定またはカスタム検疫ポリシーの設定を表示するには、名前の横にある [チェック] ボックス以外の行内の任意の場所をクリックして、ポリシーを選択します。 詳細は、開いたポップアップで確認できます。

グローバル設定を表示するには、[グローバル設定] を選択します

PowerShell で検疫ポリシーを表示する

PowerShell を使用して検疫ポリシーを表示する場合は、次のいずれかの手順を実行します:

すべての既定またはカスタム ポリシーの概要一覧を表示するには、次のコマンドを実行します。

Get-QuarantinePolicy | Format-Table Name既定またはカスタムの検疫ポリシーの設定を表示するには、 <QuarantinePolicyName> を検疫ポリシーの名前に置き換え、次のコマンドを実行します。

Get-QuarantinePolicy -Identity "<QuarantinePolicyName>"検疫通知のグローバル設定を表示するには、次のコマンドを実行します:

Get-QuarantinePolicy -QuarantinePolicyType GlobalQuarantinePolicy

構文とパラメーターの詳細については、「Get-HostedContentFilterPolicy」を参照してください。

Microsoft Defender ポータルで検疫ポリシーを変更する

AdminOnlyAccessPolicy、DefaultFullAccessPolicy、または DefaultFullAccessWithNotificationPolicy という名前の既定の検疫ポリシーを変更することはできません。

https://security.microsoft.comのMicrosoft Defender ポータルで、[ルール] セクションの [コラボレーション>ポリシー & ルール>Threat ポリシー>Quarantine ポリシーのEmail &に移動します。 または、[ 検疫ポリシー ] ページに直接移動するには、 https://security.microsoft.com/quarantinePoliciesを使用します。

[検疫ポリシー] ページで、名前の横にある [チェック] ボックスをクリックしてポリシーを選択します。

表示される

編集ポリシー アクションを選択します。

編集ポリシー アクションを選択します。

ポリシー ウィザードが開き、選択した検疫ポリシーの設定と値が表示されます。 手順は、「Microsoft Defender ポータルでの検疫ポリシーの作成」セクションで説明した手順とほぼ同じです。 主な違いは、既存のポリシーの名前を変更できない点です。

PowerShell で検疫ポリシーを変更する

PowerShell を使用してカスタム検疫ポリシーを変更する場合は、 <QuarantinePolicyName> を検疫ポリシーの名前に置き換え、次の構文を使用します。

Set-QuarantinePolicy -Identity "<QuarantinePolicyName>" [Settings]

使用可能な設定は、この記事の前半で説明した検疫ポリシーを作成する場合と同じです。

構文とパラメーターの詳細については、「Set-QuarantinePolicy」を参照してください。

Microsoft Defender ポータルで検疫ポリシーを削除する

注:

検疫ポリシーが使用されていないことを確認するまで、検疫ポリシーを削除しないでください。 たとえば、PowerShell で次のコマンドを実行します:

Write-Output -InputObject "Anti-spam policies",("-"*25);Get-HostedContentFilterPolicy | Format-List Name,*QuarantineTag; Write-Output -InputObject "Anti-phishing policies",("-"*25);Get-AntiPhishPolicy | Format-List Name,*QuarantineTag; Write-Output -InputObject "Anti-malware policies",("-"*25);Get-MalwareFilterPolicy | Format-List Name,QuarantineTag; Write-Output -InputObject "Safe Attachments policies",("-"*25);Get-SafeAttachmentPolicy | Format-List Name,QuarantineTag検疫ポリシーが使用されている場合は、 割り当てられた検疫ポリシーを削除する前に置き換えて 、検疫通知が中断される可能性を回避します。

AdminOnlyAccessPolicy、DefaultFullAccessPolicy、または DefaultFullAccessWithNotificationPolicy という名前の既定の検疫ポリシーを削除することはできません。

https://security.microsoft.comのMicrosoft Defender ポータルで、[ルール] セクションの [コラボレーション>ポリシー & ルール>Threat ポリシー>Quarantine ポリシーのEmail &に移動します。 または、[ 検疫ポリシー ] ページに直接移動するには、 https://security.microsoft.com/quarantinePoliciesを使用します。

[検疫ポリシー] ページで、名前の横にある [チェック] ボックスをクリックしてポリシーを選択します。

表示される [

削除] ポリシー アクションを選択します。

削除] ポリシー アクションを選択します。確認ダイアログで [ ポリシーの削除] を選択します。

PowerShell で検疫ポリシーを削除する

PowerShell を使用してカスタム検疫ポリシーを削除する場合は、 <QuarantinePolicyName> を検疫ポリシーの名前に置き換え、次のコマンドを実行します。

Remove-QuarantinePolicy -Identity "<QuarantinePolicyName>"

構文とパラメーターの詳細については、「Remove-QuarantinePolicy」を参照してください。

検疫解放要求のシステム アラート

既定では、 検疫されたメッセージの解放を要求された User という名前の既定のアラート ポリシーでは、ユーザーが検疫されたメッセージのリリースを要求するたびに、情報アラートが自動的に生成され、Organization Management (グローバル管理者) に通知が送信されます。

管理者は、メール通知の受信者をカスタマイズしたり、その他のオプションのカスタム アラート ポリシーを作成したりできます。

アラート ポリシーの詳細については、Microsoft Defender ポータルのアラート ポリシーに関するページを参照してください。

付録

検疫ポリシーの構造

検疫ポリシーには、事前設定された アクセス許可 グループに組み合わされた アクセス許可が含まれています。 プリセットのアクセス許可グループは次のとおりです。

- アクセスなし

- 制限付きアクセス

- フル アクセス

既に説明したように、 既定の検疫ポリシー では、検疫されたメッセージに履歴ユーザー機能が適用され、メッセージを検疫する サポートされている保護機能 のアクションに自動的に割り当てられます。

既定の検疫ポリシーは次のとおりです。

- AdminOnlyAccessPolicy

- DefaultFullAccessPolicy

- DefaultFullAccessWithNotificationPolicy

- NotificationEnabledPolicy (一部の組織)

検疫ポリシーは、ユーザーに配信されるのではなく、検疫されたメッセージに関する 検疫通知 をユーザーが受信するかどうかを制御します。 検疫通知では、次の 2 つのことが行われます。

- メッセージが検疫中であることをユーザーに通知します。

- 検疫通知から検疫されたメッセージの表示とアクションの実行をユーザーに許可します。 [検疫 ポリシーのアクセス許可の詳細 ] セクションの説明に従って、検疫通知でユーザーが実行できる操作がアクセス許可によって制御されます。

アクセス許可、アクセス許可グループ、および既定の検疫ポリシーの関係については、次の表を参照してください。

| アクセス許可 | アクセスなし | 制限付きアクセス | フル アクセス |

|---|---|---|---|

| (PermissionToViewHeader)¹ | ✔ | ✔ | ✔ |

| 送信者の許可 (PermissionToAllowSender) | ✔ | ✔ | |

| 送信者をブロック (PermissionToBlockSender) | |||

| 削除 (PermissionToDelete) | ✔ | ✔ | |

| プレビュー (PermissionToPreview)² | ✔ | ✔ | |

| 受信者に検疫からのメッセージの解放を許可 する (PermissionToRelease)² | ✔ | ||

| 受信者が検疫アクセス許可からメッセージを解放する要求を許可する (PermissionToRequestRelease) を参照してください。 | ✔ |

| 既定の検疫ポリシー | 使用されるアクセス許可グループ | 検疫通知が有効になっていますか? |

|---|---|---|

| AdminOnlyAccessPolicy | アクセスなし | いいえ |

| DefaultFullAccessPolicy | フル アクセス | いいえ |

| DefaultFullAccessWithNotificationPolicy⁴ | フル アクセス | はい |

| NotificationEnabledPolicy⁵ | フル アクセス | はい |

¹ このアクセス許可は Defender ポータルでは使用できません。 PowerShell でアクセス許可をオフにしても、検疫されたメッセージに対する ![]() View メッセージ ヘッダー アクションの可用性には影響しません。 検疫中にメッセージがユーザーに表示される場合、 メッセージ ヘッダーの表示 は常にメッセージに対して使用できます。

View メッセージ ヘッダー アクションの可用性には影響しません。 検疫中にメッセージがユーザーに表示される場合、 メッセージ ヘッダーの表示 は常にメッセージに対して使用できます。

² [プレビュー] アクセス許可は、検疫通知で使用できる [メッセージの確認 ] アクションとは関係ありません。

² 受信者がマルウェア対策ポリシーまたは安全な添付ファイル ポリシーによってマルウェアとして検疫されたメッセージ、またはスパム対策ポリシーによる高信頼フィッシングとして検疫されたメッセージに対して、受信者が検疫からメッセージを解放することを許可することはできません。

⁴ このポリシーは、通知がオフになっている DefaultFullAccessPolicy という名前のポリシーではなく、検疫通知を有効にするために 、事前設定されたセキュリティ ポリシーで使用されます。

⁵ 次のセクションで説明するように、organizationに NotificationEnabledPolicy という名前のポリシーがない可能性があります。

フル アクセス許可と検疫通知

DefaultFullAccessPolicy という名前の既定の検疫ポリシーは、有害でない検疫メッセージの履歴 アクセス許可 を複製しますが、検疫ポリシーでは 検疫通知 はオンになっていません。 DefaultFullAccessPolicy が既定で使用される場合は、「EOP とセキュリティの推奨設定」の機能テーブルMicrosoft Defender for Office 365説明されています。

検疫通知が有効になっている DefaultFullAccessPolicy のアクセス許可を組織に付与するために、次の条件に基づいて NotificationEnabledPolicy という名前の既定のポリシーを選択的に追加しました。

organization検疫ポリシーの導入前 (2021 年 7 月から 8 月) に存在しました。

and

1 つ以上のスパム対策ポリシーで [エンド ユーザーのスパム通知を有効にする] 設定が有効になりました。 検疫ポリシーを導入する前に、この設定は、ユーザーが検疫されたメッセージに関する通知を受信したかどうかを判断しました。

エンド ユーザーのスパム通知をオンにしなかった新しい組織または古い組織には、NotificationEnabledPolicy という名前のポリシーがありません。

ユーザーにフル アクセスのアクセス許可と検疫通知を付与するために、NotificationEnabledPolicy ポリシーを持たない組織には次のオプションがあります。

- DefaultFullAccessWithNotificationPolicy という名前の既定のポリシーを使用します。

- フル アクセス許可と検疫通知がオンになっているカスタム検疫ポリシーを作成して使用します。

検疫ポリシーのアクセス許可の詳細

次のセクションでは、検疫されたメッセージと検疫通知でのユーザーに対する事前設定されたアクセス許可グループと個々のアクセス許可の影響について説明します。

注:

前に説明したように、検疫通知は DefaultFullAccessWithNotificationPolicy または (organizationが十分に古い場合) NotificationEnabledPolicy という名前の既定のポリシーでのみオンになります。

事前設定されたアクセス許可グループ

事前設定されたアクセス許可グループに含まれる個々のアクセス許可については、「 検疫ポリシーの構造」セクションで 説明されています。

アクセスなし

ユーザー機能に対する アクセス許可なし (管理者のみアクセス) の影響は、検疫ポリシーの検疫通知の状態によって異なります。

検疫通知がオフになっています。

- [検疫] ページ: 検疫されたメッセージはユーザーに表示されません。

- 検疫通知: ユーザーはメッセージの検疫通知を受け取りません。

検疫通知が有効になっています。

-

[検疫] ページ: 検疫されたメッセージはユーザーに表示されますが、使用可能なアクションは

View メッセージ ヘッダーのみです。

View メッセージ ヘッダーのみです。 - 検疫通知: ユーザーは検疫通知を受け取りますが、使用可能なアクションは [メッセージの確認] のみです。

-

[検疫] ページ: 検疫されたメッセージはユーザーに表示されますが、使用可能なアクションは

制限付きアクセス

検疫ポリシーで 制限付きアクセス 許可が割り当てられている場合、ユーザーは次の機能を利用できます。

[検疫] ページと検疫のメッセージの詳細: 次のアクションを使用できます。

-

リリースの要求 ( フル アクセス 許可との違い)

リリースの要求 ( フル アクセス 許可との違い) -

削除

削除 -

プレビュー メッセージ

プレビュー メッセージ -

メッセージ ヘッダーを表示する

メッセージ ヘッダーを表示する -

送信者を許可する

送信者を許可する

-

検疫通知: 次のアクションを使用できます。

- レビュー メッセージ

- リリースの要求 ( フル アクセス 許可との違い)

フル アクセス

検疫ポリシーで フル アクセス 許可 (使用可能なすべてのアクセス許可) が割り当てられている場合、ユーザーは次の機能を利用できます。

[検疫] ページと検疫のメッセージの詳細: 次のアクションを使用できます。

-

リリース ( 制限付きアクセス 許可との違い)

リリース ( 制限付きアクセス 許可との違い) -

削除

削除 -

プレビュー メッセージ

プレビュー メッセージ -

メッセージ ヘッダーを表示する

メッセージ ヘッダーを表示する -

送信者を許可する

送信者を許可する

-

検疫通知: 次のアクションを使用できます。

- レビュー メッセージ

- リリース ( 制限付きアクセス 許可との違い)

個々のアクセス許可

送信者のアクセス許可を許可する

送信者の許可アクセス許可 (PermissionToAllowSender) を使用すると、ユーザーはメールボックスの [差出人セーフ リスト] にメッセージ送信者を追加できます。

[送信者の許可] アクセス許可が有効になっている場合:

![]()

-

[送信者の許可 ] は、[検疫] ページと 検疫 のメッセージの詳細で使用できます。

[送信者の許可 ] は、[検疫] ページと 検疫 のメッセージの詳細で使用できます。

[送信者の許可] アクセス許可が無効になっている場合、ユーザーは送信者の検疫を許可できません (アクションは使用できません)。

差出人セーフ リストの詳細については、「差出人セーフ リストに電子メール メッセージの受信者を追加する」および「Exchange Online PowerShell を使用してメールボックスのセーフリスト コレクションを構成する」を参照してください。

送信者ブロックのアクセス許可

[送信者のブロック] アクセス許可 (PermissionToBlockSender) を使用すると、ユーザーはメールボックスの [ブロックされた送信者] リストにメッセージ送信者を追加できます。

[送信者のブロック] アクセス許可が有効になっている場合:

[送信者のブロック ] は、[検疫] ページと 検疫 のメッセージの詳細で使用できます。

[送信者のブロック ] は、[検疫] ページと 検疫 のメッセージの詳細で使用できます。[ブロックされた送信者 ] は、検疫通知で使用できます。

検疫通知でこのアクセス許可を正しく機能させるには、リモート PowerShell に対してユーザーを有効にする必要があります。 手順については、「Exchange Online PowerShell へのアクセスを有効または無効にする」を参照してください。

[送信者のブロック] アクセス許可が無効になっている場合、ユーザーは送信者の検疫や検疫通知をブロックできません (アクションは使用できません)。

受信拒否リストの詳細については、「ユーザーからのメッセージをブロックする」と「PowerShell Exchange Online を使用してメールボックスのセーフリスト コレクションを構成する」を参照してください。

ヒント

organizationは、引き続きブロックされた送信者からメールを受信できます。 送信者からのメッセージは、「ユーザーの許可とブロック」の説明に従って、ユーザーの迷惑メール Email フォルダーに配信されるか、ポリシーの優先順位に応じて検疫されます。 受信時に送信者からメッセージを削除するには、 メール フロー ルール (トランスポート ルールとも呼ばれます) を使用して メッセージをブロックします。

削除のアクセス許可

削除アクセス許可 (PermissionToDelete) を使用すると、ユーザーは検疫 (受信者のメッセージ) から自分のメッセージを削除できます。

[削除] アクセス許可が有効になっている場合:

-

削除 は、[検疫] ページと 検疫 のメッセージの詳細で使用できます。

削除 は、[検疫] ページと 検疫 のメッセージの詳細で使用できます。 - 検疫通知には影響しません。 検疫通知から検疫済みメッセージを削除することはできません。

[削除] アクセス許可が無効になっている場合、ユーザーは検疫から独自のメッセージを削除できません (アクションは使用できません)。

ヒント

管理者は、管理者監査ログを検索することで、検疫されたメッセージを削除したユーザーを確認できます。 手順については、「 検疫済みメッセージを削除したユーザーを検索する」を参照してください。 管理者は 、メッセージ トレース を使用して、元の受信者が見つけられない場合にリリースされたメッセージに何が起こったかを調べることができます。

プレビューのアクセス許可

プレビューアクセス許可 (PermissionToPreview) を使用すると、ユーザーは検疫でメッセージをプレビューできます。

[プレビュー] アクセス許可が有効になっている場合:

-

プレビュー メッセージ は、[検疫] ページと 検疫 のメッセージの詳細で使用できます。

プレビュー メッセージ は、[検疫] ページと 検疫 のメッセージの詳細で使用できます。 - 検疫通知には影響しません。 検疫通知から検疫されたメッセージをプレビューすることはできません。 検疫通知の [メッセージの確認 ] アクションにより、ユーザーは検疫中のメッセージの詳細ポップアップに移動し、そこでメッセージをプレビューできます。

[プレビュー] アクセス許可が無効になっている場合、ユーザーは検疫で独自のメッセージをプレビューできません (アクションは使用できません)。

検疫からのメッセージ解放を要求するアクセス許可を受信者に許可する

注:

前に説明したように、このアクセス許可は、マルウェア対策ポリシーまたは安全な添付ファイル ポリシーによって マルウェア として検疫されたメッセージや、スパム対策ポリシーによる 高信頼フィッシング には適用されません。 検疫ポリシーによってユーザーにこのアクセス許可が付与された場合、ユーザーは代わりに、検疫されたマルウェアまたは高信頼フィッシング メッセージのリリースを 要求 できます。

[受信者に検疫からのメッセージの解放を許可する] アクセス許可 (PermissionToRelease) を使用すると、ユーザーは管理者の承認なしに独自の検疫済みメッセージを解放できます。

[ 受信者に検疫からのメッセージの解放を許可する ] アクセス許可が有効になっている場合:

-

リリース は、[検疫] ページと 検疫 のメッセージの詳細で使用できます。

リリース は、[検疫] ページと 検疫 のメッセージの詳細で使用できます。 - リリース は検疫通知で使用できます。

[ 受信者に検疫からのメッセージの解放を許可する ] アクセス許可が無効になっている場合、ユーザーは検疫または検疫通知から独自のメッセージを解放できません (アクションは使用できません)。

メッセージの検疫からの解放を要求するアクセス許可を受信者に許可する

検疫アクセス許可 (PermissionToRequestRelease) からメッセージの解放を要求することを受信者に許可すると、ユーザーは検疫されたメッセージのリリースを要求できます。 メッセージは、管理者が要求を承認した後にのみ解放されます。

[ 受信者に検疫からのメッセージの解放を要求することを許可する ] アクセス許可が有効になっている場合:

-

要求のリリース は、[検疫] ページと 検疫 のメッセージの詳細で使用できます。

要求のリリース は、[検疫] ページと 検疫 のメッセージの詳細で使用できます。 - 要求のリリース は、検疫通知で使用できます。

[ 受信者が検疫からのメッセージの解放を要求することを許可 する] アクセス許可が無効になっている場合、ユーザーは検疫または検疫通知で自分のメッセージのリリースを要求できません (アクションは使用できません)。

![Microsoft Defender ポータルの [検疫ポリシー] ページ。](media/mdo-quarantine-policy-page.png)