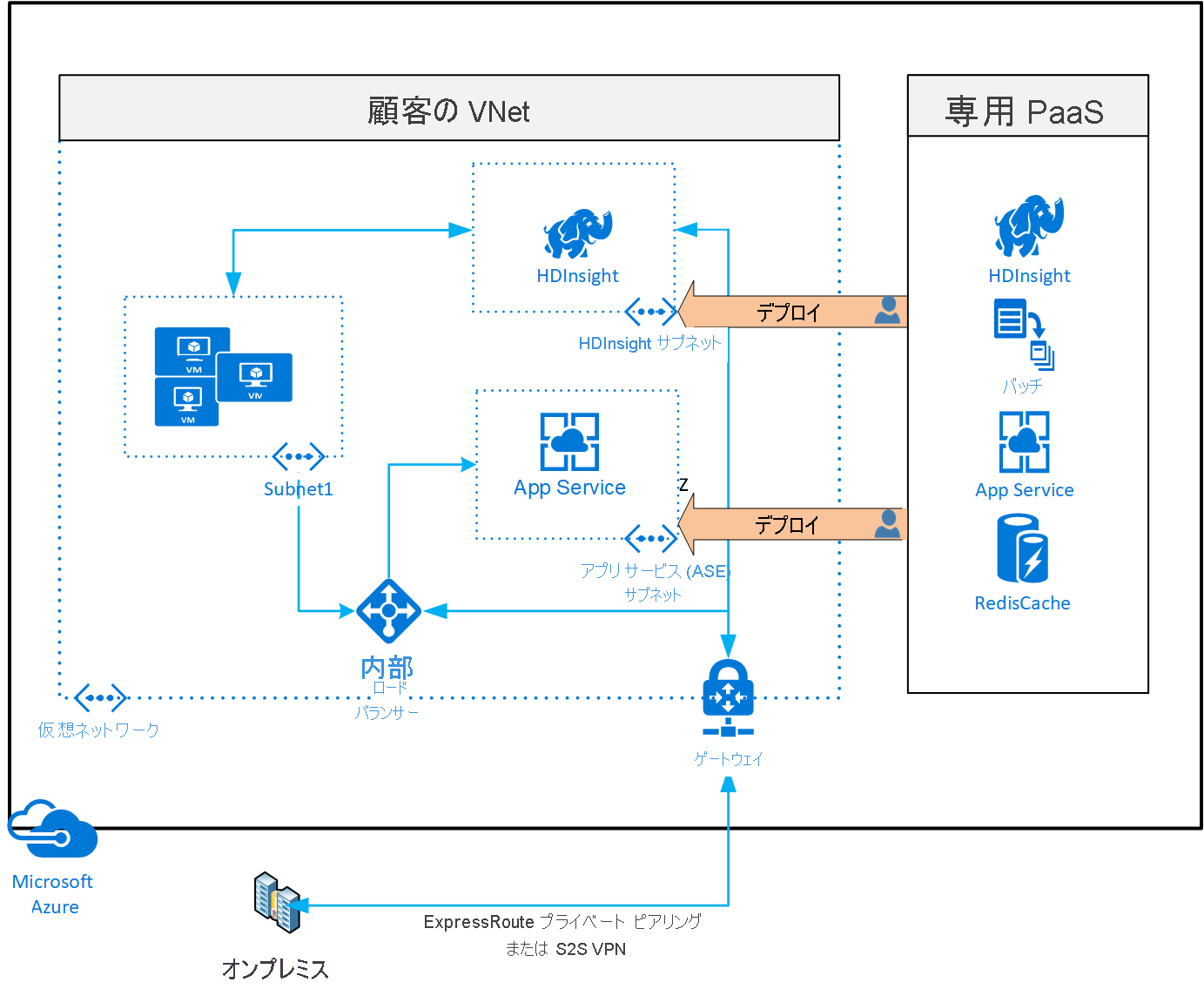

仮想ネットワークに専用の Azure サービスをデプロイする

仮想ネットワークに専用の Azure サービスをデプロイすると、プライベート IP アドレスを利用してサービス リソースに非公開で通信できます。

仮想ネットワーク内にサービスをデプロイすると、次のことができるようになります。

仮想ネットワーク内のリソースは、プライベート IP アドレスを利用し、非公開で互いと通信できます。 たとえば、仮想ネットワーク内で、HDInsight と仮想マシンで実行されている SQL Server の間でデータを直接転送できます。

オンプレミスのリソースは、サイト間 VPN (VPN Gateway) または ExpressRoute とプライベート IP アドレスを利用し、仮想ネットワーク内のリソースにアクセスできます。

仮想ネットワーク内のリソースがプライベート IP アドレスで互いに通信できるように仮想ネットワークをピアリングできます。

サービス インスタンスは、仮想ネットワークのサブネットにデプロイされます。 サブネットのインバウンド ネットワーク アクセスとアウトバウンド ネットワーク アクセスは、サービスで提供されるガイダンスに基づき、ネットワーク セキュリティ グループ経由で開放する必要があります。

一部のサービスでは、デプロイ先のサブネットに制限が課されます。 この制限によって、ポリシーの適用、ルート、または同じサブネット内の VM とサービス リソースの組み合わせが制限されます。 具体的な制限は、時間の経過と共に変わる可能性があるため、サービスごとにそれらをチェックしてください。 サービスの例として、Azure NetApp Files、Dedicated HSM、Azure Container Instances、App Service があります。

場合によっては、サブネットが特定のサービスをホストできる明示的な識別子として、委任されたサブネットがサービスで必要になることがあります。 委任されたサブネットにサービス固有のリソースを作成するための明示的なアクセス許可を、サービスは委任により受け取ります。

委任されたサブネットを含む仮想ネットワークでの REST API 応答の例を参照してください。 委任サブネット モデルを使用するサービスを網羅した一覧は、Available Delegations API で取得できます。

仮想ネットワークにデプロイできるサービス

1 "専用" とは、そのサブネットにデプロイできるのがサービス固有のリソースのみで、ユーザーの VM/VMSS と一緒にデプロイできないことを意味します。

2 これらのサービスは専用サブネット内に作成することをお勧めしますが、これはサービスで定められた必須の要件ではありません。