可用性キーは、データ暗号化ポリシー (DEP) を作成するときに自動的に生成されるルート キーです。 Microsoft 365 は、このキーを格納して保護します。 Azure Key Vaultで管理するキーとは異なり、直接アクセスすることはできません。 プログラムで使用できるのは、Microsoft 365 サービス コードだけです。

その主な目的は、ルート キーの予期しない損失からの回復です。 キーの制御が失われる場合は、Microsoft サポートに問い合わせて可用性キーを使用してデータを回復し、新しい DEP に移行します。

可用性キーは、次の 3 つの方法でAzure Key Vaultキーとは異なります。

- 回復: Azure Key Vaultキーの両方が失われた場合に、ガラスのオプションを提供します

- 多層防御: 制御とストレージの論理的な分離により、1 つの障害による完全な損失を防ぎます

- 高可用性: Exchange/Multi-Workload の一時的なAzure Key Vault停止をサポートします (SharePoint/OneDrive では、明示的な復旧要求時にのみ使用されます)

サービスを終了するときに可用性キーを無効または破棄する唯一の権限があります。 詳細については、「Microsoft Trust Center」をご覧ください。

可用性キーの使用

可用性キーは、攻撃者がキー コンテナーの制御を取得したり、管理ミスによってキーが失われたりした場合の回復をサポートします。 すべてのサービスで次の動作が共有されます。

- 回復: 新しい DEP を使用して再暗号化できるように、データの暗号化を解除します

- プログラムのみ: 直接管理者アクセスなし。サービス コードでのみ使用できます

- 代わりではない: 2 つのカスタマー キーがプライマリ暗号化ルートのまま

サービス固有の動作:

回復のサポートに加えて、可用性キーを使用すると、マルウェア対策スキャン、電子情報開示、DLP、メールボックスの移行、インデックス作成などのバックグラウンド操作の短時間のAzure Key Vault停止中に継続的なアクセスが保証されます。

フォールバック ロジック: 1 つの Customer Key でラップ解除が失敗した場合、サービスは 2 番目のキーを試みます。 両方ともシステム エラーで失敗した場合は、可用性キーにフォールバックします。 アクセス拒否エラーは、ユーザー アクションのフォールバックをトリガーしません。

可用性キーのセキュリティ

Microsoft は、アクセス制御された内部シークレット ストアの可用性キーを保護します。 顧客は可用性キーに直接アクセスできません。 ロール キーは、Azure Key Vaultでのみ実行できます。 すべての操作は、自動サービス コードによって行われます。 詳細については、「 カスタマー キーまたは可用性キーをロールまたはローテーションする」を参照してください。

可用性キー シークレット ストア

管理操作では、正当な理由、マネージャーの承認、および自動期限付き失効を使用して、Lockbox による特権エスカレーションが必要です。

| Workload | 保存場所 |

|---|---|

| Exchange とマルチワークロード | テナント固有のコンテナー内の Exchange Active Directory シークレット ストア |

| SharePoint および OneDrive | SQL Database バックエンドを持つ内部シークレット ストア。AES-256/HMAC および RSA-2048 証明書でラップされたキー |

多層防御

Microsoft では、可用性キーを保護するために多層防御を使用します。

- アプリケーションの分離: 暗号化/暗号化解除にキーを使用できるのは、Microsoft 365 サービス コードのみです

- 論理的な分離: 顧客キー、可用性キー、顧客データは分離された場所に格納されます

- アクセス制御: エンジニアはシークレット ストアに直接アクセスできない ( 「管理アクセス制御」を参照)

- 技術コントロール: 特権サービス アカウントへの対話型サインインをブロックする

- 監視: 継続的な侵入検出、一元化されたログ記録、未承認のアクセス試行またはベースライン逸脱に関するアラート

可用性キーを使用してキーの損失から回復する

カスタマー キーの制御を失った場合、可用性キーを使用すると、影響を受けるデータを復号化し、新しいカスタマー キーを使用して新しい DEP で再暗号化できます。

- 個別のAzure サブスクリプションに 2 つの新しい顧客キーを作成します。

- 新しい DEP (Exchange またはマルチワークロード) を作成します。

- 影響を受けるメールボックスまたはテナントに DEP を割り当てます。

- バックグラウンドでの再暗号化を許可します (最大 72 時間)。 可用性キーは、移行中にデータを保護します。

可用性キーの使用方法

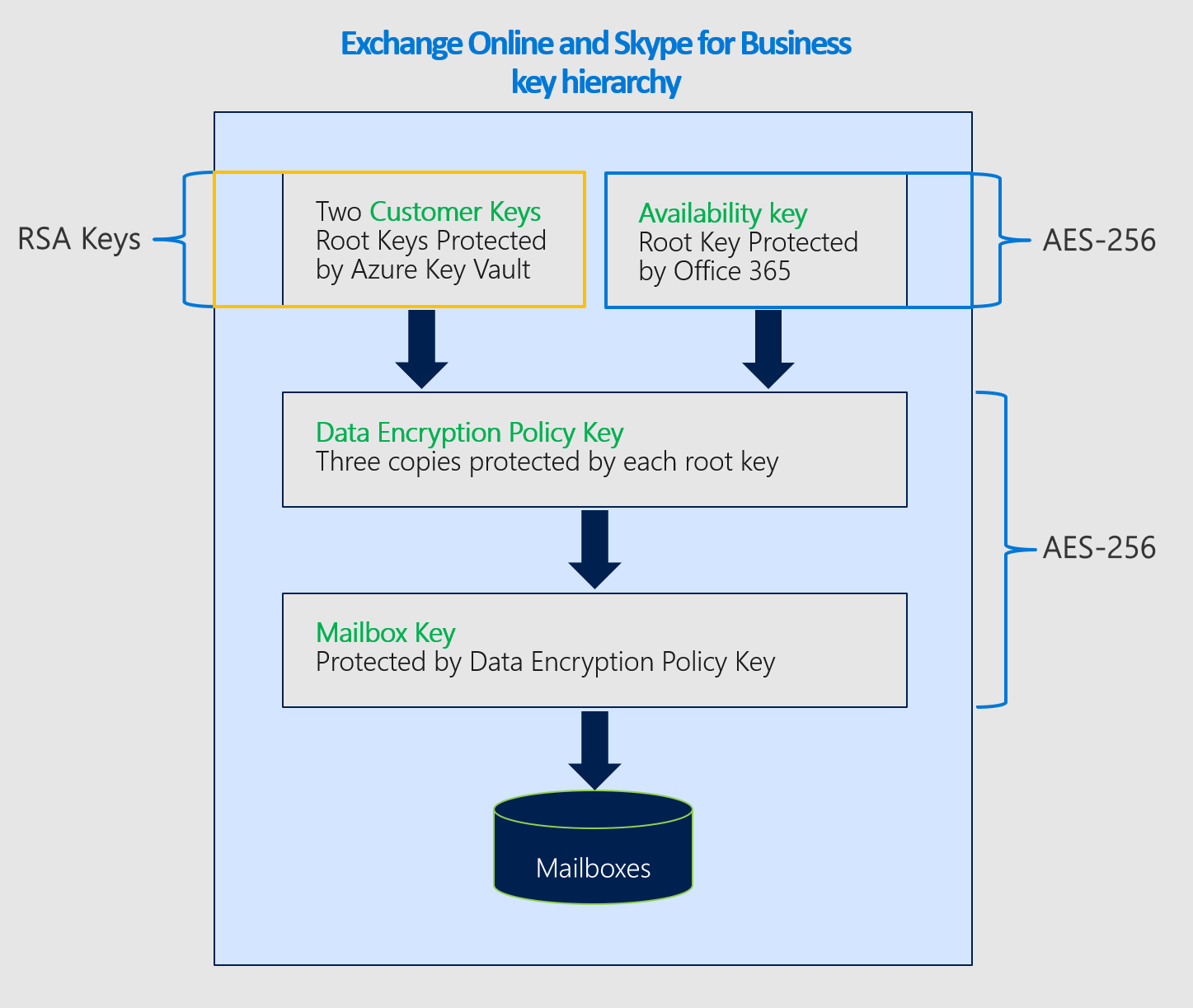

DEP を作成すると、Microsoft 365 は、3 回暗号化された DEP キーを生成します。各顧客キーで 1 回、可用性キーを使用して 1 回暗号化されます。 暗号化されたバージョンのみが格納されます。

復号化フロー:

- 顧客キーを使用して DEP キーの暗号化を解除します。

- DEP キーを使用して、メールボックス/ワークロード キーの暗号化を解除します。

- そのキーを使用して、データの暗号化を解除してアクセスします。

可用性キー トリガー

Microsoft 365 で DEP キーが必要な場合:

- DEP を読み取り、両方のカスタマー キーを識別します。

- 1 つのキーをランダムに選択し、DEP キーのラップを解除Azure Key Vault要求します。

- 失敗した場合は、代替キーを試します。

- 両方が失敗した場合は、エラーの種類を評価します。

- システム エラー (Key Vault利用不可、タイムアウト、ネットワーク 障害): 可用性キーにフォールバックします。

- アクセスが拒否されました (キーが削除され、アクセス許可が削除されました): ユーザー要求はエラーで失敗します (フォールバックなし)。

重要

内部操作 (メールボックスの移動、インデックス作成、ウイルス対策、電子情報開示、DLP) は、可用性キーを削除するまで、エラーの種類に関係なく、両方のカスタマー キーに到達できない場合でも可用性キーにフォールバックできます。

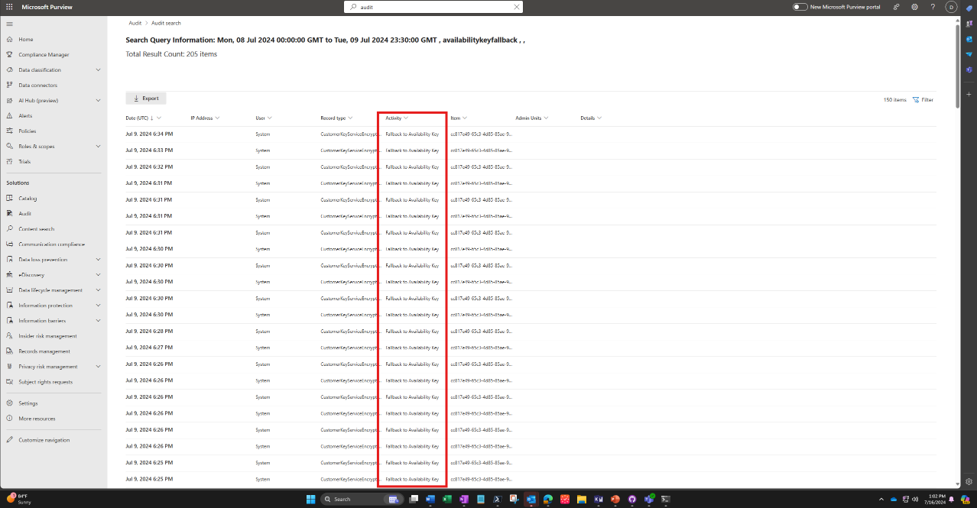

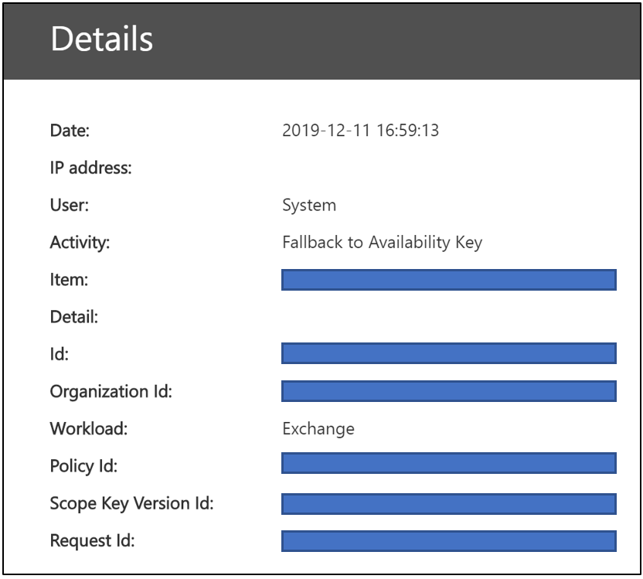

監査ログと可用性キー

自動バックグラウンド処理では、顧客に表示されるログは生成されません。 可用性キーを使用すると、フォールバック イベントによって Microsoft Purview ポータルに 統合監査ログ エントリが作成されます。

- レコードの種類: CustomerKeyServiceEncryption

- アクティビティ: 可用性キーへのフォールバック

-

ワークロード フィールド:

ExchangeまたはM365DataAtRestEncryption

フィールドには、日付、時刻、organization ID、DEP ID、ポリシー ID、および要求 ID (スキーマの詳細) が含まれます。

注:

SharePoint 可用性キーの使用状況は、お客様がロックボックスの承認を受け取るまでログに記録されません。

カスタマー キー階層の可用性キー

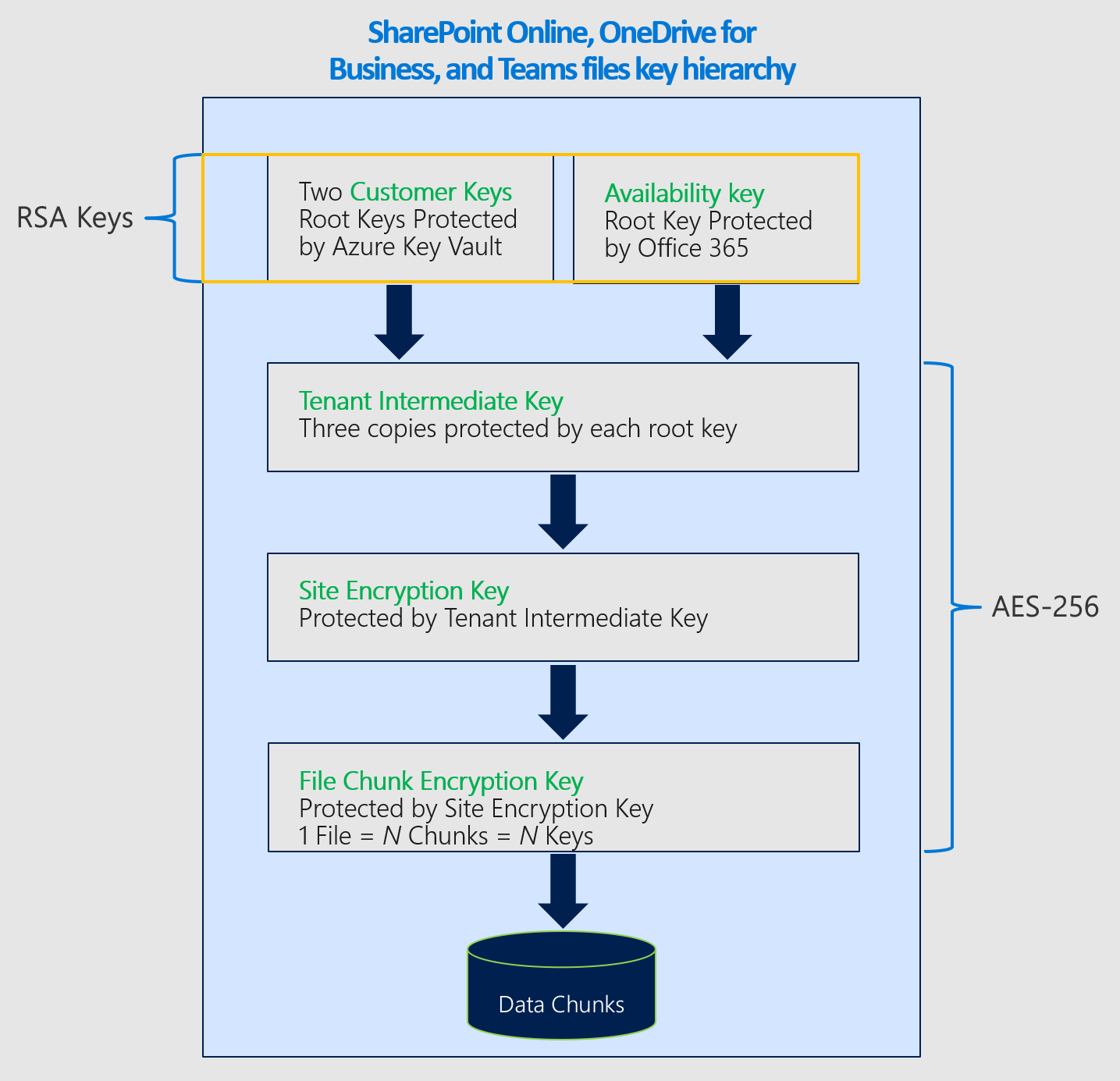

可用性キーは、その下のキーの層を暗号化階層でラップします。 サービス別のアルゴリズム:

| サービス | Algorithm |

|---|---|

| Exchange とマルチワークロード | AES-256 |

| SharePoint および OneDrive | RSA-2048 |

Exchange の暗号化暗号

SharePoint の暗号化暗号