重要

2025 年 5 月 1 日より、Azure AD B2C は新規のお客様向けに購入できなくなります。 詳細については、FAQ を参照してください。

この記事では、Web API を呼び出すサンプル ASP.NET Web アプリケーションを使用して、Azure Active Directory B2C (Azure AD B2C) 認証を Web アプリケーションに追加する方法を示します。

重要

この記事で参照されている Web アプリ ASP.NET サンプルは、ベアラー トークンを使用して Web API を呼び出すために使用されます。 Web API を呼び出さない Web アプリについては、「 Azure AD B2C を使用してサンプル Web アプリケーションで認証を構成する」を参照してください。

概要

OpenID Connect (OIDC) は、OAuth 2.0 を基盤にした認証プロトコルです。 OIDC を使用して、ユーザーをアプリケーションに安全にサインインさせることができます。 この Web アプリのサンプルでは 、Microsoft Identity Web を使用します。 Microsoft Identity Web は、セキュリティで保護された Web API を呼び出すことができる Web アプリへの認証と承認のサポートの追加を簡略化する一連の ASP.NET Core ライブラリです。

サインイン フローでは、次の手順が実行されます。

ユーザーが Web アプリにアクセスして [サインイン] を選択します。

アプリによって認証要求が開始され、ユーザーが Azure AD B2C にリダイレクトされます。

ユーザーがサインアップまたはサインインし、パスワードをリセットします。 ソーシャル アカウントを使用してサインインすることもできます。

ユーザーがサインインすると、Azure AD B2C からアプリに認可コードが返されます。

その後、アプリは次の処理を行います。

ある。 認証コードを ID トークン、アクセス トークン、および更新トークンと交換します。

b。 ID トークン要求を読み取り、アプリケーション承認 Cookie を保持します。

c. 後で使用するために、メモリ内キャッシュに更新トークンが格納されます。

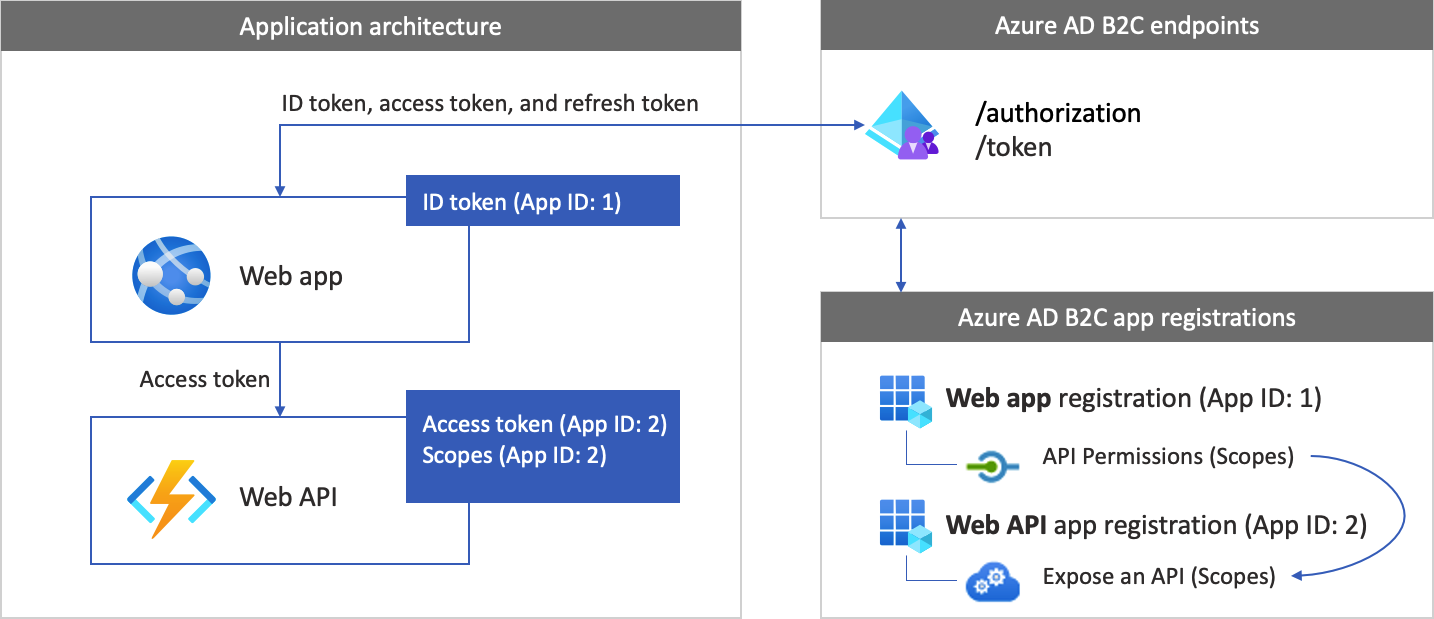

アプリ登録の概要

アプリで Azure AD B2C を使用してサインインし、Web API を呼び出せるようにするには、Azure AD B2C ディレクトリに 2 つのアプリケーションを登録します。

Web アプリケーションの登録により、アプリでは Azure AD B2C を使用してサインインできるようになります。 登録時に、"リダイレクト URI" を指定します。 リダイレクト URI は、Azure AD B2C での認証が完了した後にユーザーが Azure AD B2C によってリダイレクトされるエンドポイントです。 アプリの登録プロセスによって、アプリを一意に識別する "アプリケーション ID" ("クライアント ID" とも呼ばれます) が生成されます。 また、トークンを安全に取得するためにアプリによって使用される、"クライアント シークレット" を作成します。

Web API の登録により、アプリではセキュリティで保護された Web API を呼び出すことができます。 登録には、Web API の "スコープ" が含まれます。 スコープを使用することで、Web API などの保護されたリソースへのアクセス許可を管理できます。 Web アプリケーションのアクセス許可を Web API のスコープに付与します。 アクセス トークンが要求されたら、アプリで必要なアクセス許可を要求の scope パラメーターに指定します。

アプリのアーキテクチャと登録について、次の図に示します。

Web API の呼び出し

認証が完了した後、ユーザーがアプリと対話すると、保護された Web API が呼び出されます。 その Web API では、ベアラー トークン認証が使用されます。 ベアラー トークンは、アプリによって Azure AD B2C から取得されたアクセス トークンです。 アプリでは、HTTPS 要求の Authorization ヘッダーでトークンを渡します。

Authorization: Bearer <access token>

アクセス トークンのスコープが Web API のスコープと一致しない場合、認証ライブラリでは正しいスコープの新しいアクセス トークンが取得されます。

サインアウト

サインアウト フローには、次の手順が含まれます。

- アプリから、ユーザーがサインアウトします。

- アプリによってそのセッション オブジェクトがクリアされ、認証ライブラリによってそのトークン キャッシュがクリアされます。

- アプリによってユーザーが Azure AD B2C サインアウト エンドポイントに移動し、Azure AD B2C セッションが終了されます。

- ユーザーが再びアプリにリダイレクトされます。

[前提条件]

次のいずれかを実行しているコンピューター:

- ASP.NET および Web 開発ワークロードを含む Visual Studio 2022 17.0 以降

- .NET 6.0 SDK

手順 1: ユーザー フローを構成する

ユーザーがアプリにサインインしようとすると、ユーザー フローを介した承認エンドポイントへの認証要求がアプリによって開始されます。 ユーザー フローによって、ユーザーのエクスペリエンスが定義および制御されます。 ユーザーがユーザー フローを完了すると、Azure AD B2C によってトークンが生成され、ユーザーはアプリケーションにリダイレクトされます。

ユーザー フローまたはカスタム ポリシーの作成をまだ行っていない場合は、作成します。 手順を繰り返して、次のように 3 つの個別のユーザー フローを作成します。

-

サインインと サインアップを結合したユーザー フロー (例:)

susi。 このユーザー フローでは、パスワードを忘れた 場合のエクスペリエンスもサポート されています。 -

プロファイル編集 ユーザー フロー (例:

edit_profile) 。 -

パスワードのリセット ユーザー フロー (例:

reset_password)。

Azure AD B2C は、 B2C_1_ ユーザー フロー名の前に付加されます。 たとえば、susi が B2C_1_susiになります。

手順 2: Web アプリケーションを登録する

この手順では、Web アプリと Web API アプリケーションの登録を作成し、Web API のスコープを指定します。

手順 2.1: Web API アプリを登録する

Web API アプリの登録 (App ID: 2) を作成するには、次の手順に従います。

Azure portal にサインインします。

ご自分の Azure AD B2C テナントが含まれるディレクトリを必ず使用してください。 ポータル ツールバーの [Directories + subscriptions](ディレクトリ + サブスクリプション) アイコンを選択します。

[ポータルの設定] | [Directories + subscriptions](ディレクトリ + サブスクリプション) ページの [ディレクトリ名] の一覧で自分の Azure AD B2C ディレクトリを見つけて、 [切り替え] を選択します。

Azure portal で、 [Azure AD B2C] を検索して選択します。

[アプリの登録] を選択し、[新しい登録] を選択します。

アプリケーションの名前を入力します (my-api1 など)。 [リダイレクト URI] と [サポートされているアカウントの種類] を既定値のままにします。

登録 を選択します。

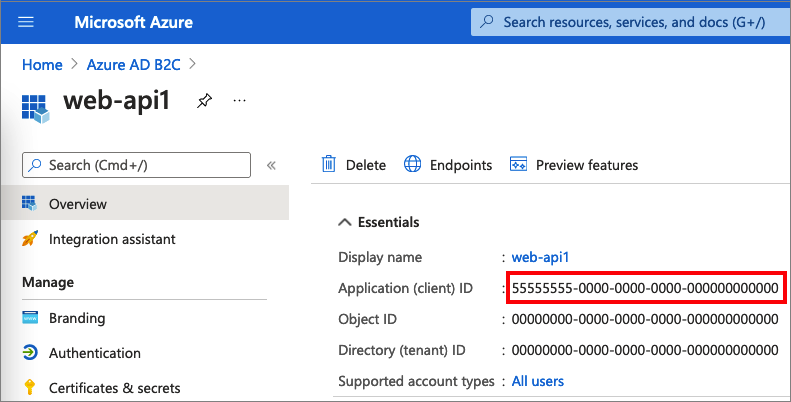

アプリ登録が完了したら、 [概要] を選択します。

アプリケーション (クライアント) ID の値を記録しておきます。これは、後で Web アプリケーションを構成するときに使用します。

手順 2.2: Web API アプリのスコープを構成する

作成した my-api1 アプリケーション (App ID: 2) を選択して、その [概要] ページを開きます。

[ 管理] で、[ API の公開] を選択します。

[アプリケーション ID URI] の横にある [設定] リンクを選択します。 既定値 (GUID) を一意の名前 (例: tasks-api) に置き換え、[保存] を選択します。

Web アプリケーションで Web API のアクセス トークンを要求するときに、API に対して定義する各スコープのプレフィックスとしてこの URI を追加する必要があります。

[この API で定義されるスコープ] で、 [スコープの追加] を選択します。

API への読み取りアクセスを定義するスコープを作成するには:

- [スコープ名] に tasks.read を入力します。

- [管理者の同意の表示名] で、「Read access to tasks API」を入力します。

- [管理者の同意の説明] で、「Allows read access to the tasks API」を入力します。

[スコープの追加] を選択します。

[Add a scope (スコープの追加)] を選択し、API への書き込みアクセスを定義するスコープを追加します。

- [スコープ名] に「tasks.write」を入力します。

- [管理者の同意の表示名] に、「Write access to tasks API」を入力します。

- [管理者の同意の説明] に、「Allows write access to the tasks API」を入力します。

[スコープの追加] を選択します。

手順 2.3: Web アプリを登録する

Web アプリの登録を作成するには、次の操作を行います。

[アプリの登録] を選択し、[新しい登録] を選択します。

[ 名前] に、アプリケーションの名前 ( webapp1 など) を入力します。

[サポートされているアカウントの種類] で、[(ユーザー フローを使用してユーザーを認証するための) 任意の ID プロバイダーまたは組織のディレクトリのアカウント] を選択します。

[リダイレクト URI] で、 [Web] を選択し、URL ボックスに「

https://localhost:5000/signin-oidc」と入力します。[アクセス許可] で、 [Grant admin consent to openid and offline access permissions](OpenID とオフラインのアクセス許可に管理者の同意を与える) チェック ボックスをオンにします。

登録 を選択します。

アプリ登録が完了したら、 [概要] を選択します。

アプリケーション (クライアント) ID を記録しておきます。これは、後で Web アプリケーションを構成するときに使用します。

![Web アプリケーション ID を記録するための Web アプリの [概要] ページのスクリーンショット。](media/configure-authentication-sample-web-app-with-api/get-azure-ad-b2c-app-id.png)

手順 2.4: Web アプリ クライアント シークレットを作成する

登録済みの Web アプリケーションのクライアント シークレットを作成します。 Web アプリケーションは、クライアント シークレットを使用して、トークンを要求するときにその ID を証明します。

- [管理] で、[証明書とシークレット] を選択します。

- 新しいクライアント シークレットを選択します。

- [ 説明 ] ボックスに、クライアント シークレットの説明 ( clientsecret1 など) を入力します。

- [有効期限] で、シークレットが有効な期間を選択してから、 [追加] を選択します。

- シークレットの値を記録します。 この値は、後の手順での構成に使用します。

手順 2.5: Web API に対する Web アプリのアクセス許可を付与する

アプリ (アプリ ID: 1) にアクセス許可を付与するには、次の手順をおこないます。

[アプリの登録] を選択し、作成したアプリを選択します (アプリ ID: 1)。

[管理] で API 許可を選択します。

[構成されたアクセス許可] の下で [アクセス許可の追加] を選択します。

[ マイ API ] タブを選択します。

Web アプリケーションへのアクセス許可が必要な API を選択します (アプリ ID: 2)。 たとえば、「my-api1」と入力します。

[アクセス許可] で、 [タスク] を展開し、前に定義したスコープを選択します(たとえば、tasks.read と tasks.write)。

アクセス許可の追加 を選択します。

[<テナント名> に管理者の同意を与えます] を選択します。

[はい] を選択します。

[最新の情報に更新] を選択し、両方のスコープの [状態] に、Granted for ...(... に付与されました) と表示されていることを確認します。

[Configured permissions (構成済みのアクセス許可)] の一覧からスコープを選択し、スコープの完全な名前をコピーします。

![読み取りアクセス許可が付与されたことを示す、[Configured permissions (構成済みのアクセス許可)] ペインのスクリーンショット。](../includes/media/active-directory-b2c-app-integration-grant-permissions/get-azure-ad-b2c-app-permissions.png)

手順 3: Web アプリのサンプルを取得する

zip ファイルをダウンロードするか、次の Bash コマンドを実行して GitHub からサンプル Web アプリケーションを複製します。

git clone https://github.com/Azure-Samples/active-directory-aspnetcore-webapp-openidconnect-v2

パスの合計長が 260 文字以下のフォルダーにサンプル ファイルを抽出します。

手順 4: サンプル Web API を構成する

サンプル フォルダーの 4-WebApp-your-API/4-2-B2C/TodoListService フォルダーで、Visual Studio または Visual Studio Code で TodoListService.csproj プロジェクトを開きます。

プロジェクトのルート フォルダーで、appsettings.json ファイルを開きます。 このファイルには、Azure AD B2C ID プロバイダーに関する情報が含まれています。 Web API アプリは、この情報を使用して、Web アプリがベアラー トークンとして渡すアクセス トークンを検証します。 アプリ設定の次のプロパティを更新します。

| セクション | 鍵 | 価値 |

|---|---|---|

| AzureAdB2C の翻訳 | 事例 | Azure AD B2C テナント名の最初の部分。 たとえば、https://contoso.b2clogin.com のようにします。 |

| AzureAdB2C の翻訳 | ドメイン | Azure AD B2C テナントの完全な テナント名。 たとえば、contoso.onmicrosoft.com のようにします。 |

| AzureAdB2C の翻訳 | ClientId | 手順 2.1 の Web API アプリケーション ID。 |

| AzureAdB2C の翻訳 | SignUpSignInPolicyId | ユーザー フロー、または手順 1 で作成したカスタム ポリシー。 |

最終的な構成ファイルは、次の JSON ファイルのようになります。

{

"AzureAdB2C": {

"Instance": "https://contoso.b2clogin.com",

"Domain": "contoso.onmicrosoft.com",

"ClientId": "<web-api-app-application-id>",

"SignedOutCallbackPath": "/signout/<your-sign-up-in-policy>",

"SignUpSignInPolicyId": "<your-sign-up-in-policy>"

},

// More settings here

}

手順 4.1: アクセス許可ポリシーを設定する

Web API は、ユーザーがベアラー トークンを使用して認証され、ベアラー トークンに構成された承認済みスコープがあることを確認します。 ベアラー トークンにこれらの受け入れ可能なスコープがない場合、Web API は HTTP 状態コード 403 (Forbidden) を返し、トークンで必要なスコープを示すメッセージを応答本文に書き込みます。

受け入れ可能なスコープを構成するには、 Controller/TodoListController.cs クラスを開き、完全な URI なしでスコープ名を設定します。

[RequiredScope("tasks.read")]

手順 4.2: サンプル Web API アプリを実行する

Web アプリが Web API サンプルを呼び出せるようにするには、次の手順を実行して Web API を実行します。

- 要求された場合は、依存関係を復元します。

- プロジェクトをビルドして実行します。

- プロジェクトがビルドされると、Visual Studio または Visual Studio Code は、次のアドレスを使用してブラウザーで Web API を開始します。 https://localhost:44332.

手順 5: サンプル Web アプリを構成する

サンプル フォルダーの 4-WebApp-your-API/4-2-B2C/Client フォルダーで、Visual Studio または Visual Studio Code を使用して TodoListClient.csproj プロジェクトを開きます。

プロジェクトのルート フォルダーで、 appsettings.json ファイルを開きます。 このファイルには、Azure AD B2C ID プロバイダーに関する情報が含まれています。 Web アプリはこの情報を使用して、Azure AD B2C との信頼関係の確立、ユーザーのサインインとサインアウト、トークンの取得、検証を行います。 アプリ設定の次のプロパティを更新します。

| セクション | 鍵 | 価値 |

|---|---|---|

| AzureAdB2C の翻訳 | 事例 | Azure AD B2C テナント名 の最初の部分 (たとえば、 https://contoso.b2clogin.com)。 |

| AzureAdB2C の翻訳 | ドメイン | Azure AD B2C テナントの完全な テナント名 (たとえば、 contoso.onmicrosoft.com)。 |

| AzureAdB2C の翻訳 | ClientId | 手順 2.3 の Web アプリケーション ID。 |

| AzureAdB2C の翻訳 | クライアントシークレット | 手順 2.4 の Web アプリケーション シークレット。 |

| AzureAdB2C の翻訳 | SignUpSignInPolicyId | 手順 1 で作成したユーザー フローまたはカスタム ポリシー。 |

| トドリスト | TodoListScope (トドリストスコープ) | 手順 2.5 で作成した Web API スコープ。 |

| トドリスト | TodoListBaseAddress (トドリストベースアドレス) | Web API のベース URI (たとえば、 https://localhost:44332)。 |

最終的な構成ファイルは、次の JSON のようになります。

{

"AzureAdB2C": {

"Instance": "https://contoso.b2clogin.com",

"Domain": "contoso.onmicrosoft.com",

"ClientId": "<web-app-application-id>",

"ClientSecret": "<web-app-application-secret>",

"SignedOutCallbackPath": "/signout/<your-sign-up-in-policy>",

"SignUpSignInPolicyId": "<your-sign-up-in-policy>"

},

"TodoList": {

"TodoListScope": "https://contoso.onmicrosoft.com/api/demo.read",

"TodoListBaseAddress": "https://localhost:44332"

}

}

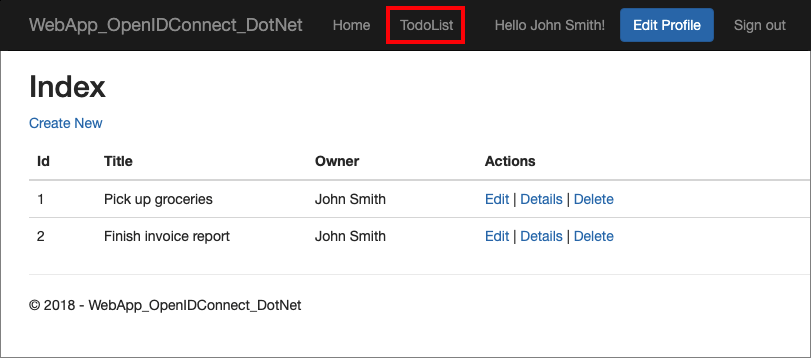

手順 6: サンプル Web アプリを実行する

- プロジェクトをビルドして実行します。

-

https://localhost:5000にアクセスしてください。 - サインインアップまたはサインイン プロセスを完了します。

認証が成功すると、ナビゲーション バーに表示名が表示されます。 Azure AD B2C トークンがアプリに返す要求を表示するには、[ TodoList] を選択します。

アプリケーションをデプロイする

運用アプリケーションでは、通常、アプリ登録リダイレクト URI は、アプリが実行されているパブリックにアクセス可能なエンドポイントです ( https://contoso.com/signin-oidcなど)。

お使いの登録済みアプリケーションでは、いつでもリダイレクト URI を追加したり、変更したりすることができます。 リダイレクト URI には、次の制限があります。

- 応答 URL は、スキーム

httpsで始まる必要があります。 - 応答 URL では大文字と小文字が区別されます。 大文字と小文字の区別は、実行中のアプリケーションの URL パスの場合と一致している必要があります。

Web アプリのトークン キャッシュ

Web アプリのサンプルでは、メモリ内トークン キャッシュのシリアル化を使用します。 この実装はサンプルに最適です。 また、Web アプリの再起動時にトークン キャッシュが失われるかどうかは気にしない場合に備えて、運用アプリケーションでも適しています。

運用環境では、分散メモリ キャッシュを使用することをお勧めします。 たとえば、Redis Cache、NCache、SQL Server キャッシュなどです。 分散メモリ キャッシュの実装の詳細については、「 トークン キャッシュのシリアル化」を参照してください。

次のステップ

- コード サンプルの詳細を確認します。

- Azure AD B2C を使用して独自の Web アプリケーションで認証を有効にする方法について説明します。

- 独自の Web API で認証を有効にする方法について説明します。