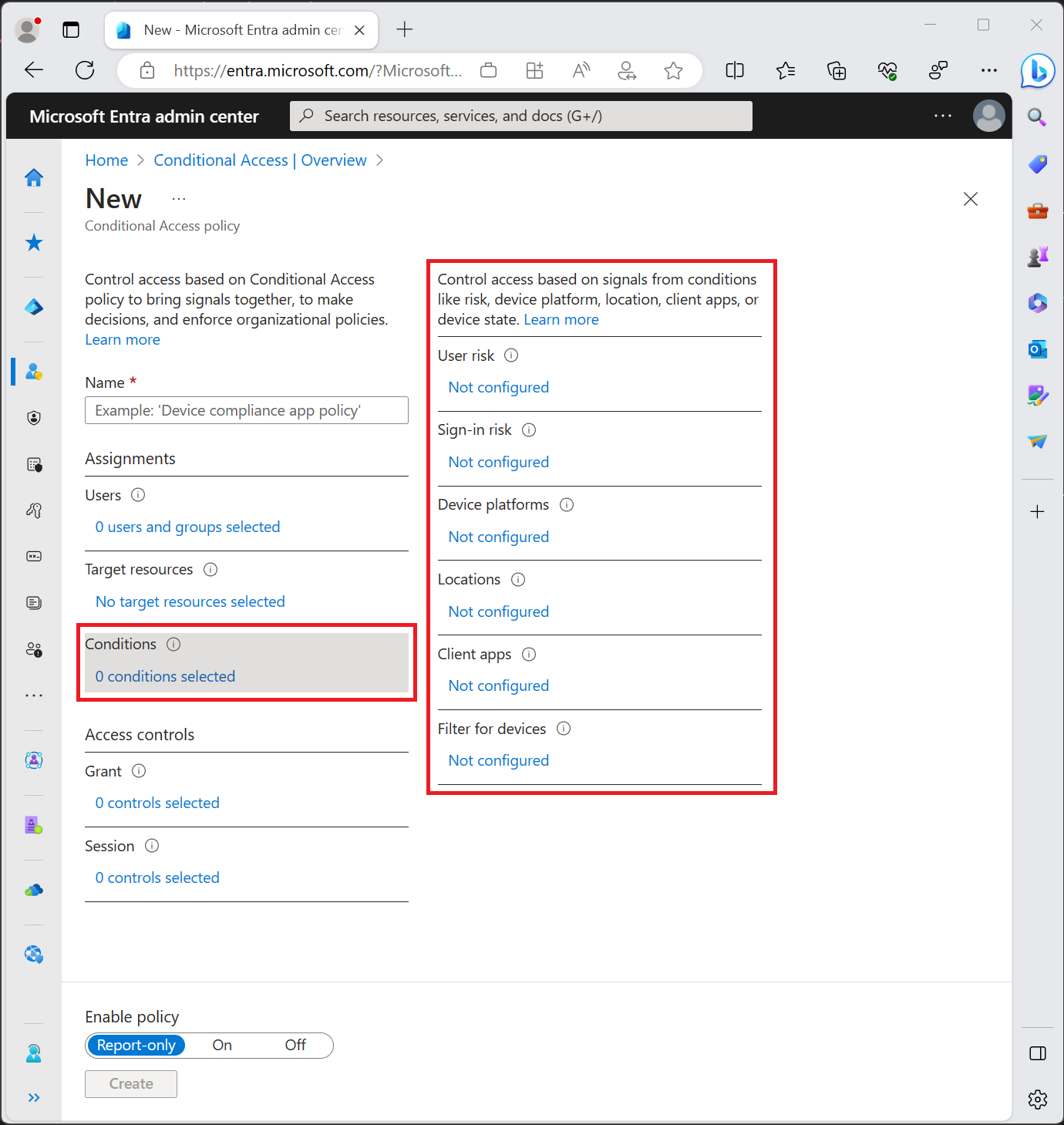

条件付きアクセス ポリシーでは、管理者は 1 つ以上のシグナルを使用してポリシーの決定を改善します。

管理者は複数の条件を組み合わせて、特定のきめ細かい条件付きアクセス ポリシーを作成します。

ユーザーが機密性の高いアプリケーションにアクセスする場合、管理者はアクセスの決定で次のような複数の条件を考慮する場合があります。

- Microsoft Entra ID Protection からのリスク情報

- ネットワークの場所

- デバイス情報

エージェント リスク (プレビュー)

ID Protection にアクセスできる管理者は、条件付きアクセス ポリシーの一部としてエージェントのリスクを評価できます。 エージェント リスクは、エージェントが侵害される可能性を示します。

ユーザーのリスク

ID 保護にアクセスできる管理者は、条件付きアクセス ポリシーの一部としてユーザー リスクを評価できます。 ユーザー リスクは、ID またはアカウントが侵害される可能性を示します。 ユーザー リスクの詳細については、「 リスクとは」 と「 リスク ポリシーを構成して有効にする方法」を参照してください。

サインイン リスク

ID Protection にアクセスできる管理者は、条件付きアクセス ポリシーの一部としてサインイン リスクを評価できます。 サインイン リスクは、認証要求が ID 所有者によって行われていない確率を示します。 サインイン リスクの詳細については、リスクとは 何か 、および リスク ポリシーを構成して有効にする方法に関する記事を参照してください。

インサイダー リスク

Microsoft Purview アダプティブ保護にアクセスできる管理者は、Microsoft Purview からのリスクシグナルを条件付きアクセス ポリシーの決定に組み込むことができます。 インサイダー リスクでは、Microsoft Purview のデータ ガバナンス、データ セキュリティ、リスクとコンプライアンスの構成を考慮します。 これらのシグナルは、次のようなコンテキスト要因に基づいています。

- ユーザーの動作

- 履歴パターン

- 異常検出

この条件により、管理者は条件付きアクセス ポリシーを使用して、アクセスのブロック、より強力な認証方法の要求、利用規約への同意の要求などのアクションを実行できます。

この機能には、組織内から生じる潜在的なリスクに特に対処するパラメーターが組み込まれています。 インサイダー リスクを考慮するように条件付きアクセスを構成すると、管理者は、ユーザーの動作、履歴パターン、異常検出などのコンテキスト要因に基づいてアクセス許可を調整できます。

詳細については、「 インサイダー リスクベースのポリシーを構成して有効にする」を参照してください。

デバイス プラットフォーム

条件付きアクセスは、ユーザー エージェント文字列など、デバイスによって提供される情報を使用してデバイス プラットフォームを識別します。 ユーザー エージェント文字列は変更できるため、この情報は検証されません。 Microsoft Intune デバイス コンプライアンス ポリシーまたはブロック ステートメントの一部として、デバイス プラットフォームを使用します。 既定では、すべてのデバイス プラットフォームに適用されます。

条件付きアクセスでは、次のデバイス プラットフォームがサポートされます。

- Android

- iOS

- ウィンドウズ

- macOS

- Linux

他のクライアント条件を使用してレガシ認証をブロックする場合は、デバイスのプラットフォーム条件も設定できます。

macOS または Linux デバイス プラットフォームの選択は、[ 承認されたクライアント アプリを要求する ] または [アプリ 保護ポリシーを必要とする ] を唯一の許可コントロールとして選択した場合、または [ 選択したすべてのコントロールを必須にする] を選択した場合はサポートされません。

重要

サポートされていないデバイス プラットフォーム用の条件付きアクセス ポリシーを作成することをお勧めします。 たとえば、 Chrome OS やその他のサポートされていないクライアントからの企業リソースへのアクセスをブロックするには、任意のデバイスを含むデバイス プラットフォーム条件を使用してポリシーを構成し、サポートされているデバイス プラットフォームを除外し、[アクセスをブロックする] に [制御の許可] を設定します。

場所

クライアント アプリ

既定では、新しく作成されたすべての条件付きアクセス ポリシーは、クライアント アプリの条件が構成されていない場合でも、すべてのクライアント アプリの種類に適用されます。

注

クライアント アプリの条件の動作は、2020 年 8 月に更新されました。 既存の条件付きアクセス ポリシーがある場合、それらは変更されません。 ただし、既存のポリシーを選択すると、[ 構成 ] トグルが削除され、ポリシーが適用されるクライアント アプリが選択されます。

重要

レガシ認証クライアントからのサインインは多要素認証 (MFA) をサポートしていないため、デバイスの状態情報を渡さないため、MFA や準拠デバイスの要求などの条件付きアクセス許可コントロールによってブロックされます。 レガシ認証を使用する必要があるアカウントがある場合は、これらのアカウントをポリシーから除外するか、最新の認証クライアントにのみ適用するようにポリシーを構成する必要があります。

[構成] は切り替え可能で、[はい] に設定されている場合は、選択されている項目に適用され、[いいえ] に設定されている場合は、レガシ認証クライアントと先進認証クライアントを含むすべてのクライアント アプリに適用されます。 この切り替えは、2020 年 8 月より前に作成されたポリシーには表示されません。

- 先進認証クライアント

- ブラウザー

- これらのクライアントには、SAML、WS-Federation、OpenID Connect、OAuth 機密クライアントとして登録されたサービスなどのプロトコルを使用する Web ベースのアプリケーションが含まれます。

- モバイル アプリとデスクトップ クライアント

- このオプションには、Office デスクトップや Phone アプリケーションなどのアプリケーションが含まれます。

- ブラウザー

- レガシ認証クライアント

- Exchange ActiveSync クライアント

- この選択には Exchange ActiveSync (EAS) プロトコルのすべての使用が含まれます。 ポリシーによって Exchange ActiveSync の使用がブロックされると、影響を受けるユーザーは 1 つの検疫メールを受信します。 この電子メールは、ブロックされている理由に関する情報を提供し、可能であれば修復手順を含みます。

- 管理者は、条件付きアクセス Microsoft Graph API を使用して、サポートされているプラットフォーム (iOS、Android、Windows など) にのみポリシーを適用できます。

- その他のクライアント

- このオプションには、最新の認証をサポートしていない基本またはレガシ認証プロトコルを使用するクライアントが含まれます。

- SMTP - 電子メール メッセージを送信するために POP および IMAP のクライアントで使用されます。

- 自動検出 - Exchange Online でメールボックスを検索して接続するために Outlook および EAS のクライアントで使用されます。

- Exchange Online PowerShell - リモート PowerShell を使用して Exchange Online に接続するために使用されます。 Exchange Online PowerShell の基本認証をブロックする場合は、Exchange Online PowerShell モジュールを使用して接続する必要があります。 手順については、「多要素認証をConnect PowerShell Exchange Onlineする方法」を参照してください。

- Exchange Web Services (EWS) - Outlook、Outlook for Mac、および Microsoft 以外のアプリで使用されるプログラミング インターフェイス。

- IMAP4 - IMAP 電子メール クライアントで使用されます。

- MAPI over HTTP (MAPI/HTTP) - Outlook 2010 以降で使用されます。

- オフライン アドレス帳 (OAB) - Outlook によってダウンロードおよび使用されるアドレス一覧コレクションのコピーです。

- Outlook Anywhere (RPC over HTTP) - Outlook 2016 以前で使用されます。

- Outlook サービス - Windows 10 用のメール/カレンダー アプリで使用されます。

- POP3 - POP 電子メール クライアントで使用されます。

- レポート Web サービス - Exchange Online でレポート データを取得するために使用されます。

- このオプションには、最新の認証をサポートしていない基本またはレガシ認証プロトコルを使用するクライアントが含まれます。

- Exchange ActiveSync クライアント

これらの条件がよく使用されるのは次の場合です。

- マネージド デバイスを要求する

- レガシ認証をブロックする

- Web アプリケーションをブロックするが、モバイル アプリやデスクトップ アプリは許可する

サポートされているブラウザー

この設定は、すべてのブラウザーで動作します。 ただし、デバイス ポリシーを満たすため、準拠デバイスの要件と同様に、次のオペレーティング システムとブラウザーがサポートされています。 メインストリーム サポートから外されたオペレーティング システムとブラウザーは、この一覧に表示されていません。

| オペレーティング システム | ブラウザー |

|---|---|

| Windows 10 以上 | Microsoft Edge、Chrome、Firefox 91 以上 |

| Windows Server 2025 | Microsoft Edge、Chrome |

| Windows Server 2022 | Microsoft Edge、Chrome |

| Windows Server 2019 | Microsoft Edge、Chrome |

| iOS | Microsoft Edge、Safari (注釈を参照) |

| Android | Microsoft Edge、Chrome |

| macOS | Microsoft Edge、Chrome、 Firefox 133 以降、Safari |

| Linux デスクトップ | Microsoft Edge |

これらのブラウザーはデバイス認証をサポートしており、デバイスを識別してポリシーで検証することができます。 ブラウザーがプライベート モードで実行されている場合、または Cookie が無効になっている場合、デバイスのチェックは失敗します。

注

Microsoft Edge 85 以降では、デバイス ID を正しく渡すために、ユーザーがブラウザーにサインインしている必要があります。 そうしない場合、Microsoft シングル サインオン拡張機能のない Chrome のように動作します。 ハイブリッド デバイス参加シナリオでは、このサインインが自動的に行われないことがあります。

Safari はマネージド デバイスにおいてデバイスベースの条件付きアクセスでサポートされていますが、承認済みクライアント アプリを必須にするまたはアプリの保護ポリシーを必須にする条件を満たすことができません。 Microsoft Edge などのマネージド ブラウザーは、承認されたクライアント アプリとアプリ保護ポリシーの要件を満たします。 Microsoft 以外の MDM ソリューションを使用する iOS では、Microsoft Edge ブラウザーのみがデバイス ポリシーをサポートします。

Firefox 91+ は、デバイスベースの条件付きアクセスでサポートされていますが、[Microsoft、職場、学校のアカウントに対して Windows シングル サインオンを許可する] を有効にする必要があります。

Chrome 111+ はデバイスベースの条件付きアクセスでサポートされていますが、"CloudApAuthEnabled" を有効にする必要があります。

Enterprise SSO プラグインを使用する macOS デバイスでは、Google Chrome で SSO とデバイスベースの条件付きアクセスをサポートするために、Microsoft シングル サインオン拡張機能が必要です。

Firefox ブラウザーを使用する macOS デバイスは、macOS バージョン 10.15 以降を実行しており、Microsoft Enterprise SSO プラグインがインストールされ、適切に構成されている必要があります。

ブラウザーに証明書のプロンプトが表示される理由

Windows 7 では、iOS、Android、macOS デバイスがクライアント証明書を使用して識別されます。 この証明書は、デバイスが登録されるときにプロビジョニングされます。 ユーザーは、ブラウザーで最初にサインインするときに、証明書の選択を求められます。 ユーザーは、ブラウザーを使用する前に、この証明書を選択する必要があります。

Chrome のサポート

ウィンドウズ

Windows 10 Creators Update (バージョン 1703) 以降で Chrome をサポートするには、Microsoft Single Sign On 拡張機能をインストールするか、Chrome の CloudAPAuthEnabled を有効にします。 条件付きアクセス ポリシーでデバイス固有の詳細が必要な場合 (特に Windows プラットフォームの場合) は、このような構成が必要です。

Chrome で CloudAPAuthEnabled ポリシーを自動的に有効にするには、次のレジストリ キーを作成します。

- パス:

HKEY_LOCAL_MACHINE\Software\Policies\Google\Chrome - 名前:

CloudAPAuthEnabled - 値:

0x00000001 - プロパティタイプ:

DWORD

Chrome ブラウザーに Microsoft シングル サインオン拡張機能を自動的に展開するには、Chrome の ExtensionInstallForcelist ポリシーを使用して、次のレジストリ キーを作成します。

- パス:

HKEY_LOCAL_MACHINE\Software\Policies\Google\Chrome\ExtensionInstallForcelist - 名前:

1 - 型:

REG_SZ (String) - データ:

ppnbnpeolgkicgegkbkbjmhlideopiji;https://clients2.google.com/service/update2/crx

Windows 8.1 および 7 で Chrome をサポートするには、次のレジストリ キーを作成してください。

- パス:

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Google\Chrome\AutoSelectCertificateForUrls - 名前:

1 - 型:

REG_SZ (String) - データ:

{"pattern":"https://device.login.microsoftonline.com","filter":{"ISSUER":{"CN":"MS-Organization-Access"}}}

macOS

Enterprise SSO プラグインを使用する macOS デバイスでは、Google Chrome で SSO とデバイスベースの条件付きアクセスをサポートするために、Microsoft シングル サインオン拡張機能が必要です。

Google Chrome の MDM ベースの展開と拡張機能の管理については、「Mac で Chrome ブラウザーを設定する」と「ExtensionInstallForcelist」を参照してください。

サポートされているモバイル アプリケーションとデスクトップ クライアント

管理者は、 モバイル アプリとデスクトップ クライアントを クライアント アプリとして選択できます。

この設定は、以下のモバイル アプリおよびデスクトップ クライアントからのアクセス試行に影響を与えます。

| クライアント アプリ | 対象サービス | プラットフォーム |

|---|---|---|

| Dynamics CRM アプリ | Dynamics CRM | Windows 10、Windows 8.1、iOS、Android |

| メール/カレンダー/People アプリ、Outlook 2016、Outlook 2013 (先進認証を使用) | エクスチェンジ・オンライン | ウィンドウズ10 |

| アプリ用の MFA と場所のポリシー。 デバイス ベースのポリシーはサポートされていません。 | 任意のマイ アプリ アプリ サービス | Android および iOS |

| Microsoft Teams Services - このクライアント アプリは Microsoft Teams とそのすべてのクライアント アプリ (Windows デスクトップ、iOS、Android、WP、および Web クライアント) をサポートするすべてのサービスを制御する | Microsoft Teams | Windows 10、Windows 8.1、Windows 7、iOS、Android、および macOS |

| Office 2016 アプリ、Office 2013 (最新の認証を使用)、OneDrive 同期クライアント | SharePoint | Windows 8.1、Windows 7 |

| Office 2016 アプリ、ユニバーサル Office アプリ、Office 2013 (最新の認証を使用)、OneDrive 同期クライアント | SharePoint オンライン | ウィンドウズ10 |

| Office 2016 (Word、Excel、PowerPoint、OneNote のみ)。 | SharePoint | macOS |

| Office 2019 | SharePoint | Windows 10、macOS |

| Office モバイル アプリ | SharePoint | Android、iOS |

| Office Yammer アプリ | Yammer | Windows 10、iOS、Android |

| Outlook 2019 | SharePoint | Windows 10、macOS |

| Outlook 2016 (Office for macOS) | エクスチェンジ・オンライン | macOS |

| Outlook 2016、Outlook 2013 (先進認証を使用)、Skype for Business (先進認証を使用) | エクスチェンジ・オンライン | Windows 8.1、Windows 7 |

| Outlook Mobile アプリ | エクスチェンジ・オンライン | Android、iOS |

| Power BI アプリ | Power BI サービス | Windows 10、Windows 8.1、Windows 7、Android、iOS |

| Skype for Business | エクスチェンジ・オンライン | Android、iOS |

| Azure DevOps Services (旧称 Visual Studio Team Services、または VSTS) アプリ | Azure DevOps Services (旧称 Visual Studio Team Services、または VSTS) | Windows 10、Windows 8.1、Windows 7、iOS、Android |

Exchange ActiveSync クライアント

- 管理者は、ユーザーまたはグループにポリシーを割り当てるときにのみ Exchange ActiveSync クライアントを選択できます。 [すべてのユーザー]、[すべてのゲストと外部ユーザー]、または [ディレクトリ ロール] を選択すると、すべてのユーザーがポリシーの対象となります。

- 管理者が Exchange ActiveSync クライアントに割り当てられたポリシーを作成する場合、 Exchange Online がポリシーに割り当てられている唯一のクラウド アプリケーションである必要があります。

- 管理者は、デバイス プラットフォームの条件を使用して、このポリシーのスコープを特定 のプラットフォームに絞り 込むことができます。

ポリシーに割り当てられたアクセス制御で、[承認済みクライアント アプリを必須にする] が使用されている場合、ユーザーは Outlook モバイル クライアントをインストールして使用するように指示されます。 多要素認証、使用条件、またはカスタム コントロールが必要な場合、基本認証ではこれらのコントロールがサポートされないため、影響を受けるユーザーはブロックされます。

詳細については、次の記事を参照してください。

- 条件付きアクセスを使用してレガシ認証をブロックすることに関する記事

- 条件付きアクセスを使用して承認済みクライアント アプリを必須にすることに関する記事

その他のクライアント

[その他のクライアント] を選択することで、基本認証とメール プロトコル (IMAP、MAPI、POP、SMTP など) を使用するアプリや、先進認証を使用しない以前の Office アプリに影響を及ぼすポリシーを指定できます。

デバイスの状態 (非推奨)

この条件は非推奨です。 お客様は、デバイスの状態条件を使用して以前に実現したシナリオを満たすために、条件付きアクセス ポリシーの [デバイスの フィルター] 条件を使用する必要があります。

重要

条件付きアクセス ポリシーでは、デバイスの状態とフィルターを一緒に使用することはできません。 デバイスのフィルターは、 trustType および isCompliant プロパティを使用したデバイス状態情報のターゲット設定のサポートなど、より詳細なターゲット設定を提供します。

デバイスのフィルター

管理者がデバイスのフィルターを条件として構成する場合、デバイスのプロパティに対するルール式を使用して、フィルターに基づいてデバイスを含めたり除外したりできます。 ルール ビルダーまたはルール構文を使用して、デバイスのフィルターのルール式を作成できます。 このプロセスは、動的メンバーシップ グループのルールに使用されるプロセスに似ています。 詳細については、「 条件付きアクセス: デバイスのフィルター」を参照してください。

認証フロー (プレビュー)

認証フローは、組織が特定の認証と承認のプロトコルと付与を使用する方法を制御します。 これらのフローは、共有デバイスやデジタル サイネージなど、ローカル入力がないデバイスにシームレスなエクスペリエンスを提供できます。 このコントロールを使用して、デバイス コード フローや認証転送などの転送方法を構成します。