この記事では、セルフサービス サインアップを使用して Microsoft Entra に含まれる Microsoft Entra ID に組織を設定する方法について説明します。 アンマネージド Microsoft Entra 組織からドメイン名を引き継ぐ場合は、アンマネージド テナントを管理者として引き継ぐ方法に関する記事をご覧ください。

セルフサービス サインアップを使用する理由

- 顧客が求めるサービスを迅速に提供できる。

- サービス提供の電子メール ベース プランを構築できる。

- ユーザーが覚えやすい職場の電子メールの別名を使用して ID をすばやく作成することを可能にする、電子メール ベースのサインアップ フローを作成できる。

- セルフサービスで作成された Microsoft Entra テナントを、他のサービスで使用できるマネージド テナントに変えることができる。

用語と定義

- セルフサービス サインアップ は、ユーザーがクラウド サービスにサインアップし、電子メール ドメインに基づいて Microsoft Entra ID で自動的に作成される ID を持つ方法です。

- アンマネージド Microsoft Entra テナントは、その ID が作成されるテナントです。 アンマネージド テナントとは、全体管理者がいないテナントのことです。

- 電子メールで確認されたユーザーは、Microsoft Entra ID のユーザー アカウントの一種です。 セルフサービス プランへのサインアップ後に自動作成された ID を持つユーザーは、電子メール検証済みユーザーです。 電子メール検証済みユーザーは、creationmethod=EmailVerified でタグ付けされたテナントの通常メンバーです。

セルフサービス設定の管理方法

管理者は、セルフサービスの 2 種類の管理を実行できます。 次の点を管理できます。

- ユーザーが電子メール経由でテナントに参加できるかどうか

- ユーザー自身がアプリケーションやサービスのライセンスを取得できるかどうか

これらの機能の管理方法

管理者は、次の Microsoft Entra コマンドレット Update-MgPolicyAuthorizationPolicy パラメーターを使用して、これらの機能を構成できます。

- allowEmailVerifiedUsersToJoinOrganization は、ユーザーが電子メールの検証によってテナントに参加できるかどうかを制御します。 参加するには、ユーザーは、テナント内の検証済みドメインのいずれかに一致するメール アドレスをドメイン内に持っている必要があります。 この設定は、テナント内のすべてのドメインに対して、会社全体に適用されます。 このパラメーターを $false に設定すると、電子メール検証済みのユーザーはテナントに参加できません。

- allowedToSignUpEmailBasedSubscriptions は、 ユーザーがセルフサービス サインアップを実行する機能を制御します。 このパラメーターを $false に設定すると、ユーザーはセルフサービス サインアップを実行できません。

allowEmailVerifiedUsersToJoinOrganization と allowedToSignUpEmailBasedSubscriptions は、マネージド テナントまたはアンマネージド テナントに適用できるテナント全体の設定です。 次のような例を示します。

- contoso.com などの検証済みドメインを持つテナントを管理する

- 別のテナントから B2B コラボレーションを使用して、contoso.com のホーム テナントにまだ存在しないユーザー (userdoesnotexist@contoso.com) を招待する

- ホーム テナントで allowedToSignUpEmailBasedSubscriptions がオンになっている

上記の条件が当てはまる場合、メンバー ユーザーがホーム テナントに作成され、B2B ゲスト ユーザーが招待側のテナントに作成されます。

Note

Education ユーザー向けの Office 365 は現在、この切り替えが有効になっている場合であっても、既存の管理テナントに追加されているユーザーのみが対象です

Flow および Power Apps の試用版サインアップの詳細については、次の記事を参照してください。

これらの管理機能の連携について

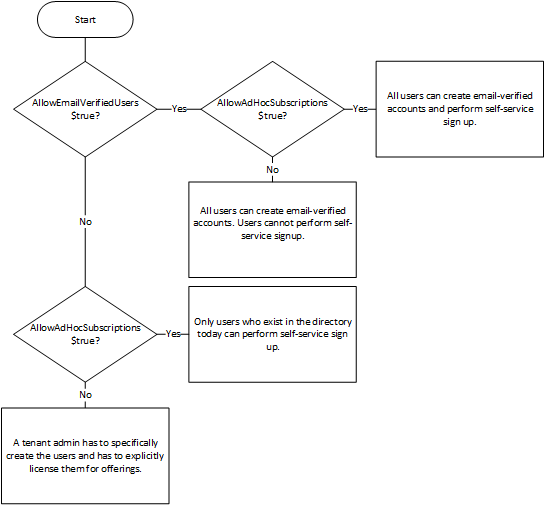

これら 2 つのパラメーターを組み合わせて使用すると、セルフサービス サインアップをさらに細かく管理できるようになります。 たとえば、次のコマンドによりユーザーはセルフサービス サインアップを実行できますが、Microsoft Entra ID のアカウントを既に持っている場合に限定されます (つまり、まずメール検証済みのアカウントを作成する必要があるユーザーの場合、最初はセルフサービス サインアップを実行できません)。

Import-Module Microsoft.Graph.Identity.SignIns

connect-MgGraph -Scopes "Policy.ReadWrite.Authorization"

$param = @{

allowedToSignUpEmailBasedSubscriptions=$true

allowEmailVerifiedUsersToJoinOrganization=$false

}

Update-MgPolicyAuthorizationPolicy -BodyParameter $param

次のフローチャートは、これらのパラメーターのさまざまな組み合わせと、結果として得られるテナントとセルフサービス サインアップの状態を示しています。

この設定の詳細は、PowerShell コマンドレット Get-MgPolicyAuthorizationPolicy を使用して取得できます。 詳細については、「Get-MgPolicyAuthorizationPolicy」を参照してください。

Get-MgPolicyAuthorizationPolicy | Select-Object AllowedToSignUpEmailBasedSubscriptions, AllowEmailVerifiedUsersToJoinOrganization

これらのパラメーターの使用方法についての詳細は、「 Update-MgPolicyAuthorizationPolicy」を参照してください。