Microsoft Entra ID で管理者として非管理対象ディレクトリを引き継ぐ

この記事では、Microsoft Entra ID のアンマネージド ディレクトリにある DNS ドメイン名を引き継ぐための 2 つの方法について説明します。 セルフサービス ユーザーは、Microsoft Entra ID を使用するクラウド サービスにサインアップする際、ユーザーのメールのドメインに基づいてアンマネージド Microsoft Entra ディレクトリに追加されます。 サービスのセルフサービスまたは "バイラル" サインアップについては、「Microsoft Entra ID のセルフサービス サインアップとは?」を参照してください

非管理対象ディレクトリを引き継ぐ方法を決定する

管理者引き継ぎのプロセスでは、「Microsoft Entra ID へのカスタム ドメイン名の追加」で説明されているように、所有権を証明できます。 次のセクションでは管理者エクスペリエンスを詳細に説明しますが、概要を以下に示します。

ユーザーがアンマネージド Azure ディレクトリの "内部" 管理者の引き継ぎを実行した場合、アンマネージド ディレクトリのグローバル管理者として追加されます。 管理しているその他のディレクトリには、ユーザー、ドメイン、またはサービス プランは移行されません。

管理されていない Azure ディレクトリの "外部" 管理者の引き継ぎを実行すると、その非管理対象ディレクトリの DNS ドメイン名が管理対象の Azure ディレクトリに追加されます。 ドメイン名を追加するとき、ユーザーが引き続き中断されずにサービスにアクセスできるように、リソースに対するユーザーのマッピングが管理対象の Azure ディレクトリに作成されます。

Note

"内部" 管理者の引き継ぎには、アンマネージド ディレクトリに対する何らかのレベルのアクセス権が必要です。 引き継ぎしようとしているディレクトリにアクセスできない場合、"外部" 管理者の引き継ぎを実行する必要があります。

内部管理者の引き継ぎ

Microsoft 365 などの SharePoint と OneDrive を含む一部の製品では、外部引き継ぎがサポートされていません。 このシナリオに該当する場合、または自分が管理者であり、セルフサービス サインアップを使用していたユーザーによって作成されたアンマネージドまたは "シャドウ" Microsoft Entra 組織を引き継ぎたい場合は、内部管理者引き継ぎを使用してこれを実行できます。

Power BI のサインアップを使って、管理されていない組織にユーザー コンテキストを作成します。 わかりやすい例にするために、この手順では Power BI を使用した方法を仮定します。

Power BI サイトを開き、 [無料体験を開始する] を選びます。 たとえば、

admin@fourthcoffee.xyzのように、組織のドメイン名を使用しているユーザー アカウントを入力します。 認証コードを入力したら、電子メールで確認コードをチェックします。Power BI からの確認の電子メールで、 [Yes, that's me](はい、私です) を選びます。

Power BI ユーザー アカウントで、Microsoft 365 管理センターにサインインします。

管理されていない組織で既に確認済みのドメイン名の [管理者になる] に誘導するメッセージを受信します。 [Yes, I want to be the admin](はい、管理者になります) を選択します。

![[管理者になる] のスクリーン ショット。](media/domains-admin-takeover/become-admin-first.png)

TXT レコードを追加して、ドメイン名のレジストラーでドメイン名 fourthcoffee.xyz を所有していることを証明します。 この例では、それは GoDaddy.com です。

DNS TXT レコードがドメイン名 レジストラーで検証されると、Microsoft Entra 組織を管理できるようになります。

前述の手順を完了すると、Microsoft 365 の Fourth Coffee 組織のグローバル管理者になります。 お使いの他の Azure サービスとドメイン名を統合するには、ドメイン名を Microsoft 365 から削除して、Azure の別の管理対象組織に追加します。

Microsoft Entra ID のマネージド組織にドメイン名を追加する

ヒント

この記事の手順は、開始するポータルに応じて若干異なる場合があります。

Microsoft 365 管理センターを開きます。

[ユーザー] タブを選択し、カスタム ドメイン名を使用しない user@fourthcoffeexyz.onmicrosoft.com のような名前で、新しいユーザー アカウントを作成します。

新しいユーザー アカウントに Microsoft Entra 組織のグローバル管理者特権が付与されていることを確認します。

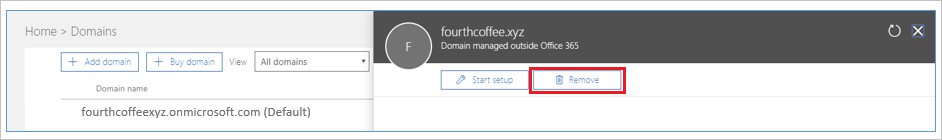

Microsoft 365 管理センターで [ドメイン] タブを開き、ドメイン名を選択して [削除] を選択します。

削除されたドメイン名を参照しているユーザーまたはグループが Microsoft 365 にある場合、.onmicrosoft.com ドメインに名前を変更する必要があります。 ドメイン名を強制的に削除した場合、すべてのユーザーの名前が自動的に変更されます。この例では、user@fourthcoffeexyz.onmicrosoft.com になります。

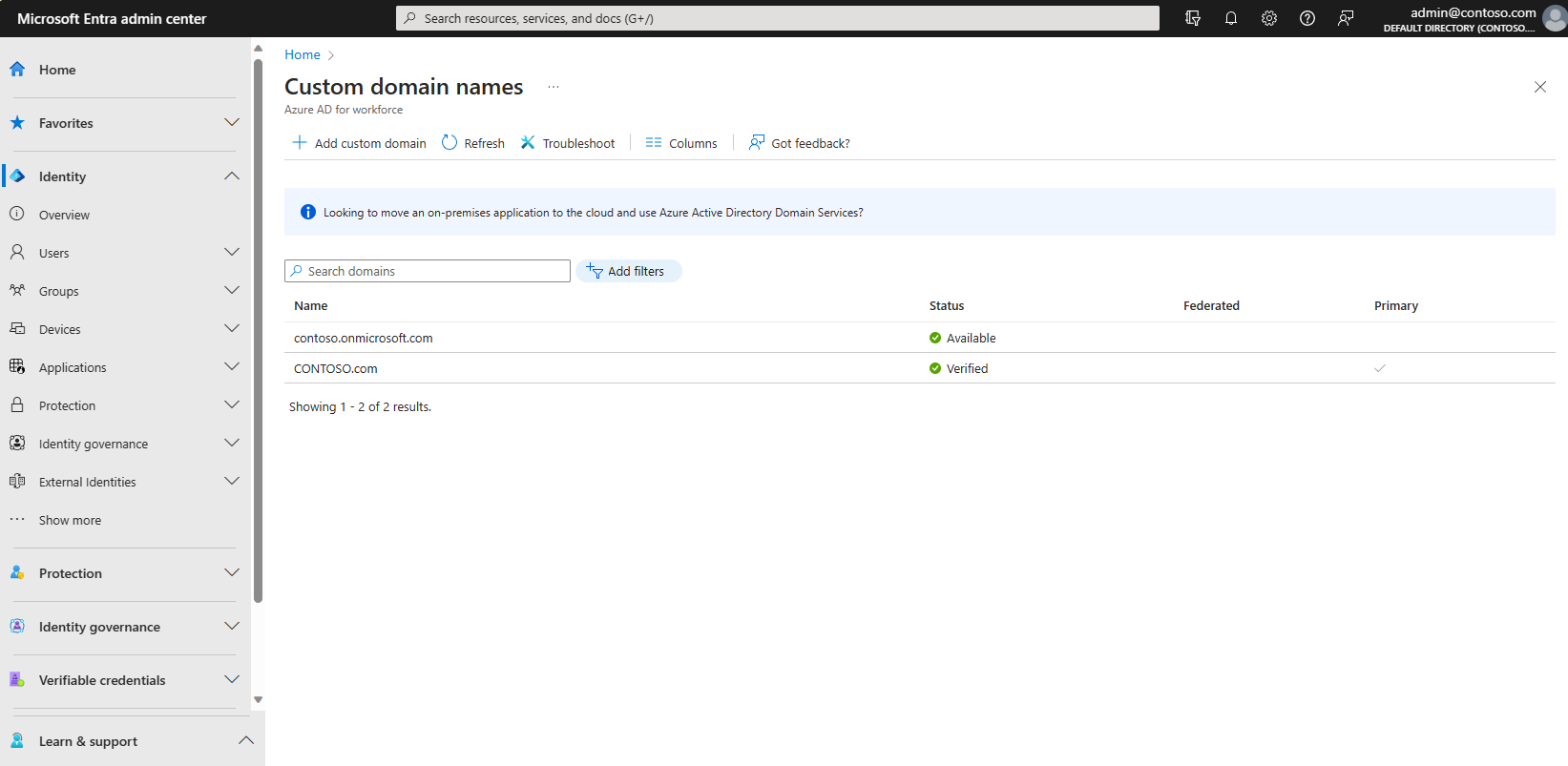

Microsoft Entra 管理センターに少なくともグローバル管理者としてサインインします。

ページの上部にある検索ボックスで、ドメイン名を検索します。

[+ カスタム ドメイン名の追加] を選択してから、ドメイン名を追加します。 DNS TXT レコードを入力して、ドメイン名の所有権を確認する必要があります。

Note

Microsoft 365 組織に割り当てられているライセンスを所有する、Power BI または Azure Rights Management サービスのユーザーは、ドメイン名が削除された場合、ダッシュ ボードを保存しておく必要があります。 ではなく、user@fourthcoffeexyz.onmicrosoft.comuser@fourthcoffee.xyz のようなユーザー名でサインインする必要があります。

外部管理者の引き継ぎ

Azure サービスまたは Microsoft 365 を使用して既に組織を管理している場合で、カスタム ドメイン名が別の Microsoft Entra 組織で既に検証済みである場合は、それを追加することはできません。 しかし、Microsoft Entra ID のマネージド組織から、外部管理者引き継ぎとしてアンマネージド組織を引き継ぐことは可能です。 一般的な手順は、「Microsoft Entra ID へのカスタム ドメイン名の追加」の記事の通りです。

ユーザーがドメイン名の所有権を検証すると、Microsoft Entra ID は、アンマネージド組織からそのドメイン名を削除し、それを既存の組織に移動します。 非管理対象ディレクトリの外部管理者の引き継ぎには、内部管理者の引き継ぎと同じ DNS TXT の確認プロセスを行う必要があります。 相違点は、ドメイン名と共に次の内容も移行されることです。

- ユーザー

- サブスクリプション

- ライセンスの割り当て

外部管理者の引き継ぎのサポート

外部管理者の引き継ぎは、次のオンライン サービスによってサポートされています。

- Azure Rights Management

- Exchange Online

サポートされているサービス プランは次のとおりです。

- Power Apps 無料

- Power Automate 無料

- 個人向け RMS

- Microsoft Stream

- Dynamics 365 無料試用版

外部管理者の引き継ぎは、たとえば、Office の無償のサブスクリプションを通してなど、SharePoint、OneDrive、または Skype For Business を含むサービス プランを持つサービスに対してはサポートされません。

Note

クラウドの境界を越える外部管理者の引き継ぎはサポートされていません (例: Azure Commercial から Azure Government)。 そのようなシナリオの場合、別の Azure Commercial テナントへの外部管理者引き継ぎを実行し、このテナントからドメインを削除することをお勧めします。それにより、宛先の Azure Government テナントに正常に検証できます。

個人向け RMS の詳細

個人向け RMS の場合、所有している組織と同じリージョンに管理されていない組織があるとき、自動的に作成された Azure Information Protection 組織キーと既定の保護テンプレートもドメイン名と共に移動します。

アンマネージド組織が異なるリージョンにあるときは、キーとテンプレートは移行されません。 たとえば、管理されていない組織がヨーロッパにあり、所有している組織が北米にあるとします。

個人向け RMS は保護コンテンツを開くために Microsoft Entra 認証をサポートするように設計されていますが、ユーザーがコンテンツ保護も行うことを妨げません。 ユーザーが個人用 RMS サブスクリプションでコンテンツを保護し、キーとテンプレートが移行されていない場合は、ドメイン引き継ぎ後にそのコンテンツはアクセスできなくなります。

ForceTakeover オプションの Azure AD PowerShell コマンドレット

「PowerShell の例」で使用されているコマンドレットを以下に示します。

Note

Azure AD および MSOnline PowerShell モジュールは、2024 年 3 月 30 日の時点で非推奨となります。 詳細については、非推奨の最新情報を参照してください。 この日以降、これらのモジュールのサポートは、Microsoft Graph PowerShell SDK への移行支援とセキュリティ修正プログラムに限定されます。 非推奨になるモジュールは、2025 年 3 月 30 日まで引き続き機能します。

Microsoft Entra ID (旧称 Azure AD) を使用するには、Microsoft Graph PowerShell に移行することをお勧めします。 移行に関する一般的な質問については、「移行に関する FAQ」を参照してください。 注: バージョン 1.0.x の MSOnline では、2024 年 6 月 30 日以降に中断が発生する可能性があります。

| コマンドレット | 使用法 |

|---|---|

connect-mggraph |

指示に従い、管理対象組織にサインインします。 |

get-mgdomain |

現在の組織に関連付けられているドメイン名を表示します。 |

new-mgdomain -BodyParameter @{Id="<your domain name>"; IsDefault="False"} |

"未確認" (DNS の確認がまだ実行されていない) として組織にドメイン名を追加します。 |

get-mgdomain |

ドメイン名は、管理対象組織に関連付けられているドメイン名の一覧に含まれるようになりましたが、"未確認" として表示されます。 |

Get-MgDomainVerificationDnsRecord |

ドメインの新しい DNS TXT レコード (MS=xxxxx) に含める情報を提示します。 TXT レコードのプロパゲートに一定の時間がかかるため、確認が直ちに行われるわけではありません。数分間待機してから、 -ForceTakeover オプションを検討します。 |

confirm-mgdomain –Domainname <domainname> |

- ドメイン名がまだ検証済みではない場合、-ForceTakeover オプションを使用して続行できます。 TXT レコードが作成され、引き継ぎプロセスが開始されたことを確認します。 - -ForceTakeover オプションは、アンマネージド組織に引き継ぎをブロックしている Microsoft 365 サービスが含まれている場合など、外部管理者の引き継ぎを強制的に行う場合のみ、コマンドレットに追加するべきです。 |

get-mgdomain |

ドメインの一覧に、ドメイン名が "確認済み" と表示されるようになりました。 |

Note

アンマネージド Microsoft Entra 組織は、ユーザーが外部引き継ぎ強制オプションを実行してから 10 日後に削除されます。

PowerShell の例

次のようにセルフサービス オファリングに対応するために使用された資格情報を使用して Microsoft Graph に接続します。

Install-Module -Name Microsoft.Graph Connect-MgGraph -Scopes "User.ReadWrite.All","Domain.ReadWrite.All"ドメイン一覧を、次のコマンドレットで取得します。

Get-MgDomain次のように New-MgDomain コマンドレットを実行して、新しいドメインを追加します。

New-MgDomain -BodyParameter @{Id="<your domain name>"; IsDefault="False"}次のように Get-MgDomainVerificationDnsRecord コマンドレットを実行して、DNS チャレンジを表示します。

(Get-MgDomainVerificationDnsRecord -DomainId "<your domain name>" | ?{$_.recordtype -eq "Txt"}).AdditionalProperties.text次に例を示します。

(Get-MgDomainVerificationDnsRecord -DomainId "contoso.com" | ?{$_.recordtype -eq "Txt"}).AdditionalProperties.textこのコマンドから返される値 (チャレンジ) をコピーします。 次に例を示します。

MS=ms18939161パブリック DNS 名前空間で、前の手順でコピーした値を含む DNS txt レコードを作成します。 このレコードの名前は親ドメインの名前です。このリソース レコードを Windows Server の DNS ロールを使用して作成する場合は、[レコード名] を空のままにして、テキスト ボックスに値を貼り付けます。

次のように Confirm-MgDomain コマンドレットを実行してチャレンジを検証します。

Confirm-MgDomain -DomainId "<your domain name>"次に例を示します。

Confirm-MgDomain -DomainId "contoso.com"

Note

Confirm-MgDomain コマンドレットが更新されています。 Confirm-MgDomain コマンドレットに関する記事で更新プログラムを監視できます。

チャレンジがクリアされると、エラーなしでプロンプトに戻ります。