Microsoft Entra パススルー認証: クイックスタート

Microsoft Entra パススルー認証をデプロイする

Microsoft Entra パススルー認証を使うと、ユーザーは同じパスワードを使って、オンプレミスのアプリケーションとクラウドベースのアプリケーションの両方にサインインできます。 パススルー認証では、オンプレミスの Active Directory に対してパスワードを直接検証することで、ユーザーをサインインします。

重要

AD FS (またはその他のフェデレーション テクノロジ) からパススルー認証に移行する場合は、「アプリケーションを Microsoft Entra ID に移行するためのリソース」を参照してください。

Note

Azure Government クラウドでパススルー認証をデプロイする場合は、「Azure Government のハイブリッド ID に関する考慮事項」を参照してください。

テナントでパススルー認証をデプロイするには、次の手順を実行します。

手順 1:前提条件を確認する

次の前提条件が満たされていることを確認します。

重要

セキュリティの観点から、管理者は PTA エージェントを実行しているサーバーをドメイン コントローラーとして扱う必要があります。 PTA エージェント サーバーは、「攻撃に対してドメイン コントローラーをセキュリティで保護する」で説明されている内容に沿って強化する必要があります。

Microsoft Entra 管理センターで

- Microsoft Entra テナントで、クラウド専用ハイブリッド ID 管理者アカウントまたはハイブリッド ID 管理者アカウントを作成します。 その方法を採用すると、オンプレミス サービスが利用できなくなったとき、テナントの構成を管理できます。 クラウド専用のハイブリッド ID 管理者アカウントを追加する方法について確認してください。 テナントからロックアウトされないようにするには、この手順を必ず完了する必要があります。

- Microsoft Entra テナントに 1 つ以上のカスタム ドメイン名を追加します。 ユーザーは、このドメイン名のいずれかを使用してサインインできます。

オンプレミスの環境の場合

Microsoft Entra Connect を実行するための、Windows Server 2016 以降を実行しているサーバーを特定します。 まだ有効になっていない場合は、サーバーで TLS 1.2 を有効にします。 このサーバーを、パスワードの検証が必要なユーザーと同じ Active Directory フォレストに追加します。 Windows Server Core バージョンでのパススルー認証エージェントのインストールはサポートされていないことに注意してください。

最新バージョンの Microsoft Entra Connect を、前の手順で特定したサーバーにインストールします。 Microsoft Entra Connect が既に実行されている場合は、そのバージョンがサポートされていることを確認します。

Note

Microsoft Entra Connect のバージョン 1.1.557.0、1.1.558.0、1.1.561.0、1.1.614.0 には、パスワード ハッシュ同期に関連する問題があります。 パスワード ハッシュ同期をパススルー認証と組み合わせて使用 "しない" 場合については、Microsoft Entra Connect のリリース ノートをご覧ください。

Windows Server 2016 以降が実行されていて TLS 1.2 が有効になっている 1 つまたは複数の追加のサーバーを特定します。このサーバーでは、スタンドアロンの認証エージェントを実行できます。 これらの追加のサーバーは、サインイン要求の高可用性を確保するために必要です。 これらのサーバーを、パスワードの検証が必要なユーザーと同じ Active Directory フォレストに追加します。

重要

運用環境では、テナントで少なくとも 3 つの認証エージェントを実行することをお勧めします。 認証エージェントの数は、テナントあたり 40 個に制限されています。 また、ベスト プラクティスとして、認証エージェントを実行するすべてのサーバーは Tier 0 システムとして扱うようにしてください (リファレンスを参照)。

サーバーと Microsoft Entra ID の間にファイアウォールがある場合は、次の項目を構成します。

認証エージェントが次のポートを介して Microsoft Entra ID に "送信" 要求を行うことができるようにします。

ポート番号 用途 80 TLS/SSL 証明書を検証する際に証明書失効リスト (CRL) をダウンロードします 443 サービスを使用したすべての送信方向の通信を処理する 8080 (省略可能) ポート 443 が使用できない場合、認証エージェントは、ポート 8080 経由で 10 分ごとにその状態を報告します。 この状態は、Microsoft Entra 管理センターに表示されます。 ポート 8080 は、ユーザー サインインには 使用されません。 ご利用のファイアウォールが送信元ユーザーに応じて規則を適用している場合は、ネットワーク サービスとして実行されている Windows サービスを送信元とするトラフィックに対してこれらのポートを開放します。

ファイアウォールまたはプロキシで DNS エントリを許可リストに追加できる場合は、*.msappproxy.net および *.servicebus.windows.net への接続を追加します。 そうでない場合は、毎週更新される Azure データセンターの IP 範囲へのアクセスを許可します。

Azure パススルー エージェントと Azure エンドポイントの間の送信 TLS 通信で、すべての形式のインライン検査と終了を回避します。

発信 HTTP プロキシを使用している場合は、この URL (autologon.microsoftazuread-sso.com) が許可されたリストに登録されていることをご確認ください。 ワイルドカードは受け入れられない場合があるため、この URL を明示的に指定してください。

認証エージェントは初回の登録のために login.windows.net と login.microsoftonline.com にアクセスする必要があるため、 これらの URL にもファイアウォールを開きます。

証明書の検証の場合は、URL (crl3.digicert.com:80、crl4.digicert.com:80、ocsp.digicert.com:80、www.d-trust.net:80、root-c3-ca2-2009.ocsp.d-trust.net:80、crl.microsoft.com:80、oneocsp.microsoft.com:80、ocsp.msocsp.com:80) のブロックが解除されます。 他の Microsoft 製品でもこれらの URL を証明書の検証に使用しているので、URL のブロックを既に解除している可能性もあります。

Azure Government クラウドの前提条件

手順 2 に従って Microsoft Entra Connect を使用したパススルー認証を有効にする前に、Microsoft Entra 管理センターから PTA エージェントの最新リリースをダウンロードしてください。 エージェントを確実にバージョン 1.5.1742.0 以降にする必要があります。 エージェントを確認するには、認証エージェントのアップグレードに関する記事を参照してください。

エージェントの最新リリースをダウンロードしたら、次の手順に進んで Microsoft Entra Connect を使用したパススルー認証を構成します。

手順 2:機能を有効にする

Microsoft Entra Connect を使用したパススルー認証を有効にします。

重要

Microsoft Entra Connect のプライマリ サーバーまたはステージング サーバーでパススルー認証を有効にできます。 プライマリ サーバーから有効することを強くお勧めします。 今後 Microsoft Entra Connect ステージング サーバーを設定する場合は、サインイン オプションとして引き続きパススルー認証を選択する必要があります。別のオプションを選択すると、テナントのパススルー認証が無効になり、プライマリ サーバーの設定が上書きされます。

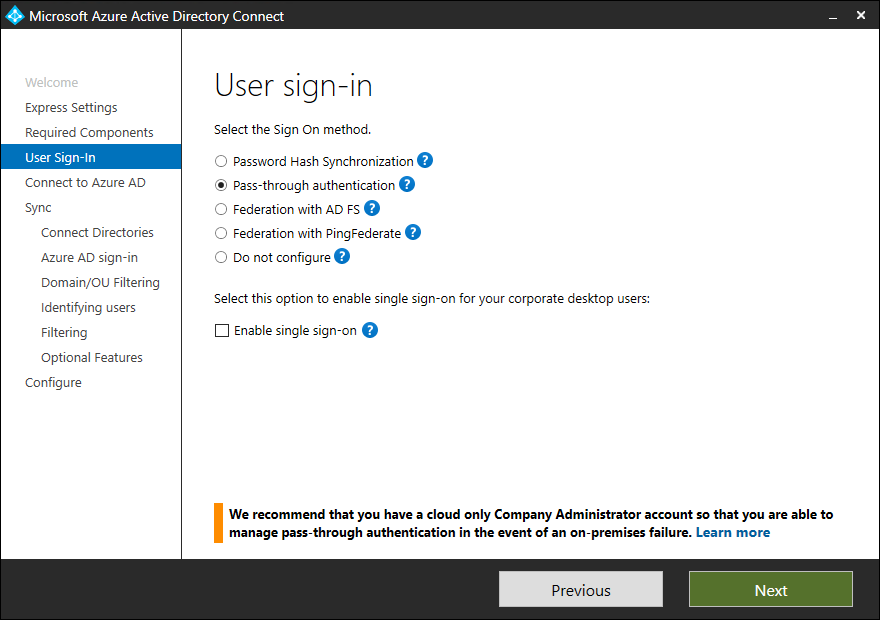

Microsoft Entra Connect を初めてインストールする場合は、カスタム インストール パスを選択します。 [ユーザー サインイン] ページで、サインオン方式として [パススルー認証] を選択します。 正常に完了すると、Microsoft Entra Connect と同じサーバーにパススルー認証エージェントがインストールされます。 また、テナントでパススルー認証機能が有効になります。

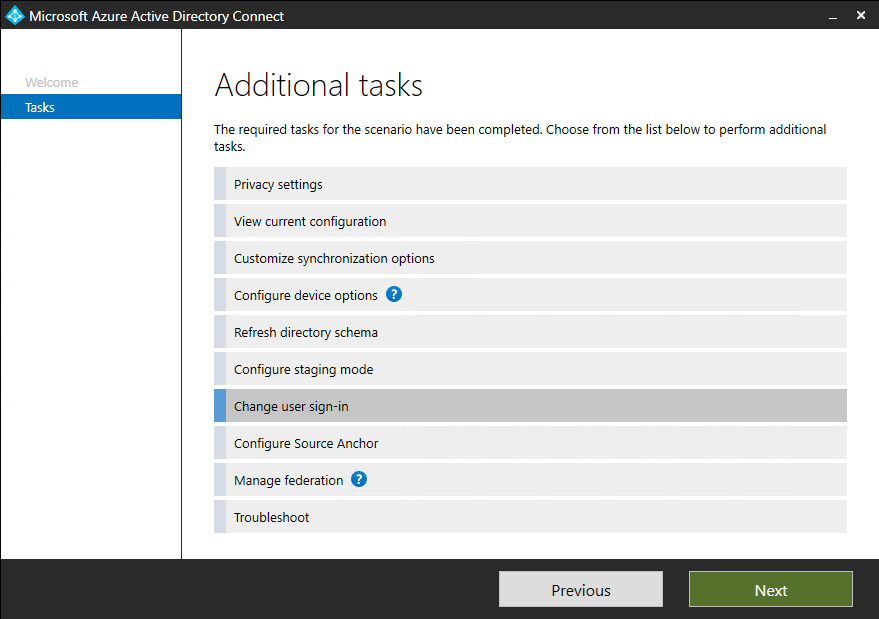

高速インストール パスまたはカスタム インストール パスを使って Microsoft Entra Connect を既にインストールしている場合は、Microsoft Entra Connect で [ユーザー サインインの変更] タスクを選択してから [次へ] を選択します。 次に、サインイン方式として [パススルー認証] を選択します。 正常に完了すると、Microsoft Entra Connect と同じサーバーにパススルー認証エージェントがインストールされ、テナントで機能が有効になります。

重要

パススルー認証はテナント レベルの機能です。 有効にすると、テナントに含まれる "すべての" マネージド ドメインのユーザー サインインに影響を及ぼします。 Active Directory フェデレーション サービス (AD FS) からパススルー認証に切り替える場合は、12 時間以上経ってから AD FS インフラストラクチャをシャットダウンする必要があります。 これは、移行中もユーザーが Exchange ActiveSync にサインインできるようにするための措置です。 AD FS からパススルー認証への移行の詳細については、こちらで公開されているデプロイ計画をご覧ください。

手順 3:機能をテストする

この手順に従って、パススルー認証の有効化を正しく行ったことを確認します。

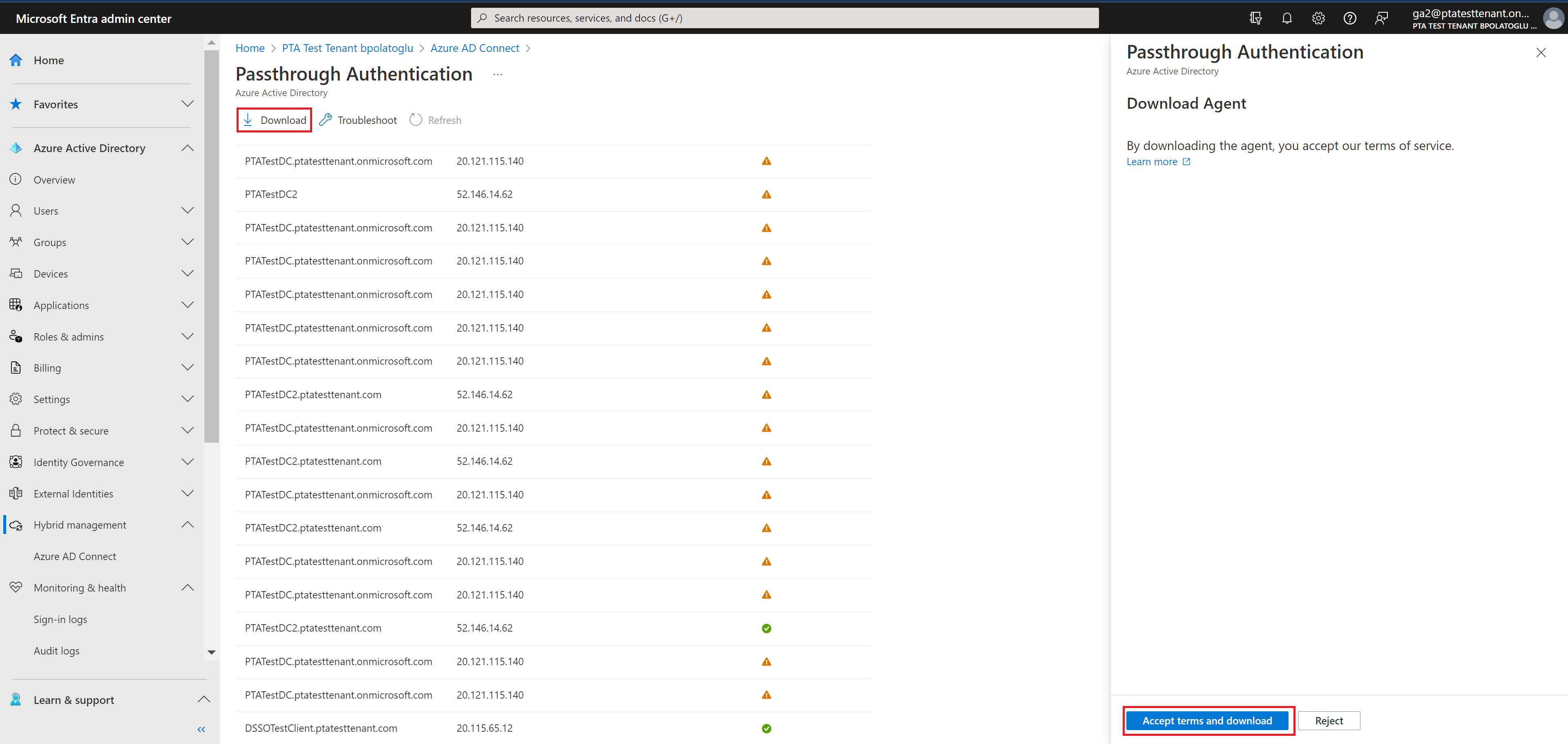

テナントのハイブリッド ID 管理者の資格情報を使って、Microsoft Entra 管理センターにサインインします。

[Microsoft Entra ID] を選択します。

[Microsoft Entra Connect] を選択します。

[パススルー認証] 機能が [有効] と表示されていることを確認します。

[パススルー認証] を選択します。 [パススルー認証] ウィンドウには、認証エージェントがインストールされているサーバーが一覧表示されます。

![Microsoft Entra 管理センター: [Microsoft Entra Connect] ペインを示すスクリーンショット。](media/how-to-connect-pta-quick-start/azure-ad-connect-blade.png)

![Microsoft Entra 管理センター: [パススルー認証] ペインを示すスクリーンショット。](media/how-to-connect-pta-quick-start/pta-server-list.png)

この段階で、テナントに含まれるすべてのマネージド ドメインのユーザーが、パススルー認証を使用してサインインできます。 ただし、フェデレーション ドメインのユーザーは引き続き、AD FS または既に構成済みのその他のフェデレーション プロバイダーを使用してサインインします。 ドメインをフェデレーションから管理対象に変換すると、そのドメインのすべてのユーザーが、パススルー認証を使用したサインインを自動的に開始します。 クラウド専用ユーザーはパススルー認証機能の影響を受けません。

手順 4:高可用性を確保する

運用環境にパススルー認証をデプロイする場合は、追加のスタンドアロン認証エージェントをインストールする必要があります。 これらの認証エージェントは、Microsoft Entra Connect を実行しているサーバー "以外" のサーバーにインストールします。 この設定により、ユーザー サインイン要求の高可用性が確保されます。

重要

運用環境では、テナントで少なくとも 3 つの認証エージェントを実行することをお勧めします。 認証エージェントの数は、テナントあたり 40 個に制限されています。 また、ベスト プラクティスとして、認証エージェントを実行するすべてのサーバーは Tier 0 システムとして扱うようにしてください (リファレンスを参照)。

複数のパススルー認証エージェントをインストールすると高可用性が確保されますが、認証エージェント間の確定的な負荷分散は提供されません。 テナントに必要な認証エージェントの数を決定するには、テナントで発生することが予想されるサインイン要求のピーク時と平均の負荷を検討します。 ベンチマークとして、1 つの認証エージェントでは、標準的な 4 コア CPU、16 GB RAM サーバー上で 1 秒あたり 300 - 400 の認証を処理できます。

ネットワーク トラフィックを見積もるには、サイズ設定に関する次のガイダンスに従ってください。

- 各要求のペイロード サイズは、(0.5K + 1K * num_of_agents) バイトです。つまり、Microsoft Entra Connect から認証エージェントへのデータ量に相当します。 ここで "num_of_agents" は、テナントに登録されている認証エージェントの数を示します。

- 各応答のペイロード サイズは 1K バイトです。つまり、認証エージェントから Microsoft Entra ID へのデータ量に相当します。

ほとんどのお客様の場合、高可用性と大容量を確保するには、合計 3 つの認証エージェントがあれば十分です。 サインインの待機時間を向上させるために、認証エージェントは、ドメイン コントローラーの近くにインストールする必要があります。

最初に、次の手順に従って、認証エージェント ソフトウェアをダウンロードします。

最新バージョン (1.5.193.0 以降) の認証エージェントをダウンロードするには、テナントのハイブリッド ID 管理者の資格情報で Microsoft Entra 管理センターにサインインします。

[Microsoft Entra ID] を選択します。

[Microsoft Entra Connect]、[パススルー認証]、[エージェントのダウンロード] の順に選択します。

[使用条件に同意してダウンロードする] をクリックします。

スタンドアロン認証エージェントをデプロイする方法は 2 つあります。

1 つ目は、ダウンロードした認証エージェントの実行可能ファイルを実行し、プロンプトに従ってテナントの全体管理者の資格情報を提供するという対話的な方法です。

2 つ目は、自動デプロイ スクリプトを作成して実行できます。 これは、一度に複数の認証エージェントをデプロイするときや、ユーザー インターフェイスが有効になっていない、またはリモート デスクトップでアクセスできない Windows サーバーに認証エージェントをインストールするときに便利です。 この方法を使用する手順を以下に示します。

- 次のコマンドを実行して、認証エージェント

AADConnectAuthAgentSetup.exe REGISTERCONNECTOR="false" /qをインストールしてください。 - 認証エージェントは、PowerShell を使用して Microsoft のサービスに登録できます。 テナントの全体管理者のユーザー名とパスワードを格納する PowerShell 資格情報オブジェクト

$credを作成します。 次のコマンドの<username>と<password>を置き換えて実行します。

$User = "<username>"

$PlainPassword = '<password>'

$SecurePassword = $PlainPassword | ConvertTo-SecureString -AsPlainText -Force

$cred = New-Object -TypeName System.Management.Automation.PSCredential -ArgumentList $User, $SecurePassword

- C:\Program Files\Microsoft Azure AD Connect 認証エージェントに移動し、作成済みの

$credオブジェクトを使用して次のスクリプトを実行します。

RegisterConnector.ps1 -modulePath "C:\Program Files\Microsoft Azure AD Connect Authentication Agent\Modules\" -moduleName "PassthroughAuthPSModule" -Authenticationmode Credentials -Usercredentials $cred -Feature PassthroughAuthentication

重要

仮想マシンに認証エージェントをインストールする場合は、仮想マシンを複製して、別の認証エージェントを設定することはできません。 この方法はサポートされていません。

手順 5:スマート ロックアウト機能を構成する

スマート ロックアウトは、組織のユーザーのパスワードを推測したり、ブルート フォース方法を使用して侵入しようとする悪意のあるユーザーのロックアウトを支援します。 Microsoft Entra ID でのスマート ロックアウトの設定と、オンプレミスの Active Directory での適切なロックアウトの設定の両方または一方を構成することにより、攻撃を Active Directory に到達する前に排除できます。 テナントにスマート ロックアウトの設定を構成してユーザー アカウントを保護する方法の詳細については、こちらの記事を参照してください。

次のステップ

- アプリを Microsoft Entra ID に移行する: アプリケーションのアクセスと認証を Microsoft Entra ID に移行するために役立つリソース。

- スマート ロックアウト: ユーザー アカウントを保護するようにご利用のテナント上でスマート ロックアウト機能を構成する方法について説明します。

- 現時点での制限事項:パススルー認証でサポートされているシナリオと、サポートされていないシナリオについて説明します。

- 技術的な詳細: パススルー認証機能のしくみについて説明します。

- よく寄せられる質問: よく寄せられる質問の回答を探します。

- トラブルシューティング: パススルー認証機能に関する一般的な問題を解決する方法について説明します。

- セキュリティの詳細: パススルー認証機能に関する技術情報を取得します。

- Microsoft Entra hybrid join: クラウドとオンプレミス リソース全体の SSO 用に、テナントで Microsoft Entra hybrid join 機能を構成します。

- Microsoft Entra シームレス SSO: この補完的な機能の詳細を確認します。

- UserVoice: Microsoft Entra フォーラムで、新しい機能の要望を出します。